Samouczek: konfigurowanie przycisku F5 BIG-IP Easy Button na potrzeby logowania jednokrotnego opartego na nagłówku

Dowiedz się, jak zabezpieczyć aplikacje oparte na nagłówkach za pomocą identyfikatora Entra firmy Microsoft, z użyciem funkcji F5 BIG-IP Easy Button Guided Configuration w wersji 16.1.

Zintegrowanie big-IP z identyfikatorem Entra firmy Microsoft zapewnia wiele korzyści, takich jak:

- Ulepszono ład zero trust za pośrednictwem wstępnego uwierzytelniania firmy Microsoft i dostępu warunkowego

- Zobacz Co to jest dostęp warunkowy?

- Zobacz: Zero Trust security ( Zabezpieczenia zerowego zaufania)

- Pełne logowanie jednokrotne między usługami firmy Microsoft Entra ID i BIG-IP

- Tożsamości zarządzane i dostęp z jednej płaszczyzny sterowania

- Zobacz Centrum administracyjne firmy Microsoft Entra

Więcej informacji:

- Integrowanie F5 BIG-IP z identyfikatorem Entra firmy Microsoft

- Włączanie logowania jednokrotnego dla aplikacji dla przedsiębiorstw

Opis scenariusza

W tym scenariuszu omówiono starszą aplikację przy użyciu nagłówków autoryzacji HTTP w celu zarządzania dostępem do chronionej zawartości. Starsza wersja nie ma nowoczesnych protokołów do obsługi bezpośredniej integracji z identyfikatorem Entra firmy Microsoft. Modernizacja jest kosztowna, czasochłonna i wiąże się z ryzykiem przestojów. Zamiast tego należy użyć kontrolera dostarczania aplikacji BIG-IP (ADC) F5, aby wypełnić lukę między starszą aplikacją a nowoczesną płaszczyzną sterowania identyfikatorami z przejściem protokołu.

Duży adres IP przed aplikacją umożliwia nakładkę usługi przy użyciu wstępnego uwierzytelniania firmy Microsoft i logowania jednokrotnego opartego na nagłówkach. Ta konfiguracja poprawia ogólny stan zabezpieczeń aplikacji.

Uwaga

Organizacje mogą mieć zdalny dostęp do tego typu aplikacji za pomocą serwera proxy aplikacji Firmy Microsoft Entra. Dowiedz się więcej: Zdalny dostęp do aplikacji lokalnych za pośrednictwem serwera proxy aplikacji Firmy Microsoft Entra

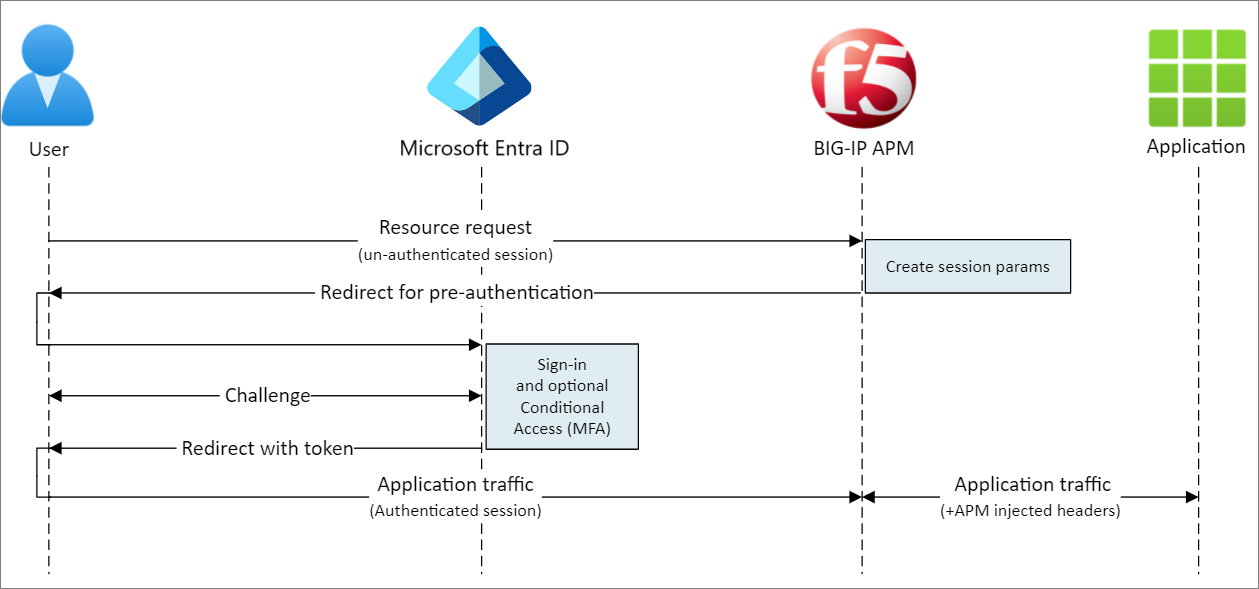

Architektura scenariusza

Rozwiązanie SHA zawiera:

- Aplikacja — opublikowana usługa BIG-IP chroniona przez usługę Microsoft Entra SHA

- Microsoft Entra ID — dostawca tożsamości (SAML) security Assertion Markup Language (IDL), który weryfikuje poświadczenia użytkownika, dostęp warunkowy i logowanie jednokrotne oparte na protokole SAML do big-IP. W przypadku logowania jednokrotnego identyfikator Entra firmy Microsoft udostępnia atrybuty sesji BIG-IP.

- BIG-IP — zwrotny serwer proxy i dostawca usług SAML (SP) do aplikacji, delegowanie uwierzytelniania do dostawcy tożsamości SAML przed wykonaniem logowania jednokrotnego opartego na nagłówku do aplikacji zaplecza.

W tym scenariuszu funkcja SHA obsługuje przepływy inicjowane przez dostawcę usług oraz dostawcę tożsamości. Na poniższym diagramie przedstawiono przepływ inicjowany przez dostawcę usług.

- Użytkownik łączy się z punktem końcowym aplikacji (BIG-IP).

- Zasady dostępu big-IP APM przekierowuje użytkownika do microsoft Entra ID (SAML IdP).

- Firma Microsoft Entra wstępnie uwierzytelnia użytkownika i stosuje zasady dostępu warunkowego.

- Użytkownik jest przekierowywany do adresu BIG-IP (SAML SP), a logowanie jednokrotne odbywa się przy użyciu wystawionego tokenu SAML.

- Funkcja BIG-IP wprowadza atrybuty firmy Microsoft Entra jako nagłówki w żądaniu aplikacji.

- Aplikacja autoryzuje żądanie i zwraca ładunek.

Wymagania wstępne

W przypadku scenariusza potrzebne są następujące elementy:

- Subskrypcja platformy Azure

- Jeśli go nie masz, uzyskaj bezpłatne konto platformy Azure

- Jedna z następujących ról: Administrator aplikacji w chmurze lub Administrator aplikacji

- Duży adres IP lub wdrażanie wersji wirtualnej BIG-IP (VE) na platformie Azure

- Dowolne z następujących licencji F5 BIG-IP:

- F5 BIG-IP® Best bundle

- Licencja autonomiczna programu F5 BIG-IP Access Policy Manager™ (APM)

- Licencja dodatku programu F5 BIG-IP Access Policy Manager™ (APM) na big-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90-dniowa pełna wersja próbna funkcji BIG-IP. Zobacz, Bezpłatne wersje próbne

- Tożsamości użytkowników synchronizowane z katalogu lokalnego do identyfikatora Entra firmy Microsoft

- Certyfikat internetowy SSL do publikowania usług za pośrednictwem protokołu HTTPS lub użyj domyślnych certyfikatów BIG-IP do testowania

- Zobacz, Profil SSL

- Aplikacja oparta na nagłówku lub konfigurowanie aplikacji nagłówka usług IIS na potrzeby testowania

- Zobacz Konfigurowanie aplikacji nagłówka usług IIS

Konfiguracja big-IP

W tym samouczku użyto konfiguracji z przewodnikiem w wersji 16.1 z szablonem przycisku Łatwy. Za pomocą przycisku Łatwe administratorzy nie wracają już do tyłu, aby włączyć usługi SHA. Kreator konfiguracji z przewodnikiem i program Microsoft Graph obsługują wdrażanie i zarządzanie zasadami. Integracja aplikacji BIG-IP APM i Microsoft Entra zapewnia aplikacjom obsługę federacji tożsamości, logowania jednokrotnego i dostępu warunkowego.

Uwaga

Zastąp przykładowe ciągi lub wartości tymi w twoim środowisku.

Zarejestruj łatwy przycisk

Zanim klient lub usługa uzyskuje dostęp do programu Microsoft Graph, Platforma tożsamości Microsoft musi mu ufać.

Dowiedz się więcej: Szybki start: rejestrowanie aplikacji przy użyciu Platforma tożsamości Microsoft.

Utwórz rejestrację aplikacji dzierżawy, aby autoryzować dostęp przycisku Łatwego do programu Graph. Przy użyciu tych uprawnień big-IP wypycha konfiguracje w celu ustanowienia zaufania między wystąpieniem usługi SAML SP dla opublikowanej aplikacji i identyfikatorem Entra firmy Microsoft jako dostawcą tożsamości SAML.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

Przejdź do sekcji >

W obszarze Zarządzanie wybierz pozycję Rejestracje aplikacji > Nowa rejestracja.

Wprowadź nazwę aplikacji.

Określ, kto używa aplikacji.

Wybierz pozycję Konta tylko w tym katalogu organizacyjnym.

Wybierz pozycję Zarejestruj.

Przejdź do pozycji Uprawnienia interfejsu API.

Autoryzuj następujące uprawnienia aplikacji programu Microsoft Graph:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Udziel zgody administratora dla organizacji.

W obszarze Certyfikaty i wpisy tajne wygeneruj nowy klucz tajny klienta. Zanotuj klucz tajny klienta.

W obszarze Przegląd zanotuj identyfikator klienta i identyfikator dzierżawy.

Konfiguruj przycisk Łatwy

Uruchom konfigurację z przewodnikiem APM.

Uruchom szablon Przycisku łatwego.

Przejdź do pozycji Uzyskaj dostęp do > konfiguracji z przewodnikiem.

Wybierz pozycję Integracja firmy Microsoft

Wybierz pozycję Microsoft Entra Application.

Przejrzyj kroki konfiguracji.

Wybierz Dalej.

Użyj ilustrowanej sekwencji kroków, aby opublikować aplikację.

Właściwości konfiguracji

Użyj karty Właściwości konfiguracji, aby utworzyć konfigurację aplikacji BIG-IP i obiekt logowania jednokrotnego. Szczegóły konta usługi platformy Azure reprezentują klienta zarejestrowanego w dzierżawie firmy Microsoft Entra. Użyj ustawień klienta OAuth BIG-IP, aby zarejestrować dostawcę usług SAML w dzierżawie z właściwościami logowania jednokrotnego. Easy Button wykonuje tę akcję dla usług BIG-IP opublikowanych i włączonych dla algorytmu SHA.

Możesz użyć ponownie ustawień, aby opublikować więcej aplikacji.

- Wprowadź nazwę konfiguracji.

- W przypadku logowania jednokrotnego i nagłówków HTTP wybierz pozycję Włączone.

- W polu Identyfikator dzierżawy, Identyfikator klienta i Klucz tajny klienta wprowadź zanotowany identyfikator dzierżawy.

- Upewnij się, że big-IP nawiązuje połączenie z dzierżawą.

- Wybierz Dalej

Dostawca usług

W obszarze Ustawienia dostawcy usług zdefiniuj ustawienia wystąpienia usługi SAML SP dla aplikacji chronionej algorytmem SHA.

Wprowadź host, publiczną nazwę FQDN aplikacji.

Wprowadź identyfikator jednostki. Identyfikator entra firmy Microsoft używa do identyfikowania dostawcy usługi SAML żądającego tokenu.

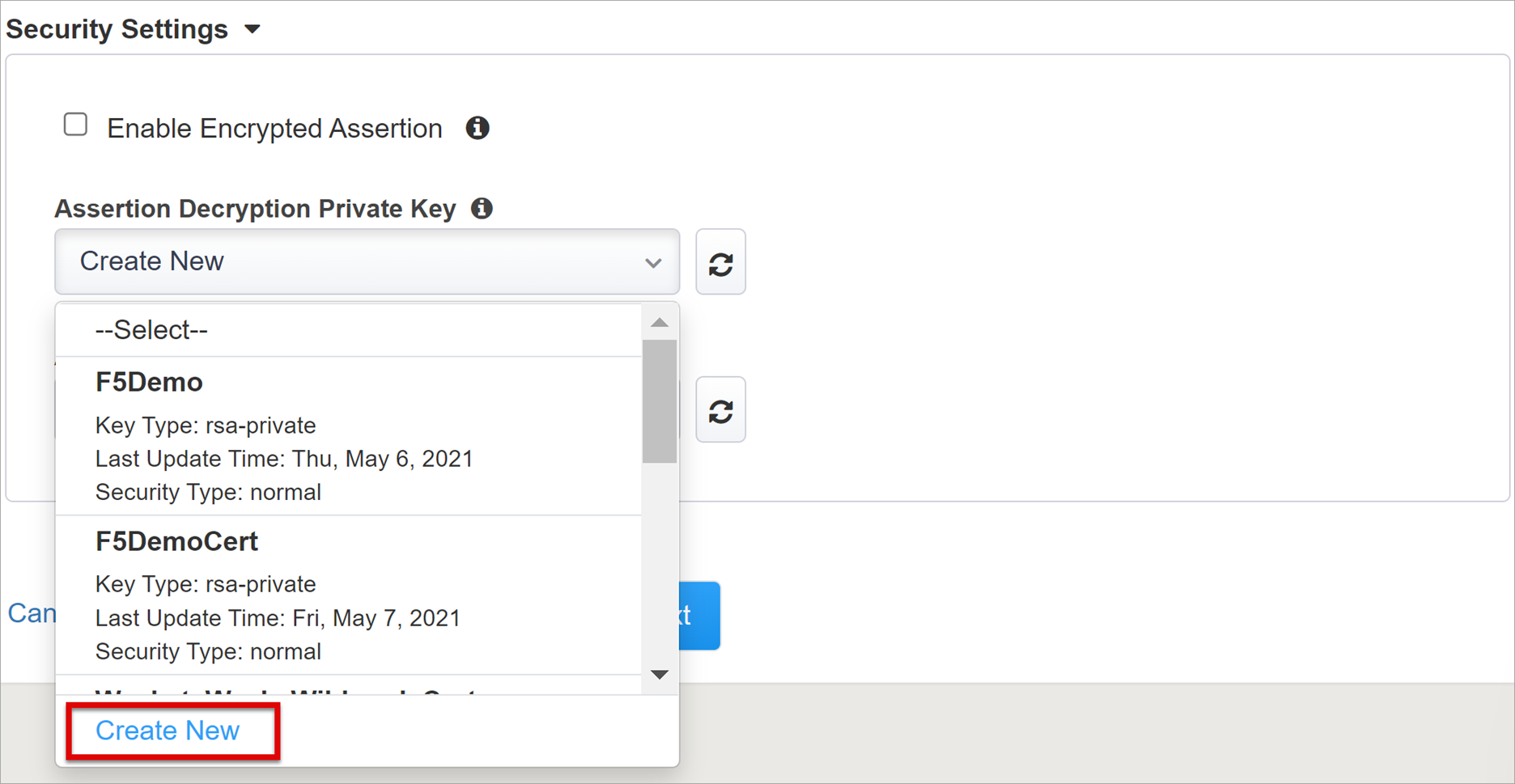

(Opcjonalnie) W obszarze Ustawienia zabezpieczeń wybierz pozycję Włącz aserowanie szyfrowania, aby umożliwić usłudze Microsoft Entra ID szyfrowanie wystawionych asercji SAML. Microsoft Entra ID i asercji szyfrowania BIG-IP APM pomagają zapewnić, że tokeny zawartości nie są przechwytywane, ani dane osobiste lub firmowe naruszone.

W obszarze Ustawienia zabezpieczeń z listy Klucz prywatny odszyfrowywania asercji wybierz pozycję Utwórz nowy.

Wybierz przycisk OK.

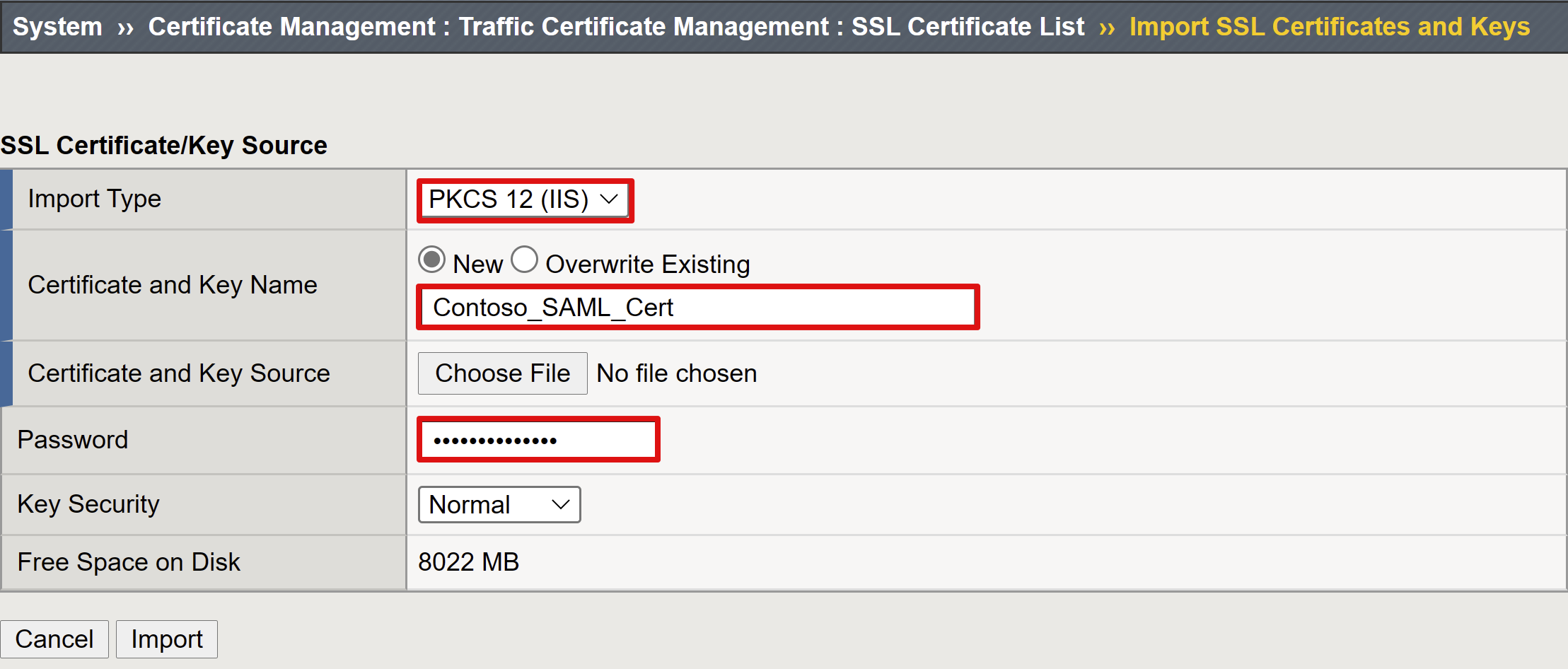

Zostanie wyświetlone okno dialogowe Importowanie certyfikatu SSL i kluczy .

W obszarze Typ importu wybierz pozycję PKCS 12 (IIS). Ta akcja spowoduje zaimportowanie certyfikatu i klucza prywatnego.

W polu Certyfikat i Nazwa klucza wybierz pozycję Nowy i wprowadź dane wejściowe.

Wprowadź hasło.

Wybierz Importuj.

Zamknij kartę przeglądarki, aby powrócić do karty głównej.

- Zaznacz pole wyboru Włącz szyfrowaną asercję.

- Jeśli włączono szyfrowanie, z listy Klucz prywatny odszyfrowywania asercji wybierz certyfikat. Big-IP APM używa tego klucza prywatnego certyfikatu do odszyfrowywania asercji Firmy Microsoft.

- Jeśli włączono szyfrowanie, z listy Certyfikat odszyfrowywania asercji wybierz certyfikat. Big-IP przekazuje ten certyfikat do identyfikatora Entra firmy Microsoft w celu zaszyfrowania wystawionych asercji SAML.

Microsoft Entra ID

Skorzystaj z poniższych instrukcji, aby skonfigurować nową aplikację SAML BIG-IP w dzierżawie firmy Microsoft Entra. Plik Easy Button zawiera szablony aplikacji dla oprogramowania Oracle PeopleSoft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP i ogólnego szablonu SHA.

- W obszarze Konfiguracja platformy Azure w obszarze Właściwości konfiguracji wybierz pozycję F5 BIG-IP APM Integracja identyfikatora Entra ID firmy Microsoft.

- Wybierz Dodaj.

Konfiguracja platformy Azure

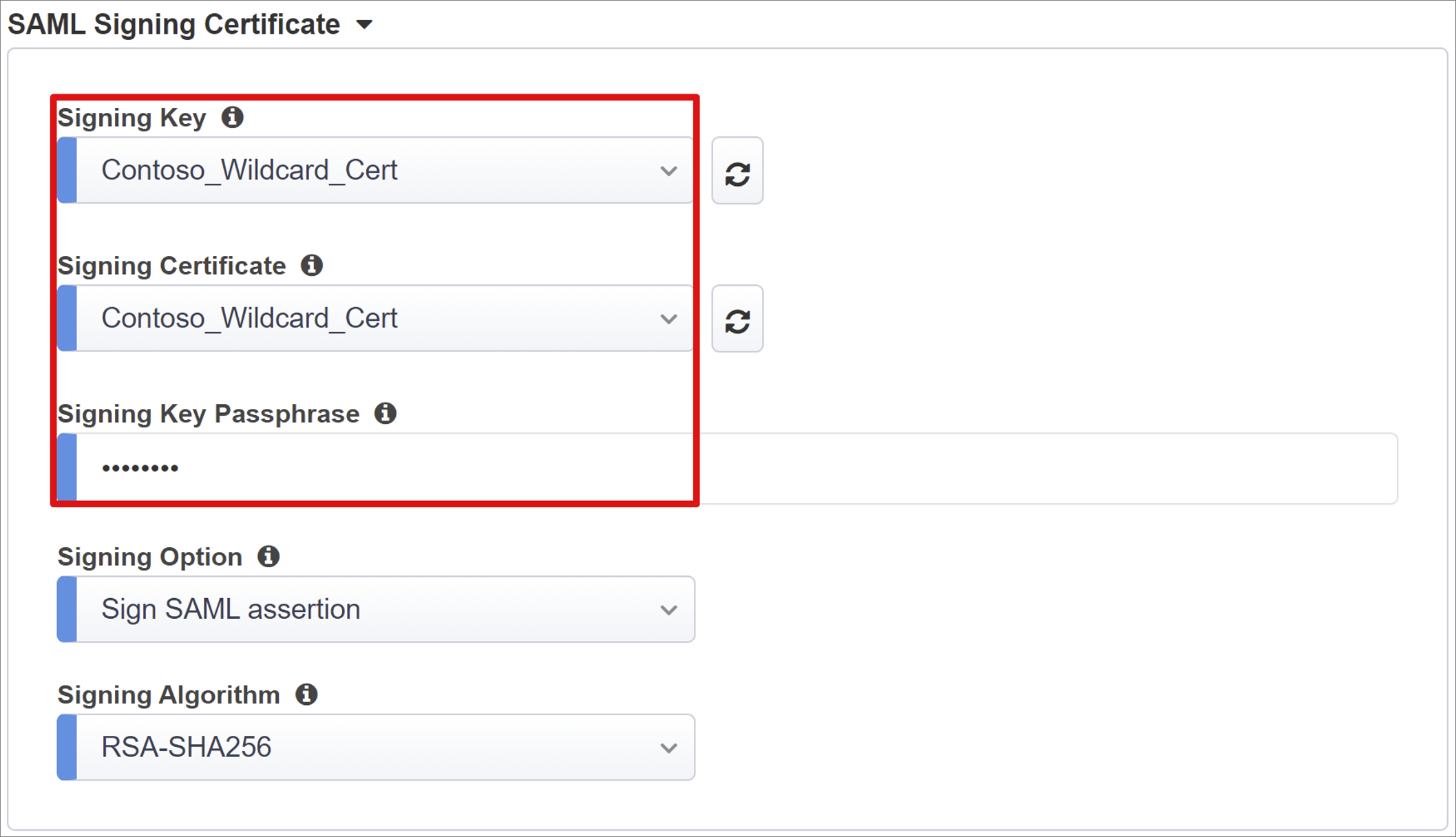

Wprowadź nazwę wyświetlaną aplikacji BIG-IP utworzoną w dzierżawie firmy Microsoft Entra. Użytkownicy widzą nazwę z ikoną w witrynie Microsoft Moje aplikacje.

Pomiń adres URL logowania (opcjonalnie).

Obok pozycji Klucz podpisywania i Certyfikat podpisywania wybierz pozycję Odśwież, aby zlokalizować zaimportowany certyfikat.

W polu Hasło klucza podpisywania wprowadź hasło certyfikatu.

(Opcjonalnie) Włącz opcję podpisywania, aby upewnić się, że big-IP akceptuje tokeny i oświadczenia podpisane przez identyfikator Firmy Microsoft Entra.

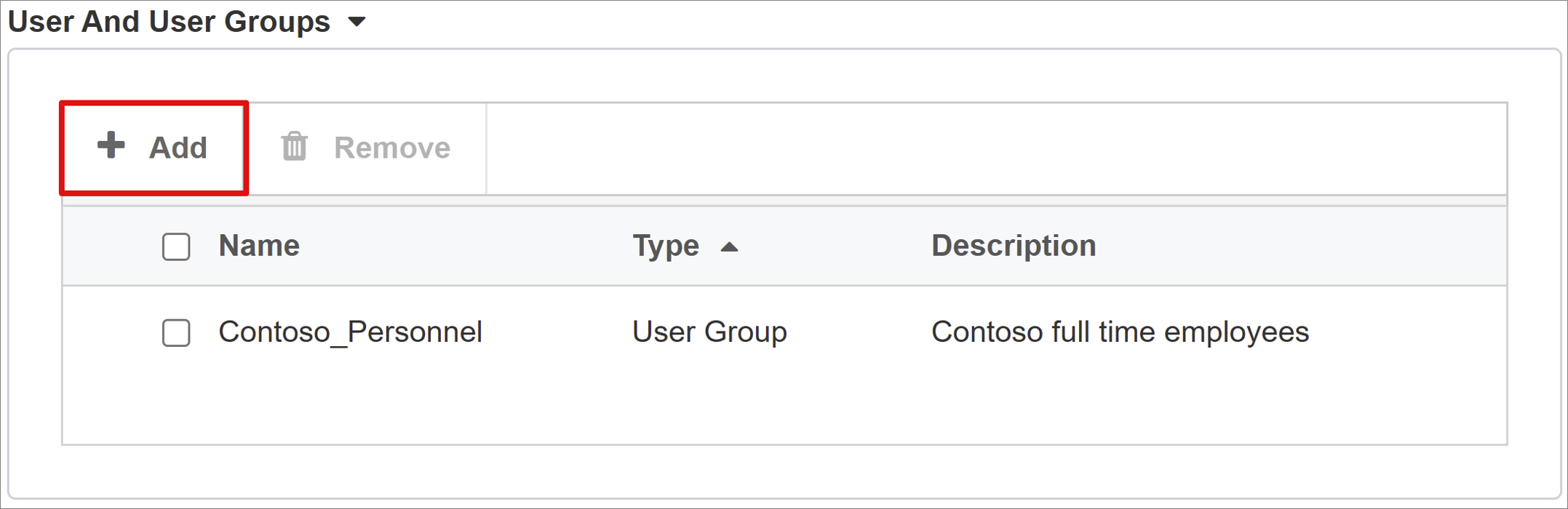

Dane wejściowe dla grup użytkowników i użytkowników są dynamicznie odpytywane.

Ważne

Dodaj użytkownika lub grupę do testowania, w przeciwnym razie odmowa dostępu. W obszarze Grupy użytkowników i użytkowników wybierz pozycję + Dodaj.

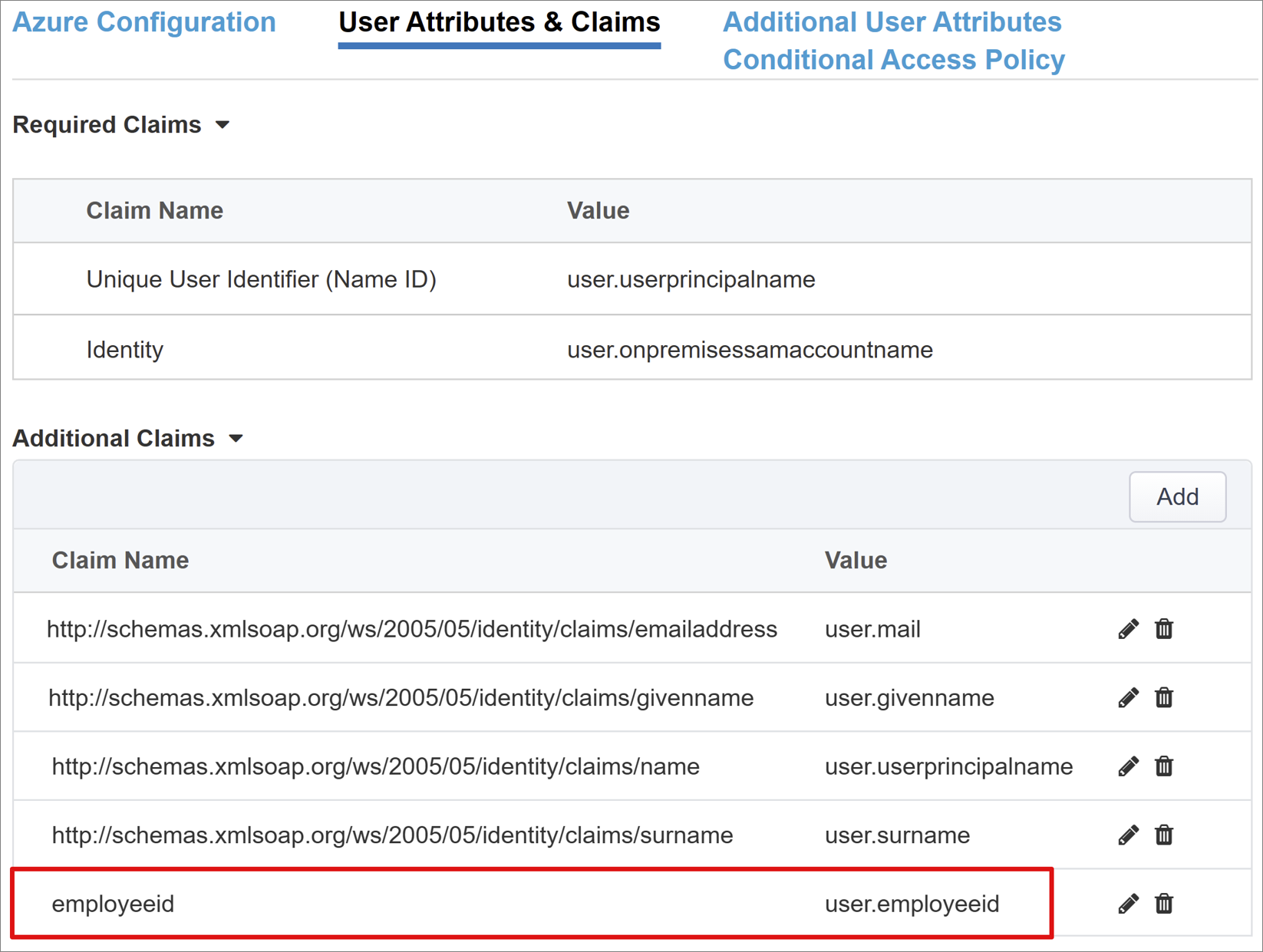

Atrybuty i oświadczenia użytkownika

Po uwierzytelnieniu użytkownika identyfikator Entra firmy Microsoft wystawia token SAML z oświadczeniami i atrybutami identyfikującymi użytkownika. Karta Atrybuty użytkownika i oświadczenia ma domyślne oświadczenia dla aplikacji. Użyj karty , aby skonfigurować więcej oświadczeń.

Uwzględnij jeszcze jeden atrybut:

W polu Nazwa nagłówka wprowadź employeeid.

W polu Source Attribute (Atrybut źródłowy) wprowadź wartość user.employeeid.

Dodatkowe atrybuty użytkownika

Na karcie Dodatkowe atrybuty użytkownika włącz rozszerzenie sesji. Ta funkcja jest używana w systemach rozproszonych, takich jak Oracle, SAP i inne implementacje języka JAVA, które wymagają przechowywania atrybutów w innych katalogach. Atrybuty pobierane ze źródła protokołu LDAP (Lightweight Directory Access Protocol) są wstrzykiwane jako więcej nagłówków logowania jednokrotnego. Ta akcja pomaga kontrolować dostęp na podstawie ról, identyfikatorów partnerów itd.

Uwaga

Ta funkcja nie ma korelacji z identyfikatorem Entra firmy Microsoft. Jest to źródło atrybutów.

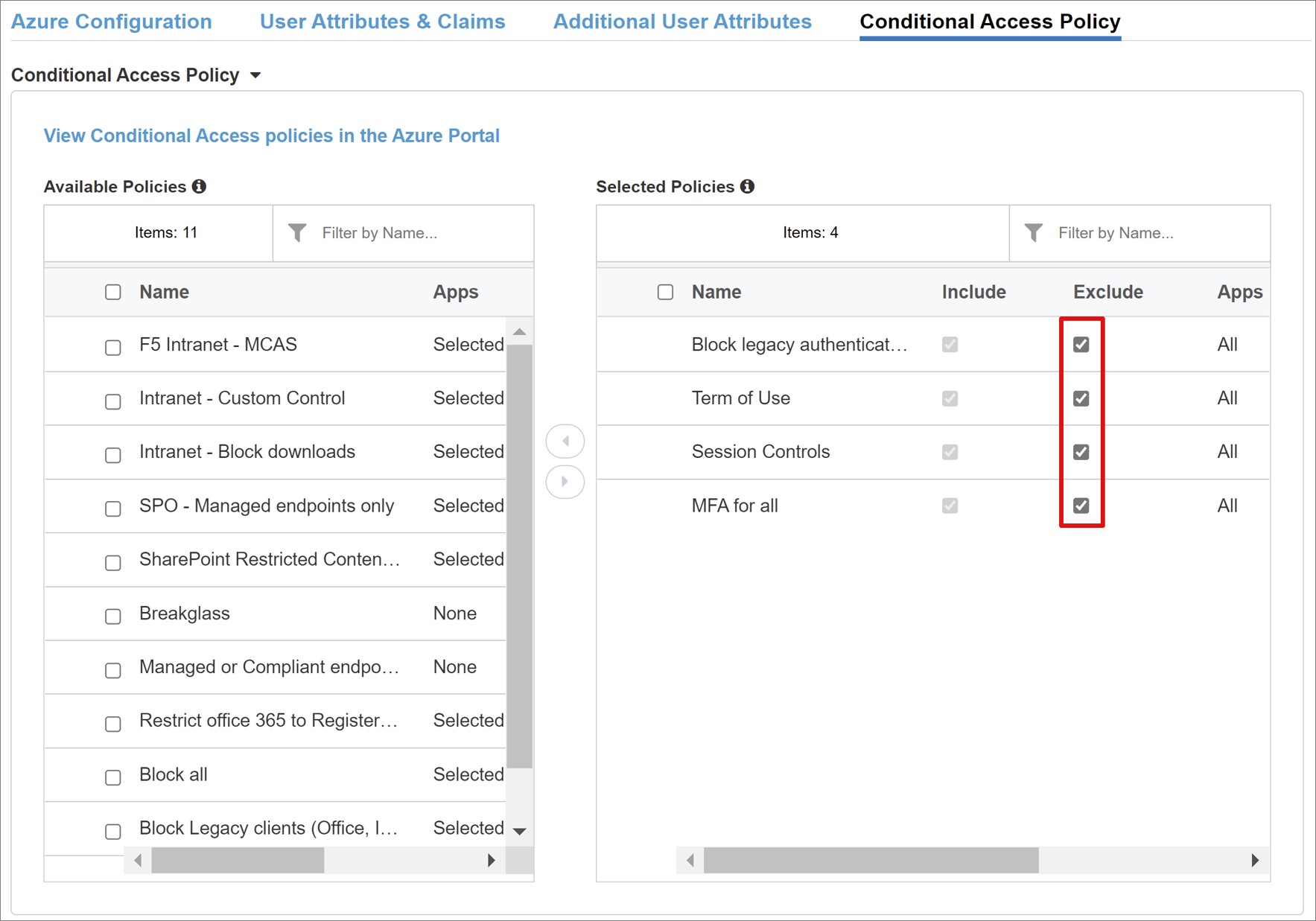

Zasady dostępu warunkowego

Zasady dostępu warunkowego kontrolują dostęp na podstawie urządzeń, aplikacji, lokalizacji i sygnałów ryzyka.

- W obszarze Dostępne zasady znajdź zasady dostępu warunkowego bez akcji użytkownika

- W obszarze Wybrane zasady znajdź zasady aplikacji w chmurze

- Nie można usunąć zaznaczenia tych zasad ani przenieść ich do pozycji Dostępne zasady, ponieważ są wymuszane na poziomie dzierżawy

Aby wybrać zasady, które mają zostać zastosowane do publikowanej aplikacji:

- Na karcie Zasady dostępu warunkowego na liście Dostępne zasady wybierz zasady.

- Wybierz strzałkę w prawo i przenieś ją na listę Wybrane zasady.

Uwaga

Dla zasad można wybrać opcję Dołącz lub Wyklucz . Jeśli wybrano obie opcje, zasady są niewymuszone.

Uwaga

Po wybraniu karty Zasady dostępu warunkowego zostanie wyświetlona lista zasad. Wybierz pozycję Odśwież, a kreator wysyła zapytanie do dzierżawy. Odświeżanie jest wyświetlane po wdrożeniu aplikacji.

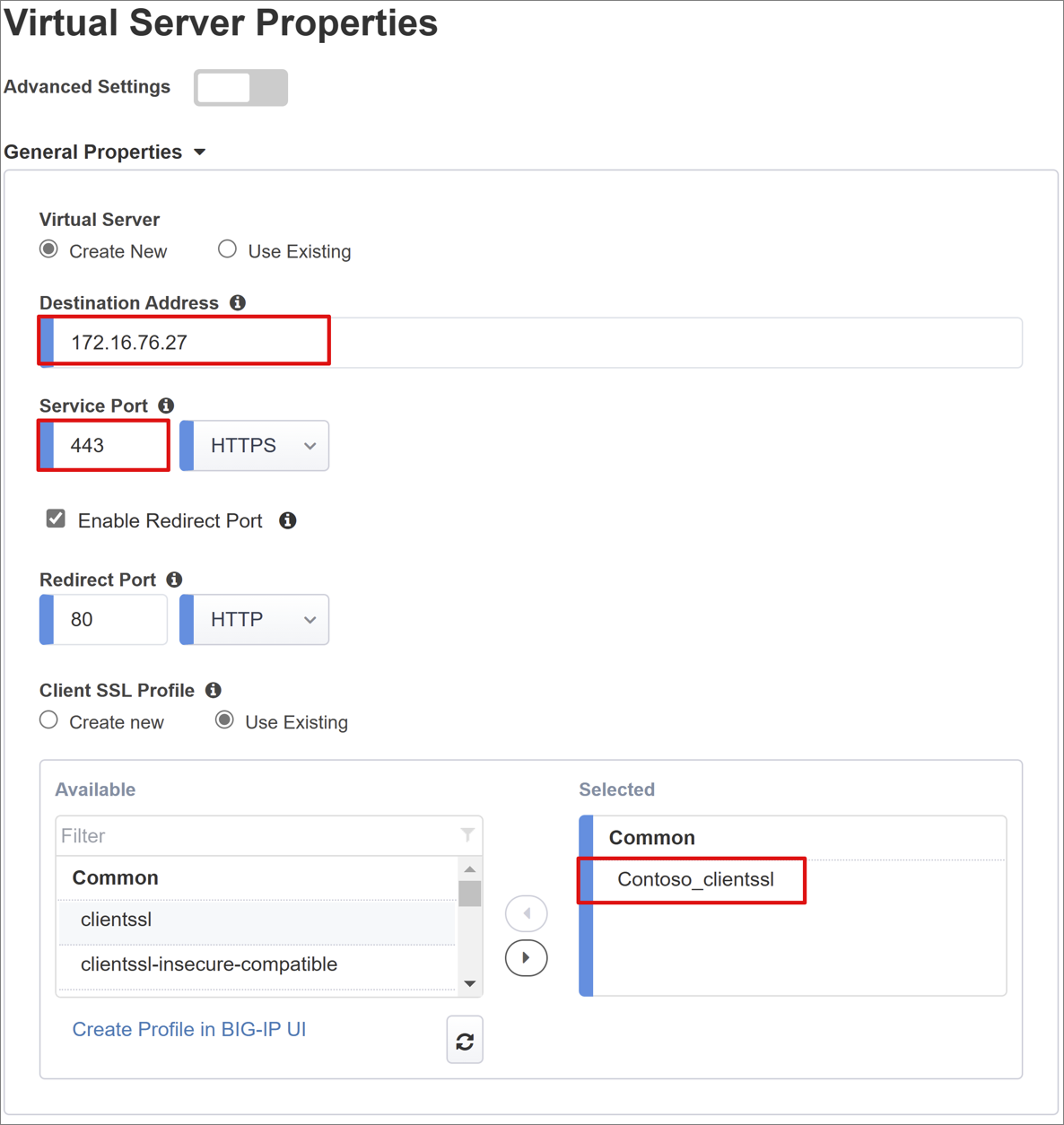

Właściwości serwera wirtualnego

Serwer wirtualny to obiekt płaszczyzny danych BIG-IP reprezentowany przez wirtualny adres IP. Serwer nasłuchuje żądań klientów do aplikacji. Odebrany ruch jest przetwarzany i oceniany względem profilu APM skojarzonego z serwerem wirtualnym. Ruch jest kierowany zgodnie z zasadami.

W polu Adres docelowy wprowadź adres IPv4 lub IPv6 używany przez big-IP do odbierania ruchu klienta. Upewnij się, że odpowiedni rekord na serwerze nazw domen (DNS), który umożliwia klientom rozpoznawanie zewnętrznego adresu URL opublikowanej aplikacji BIG-IP do tego adresu IP. Do testowania można użyć systemu DNS hosta lokalnego komputera.

W polu Port usługi wprowadź wartość 443 i wybierz pozycję HTTPS.

Zaznacz pole wyboru Włącz port przekierowania.

Wprowadź wartość w polu Port przekierowania. Ta opcja przekierowuje przychodzący ruch klienta HTTP do protokołu HTTPS.

Wybierz utworzony profil SSL klienta lub pozostaw wartość domyślną do testowania. Profil SSL klienta włącza serwer wirtualny dla protokołu HTTPS, więc połączenia klienckie są szyfrowane za pośrednictwem protokołu TLS.

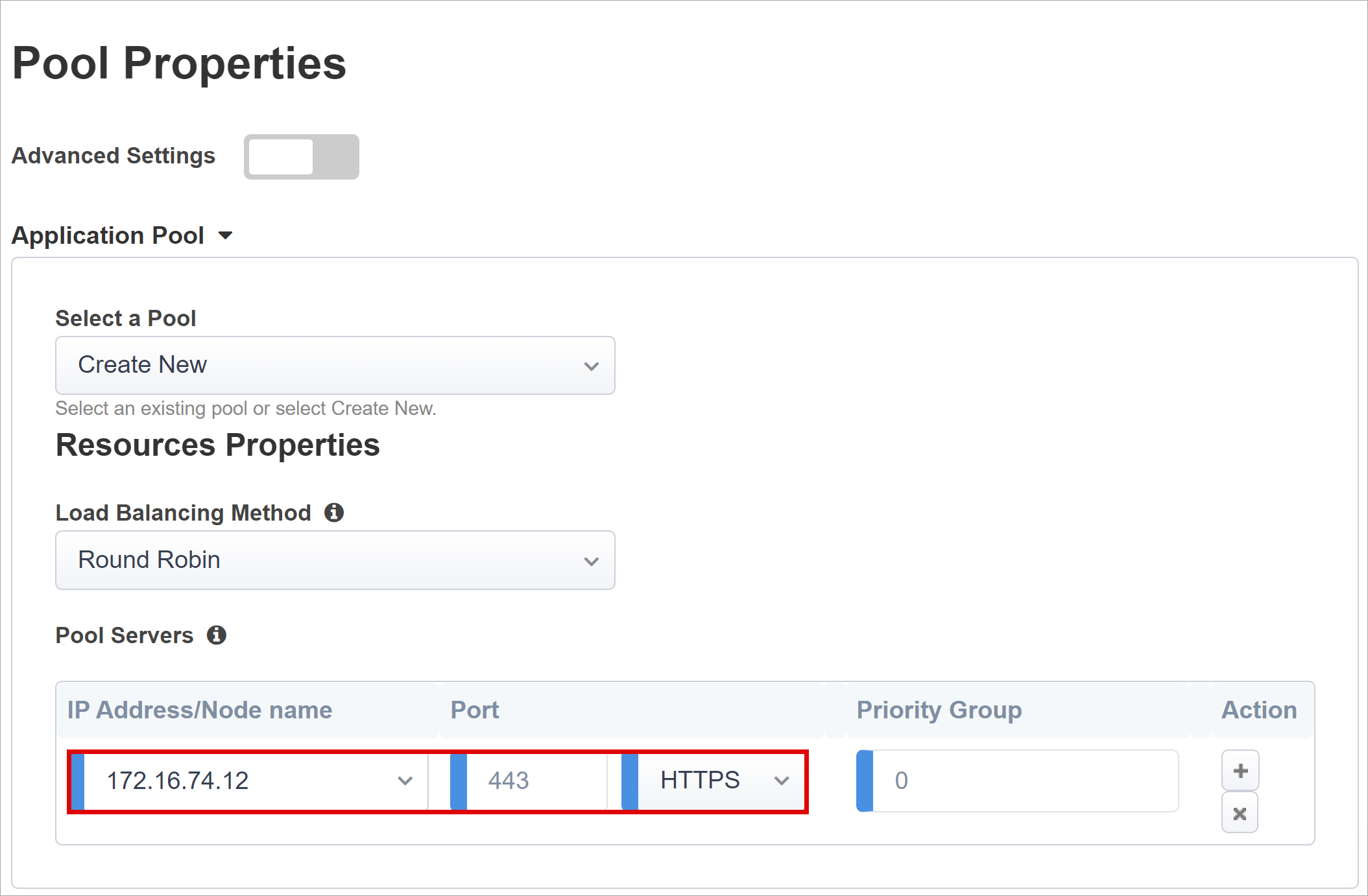

Właściwości puli

Karta Pula aplikacji zawiera usługi za dużym adresem IP reprezentowane jako pula z co najmniej jednym serwerem aplikacji.

W obszarze Wybierz pulę wybierz pozycję Utwórz nową lub wybierz inną.

W obszarze Metoda równoważenia obciążenia wybierz pozycję Działanie okrężne.

W obszarze Serwery puli wybierz węzeł lub wybierz adres IP i port dla serwera obsługującego aplikację opartą na nagłówku.

Uwaga

Aplikacja zaplecza firmy Microsoft znajduje się na porcie HTTP 80. W przypadku wybrania opcji HTTPS użyj wartości 443.

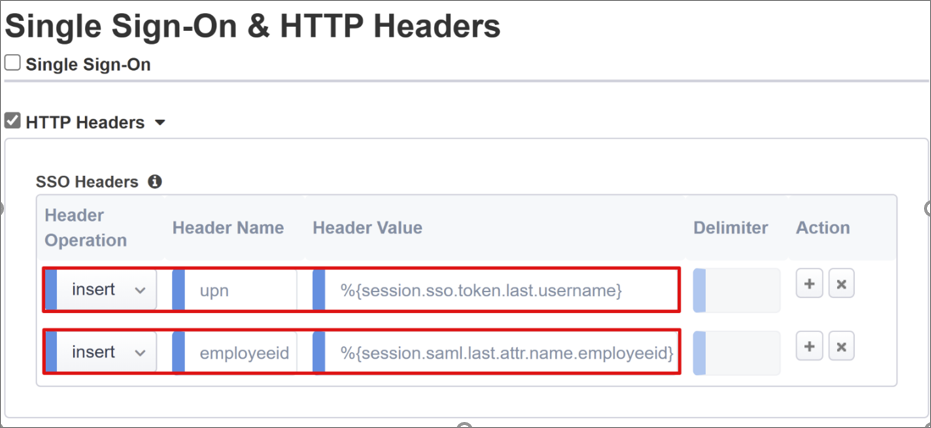

Logowanie jednokrotne i nagłówki HTTP

W przypadku logowania jednokrotnego użytkownicy uzyskują dostęp do opublikowanych usług BIG-IP bez wprowadzania poświadczeń. Kreator łatwego przycisku obsługuje nagłówki autoryzacji Kerberos, OAuth Bearer i HTTP na potrzeby logowania jednokrotnego.

W przypadku logowania jednokrotnego i nagłówków HTTP w nagłówkach logowania jednokrotnego w obszarze Operacja nagłówka wybierz pozycję wstaw

W polu Nazwa nagłówka użyj nazwy upn.

W polu Wartość nagłówka użyj elementu %{session.saml.last.identity}.

W obszarze Operacja nagłówka wybierz pozycję Wstaw.

W polu Nazwa nagłówka użyj identyfikatora employeeid.

W polu Wartość nagłówka użyj elementu %{session.saml.last.attr.name.employeeid}.

Uwaga

Zmienne sesji APM w nawiasach klamrowych są uwzględniane wielkości liter. Niespójności powodują błędy mapowania atrybutów.

Zarządzanie sesjami

Użyj ustawień zarządzania sesjami BIG-IP, aby zdefiniować warunki zakończenia sesji użytkownika lub kontynuacji.

Aby dowiedzieć się więcej, przejdź do support.f5.com dla K18390492: Zabezpieczenia | Przewodnik operacyjny BIG-IP APM

Pojedyncze wylogowanie (SLO) gwarantuje, że sesje dostawcy tożsamości, big-IP i agenta użytkownika zakończą się po wylogowaniu użytkowników. Gdy przycisk Easy Button tworzy wystąpienie aplikacji SAML w dzierżawie firmy Microsoft Entra, wypełnia adres URL wylogowywania z punktem końcowym slo APM. Wylogowywanie inicjowane przez dostawcę tożsamości z Moje aplikacje kończy sesje BIG-IP i klienta.

Dowiedz się więcej: zobacz, Moje aplikacje

Metadane federacji SAML opublikowanej aplikacji są importowane z dzierżawy. Importowanie udostępnia APM punkt końcowy wylogowania SAML dla identyfikatora Entra firmy Microsoft. Ta akcja zapewnia, że wylogowywanie inicjowane przez dostawcę usług kończy sesje klienta i usługi Microsoft Entra. Upewnij się, że aplikacja APM wie, kiedy wystąpi wylogowanie użytkownika.

Jeśli portal big-IP webtop uzyskuje dostęp do opublikowanych aplikacji, to eAPM przetwarza wylogowanie w celu wywołania punktu końcowego wylogowania firmy Microsoft Entra. Jeśli portal big-IP webtop nie jest używany, użytkownicy nie mogą poinstruować APM, aby się wylogował. Jeśli użytkownicy wylogowyją się z aplikacji, adres BIG-IP nie jest nieświadomy. W związku z tym upewnij się, że inicjowane przez dostawcę usług wylogowywanie bezpiecznie kończy sesje. Możesz dodać funkcję SLO do przycisku Wyloguj się aplikacji, a następnie klienci są przekierowywani do punktu końcowego wylogowywanego protokołu MICROSOFT Entra SAML lub BIG-IP. Aby zlokalizować adres URL punktu końcowego wylogowania SAML dla dzierżawy>, przejdź do pozycji Punkty końcowe rejestracji aplikacji.

Jeśli nie możesz zmienić aplikacji, włącz funkcję BIG-IP, aby nasłuchiwać wywołania wylogowania aplikacji i wyzwolić cel slo.

Więcej informacji:

- Wylogowywanie jednokrotne firmy PeopleSoft

- Przejdź do support.f5.com, aby:

Wdróż

Wdrożenie zapewnia podział konfiguracji.

- Aby zatwierdzić ustawienia, wybierz pozycję Wdróż.

- Zweryfikuj aplikację na liście dzierżaw aplikacji dla przedsiębiorstw.

- Aplikacja jest publikowana i dostępna za pośrednictwem algorytmu SHA, z jego adresem URL lub w portalach aplikacji firmy Microsoft.

Test

- W przeglądarce połącz się z zewnętrznym adresem URL aplikacji lub wybierz ikonę aplikacji na Moje aplikacje.

- Uwierzytelnij się w identyfikatorze Entra firmy Microsoft.

- Przekierowanie następuje na serwerze wirtualnym BIG-IP dla aplikacji i zalogowaniu się przy użyciu logowania jednokrotnego.

Poniższy zrzut ekranu jest wprowadzany w dane wyjściowe nagłówków z aplikacji opartej na nagłówku.

Uwaga

Możesz zablokować bezpośredni dostęp do aplikacji, wymuszając w ten sposób ścieżkę za pośrednictwem big-IP.

Wdrażanie zaawansowane

W niektórych scenariuszach szablony konfiguracji z przewodnikiem nie mają elastyczności.

Dowiedz się więcej: Samouczek: Konfigurowanie menedżera zasad dostępu F5 BIG-IP na potrzeby logowania jednokrotnego opartego na nagłówku.

W trybie BIG-IP można wyłączyć tryb ścisłego zarządzania Konfiguracja z przewodnikiem. Następnie ręcznie zmień konfiguracje, jednak większość konfiguracji jest zautomatyzowana za pomocą szablonów kreatora.

Aby wyłączyć tryb ścisły, przejdź do > z przewodnikiem dostępu.

W wierszu konfiguracji aplikacji wybierz ikonę kłódki .

Obiekty BIG-IP skojarzone z opublikowanym wystąpieniem aplikacji są odblokowywane do zarządzania. Zmiany w kreatorze nie są już możliwe.

Uwaga

Jeśli ponownie włączysz tryb ścisły i wdrożysz konfigurację, akcja zastępuje ustawienia nie w konfiguracji z przewodnikiem. Zalecamy zaawansowaną konfigurację usług produkcyjnych.

Rozwiązywanie problemów

Podczas rozwiązywania problemów skorzystaj z poniższych wskazówek.

Czasownik dziennika

Dzienniki BIG-IP pomagają wyizolować problemy z łącznością, logowaniem jednokrotnym, zasadami lub nieprawidłowo skonfigurowanymi mapowaniami zmiennych. Aby rozwiązać problemy, zwiększ szczegółowość dziennika.

- Przejdź do > zasad dostępu.

- Wybierz pozycję Dzienniki zdarzeń.

- Wybierz Ustawienia.

- Wybierz wiersz opublikowanej aplikacji

- Zaznacz Edytuj.

- Wybierz pozycję Uzyskaj dostęp do dzienników systemu.

- Z listy Logowania jednokrotnego wybierz pozycję Debuguj.

- Wybierz przycisk OK.

- Odtwórz problem.

- Sprawdź dzienniki.

Uwaga

Przywróć tę funkcję po zakończeniu. Tryb pełny generuje nadmierne dane.

Komunikat o błędzie BIG-IP

Jeśli po wstępnym uwierzytelnieniu firmy Microsoft pojawi się komunikat o błędzie BIG-IP, problem może być związany z logowaniem jednokrotnym microsoft Entra ID-to-BIG-IP.

- Przejdź do > zasad dostępu.

- Wybierz pozycję Raporty programu Access.

- Uruchom raport o ostatniej godzinie.

- Przejrzyj dzienniki, aby uzyskać wskazówki.

Użyj linku Wyświetl zmienne sesji dla sesji , aby dowiedzieć się, czy aplikacja APM odbiera oczekiwane oświadczenia firmy Microsoft Entra.

Brak komunikatu o błędzie BIG-IP

Jeśli nie zostanie wyświetlony komunikat o błędzie BIG-IP, problem może być związany z żądaniem zaplecza lub logowaniem jednokrotnym BIG-IP-to-application.

- Przejdź do > zasad dostępu.

- Wybierz pozycję Aktywne sesje.

- Wybierz link aktywnej sesji.

Użyj linku Wyświetl zmienne , aby określić problemy z logowaniem jednokrotnym, szczególnie jeśli APM BIG-IP nie uzyskuje poprawnych atrybutów.

Więcej informacji:

- Konfigurowanie zdalnego uwierzytelniania LDAP dla usługi Active Directory

- Przejdź do techdocs.f5.com dla ręcznego rozdziału: zapytanie LDAP