Samouczek: konfigurowanie usługi Datawiza w celu włączenia uwierzytelniania wieloskładnikowego i logowania jednokrotnego firmy Microsoft do usługi Oracle JD Edwards

Z tego samouczka dowiesz się, jak włączyć logowanie jednokrotne (SSO) firmy Microsoft i uwierzytelnianie wieloskładnikowe firmy Microsoft dla aplikacji Oracle JD Edwards (JDE) przy użyciu serwera proxy dostępu do usługi Datawiza Access (DAP).

Dowiedz się więcej o serwerze proxy dostępu do usługi Datawiza

Zalety integracji aplikacji z identyfikatorem Entra firmy Microsoft przy użyciu języka DAP:

- Korzystanie z proaktywnych zabezpieczeń dzięki rozwiązaniu Zero Trust — model zabezpieczeń, który dostosowuje się do nowoczesnych środowisk i obejmuje hybrydowe miejsce pracy, jednocześnie chroniąc ludzi, urządzenia, aplikacje i dane

- Logowanie jednokrotne firmy Microsoft Entra — bezpieczny i bezproblemowy dostęp dla użytkowników i aplikacji z dowolnej lokalizacji przy użyciu urządzenia

- Jak to działa: uwierzytelnianie wieloskładnikowe firmy Microsoft — użytkownicy są monitowani podczas logowania do formularzy identyfikacji, takich jak kod na telefonie komórkowym lub skanowanie odciskiem palca

- Co to jest dostęp warunkowy? — zasady to instrukcje if-then, jeśli użytkownik chce uzyskać dostęp do zasobu, to musi wykonać akcję

- Łatwe uwierzytelnianie i autoryzacja w usłudze Microsoft Entra ID bez kodu Datawiza — używaj aplikacji internetowych, takich jak Oracle JDE, Oracle E-Business Suite, Oracle Sibel i aplikacje dla dorosłych

- Korzystanie z konsoli zarządzania chmurą usługi Datawiza (DCMC) — zarządzanie dostępem do aplikacji w chmurach publicznych i lokalnych

Opis scenariusza

Ten scenariusz koncentruje się na integracji aplikacji Oracle JDE przy użyciu nagłówków autoryzacji HTTP w celu zarządzania dostępem do chronionej zawartości.

W starszych aplikacjach ze względu na brak obsługi nowoczesnych protokołów bezpośrednia integracja z aplikacją Microsoft Entra SSO jest trudna. Język DAP może wypełnić lukę między starszą aplikacją a nowoczesną płaszczyzną sterowania identyfikatorami dzięki przejściu protokołu. DaP obniża nakład pracy związany z integracją, oszczędza czas inżynieryjny i zwiększa bezpieczeństwo aplikacji.

Architektura scenariusza

Rozwiązanie scenariusza ma następujące składniki:

- Microsoft Entra ID — usługa zarządzania tożsamościami i dostępem, która pomaga użytkownikom logować się i uzyskiwać dostęp do zasobów zewnętrznych i wewnętrznych

- Aplikacja Oracle JDE — starsza aplikacja chroniona przez identyfikator Entra firmy Microsoft

- Datawiza Access Proxy (DAP) — oparty na kontenerach zwrotny serwer proxy, który implementuje protokół OpenID Connect (OIDC), OAuth lub Security Assertion Markup Language (SAML) na potrzeby przepływu logowania użytkownika. Przekazuje tożsamość w sposób niewidoczny dla aplikacji za pośrednictwem nagłówków HTTP.

- Datawiza Cloud Management Console (DCMC) — konsola do zarządzania usługą DAP. Administratorzy używają interfejsu użytkownika i interfejsów API RESTful do konfigurowania zasad daP i kontroli dostępu.

Dowiedz się więcej: Architektura uwierzytelniania Usługi Datawiza i Microsoft Entra

Wymagania wstępne

Upewnij się, że zostały spełnione następujące wymagania wstępne.

- Subskrypcja Azure.

- Jeśli go nie masz, możesz uzyskać bezpłatne konto platformy Azure

- Dzierżawa firmy Microsoft Entra połączona z subskrypcją platformy Azure

- Docker i Docker Compose

- Przejdź do docs.docker.com, aby pobrać platformę Docker i zainstalować aplikację Docker Compose

- Tożsamości użytkowników synchronizowane z katalogu lokalnego do identyfikatora Entra firmy Microsoft lub utworzone w usłudze Microsoft Entra ID i przepływane z powrotem do katalogu lokalnego

- Konto z identyfikatorem Entra firmy Microsoft i rolą administratora aplikacji. Zobacz, Microsoft Entra wbudowane role, wszystkie role

- Środowisko Oracle JDE

- (Opcjonalnie) Certyfikat internetowy SSL do publikowania usług za pośrednictwem protokołu HTTPS. Do testowania można również użyć domyślnych certyfikatów z podpisem własnym usługi Datawiza

Wprowadzenie do języka DAB

Aby zintegrować aplikację Oracle JDE z identyfikatorem Entra firmy Microsoft:

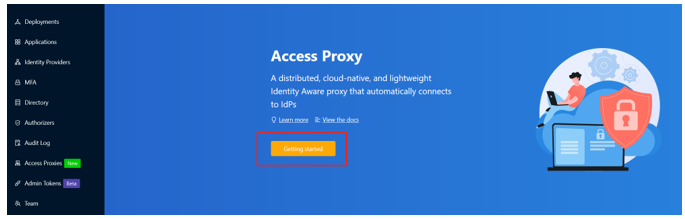

Zaloguj się do konsoli zarządzania chmurą usługi Datawiza.

Zostanie wyświetlona strona powitalna.

Wybierz pomarańczowy przycisk Wprowadzenie .

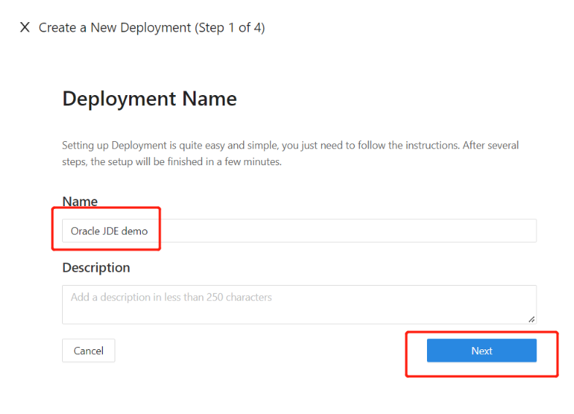

W polach Nazwa i Opis wprowadź informacje.

Wybierz Dalej.

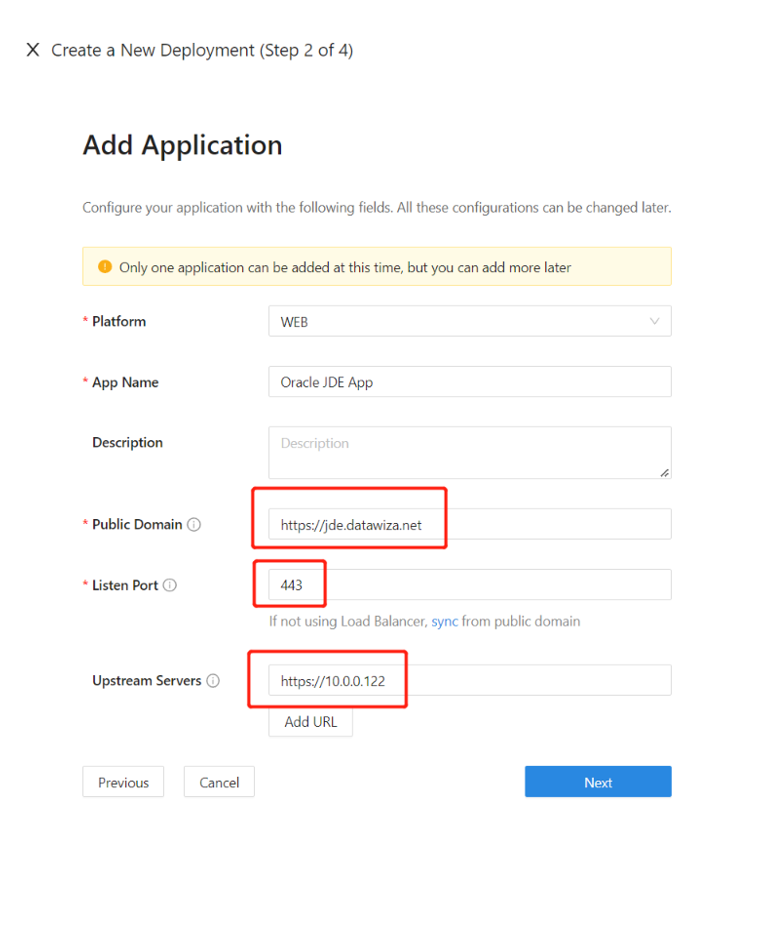

W oknie dialogowym Dodawanie aplikacji w polu Platforma wybierz pozycję Sieć Web.

W polu Nazwa aplikacji wprowadź unikatową nazwę aplikacji.

W polu Domena publiczna wprowadź na przykład .

https://jde-external.example.comDo testowania konfiguracji można użyć serwera DNS localhost. Jeśli nie wdrażasz języka DAP za modułem równoważenia obciążenia, użyj portu domeny publicznej.W obszarze Port nasłuchiwania wybierz port, na który nasłuchuje usługa DAP.

W obszarze Serwery nadrzędne wybierz adres URL implementacji JDE oracle i port, który ma być chroniony.

Wybierz Dalej.

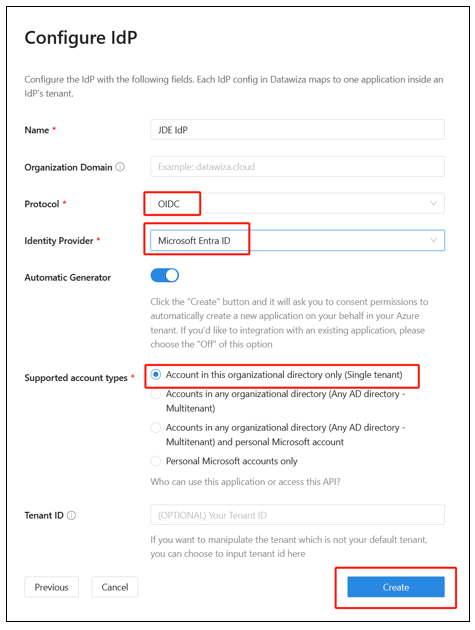

- W oknie dialogowym Konfigurowanie dostawcy tożsamości wprowadź informacje.

Uwaga

Użyj integracji z jednym kliknięciem DCMC, aby ułatwić ukończenie konfiguracji firmy Microsoft Entra. Kontroler DCMC wywołuje interfejs API programu Graph, aby utworzyć rejestrację aplikacji w Twoim imieniu w dzierżawie firmy Microsoft Entra. Przejdź do docs.datawiza.com integracji jednym kliknięciem z identyfikatorem Entra ID firmy Microsoft.

- Wybierz pozycję Utwórz.

Zostanie wyświetlona strona wdrażania języka DAP.

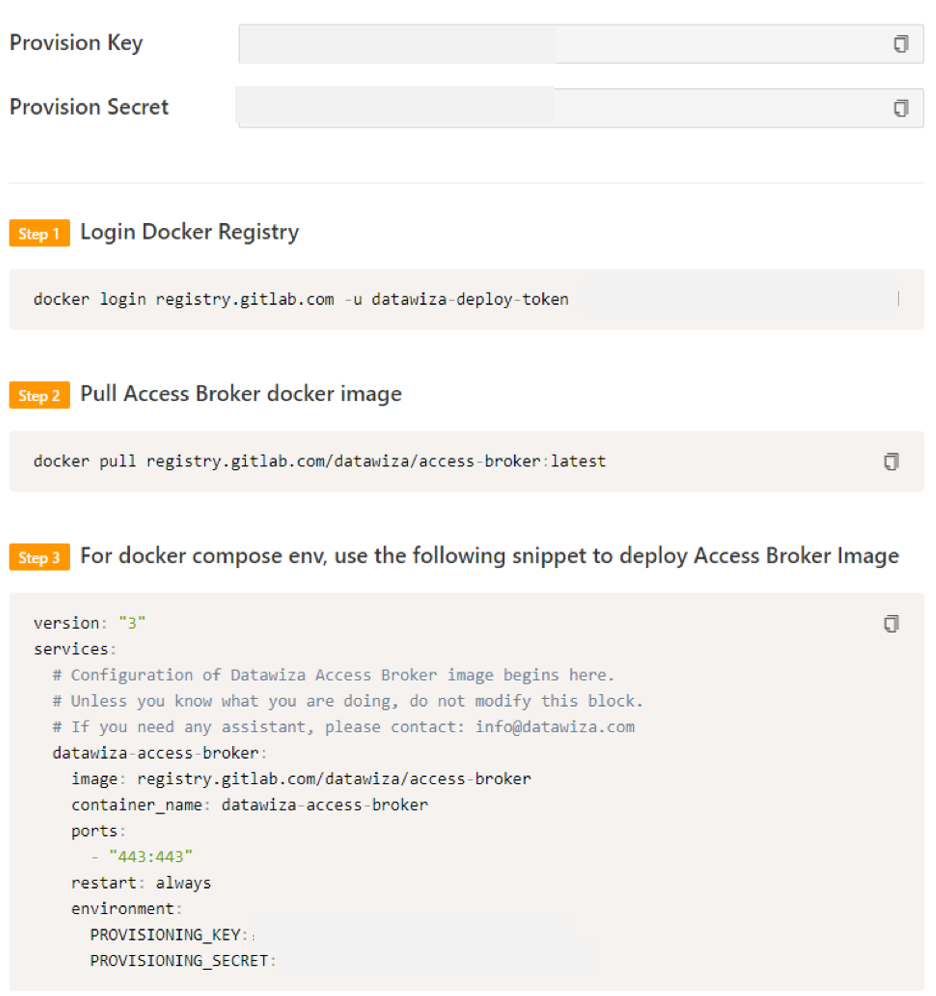

Zanotuj plik docker Compose wdrożenia. Plik zawiera obraz DAP, klucz aprowizacji i wpis tajny aprowizacji, który ściąga najnowszą konfigurację i zasady z kontrolera DCMC.

Nagłówki logowania jednokrotnego i http

DaP pobiera atrybuty użytkownika z dostawcy tożsamości i przekazuje je do aplikacji nadrzędnej z nagłówkiem lub plikiem cookie.

Aplikacja Oracle JDE musi rozpoznać użytkownika: przy użyciu nazwy aplikacja nakazuje usłudze DAP przekazanie wartości z dostawcy tożsamości do aplikacji za pośrednictwem nagłówka HTTP.

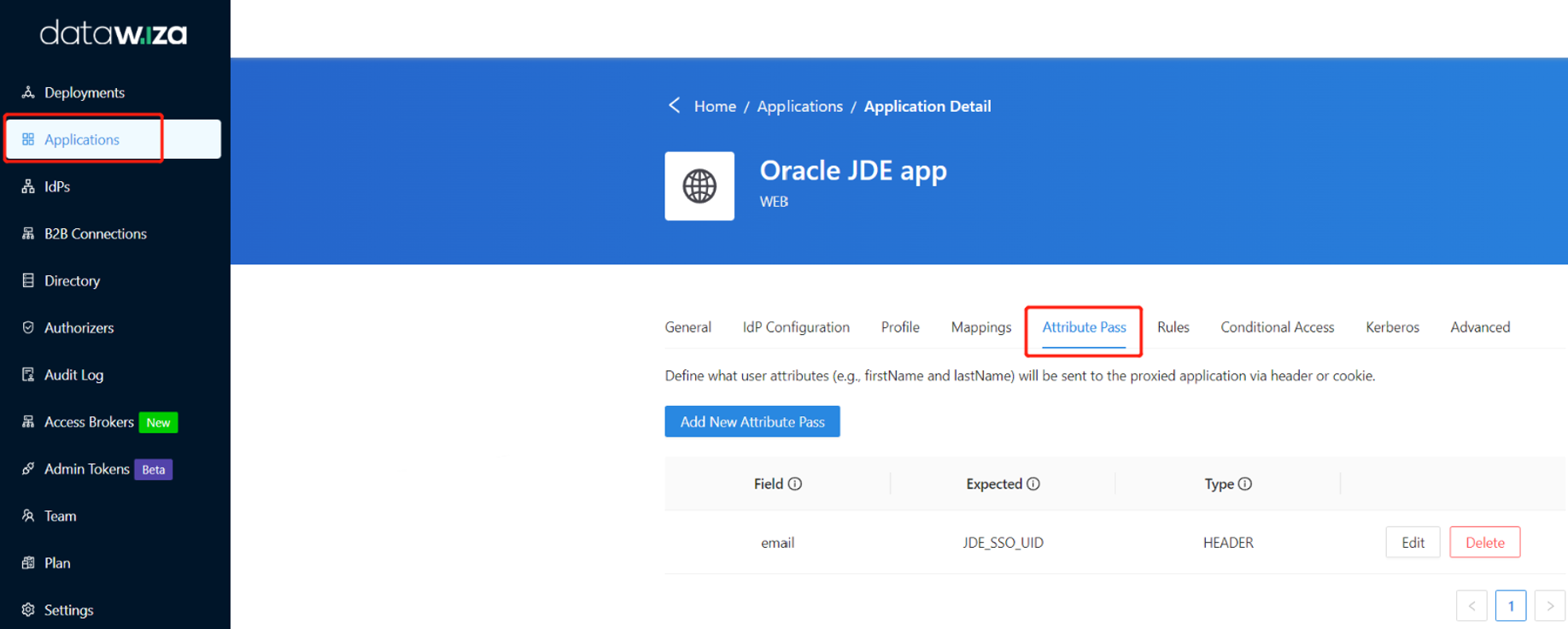

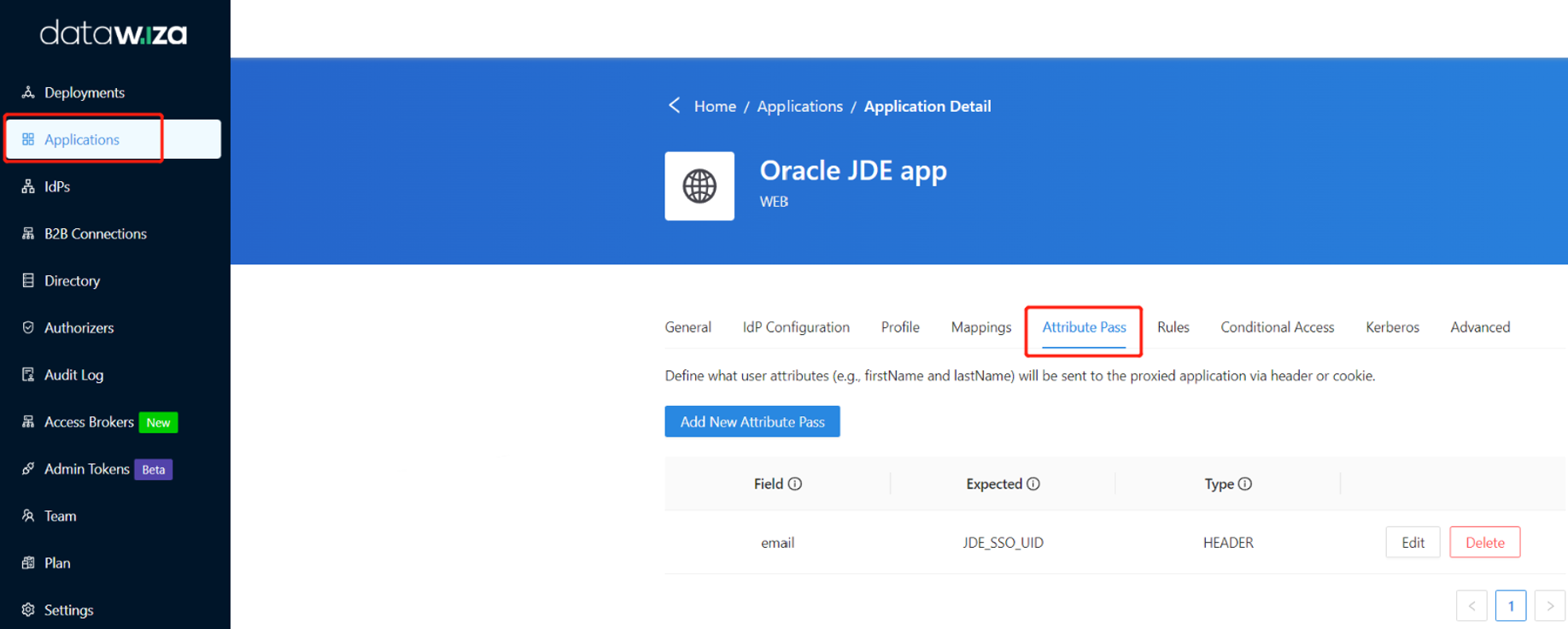

W programie Oracle JDE w obszarze nawigacji po lewej stronie wybierz pozycję Aplikacje.

Wybierz kartę podrzędną Przekazywanie atrybutu.

W polu Pole wybierz pozycję Poczta e-mail.

W polu Oczekiwano wybierz pozycję JDE_SSO_UID.

W polu Typ wybierz pozycję Nagłówek.

Uwaga

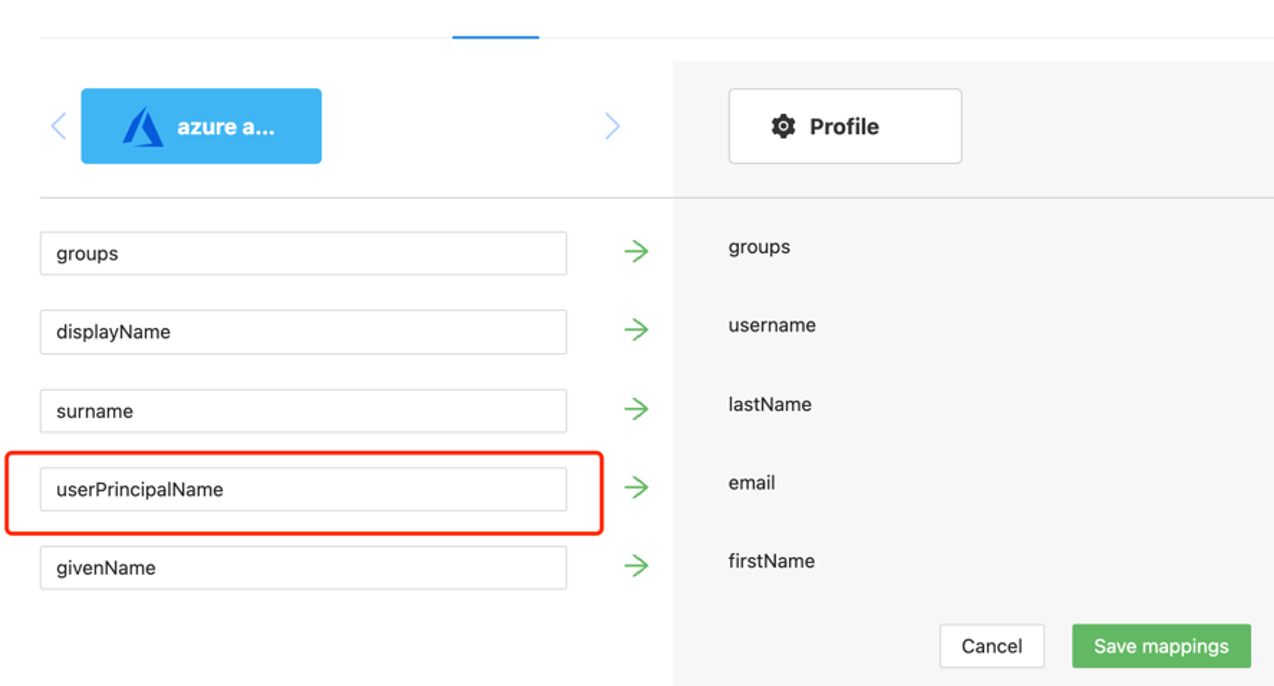

Ta konfiguracja używa głównej nazwy użytkownika firmy Microsoft Entra jako nazwy użytkownika logowania używanej przez program Oracle JDE. Aby użyć innej tożsamości użytkownika, przejdź do karty Mapowania .

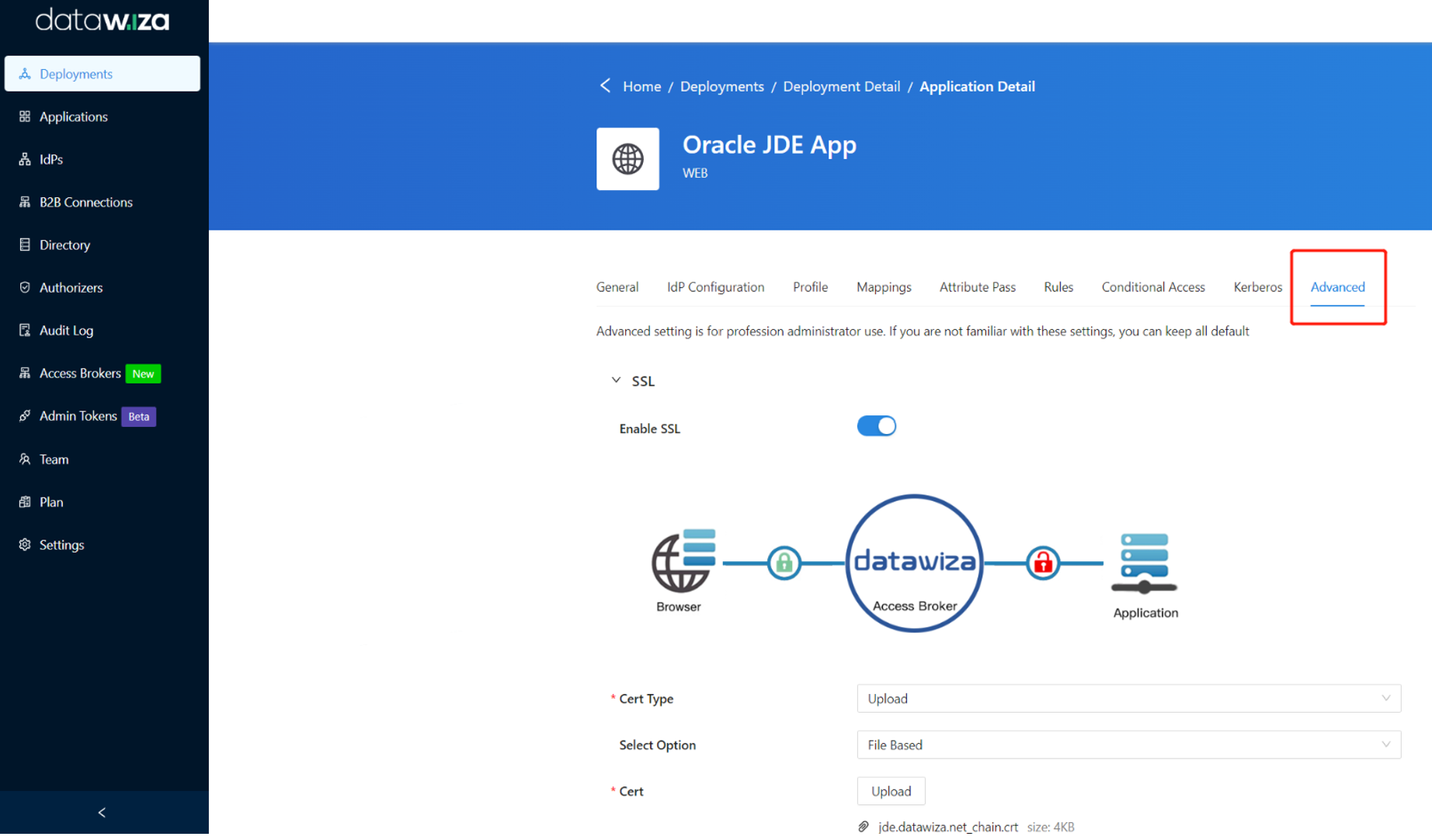

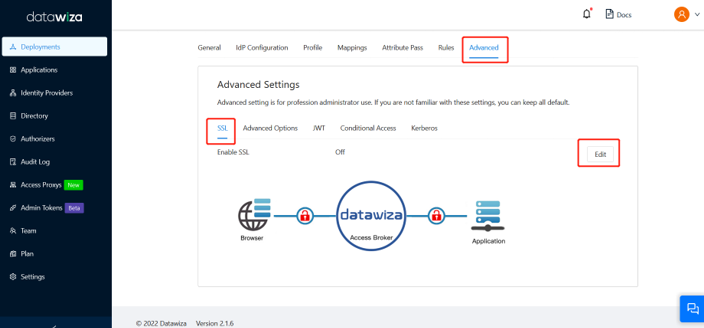

Wybierz kartę Zaawansowane.

Wybierz pozycję Włącz protokół SSL.

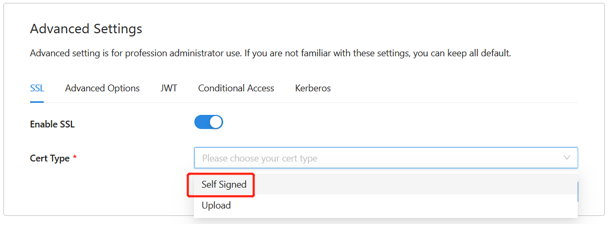

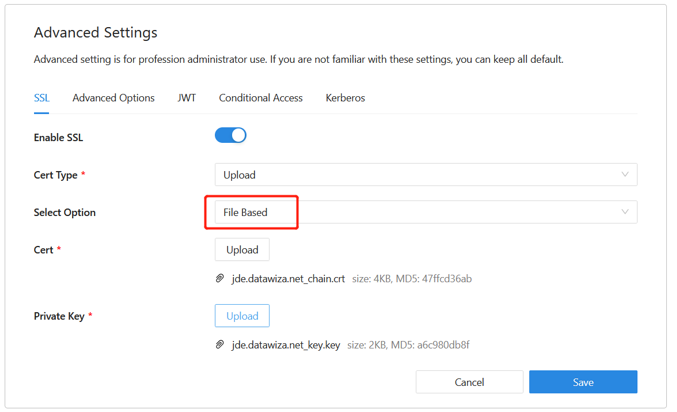

Z listy rozwijanej Typ certyfikatu wybierz typ.

W celach testowych udostępnimy certyfikat z podpisem własnym.

Uwaga

Istnieje możliwość przekazania certyfikatu z pliku.

Wybierz pozycję Zapisz.

Włączanie uwierzytelniania wieloskładnikowego firmy Microsoft

Aby zapewnić więcej zabezpieczeń logowania, możesz wymusić uwierzytelnianie wieloskładnikowe na potrzeby logowania użytkownika.

Zobacz Samouczek: Zabezpieczanie zdarzeń logowania użytkownika za pomocą uwierzytelniania wieloskładnikowego firmy Microsoft.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator aplikacji.

- Przejdź do karty Właściwości przeglądu>tożsamości.>

- W obszarze Ustawienia domyślne zabezpieczeń wybierz pozycję Zarządzaj ustawieniami domyślnymi zabezpieczeń.

- W okienku Ustawienia domyślne zabezpieczeń przełącz menu rozwijane, aby wybrać pozycję Włączone.

- Wybierz pozycję Zapisz.

Włączanie logowania jednokrotnego w konsoli Oracle JDE EnterpriseOne

Aby włączyć logowanie jednokrotne w środowisku Oracle JDE:

Zaloguj się do konsoli zarządzania oracle JDE EnterpriseOne Menedżer serwera jako administrator.

W obszarze Wybierz wystąpienie wybierz opcję powyżej enterpriseOne HTML Server.

Na kafelku Konfiguracja wybierz pozycję Wyświetl jako Zaawansowane.

Kliknij Zabezpieczenia.

Zaznacz pole wyboru Włącz program Oracle Access Manager.

W polu Adres URL logowania programu Oracle Access Manager wprowadź wartość datawiza/ab-logout.

W sekcji Konfiguracja serwera zabezpieczeń wybierz pozycję Zastosuj.

Wybierz pozycję Zatrzymaj.

Uwaga

Jeśli komunikat wskazuje, że konfiguracja serwera internetowego (jas.ini) jest nieaktualna, wybierz pozycję Synchronizuj konfigurację.

Wybierz Start.

Testowanie aplikacji opartej na protokole Oracle JDE

Aby przetestować aplikację Oracle JDE, zweryfikuj nagłówki aplikacji, zasady i ogólne testowanie. W razie potrzeby użyj symulacji nagłówka i zasad, aby zweryfikować pola nagłówka i wykonywanie zasad.

Aby potwierdzić, że wystąpi dostęp do aplikacji Oracle JDE, zostanie wyświetlony monit o użycie konta Microsoft Entra na potrzeby logowania. Poświadczenia są sprawdzane i jest wyświetlana funkcja Oracle JDE.

Następne kroki

- Wideo włączanie logowania jednokrotnego i uwierzytelniania wieloskładnikowego dla programu Oracle JDE) przy użyciu identyfikatora Entra firmy Microsoft za pośrednictwem usługi Datawiza

- Samouczek: konfigurowanie bezpiecznego dostępu hybrydowego przy użyciu identyfikatora Entra i usługi Datawiza firmy Microsoft

- Samouczek: konfigurowanie usługi Azure AD B2C z usługą Datawiza w celu zapewnienia bezpiecznego dostępu hybrydowego

- Przejdź do docs.datawiza.com w przewodnikach użytkownika usługi Datawiza