Zasady zarządzane przez firmę Microsoft

Jak wspomniano w Raport firmy Microsoft na temat ochrony zasobów cyfrowych w październiku 2023 r.

... zagrożenia dla pokoju cyfrowego zmniejszyły zaufanie do technologii i podkreśliły pilną potrzebę poprawy cyberobrony na wszystkich poziomach...

... w firmie Microsoft nasz ponad 10 000 ekspertów ds. zabezpieczeń codziennie analizuje ponad 65 bilionów sygnałów... prowadzenie niektórych z najbardziej wpływowych szczegółowych informacji w dziedzinie cyberbezpieczeństwa. Razem możemy zbudować odporność cybernetyczną poprzez innowacyjne działania i obronę zbiorową.

W ramach tej pracy udostępniamy zasady zarządzane przez firmę Microsoft w dzierżawach firmy Microsoft na całym świecie. Te uproszczone zasady dostępu warunkowego podejmują działania, aby wymagać uwierzytelniania wieloskładnikowego, co wynika z ostatnich badań może zmniejszyć ryzyko naruszenia o ponad 99%.

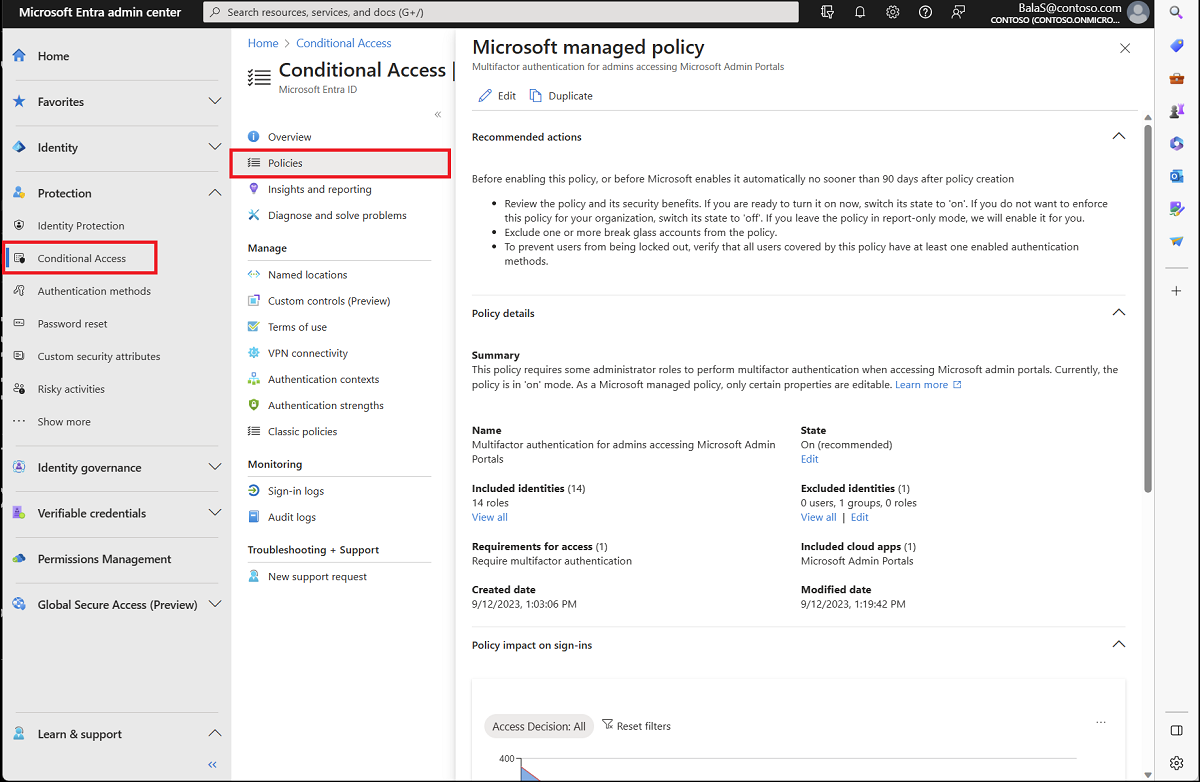

Administratorzy z przypisaną co najmniej rolą administratora dostępu warunkowego znajdują te zasady w centrum administracyjnym firmy Microsoft w obszarze >.

Administratorzy mogą edytować stan (wł., wył. lub tylko raport) oraz wykluczone tożsamości (użytkownicy, grupy i role) w zasadach. Organizacje powinny wykluczyć konta dostępu awaryjnego lub awaryjnego z tych zasad tak samo jak w innych zasadach dostępu warunkowego. Organizacje mogą duplikować te zasady, jeśli chcą wprowadzić więcej zmian niż te podstawowe dozwolone w wersjach zarządzanych przez firmę Microsoft.

Firma Microsoft włączy te zasady po upływie nie mniej niż 90 dni od ich wprowadzenia w dzierżawie, jeśli pozostaną w stanie Tylko raport. Administratorzy mogą wybrać opcję włączenia tych zasad wcześniej lub zrezygnować, ustawiając stan zasad na Wyłączone. Klienci są powiadamiani za pośrednictwem wiadomości e-mail i wpisów centrum wiadomości 28 dni przed włączeniem zasad.

Uwaga

W niektórych przypadkach zasady mogą być włączone szybciej niż 90 dni. Jeśli ma to zastosowanie do Twojej dzierżawy, zostanie on zanotowany w wiadomościach e-mail i wpisach centrum wiadomości usługi M365 otrzymywanych o zasadach zarządzanych przez firmę Microsoft. Zostaną również wymienione w szczegółach zasad w Centrum administracyjnym firmy Microsoft.

Zasady

Te zasady zarządzane przez firmę Microsoft umożliwiają administratorom wprowadzanie prostych modyfikacji, takich jak wykluczanie użytkowników lub włączanie lub wyłączanie ich z trybu tylko do raportu. Organizacje nie mogą zmieniać ani usuwać żadnych zasad zarządzanych przez firmę Microsoft. Ponieważ administratorzy są bardziej komfortowo z zasadami dostępu warunkowego, mogą zdecydować się na zduplikowanie zasad w celu tworzenia niestandardowych wersji.

W miarę rozwoju zagrożeń firma Microsoft może zmienić te zasady w przyszłości, aby skorzystać z nowych funkcji, funkcji lub ulepszyć swoją funkcję.

Uwierzytelnianie wieloskładnikowe dla administratorów, którzy uzyskują dostęp do portali administracyjnych firmy Microsoft

Te zasady obejmują 14 ról administratora, które uważamy za wysoce uprzywilejowane, którzy uzyskują dostęp do grupy Portale administracyjne firmy Microsoft i wymagają od nich przeprowadzenia uwierzytelniania wieloskładnikowego.

Te zasady dotyczą dzierżaw microsoft Entra ID P1 i P2, w których wartości domyślne zabezpieczeń nie są włączone.

Napiwek

Zasady zarządzane przez firmę Microsoft wymagające uwierzytelniania wieloskładnikowego różnią się od ogłoszenia obowiązkowego uwierzytelniania wieloskładnikowego na potrzeby logowania platformy Azure wprowadzonego w 2024 r., które rozpoczęły stopniowe wdrażanie w październiku 2024 r. Więcej informacji na temat tego wymuszania można znaleźć w artykule Planowanie obowiązkowego uwierzytelniania wieloskładnikowego dla platformy Azure i innych portali administracyjnych.

Uwierzytelnianie wieloskładnikowe dla użytkowników uwierzytelniania wieloskładnikowego na użytkownika

Te zasady obejmują użytkowników uwierzytelniania wieloskładnikowego dla użytkownika — konfigurację, którą firma Microsoft nie zaleca. Dostęp warunkowy oferuje lepsze środowisko administratora z wieloma dodatkowymi funkcjami. Konsolidowanie wszystkich zasad uwierzytelniania wieloskładnikowego w dostępie warunkowym może pomóc w bardziej ukierunkowaniu na wymaganie uwierzytelniania wieloskładnikowego, co zmniejsza tarcie użytkowników końcowych przy zachowaniu stanu zabezpieczeń.

Te cele zasad:

- Organizacje posiadające licencjonowanych użytkowników z Microsoft Entra ID P1 i P2

- Organizacje, w których wartości domyślne zabezpieczeń nie są włączone

- Organizacje z mniej niż 500 użytkownikami, którzy mają włączone lub wymuszone uwierzytelnianie wieloskładnikowe

Aby zastosować te zasady do większej liczby użytkowników, zduplikuj je i zmień przypisania.

Napiwek

Użycie ołówka Edytuj u góry w celu zmodyfikowania zasad uwierzytelniania wieloskładnikowego zarządzanego przez firmę Microsoft przez użytkownika może spowodować niepowodzenie aktualizacji błędu. Aby obejść ten problem, wybierz pozycję Edytuj w sekcji Wykluczone tożsamości zasad.

Uwierzytelnianie wieloskładnikowe i ponowne uwierzytelnianie w przypadku ryzykownych logów

Te zasady obejmują wszystkich użytkowników i wymagają uwierzytelniania wieloskładnikowego oraz ponownego uwierzytelniania podczas wykrywania logowania wysokiego ryzyka. Wysokie ryzyko w tym przypadku oznacza, że coś o tym, jak zalogował się użytkownik, jest zwykli. Te logowania wysokiego ryzyka mogą obejmować: podróż, która jest wysoce nietypowa, ataki sprayowe haseł lub ataki powtarzania tokenów. Aby uzyskać więcej informacji na temat tych definicji ryzyka, zobacz artykuł Co to są wykrycia ryzyka.

Te zasady dotyczą dzierżaw usługi Microsoft Entra ID P2, w których wartości domyślne zabezpieczeń nie są włączone.

- Jeśli licencje P2 są równe lub przekraczają łączną liczbę aktywnych użytkowników zarejestrowanych w usłudze MFA, zasady obejmują wszystkich użytkowników.

- Jeśli aktywni użytkownicy zarejestrowani w usłudze MFA przekraczają licencje P2, utworzymy i przypiszemy zasady do ograniczonej grupy zabezpieczeń na podstawie dostępnych licencji P2. Możesz zmodyfikować członkostwo grupy zabezpieczeń zasad.

Aby zapobiec przejęciu kont przez osoby atakujące, firma Microsoft nie zezwala ryzykownych użytkowników na rejestrację w usłudze MFA.

Domyślne zasady zabezpieczeń

Poniższe zasady są dostępne w przypadku uaktualniania z ustawień domyślnych zabezpieczeń.

Blokuj starsze uwierzytelnianie

Te zasady blokują dostęp do aplikacji przy użyciu starszych protokołów uwierzytelniania. Starsze uwierzytelnianie odnosi się do żądania uwierzytelniania wykonanego przez:

- Klienci, którzy nie korzystają z nowoczesnego uwierzytelniania (na przykład klienta pakietu Office 2010)

- Każdy klient korzystający ze starszych protokołów poczty, takich jak IMAP, SMTP lub POP3

- Każda próba logowania przy użyciu starszego uwierzytelniania jest blokowana.

Większość obserwowanych przypadków naruszania prób logowania pochodzi ze starszego uwierzytelniania. Ponieważ starsze uwierzytelnianie nie obsługuje uwierzytelniania wieloskładnikowego, osoba atakująca może pominąć wymagania uwierzytelniania wieloskładnikowego przy użyciu starszego protokołu.

Wymaganie uwierzytelniania wieloskładnikowego na potrzeby zarządzania platformą Azure

Te zasady obejmują wszystkich użytkowników, którzy próbują uzyskać dostęp do różnych usług platformy Azure zarządzanych za pośrednictwem interfejsu API usługi Azure Resource Manager, w tym:

- Azure Portal

- Centrum administracyjne Microsoft Entra

- Azure PowerShell

- Interfejs wiersza polecenia platformy Azure

Podczas próby uzyskania dostępu do dowolnego z tych zasobów użytkownik musi ukończyć uwierzytelnianie wieloskładnikowe, zanim będzie mógł uzyskać dostęp.

Wymaganie uwierzytelniania wieloskładnikowego dla administratorów

Te zasady obejmują dowolnego użytkownika z jedną z 14 ról administratora, które uważamy za wysoce uprzywilejowane. Ze względu na możliwości, jakie mają te wysoce uprzywilejowane konta, są one wymagane do uwierzytelniania wieloskładnikowego za każdym razem, gdy logują się do dowolnej aplikacji.

Wymaganie uwierzytelniania wieloskładnikowego dla wszystkich użytkowników

Te zasady obejmują wszystkich użytkowników w organizacji i wymagają od nich uwierzytelniania wieloskładnikowego przy każdym logowaniu. W większości przypadków sesja jest utrwalana na urządzeniu, a użytkownicy nie muszą wykonywać uwierzytelniania wieloskładnikowego podczas interakcji z inną aplikacją.

Jak mogę zobaczyć skutki tych zasad?

Administratorzy mogą zapoznać się z sekcją Wpływ zasad na logowania, aby wyświetlić krótkie podsumowanie wpływu zasad w ich środowisku.

Administratorzy mogą dokładniej zapoznać się z dziennikami logowania firmy Microsoft, aby zobaczyć te zasady w swojej organizacji.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej czytelnik raportów.

- Przejdź do dzienników logowania do monitorowania tożsamości>i kondycji.>

- Znajdź konkretne logowanie, które chcesz przejrzeć. Dodaj lub usuń filtry i kolumny, aby odfiltrować niepotrzebne informacje.

- Aby zawęzić zakres, dodaj filtry, takie jak:

- Identyfikator korelacji, gdy masz określone zdarzenie do zbadania.

- Dostęp warunkowy w celu wyświetlenia niepowodzenia i powodzenia zasad. Określ zakres filtra, aby wyświetlić tylko błędy, aby ograniczyć wyniki.

- Nazwa użytkownika, aby wyświetlić informacje związane z określonymi użytkownikami.

- Data ograniczająca zakres do danego przedziału czasu.

- Aby zawęzić zakres, dodaj filtry, takie jak:

- Po znalezieniu zdarzenia logowania odpowiadającego logowaniu użytkownika wybierz kartę Dostęp warunkowy. Karta Dostęp warunkowy zawiera określone zasady lub zasady, które spowodowały przerwanie logowania.

- Aby dokładniej zbadać, przejdź do szczegółów konfiguracji zasad, klikając pozycję Nazwa zasad. Kliknięcie pozycji Nazwa zasad spowoduje wyświetlenie interfejsu użytkownika konfiguracji zasad dla wybranych zasad do przeglądania i edytowania.

- Szczegóły użytkownika klienta i urządzenia, które zostały użyte do oceny zasad dostępu warunkowego, są również dostępne na kartach Informacje podstawowe, Lokalizacja, Informacje o urządzeniu, Szczegóły uwierzytelniania i Dodatkowe szczegóły zdarzenia logowania.

Często zadawane pytania

Co to jest dostęp warunkowy?

Dostęp warunkowy to funkcja firmy Microsoft Entra, która umożliwia organizacjom wymuszanie wymagań dotyczących zabezpieczeń podczas uzyskiwania dostępu do zasobów. Dostęp warunkowy jest często używany do wymuszania uwierzytelniania wieloskładnikowego, konfiguracji urządzenia lub wymagań dotyczących lokalizacji sieciowej.

Te zasady można traktować jako logiczne, jeśli to instrukcje.

Jeśli przypisania (użytkownicy, zasoby i warunki) są prawdziwe, zastosuj mechanizmy kontroli dostępu (udzielanie i/lub sesja) w zasadach. Jeśli jesteś administratorem, który chce uzyskać dostęp do jednego z portali administracyjnych firmy Microsoft, musisz wykonać uwierzytelnianie wieloskładnikowe, aby udowodnić, że to naprawdę Ty.

Co zrobić, jeśli chcę wprowadzić więcej zmian?

Administratorzy mogą zdecydować się na dalsze zmiany w tych zasadach, duplikując je przy użyciu przycisku Duplikuj w widoku listy zasad. Te nowe zasady można skonfigurować w taki sam sposób, jak w przypadku innych zasad dostępu warunkowego, począwszy od zalecanej pozycji firmy Microsoft. Należy zachować ostrożność, że nie przypadkowo obniżysz poziomu zabezpieczeń z tymi zmianami.

Jakie role administratora są objęte tymi zasadami?

- Administrator globalny

- Administrator aplikacji

- Administrator uwierzytelniania

- Administrator rozliczeń

- Administrator aplikacji w chmurze

- Administrator dostępu warunkowego

- Administrator programu Exchange

- Administrator pomocy technicznej

- Administrator haseł

- Administrator uwierzytelniania uprzywilejowanego

- Administrator ról uprzywilejowanych

- Administrator zabezpieczeń

- SharePoint Administrator

- Administrator użytkowników

Co zrobić, jeśli używam innego rozwiązania do uwierzytelniania wieloskładnikowego?

Uwierzytelnianie wieloskładnikowe ukończono przy użyciu zewnętrznych metod uwierzytelniania, co spełnia wymagania zasad uwierzytelniania wieloskładnikowego zarządzanych przez firmę Microsoft.

Po zakończeniu uwierzytelniania wieloskładnikowego za pośrednictwem dostawcy tożsamości federacyjnej (IdP) może spełniać wymagania MFA w Microsoft Entra ID, w zależności od konfiguracji. Aby uzyskać więcej informacji, zobacz spełnij wymagania kontrolek uwierzytelniania wieloskładnikowego (MFA) Microsoft Entra ID za pomocą oświadczeń uwierzytelniania z federacyjnego dostawcy tożsamości.

Co zrobić, jeśli używam uwierzytelniania Certificate-Based?

W zależności od tego, jak dzierżawca skonfigurował uwierzytelnianie Certificate-Based (CBA), może ono działać jako jednoskładnikowe lub wieloskładnikowe.

- Jeśli twoja organizacja ma usługę CBA skonfigurowaną jako pojedynczy czynnik, użytkownicy będą musieli użyć drugiej metody uwierzytelniania w celu spełnienia wymagań uwierzytelniania wieloskładnikowego. Aby uzyskać więcej informacji na temat dozwolonych kombinacji metod uwierzytelniania w usłudze MFA z uwierzytelnianiem jednoskładnikowym CBA, zobacz uwierzytelnianie wieloskładnikowe z uwierzytelnianiem opartym na certyfikatach jednoskładnikowych.

- Jeśli Twoja organizacja ma skonfigurowaną usługę CBA jako wieloskładnikową, użytkownicy mogą ukończyć uwierzytelnianie wieloskładnikowe przy użyciu metody uwierzytelniania CBA.

Uwaga

CBA jest uznawany za metodę z obsługą uwierzytelniania wieloskładnikowego w usłudze Microsoft Entra ID, więc użytkownicy korzystający z metody uwierzytelniania CBA będą musieli używać uwierzytelniania wieloskładnikowego do rejestrowania nowych metod uwierzytelniania. Aby zarejestrować uwierzytelnianie wieloskładnikowe dla użytkowników CBA korzystających z uwierzytelniania jednoskładnikowego bez innych zarejestrowanych metod uwierzytelniania, odwiedź Opcje uzyskania możliwości uwierzytelniania wieloskładnikowego przy użyciu certyfikatów jednoskładnikowych.

Co zrobić, jeśli używam kontrolek niestandardowych?

Niestandardowe kontrole nie spełniają wymagań dotyczących roszczeń uwierzytelniania wieloskładnikowego. Jeśli organizacja używa kontrolek niestandardowych, należy przeprowadzić migrację do metod uwierzytelniania zewnętrznego, co oznacza zastąpienie kontrolek niestandardowych. Zewnętrzny dostawca uwierzytelniania musi obsługiwać metody uwierzytelniania zewnętrznego i zapewnić niezbędne wskazówki dotyczące konfiguracji dla ich integracji.