Zarządzanie zewnętrzną metodą uwierzytelniania w usłudze Microsoft Entra ID (wersja zapoznawcza)

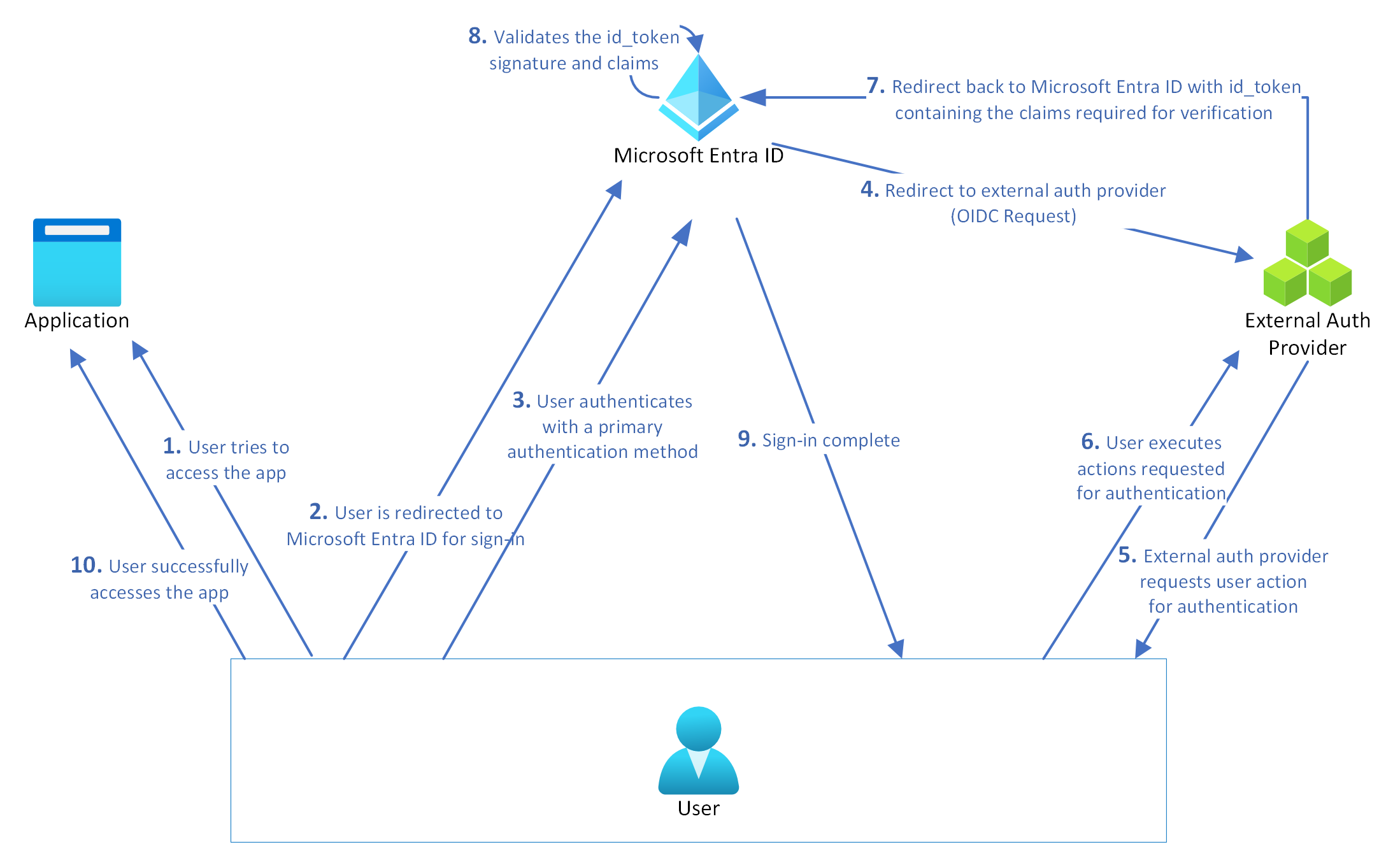

Metoda uwierzytelniania zewnętrznego (EAM) umożliwia użytkownikom wybranie zewnętrznego dostawcy w celu spełnienia wymagań dotyczących uwierzytelniania wieloskładnikowego (MFA) podczas logowania się do identyfikatora Entra firmy Microsoft. Program EAM może spełniać wymagania dotyczące uwierzytelniania wieloskładnikowego wynikające z zasad dostępu warunkowego, zasad dostępu warunkowego opartego na ryzyku w Microsoft Entra ID Protection, aktywacji Privileged Identity Management (PIM) oraz gdy sama aplikacja wymaga uwierzytelniania wieloskładnikowego.

Moduły EAM różnią się od federacji, ponieważ tożsamość użytkownika jest tworzona i zarządzana w usłudze Microsoft Entra ID. W przypadku federacji tożsamość jest zarządzana w zewnętrznym dostawcy tożsamości. Umowy EAM wymagają co najmniej licencji Microsoft Entra ID P1.

Wymagane metadane do skonfigurowania programu EAM

Aby utworzyć program EAM, potrzebne są następujące informacje od zewnętrznego dostawcy uwierzytelniania:

Identyfikator aplikacji jest zazwyczaj aplikacją wielodostępną od dostawcy, która jest używana w ramach integracji. Musisz podać zgodę administratora dla tej aplikacji w dzierżawie.

Client ID to identyfikator pochodzący od twojego dostawcy, używany w ramach integracji uwierzytelniania w celu zidentyfikowania Microsoft Entra ID, który żąda uwierzytelnienia.

Adres URL odnajdywania to punkt końcowy odnajdywania openID Connect (OIDC) dla zewnętrznego dostawcy uwierzytelniania.

Uwaga

Zobacz Konfigurowanie nowego zewnętrznego dostawcy uwierzytelniania przy użyciu identyfikatora Entra firmy Microsoft, aby skonfigurować rejestrację aplikacji.

Ważne

Upewnij się, że właściwość kid (Key ID) jest zakodowana w formacie base64 zarówno w nagłówku JWT tokenu id_token, jak i w zestawie kluczy JWKS (JSON Web Key Set) pobranym z adresu jwks_uri dostawcy. To wyrównanie kodowania jest niezbędne do bezproblemowego sprawdzania poprawności podpisów tokenu podczas procesów uwierzytelniania. Niezgodność może spowodować problemy z dopasowywaniem klucza lub walidacją podpisu.

Zarządzanie programem EAM w centrum administracyjnym firmy Microsoft Entra

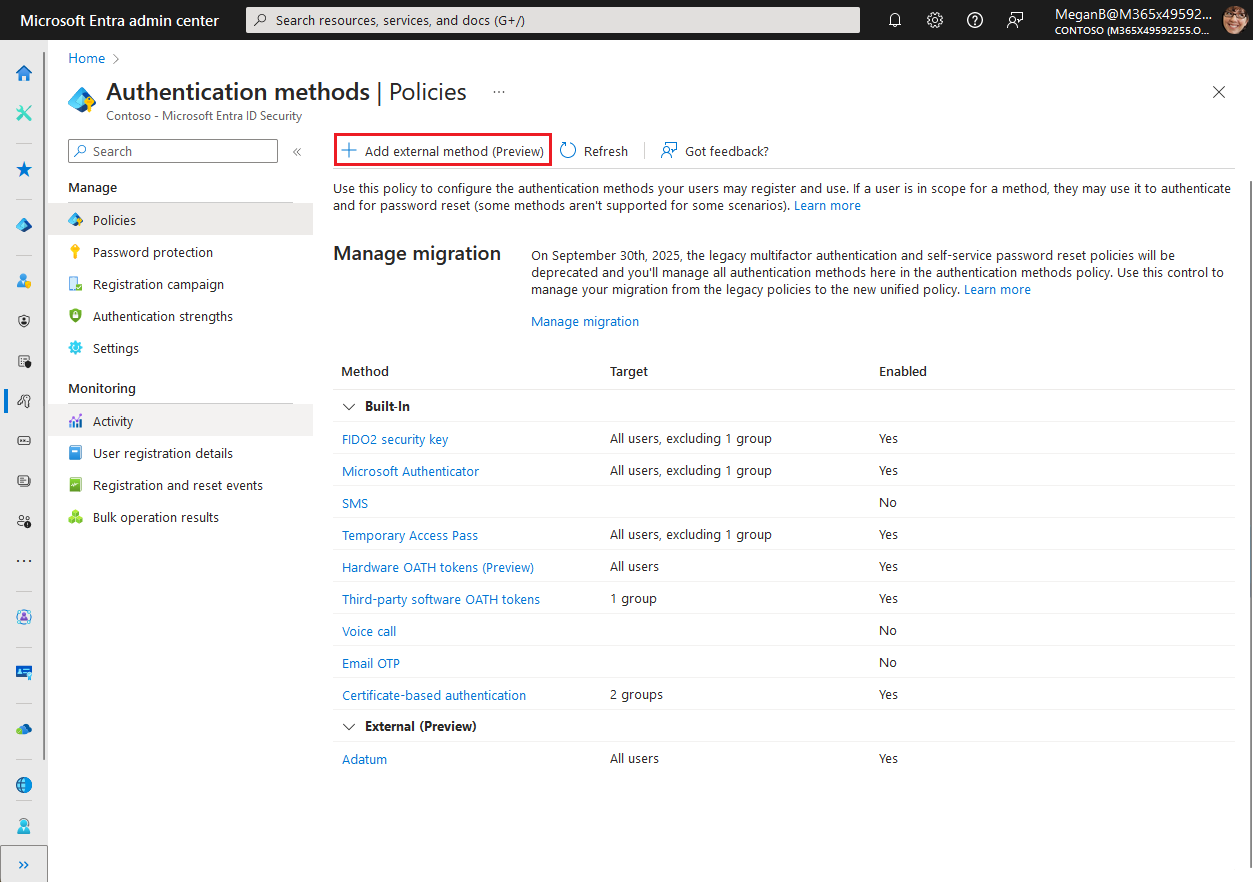

EAM są zarządzane za pomocą zasady metod uwierzytelniania Microsoft Entra ID, podobnie jak metody wbudowane.

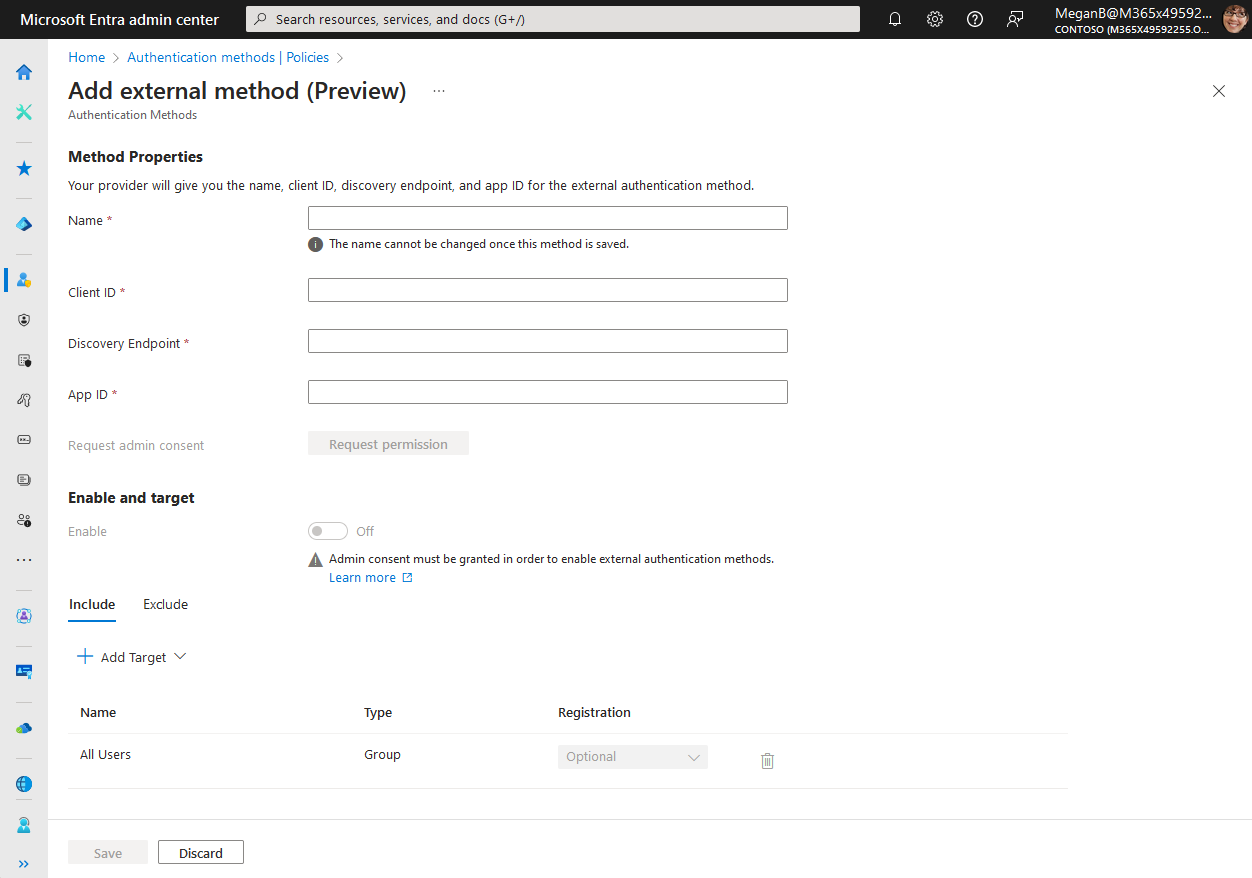

Tworzenie programu EAM w centrum administracyjnym

Przed utworzeniem programu EAM w centrum administracyjnym upewnij się, że masz metadane do skonfigurowania programu EAM.

Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator ról uprzywilejowanych.

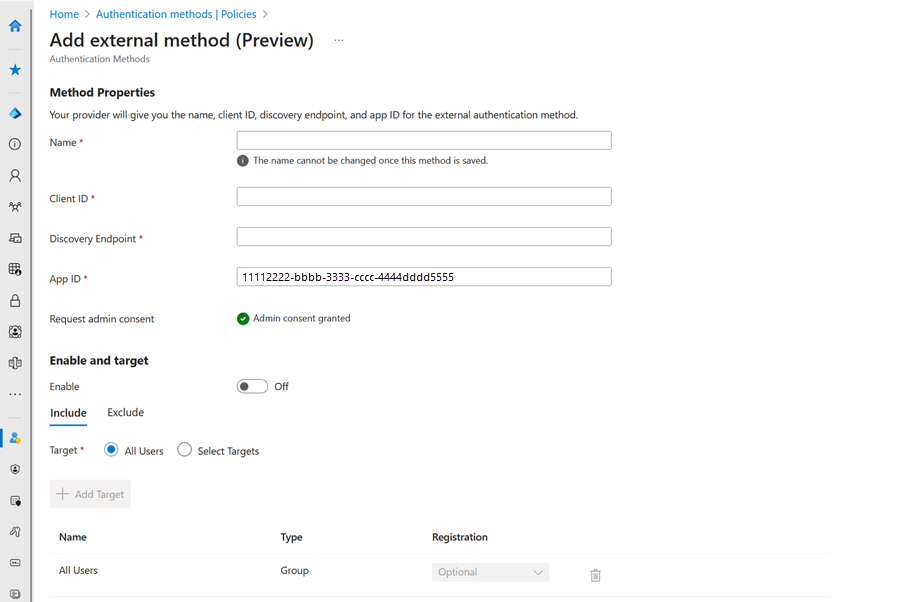

Przejdź do Ochrona>Metody uwierzytelniania>Dodaj metodę zewnętrzną (wersja próbna).

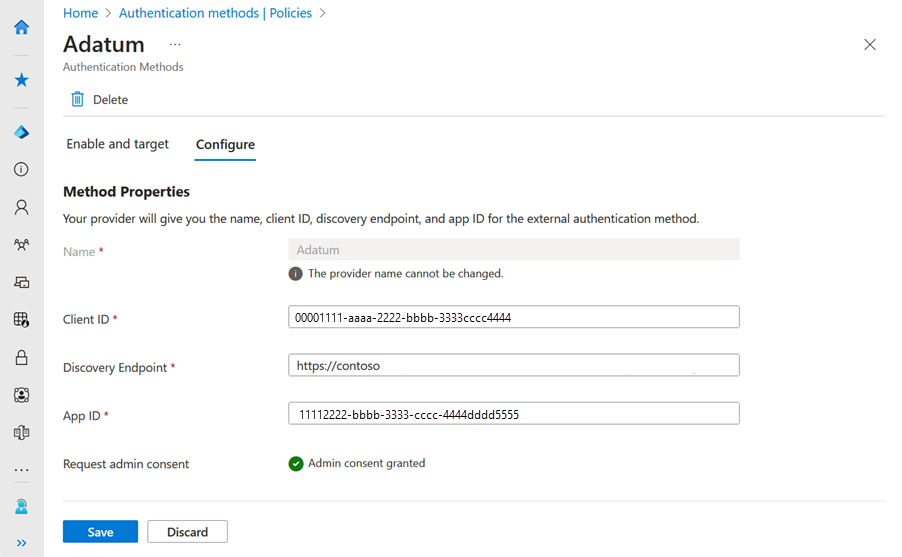

Dodaj właściwości metody na podstawie informacji konfiguracyjnych od twojego dostawcy. Na przykład:

- Nazwa: Adatum

- Identyfikator klienta: 00001111-aaaa-2222-bbbb-3333cc44444

- Punkt końcowy odnajdywania:

https://adatum.com/.well-known/openid-configuration - Identyfikator aplikacji: 11112222-bbbb-3333-cccc-4444ddddd555

Ważne

Nazwa wyświetlana to ta, która jest pokazywana użytkownikowi w selekcji metod. Nie można jej zmienić po utworzeniu metody. Nazwy wyświetlane muszą być unikatowe.

Potrzebujesz co najmniej roli Administrator ról uprzywilejowanych, aby udzielić zgody administracyjnej dla aplikacji dostawcy. Jeśli nie masz roli wymaganej do udzielenia zgody, nadal możesz zapisać metodę uwierzytelniania, ale nie możesz jej włączyć, dopóki nie zostanie udzielona zgoda.

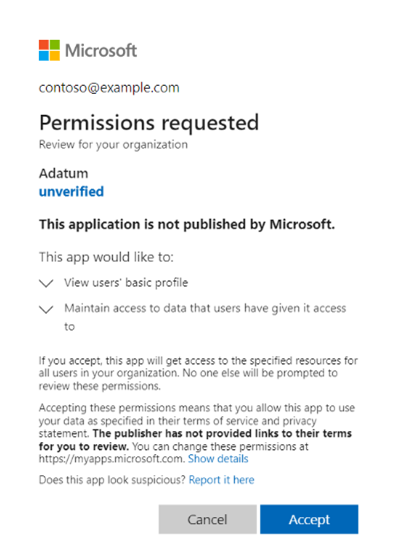

Po wprowadzeniu wartości od dostawcy, naciśnij przycisk, aby poprosić o udzielenie zgody przez administratora, które umożliwi aplikacji odczytanie wymaganych informacji użytkownika w celu poprawnego uwierzytelnienia. Zostanie wyświetlony monit o zalogowanie się przy użyciu konta z uprawnieniami administratora i przyznanie aplikacji dostawcy wymaganych uprawnień.

Po zalogowaniu kliknij pozycję Akceptuj , aby udzielić zgody administratora:

Przed udzieleniem zgody możesz zobaczyć uprawnienia, które aplikacja dostawcy żąda. Po udzieleniu zgody administratora i replikacji zmian strona zostanie odświeżona, aby pokazać, że udzielono zgody administratora.

Jeśli aplikacja ma uprawnienia, możesz również włączyć metodę przed zapisaniem. W przeciwnym razie należy zapisać metodę w stanie wyłączonym i włączyć ją po udzieleniu zgody na aplikację.

Po włączeniu metody wszyscy użytkownicy w obrębie mogą wybrać metodę dla dowolnych żądań uwierzytelniania wieloskładnikowego. Jeśli aplikacja od dostawcy nie ma zatwierdzonej zgody, logowanie się przy użyciu metody zakończy się niepowodzeniem.

Jeśli aplikacja zostanie usunięta lub nie ma już uprawnień, użytkownicy zobaczą błąd i logowanie nie powiedzie się. Nie można użyć metody .

Konfigurowanie programu EAM w centrum administracyjnym

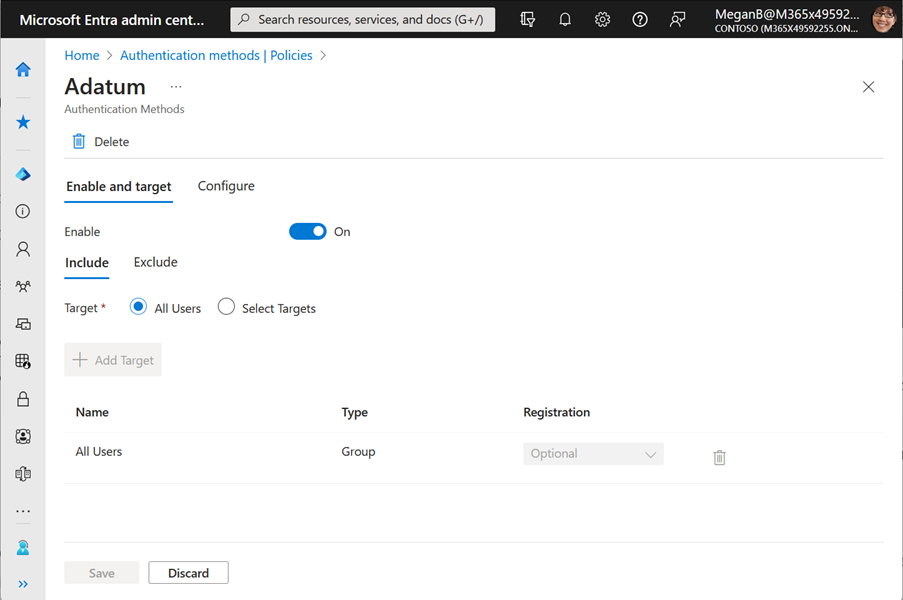

Aby zarządzać swoimi EAM w centrum administracyjnym Microsoft Entra, otwórz zasady metod uwierzytelniania. Wybierz nazwę metody, aby otworzyć opcje konfiguracji. Możesz wybrać użytkowników, którzy są dołączani i wykluczeni z tej metody.

Usuń EAM w centrum administracji

Jeśli nie chcesz już, aby użytkownicy mogli korzystać z programu EAM, możesz wykonać następujące czynności:

- Ustaw opcję Włącz na Wyłączone , aby zapisać konfigurację metody

- Kliknij pozycję Usuń, aby usunąć metodę

Zarządzanie programem EAM przy użyciu programu Microsoft Graph

Aby zarządzać zasadami metod uwierzytelniania przy użyciu programu Microsoft Graph, potrzebne są Policy.ReadWrite.AuthenticationMethod uprawnienia. Aby uzyskać więcej informacji, zobacz Zaktualizuj AuthenticationMethodsPolicy.

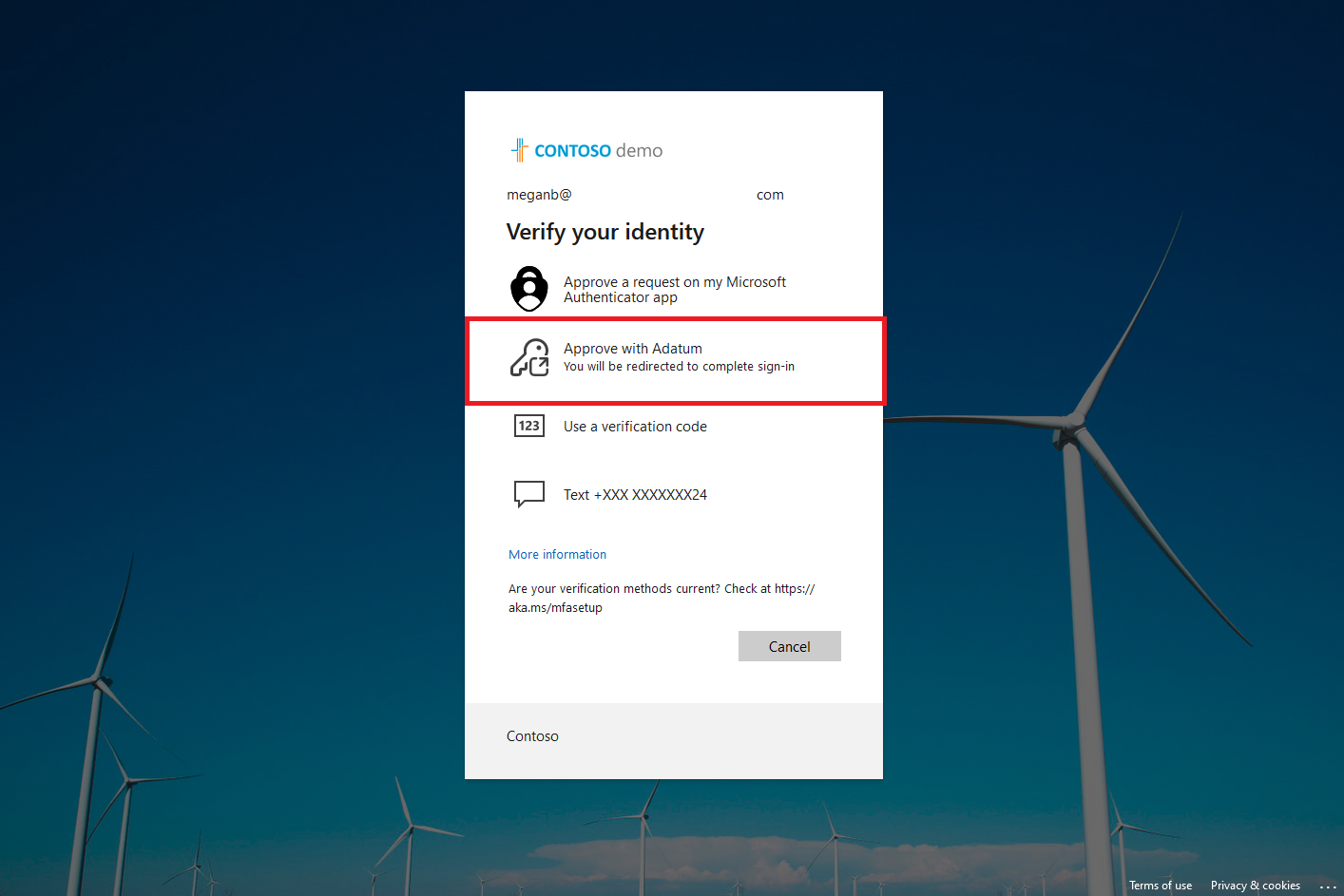

Środowisko użytkownika

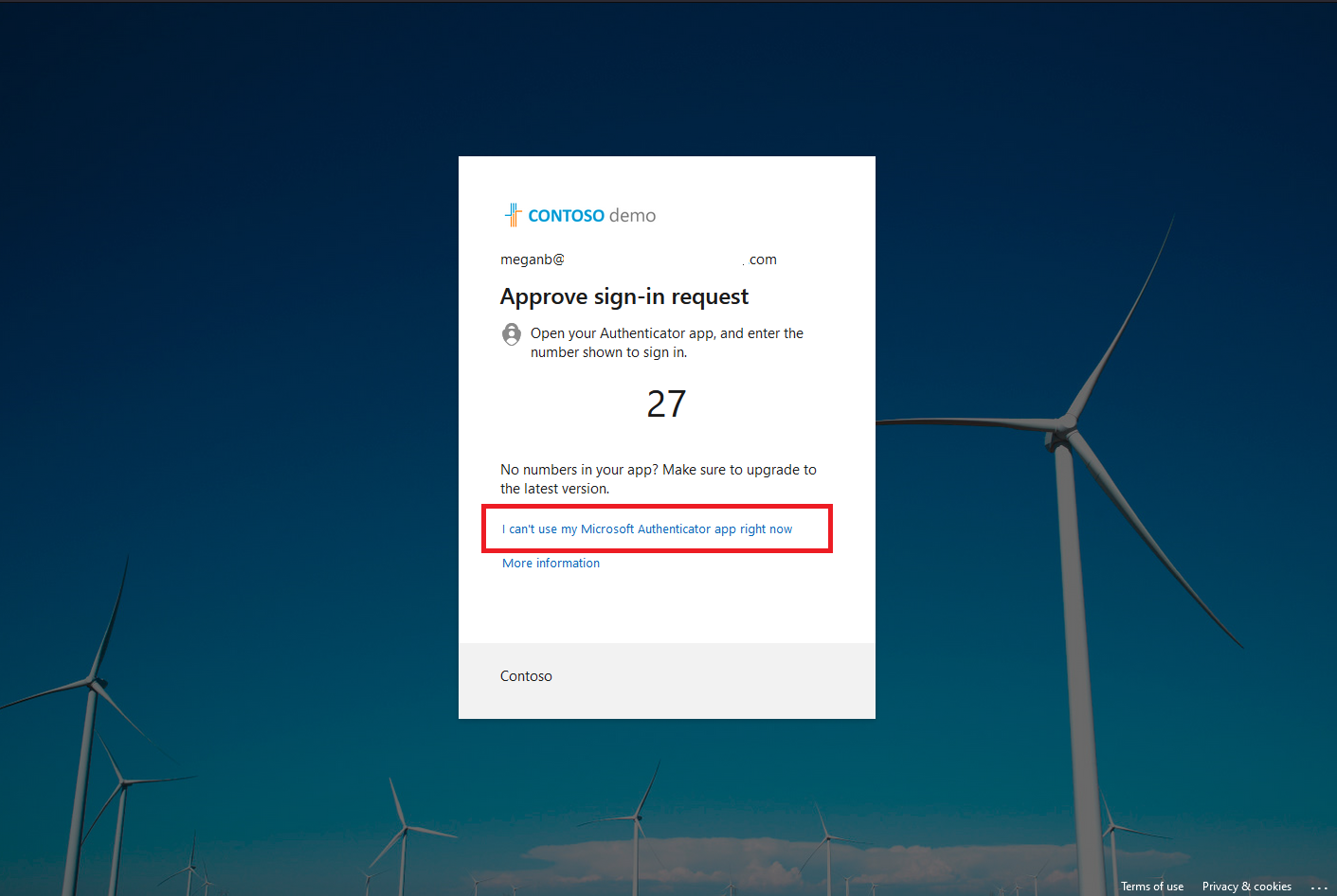

Użytkownicy, którzy są włączeni dla programu EAM, mogą z niego korzystać, gdy są wymagane logowanie i uwierzytelnianie wieloskładnikowe.

Jeśli użytkownik ma inne sposoby logowania i włączono preferowaną przez system uwierzytelnianie wieloskładnikowe , inne metody są domyślnie wyświetlane w kolejności. Użytkownik może wybrać inną metodę, a następnie wybrać umowę EAM. Jeśli na przykład użytkownik ma włączoną usługę Authenticator jako inną metodę, zostanie wyświetlony monit o porównanie numerów.

Jeśli użytkownik nie ma włączonych innych metod, może po prostu wybrać metodę EAM. Są one przekierowywane do zewnętrznego dostawcy uwierzytelniania w celu ukończenia uwierzytelniania.

Rejestracja metody uwierzytelniania dla programu EAMs

W wersji zapoznawczej wszyscy użytkownicy w grupie obejmującej dla EAM są uznawani za zdolnych do korzystania z uwierzytelniania wieloskładnikowego i mogą używać zewnętrznej metody uwierzytelniania do spełnienia wymogów uwierzytelniania wieloskładnikowego. Użytkownicy, którzy są zdolni do obsługi uwierzytelniania wieloskładnikowego, ponieważ są celem włączenia do systemu EAM, nie są uwzględniani w raportach dotyczących rejestracji metod uwierzytelniania.

Uwaga

Aktywnie pracujemy nad dodaniem funkcjonalności rejestracji dla EAM-ów. Po dodaniu rejestracji użytkownicy, którzy wcześniej korzystali z EAM, będą musieli zarejestrować EAM za pomocą identyfikatora Entra, zanim zostaną poproszeni o jego użycie do spełnienia wymagań uwierzytelniania wieloskładnikowego.

Współużytkowanie kontrolek niestandardowych EAM i dostępu warunkowego

Moduły EAM i kontrolki niestandardowe mogą działać równolegle. Firma Microsoft zaleca, aby administratorzy konfigurowali dwa zasady dostępu warunkowego:

- Jedna zasada wymuszania kontrolki niestandardowej

- Inne zasady z wymaganym przyznaniem uwierzytelniania wieloskładnikowego

Uwzględnij grupę testową użytkowników dla każdej zasady, ale nie obie. Jeśli użytkownik jest uwzględniony w obu zasadach lub w jakiejkolwiek zasadzie z dwoma warunkami, użytkownik musi spełnić wymagania uwierzytelniania wieloskładnikowego podczas logowania. Muszą również spełnić wymagania kontroli niestandardowej, co powoduje, że są przekierowywani do dostawcy zewnętrznego po raz drugi.

Następne kroki

Aby uzyskać więcej informacji na temat zarządzania metodami uwierzytelniania, zobacz Zarządzanie metodami uwierzytelniania dla identyfikatora Entra firmy Microsoft.

Aby uzyskać informacje o dostawcy programu EAM, zobacz Dokumentacja zewnętrznego dostawcy metod uwierzytelniania wieloskładnikowego firmy Microsoft (wersja zapoznawcza).