Okres istnienia sesji adaptacyjnej dostępu warunkowego

W przypadku złożonych wdrożeń organizacje mogą wymagać ograniczenia sesji uwierzytelniania. Niektóre scenariusze mogą obejmować:

- Dostęp do zasobów z urządzenia niezarządzanego lub udostępnionego

- Dostęp do poufnych informacji z sieci zewnętrznej

- Użytkownicy o dużym wpływie

- Krytyczne aplikacje biznesowe

Dostęp warunkowy zapewnia adaptacyjne mechanizmy kontroli zasad okresu istnienia sesji umożliwiające tworzenie zasad przeznaczonych dla określonych przypadków użycia w organizacji bez wpływu na wszystkich użytkowników.

Przed zapoznaniem się ze szczegółowymi informacjami na temat konfigurowania zasad sprawdźmy konfigurację domyślną.

Częstotliwość logowania użytkownika

Częstotliwość logowania określa okres czasu, po upłynięciu którego użytkownik będzie musiał ponownie się zalogować podczas próby uzyskania dostępu do zasobu.

Domyślną konfiguracją Microsoft Entra ID dla częstotliwości logowania użytkowników jest 90-dniowe okno kroczące. Prośba do użytkowników o poświadczenia często wydaje się rozsądna, ale może odnieść odwrotny skutek: użytkownicy, którzy są przyzwyczajeni do wprowadzania swoich poświadczeń bez zastanowienia, mogą przypadkowo wprowadzić je na złośliwe pytanie o poświadczenia.

Może to wydawać się niepokojące, aby nie prosić użytkownika o ponowne zalogowanie się, w rzeczywistości każde naruszenie zasad IT spowoduje odwołanie sesji. Niektóre przykłady obejmują (ale nie tylko) zmianę hasła, niezgodne urządzenie lub wyłączenie konta. Możesz również jawnie odwołać sesje użytkowników przy użyciu programu Microsoft Graph PowerShell. Domyślna konfiguracja identyfikatora Entra firmy Microsoft sprowadza się do "nie pytaj użytkowników o podanie poświadczeń, jeśli stan zabezpieczeń sesji nie uległ zmianie".

Ustawienie częstotliwości logowania działa z aplikacjami, które implementują protokoły OAuth2 lub OIDC zgodnie ze standardami. Większość aplikacji natywnych firmy Microsoft dla systemów Windows, Mac i Mobile, w tym następujące aplikacje internetowe są zgodne z ustawieniem.

- Word, Excel, PowerPoint Online

- OneNote Online

- Office.com

- portal Administracja Microsoft 365

- Exchange Online

- SharePoint i OneDrive

- Klient internetowy usługi Teams

- Dynamics CRM Online

- Azure Portal

Częstotliwość logowania (SIF) współpracuje z aplikacjami SAML innych firm i aplikacjami, które implementują protokoły OAuth2 lub OIDC, o ile nie usuwają własnych plików cookie i są przekierowywane z powrotem do Microsoft Entra ID do uwierzytelniania na regularnej podstawie.

Częstotliwość logowania użytkownika i uwierzytelnianie wieloskładnikowe

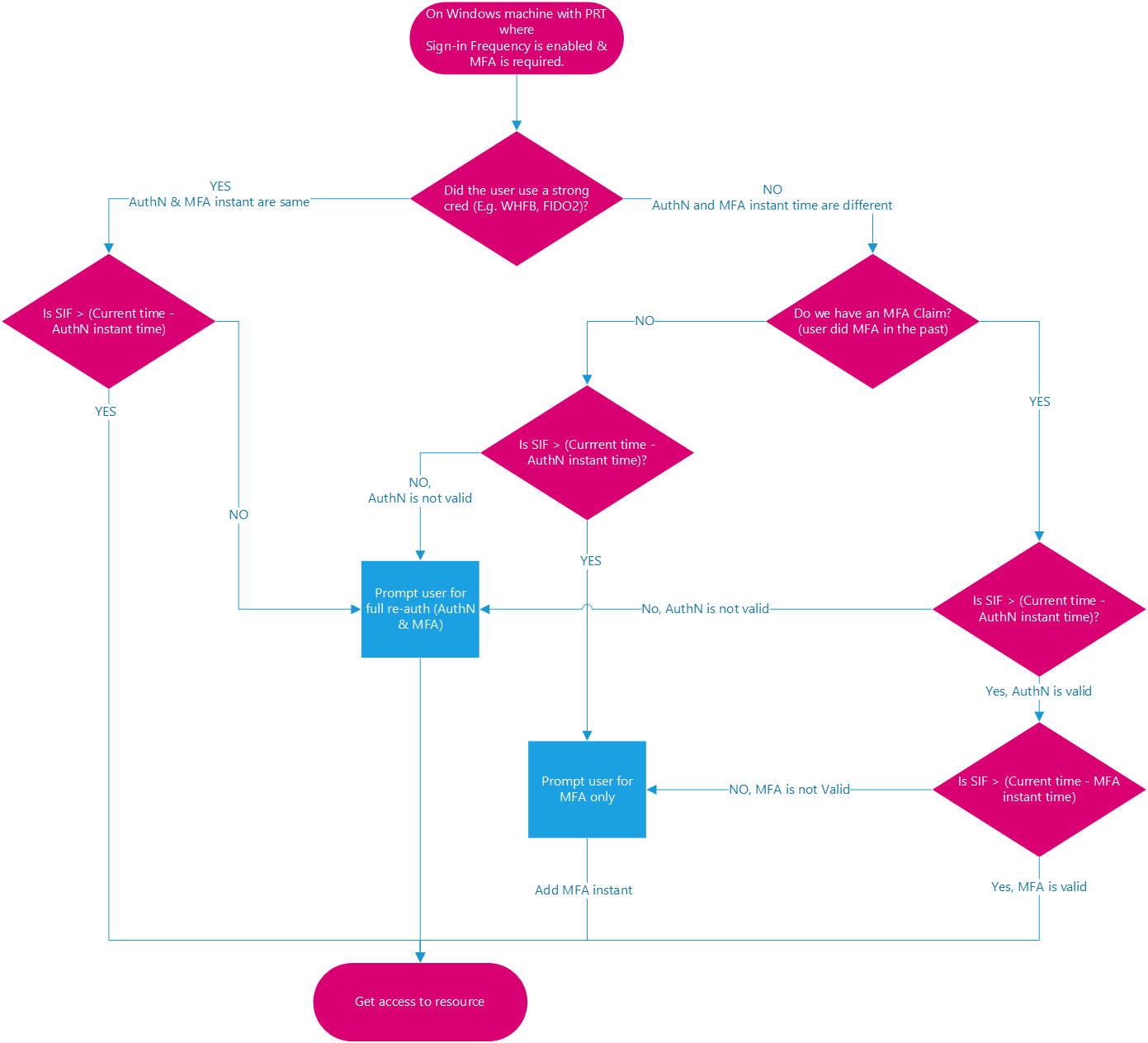

Częstotliwość logowania była wcześniej stosowana tylko do pierwszego uwierzytelniania czynnikowego na urządzeniach, które zostały dołączone do firmy Microsoft Entra, dołączone hybrydowo do firmy Microsoft Entra i zarejestrowane przez firmę Microsoft Entra. Nie było łatwego sposobu, aby nasi klienci ponownie wymuszali uwierzytelnianie wieloskładnikowe na tych urządzeniach. Na podstawie opinii klientów, częstotliwość logowania odnosi się również do MFA.

Częstotliwość logowania użytkownika i tożsamości urządzeń

Na urządzeniach przyłączonych do usługi Microsoft Entra oraz hybrydowo przyłączonych do tej usługi, odblokowanie urządzenia lub interaktywne logowanie się odświeża podstawowy token odświeżania (PRT) co 4 godziny. Znacznik czasu ostatniego odświeżania zarejestrowany dla PRT w porównaniu z bieżącym znacznikiem czasu musi mieścić się w czasie przydzielonym w zasadach SIF dla PRT, aby spełniać wymagania SIF i udzielać dostępu do PRT z istniejącym roszczeniem MFA. Na zarejestrowanych urządzeniach firmy Microsoft odblokowanie/logowanie nie spełnia zasad SIF, ponieważ użytkownik nie uzyskuje dostępu do zarejestrowanego urządzenia firmy Microsoft za pośrednictwem konta Microsoft Entra. Jednak wtyczka Microsoft Entra WAM może odświeżyć prT podczas uwierzytelniania aplikacji natywnej przy użyciu WAM.

Uwaga

Sygnatura czasowa przechwycona z logowania użytkownika nie musi być taka sama jak ostatnia zarejestrowana sygnatura czasowa odświeżania PRT z powodu 4-godzinnego cyklu odświeżania. Przypadek, gdy sytuacja jest taka sama, występuje wtedy, gdy PRT wygasło, a użytkownik loguje się ponownie, odnawiając PRT na 4 godziny. W poniższych przykładach załóżmy, że polityka SIF jest ustawiona na 1 godzinę, a PRT jest odświeżane o 00:00.

Przykład 1: Kiedy będziesz kontynuować pracę nad tym samym dokumentem w SPO przez godzinę

- O godzinie 00:00 użytkownik loguje się do urządzenia dołączonego do systemu Windows 11 firmy Microsoft Entra i rozpoczyna pracę nad dokumentem przechowywanym w usłudze SharePoint Online.

- Użytkownik kontynuuje pracę nad tym samym dokumentem na urządzeniu przez godzinę.

- O godzinie 01:00 użytkownik zostanie poproszony o ponowne zalogowanie. Ten monit jest oparty na wymaganiach dotyczących częstotliwości logowania w zasadach dostępu warunkowego skonfigurowanych przez administratora.

Przykład 2: Gdy wstrzymasz pracę z zadaniem w tle uruchomionym w przeglądarce, a następnie ponownie podejmiesz interakcję po upływie czasu polityki SIF.

- O godzinie 00:00 użytkownik loguje się do urządzenia dołączonego do systemu Windows 11 firmy Microsoft Entra i rozpoczyna przekazywanie dokumentu do usługi SharePoint Online.

- O godzinie 00:10 użytkownik wstaje i blokuje swoje urządzenie, biorąc przerwę. Przekazywanie w tle jest kontynuowane do usługi SharePoint Online.

- O godzinie 02:45 użytkownik powraca z przerwy i odblokuje urządzenie. Przekazywanie w tle pokazuje ukończenie.

- O godzinie 02:45 użytkownik zostanie poproszony o zalogowanie się po ponownym wchodzeniu w interakcję. Ten monit jest oparty na wymaganiach dotyczących częstotliwości logowania w zasadach dostępu warunkowego skonfigurowanych przez administratora od czasu ostatniego logowania o godzinie 00:00.

Jeśli aplikacja kliencka (w obszarze szczegółów działania) jest przeglądarką, odroczamy wymuszanie częstotliwości logowania zdarzeń/zasad w usługach w tle do następnej interakcji użytkownika. W przypadku poufnych klientów wymuszanie częstotliwości logowania podczas logowań nieinteraktywnych jest odroczone aż do następnego logowania interaktywnego.

Przykład 3: Z czterogodzinnym cyklem odświeżania głównego tokenu po odblokowaniu.

Scenariusz 1 — zwroty użytkownika w ramach cyklu

- O godzinie 00:00 użytkownik loguje się do urządzenia dołączonego do systemu Windows 11 firmy Microsoft Entra i rozpoczyna pracę nad dokumentem przechowywanym w usłudze SharePoint Online.

- O godzinie 00:30 użytkownik wstaje i robi przerwę, blokując swoje urządzenie.

- O godzinie 00:45 użytkownik powraca z przerwy i odblokuje urządzenie.

- O godzinie 01:00 użytkownik zostanie poproszony o ponowne zalogowanie. Ten monit jest oparty na wymaganiach dotyczących częstotliwości logowania w zasadach dostępu warunkowego skonfigurowanych przez administratora, 1 godzinę po początkowym logowaniu.

Scenariusz 2 — użytkownik dokonuje zwrotu poza cyklem

- O godzinie 00:00 użytkownik loguje się do urządzenia dołączonego do systemu Windows 11 firmy Microsoft Entra i rozpoczyna pracę nad dokumentem przechowywanym w usłudze SharePoint Online.

- O godzinie 00:30 użytkownik wstaje i robi przerwę, blokując swoje urządzenie.

- O godzinie 04:45 użytkownik powraca z przerwy i odblokuje urządzenie.

- O godzinie 05:45 użytkownik zostanie poproszony o ponowne zalogowanie. Ten monit jest oparty na wymaganiach dotyczących częstotliwości logowania w zasadach dostępu warunkowego skonfigurowanych przez administratora. Minęła teraz 1 godzina od odświeżenia PRT o godzinie 04:45 i ponad 4 godziny od pierwszego logowania o godzinie 00:00.

Wymagaj ponownego uwierzytelniania za każdym razem

Istnieją scenariusze, w których klienci mogą wymagać nowego uwierzytelniania, za każdym razem, gdy użytkownik wykonuje określone akcje, takie jak:

- Uzyskiwanie dostępu do poufnych aplikacji.

- Zabezpieczanie zasobów przy użyciu dostawców sieci VPN lub Sieci jako Usługi (NaaS).

- Zabezpieczanie podnoszenia poziomu ról o podwyższonych uprawnieniach w usłudze PIM.

- Ochrona logowania użytkowników na maszynach usługi Azure Virtual Desktop.

- Ochrona ryzykownych użytkowników i ryzykownych logowań zidentyfikowanych przez Microsoft Entra ID Protection.

- Zabezpieczanie poufnych akcji użytkownika, takich jak rejestracja w usłudze Microsoft Intune.

Częstotliwość logowania ustawiona na za każdym razem, działa najlepiej, gdy zasób zawiera logikę określającą, kiedy klient powinien uzyskać nowy token. Te zasoby przekierowują użytkownika z powrotem tylko do Microsoft Entra po wygaśnięciu sesji.

Administratorzy powinni ograniczyć liczbę aplikacji, które wymuszają zasady wymagające ponownego uwierzytelnienia użytkowników za każdym razem. Uwzględniamy pięć minut rozbieżności zegara, gdy czas jest określany w polityce, dzięki czemu nie monitujemy użytkowników częściej niż raz na pięć minut. Wyzwalanie ponownego uwierzytelniania zbyt często może zwiększyć problemy z zabezpieczeniami, co powoduje, że użytkownicy doświadczają zmęczenia uwierzytelniania wieloskładnikowego i otwierają drzwi na próby wyłudzania informacji. Aplikacje internetowe zwykle zapewniają mniej kłopotliwe doświadczenie niż aplikacje desktopowe, gdy wymóg ponownego uwierzytelniania za każdym razem jest włączony.

- W przypadku aplikacji w stosie platformy Microsoft 365 zalecamy użycie częstotliwości logowania użytkowników opartej na czasie w celu uzyskania lepszego doświadczenia użytkownika.

- Dla portalu Azure i centrum administracyjnego Microsoft Entra zalecamy użycie częstotliwości logowania użytkownika opartej na czasie lub wymagać ponownego uwierzytelnienia przy aktywacji PIM przy użyciu kontekstu uwierzytelniania dla lepszego doświadczenia użytkownika.

Ogólnie dostępne obsługiwane scenariusze:

- Wymagaj ponownego uwierzytelnienia użytkownika podczas rejestrowania urządzenia w usłudze Intune, niezależnie od jego bieżącego stanu uwierzytelniania wieloskładnikowego.

- Wymagaj ponownego uwierzytelnienia dla ryzykownych użytkowników, stosując kontrolę „wymagaj zmiany hasła”.

- Wymagaj ponownego uwierzytelnienia użytkownika w przypadku ryzykownych logowań, korzystając z wymagania uwierzytelnienia wieloskładnikowego.

Funkcje publicznej wersji zapoznawczej z lutego 2024 r. umożliwiają administratorom wymaganie uwierzytelniania za pomocą następujących funkcji:

Gdy administratorzy wybierają opcję za każdym razem, wymaga pełnego ponownego uwierzytelnienia podczas oceniania sesji.

Trwałość sesji przeglądania

Dzięki trwałej sesji przeglądarki użytkownicy nie są wylogowywani po zamknięciu i ponownym otworzeniu okna przeglądarki.

Domyślne ustawienie Microsoft Entra ID dotyczące trwałości sesji przeglądarki umożliwia użytkownikom na urządzeniach osobistych wybór, czy sesja powinna być utrwalona, wyświetlając monit "Czy pozostać zalogowanym?" po pomyślnym uwierzytelnieniu. Jeśli trwałość przeglądarki jest skonfigurowana w AD FS przy użyciu wskazówek w artykule ustawienia logowania jednokrotnego AD FS, przestrzegamy tych zasad i utrwalamy również sesję Microsoft Entra. Możesz również skonfigurować, czy użytkownicy w Twoim tenantcie widzą monit "Pozostać zalogowanym?", zmieniając odpowiednie ustawienie w panelu znakowania firmowego.

W przeglądarkach trwałych pliki cookie pozostają przechowywane na urządzeniu użytkownika nawet po zamknięciu przeglądarki. Te pliki cookie mogą mieć dostęp do artefaktów firmy Microsoft Entra, a te artefakty są używane do czasu wygaśnięcia tokenu niezależnie od zasad dostępu warunkowego umieszczonych w środowisku zasobów. Dlatego buforowanie tokenów może być bezpośrednim naruszeniem żądanych zasad zabezpieczeń na potrzeby uwierzytelniania. Chociaż może się wydawać wygodne przechowywanie tokenów poza bieżącą sesją, może to spowodować lukę w zabezpieczeniach, zezwalając na nieautoryzowany dostęp do artefaktów firmy Microsoft Entra.

Konfigurowanie kontrolek sesji uwierzytelniania

Dostęp warunkowy jest funkcją Microsoft Entra ID P1 lub P2 i wymaga licencji Premium. Jeśli chcesz dowiedzieć się więcej na temat dostępu warunkowego, zobacz Co to jest dostęp warunkowy w usłudze Microsoft Entra ID?

Ostrzeżenie

Jeśli korzystasz z funkcji konfigurowalnego okresu istnienia tokenu, która jest obecnie w publicznej wersji zapoznawczej, pamiętaj, że nie obsługujemy tworzenia dwóch różnych polityk dla tej samej kombinacji użytkownika lub aplikacji: jednej z tą funkcją i drugiej z funkcją konfigurowalnego okresu istnienia tokenu. Firma Microsoft wycofała 30 stycznia 2021 r. funkcję konfigurowalnego okresu istnienia tokenu dla okresu istnienia tokenu odświeżania i tokenu sesji i zastąpiła ją funkcją zarządzania sesją uwierzytelniania w dostępie warunkowego.

Przed włączeniem ustawienia "Częstotliwość logowania", upewnij się, że inne ustawienia ponownego uwierzytelniania są wyłączone w Twojej dzierżawie. Jeśli opcja "Pamiętaj uwierzytelnianie wieloskładnikowe na zaufanych urządzeniach" jest włączona, upewnij się, że ją wyłączysz przed użyciem częstotliwości logowania, ponieważ łączenie tych dwóch ustawień może prowadzić do niespodziewanego wyświetlania monitu użytkownikom. Aby dowiedzieć się więcej na temat monitów o ponowne uwierzytelnianie i okresu istnienia sesji, zobacz artykuł Optymalizowanie monitów o ponowne uwierzytelnianie i zrozumienie okresu istnienia sesji dla uwierzytelniania wieloskładnikowego firmy Microsoft.

Następne kroki

- Konfigurowanie okresów istnienia sesji w zasadach dostępu warunkowego

- Jeśli wszystko jest gotowe do skonfigurowania zasad dostępu warunkowego dla środowiska, zobacz artykuł Planowanie wdrożenia dostępu warunkowego.