Logowanie do usługi Microsoft Entra ID przy użyciu poczty e-mail jako alternatywny identyfikator logowania (wersja zapoznawcza)

Uwaga

Logowanie do Microsoft Entra ID przy użyciu adresu e-mail jako alternatywnego identyfikatora jest funkcją publicznej wersji zapoznawczej Microsoft Entra ID. Aby uzyskać więcej informacji na temat wersji zapoznawczych, zobacz temat Dodatkowe warunki użytkowania dotyczące wersji zapoznawczych platformy Microsoft Azure.

Wiele organizacji chce umożliwić użytkownikom logowanie się do Microsoft Entra ID, używając tych samych poświadczeń co w środowisku katalogu lokalnego. W przypadku tego podejścia, znanego jako uwierzytelnianie hybrydowe, użytkownicy muszą pamiętać tylko jeden zestaw poświadczeń.

Niektóre organizacje nie zostały przeniesione do uwierzytelniania hybrydowego z następujących powodów:

- Domyślnie nazwa UPN użytkownika Microsoft Entra jest ustawiona na tę samą wartość co UPN lokalne.

- Zmiana nazwy UPN w Microsoft Entra powoduje niezgodność między środowiskami lokalnymi a Microsoft Entra, co może powodować problemy z niektórymi aplikacjami i usługami.

- Ze względu na przyczyny biznesowe lub zgodność organizacja nie chce używać lokalnej nazwy UPN do logowania się do identyfikatora Entra firmy Microsoft.

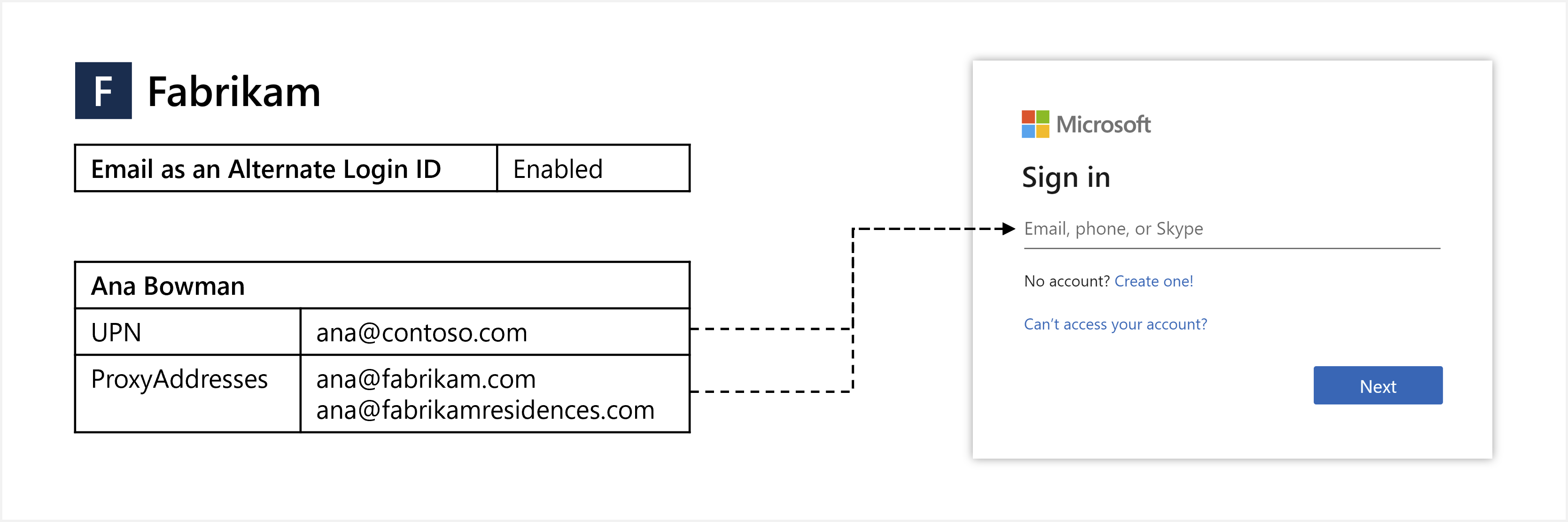

Aby przejść do uwierzytelniania hybrydowego, możesz skonfigurować identyfikator entra firmy Microsoft, aby umożliwić użytkownikom logowanie się przy użyciu adresu e-mail jako alternatywnego identyfikatora logowania. Jeśli na przykład firma Contoso zmieniła nazwę na Fabrikam, zamiast logować się przy użyciu starszej ana@contoso.com nazwy UPN, można użyć adresu e-mail jako alternatywnego identyfikatora logowania. Aby uzyskać dostęp do aplikacji lub usługi, użytkownicy logują się do usługi Microsoft Entra ID przy użyciu adresu e-mail innego niż UPN, takiego jak ana@fabrikam.com.

W tym artykule przedstawiono sposób włączania i używania poczty e-mail jako alternatywnego identyfikatora logowania.

Zanim rozpoczniesz

Oto, co musisz wiedzieć o wiadomości e-mail jako alternatywny identyfikator logowania:

- Funkcja jest dostępna w wersji Microsoft Entra ID Free i nowszej.

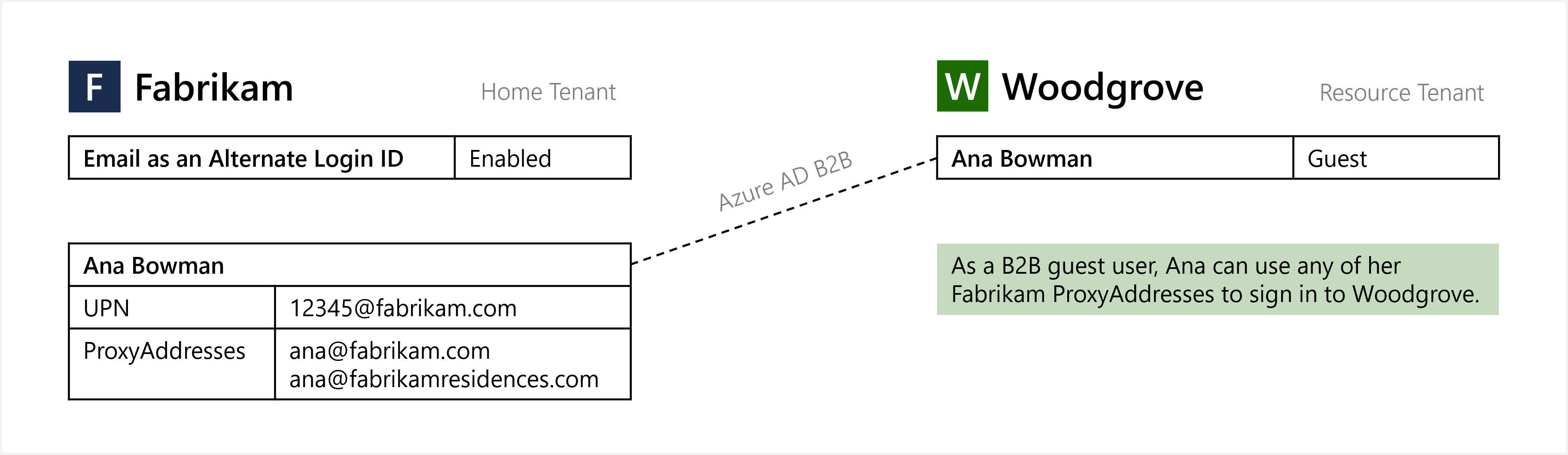

- Ta funkcja umożliwia logowanie się za pomocą ProxyAddresses, oprócz UPN, dla użytkowników Microsoft Entra uwierzytelnionych w chmurze. Więcej informacji na temat zastosowania tego w kontekście współpracy biznesowej (B2B) firmy Microsoft znajdziesz w sekcji B2B.

- Gdy użytkownik zaloguje się przy użyciu adresu e-mail innego niż UPN, w tokenie

identyfikatora oświadczenia i (jeśli istnieją) będą zwracać adres e-mail inny niż UPN. - Jeśli używana wiadomość e-mail inna niż UPN stanie się nieaktualna (nie należy już do użytkownika), te oświadczenia zamiast tego będą zwracać UPN.

- Funkcja obsługuje zarządzane uwierzytelnianie przy użyciu synchronizacji skrótów haseł (PHS) lub uwierzytelniania typu Pass-Through (PTA).

- Istnieją dwie opcje konfigurowania funkcji:

- Polityka odkrywania domeny głównej (HRD) — ta opcja umożliwia włączenie funkcji dla całego dzierżawcy. Wymagana jest co najmniej rola administratora aplikacji.

- Zasady wdrażania etapowego — ta opcja służy do testowania funkcji z określonymi grupami firmy Microsoft Entra. Po pierwszym dodaniu grupy zabezpieczeń do wdrożenia etapowego jesteś ograniczony do 200 użytkowników, aby uniknąć wygaśnięcia sesji użytkownika. Po dodaniu grupy możesz dodać do niej więcej użytkowników zgodnie z potrzebami.

Ograniczenia wersji zapoznawczej

W bieżącym stanie wersji zapoznawczej następujące ograniczenia dotyczą wiadomości e-mail jako alternatywnego identyfikatora logowania:

Doświadczenie użytkownika — użytkownicy mogą widzieć swój UPN, nawet jeśli zalogowali się przy użyciu adresu e-mail innego niż UPN. Można zobaczyć następujące przykładowe zachowanie:

- Użytkownik jest proszony o zalogowanie się przy użyciu nazwy UPN, gdy jest kierowany do logowania w Microsoft Entra za pomocą

login_hint=<non-UPN email>. - Gdy użytkownik loguje się przy użyciu wiadomości e-mail innej niż UPN i wprowadza nieprawidłowe hasło, strona "Wprowadź hasło" zmieni się, aby wyświetlić nazwę UPN.

- W niektórych witrynach i aplikacjach firmy Microsoft, takich jak Microsoft Office, kontrolka Menedżer kont zazwyczaj wyświetlana w prawym górnym rogu może wyświetlać nazwę UPN użytkownika zamiast adresu e-mail innego niż nazwa UPN używana do logowania.

- Użytkownik jest proszony o zalogowanie się przy użyciu nazwy UPN, gdy jest kierowany do logowania w Microsoft Entra za pomocą

Nieobsługiwane przepływy – niektóre przepływy nie są obecnie zgodne z adresami e-mail innymi niż UPN, takimi jak następujące:

- Ochrona tożsamości Microsoft Entra nie dopasowuje wiadomości e-mail innych niż UPN do wykrywania ryzyka związanego z wyciekiem poświadczeń. Wykrywanie tego ryzyka wykorzystuje nazwę UPN do identyfikacji poświadczeń, które zostały ujawnione. Aby uzyskać więcej informacji, zobacz How To: Investigate risk (Instrukcje: badanie ryzyka).

- Gdy użytkownik jest zalogowany przy użyciu wiadomości e-mail innej niż UPN, nie może zmienić hasła. Samoobsługowe resetowanie haseł (SSPR) firmy Microsoft powinno działać zgodnie z oczekiwaniami. Podczas samoobsługowego resetowania hasła użytkownik może zobaczyć swój UPN (nazwa użytkownika), jeśli zweryfikuje swoją tożsamość przy użyciu adresu e-mail innego niż UPN.

Nieobsługiwane scenariusze — następujące scenariusze nie są obsługiwane. Zaloguj się za pomocą e-maila innego niż UPN dla:

Nieobsługiwane aplikacje — Niektóre aplikacje innych firm mogą nie działać zgodnie z oczekiwaniami, jeśli zakładają, że

unique_namelubpreferred_usernameroszczenia są niezmienne lub zawsze będą zgodne z określonym atrybutem użytkownika, takim jak identyfikator UPN.Logowanie — zmiany wprowadzone w konfiguracji funkcji w polityce HRD nie są jawnie wyświetlane w dziennikach audytowych.

Zasady wdrażania etapowego — następujące ograniczenia mają zastosowanie tylko wtedy, gdy funkcja jest włączona przy użyciu zasad wdrażania etapowego:

- Funkcja nie działa zgodnie z oczekiwaniami w przypadku użytkowników, którzy są uwzględniani w innych zasadach wprowadzania etapowego.

- Polityka wprowadzania etapowego obsługuje maksymalnie 10 grup na jedną funkcję.

- Zasady wprowadzania etapowego nie obsługują grup zagnieżdżonych.

- Zasady wdrażania etapowego nie obsługują dynamicznych grup członkostwa.

- Obiekty kontaktów wewnątrz grupy będą blokować dodawanie grupy do polityki wprowadzania etapowego.

Zduplikowane wartości — w ramach dzierżawy nazwa UPN użytkownika tylko w chmurze może być taka sama jak adres proxy innego użytkownika zsynchronizowanego z katalogiem lokalnym. W tym scenariuszu z włączoną funkcją użytkownik tylko w chmurze nie będzie mógł zalogować się przy użyciu nazwy UPN. Więcej informacji na temat tego problemu znajduje się w sekcji Rozwiązywanie problemów .

Omówienie alternatywnych opcji identyfikatora logowania

Aby zalogować się do Microsoft Entra ID, użytkownicy wprowadzają wartość, która jednoznacznie identyfikuje swoje konta. W przeszłości można było użyć tylko nazwy UPN firmy Microsoft jako identyfikatora logowania.

W przypadku organizacji, w których lokalny UPN jest preferowaną przez użytkownika pocztą e-mail do logowania, takie podejście było doskonałe. Te organizacje ustawiłyby UPN Microsoft Entra na dokładnie tę samą wartość co lokalny UPN, a użytkownicy mieliby spójne doświadczenie logowania.

Alternatywny identyfikator logowania dla usług AD FS

Jednak w niektórych organizacjach nazwa UPN lokalna nie jest używana jako identyfikator logowania. W środowiskach lokalnych należy skonfigurować lokalne usługi AD DS, aby zezwolić na logowanie przy użyciu alternatywnego identyfikatora logowania. Ustawienie UPN Microsoft Entra na taką samą wartość, jak lokalny UPN, nie jest opcją, ponieważ Microsoft Entra ID wymaga, aby użytkownicy logowali się przy użyciu tej wartości.

Alternatywny identyfikator logowania w programie Microsoft Entra Connect

Typowym obejściem tego problemu było ustawienie Microsoft Entra UPN na adres e-mail, za pomocą którego użytkownik spodziewa się zalogować. To podejście działa, chociaż powoduje różne nazwy UPN między lokalną usługą Active Directory a identyfikatorem Microsoft Entra ID, a ta konfiguracja nie jest zgodna ze wszystkimi obciążeniami roboczymi platformy Microsoft 365.

Adres e-mail jako alternatywny identyfikator logowania

Innym podejściem jest zsynchronizowanie identyfikatora Entra firmy Microsoft i lokalnych nazw UPN z tą samą wartością, a następnie skonfigurowanie identyfikatora Entra firmy Microsoft w celu umożliwienia użytkownikom logowania się do identyfikatora Entra firmy Microsoft przy użyciu zweryfikowanej poczty e-mail. Aby zapewnić tę możliwość, należy zdefiniować co najmniej jeden adres e-mail w atrybucie ProxyAddresses użytkownika w katalogu lokalnym. ProxyAddresses są następnie automatycznie synchronizowane z Microsoft Entra ID za pomocą Microsoft Entra Connect.

| Opcja | Opis |

|---|---|

| Alternatywny identyfikator logowania dla usług AD FS | Włącz logowanie za pomocą atrybutu alternatywnego (takiego jak Poczta) dla użytkowników usług AD FS. |

| Alternatywny identyfikator logowania w programie Microsoft Entra Connect | Zsynchronizuj alternatywny atrybut (taki jak adres e-mail) jako Microsoft Entra UPN. |

| Adres e-mail jako alternatywny identyfikator logowania | Włącz logowanie z użyciem zweryfikowanej domeny ProxyAddresses dla użytkowników Microsoft Entra. |

Synchronizowanie adresów e-mail logowania z identyfikatorem entra firmy Microsoft

Tradycyjne uwierzytelnianie w Active Directory Domain Services (AD DS) lub Active Directory Federation Services (AD FS) odbywa się bezpośrednio w Twojej sieci i jest zarządzane przez infrastrukturę AD DS. W przypadku uwierzytelniania hybrydowego użytkownicy mogą zamiast tego logować się bezpośrednio do identyfikatora Entra firmy Microsoft.

Aby zapewnić obsługę tego podejścia do uwierzytelniania hybrydowego, należy zsynchronizować lokalne środowisko usług AD DS z identyfikatorem Entra ID firmy Microsoft przy użyciu programu Microsoft Entra Connect i skonfigurować je do używania phS lub PTA. Aby uzyskać więcej informacji, zobacz Wybieranie odpowiedniej metody uwierzytelniania dla rozwiązania tożsamości hybrydowej firmy Microsoft Entra.

W obu opcjach konfiguracji użytkownik przesyła swoją nazwę użytkownika i hasło do identyfikatora Entra firmy Microsoft, który weryfikuje poświadczenia i wystawia bilet. Gdy użytkownicy logują się do Entra ID firmy Microsoft, eliminuje to konieczność hostowania i zarządzania infrastrukturą usług AD FS w Twojej organizacji.

Jednym z atrybutów użytkownika, które są automatycznie synchronizowane przez program Microsoft Entra Connect, jest ProxyAddresses. Jeśli użytkownicy mają adres e-mail zdefiniowany w lokalnym środowisku usług AD DS w ramach atrybutu ProxyAddresses , jest on automatycznie synchronizowany z identyfikatorem Entra firmy Microsoft. Ten adres e-mail może być następnie używany bezpośrednio w procesie logowania w usłudze Microsoft Entra jako alternatywny identyfikator logowania.

Ważne

Tylko e-maile w zweryfikowanych domenach najemcy są synchronizowane z Microsoft Entra ID. Każda dzierżawa Microsoft Entra ma jedną lub więcej zweryfikowanych domen, dla których udowodniono posiadanie, i są one unikatowo przypisane do danej dzierżawy.

Aby uzyskać więcej informacji, zobacz Dodawanie i weryfikowanie niestandardowej nazwy domeny w identyfikatorze Entra firmy Microsoft.

Logowanie użytkownika-gościa B2B przy użyciu adresu e-mail

"E-mail jako alternatywny identyfikator logowania ma zastosowanie w współpracy Microsoft Entra B2B w modelu „przynieś swoje własne identyfikatory logowania”." Jeśli e-mail jako alternatywny identyfikator logowania jest włączony w dzierżawie głównej, użytkownicy Microsoft Entra mogą logować się jako goście używając adresu e-mail innego niż UPN w punkcie końcowym dzierżawy zasobów. Włączenie tej funkcji nie wymaga żadnego działania od dzierżawcy zasobów.

Uwaga

Jeśli alternatywny identyfikator logowania jest używany w punkcie końcowym dzierżawy zasobów, który nie ma aktywowanej funkcji, proces logowania zadziała bezproblemowo, ale jednokrotne logowanie zostanie przerwane.

Włączanie logowania użytkownika przy użyciu adresu e-mail

Uwaga

Ta opcja konfiguracji używa zasad HRD. Aby uzyskać więcej informacji, zobacz typ zasobu homeRealmDiscoveryPolicy.

Gdy użytkownicy z zastosowanym atrybutem ProxyAddresses zostaną zsynchronizowani z Microsoft Entra ID przy użyciu programu Microsoft Entra Connect, musisz włączyć tę funkcję, aby użytkownicy mogli logować się za pomocą adresu e-mail jako alternatywnego identyfikatora logowania dla Twojej dzierżawy. Ta funkcja informuje serwery logowania Microsoft Entra, aby nie tylko sprawdzały identyfikator logowania względem wartości UPN, ale także względem wartości ProxyAddresses dla adresu e-mail.

Aby skonfigurować tę funkcję, możesz użyć centrum administracyjnego usługi Microsoft Entra lub programu Graph PowerShell.

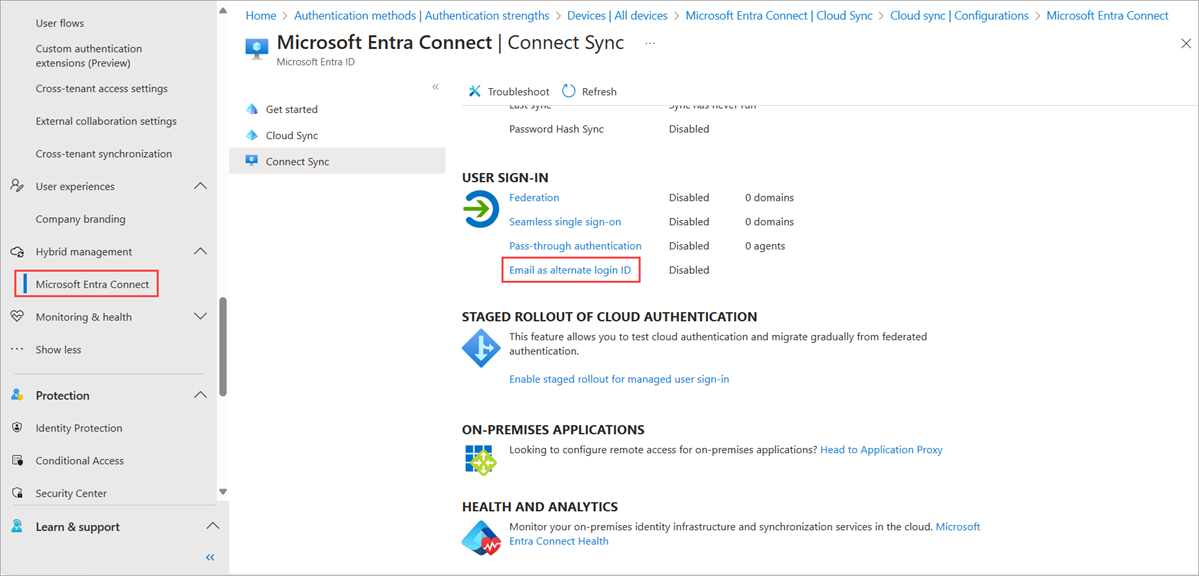

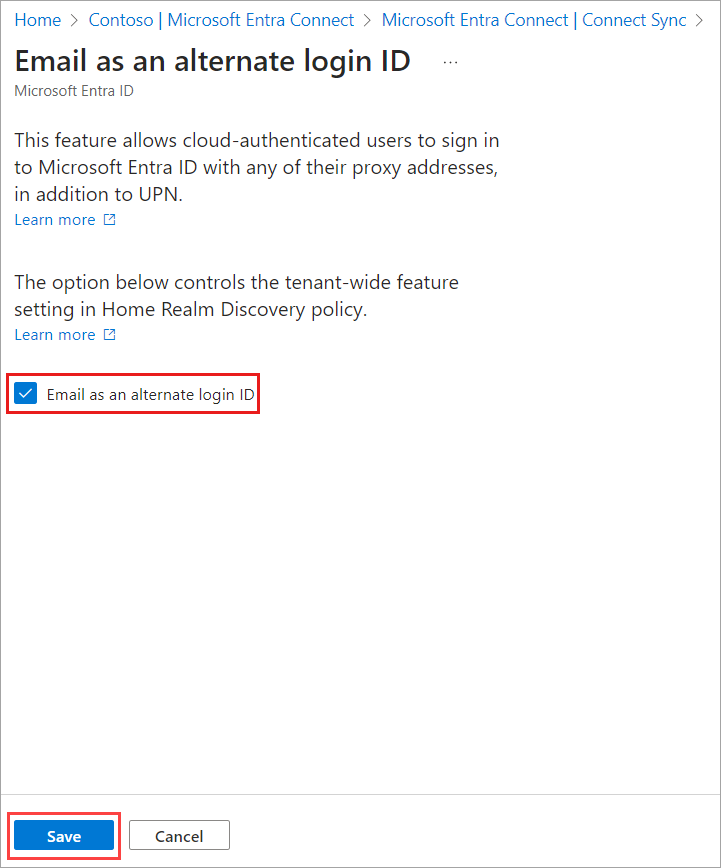

Centrum administracyjne Microsoft Entra

Zaloguj się do centrum administracyjnego Microsoft Entra co najmniej w roli Administratora Tożsamości Hybrydowej.

Przejdź do Zarządzanie Tożsamościami>Hybrydowe Zarządzanie>Microsoft Entra Connect>Connect Sync

Wybierz pozycję E-mail jako alternatywny identyfikator logowania**.

Kliknij pole wyboru obok pozycji Adres e-mail jako alternatywny identyfikator logowania.

Kliknij przycisk Zapisz.

Po zastosowaniu zasad może minąć do jednej godziny, zanim zostaną one rozpowszechnione i użytkownicy będą mogli zalogować się przy użyciu alternatywnego identyfikatora logowania.

PowerShell

Uwaga

Ta opcja konfiguracji używa zasad HRD. Aby uzyskać więcej informacji, zobacz typ zasobu homeRealmDiscoveryPolicy.

Gdy użytkownicy z zastosowanym atrybutem ProxyAddresses zostaną zsynchronizowani z Microsoft Entra ID przy użyciu Microsoft Entra Connect, musisz włączyć tę funkcję, aby użytkownicy mogli logować się przy użyciu adresu e-mail jako alternatywnego identyfikatora logowania dla twojej dzierżawy. Ta funkcja informuje serwery logowania firmy Microsoft Entra, aby nie tylko sprawdzać identyfikator logowania względem nazwy UPN, ale także względem wartości ProxyAddresses dla adresu e-mail.

Otwórz sesję programu PowerShell jako administrator, a następnie zainstaluj moduł Microsoft.Graph przy użyciu

Install-Modulepolecenia cmdlet :Install-Module Microsoft.GraphAby uzyskać więcej informacji na temat instalacji, zobacz Instalowanie zestawu Microsoft Graph PowerShell SDK.

Zalogowanie się do dzierżawy usługi Microsoft Entra przy użyciu polecenia cmdlet

Connect-MgGraph -Scopes "Policy.ReadWrite.ApplicationConfiguration" -TenantId organizationsPolecenie wyświetli monit o uwierzytelnienie za pomocą przeglądarki internetowej.

Sprawdź, czy element HomeRealmDiscoveryPolicy już istnieje w Twojej dzierżawie, używając polecenia

Get-MgPolicyHomeRealmDiscoveryPolicycmdlet w następujący sposób:Get-MgPolicyHomeRealmDiscoveryPolicyJeśli obecnie nie skonfigurowano żadnych zasad, polecenie nie zwraca niczego. Jeśli zasady są zwracane, pomiń ten krok i przejdź do następnego kroku, aby zaktualizować istniejące zasady.

Aby dodać element HomeRealmDiscoveryPolicy do dzierżawy, użyj polecenia

New-MgPolicyHomeRealmDiscoveryPolicycmdlet i ustaw atrybut AlternateIdLogin na "Enabled": true, jak pokazano w poniższym przykładzie.$AzureADPolicyDefinition = @( @{ "HomeRealmDiscoveryPolicy" = @{ "AlternateIdLogin" = @{ "Enabled" = $true } } } | ConvertTo-JSON -Compress ) $AzureADPolicyParameters = @{ Definition = $AzureADPolicyDefinition DisplayName = "BasicAutoAccelerationPolicy" AdditionalProperties = @{ IsOrganizationDefault = $true } } New-MgPolicyHomeRealmDiscoveryPolicy @AzureADPolicyParametersPo pomyślnym utworzeniu zasad polecenie zwraca identyfikator zasad, jak pokazano w następujących przykładowych danych wyjściowych:

Definition DeletedDateTime Description DisplayName Id IsOrganizationDefault ---------- --------------- ----------- ----------- -- --------------------- {{"HomeRealmDiscoveryPolicy":{"AlternateIdLogin":{"Enabled":true}}}} BasicAutoAccelerationPolicy HRD_POLICY_ID TrueJeśli istnieją już skonfigurowane zasady, sprawdź, czy atrybut AlternateIdLogin jest włączony, jak pokazano w następujących przykładowych danych wyjściowych zasad:

Definition DeletedDateTime Description DisplayName Id IsOrganizationDefault ---------- --------------- ----------- ----------- -- --------------------- {{"HomeRealmDiscoveryPolicy":{"AlternateIdLogin":{"Enabled":true}}}} BasicAutoAccelerationPolicy HRD_POLICY_ID TrueJeśli zasady istnieją, ale atrybut AlternateIdLogin nie jest obecny lub włączony, albo jeśli istnieją inne atrybuty w zasadach, które chcesz zachować, zaktualizuj istniejące zasady przy użyciu polecenia

Update-MgPolicyHomeRealmDiscoveryPolicycmdlet.Ważne

Podczas aktualizowania zasad upewnij się, że uwzględnione są wszystkie stare ustawienia oraz nowy atrybut AlternateIdLogin.

Poniższy przykład dodaje atrybut AlternateIdLogin i zachowuje atrybut AllowCloudPasswordValidation , który został wcześniej ustawiony:

$AzureADPolicyDefinition = @( @{ "HomeRealmDiscoveryPolicy" = @{ "AllowCloudPasswordValidation" = $true "AlternateIdLogin" = @{ "Enabled" = $true } } } | ConvertTo-JSON -Compress ) $AzureADPolicyParameters = @{ HomeRealmDiscoveryPolicyId = "HRD_POLICY_ID" Definition = $AzureADPolicyDefinition DisplayName = "BasicAutoAccelerationPolicy" AdditionalProperties = @{ "IsOrganizationDefault" = $true } } Update-MgPolicyHomeRealmDiscoveryPolicy @AzureADPolicyParametersUpewnij się, że zaktualizowane zasady zawierają zmiany i że atrybut AlternateIdLogin jest teraz włączony:

Get-MgPolicyHomeRealmDiscoveryPolicy

Uwaga

Może minąć do godziny od zastosowania zasady, zanim użytkownicy będą mogli się zalogować, używając poczty e-mail jako alternatywnego identyfikatora logowania.

Usuwanie zasad

Aby usunąć zasady HRD, użyj polecenia cmdlet Remove-MgPolicyHomeRealmDiscoveryPolicy.

Remove-MgPolicyHomeRealmDiscoveryPolicy -HomeRealmDiscoveryPolicyId "HRD_POLICY_ID"

Włączanie wprowadzania etapowego w celu przetestowania logowania użytkownika przy użyciu adresu e-mail

Uwaga

Ta opcja konfiguracji używa zasad wdrażania etapowego. Aby uzyskać więcej informacji, zobacz zasób typu featureRolloutPolicy.

Zasady wdrażania etapowego umożliwiają administratorom dzierżawy włączanie funkcji dla określonych grup Microsoft Entra. Zaleca się, aby administratorzy dzierżawy używali etapowego wdrażania w celu przetestowania logowania użytkownika przy użyciu adresu e-mail. Gdy administratorzy są gotowi do wdrożenia tej funkcji w całej dzierżawie, powinni używać polityki HRD.

Otwórz sesję programu PowerShell jako administrator, a następnie zainstaluj moduł Microsoft.Graph.Beta przy użyciu polecenia cmdlet Install-Module :

Install-Module Microsoft.Graph.BetaJeśli zostanie wyświetlony monit, wybierz pozycję Y , aby zainstalować pakiet NuGet lub zainstalować z niezaufanego repozytorium.

Zaloguj się do dzierżawy Microsoft Entra przy użyciu polecenia cmdlet Connect-MgGraph.

Connect-MgGraph -Scopes "Directory.ReadWrite.All"Polecenie zwraca informacje o Twoim koncie, środowisku i identyfikatorze dzierżawy.

Wyświetl listę wszystkich istniejących zasad wdrażania etapowego przy użyciu następującego polecenia cmdlet:

Get-MgBetaPolicyFeatureRolloutPolicyJeśli nie ma istniejących zasad wdrażania etapowego dla tej funkcji, utwórz nowe zasady wdrażania etapowego i zanotuj identyfikator zasad:

$MgPolicyFeatureRolloutPolicy = @{ Feature = "EmailAsAlternateId" DisplayName = "EmailAsAlternateId Rollout Policy" IsEnabled = $true } New-MgBetaPolicyFeatureRolloutPolicy @MgPolicyFeatureRolloutPolicyZnajdź identyfikator directoryObject grupy, która ma zostać dodana do polityki etapowego wdrażania. Zanotuj wartość zwróconą dla parametru Id , ponieważ zostanie użyta w następnym kroku.

Get-MgBetaGroup -Filter "DisplayName eq 'Name of group to be added to the staged rollout policy'"Dodaj grupę do zasad wdrażania etapowego, jak pokazano poniżej na przykładzie. Zastąp wartość w parametrze -FeatureRolloutPolicyId wartością zwróconą dla identyfikatora zasad w kroku 4 i zastąp wartość w parametrze -OdataId identyfikatorem Id zanotowanym w kroku 5. Może upłynąć do 1 godziny, zanim użytkownicy w grupie będą mogli zalogować się do identyfikatora Entra firmy Microsoft przy użyciu adresu e-mail jako alternatywnego identyfikatora logowania.

New-MgBetaDirectoryFeatureRolloutPolicyApplyToByRef ` -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" ` -OdataId "https://graph.microsoft.com/v1.0/directoryObjects/{GROUP_OBJECT_ID}"

W przypadku nowych członków dodanych do grupy może upłynąć do 24 godzin, zanim będą mogli zalogować się do identyfikatora Entra firmy Microsoft przy użyciu adresu e-mail jako alternatywnego identyfikatora logowania.

Usuwanie grup

Aby usunąć grupę z polityki wdrażania etapowego, wykonaj następujące polecenie:

Remove-MgBetaPolicyFeatureRolloutPolicyApplyToByRef -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" -DirectoryObjectId "GROUP_OBJECT_ID"

Usuwanie zasad

Aby usunąć zasady wdrażania etapowego, najpierw wyłącz zasady, a następnie usuń je z systemu:

Update-MgBetaPolicyFeatureRolloutPolicy -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" -IsEnabled:$false

Remove-MgBetaPolicyFeatureRolloutPolicy -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID"

Testowanie logowania użytkownika przy użyciu adresu e-mail

Aby przetestować, czy użytkownicy mogą zalogować się przy użyciu poczty e-mail, przejdź do https://myprofile.microsoft.com i zaloguj się za pomocą adresu e-mail innego niż UPN, na przykład balas@fabrikam.com. Doświadczenie logowania powinno wyglądać i odczuwać się tak samo jak logowanie przy użyciu identyfikatora UPN.

Rozwiązywanie problemów

Jeśli użytkownicy mają problemy z logowaniem się przy użyciu adresu e-mail, zapoznaj się z następującymi krokami rozwiązywania problemów:

Upewnij się, że minęła co najmniej 1 godzina od momentu, gdy adres e-mail został włączony jako alternatywny identyfikator logowania. Jeśli użytkownik został niedawno dodany do grupy na potrzeby zasad wdrażania etapowego, upewnij się, że od momentu dodania minęły co najmniej 24 godziny.

Jeśli korzystasz z polityki HRD, upewnij się, że w Microsoft Entra ID HomeRealmDiscoveryPolicy właściwość AlternateIdLogin jest ustawiona na "Enabled": true i właściwość IsOrganizationDefault jest ustawiona na True:

Get-MgBetaPolicyHomeRealmDiscoveryPolicy | Format-List *Jeśli używasz zasad wdrażania etapowego, upewnij się, że właściwość FeatureRolloutPolicy identyfikatora Microsoft Entra ma właściwość IsEnabled ustawioną na True:

Get-MgBetaPolicyFeatureRolloutPolicyUpewnij się, że konto użytkownika ma swój adres e-mail ustawiony w atrybucie ProxyAddresses w usłudze Microsoft Entra ID.

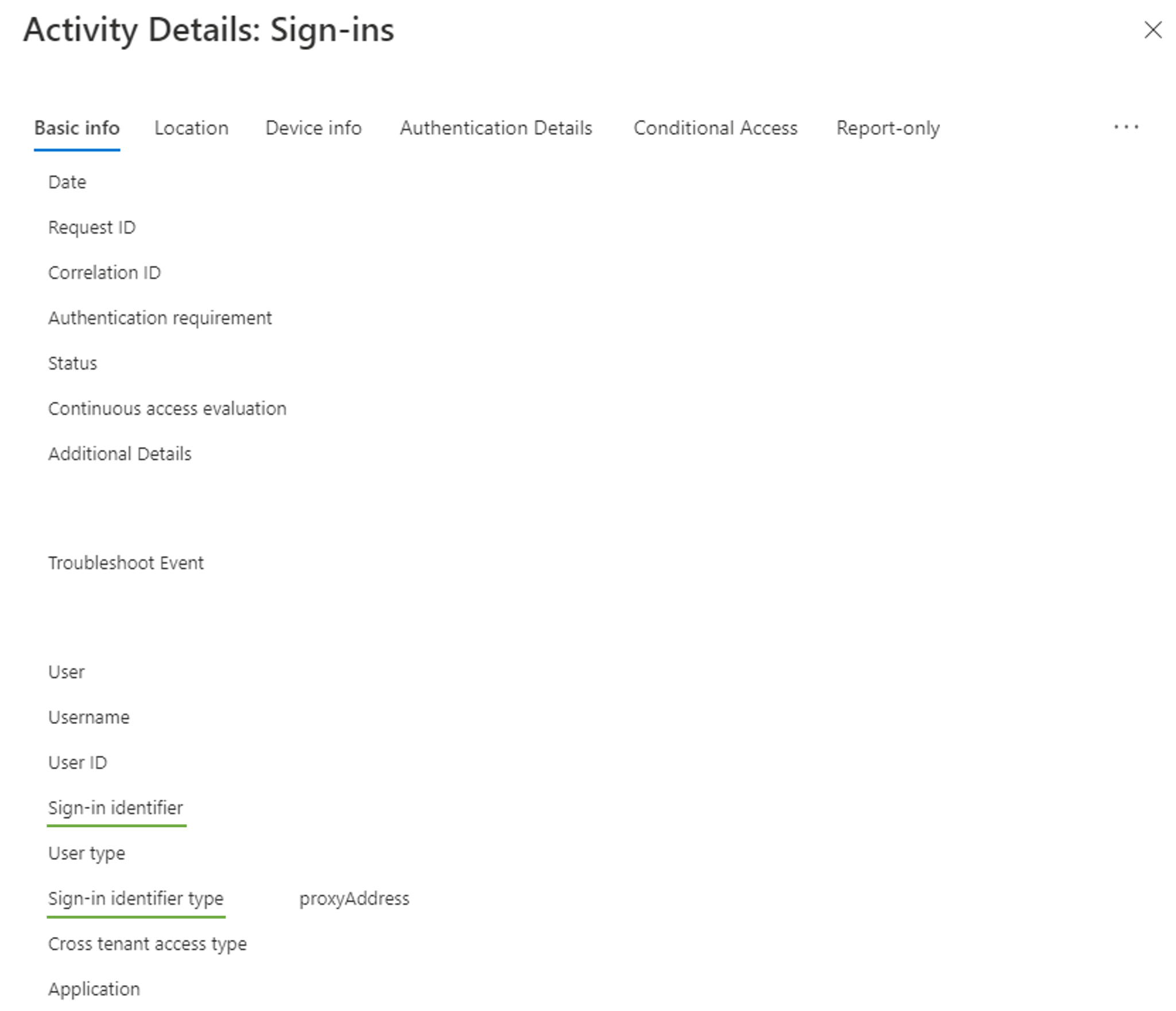

Dzienniki logowania

Aby uzyskać więcej informacji, możesz przejrzeć dzienniki logowania w usłudze Microsoft Entra ID . Logowania za pomocą adresu e-mail jako alternatywnego identyfikatora logowania będą wyemitowane jako proxyAddress w polu Typ identyfikatora logowania oraz nazwa użytkownika w polu Identyfikator logowania.

Wartości powodujące konflikt między użytkownikami tylko w chmurze i zsynchronizowanymi użytkownikami

W ramach dzierżawy nazwa UPN użytkownika tylko w chmurze może przyjmować tę samą wartość, co adres proxy innego użytkownika zsynchronizowany z katalogiem lokalnym. W tym scenariuszu z włączoną funkcją użytkownik tylko w chmurze nie będzie mógł zalogować się przy użyciu nazwy UPN. Poniżej przedstawiono kroki wykrywania wystąpień tego problemu.

Otwórz sesję programu PowerShell jako administrator, a następnie zainstaluj program Microsoft Graph przy użyciu polecenia cmdlet Install-Module:

Install-Module Microsoft.Graph.AuthenticationJeśli zostanie wyświetlony monit, wybierz pozycję Y , aby zainstalować pakiet NuGet lub zainstalować z niezaufanego repozytorium.

Nawiązywanie połączenia z programem Microsoft Graph:

Connect-MgGraph -Scopes "User.Read.All"Uzyskaj użytkowników dotkniętych.

# Get all users $allUsers = Get-MgUser -All # Get list of proxy addresses from all synced users $syncedProxyAddresses = $allUsers | Where-Object {$_.ImmutableId} | Select-Object -ExpandProperty ProxyAddresses | ForEach-Object {$_ -Replace "smtp:", ""} # Get list of user principal names from all cloud-only users $cloudOnlyUserPrincipalNames = $allUsers | Where-Object {!$_.ImmutableId} | Select-Object -ExpandProperty UserPrincipalName # Get intersection of two lists $duplicateValues = $syncedProxyAddresses | Where-Object {$cloudOnlyUserPrincipalNames -Contains $_}Aby wyświetlić użytkowników, których dotyczy:

# Output affected synced users $allUsers | Where-Object {$_.ImmutableId -And ($_.ProxyAddresses | Where-Object {($duplicateValues | ForEach-Object {"smtp:$_"}) -Contains $_}).Length -GT 0} | Select-Object ObjectId, DisplayName, UserPrincipalName, ProxyAddresses, ImmutableId, UserType # Output affected cloud-only users $allUsers | Where-Object {!$_.ImmutableId -And $duplicateValues -Contains $_.UserPrincipalName} | Select-Object ObjectId, DisplayName, UserPrincipalName, ProxyAddresses, ImmutableId, UserTypeAby wyeksportować użytkowników, których dotyczy problem, do pliku CSV:

# Output affected users to CSV $allUsers | Where-Object { ($_.ImmutableId -And ($_.ProxyAddresses | Where-Object {($duplicateValues | ForEach-Object {"smtp:$_"}) -Contains $_}).Length -GT 0) -Or (!$_.ImmutableId -And $duplicateValues -Contains $_.UserPrincipalName) } | Select-Object ObjectId, DisplayName, UserPrincipalName, @{n="ProxyAddresses"; e={$_.ProxyAddresses -Join ','}}, @{n="IsSyncedUser"; e={$_.ImmutableId.Length -GT 0}}, UserType | Export-Csv -Path .\AffectedUsers.csv -NoTypeInformation

Następne kroki

Aby dowiedzieć się więcej o tożsamości hybrydowej, takiej jak Microsoft Entra Application Proxy lub Microsoft Entra Domain Services, zobacz Tożsamość hybrydowa Microsoft Entra do dostępu i zarządzania obciążeniami lokalnymi.

Aby uzyskać więcej informacji na temat operacji tożsamości hybrydowej, zobacz jak działa synchronizacja skrótów hasła lub synchronizacja przekazywanego uwierzytelniania.