Jak firma Microsoft Entra ID zapewnia zarządzanie chmurą dla obciążeń lokalnych

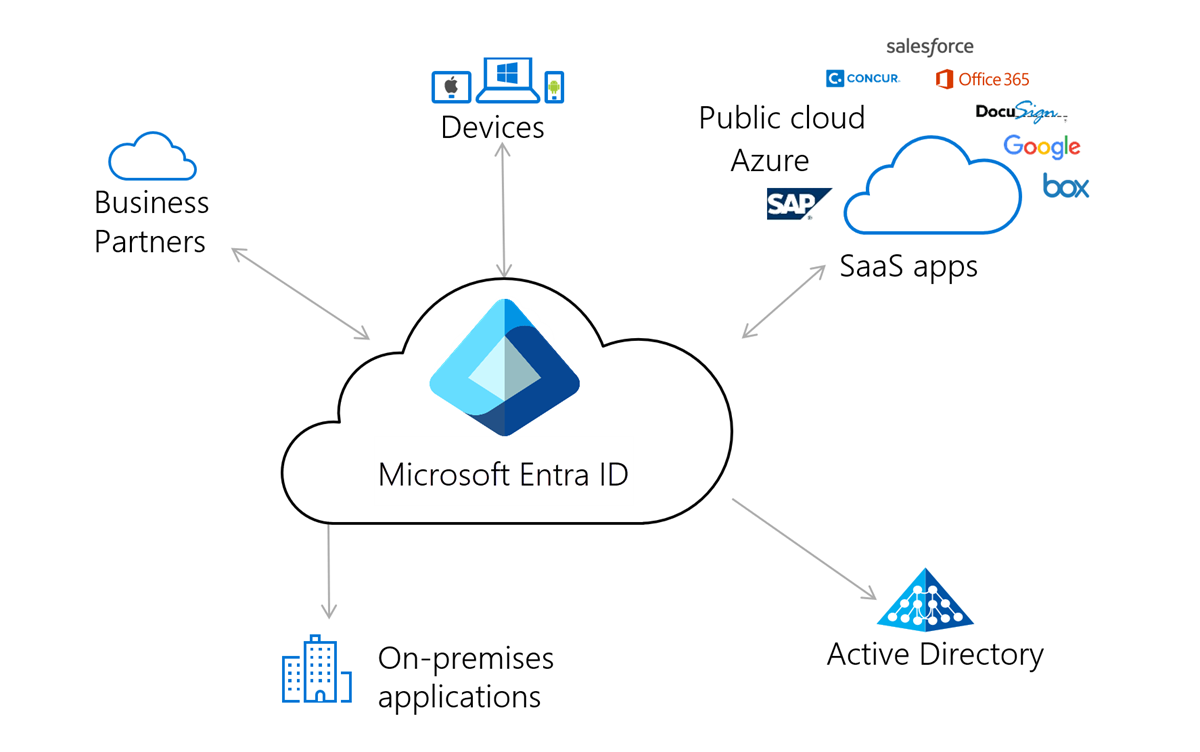

Microsoft Entra ID to kompleksowe rozwiązanie tożsamości jako usługi (IDaaS) używane przez miliony organizacji, które obejmują wszystkie aspekty tożsamości, zarządzania dostępem i zabezpieczeń. Identyfikator Entra firmy Microsoft przechowuje ponad miliard tożsamości użytkowników i pomaga użytkownikom logować się i bezpiecznie uzyskiwać dostęp do obu tych elementów:

- Zasoby zewnętrzne, takie jak Platforma Microsoft 365, centrum administracyjne firmy Microsoft Entra i tysiące innych aplikacji SaaS (Software-as-a-Service).

- Zasoby wewnętrzne, takie jak aplikacje w sieci firmowej organizacji i intranet, wraz z aplikacjami w chmurze opracowanymi przez organizację.

Organizacje mogą używać identyfikatora Entra firmy Microsoft, jeśli są to "czysta chmura" lub jako wdrożenie hybrydowe, jeśli mają obciążenia lokalne. Wdrożenie hybrydowe identyfikatora Entra firmy Microsoft może być częścią strategii dla organizacji w celu przeprowadzenia migracji zasobów IT do chmury lub kontynuowania integracji istniejącej infrastruktury lokalnej wraz z nowymi usługami w chmurze.

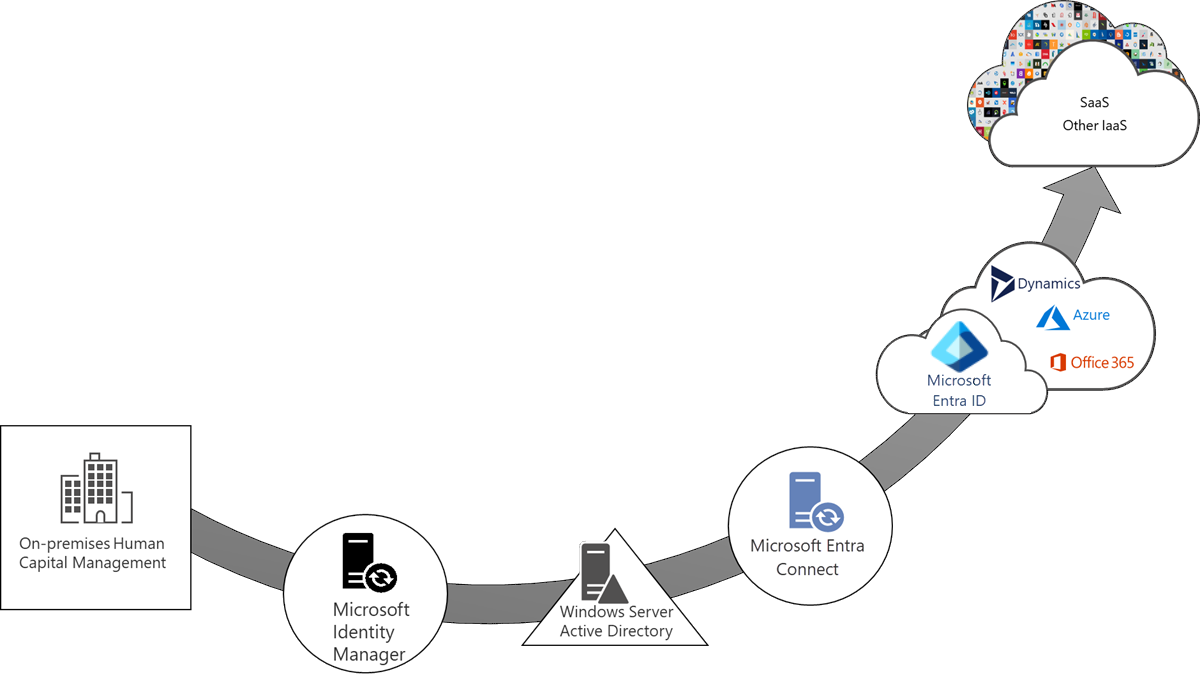

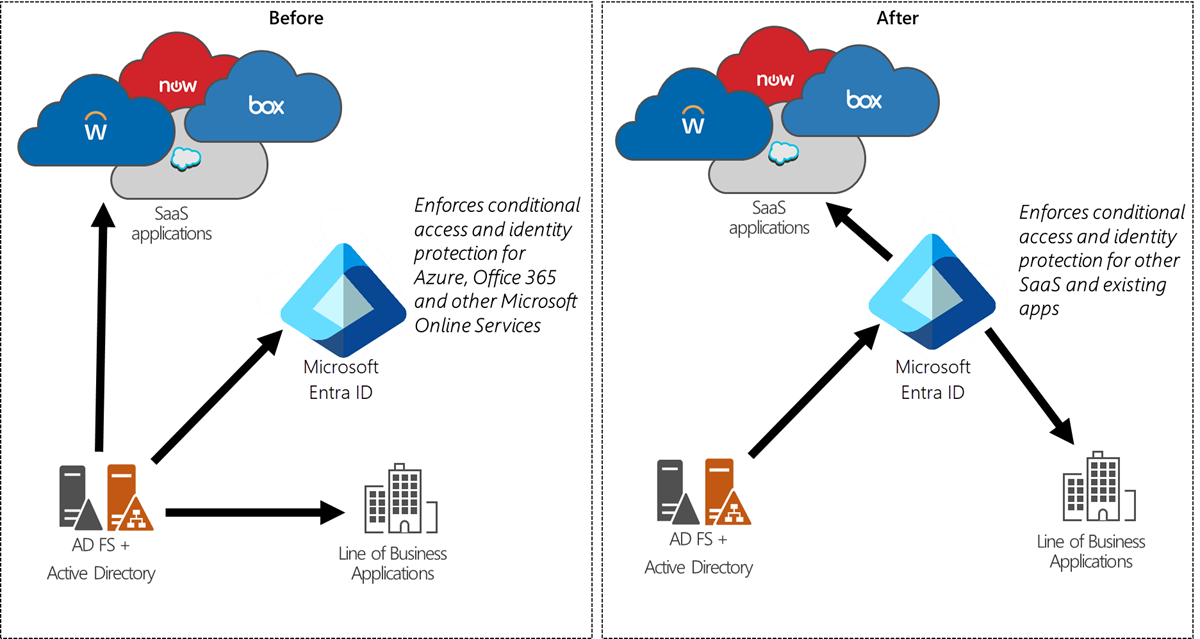

W przeszłości organizacje hybrydowe postrzegały Microsoft Entra ID jako rozszerzenie istniejącej infrastruktury stacjonarnej. W tych wdrożeniach lokalna administracja ładem tożsamości, usługa Active Directory systemu Windows Server lub inne wewnętrzne systemy katalogowe są punktami kontrolnymi, a użytkownicy i grupy są synchronizowane z tych systemów do katalogu w chmurze, takiego jak Microsoft Entra ID. Gdy te tożsamości znajdują się w chmurze, mogą być dostępne dla platformy Microsoft 365, platformy Azure i innych aplikacji.

W miarę jak organizacje przenoszą więcej infrastruktury IT wraz z aplikacjami do chmury, wiele osób szuka ulepszonych zabezpieczeń i uproszczonych możliwości zarządzania tożsamościami jako usługi. Funkcje IDaaS dostarczane w chmurze w usłudze Microsoft Entra ID przyspieszają przejście do zarządzania zarządzanego przez chmurę, zapewniając rozwiązania i możliwości, które umożliwiają organizacjom szybkie wdrażanie i przenoszenie większej ilości zarządzania tożsamościami z tradycyjnych systemów lokalnych do identyfikatora Entra firmy Microsoft, a jednocześnie obsługę istniejących i nowych aplikacji.

W tym dokumencie opisano strategię firmy Microsoft dotyczącą hybrydowego identyfikatora IDaaS i opisano, w jaki sposób organizacje mogą używać identyfikatora Entra firmy Microsoft dla istniejących aplikacji.

Podejście Microsoft Entra ID do zarządzania tożsamościami zarządzanymi przez chmurę

Kiedy organizacje przechodzą do chmury, potrzebują zapewnień, że mają kontrolę nad pełnym środowiskiem — większe bezpieczeństwo i większy wgląd w działania, wspierane przez automatyzację oraz proaktywne spostrzeżenia. W artykule "Zarządzanie chmurą" opisano, jak organizacje zarządzają swoimi użytkownikami, aplikacjami, grupami i urządzeniami z chmury oraz zarządzają nimi.

W tym nowoczesnym świecie organizacje muszą być w stanie efektywnie zarządzać na dużą skalę ze względu na rozprzestrzenianie się aplikacji SaaS oraz rosnącą rolę współpracy i tożsamości zewnętrznych. Nowy krajobraz ryzyka chmury oznacza, że organizacja musi być bardziej elastyczna — złośliwy aktor, który naruszy bezpieczeństwo użytkownika chmury, może mieć wpływ na aplikacje w chmurze i lokalne.

W szczególności organizacje hybrydowe muszą mieć możliwość delegowania i automatyzowania zadań, które historycznie dział IT wykonał ręcznie. Aby zautomatyzować zadania, potrzebują interfejsów API i procesów, które organizują cykl życia różnych zasobów związanych z tożsamością (użytkowników, grup, aplikacji, urządzeń), aby mogli delegować codzienne zarządzanie tymi zasobami do większej liczby osób spoza podstawowych pracowników IT. Identyfikator entra firmy Microsoft spełnia te wymagania za pośrednictwem zarządzania kontami użytkowników i uwierzytelniania natywnego dla użytkowników bez konieczności infrastruktury tożsamości lokalnej. Nie budowanie infrastruktury lokalnej może przynieść korzyści organizacjom, które mają nowe społeczności użytkowników, takich jak partnerzy biznesowi. Ci użytkownicy nie pochodzą z ich wewnętrznego katalogu, ale zarządzanie ich dostępem jest kluczowe dla osiągnięcia wyników biznesowych.

Ponadto zarządzanie nie jest kompletne bez nadzoru, a nadzór w tym nowym świecie stanowi zintegrowaną część systemu tożsamości, a nie dodatkiem. Zarządzanie tożsamościami zapewnia organizacjom możliwość zarządzania cyklem życia tożsamości i dostępu między pracownikami, partnerami biznesowymi i dostawcami oraz usługami i aplikacjami.

Inkorporacja zarządzania tożsamością ułatwia organizacji przejście do zarządzania w chmurze, pozwala działowi IT na skalowanie, radzenie sobie z nowymi wyzwaniami dotyczącymi gości i dostarcza głębsze wglądy oraz automatyzację niż to, co klienci mieli z infrastrukturą lokalną. Ład w tym nowym świecie oznacza możliwość zapewnienia organizacji przejrzystości, widoczności i odpowiednich mechanizmów kontroli dostępu do zasobów w organizacji. Dzięki identyfikatorowi Entra firmy Microsoft operacje zabezpieczeń i zespoły inspekcji mają wgląd w to, kto ma --- i kto powinien mieć — dostęp do zasobów w organizacji (na jakich urządzeniach), co ci użytkownicy robią z tym dostępem, oraz czy organizacja ma odpowiednie mechanizmy kontroli, aby usunąć lub ograniczyć dostęp zgodnie z zasadami firmy lub przepisów.

Nowy model zarządzania przynosi korzyści organizacjom korzystającym zarówno z aplikacji SaaS, jak i biznesowych (LOB), ponieważ są one łatwiejsze do zarządzania i zabezpieczania dostępu do tych aplikacji. Dzięki integracji aplikacji z identyfikatorem Entra firmy Microsoft organizacje będą mogły spójnie korzystać z dostępu zarówno w chmurze, jak i w tożsamościach lokalnych pochodzących z chmury oraz zarządzać nimi. Zarządzanie cyklem życia aplikacji staje się bardziej zautomatyzowane, a identyfikator Entra firmy Microsoft zapewnia bogaty wgląd w użycie aplikacji, które nie były łatwo osiągalne w lokalnym zarządzaniu tożsamościami. Poprzez Microsoft Entra ID, funkcje samoobsługi grup Microsoft 365 i Teams, organizacje mogą łatwo tworzyć grupy do zarządzania dostępem i współpracy oraz dodawać lub usuwać użytkowników w chmurze, aby umożliwić współpracę i spełniać wymagania dotyczące zarządzania dostępem.

Wybór odpowiednich funkcji firmy Microsoft Entra do zarządzania w chmurze zależy od aplikacji, które mają być używane, oraz sposobu, w jaki te aplikacje zostaną zintegrowane z identyfikatorem Entra firmy Microsoft. W poniższych sekcjach opisano metody stosowania aplikacji zintegrowanych z usługami AD oraz aplikacji korzystających z protokołów federacyjnych (na przykład SAML, OAuth lub OpenID Connect).

Zarządzanie chmurą dla aplikacji zintegrowanych z usługą AD

Microsoft Entra ID ulepsza zarządzanie aplikacjami zintegrowanymi z lokalnym Active Directory w organizacji poprzez bezpieczny dostęp zdalny i dostęp warunkowy do tych aplikacji. Ponadto identyfikator Entra firmy Microsoft zapewnia również zarządzanie cyklem życia konta i zarządzanie poświadczeniami dla istniejących kont usługi AD użytkownika, w tym:

- Zabezpieczanie dostępu zdalnego i dostępu warunkowego dla aplikacji lokalnych

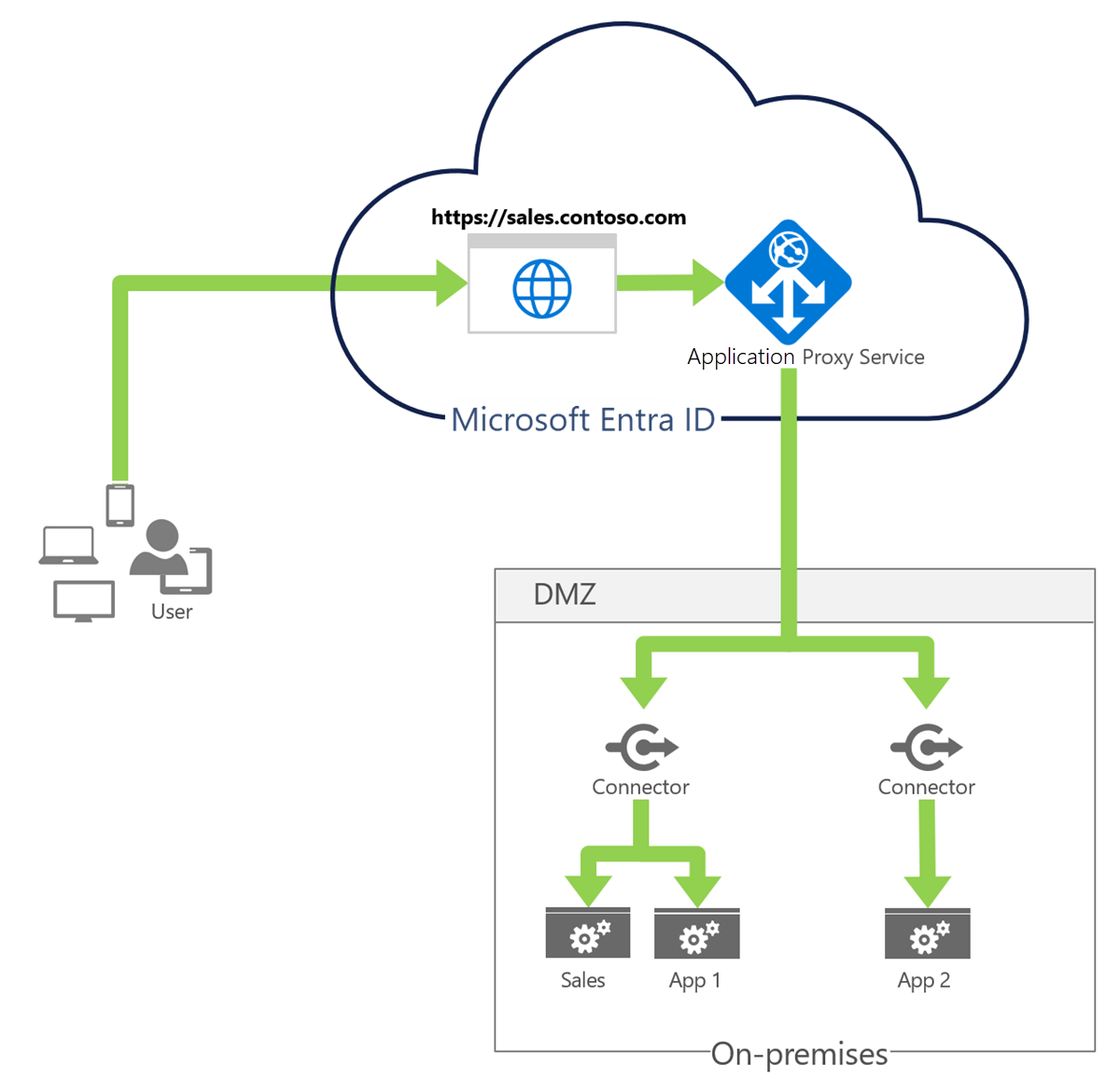

W wielu organizacjach pierwszym krokiem zarządzania dostępem z chmury dla lokalnych aplikacji internetowych zintegrowanych z usługą AD i pulpitu zdalnego jest wdrożenie serwera proxy aplikacji przed tymi aplikacjami w celu zapewnienia bezpiecznego dostępu zdalnego.

Po zalogowaniu jednokrotnym do usługi Microsoft Entra ID użytkownicy mogą uzyskiwać dostęp zarówno do aplikacji w chmurze, jak i lokalnych za pośrednictwem zewnętrznego adresu URL lub wewnętrznego portalu aplikacji. Na przykład Application Proxy zapewnia dostęp zdalny i logowanie jednokrotne do pulpitu zdalnego, programu SharePoint, a także aplikacji, takich jak Tableau i Qlik, oraz aplikacji biznesowych (LOB). Ponadto zasady dostępu warunkowego mogą obejmować wyświetlanie warunków użytkowania i zapewnienie, że użytkownik zgodził się na nie przed uzyskaniem dostępu do aplikacji.

- Automatyczne zarządzanie cyklem życia dla kont usługi Active Directory

Zarządzanie tożsamościami ułatwia organizacjom osiągnięcie równowagi między produktywnością --- jak szybko osoba może mieć dostęp do potrzebnych zasobów, takich jak podczas dołączania do organizacji? --- i bezpieczeństwa --- jak ich dostęp zmienia się wraz z upływem czasu, na przykład gdy status zatrudnienia tej osoby ulegnie zmianie? Zarządzanie cyklem życia tożsamości jest podstawą ładu tożsamości, a efektywne zarządzanie na dużą skalę wymaga modernizacji infrastruktury zarządzania cyklem życia tożsamości dla aplikacji.

W wielu organizacjach cykl życia tożsamości dla pracowników jest powiązany z reprezentacją tego użytkownika w systemie zarządzania kapitałem ludzkim (HCM). W przypadku organizacji korzystających z systemu HCM Workday, Microsoft Entra ID może zapewnić, że konta użytkowników w usłudze AD są automatycznie tworzone i usuwane dla pracowników w Workday. Prowadzi to do poprawy produktywności użytkowników dzięki automatyzacji kont urodzenia i zarządzania ryzykiem, zapewniając, że dostęp do aplikacji jest automatycznie aktualizowany, gdy użytkownik zmienia role lub opuszcza organizację. Plan wdrażania użytkowników oparty na Workday jest przewodnikiem krok po kroku, który przeprowadza organizacje przez wdrażanie najlepszych praktyk rozwiązania z zakresu aprowizacji użytkowników z Workday do Active Directory w procesie pięcioetapowym.

Microsoft Entra ID P1 lub P2 zawiera również program Microsoft Identity Manager, który może importować rekordy z innych lokalnych systemów HCM, w tym SAP, Oracle eBusiness i Oracle PeopleSoft.

Współpraca między firmami coraz częściej wymaga udzielenia dostępu osobom spoza organizacji. Współpraca firmy Microsoft Entra B2B umożliwia organizacjom bezpieczne udostępnianie swoich aplikacji i usług użytkownikom-gościom i partnerom zewnętrznym przy zachowaniu kontroli nad własnymi danymi firmowymi.

Identyfikator entra firmy Microsoft może automatycznie tworzyć konta w usłudze AD dla użytkowników-gości zgodnie z potrzebami, umożliwiając gościom biznesowym dostęp do lokalnych aplikacji zintegrowanych z usługą AD bez konieczności używania innego hasła. Organizacje mogą skonfigurować zasady uwierzytelniania wieloskładnikowego dla użytkowników-gości, dzięki czemu kontrole MFA są wykonywane podczas uwierzytelniania serwera proxy aplikacji. Ponadto wszelkie przeglądy uprawnień dostępu przeprowadzane w chmurze na użytkownikach B2B mają zastosowanie do użytkowników lokalnych na miejscu. Jeśli na przykład użytkownik chmury zostanie usunięty za pomocą zasad zarządzania cyklem życia, użytkownik lokalny zostanie również usunięty.

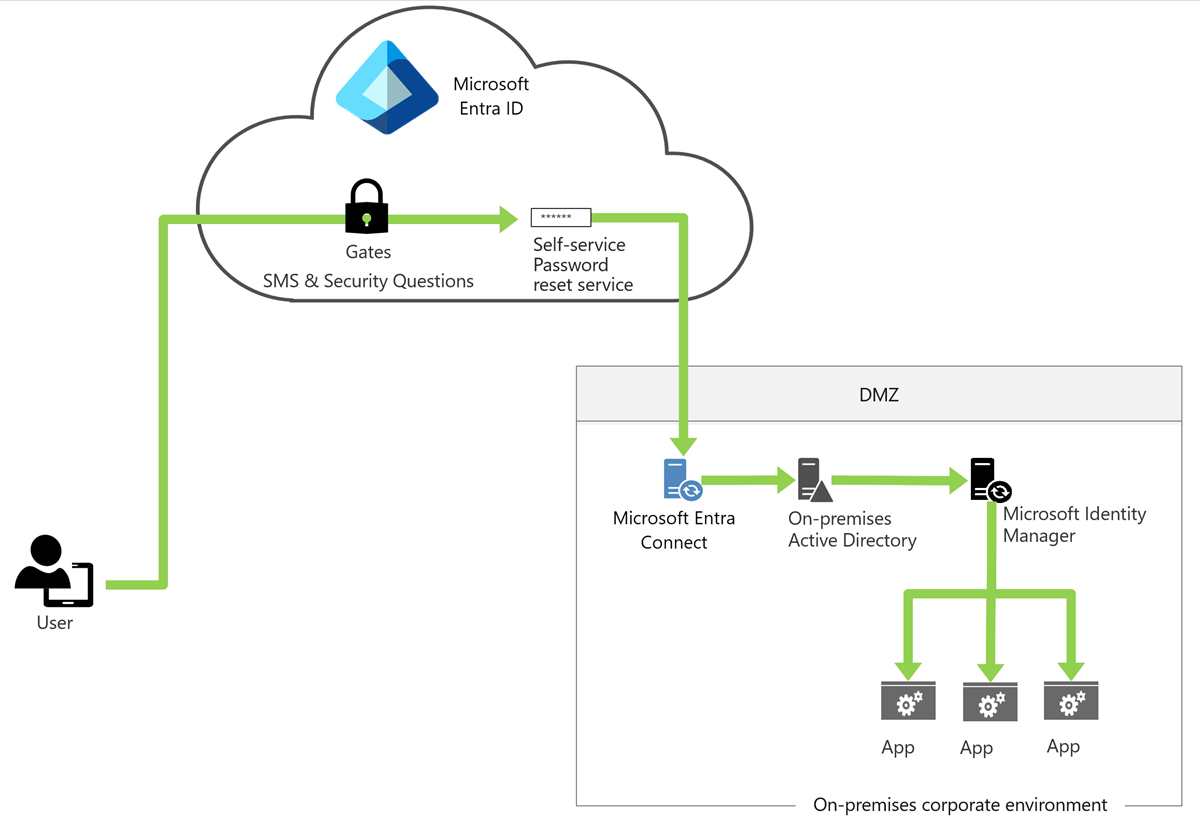

Zarządzanie poświadczeniami dla kont usługi Active Directory

Samoobsługowe resetowanie hasła w usłudze Microsoft Entra ID umożliwia użytkownikom, którzy zapomnieli swoje hasła, ponowne uwierzytelnienie i resetowanie haseł, które następnie są zapisywane w lokalnym Active Directory. Proces resetowania hasła może również używać zasad haseł usługi Active Directory na miejscu: gdy użytkownik resetuje swoje hasło, jest sprawdzane, czy spełnia zasady haseł usługi Active Directory na miejscu przed zatwierdzeniem w tym katalogu. Plan wdrażania samoobsługowego resetowania haseł określa najlepsze praktyki w zakresie wdrażania samoobsługowego resetowania haseł dla użytkowników za pośrednictwem środowisk zintegrowanych z siecią Web i systemem Windows.

Na koniec w przypadku organizacji, które zezwalają użytkownikom na zmianę haseł w usłudze AD, można skonfigurować usługę AD tak, aby korzystała z tych samych zasad haseł, których organizacja używa w usłudze Microsoft Entra ID za pośrednictwem funkcji ochrony haseł firmy Microsoft w publicznej wersji zapoznawczej.

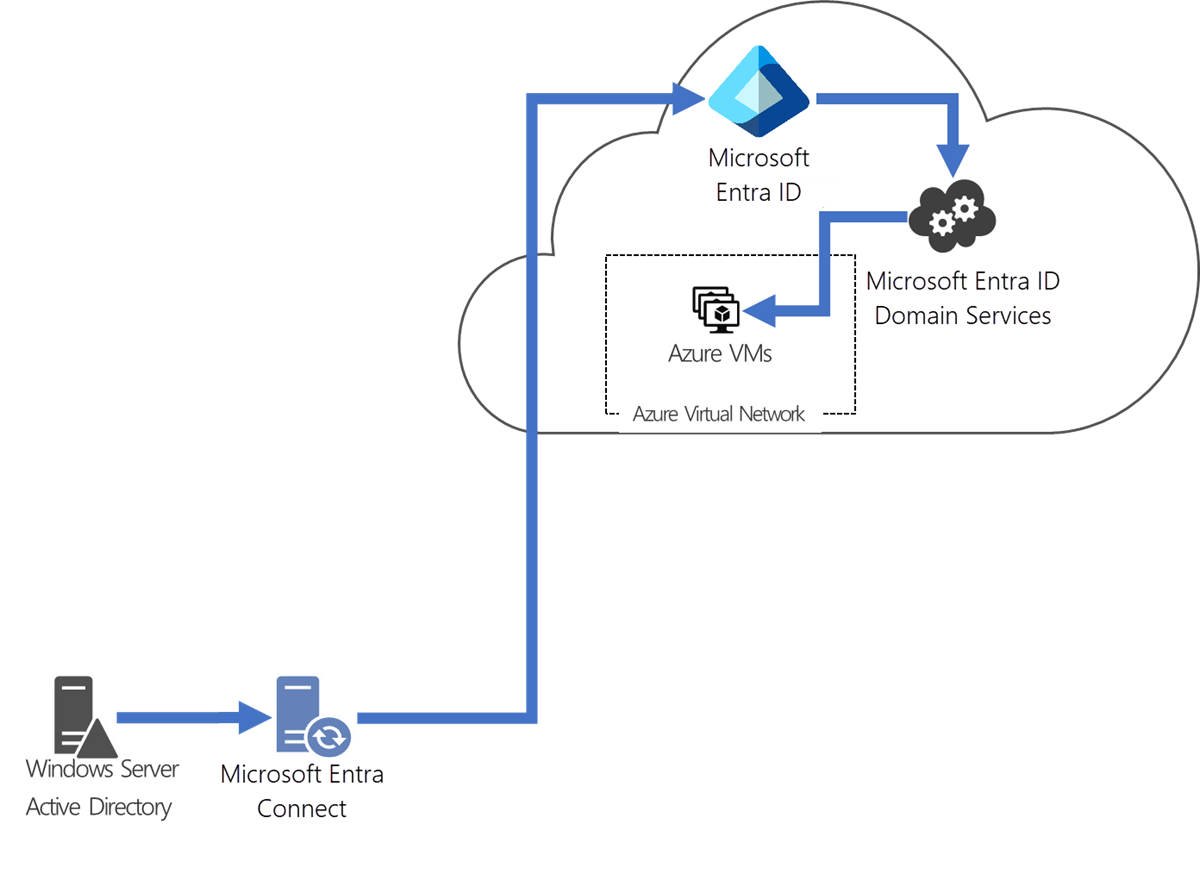

Gdy organizacja jest gotowa przenieść aplikację zintegrowaną z usługą AD do chmury, przenosząc system operacyjny hostując aplikację na platformę Azure, usługi Microsoft Entra Domain Services udostępniają usługi domenowe zgodne z usługami AD (takie jak przyłączanie do domeny, zasady grupy, ldap i uwierzytelnianie Kerberos/NTLM). Usługa Microsoft Entra Domain Services integruje się z istniejącą dzierżawą firmy Microsoft Entra, umożliwiając użytkownikom logowanie się przy użyciu poświadczeń firmowych. Ponadto istniejące grupy i konta użytkowników mogą służyć do zabezpieczania dostępu do zasobów, zapewniając bezproblemowy "lift-and-shift" zasobów lokalnych do usług infrastruktury platformy Azure.

Zarządzanie chmurą dla lokalnych aplikacji federacyjnych

W przypadku organizacji, która już korzysta z lokalnego dostawcy tożsamości, przenoszenie aplikacji do identyfikatora Entra firmy Microsoft umożliwia bardziej bezpieczny dostęp i łatwiejsze środowisko administracyjne do zarządzania federacją. Microsoft Entra ID umożliwia konfigurowanie szczegółowych mechanizmów kontroli dostępu dla aplikacji, w tym uwierzytelniania wieloskładnikowego Microsoft Entra, przy użyciu dostępu warunkowego Microsoft Entra. Identyfikator Microsoft Entra ID obsługuje więcej funkcji, w tym certyfikaty podpisywania tokenów dedykowanych aplikacjom oraz konfigurowalne daty wygaśnięcia certyfikatu. Te możliwości, narzędzia i wskazówki umożliwiają organizacjom wycofanie lokalnych dostawców tożsamości. Na przykład własny it firmy Microsoft przeniósł 17 987 aplikacji z wewnętrznych usług Active Directory Federation Services (AD FS) firmy Microsoft do identyfikatora Entra firmy Microsoft.

Aby rozpocząć migrację aplikacji federacyjnych do Microsoft Entra ID jako dostawcy tożsamości, zapoznaj się z https://aka.ms/migrateapps, który zawiera linki do:

Oficjalny dokument Migracja Twoich Aplikacji do Microsoft Entra ID, który przedstawia zalety migracji i opisuje sposób planowania w czterech klarownie określonych fazach: identyfikacja, klasyfikacja, migracja i bieżące zarządzanie. Omówimy sposób myślenia o procesie i dzielenia projektu na łatwe w użyciu fragmenty. W całym dokumencie znajdują się linki do ważnych zasobów, które pomogą Ci po drodze.

Przewodnik po rozwiązaniu Migrowanie uwierzytelniania aplikacji z Active Directory Federation Services do Microsoft Entra ID analizuje bardziej szczegółowo te same cztery fazy planowania i realizacji projektu migracji aplikacji. W tym przewodniku dowiesz się, jak zastosować te fazy do konkretnego celu przeniesienia aplikacji z usług Active Directory Federation Services (AD FS) do identyfikatora Entra firmy Microsoft.

Skrypt gotowości migracji usług Active Directory Federation Services (AD FS) można uruchomić na istniejących serwerach tych usług, aby określić gotowość aplikacji do migracji do usługi Microsoft Entra ID.

Ciągłe zarządzanie dostępem w aplikacjach w chmurze i aplikacjach lokalnych

Organizacje potrzebują procesu zarządzania dostępem skalowalnym. Użytkownicy nadal gromadzą prawa dostępu i kończą z większymi prawami niż początkowo przydzielono. Ponadto organizacje przedsiębiorstwa muszą mieć możliwość wydajnego skalowania w celu opracowywania i wymuszania zasad dostępu i mechanizmów kontroli na bieżąco.

Zazwyczaj IT deleguje decyzje dotyczące zatwierdzania dostępu decydentom biznesowym. Ponadto technologie informacyjne mogą obejmować samych użytkowników. Na przykład użytkownicy, którzy uzyskują dostęp do poufnych danych klientów w aplikacji marketingowej firmy w Europie, muszą znać zasady firmy. Użytkownicy-goście mogą również nie wiedzieć o wymaganiach dotyczących obsługi danych w organizacji, do której zostali zaproszeni.

Organizacje mogą zautomatyzować proces cyklu życia dostępu za pomocą technologii, takich jak dynamiczne grupy członkostwa, w połączeniu z aprowizowaniem użytkowników w aplikacjach SaaS lub aplikacjami zintegrowanymi przy użyciu standardu System for Cross-Domain Identity Management (SCIM). Organizacje mogą również kontrolować, którzy użytkownicy-goście mają dostęp do aplikacji lokalnych. Te prawa dostępu można następnie regularnie przeglądać przy użyciu cyklicznych przeglądów dostępu firmy Microsoft Entra.

Przyszłe kierunki

W środowiskach hybrydowych strategia firmy Microsoft polega na umożliwieniu wdrożeń, w których chmura jest płaszczyzną sterowania tożsamości, a katalogi lokalne i inne systemy tożsamości, takie jak usługa Active Directory i inne aplikacje lokalne, są celem aprowizacji użytkowników z dostępem. Ta strategia będzie nadal zapewniać prawa, tożsamości i dostęp w tych aplikacjach i obciążeniach, które na nich polegają. Na tym etapie organizacje będą mogły całkowicie zwiększyć produktywność użytkowników końcowych z chmury.

Następne kroki

Aby uzyskać więcej informacji na temat rozpoczęcia tej podróży, zapoznaj się z Planami wdrażania firmy Microsoft Entra. Te plany zawierają kompleksowe wskazówki dotyczące wdrażania funkcji firmy Microsoft Entra. Każdy plan wyjaśnia wartość biznesową, zagadnienia dotyczące planowania, projektowanie i procedury operacyjne potrzebne do pomyślnego wdrożenia typowych funkcji firmy Microsoft Entra. Firma Microsoft stale aktualizuje plany wdrażania, korzystając z najlepszych rozwiązań poznanych na podstawie wdrożeń klientów i innych opinii, gdy dodajemy nowe możliwości do zarządzania z chmury za pomocą identyfikatora Entra firmy Microsoft.