Migrowanie do uwierzytelniania wieloskładnikowego firmy Microsoft i uwierzytelniania użytkowników firmy Microsoft Entra

Uwierzytelnianie wieloskładnikowe pomaga zabezpieczyć infrastrukturę i zasoby przed złymi aktorami. Serwer Usługi Microsoft Multi-Factor Authentication (serwer MFA) nie jest już oferowany dla nowych wdrożeń. Klienci korzystający z serwera MFA powinni przejść do uwierzytelniania wieloskładnikowego firmy Microsoft (uwierzytelnianie wieloskładnikowe firmy Microsoft).

Istnieje kilka opcji migracji z serwera MFA do usługi Microsoft Entra ID:

- Dobre: przenoszenie tylko usługi MFA do identyfikatora Entra firmy Microsoft.

- Lepiej: Przenoszenie usługi MFA i uwierzytelniania użytkowników do identyfikatora Entra firmy Microsoft, opisanego w tym artykule.

- Najlepsze: Przenoszenie wszystkich aplikacji, usługi MFA i uwierzytelniania użytkowników do identyfikatora Entra firmy Microsoft. Jeśli planujesz przenieść aplikacje do sekcji Microsoft Entra ID tego artykułu, zapoznaj się z sekcją Przenoszenie aplikacji opisanych w tym artykule.

Aby wybrać odpowiednią opcję migracji uwierzytelniania wieloskładnikowego dla organizacji, zobacz zagadnienia dotyczące migracji z serwera MFA do uwierzytelniania wieloskładnikowego firmy Microsoft.

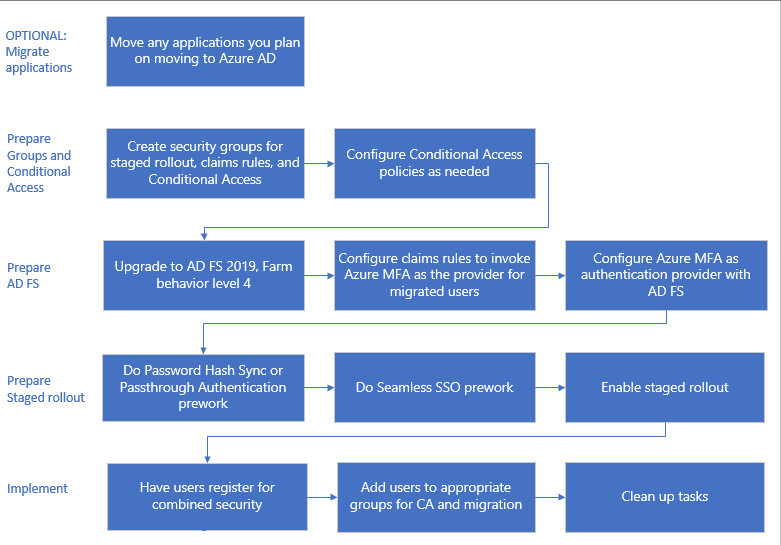

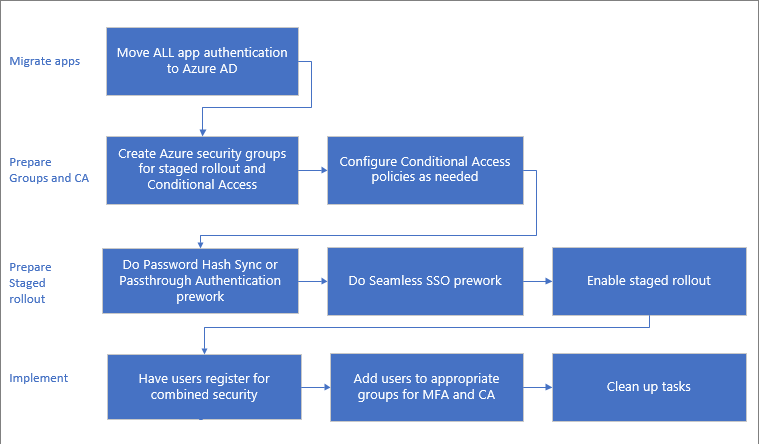

Na poniższym diagramie przedstawiono proces migracji do uwierzytelniania wieloskładnikowego firmy Microsoft i uwierzytelniania w chmurze przy zachowaniu niektórych aplikacji w usługach AD FS. Ten proces umożliwia iteracyjne migrację użytkowników z serwera MFA do uwierzytelniania wieloskładnikowego firmy Microsoft na podstawie członkostwa w grupie.

Każdy krok jest objaśniony w kolejnych sekcjach tego artykułu.

Uwaga

Jeśli planujesz przeniesienie dowolnych aplikacji do usługi Microsoft Entra ID w ramach tej migracji, należy to zrobić przed migracją uwierzytelniania wieloskładnikowego. Jeśli przeniesiesz wszystkie aplikacje, możesz pominąć sekcje procesu migracji uwierzytelniania wieloskładnikowego. Zobacz sekcję dotyczącą przenoszenia aplikacji na końcu tego artykułu.

Proces migracji do identyfikatora Entra firmy Microsoft i uwierzytelniania użytkownika

Przygotowywanie grup i dostępu warunkowego

Grupy są używane w trzech pojemnościach na potrzeby migracji uwierzytelniania wieloskładnikowego.

Aby iteracyjnie przenieść użytkowników do uwierzytelniania wieloskładnikowego firmy Microsoft przy użyciu wprowadzania etapowego.

Użyj grupy utworzonej w usłudze Microsoft Entra ID, znanej również jako grupa tylko w chmurze. Grupy zabezpieczeń firmy Microsoft Entra lub Grupy Microsoft 365 można używać zarówno do przenoszenia użytkowników do usługi MFA, jak i zasad dostępu warunkowego.

Ważne

Zagnieżdżone i dynamiczne grupy członkostwa nie są obsługiwane w przypadku wdrażania etapowego. Nie używaj tych typów grup.

Zasady dostępu warunkowego. Na potrzeby dostępu warunkowego można użyć identyfikatora Entra firmy Microsoft lub grup lokalnych.

Aby wywołać uwierzytelnianie wieloskładnikowe firmy Microsoft dla aplikacji usług AD FS z regułami oświadczeń. Ten krok ma zastosowanie tylko w przypadku korzystania z aplikacji z usługami AD FS.

Należy użyć lokalna usługa Active Directory grupy zabezpieczeń. Gdy uwierzytelnianie wieloskładnikowe firmy Microsoft jest dodatkową metodą uwierzytelniania, można wyznaczyć grupy użytkowników do użycia tej metody na każdym zaufaniu jednostki uzależnionej. Możesz na przykład wywołać uwierzytelnianie wieloskładnikowe firmy Microsoft dla użytkowników, którzy już zmigrowali, oraz serwer MFA dla użytkowników, którzy nie są jeszcze migrowane. Ta strategia jest przydatna zarówno podczas testowania, jak i podczas migracji.

Uwaga

Nie zalecamy ponownego używania grup używanych do zabezpieczeń. Grupę zabezpieczeń należy używać tylko do zabezpieczania grupy aplikacji o wysokiej wartości za pomocą zasad dostępu warunkowego.

Konfigurowanie zasad dostępu warunkowego

Jeśli już używasz dostępu warunkowego do określenia, kiedy użytkownicy są monitowani o uwierzytelnianie wieloskładnikowe, nie będziesz potrzebować żadnych zmian w zasadach. W miarę migrowania użytkowników do uwierzytelniania w chmurze rozpocznie się korzystanie z uwierzytelniania wieloskładnikowego firmy Microsoft zgodnie z definicją w zasadach dostępu warunkowego. Nie będą one już przekierowywane do usług AD FS i serwera MFA.

Jeśli domeny federacyjne mają wartość federatedIdpMfaBehavior ustawioną na enforceMfaByFederatedIdp lub wartość flagi SupportsMfa ustawioną $True na wartość (federacyjne przesłonięcia FederatedIdpMfaBehavior ObsługujeMfa po ustawieniu obu), prawdopodobnie wymuszasz uwierzytelnianie wieloskładnikowe w usługach AD FS przy użyciu reguł oświadczeń.

W takim przypadku należy przeanalizować reguły oświadczeń dotyczące zaufania jednostki uzależnionej identyfikatora entra firmy Microsoft i utworzyć zasady dostępu warunkowego, które obsługują te same cele zabezpieczeń.

W razie potrzeby skonfiguruj zasady dostępu warunkowego przed włączeniem wprowadzania etapowego. Aby uzyskać więcej informacji, zobacz następujące zasoby:

Przygotowywanie usług AD FS

Jeśli nie masz żadnych aplikacji w usługach AD FS, które wymagają uwierzytelniania wieloskładnikowego, możesz pominąć tę sekcję i przejść do sekcji Przygotowanie wdrożenia etapowego.

Uaktualnianie farmy serwerów usług AD FS do wersji 2019, FBL 4

W usługach AD FS 2019 firma Microsoft wydała nowe funkcje ułatwiające określenie dodatkowych metod uwierzytelniania dla jednostki uzależnionej, takich jak aplikacja. Możesz określić dodatkową metodę uwierzytelniania przy użyciu członkostwa w grupie w celu określenia dostawcy uwierzytelniania. Określając dodatkową metodę uwierzytelniania, można przejść do uwierzytelniania wieloskładnikowego firmy Microsoft, zachowując inne uwierzytelnianie bez zmian podczas przejścia.

Aby uzyskać więcej informacji, zobacz Uaktualnianie do usług AD FS w systemie Windows Server 2016 przy użyciu bazy danych WID. W tym artykule opisano zarówno uaktualnienie farmy do usług AD FS 2019, jak i uaktualnienie FBL do wersji 4.

Konfigurowanie reguł oświadczeń w celu wywoływania uwierzytelniania wieloskładnikowego firmy Microsoft

Teraz, gdy uwierzytelnianie wieloskładnikowe firmy Microsoft jest dodatkową metodą uwierzytelniania, można przypisać grupy użytkowników do korzystania z uwierzytelniania wieloskładnikowego firmy Microsoft, konfigurując reguły oświadczeń, znane również jako relacje zaufania jednostki uzależnionej. Za pomocą grup można kontrolować, który dostawca uwierzytelniania jest wywoływany globalnie lub przez aplikację. Możesz na przykład wywołać uwierzytelnianie wieloskładnikowe firmy Microsoft dla użytkowników, którzy zarejestrowali się na potrzeby połączonych informacji zabezpieczających lub zmigrowali swoje numery telefonów, wywołując serwer MFA dla użytkowników, których numery telefonów nie zostały zmigrowane.

Uwaga

Reguły oświadczeń wymagają lokalnej grupy zabezpieczeń.

Tworzenie kopii zapasowych reguł

Przed skonfigurowaniem nowych reguł oświadczeń utwórz kopię zapasową reguł. Musisz przywrócić reguły oświadczeń w ramach kroków czyszczenia.

W zależności od konfiguracji może być również konieczne skopiowanie istniejącej reguły i dołączenie nowych reguł tworzonych na potrzeby migracji.

Aby wyświetlić reguły globalne, uruchom polecenie:

Get-AdfsAdditionalAuthenticationRule

Aby wyświetlić relacje zaufania jednostki uzależnionej, uruchom następujące polecenie i zastąp element RPTrustName nazwą reguły oświadczeń zaufania jednostki uzależnionej:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Zasady kontroli dostępu

Uwaga

Nie można skonfigurować zasad kontroli dostępu, aby określony dostawca uwierzytelniania był wywoływany na podstawie członkostwa w grupie.

Aby przejść z zasad kontroli dostępu do dodatkowych reguł uwierzytelniania, uruchom to polecenie dla każdego zaufania jednostki uzależnionej przy użyciu dostawcy uwierzytelniania serwera MFA:

Set-AdfsRelyingPartyTrust -**TargetName AppA -AccessControlPolicyName $Null**

To polecenie spowoduje przeniesienie logiki z bieżących zasad kontroli dostępu do dodatkowych reguł uwierzytelniania.

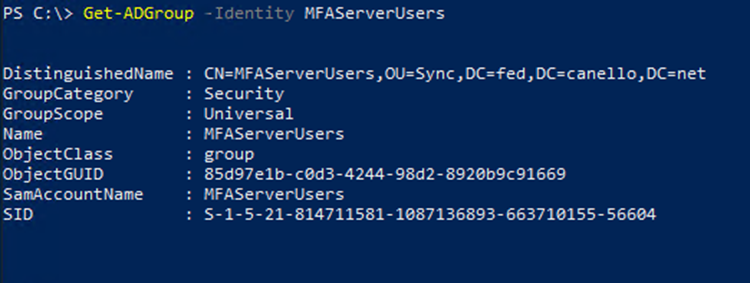

Konfigurowanie grupy i znajdowanie identyfikatora SID

Musisz mieć określoną grupę, w której umieszczasz użytkowników, dla których chcesz wywołać uwierzytelnianie wieloskładnikowe firmy Microsoft Entra. Musisz znaleźć identyfikator zabezpieczeń (SID) dla tej grupy.

Aby znaleźć identyfikator SID grupy, uruchom następujące polecenie i zastąp ciąg GroupName nazwą grupy:

Get-ADGroup GroupName

Ustawianie reguł oświadczeń w celu wywołania uwierzytelniania wieloskładnikowego firmy Microsoft

Następujące polecenia cmdlet programu PowerShell programu Microsoft Graph wywołują uwierzytelnianie wieloskładnikowe firmy Microsoft dla użytkowników w grupie, gdy nie znajdują się w sieci firmowej.

Zastąp element "YourGroupSid" identyfikatorem SID znalezionym, uruchamiając poprzednie polecenie cmdlet.

Zapoznaj się z artykułem How to Choose Additional Auth Providers in 2019 (Jak wybrać dodatkowych dostawców uwierzytelniania w 2019 r.).

Ważne

Przed kontynuowaniem należy utworzyć kopię zapasową reguł oświadczeń.

Ustawianie reguły oświadczeń globalnych

Uruchom następujące polecenie i zastąp wartość RPTrustName nazwą reguły oświadczeń zaufania jednostki uzależnionej:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Polecenie zwraca bieżące dodatkowe reguły uwierzytelniania dla zaufania jednostki uzależnionej.

Do bieżących reguł oświadczeń należy dołączyć następujące reguły:

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

W poniższym przykładzie założono, że bieżące reguły oświadczeń są skonfigurowane tak, aby monitować o uwierzytelnianie wieloskładnikowe, gdy użytkownicy nawiązują połączenie spoza sieci. W tym przykładzie uwzględniono dodatkowe reguły, które należy dołączyć.

Set-AdfsAdditionalAuthenticationRule -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Ustawianie reguły oświadczeń dla aplikacji

W tym przykładzie zmodyfikowano reguły oświadczeń dotyczące określonego zaufania jednostki uzależnionej (aplikacji). Zawiera dodatkowe reguły, które należy dołączyć.

Set-AdfsRelyingPartyTrust -TargetName AppA -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

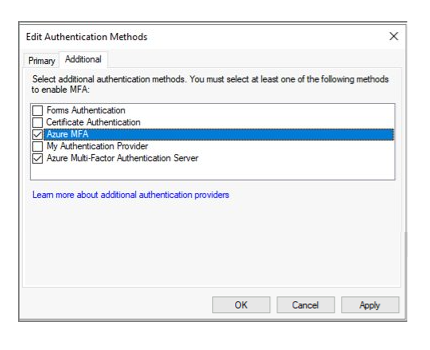

Konfigurowanie uwierzytelniania wieloskładnikowego firmy Microsoft jako dostawcy uwierzytelniania w usługach AD FS

Aby skonfigurować uwierzytelnianie wieloskładnikowe firmy Microsoft dla usług AD FS, należy skonfigurować każdy serwer usług AD FS. Jeśli w farmie znajdują się wiele serwerów usług AD FS, można je skonfigurować zdalnie przy użyciu programu Microsoft Graph PowerShell.

Aby uzyskać szczegółowe instrukcje dotyczące tego procesu, zobacz Konfigurowanie serwerów usług AD FS.

Po skonfigurowaniu serwerów można dodać uwierzytelnianie wieloskładnikowe firmy Microsoft jako dodatkową metodę uwierzytelniania.

Przygotowywanie wdrożenia etapowego

Teraz możesz włączyć wdrożenie etapowe. Wdrożenie etapowe pomaga iteracyjnie przenosić użytkowników na phS lub PTA, a jednocześnie migrować lokalne ustawienia uwierzytelniania wieloskładnikowego.

- Zapoznaj się z obsługiwanymi scenariuszami.

- Najpierw należy wykonać wstępnie pracę dla PHS lub wstępnego zadania dla PTA. Zalecamy PHS.

- Następnie wykonasz wstępne zadania na potrzeby bezproblemowego logowania jednokrotnego.

- Włącz etapowe wdrażanie uwierzytelniania w chmurze dla wybranej metody uwierzytelniania.

- Dodaj grupy utworzone dla wdrożenia etapowego. Pamiętaj, że dodasz użytkowników do grup iteracyjnie i że nie można ich zagnieżdżać ani dynamicznych grup członkostwa.

Rejestrowanie użytkowników na potrzeby uwierzytelniania wieloskładnikowego firmy Microsoft

W tej sekcji opisano, jak użytkownicy mogą rejestrować się w celu uzyskania połączonych zabezpieczeń (uwierzytelnianie wieloskładnikowe i samoobsługowe resetowanie haseł) oraz jak migrować ustawienia uwierzytelniania wieloskładnikowego. Aplikacja Microsoft Authenticator może być używana jako w trybie bez hasła. Może być również używany jako drugi czynnik dla uwierzytelniania wieloskładnikowego z jedną z metod rejestracji.

Zarejestruj się w celu rejestracji połączonej zabezpieczeń (zalecane)

Zalecamy zarejestrowanie użytkowników w celu uzyskania połączonych informacji zabezpieczających, które jest jednym miejscem do rejestrowania metod uwierzytelniania i urządzeń zarówno dla uwierzytelniania wieloskładnikowego, jak i samoobsługowego resetowania hasła.

Firma Microsoft udostępnia szablony komunikacji, które można udostępnić użytkownikom, aby mogli je kierować przez połączony proces rejestracji.

Należą do nich szablony wiadomości e-mail, plakaty, namioty stołowe i różne inne zasoby. Użytkownicy rejestrują swoje informacje na https://aka.ms/mysecurityinfostronie , co spowoduje przejście do połączonego ekranu rejestracji zabezpieczeń.

Zalecamy zabezpieczenie procesu rejestracji zabezpieczeń przy użyciu dostępu warunkowego, który wymaga rejestracji z zaufanego urządzenia lub lokalizacji. Aby uzyskać informacje na temat śledzenia stanów rejestracji, zobacz Działanie metody uwierzytelniania dla identyfikatora Entra firmy Microsoft.

Uwaga

Użytkownicy, którzy MUSZĄ zarejestrować połączone informacje o zabezpieczeniach z lokalizacji innej niż zaufana lub urządzenie, mogą wydać tymczasowy dostęp lub tymczasowo wykluczony z zasad.

Migrowanie ustawień uwierzytelniania wieloskładnikowego z serwera MFA

Narzędzie do migracji serwera MFA umożliwia synchronizowanie zarejestrowanych ustawień uwierzytelniania wieloskładnikowego dla użytkowników z serwera MFA do usługi Microsoft Entra ID. Można synchronizować numery telefonów, tokeny sprzętowe i rejestracje urządzeń, takie jak ustawienia aplikacji Microsoft Authenticator.

Dodawanie użytkowników do odpowiednich grup

- Jeśli utworzono nowe zasady dostępu warunkowego, dodaj odpowiednich użytkowników do tych grup.

- Jeśli utworzono lokalne grupy zabezpieczeń dla reguł oświadczeń, dodaj odpowiednich użytkowników do tych grup.

- Dopiero po dodaniu użytkowników do odpowiednich reguł dostępu warunkowego dodaj użytkowników do grupy utworzonej na potrzeby wprowadzania etapowego. Po zakończeniu rozpocznie się korzystanie z wybranej metody uwierzytelniania platformy Azure (PHS lub PTA) oraz uwierzytelniania wieloskładnikowego firmy Microsoft, gdy są one wymagane do wykonania uwierzytelniania wieloskładnikowego.

Ważne

Zagnieżdżone i dynamiczne grupy członkostwa nie są obsługiwane w przypadku wdrażania etapowego. Nie należy używać tych typów grup.

Nie zalecamy ponownego używania grup używanych do zabezpieczeń. Jeśli używasz grupy zabezpieczeń do zabezpieczenia grupy aplikacji o wysokiej wartości z zasadami dostępu warunkowego, użyj tej grupy tylko w tym celu.

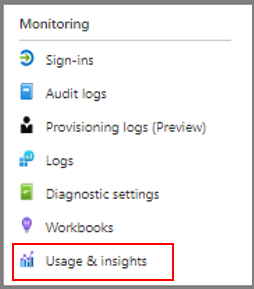

Monitorowanie

Wiele skoroszytów usługi Azure Monitor i raportów użycia i szczegółowych informacji jest dostępnych do monitorowania wdrożenia. Te raporty można znaleźć w witrynie Microsoft Entra ID w okienku nawigacji w obszarze Monitorowanie.

Wdrażanie etapowe monitorowania

W sekcji skoroszytów wybierz pozycję Szablony publiczne. W sekcji Uwierzytelnianie hybrydowe wybierz skoroszyt Grupy, Użytkownicy i Logowania w skoroszycie wprowadzania etapowego.

Ten skoroszyt może służyć do monitorowania następujących działań:

- Użytkownicy i grupy dodane do wdrożenia etapowego.

- Użytkownicy i grupy usunięte z wdrożenia etapowego.

- Błędy logowania użytkowników w ramach wprowadzania etapowego oraz przyczyny niepowodzeń.

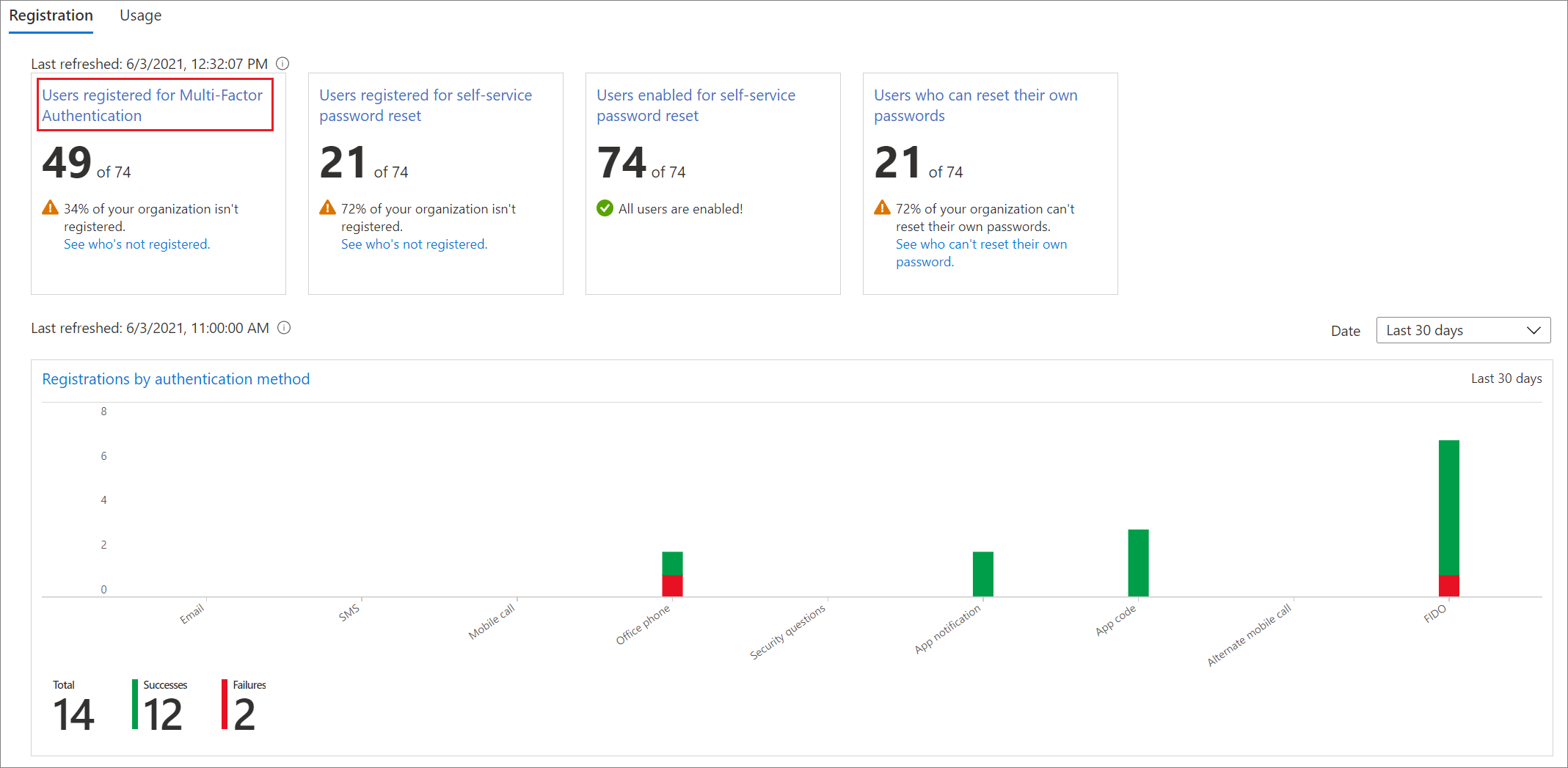

Monitorowanie rejestracji uwierzytelniania wieloskładnikowego firmy Microsoft

Rejestrację uwierzytelniania wieloskładnikowego firmy Microsoft można monitorować przy użyciu raportu Metody uwierzytelniania i szczegółowe informacje. Ten raport można znaleźć w witrynie Microsoft Entra ID. Wybierz pozycję Monitorowanie, a następnie wybierz pozycję Użycie i szczegółowe informacje.

W obszarze Użycie i szczegółowe informacje wybierz pozycję Metody uwierzytelniania.

Szczegółowe informacje o rejestracji uwierzytelniania wieloskładnikowego firmy Microsoft można znaleźć na karcie Rejestracja. Aby wyświetlić listę zarejestrowanych użytkowników, możesz przejść do szczegółów, wybierając hiperlink Użytkownicy zarejestrowany dla uwierzytelniania wieloskładnikowego platformy Azure.

Monitorowanie kondycji logowania aplikacji

Monitorowanie aplikacji przeniesionych do identyfikatora Entra firmy Microsoft za pomocą skoroszytu kondycji logowania aplikacji lub raportu użycia działań aplikacji.

- Skoroszyt kondycji logowania aplikacji. Aby uzyskać szczegółowe wskazówki dotyczące korzystania z tego skoroszytu, zobacz Monitorowanie kondycji logowania aplikacji.

- Raport użycia aktywności aplikacji Firmy Microsoft Entra. Ten raport może służyć do wyświetlania pomyślnych i nieudanych logowań dla poszczególnych aplikacji, a także możliwości przechodzenia do szczegółów i wyświetlania działań logowania dla określonej aplikacji.

Czyszczenie zadań

Po przeniesieniu wszystkich użytkowników do uwierzytelniania w chmurze Firmy Microsoft Entra i uwierzytelniania wieloskładnikowego firmy Microsoft możesz likwidować serwer MFA. Zalecamy przejrzenie dzienników serwera usługi MFA, aby upewnić się, że żaden użytkownik ani aplikacje nie korzystają z niego przed usunięciem serwera.

Konwertowanie domen na uwierzytelnianie zarządzane

Teraz należy przekonwertować domeny federacyjne w usłudze Microsoft Entra ID na zarządzane i usunąć konfigurację wdrożenia etapowego. Ta konwersja gwarantuje, że nowi użytkownicy korzystają z uwierzytelniania w chmurze bez dodawania ich do grup migracji.

Przywracanie reguł oświadczeń w usługach AD FS i usuwanie dostawcy uwierzytelniania serwera MFA

Wykonaj kroki opisane w sekcji Konfigurowanie reguł oświadczeń, aby wywołać uwierzytelnianie wieloskładnikowe firmy Microsoft, aby przywrócić reguły oświadczeń i usunąć wszystkie reguły oświadczeń usługi AzureMFAServerAuthentication.

Na przykład usuń następującą sekcję z reguł:

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"**YourGroupSID**"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Wyłączanie serwera MFA jako dostawcy uwierzytelniania w usługach AD FS

Ta zmiana gwarantuje, że jako dostawca uwierzytelniania jest używany tylko uwierzytelnianie wieloskładnikowe firmy Microsoft.

- Otwórz konsolę zarządzania usług AD FS.

- W obszarze Usługi kliknij prawym przyciskiem myszy pozycję Metody uwierzytelniania i wybierz pozycję Edytuj metody uwierzytelniania wieloskładnikowego.

- Wyczyść pole wyboru Serwer usługi Azure Multi-Factor Authentication.

Likwiduj serwer uwierzytelniania wieloskładnikowego

Postępuj zgodnie z procesem likwidowania serwera przedsiębiorstwa, aby usunąć serwery MFA w środowisku.

Możliwe zagadnienia dotyczące likwidacji serwera usługi MFA obejmują:

- Zalecamy przejrzenie dzienników serwera usługi MFA, aby upewnić się, że żaden użytkownik ani aplikacje nie korzystają z niego przed usunięciem serwera.

- Odinstaluj serwer Multi-Factor Authentication z Panel sterowania na serwerze.

- Opcjonalnie wyczyść dzienniki i katalogi danych pozostawione po wykonaniu ich pierwszej kopii zapasowej.

- Odinstaluj zestaw SDK serwera sieci Web uwierzytelniania wieloskładnikowego, jeśli ma to zastosowanie, w tym pliki pozostawione w folderze inetpub\wwwroot\MultiFactorAuthWebServiceSdk i/lub katalogi MultiFactorAuth.

- W przypadku wersji starszych niż 8.0.x serwera MFA może być również konieczne usunięcie wieloskładnikowej usługi sieci Web aplikacji telefonicznej uwierzytelniania.

Przenoszenie uwierzytelniania aplikacji do identyfikatora entra firmy Microsoft

Jeśli przeprowadzisz migrację całego uwierzytelniania aplikacji przy użyciu uwierzytelniania wieloskładnikowego i uwierzytelniania użytkowników, będziesz w stanie usunąć znaczną część infrastruktury lokalnej, zmniejszając koszty i zagrożenia. Jeśli przeniesiesz wszystkie uwierzytelnianie aplikacji, możesz pominąć etap Przygotowywanie usług AD FS i uprościć migrację uwierzytelniania wieloskładnikowego.

Proces przenoszenia całego uwierzytelniania aplikacji przedstawiono na poniższym diagramie.

Jeśli nie możesz przenieść wszystkich aplikacji przed migracją, przed rozpoczęciem przenieś jak najwięcej. Aby uzyskać więcej informacji na temat migrowania aplikacji na platformę Azure, zobacz Zasoby dotyczące migrowania aplikacji do identyfikatora Entra firmy Microsoft.