Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Użyj usługi Microsoft Entra Privileged Identity Management (PIM), aby umożliwić uprawnionym członkom roli dla zasobów platformy Azure zaplanowanie aktywacji dla przyszłej daty i godziny. Mogą również wybrać określony czas trwania aktywacji w ramach maksymalnej wartości (skonfigurowanej przez administratorów).

Ten artykuł dotyczy członków, którzy muszą aktywować rolę zasobów platformy Azure w usłudze Privileged Identity Management.

Nuta

Od marca 2023 r. możesz teraz aktywować swoje przypisania i wyświetlać dostęp bezpośrednio z bloków spoza usługi PIM w witrynie Azure Portal. Przeczytaj więcej tutaj.

Ważny

Po aktywowaniu roli usługa Microsoft Entra PIM tymczasowo dodaje aktywne przypisanie roli. Usługa Microsoft Entra PIM tworzy aktywne przypisanie (przypisuje użytkownika do roli) w ciągu kilku sekund. W przypadku dezaktywacji (ręcznej lub za pośrednictwem czasu aktywacji) firma Microsoft Entra PIM usuwa aktywne przypisanie w ciągu kilku sekund.

Aplikacja może zapewnić dostęp na podstawie roli, jaką ma użytkownik. W niektórych sytuacjach dostęp do aplikacji może nie odzwierciedlać natychmiast faktu, że użytkownik otrzymał przypisaną lub usuniętą rolę. Jeśli aplikacja wcześniej buforował fakt, że użytkownik nie ma roli — gdy użytkownik spróbuje ponownie uzyskać dostęp do aplikacji, może nie zostać podany dostęp. Podobnie, jeśli aplikacja wcześniej buforowała fakt, że użytkownik ma rolę — gdy rola jest dezaktywowana, użytkownik może nadal uzyskiwać dostęp. Konkretna sytuacja zależy od architektury aplikacji. W przypadku niektórych aplikacji wylogowanie się i ponowne zalogowanie może pomóc w dodaniu lub usunięciu dostępu.

Wymagania wstępne

Aktywowanie roli

Jeśli musisz podjąć rolę zasobu platformy Azure, możesz zażądać aktywacji przy użyciu opcji nawigacji Moje role w usłudze Privileged Identity Management.

Nuta

Usługa PIM jest teraz dostępna w aplikacji mobilnej platformy Azure (iOS | Android) dla ról zasobów Microsoft Entra ID i Azure. Łatwe aktywowanie kwalifikujących się przypisań, żądanie odnowienia dla wygasających żądań lub sprawdzenie stanu oczekujących żądań. Przeczytaj więcej poniżej

Zaloguj się do centrum administracyjnego Microsoft Entra co najmniej administrator ról uprzywilejowanych.

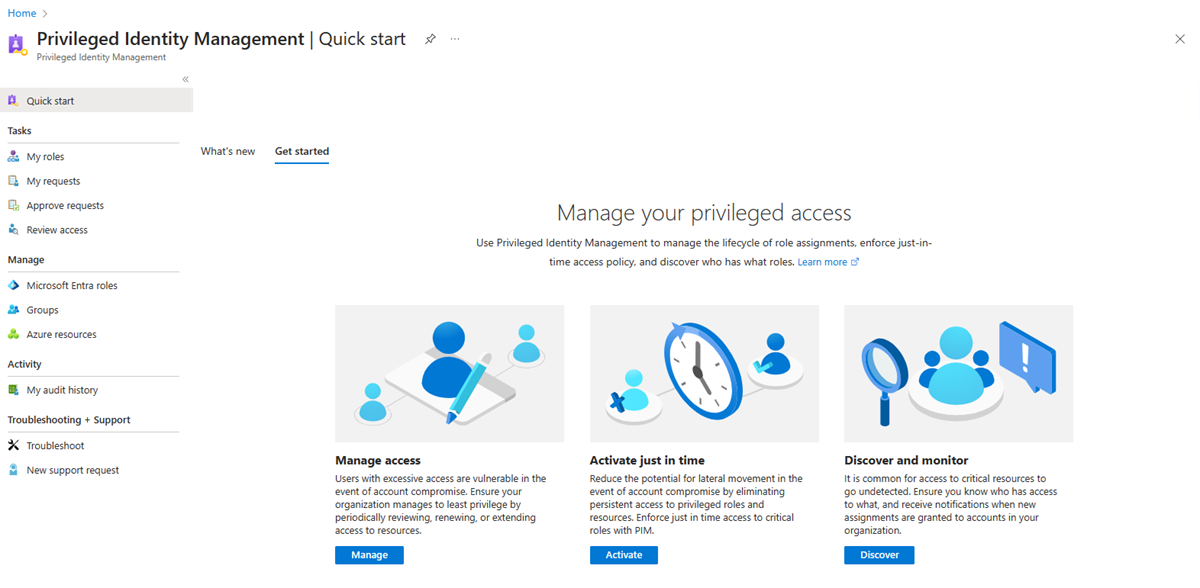

Przejdź do Zarządzanie tożsamościami>Privileged Identity Management>Moje role.

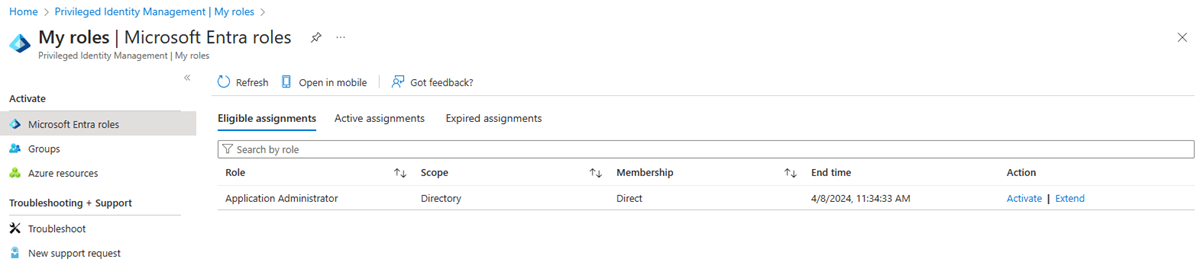

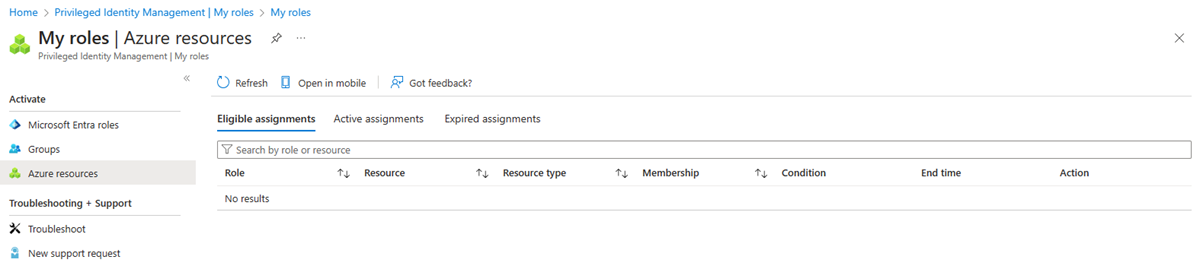

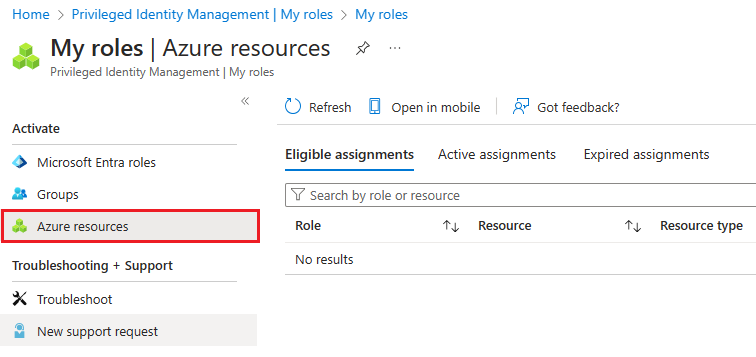

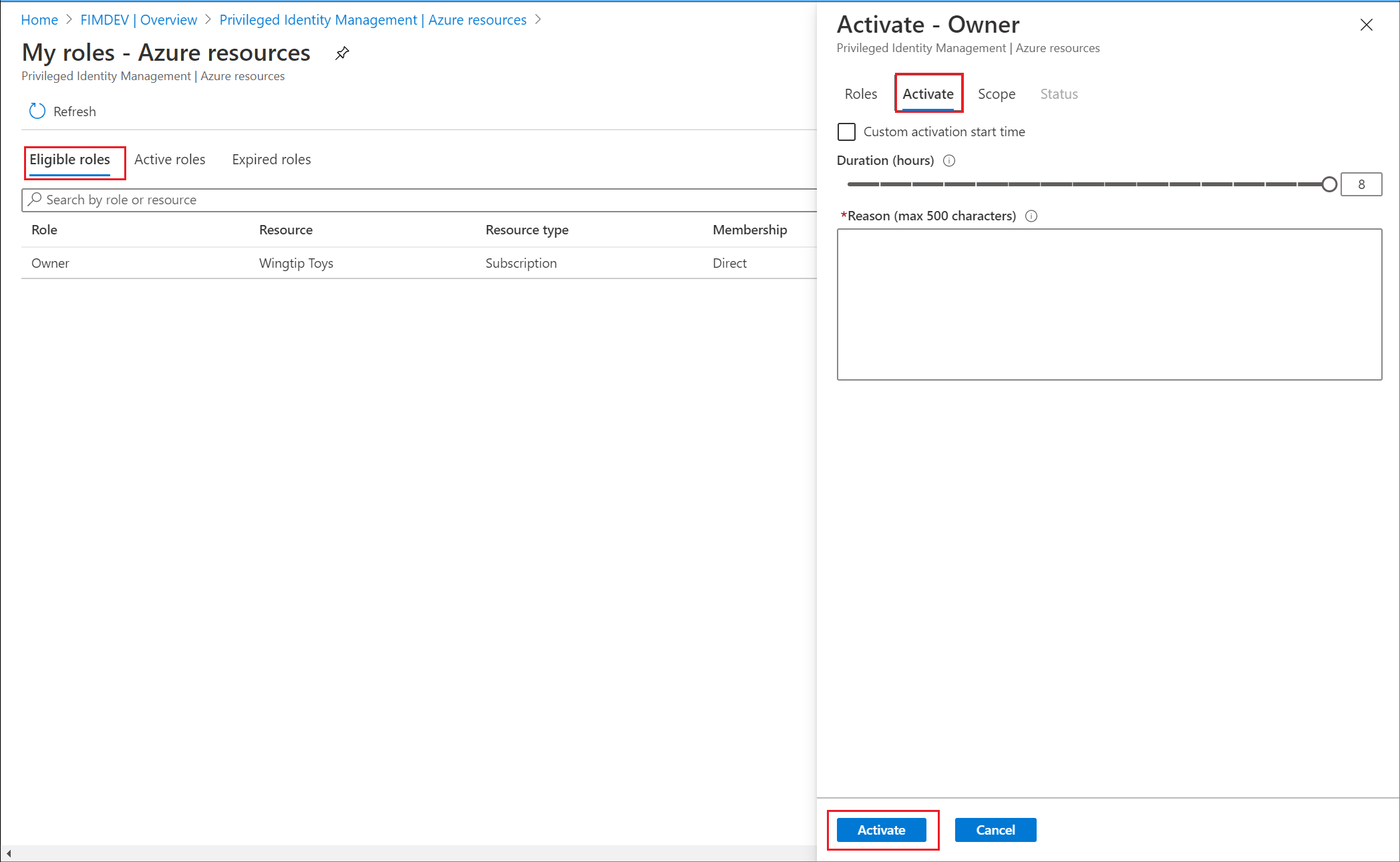

Wybierz role zasobów platformy Azure, aby wyświetlić listę kwalifikujących się ról zasobów platformy Azure.

Na liście ról zasobów platformy Azure

znajdź rolę, którą chcesz aktywować. Wybierz pozycję Aktywuj, aby otworzyć stronę Aktywuj.

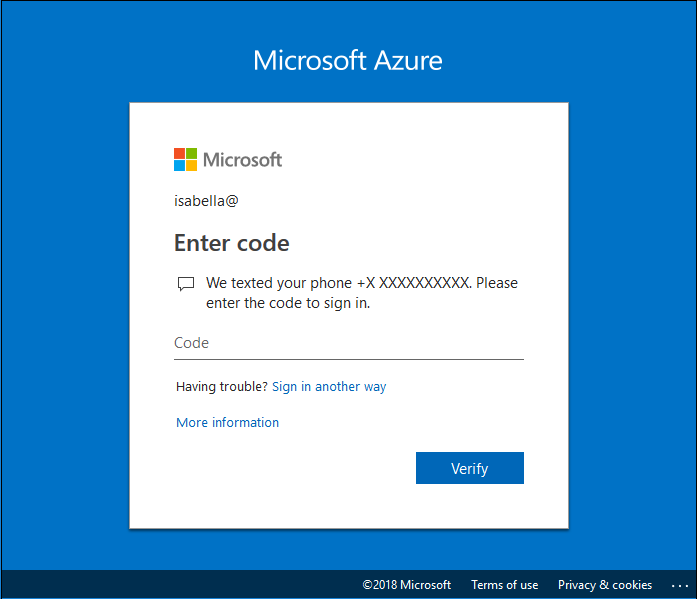

Jeśli twoja rola wymaga uwierzytelniania wieloskładnikowego, wybierz pozycję Sprawdź tożsamość przed kontynuowaniem. Musisz uwierzytelnić tylko raz na sesję.

Wybierz pozycję Zweryfikuj tożsamości i postępuj zgodnie z instrukcjami, aby zapewnić dodatkową weryfikację zabezpieczeń.

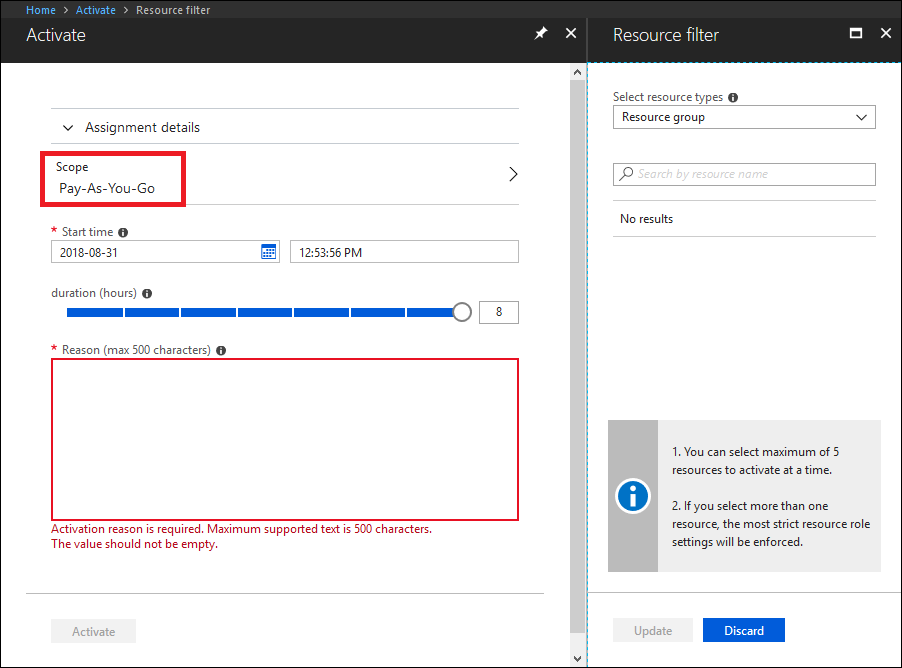

Jeśli chcesz określić ograniczony zakres, wybierz pozycję Zakres, aby otworzyć okienko Filtr zasobów.

Najlepszym rozwiązaniem jest zażądanie dostępu tylko do potrzebnych zasobów. W okienku Filtr zasobów można określić grupy zasobów lub zasoby, do których potrzebujesz dostępu.

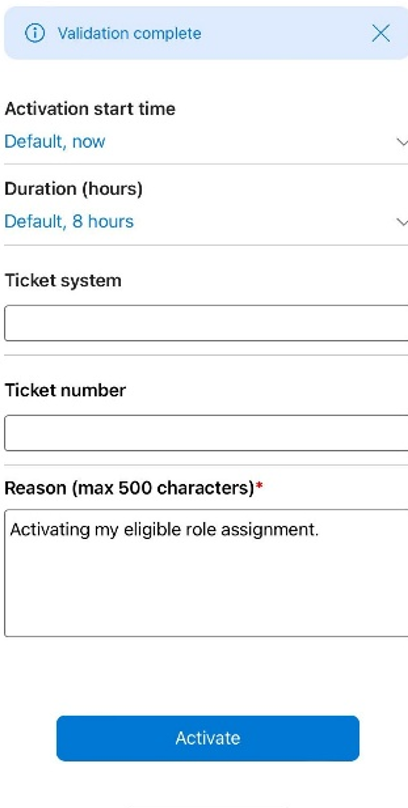

W razie potrzeby określ niestandardowy czas rozpoczęcia aktywacji. Element członkowski zostanie aktywowany po wybranym czasie.

W polu Przyczyna wprowadź przyczynę żądania aktywacji.

Wybierz pozycję Aktywuj.

Nuta

Jeśli rola wymaga zatwierdzenia do aktywowania, w prawym górnym rogu przeglądarki zostanie wyświetlone powiadomienie informujące o oczekiwaniu na zatwierdzenie żądania.

Aktywowanie roli za pomocą interfejsu API usługi Azure Resource Manager

Usługa Privileged Identity Management obsługuje polecenia interfejsu API usługi Azure Resource Manager do zarządzania rolami zasobów platformy Azure, zgodnie z opisem w dokumentacja interfejsu API usługi ARM usługi PIM. Aby uzyskać uprawnienia wymagane do korzystania z interfejsu API usługi PIM, zobacz Omówienie interfejsów API usługi Privileged Identity Management.

Aby aktywować kwalifikujące się przypisanie roli platformy Azure i uzyskać aktywowany dostęp, użyj Żądania harmonogramu przypisań ról — utwórz interfejsu API REST, aby utworzyć nowe żądanie i określić podmiot zabezpieczeń, definicję roli, typ żądania = SelfActivate i zakres. Aby wywołać ten interfejs API, musisz mieć kwalifikujące się przypisanie roli w zakresie.

Użyj narzędzia GUID, aby wygenerować unikatowy identyfikator identyfikatora przypisania roli. Identyfikator ma format: 0000000000-0000-0000-0000-000000000000000.

Zastąp element {roleAssignmentScheduleRequestName} w żądaniu PUT identyfikatorem GUID przypisania roli.

Aby uzyskać więcej informacji na temat kwalifikujących się ról do zarządzania zasobami platformy Azure, zobacz samouczek interfejsu API usługi ARM usługi PIM.

Jest to przykładowe żądanie HTTP, aby aktywować kwalifikujące się przypisanie dla roli platformy Azure.

Prosić

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleAssignmentScheduleRequests/{roleAssignmentScheduleRequestName}?api-version=2020-10-01

Treść żądania

{

"properties": {

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "SelfActivate",

"linkedRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"scheduleInfo": {

"startDateTime": "2020-09-09T21:35:27.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "PT8H"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

Odpowiedź

Kod stanu: 201

{

"properties": {

"targetRoleAssignmentScheduleId": "c9e264ff-3133-4776-a81a-ebc7c33c8ec6",

"targetRoleAssignmentScheduleInstanceId": null,

"scope": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"principalType": "User",

"requestType": "SelfActivate",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2020-09-09T21:35:27.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "PT8H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2020-09-09T21:35:27.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "fea7a502-9a96-4806-a26f-eee560e52045",

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/RoleAssignmentScheduleRequests/fea7a502-9a96-4806-a26f-eee560e52045",

"type": "Microsoft.Authorization/RoleAssignmentScheduleRequests"

}

Wyświetlanie stanu żądań

Możesz wyświetlić stan oczekujących żądań do aktywowania.

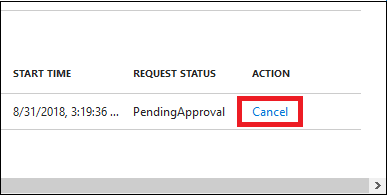

Anulowanie oczekującego żądania

Jeśli nie potrzebujesz aktywacji roli wymagającej zatwierdzenia, możesz anulować oczekujące żądanie w dowolnym momencie.

Otwórz program Microsoft Entra Privileged Identity Management.

Wybierz pozycję Moje żądania.

W przypadku roli, którą chcesz anulować, wybierz link Anuluj.

When you select Cancel, the request will be canceled. To activate the role again, you will have to submit a new request for activation.

Dezaktywowanie przypisania roli

Po aktywowaniu przypisania roli w portalu PIM dla przypisania roli zostanie wyświetlona opcja Dezaktywuj. Ponadto po aktywacji nie można dezaktywować przypisania roli w ciągu pięciu minut.

Aktywowanie za pomocą witryny Azure Portal

Aktywacja roli usługi Privileged Identity Management jest zintegrowana z rozszerzeniami rozliczeń i kontroli dostępu (AD) w witrynie Azure Portal. Skróty do subskrypcji (rozliczeń) i kontroli dostępu (AD) umożliwiają aktywowanie ról USŁUGI PIM bezpośrednio z tych bloków.

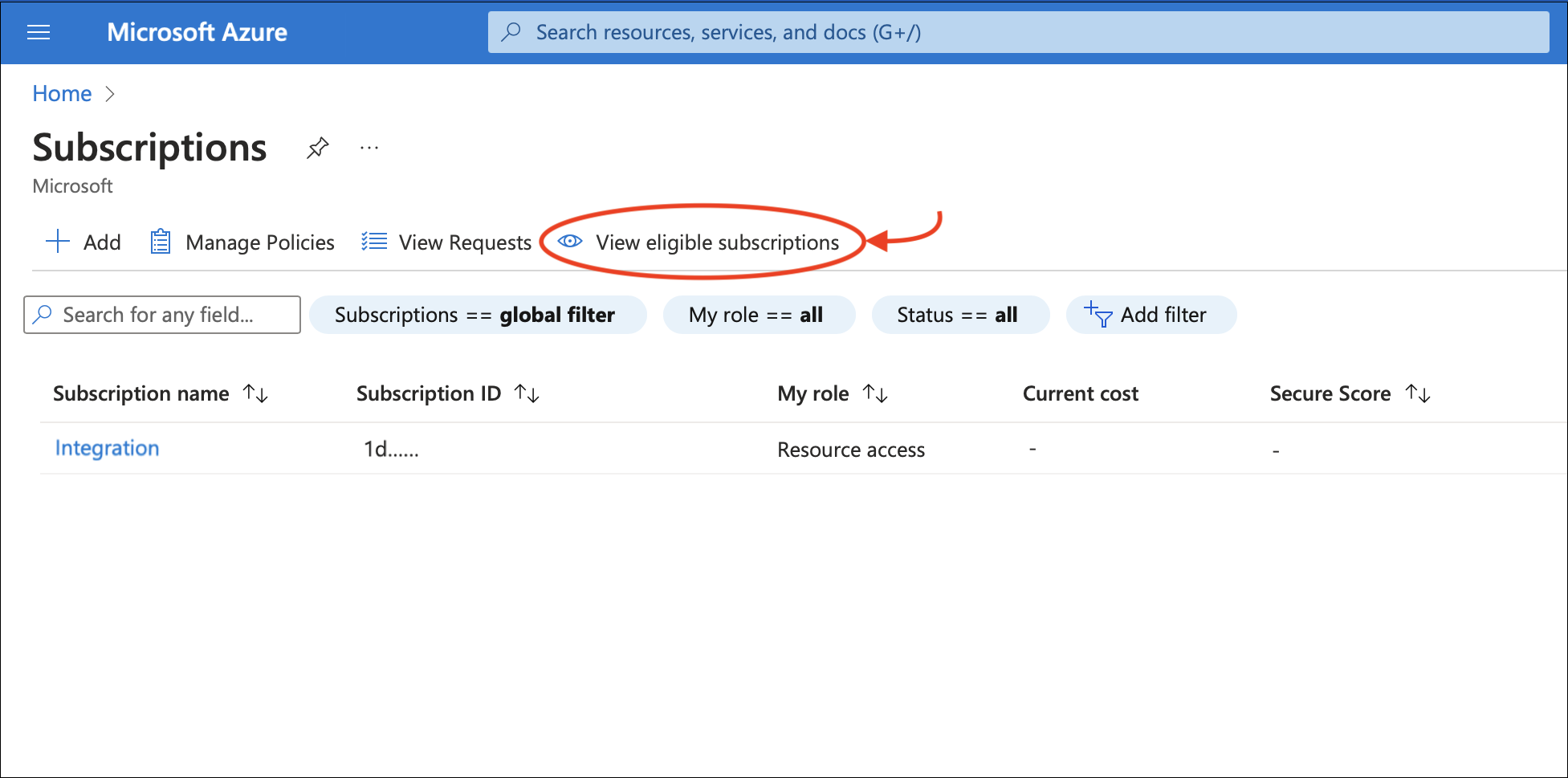

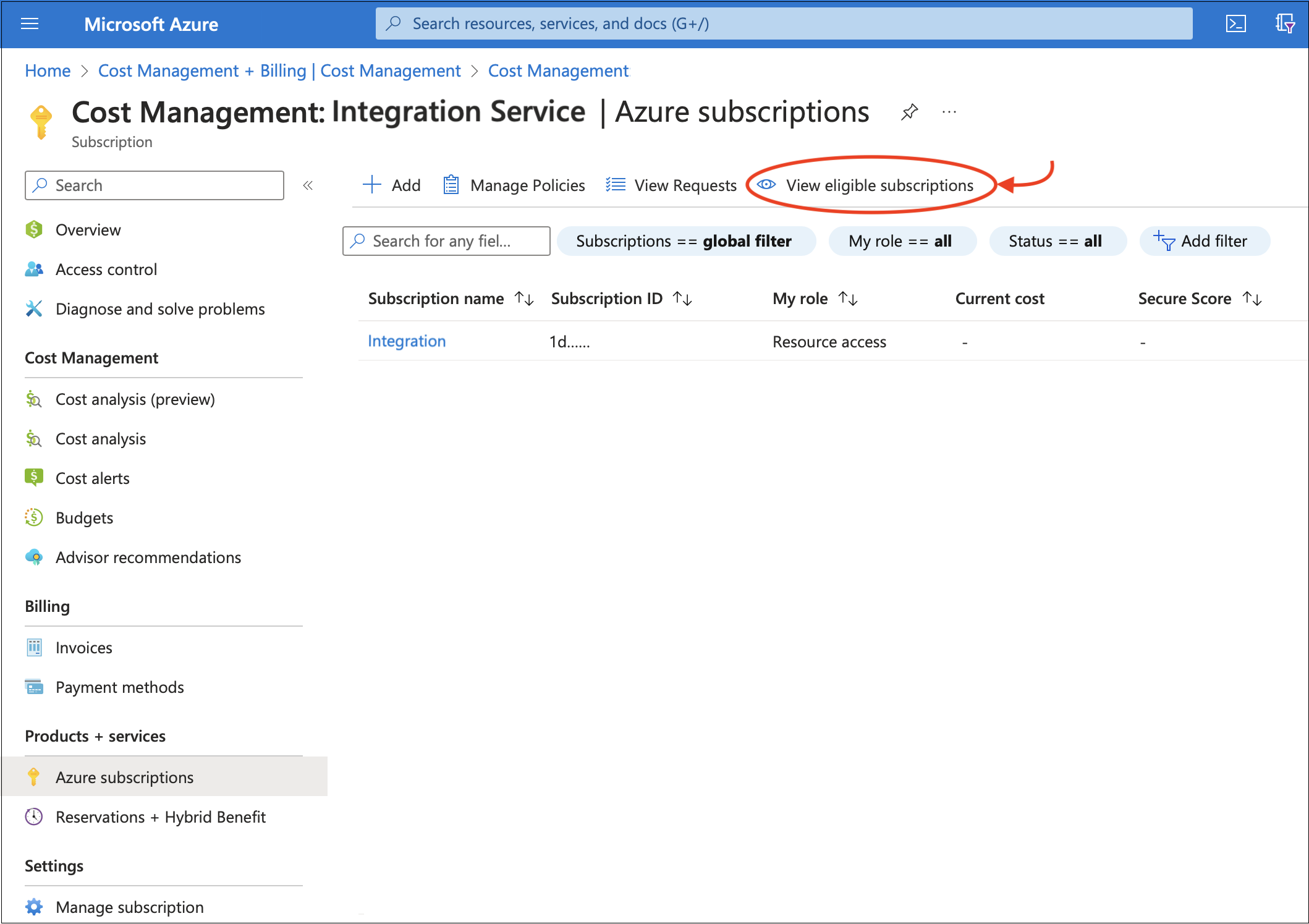

W bloku Subskrypcje wybierz pozycję "Wyświetl kwalifikujące się subskrypcje" w menu poleceń poziomych, aby sprawdzić kwalifikujące się, aktywne i wygasłe przypisania. Z tego miejsca możesz aktywować kwalifikujące się przypisanie w tym samym okienku.

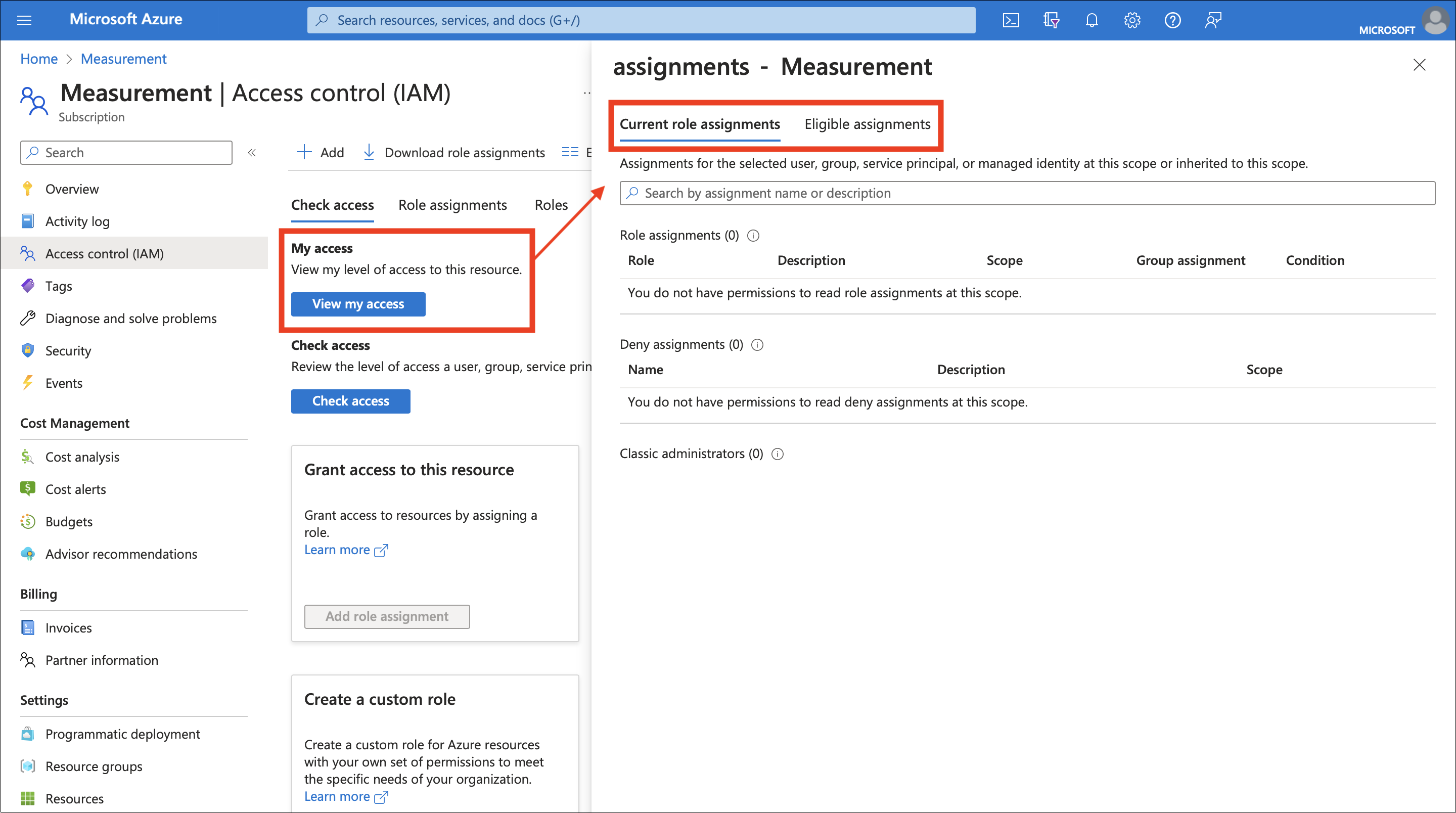

W obszarze Kontrola dostępu (Zarządzanie dostępem i tożsamościami) dla zasobu możesz teraz wybrać pozycję "Wyświetl mój dostęp", aby wyświetlić aktualnie aktywne i kwalifikujące się przypisania ról i aktywować je bezpośrednio.

Dzięki integracji możliwości usługi PIM z różnymi blokami witryny Azure Portal ta nowa funkcja umożliwia uzyskanie tymczasowego dostępu do wyświetlania lub edytowania subskrypcji i zasobów.

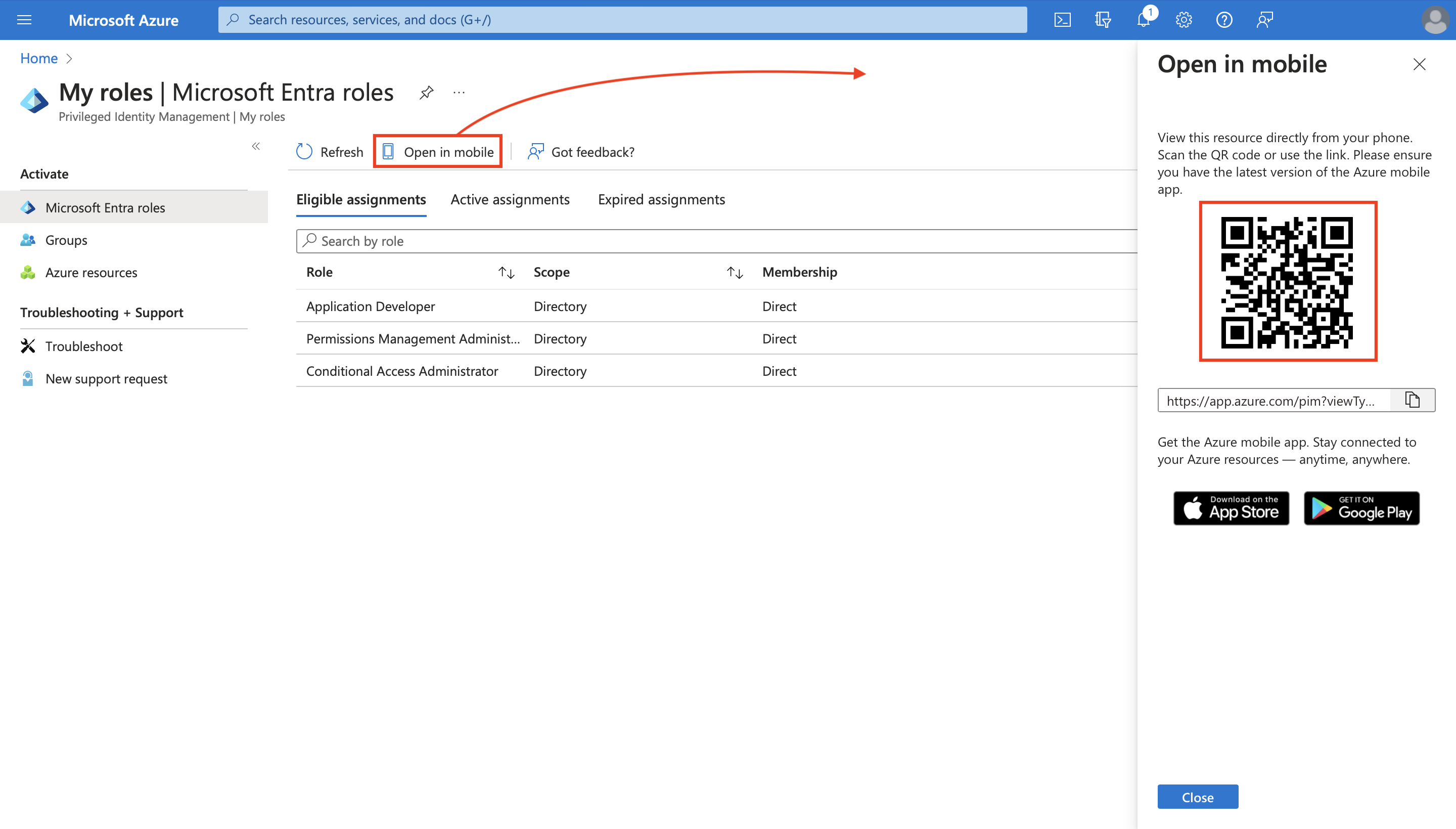

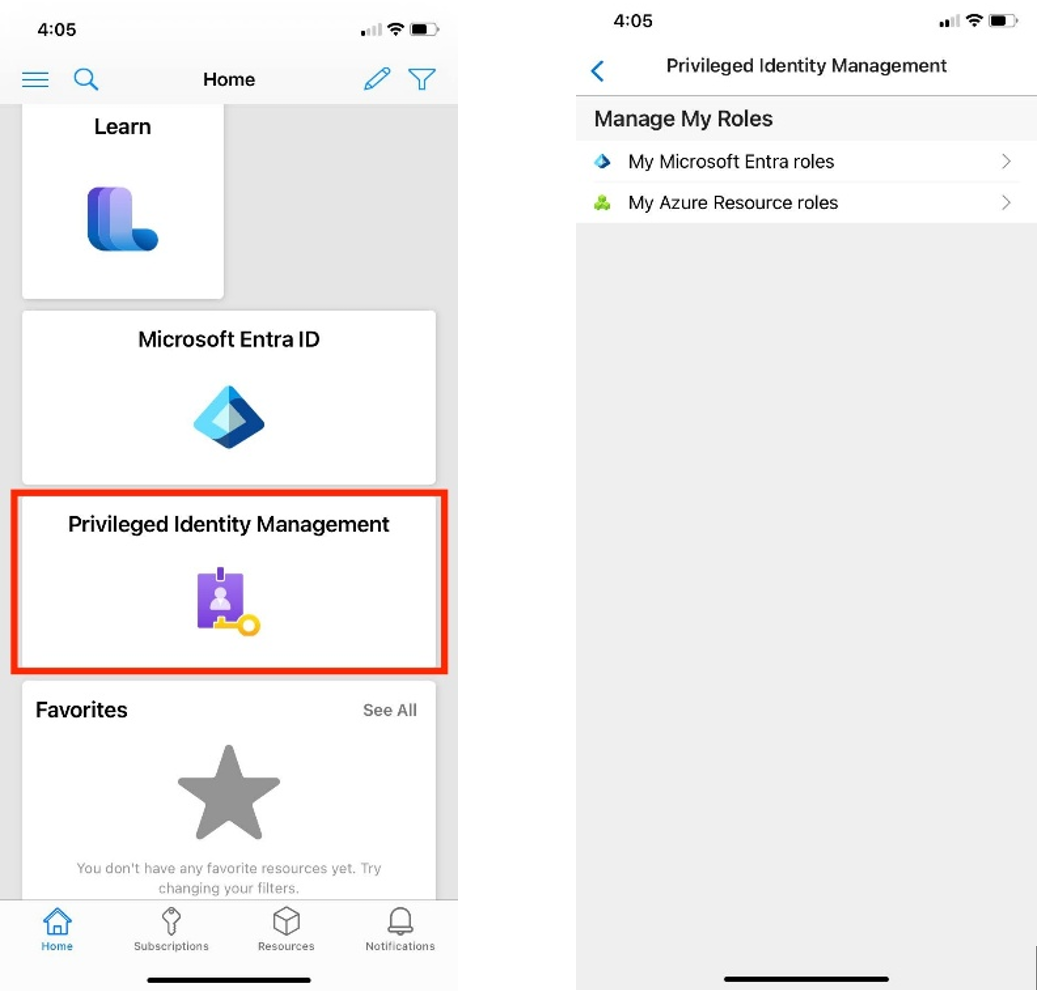

Aktywowanie ról usługi PIM przy użyciu aplikacji mobilnej platformy Azure

Usługa PIM jest teraz dostępna w aplikacjach mobilnych Microsoft Entra ID i Azure resource roles w systemach iOS i Android.

Aby aktywować kwalifikujące się przypisanie roli Firmy Microsoft Entra, zacznij od pobrania aplikacji mobilnej platformy Azure (iOS | Android). Możesz również pobrać aplikację, wybierając pozycję Otwórz w mobilnych w usłudze Privileged Identity Management > Moje role > ról firmy Microsoft Entra.

Otwórz aplikację mobilną platformy Azure i zaloguj się. Kliknij kartę "Privileged Identity Management" i wybierz pozycję Moje role zasobów platformy Azure, aby wyświetlić kwalifikujące się i aktywne przypisania ról.

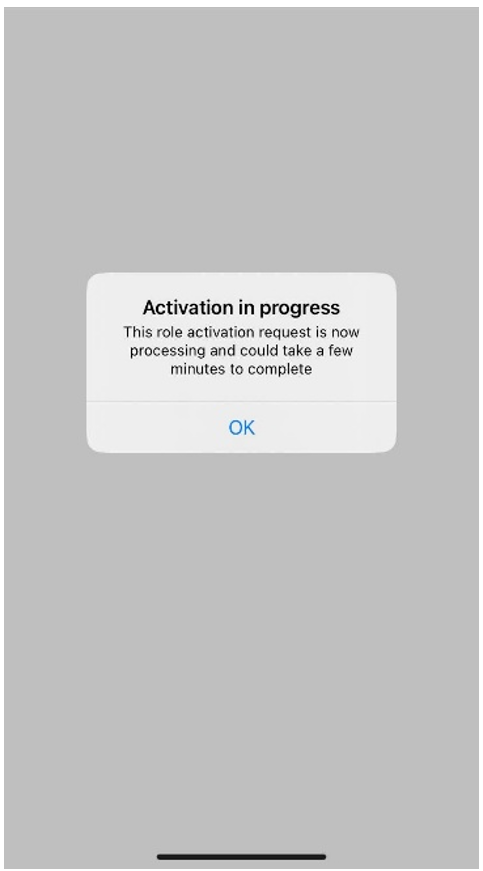

Wybierz przypisanie roli i kliknij pozycję Akcja > Aktywuj w obszarze szczegółów przypisania roli. Przed kliknięciem Aktywuj u dołu wykonaj kroki, aby aktywować i wypełnić wszystkie wymagane szczegóły.

Wyświetl stan żądań aktywacji i przypisań ról w obszarze "Moje role zasobów platformy Azure".