Usługa Microsoft Entra Privileged Identity Management (PIM) upraszcza sposób zarządzania uprzywilejowanym dostępem do zasobów w usłudze Microsoft Entra ID i innych Usługi online firmy Microsoft, takich jak Microsoft 365 lub Microsoft Intune.

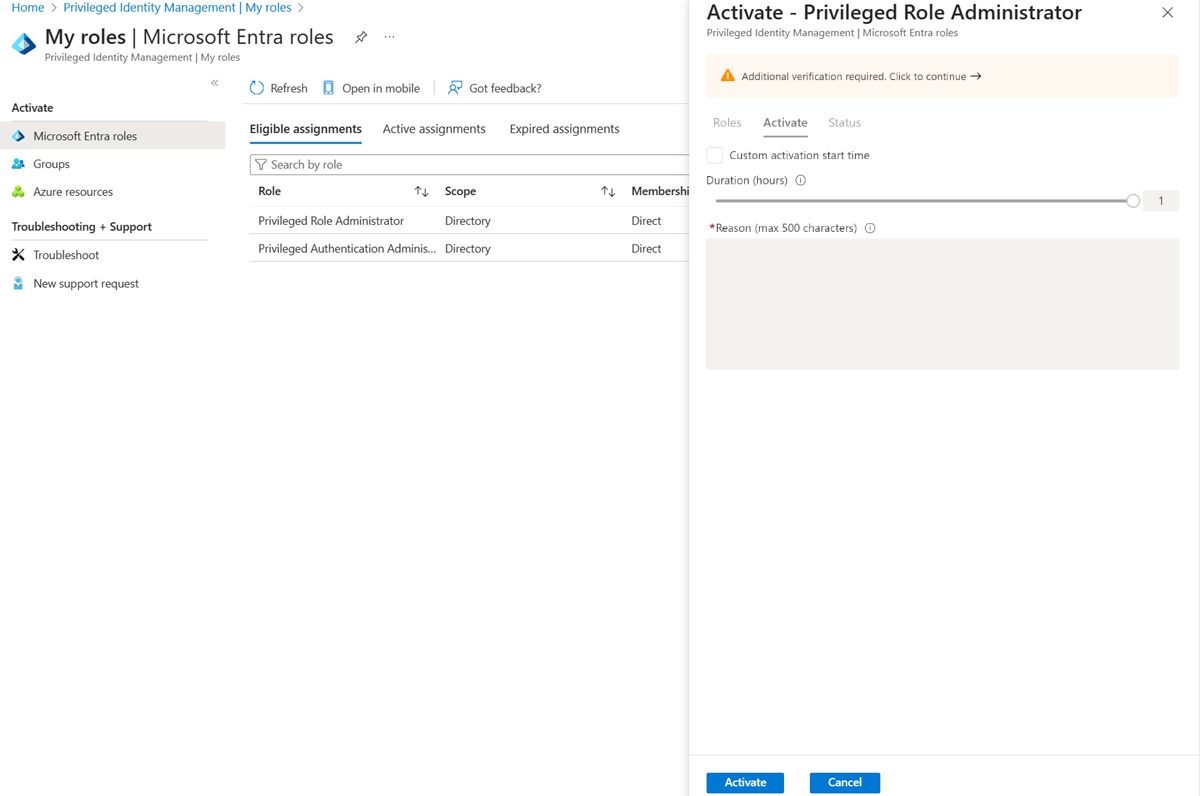

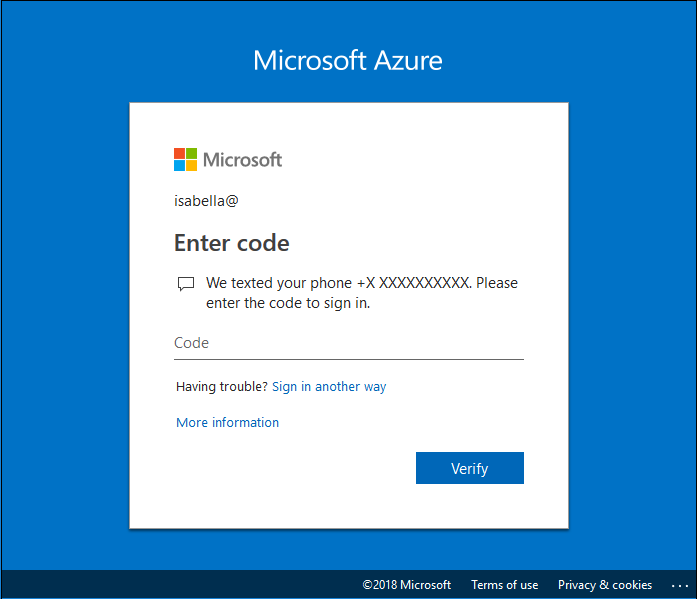

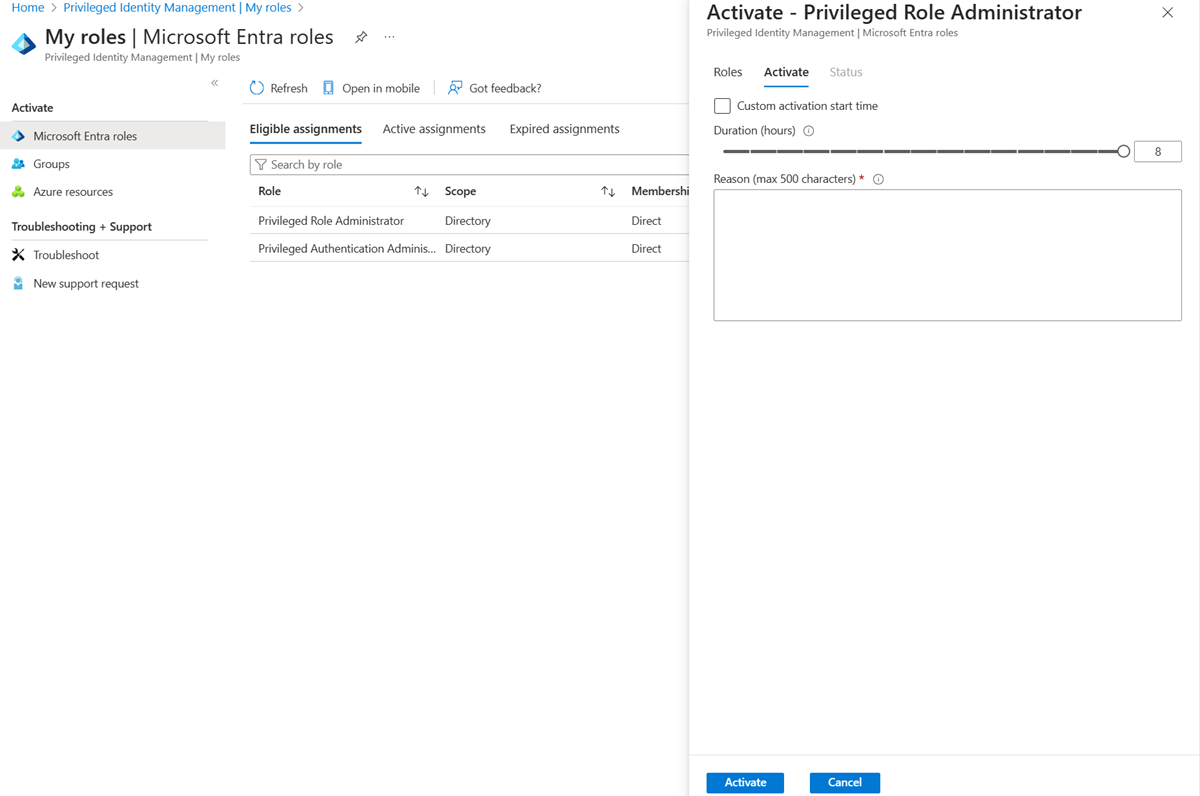

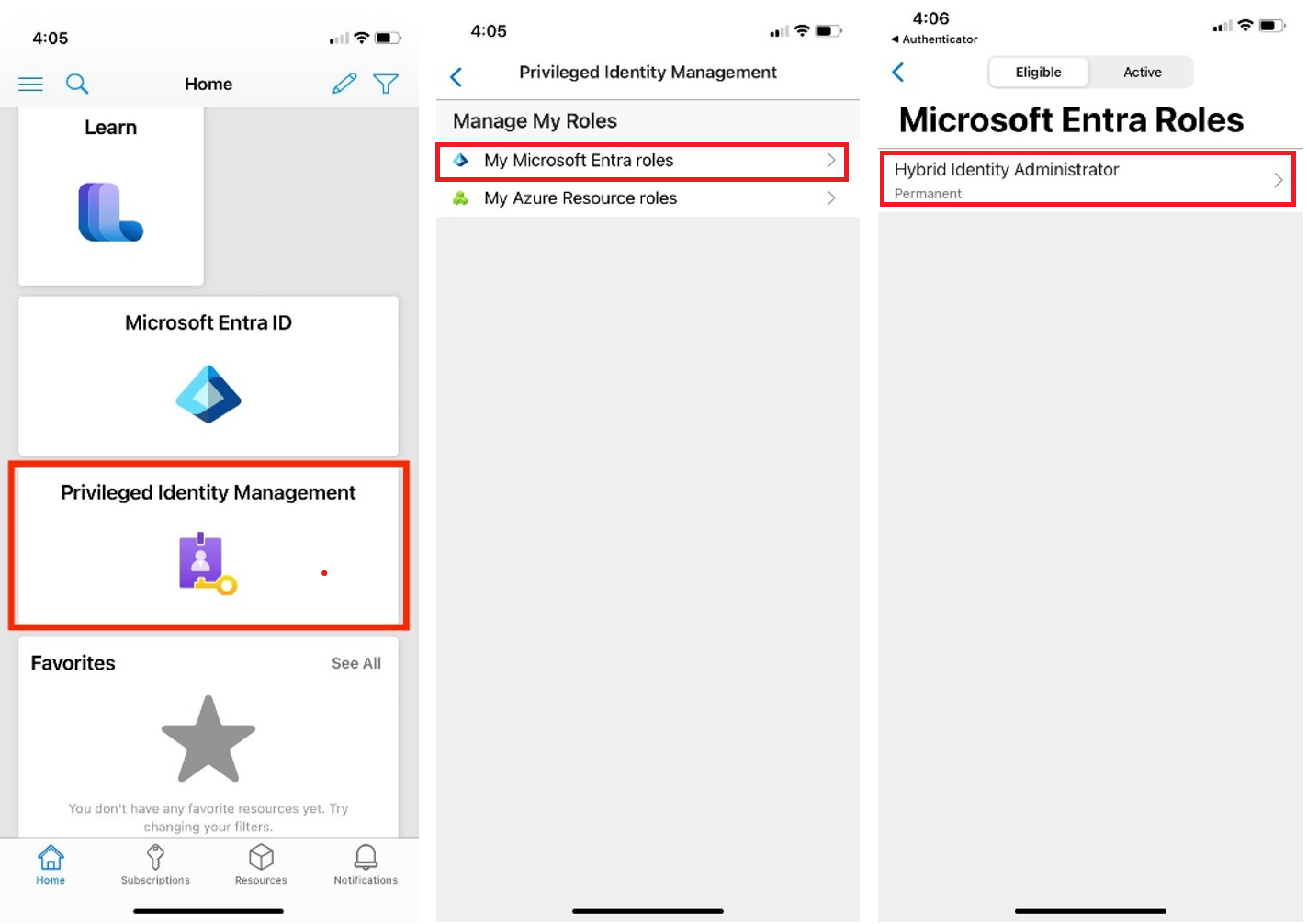

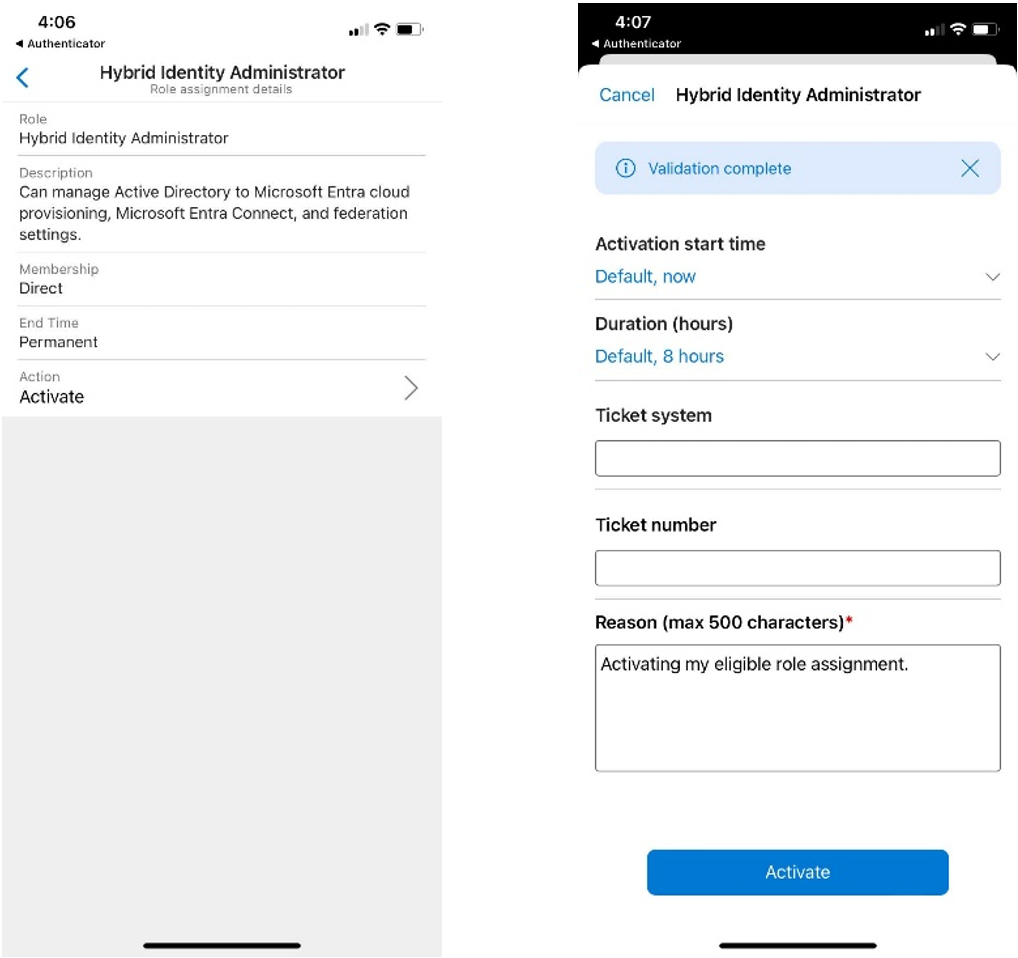

Jeśli masz uprawnienia do roli administracyjnej, musisz aktywować przypisanie roli, gdy musisz wykonać akcje uprzywilejowane. Na przykład jeśli od czasu do czasu zarządzasz funkcjami platformy Microsoft 365, administratorzy ról uprzywilejowanych w organizacji mogą nie sprawić, że jesteś stałym administratorem globalnym, ponieważ ta rola również ma wpływ na inne usługi. Zamiast tego będą oni kwalifikować się do ról firmy Microsoft Entra, takich jak Administrator usługi Exchange Online. Możesz poprosić o aktywowanie tej roli, gdy potrzebujesz jej uprawnień, a następnie mieć kontrolę administratora dla wstępnie określonego okresu.

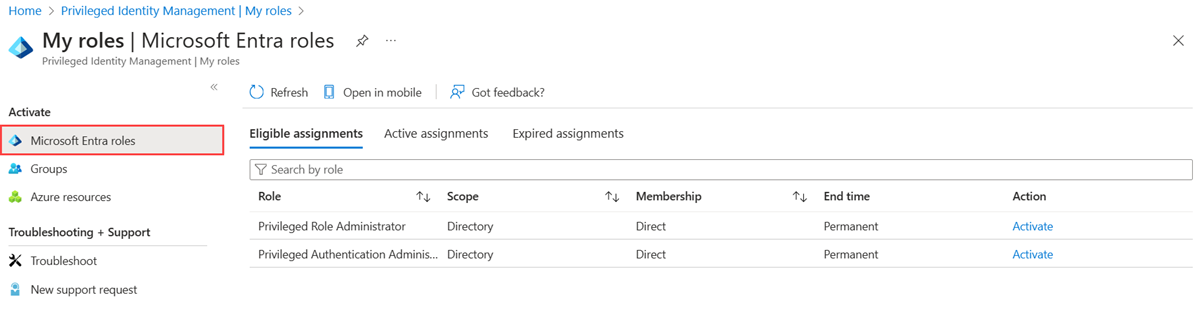

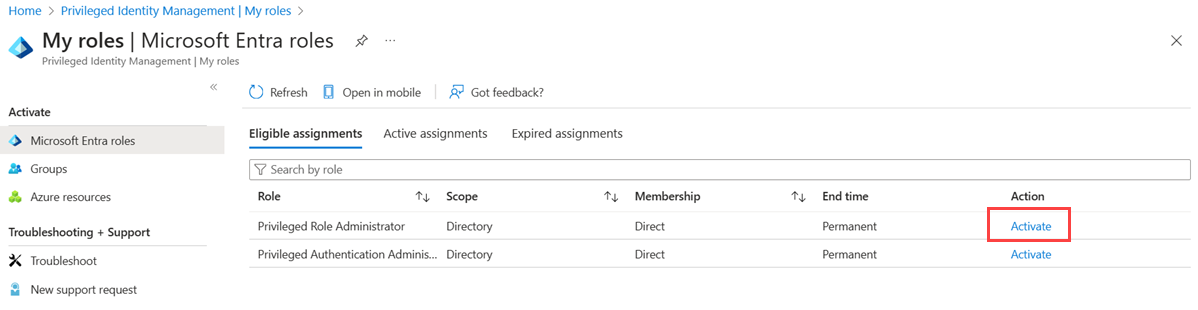

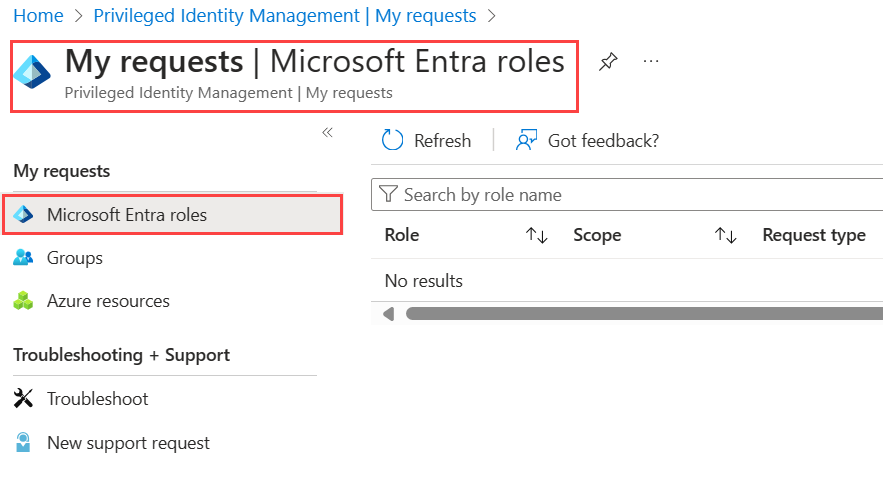

Ten artykuł jest przeznaczony dla administratorów, którzy chcą aktywować swoją rolę usługi Microsoft Entra w usłudze Privileged Identity Management. Mimo że każdy użytkownik może przesłać żądanie dotyczące roli potrzebnej przez usługę PIM bez posiadania roli Administrator ról uprzywilejowanych (PRA), ta rola jest wymagana do zarządzania rolami i przypisywania ich innym osobom w organizacji.

Ważne

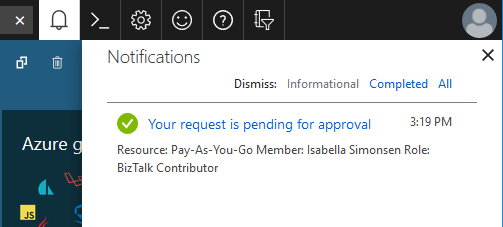

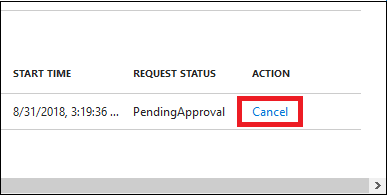

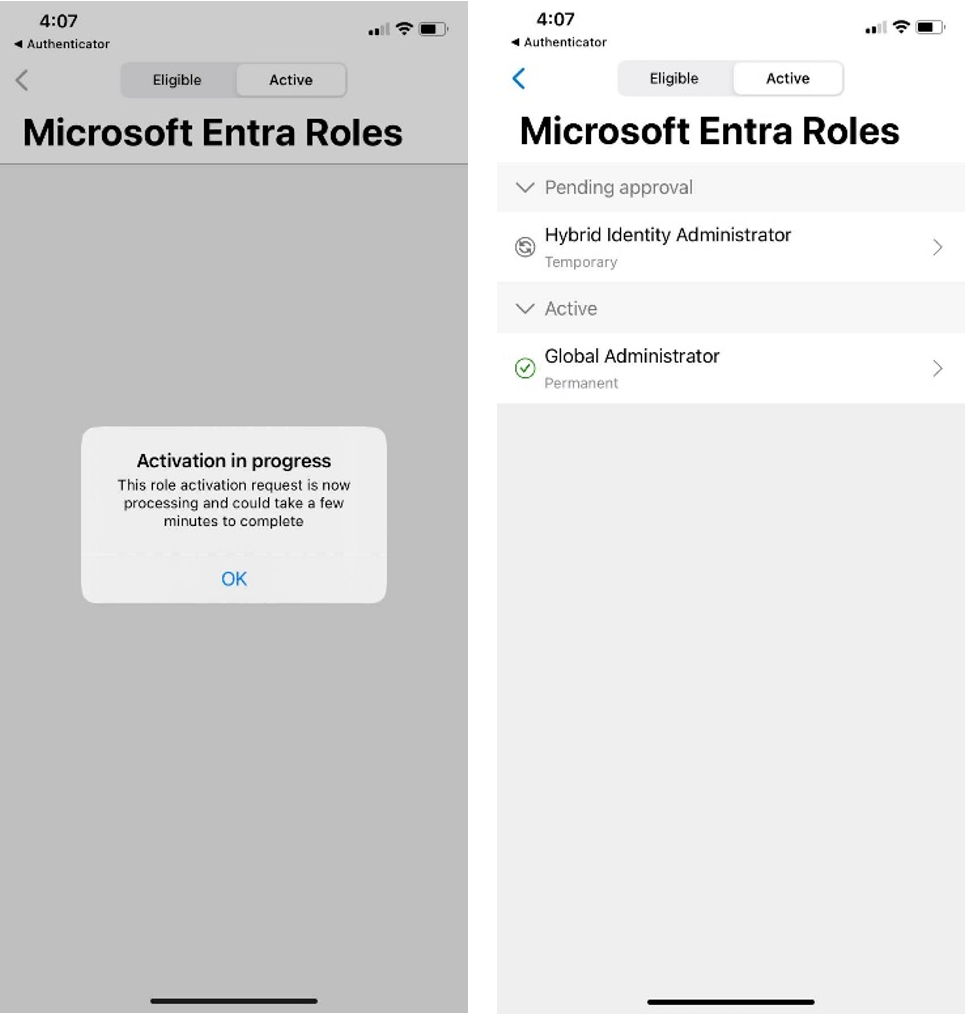

Po aktywowaniu roli usługa Microsoft Entra PIM tymczasowo dodaje aktywne przypisanie roli. Usługa Microsoft Entra PIM tworzy aktywne przypisanie (przypisuje użytkownika do roli) w ciągu kilku sekund. W przypadku dezaktywacji (ręcznej lub za pośrednictwem czasu aktywacji) firma Microsoft Entra PIM usuwa aktywne przypisanie w ciągu kilku sekund.

Aplikacja może zapewnić dostęp na podstawie roli, jaką ma użytkownik. W niektórych sytuacjach dostęp do aplikacji może nie odzwierciedlać natychmiast faktu, że użytkownik otrzymał przypisaną lub usuniętą rolę. Jeśli aplikacja wcześniej buforował fakt, że użytkownik nie ma roli — gdy użytkownik spróbuje ponownie uzyskać dostęp do aplikacji, może nie zostać podany dostęp. Podobnie, jeśli aplikacja wcześniej buforowała fakt, że użytkownik ma rolę — gdy rola jest dezaktywowana, użytkownik może nadal uzyskiwać dostęp. Konkretna sytuacja zależy od architektury aplikacji. W przypadku niektórych aplikacji wylogowanie się i ponowne zalogowanie może pomóc w dodaniu lub usunięciu dostępu.