Konfigurowanie usługi PIM dla ustawień grup

W usłudze Privileged Identity Management (PIM) dla grup w usłudze Microsoft Entra ID ustawienia roli definiują właściwości członkostwa lub przypisywania własności. Te właściwości obejmują wymagania dotyczące uwierzytelniania wieloskładnikowego i zatwierdzania dla aktywacji, maksymalnego czasu trwania przypisania i ustawień powiadomień. W tym artykule pokazano, jak skonfigurować ustawienia roli i skonfigurować przepływ pracy zatwierdzania w celu określenia, kto może zatwierdzać lub odrzucać żądania podniesienia uprawnień.

Do zarządzania ustawieniami są potrzebne uprawnienia do zarządzania grupami. W przypadku grup z możliwością przypisywania ról musisz mieć co najmniej rolę Administrator ról uprzywilejowanych lub być właścicielem grupy. W przypadku grup niezwiązanych z przypisaniem ról musisz mieć co najmniej rolę zapisywania katalogów, administratora grup, administratora ładu tożsamości lub administratora użytkowników albo być właścicielem grupy. Przypisania ról dla administratorów powinny być ograniczone na poziomie katalogu (a nie na poziomie jednostki administracyjnej).

Uwaga

Inne role z uprawnieniami do zarządzania grupami (takimi jak Administratorzy programu Exchange dla grup platformy Microsoft 365 nieprzypisanych do ról) i administratorzy z przypisaniami określonymi na poziomie jednostki administracyjnej mogą zarządzać grupami za pośrednictwem interfejsu API/środowiska użytkownika grup i zastąpić zmiany wprowadzone w usłudze Microsoft Entra Privileged Identity Management.

Ustawienia roli są definiowane dla poszczególnych ról na grupę. Wszystkie przypisania dla tej samej roli (członka lub właściciela) dla tej samej grupy są zgodne z tymi samymi ustawieniami roli. Ustawienia roli jednej grupy są niezależne od ustawień roli innej grupy. Ustawienia roli dla jednej roli (członka) są niezależne od ustawień roli dla innej roli (właściciela).

Aktualizowanie ustawień roli

Aby otworzyć ustawienia roli grupy:

Zaloguj się do centrum administracyjnego usługi Microsoft Entra.

Przejdź do pozycji Zarządzanie tożsamościami>Uprzywilejowane grupy zarządzania tożsamościami.>

Wybierz grupę, dla której chcesz skonfigurować ustawienia roli.

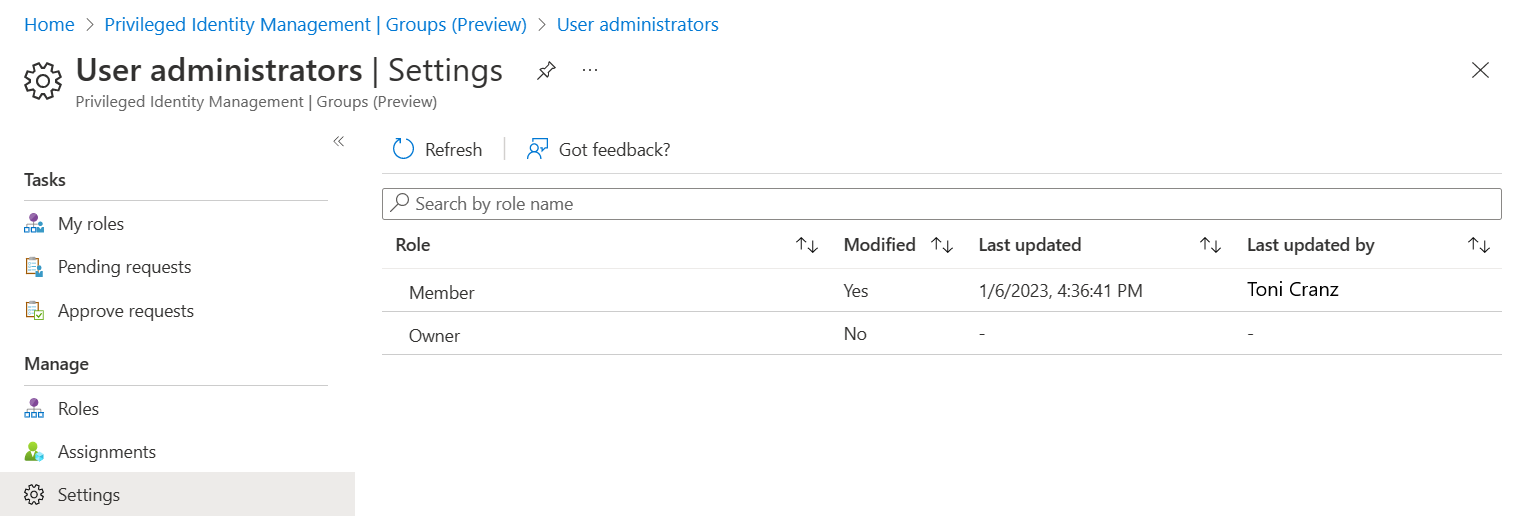

Wybierz Ustawienia.

Wybierz rolę, dla której chcesz skonfigurować ustawienia roli. Opcje to Członek lub Właściciel.

Przejrzyj bieżące ustawienia roli.

Wybierz pozycję Edytuj , aby zaktualizować ustawienia roli.

Wybierz Aktualizuj.

Ustawienia roli

W tej sekcji omówiono opcje ustawień ról.

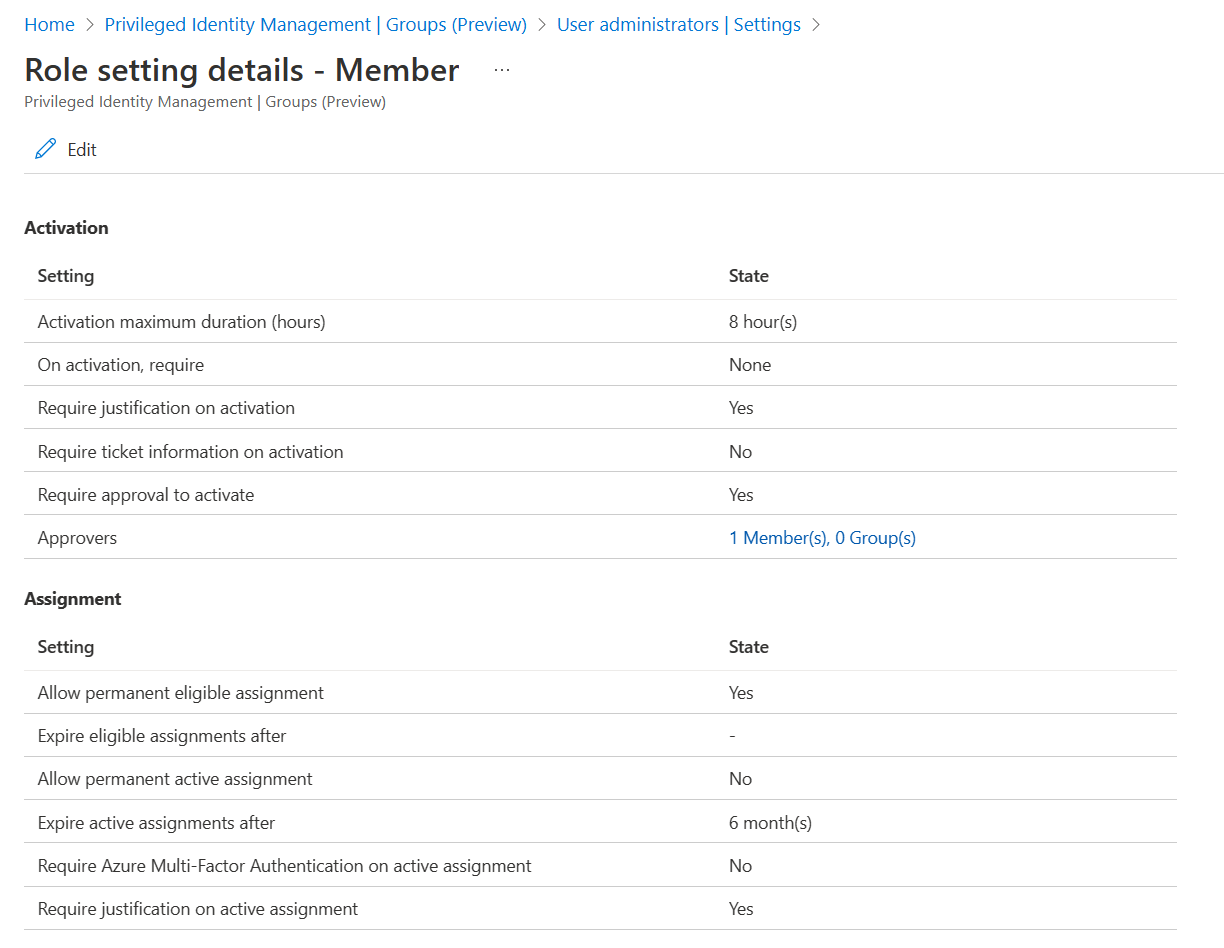

Maksymalny czas trwania aktywacji

Użyj suwaka Maksymalny czas trwania aktywacji, aby ustawić maksymalny czas w godzinach, przez który żądanie aktywacji dla przypisania roli pozostaje aktywne przed wygaśnięciem. Ta wartość może wynosić od jednego do 24 godzin.

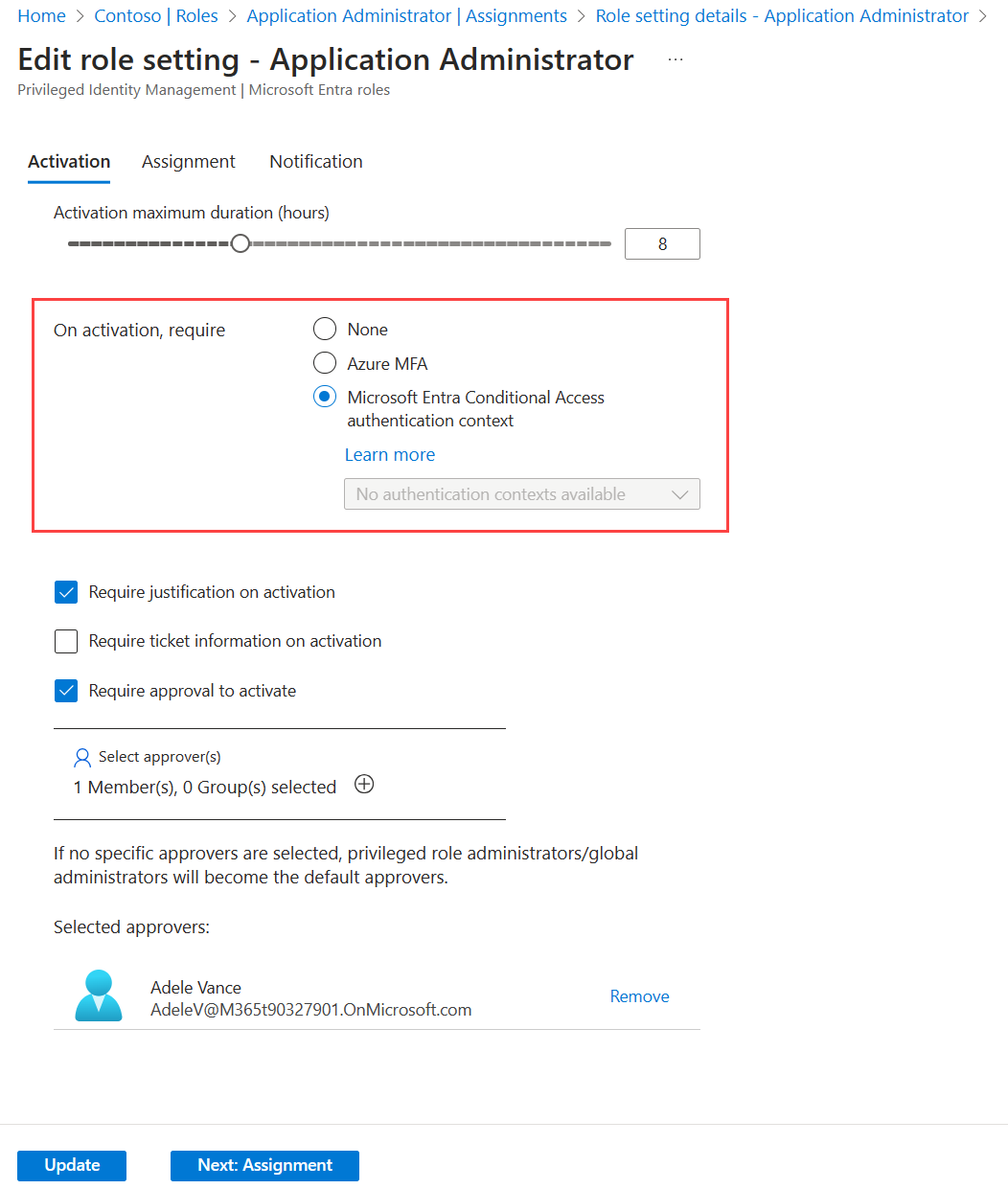

Po aktywacji wymagaj uwierzytelniania wieloskładnikowego

Aby móc aktywować tę funkcję, możesz wymagać od użytkowników, którzy kwalifikują się do roli, aby udowodnić, kim są za pomocą funkcji uwierzytelniania wieloskładnikowego w usłudze Microsoft Entra ID. Uwierzytelnianie wieloskładnikowe pomaga chronić dostęp do danych i aplikacji. Zapewnia kolejną warstwę zabezpieczeń przy użyciu drugiej formy uwierzytelniania.

Użytkownicy mogą nie być monitowani o uwierzytelnianie wieloskładnikowe, jeśli uwierzytelnili się przy użyciu silnych poświadczeń lub dostarczyli uwierzytelnianie wieloskładnikowe wcześniej w tej sesji. Jeśli twoim celem jest upewnienie się, że użytkownicy muszą zapewnić uwierzytelnianie podczas aktywacji, możesz użyć opcji Włączone aktywacja, wymagaj kontekstu uwierzytelniania dostępu warunkowego firmy Microsoft Entra wraz z siłami uwierzytelniania.

Użytkownicy są zobowiązani do uwierzytelniania podczas aktywacji przy użyciu metod innych niż ta, która była używana do logowania się na maszynie. Jeśli na przykład użytkownicy logują się na maszynie przy użyciu Windows Hello dla firm, możesz użyć opcji Aktywacja włączona, wymagaj kontekstu uwierzytelniania dostępu warunkowego firmy Microsoft i siły uwierzytelniania, aby wymagać od użytkowników logowania bez hasła w aplikacji Microsoft Authenticator po aktywowaniu roli.

Gdy użytkownik po raz w tym przykładzie udostępni logowanie bez hasła w aplikacji Microsoft Authenticator, będzie mógł wykonać kolejną aktywację w tej sesji bez innego uwierzytelniania. Logowanie bez hasła przy użyciu aplikacji Microsoft Authenticator jest już częścią tokenu.

Zalecamy włączenie funkcji uwierzytelniania wieloskładnikowego w identyfikatorze Entra firmy Microsoft dla wszystkich użytkowników. Aby uzyskać więcej informacji, zobacz Planowanie wdrożenia uwierzytelniania wieloskładnikowego firmy Microsoft.

Po aktywacji wymagaj kontekstu uwierzytelniania dostępu warunkowego firmy Microsoft Entra

Możesz wymagać od użytkowników, którzy kwalifikują się do roli, aby spełnić wymagania zasad dostępu warunkowego. Możesz na przykład wymagać od użytkowników użycia określonej metody uwierzytelniania wymuszanej za pomocą siły uwierzytelniania, podniesienia poziomu roli z urządzenia zgodnego z usługą Intune i zachowania zgodności z warunkami użytkowania.

Aby wymusić to wymaganie, należy utworzyć kontekst uwierzytelniania dostępu warunkowego.

Skonfiguruj zasady dostępu warunkowego, które wymuszają wymagania dla tego kontekstu uwierzytelniania.

Zakres zasad dostępu warunkowego powinien obejmować wszystkich lub uprawnionych użytkowników do członkostwa/własności grupy. Nie twórz zasad dostępu warunkowego o zakresie kontekstu uwierzytelniania i grupy w tym samym czasie. Podczas aktywacji użytkownik nie ma jeszcze członkostwa w grupie, więc zasady dostępu warunkowego nie będą stosowane.

Skonfiguruj kontekst uwierzytelniania w ustawieniach usługi PIM dla roli.

Jeśli ustawienia usługi PIM mają włączoną aktywację, wymagaj skonfigurowania kontekstu uwierzytelniania dostępu warunkowego firmy Microsoft, zasady dostępu warunkowego definiują warunki, które użytkownicy muszą spełnić, aby spełnić wymagania dostępu.

Oznacza to, że podmioty zabezpieczeń z uprawnieniami do zarządzania zasadami dostępu warunkowego, takie jak administratorzy dostępu warunkowego lub administratorzy zabezpieczeń, mogą zmieniać wymagania, usuwać ich lub blokować uprawnionym użytkownikom aktywowanie członkostwa/własności grupy. Podmioty zabezpieczeń, które mogą zarządzać zasadami dostępu warunkowego, powinny być odpowiednio uznawane za wysoce uprzywilejowane i chronione.

Zalecamy utworzenie i włączenie zasad dostępu warunkowego dla kontekstu uwierzytelniania przed skonfigurowaniem kontekstu uwierzytelniania w ustawieniach usługi PIM. Jako mechanizm ochrony kopii zapasowych, jeśli w dzierżawie nie ma zasad dostępu warunkowego skonfigurowanego w ustawieniach uwierzytelniania usługi PIM, podczas aktywacji członkostwa w grupie/własności funkcja uwierzytelniania wieloskładnikowego w usłudze Microsoft Entra ID jest wymagana jako aktywacja włączona, wymagane jest ustawienie uwierzytelniania wieloskładnikowego.

Ten mechanizm ochrony kopii zapasowych został zaprojektowany tak, aby chronić wyłącznie przed scenariuszem, w przypadku gdy ustawienia usługi PIM zostały zaktualizowane przed utworzeniem zasad dostępu warunkowego z powodu błędu konfiguracji. Ten mechanizm ochrony kopii zapasowych nie jest wyzwalany, jeśli zasady dostępu warunkowego są wyłączone, są w trybie tylko dla raportu lub mają uprawnionych użytkowników wykluczonych z zasad.

Ustawienie Kontekst uwierzytelniania Włączone wymaga ustawienia kontekstu uwierzytelniania dostępu warunkowego firmy Microsoft definiuje wymagania dotyczące kontekstu uwierzytelniania, które użytkownicy muszą spełnić podczas aktywowania członkostwa/własności grupy. Po aktywowaniu członkostwa/własności grupy użytkownicy nie mogą używać innej sesji przeglądania, urządzenia lub lokalizacji do korzystania z członkostwa/własności grupy.

Na przykład użytkownicy mogą używać zgodnego z usługą Intune urządzenia do aktywowania członkostwa/własności grupy. Następnie po aktywowaniu roli mogą oni zalogować się do tego samego konta użytkownika z innego urządzenia, które nie jest zgodne z usługą Intune, i korzystać z wcześniej aktywowanej własności/członkostwa grupy z tego miejsca.

Aby zapobiec takiej sytuacji, można określić zakres zasad dostępu warunkowego, aby wymusić określone wymagania dla uprawnionych użytkowników bezpośrednio. Możesz na przykład wymagać od użytkowników, którzy kwalifikują się do członkostwa/własności grupy, aby zawsze używali urządzeń zgodnych z usługą Intune.

Aby dowiedzieć się więcej na temat kontekstu uwierzytelniania dostępu warunkowego, zobacz Dostęp warunkowy: aplikacje w chmurze, akcje i kontekst uwierzytelniania.

Wymagaj uzasadnienia przy aktywacji

Możesz wymagać od użytkowników wprowadzenia uzasadnienia biznesowego po aktywowaniu kwalifikującego się przypisania.

Wymaganie informacji o biletach dotyczących aktywacji

Możesz wymagać od użytkowników wprowadzenia biletu pomocy technicznej po aktywowaniu kwalifikującego się przypisania. Ta opcja jest polem tylko do informacji. Korelacja z informacjami w żadnym systemie biletów nie jest wymuszana.

Wymagaj zatwierdzenia w celu aktywowania

Możesz wymagać zatwierdzenia aktywacji kwalifikującego się przypisania. Osoba zatwierdzająca nie musi być członkiem grupy ani właścicielem. W przypadku korzystania z tej opcji należy wybrać co najmniej jeden osoba zatwierdzająca. Zalecamy wybranie co najmniej dwóch osób zatwierdzających. Brak domyślnych osób zatwierdzających.

Aby dowiedzieć się więcej na temat zatwierdzeń, zobacz Zatwierdzanie żądań aktywacji usługi PIM dla członków i właścicieli grup.

Czas trwania przydziału

Podczas konfigurowania ustawień roli można wybrać jedną z dwóch opcji czasu trwania przypisania dla każdego typu przypisania: kwalifikujących się i aktywnych. Te opcje stają się domyślnym maksymalnym czasem trwania, gdy użytkownik jest przypisany do roli w usłudze Privileged Identity Management.

Możesz wybrać jedną z tych kwalifikujących się opcji czasu trwania przypisania.

| Ustawienie | opis |

|---|---|

| Zezwalaj na stałe kwalifikujące się przypisanie | Administratorzy zasobów mogą przypisywać stałe kwalifikujące się przypisania. |

| Wygasanie kwalifikującego się przypisania po | Administratorzy zasobów mogą wymagać, aby wszystkie kwalifikujące się przypisania miały określoną datę rozpoczęcia i zakończenia. |

Możesz również wybrać jedną z tych aktywnych opcji czasu trwania przypisania.

| Ustawienie | opis |

|---|---|

| Zezwalaj na stałe aktywne przypisanie | Administratorzy zasobów mogą przypisywać stałe aktywne przypisania. |

| Wygasanie aktywnego przypisania po | Administratorzy zasobów mogą wymagać, aby wszystkie aktywne przypisania miały określoną datę rozpoczęcia i zakończenia. |

Wszystkie przypisania, które mają określoną datę zakończenia, można odnowić przez administratorów zasobów. Ponadto użytkownicy mogą inicjować żądania samoobsługowe w celu rozszerzenia lub odnowienia przypisań ról.

Wymaganie uwierzytelniania wieloskładnikowego przy aktywnym przypisaniu

Możesz wymagać, aby administrator lub właściciel grupy zapewnia uwierzytelnianie wieloskładnikowe podczas tworzenia aktywnego (w przeciwieństwie do kwalifikującego się) przypisania. Usługa Privileged Identity Management nie może wymusić uwierzytelniania wieloskładnikowego, gdy użytkownik używa przypisania roli, ponieważ jest już aktywny w roli od momentu jej przypisania.

Administrator lub właściciel grupy może nie być monitowany o uwierzytelnianie wieloskładnikowe, jeśli uwierzytelniono się przy użyciu silnych poświadczeń lub podano uwierzytelnianie wieloskładnikowe wcześniej w tej sesji.

Wymagaj uzasadnienia aktywnego przypisania

Możesz wymagać od użytkowników wprowadzenia uzasadnienia biznesowego podczas tworzenia aktywnego (w przeciwieństwie do kwalifikującego się) przypisania.

Na karcie Powiadomienia na stronie Ustawienia roli usługa Privileged Identity Management umożliwia szczegółową kontrolę nad tym, kto odbiera powiadomienia i które powiadomienia otrzymują. Do wyboru są następujące opcje:

- Wyłączanie wiadomości e-mail: możesz wyłączyć określone wiadomości e-mail, usuwając domyślne pole wyboru adresata i usuwając innych adresatów.

- Ogranicz wiadomości e-mail do określonych adresów e-mail: możesz wyłączyć wiadomości e-mail wysyłane do domyślnych adresatów, usuwając pole wyboru domyślnego adresata. Następnie możesz dodać inne adresy e-mail jako adresatów. Jeśli chcesz dodać więcej niż jeden adres e-mail, oddziel je średnikiem (;).

- Wysyłanie wiadomości e-mail do domyślnych adresatów i większej liczby adresatów: możesz wysyłać wiadomości e-mail zarówno do domyślnego adresata, jak i do innego adresata. Zaznacz domyślne pole wyboru adresata i dodaj adresy e-mail dla innych adresatów.

- Tylko krytyczne wiadomości e-mail: dla każdego typu wiadomości e-mail można zaznaczyć pole wyboru, aby otrzymywać tylko krytyczne wiadomości e-mail. Usługa Privileged Identity Management nadal wysyła wiadomości e-mail do określonych adresatów tylko wtedy, gdy wiadomość e-mail wymaga natychmiastowej akcji. Na przykład wiadomości e-mail z prośbą użytkowników o rozszerzenie przypisania roli nie są wyzwalane. Wiadomości e-mail, które wymagają od administratorów zatwierdzenia żądania rozszerzenia, są wyzwalane.

Uwaga

Jedno zdarzenie w usłudze Privileged Identity Management może generować powiadomienia e-mail do wielu adresatów — osoby przypisane, osoby zatwierdzające lub administratorzy. Maksymalna liczba wysyłanych powiadomień na jedno zdarzenie wynosi 1000. Jeśli liczba adresatów przekroczy 1000 , tylko pierwszych 1000 adresatów otrzyma powiadomienie e-mail. Nie zapobiega to używaniu uprawnień innych osób, administratorów ani osób zatwierdzających w usłudze Microsoft Entra ID i Privileged Identity Management.

Zarządzanie ustawieniami roli przy użyciu programu Microsoft Graph

Aby zarządzać ustawieniami ról dla grup przy użyciu interfejsów API usługi PIM w programie Microsoft Graph, użyj typu zasobu unifiedRoleManagementPolicy i powiązanych metod.

W programie Microsoft Graph ustawienia roli są określane jako reguły. Są one przypisywane do grup za pomocą zasad kontenera. Możesz pobrać wszystkie zasady, które są ograniczone do grupy i dla każdej zasady. Pobieranie skojarzonej kolekcji reguł przy użyciu parametru $expand zapytania. Składnia żądania jest następująca:

GET https://graph.microsoft.com/beta/policies/roleManagementPolicies?$filter=scopeId eq '{groupId}' and scopeType eq 'Group'&$expand=rules

Aby uzyskać więcej informacji na temat zarządzania ustawieniami ról za pośrednictwem interfejsów API usługi PIM w programie Microsoft Graph, zobacz Ustawienia ról i usługa PIM. Przykłady aktualizowania reguł można znaleźć w temacie Update rules in PIM by using Microsoft Graph (Aktualizowanie reguł w usłudze PIM przy użyciu programu Microsoft Graph).

Następne kroki

Przypisywanie uprawnień do grupy w usłudze Privileged Identity Management