Znane ograniczenia dotyczące globalnego bezpiecznego dostępu

Globalny bezpieczny dostęp to jednoczący termin używany zarówno dla programu Microsoft Entra Internet Access, jak i microsoft Entra Private Access.

W tym artykule szczegółowo poznać znane problemy i ograniczenia, które mogą wystąpić podczas korzystania z globalnego bezpiecznego dostępu.

Ograniczenia klienta globalnego bezpiecznego dostępu

Globalny klient bezpiecznego dostępu jest dostępny na wielu platformach. Wybierz każdą kartę, aby uzyskać szczegółowe informacje o znanych ograniczeniach dla każdej platformy.

Znane ograniczenia klienta globalnego bezpiecznego dostępu dla systemu Windows obejmują:

Bezpieczny system nazw domen (DNS)

Klient globalnego bezpiecznego dostępu nie obsługuje obecnie bezpiecznego systemu DNS w różnych wersjach, takich jak DNS przez HTTPS (DoH), DNS przez TLS (DoT) lub rozszerzenia zabezpieczeń DNS (DNSSEC). Aby skonfigurować klienta, aby mógł uzyskać ruch sieciowy, należy wyłączyć bezpieczny system DNS. Aby wyłączyć system DNS w przeglądarce, zobacz Bezpieczny system DNS wyłączony w przeglądarkach.

DNS za pośrednictwem protokołu TCP

System DNS używa portu 53 UDP do rozpoznawania nazw. Niektóre przeglądarki mają własnego klienta DNS, który obsługuje również port 53 TCP. Obecnie klient globalnego bezpiecznego dostępu nie obsługuje portu DNS 53 TCP. Aby zaradczeć, wyłącz klienta DNS przeglądarki, ustawiając następujące wartości rejestru:

- Microsoft Edge

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge] "BuiltInDnsClientEnabled"=dword:00000000 - Chrom

[HKEY_CURRENT_USER\Software\Policies\Google\Chrome] "BuiltInDnsClientEnabled"=dword:00000000

Dodaj równieżchrome://flagsprzeglądania i wyłączAsync DNS resolver.

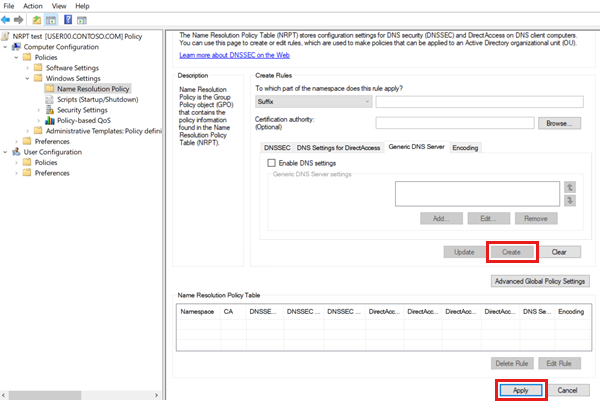

Reguły tabeli zasad rozpoznawania nazw w zasadach grupy nie są obsługiwane

Globalny klient bezpiecznego dostępu dla systemu Windows nie obsługuje reguł tabeli zasad rozpoznawania nazw (NRPT) w zasadach grupy. Aby obsługiwać prywatny system DNS, klient konfiguruje lokalne reguły NRPT na urządzeniu. Te reguły przekierowuje odpowiednie zapytania DNS do prywatnego systemu DNS. Jeśli reguły NRPT są skonfigurowane w zasadach grupy, zastępują lokalne reguły NRPT skonfigurowane przez klienta i prywatny system DNS nie działa.

Ponadto reguły NRPT skonfigurowane i usunięte w starszych wersjach systemu Windows utworzyły pustą listę reguł NRPT w pliku registry.pol. Jeśli ten obiekt zasad grupy (GPO) jest stosowany na urządzeniu, pusta lista zastępuje lokalne reguły NRPT i prywatny system DNS nie działa.

Środki zaradcze:

- Jeśli klucz rejestru

HKLM\Software\Policies\Microsoft\Windows NT\DNSClient\DnsPolicyConfigistnieje na urządzeniu użytkownika końcowego, skonfiguruj obiekt zasad grupy, aby zastosować reguły nrPT. - Aby dowiedzieć się, które obiekty zasad grupy są skonfigurowane przy użyciu reguł NRPT:

- Uruchom

gpresult /h GPReport.htmlna urządzeniu użytkownika końcowego i poszukaj konfiguracji NRPT. - Uruchom następujący skrypt, który wykrywa ścieżki wszystkich plików

registry.polwsysvolzawierających reguły NRPT.

- Uruchom

Nuta

Pamiętaj, aby zmienić zmienną sysvolPath tak, aby spełniała konfigurację sieci.

# =========================================================================

# THIS CODE-SAMPLE IS PROVIDED "AS IS" WITHOUT WARRANTY OF ANY KIND, EITHER

# EXPRESSED OR IMPLIED, INCLUDING BUT NOT LIMITED TO THE IMPLIED WARRANTIES

# OF MERCHANTABILITY AND/OR FITNESS FOR A PARTICULAR PURPOSE.

#

# This sample is not supported under any Microsoft standard support program

# or service. The code sample is provided AS IS without warranty of any kind.

# Microsoft further disclaims all implied warranties including, without

# limitation, any implied warranties of merchantability or of fitness for a

# particular purpose. The entire risk arising out of the use or performance

# of the sample and documentation remains with you. In no event shall

# Microsoft, its authors, or anyone else involved in the creation,

# production, or delivery of the script be liable for any damages whatsoever

# (including, without limitation, damages for loss of business profits,

# business interruption, loss of business information, or other pecuniary

# loss) arising out of the use of or inability to use the sample or

# documentation, even if Microsoft has been advised of the possibility of

# such damages.

#=========================================================================

# Define the sysvol share path.

# Change the sysvol path per your organization, for example:

# $sysvolPath = "\\dc1.contoso.com\sysvol\contoso.com\Policies"

$sysvolPath = "\\<DC FQDN>\sysvol\<domain FQDN>\Policies" ## Edit

# Define the search string.

$searchString = "dnspolicyconfig"

# Define the name of the file to search.

$fileName = "registry.pol"

# Get all the registry.pol files under the sysvol share.

$files = Get-ChildItem -Path $sysvolPath -Recurse -Filter $fileName -File

# Array to store paths of files that contain the search string.

$matchingFiles = @()

# Loop through each file and check if it contains the search string.

foreach ($file in $files) {

try {

# Read the content of the file.

$content = Get-Content -Path $file.FullName -Encoding Unicode

# Check if the content contains the search string.

if ($content -like "*$searchString*") {

$matchingFiles += $file.FullName

}

} catch {

Write-Host "Failed to read file $($file.FullName): $_"

}

}

# Output the matching file paths.

if ($matchingFiles.Count -eq 0) {

Write-Host "No files containing '$searchString' were found."

} else {

Write-Host "Files containing '$searchString':"

$matchingFiles | ForEach-Object { Write-Host $_ }

}

- Edytuj każdy z obiektów zasad grupy znalezionych w poprzedniej sekcji:

- Jeśli sekcja NRPT jest pusta, utwórz nową regułę fikcyjną, zaktualizuj zasady, usuń regułę fikcyjną i zaktualizuj zasady ponownie. Te kroki usuwają

DnsPolicyConfigz plikuregistry.pol(który został utworzony w starszej wersji systemu Windows). - Jeśli sekcja NRPT nie jest pusta i zawiera reguły, upewnij się, że nadal są potrzebne te reguły. Jeśli nie potrzebne reguły, usuń je. Jeśli potrzebujesz reguł i zastosuj obiekt zasad grupy na urządzeniu z klientem globalnego bezpiecznego dostępu, prywatna opcja DNS nie działa.

- Jeśli sekcja NRPT jest pusta, utwórz nową regułę fikcyjną, zaktualizuj zasady, usuń regułę fikcyjną i zaktualizuj zasady ponownie. Te kroki usuwają

Powrót połączenia

Jeśli wystąpi błąd połączenia z usługą w chmurze, klient powraca do bezpośredniego połączenia internetowego lub blokuje połączenie na podstawie wzmacniania wartości zgodnej reguły w profilu przekazywania.

Geolokalizacja

W przypadku ruchu sieciowego tunelowanego do usługi w chmurze serwer aplikacji (witryna internetowa) wykrywa źródłowy adres IP połączenia jako adres IP krawędzi (a nie jako adres IP urządzenia użytkownika). Ten scenariusz może mieć wpływ na usługi, które opierają się na geolokalizacji.

Napiwek

Aby platforma Microsoft 365 i firma Microsoft Entra wykryły prawdziwy źródłowy adres IP urządzenia, rozważ włączenie przywracania źródłowego adresu IP .

Obsługa wirtualizacji

Nie można zainstalować klienta globalnego bezpiecznego dostępu na urządzeniu, na którym są hostowane maszyny wirtualne. Można jednak zainstalować klienta globalnego bezpiecznego dostępu na maszynie wirtualnej, o ile klient nie jest zainstalowany na maszynie hosta. Z tego samego powodu podsystem Windows dla systemu Linux (WSL) nie uzyskuje ruchu od klienta zainstalowanego na maszynie hosta.

obsługa Hyper-V:

- Zewnętrzny przełącznik wirtualny: Klient systemu Windows globalnego bezpiecznego dostępu nie obsługuje obecnie maszyn hostów z Hyper-V zewnętrznym przełącznikiem wirtualnym. Klient można jednak zainstalować na maszynach wirtualnych w celu tunelowania ruchu do globalnego bezpiecznego dostępu.

- Wewnętrzny przełącznik wirtualny: globalny klient systemu Windows bezpiecznego dostępu można zainstalować na maszynach hosta i gościa. Klient tuneluje tylko ruch sieciowy maszyny, na którym jest zainstalowany. Innymi słowy, klient zainstalowany na maszynie hosta nie tuneluje ruchu sieciowego maszyn gościa.

Klient globalnego bezpiecznego dostępu systemu Windows obsługuje maszyny wirtualne platformy Azure i usługę Azure Virtual Desktop (AVD).

Nuta

Globalny klient systemu Windows bezpiecznego dostępu nie obsługuje wielu sesji usługi AVD.

Proxy

Jeśli serwer proxy jest skonfigurowany na poziomie aplikacji (np. przeglądarki) lub na poziomie systemu operacyjnego, skonfiguruj plik automatycznej konfiguracji serwera proxy (PAC), aby wykluczyć wszystkie nazwy FQDN i adresy IP, które oczekujesz, że klient będzie tunelowany.

Aby zapobiec żądaniom HTTP dla określonych nazw FQDN/adresów IP tunelowania do serwera proxy, dodaj nazwy FQDN/adresy IP do pliku PAC jako wyjątki. (Te nazwy FQDN/adresy IP znajdują się w profilu przekazywania globalnego bezpiecznego dostępu do tunelowania). Na przykład:

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".microsoft.com") || // tunneled

dnsDomainIs(host, ".msn.com")) // tunneled

return "DIRECT"; // If true, sets "DIRECT" connection

else // If not true...

return "PROXY 10.1.0.10:8080"; // forward the connection to the proxy

}

Jeśli bezpośrednie połączenie internetowe nie jest możliwe, skonfiguruj klienta, aby nawiązać połączenie z globalną usługą bezpiecznego dostępu za pośrednictwem serwera proxy. Na przykład ustaw zmienną systemową grpc_proxy tak, aby odpowiadała wartości serwera proxy, takiej jak http://proxy:8080.

Aby zastosować zmiany konfiguracji, uruchom ponownie globalne usługi klienta bezpiecznego dostępu systemu Windows.

Wstrzykiwanie pakietów

Klient tuneluje tylko ruch wysyłany przy użyciu gniazd. Ruch nie jest tunelowany do stosu sieciowego przy użyciu sterownika (na przykład niektórych ruchu generowanych przez maper sieci (Nmap)). Wstrzyknięte pakiety przechodzą bezpośrednio do sieci.

Wiele sesji

Klient globalnego bezpiecznego dostępu nie obsługuje współbieżnych sesji na tym samym komputerze. To ograniczenie dotyczy serwerów protokołu RDP (Remote Desktop Protocol) i rozwiązań infrastruktury pulpitu wirtualnego (VDI), takich jak usługa Azure Virtual Desktop (AVD), które są skonfigurowane na potrzeby wielu sesji.

Arm64

Klient globalnego bezpiecznego dostępu nie obsługuje architektury Arm64.

QuiC nie jest obsługiwany w przypadku dostępu do Internetu

Ponieważ funkcja QUIC nie jest jeszcze obsługiwana w przypadku dostępu do Internetu, nie można tunelować ruchu do portów 80 UDP i 443 UDP.

Napiwek

Zestaw QUIC jest obecnie obsługiwany w obciążeniach usługi Private Access i Platformy Microsoft 365.

Administratorzy mogą wyłączyć protokół QUIC wyzwalający klientów, aby powrócić do protokołu HTTPS za pośrednictwem protokołu TCP, który jest w pełni obsługiwany w programie Internet Access. Aby uzyskać więcej informacji, zobacz QUIC nieobsługiwane w przypadku programu Internet Access.

Łączność WSL 2

Po włączeniu globalnego klienta bezpiecznego dostępu dla systemu Windows na maszynie hosta połączenia wychodzące z podsystemu Windows dla systemu Linux (WSL) 2 mogą być zablokowane. Aby rozwiązać ten problem, utwórz plik .wslconfig, który ustawia wartość dnsTunneling na wartość false. Dzięki temu cały ruch z usługi WSL pomija globalny bezpieczny dostęp i przechodzi bezpośrednio do sieci. Aby uzyskać więcej informacji, zobacz Konfiguracja ustawień zaawansowanych w programie WSL.

Ograniczenia sieci zdalnych

Znane ograniczenia dotyczące sieci zdalnych obejmują:

- Maksymalna liczba sieci zdalnych na dzierżawę wynosi 10. Maksymalna liczba łączy urządzeń na sieć zdalną wynosi cztery.

- Ruch firmy Microsoft jest uzyskiwany za pośrednictwem zdalnej łączności sieciowej bez klienta globalnego bezpiecznego dostępu. Jednak zasady dostępu warunkowego nie są wymuszane. Innymi słowy, zasady dostępu warunkowego dla ruchu globalnego bezpiecznego dostępu firmy Microsoft są wymuszane tylko wtedy, gdy użytkownik ma klienta globalnego bezpiecznego dostępu.

- Musisz użyć globalnego klienta bezpiecznego dostępu dla usługi Microsoft Entra Private Access. Zdalna łączność sieciowa obsługuje tylko program Microsoft Entra Internet Access.

- W tej chwili sieci zdalne można przypisać tylko do profilu przekazywania ruchu firmy Microsoft.

Ograniczenia kontroli dostępu

Znane ograniczenia dotyczące kontroli dostępu obejmują:

- Ciągła ocena dostępu (CAE) nie jest obecnie obsługiwana w przypadku uniwersalnego dostępu warunkowego dla ruchu firmy Microsoft.

- Stosowanie zasad dostępu warunkowego do ruchu dostępu prywatnego nie jest obecnie obsługiwane. Aby modelować to zachowanie, można zastosować zasady dostępu warunkowego na poziomie aplikacji dla aplikacji Szybki dostęp i Globalne aplikacje bezpiecznego dostępu. Aby uzyskać więcej informacji, zobacz Apply Conditional Access to Private Access apps.

- Dostęp do ruchu firmy Microsoft można uzyskać za pośrednictwem zdalnej łączności sieciowej bez klienta globalnego bezpiecznego dostępu; jednak zasady dostępu warunkowego nie są wymuszane. Innymi słowy, zasady dostępu warunkowego dla ruchu globalnego bezpiecznego dostępu firmy Microsoft są wymuszane tylko wtedy, gdy użytkownik ma klienta globalnego bezpiecznego dostępu.

- Zgodne wymuszanie płaszczyzny danych sprawdzania sieci (wersja zapoznawcza) z ciągłą oceną dostępu jest obsługiwane w przypadku usług SharePoint Online i Exchange Online.

- Włączenie sygnału globalnego bezpiecznego dostępu warunkowego umożliwia sygnalizowanie zarówno dla płaszczyzny uwierzytelniania (Microsoft Entra ID) i sygnału płaszczyzny danych (wersja zapoznawcza). Obecnie nie można włączyć tych ustawień oddzielnie.

- Sprawdzanie zgodnej sieci nie jest obecnie obsługiwane w przypadku aplikacji dostępu prywatnego.

- Po włączeniu przywracania źródłowego adresu IP można zobaczyć tylko źródłowy adres IP. Adres IP usługi Global Secure Access nie jest widoczny. Jeśli chcesz wyświetlić adres IP usługi Global Secure Access, wyłącz przywracanie źródłowego adresu IP.

- Obecnie tylko zasoby firmy Microsoft oceniać zasady dostępu warunkowego opartego na lokalizacji IP, ponieważ oryginalny źródłowy adres IP nie jest znany zasobom firm innych niż Microsoft chronionych przez ciągłą ocenę dostępu (CAE).

- Jeśli używasz ścisłego wymuszania lokalizacji w usłudze CAE, użytkownicy są blokowani pomimo tego, że znajdują się w zaufanym zakresie adresów IP. Aby rozwiązać ten problem, wykonaj jedną z następujących rekomendacji:

- Jeśli masz zasady dostępu warunkowego opartego na lokalizacji IP przeznaczone dla zasobów innych niż Microsoft, nie włączaj ścisłego wymuszania lokalizacji.

- Upewnij się, że funkcja przywracania źródłowego adresu IP obsługuje ruch. Jeśli nie, nie wysyłaj odpowiedniego ruchu za pośrednictwem globalnego bezpiecznego dostępu.

- W tej chwili połączenie za pośrednictwem klienta globalnego bezpiecznego dostępu jest wymagane do uzyskania ruchu dostępu prywatnego.

- Funkcje ochrony płaszczyzny danych są dostępne w wersji zapoznawczej (ochrona płaszczyzny uwierzytelniania jest ogólnie dostępna).

- Jeśli włączono ograniczenia dzierżawy uniwersalnej i uzyskujesz dostęp do centrum administracyjnego firmy Microsoft Entra dla dzierżawy na liście dozwolonych, może zostać wyświetlony błąd "Odmowa dostępu". Aby rozwiązać ten błąd, dodaj następującą flagę funkcji do centrum administracyjnego firmy Microsoft Entra:

?feature.msaljs=true&exp.msaljsexp=true- Na przykład pracujesz dla firmy Contoso. Dzierżawa partnera firmy Fabrikam znajduje się na liście dozwolonych. Może zostać wyświetlony komunikat o błędzie centrum administracyjnego firmy Microsoft Entra dzierżawy firmy Fabrikam.

- Jeśli został wyświetlony komunikat o błędzie "Odmowa dostępu" dla adresu URL

https://entra.microsoft.com/, dodaj flagę funkcji w następujący sposób:https://entra.microsoft.com/?feature.msaljs%253Dtrue%2526exp.msaljsexp%253Dtrue#home

- Jeśli został wyświetlony komunikat o błędzie "Odmowa dostępu" dla adresu URL

- Tylko globalny klient bezpiecznego dostępu dla systemu Windows, począwszy od wersji 1.8.239.0, jest świadomy universal CAE. Na innych platformach klient globalnego bezpiecznego dostępu używa zwykłych tokenów dostępu.

- Microsoft Entra ID problemy z krótkotrwałymi tokenami globalnego bezpiecznego dostępu. Okres istnienia tokenu dostępu universal CAE wynosi od 60 do 90 minut z obsługą odwołania niemal w czasie rzeczywistym.

- Dotarcie sygnału identyfikatora Entra firmy Microsoft do klienta globalnego bezpiecznego dostępu trwa około dwóch do pięciu minut i monitowanie użytkownika o ponowne uwierzytelnienie.

- Użytkownicy mają dwuminutowy okres prolongaty po otrzymaniu zdarzenia CAE w celu ukończenia ponownego uwierzytelniania. Po dwóch minutach istniejące przepływy sieci za pośrednictwem globalnego bezpiecznego dostępu zostaną przerwane, dopóki użytkownik nie zaloguje się pomyślnie do klienta globalnego bezpiecznego dostępu.

Ograniczenia profilu przekazywania ruchu

Znane ograniczenia dotyczące profilów przesyłania dalej ruchu obejmują:

- Poszczególne usługi są dodawane do profilu ruchu firmy Microsoft w sposób ciągły. Obecnie microsoft Entra ID, Microsoft Graph, Exchange Online i SharePoint Online są obsługiwane w ramach profilu ruchu firmy Microsoft

- W tej chwili ruch dostępu prywatnego można uzyskać tylko za pomocą klienta globalnego bezpiecznego dostępu. Nie można uzyskać ruchu dostępu prywatnego z sieci zdalnych.

- Tunelowanie ruchu do miejsc docelowych dostępu prywatnego według adresu IP jest obsługiwane tylko w przypadku zakresów adresów IP spoza podsieci lokalnej urządzenia użytkownika końcowego.

- Należy wyłączyć system DNS za pośrednictwem protokołu HTTPS (Secure DNS) w celu tunelowania ruchu sieciowego na podstawie reguł w pełni kwalifikowanych nazw domen (FQDN) w profilu przekazywania ruchu.

Ograniczenia dostępu prywatnego

Znane ograniczenia dotyczące dostępu prywatnego obejmują:

- Unikaj nakładających się segmentów aplikacji między aplikacjami Szybki dostęp i Global Secure Access.

- Unikaj nakładających się segmentów aplikacji między dostępem szybkim i dostępem dla aplikacji.

- Tunelowanie ruchu do miejsc docelowych dostępu prywatnego według adresu IP jest obsługiwane tylko w przypadku zakresów adresów IP spoza podsieci lokalnej urządzenia użytkownika końcowego.

- W tej chwili ruch dostępu prywatnego można uzyskać tylko za pomocą klienta globalnego bezpiecznego dostępu. Nie można przypisać sieci zdalnych do profilu przekazywania ruchu prywatnego.

Ograniczenia dostępu do Internetu

Znane ograniczenia dotyczące dostępu do Internetu obejmują:

- Obecnie administrator może utworzyć maksymalnie 100 zasad filtrowania zawartości internetowej i maksymalnie 1000 reguł na podstawie maksymalnie 8000 całkowitych nazw FQDN. Administratorzy mogą również tworzyć maksymalnie 256 profilów zabezpieczeń.

- Platforma zakłada standardowe porty dla ruchu HTTP/S (porty 80 i 443).

- Klient globalnego bezpiecznego dostępu nie obsługuje protokołu IPv6. Klient tuneluje tylko ruch IPv4. Ruch IPv6 nie jest uzyskiwany przez klienta i dlatego jest przesyłany bezpośrednio do sieci. Aby upewnić się, że cały ruch jest kierowany do globalnego bezpiecznego dostępu, ustaw właściwości karty sieciowej na preferowanym protokołem IPv4.

- UDP nie jest jeszcze obsługiwany na tej platformie.

- Przyjazne dla użytkownika końcowego powiadomienia są opracowywane.

- Zdalna łączność sieciowa z dostępem do Internetu jest opracowywana.

- Inspekcja protokołu Transport Layer Security (TLS) jest opracowywana.

- Filtrowanie oparte na ścieżkach URL i kategoryzacja adresów URL dla ruchu HTTP i HTTPS są opracowywane.