Ściśle wymuszaj zasady lokalizacji przy użyciu oceny ciągłego dostępu (wersja zapoznawcza)

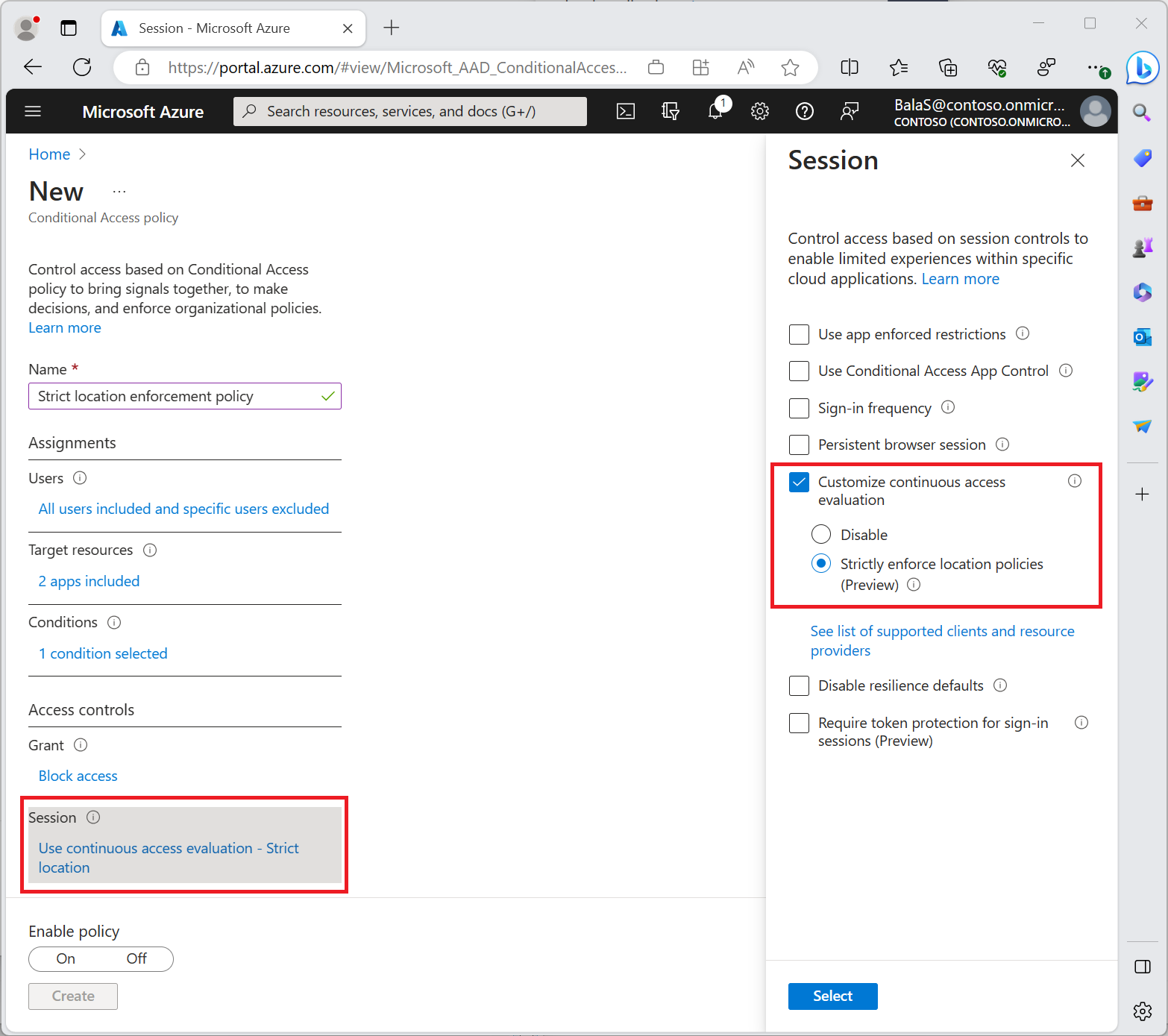

Ściśle wymuszaj zasady lokalizacji to nowy tryb wymuszania na potrzeby ciągłej oceny dostępu (CAE), używany w zasadach dostępu warunkowego. Ten nowy tryb zapewnia ochronę zasobów, natychmiast zatrzymując dostęp, jeśli adres IP wykryty przez dostawcę zasobów nie jest dozwolony przez zasady dostępu warunkowego. Ta opcja jest najwyższą modalnością zabezpieczeń wymuszania lokalizacji CAE i wymaga od administratorów zrozumienia routingu żądań uwierzytelniania i dostępu w środowisku sieciowym. Zapoznaj się z naszym wprowadzeniem do ciągłej oceny dostępu, aby zapoznać się z przeglądem sposobu oceny zmian lokalizacji klientów i dostawców zasobów obsługujących usługę CAE, takich jak klient poczty e-mail programu Outlook i usługa Exchange Online.

| Tryb wymuszania lokalizacji | Zalecana topologia sieci | Jeśli adres IP wykryty przez zasób nie znajduje się na liście dozwolonych | Świadczenia | Konfigurowanie |

|---|---|---|---|---|

| Standardowa (wartość domyślna) | Nadaje się do wszystkich topologii | Token krótkotrwały jest wystawiany tylko wtedy, gdy identyfikator Entra firmy Microsoft wykryje dozwolony adres IP. W przeciwnym razie dostęp jest zablokowany | Wraca do trybu wykrywania lokalizacji przed caE w przypadku wdrożeń sieci tunelu podzielonego, w których wymuszanie caE wpływałoby na produktywność. Funkcja CAE nadal wymusza inne zdarzenia i zasady. | Brak (ustawienie domyślne) |

| Ściśle wymuszane zasady lokalizacji | Adresy IP ruchu wychodzącego są dedykowane i wyliczane zarówno dla identyfikatora Entra firmy Microsoft, jak i całego ruchu dostawcy zasobów | Zablokowany dostęp | Najbezpieczniejsze, ale wymaga dobrze zrozumiałych ścieżek sieciowych | 1. Przetestuj założenia dotyczące adresu IP z małą populacją 2. Włącz opcję "Ściśle wymuszaj" w obszarze Kontrolki sesji |

Konfigurowanie ściśle wymuszanych zasad lokalizacji

Krok 1. Konfigurowanie zasad opartych na lokalizacji dostępu warunkowego dla użytkowników docelowych

Przed utworzeniem przez administratorów zasad dostępu warunkowego wymagających ścisłego wymuszania lokalizacji muszą oni korzystać z zasad, takich jak opisane w zasadach opartych na lokalizacji dostępu warunkowego. Zasady takie jak te powinny być testowane z podzbiorem użytkowników przed przejściem do następnego kroku. Administratorzy mogą uniknąć rozbieżności między dozwolonymi i rzeczywistymi adresami IP widocznymi przez identyfikator Entra firmy Microsoft podczas uwierzytelniania, testując przed włączeniem ścisłego wymuszania.

Krok 2. Testowanie zasad dla małego podzbioru użytkowników

Po włączeniu zasad wymagających ścisłego wymuszania lokalizacji w podzestawie użytkowników testowych zweryfikuj środowisko testowania przy użyciu filtru adresu IP (widocznego według zasobu) w dziennikach logowania firmy Microsoft Entra. Ta walidacja umożliwia administratorom znajdowanie scenariuszy, w których ścisłe wymuszanie lokalizacji może blokować użytkowników z niewszystym adresem IP widocznym przez dostawcę zasobów z obsługą caE.

Zanim administratorzy włączyli zasady dostępu warunkowego wymagające ścisłego wymuszania lokalizacji, powinni:

- Upewnij się, że cały ruch uwierzytelniania do identyfikatora Entra firmy Microsoft i dostępu do dostawców zasobów pochodzą z dedykowanych adresów IP ruchu wychodzącego, które są znane.

- Podobnie jak usługi Exchange Online, Teams, SharePoint Online i Microsoft Graph

- Upewnij się, że wszystkie adresy IP, z których użytkownicy mogą uzyskiwać dostęp do identyfikatora Entra firmy Microsoft i dostawców zasobów, są uwzględnione w nazwanych lokalizacjach opartych na adresach IP.

- Upewnij się, że nie wysyłają ruchu do aplikacji innych niż Microsoft 365 za pośrednictwem globalnego bezpiecznego dostępu.

- Przywracanie źródłowego adresu IP nie jest obsługiwane w przypadku tych aplikacji innych niż Microsoft 365. Włączenie ścisłego wymuszania lokalizacji za pomocą globalnego bezpiecznego dostępu blokuje dostęp, nawet jeśli użytkownik znajduje się w zaufanej lokalizacji IP.

- Przejrzyj zasady dostępu warunkowego, aby upewnić się, że nie mają żadnych zasad, które nie obsługują usługi CAE. Aby uzyskać więcej informacji, zobacz Zasady urzędu certyfikacji obsługiwane przez caE.

Jeśli administratorzy nie wykonują tej weryfikacji, ich użytkownicy mogą mieć negatywny wpływ. Jeśli ruch do identyfikatora Entra firmy Microsoft lub obsługiwanego zasobu CAE odbywa się za pośrednictwem udostępnionego lub niezdefiniowalnego adresu IP ruchu wychodzącego, nie włączaj ścisłego wymuszania lokalizacji w zasadach dostępu warunkowego.

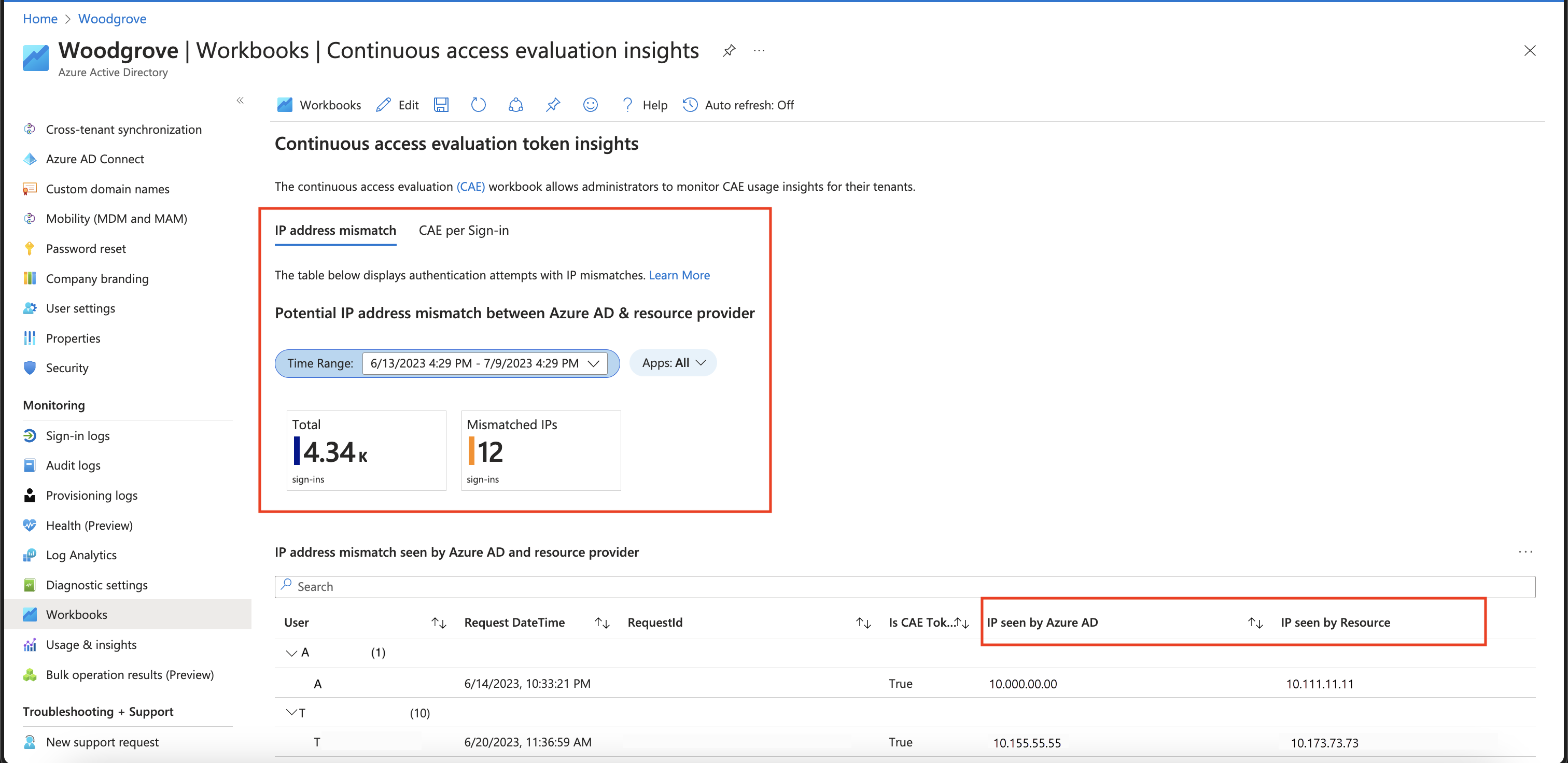

Krok 3. Używanie skoroszytu CAE do identyfikowania adresów IP, które powinny zostać dodane do nazwanych lokalizacji

Jeśli jeszcze tego nie zrobiono, utwórz nowy skoroszyt platformy Azure przy użyciu szablonu publicznego "Continuous Access Evaluation Insights", aby zidentyfikować niezgodność adresów IP między adresem IP widocznym przez identyfikator firmy Microsoft Entra i adresem IP (widocznym przez zasób). W takim przypadku może istnieć konfiguracja sieci tunelu podzielonego. Aby upewnić się, że użytkownicy nie są przypadkowo zablokowani po włączeniu ścisłego wymuszania lokalizacji, administratorzy powinni:

Zbadaj i zidentyfikuj wszystkie adresy IP zidentyfikowane w skoroszycie CAE.

Dodaj publiczne adresy IP skojarzone ze znanymi punktami ruchu wychodzącego organizacji do zdefiniowanych nazwanych lokalizacji.

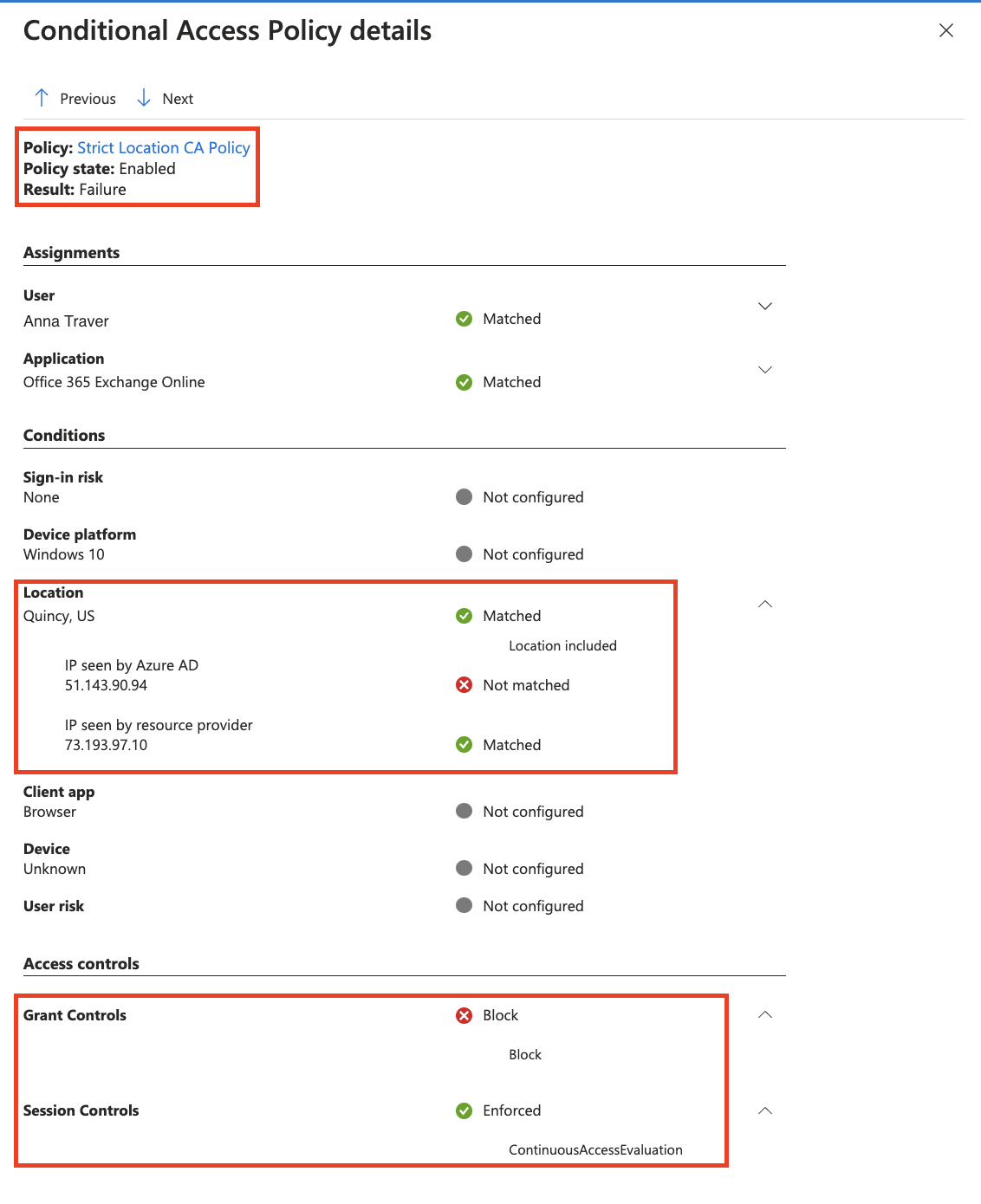

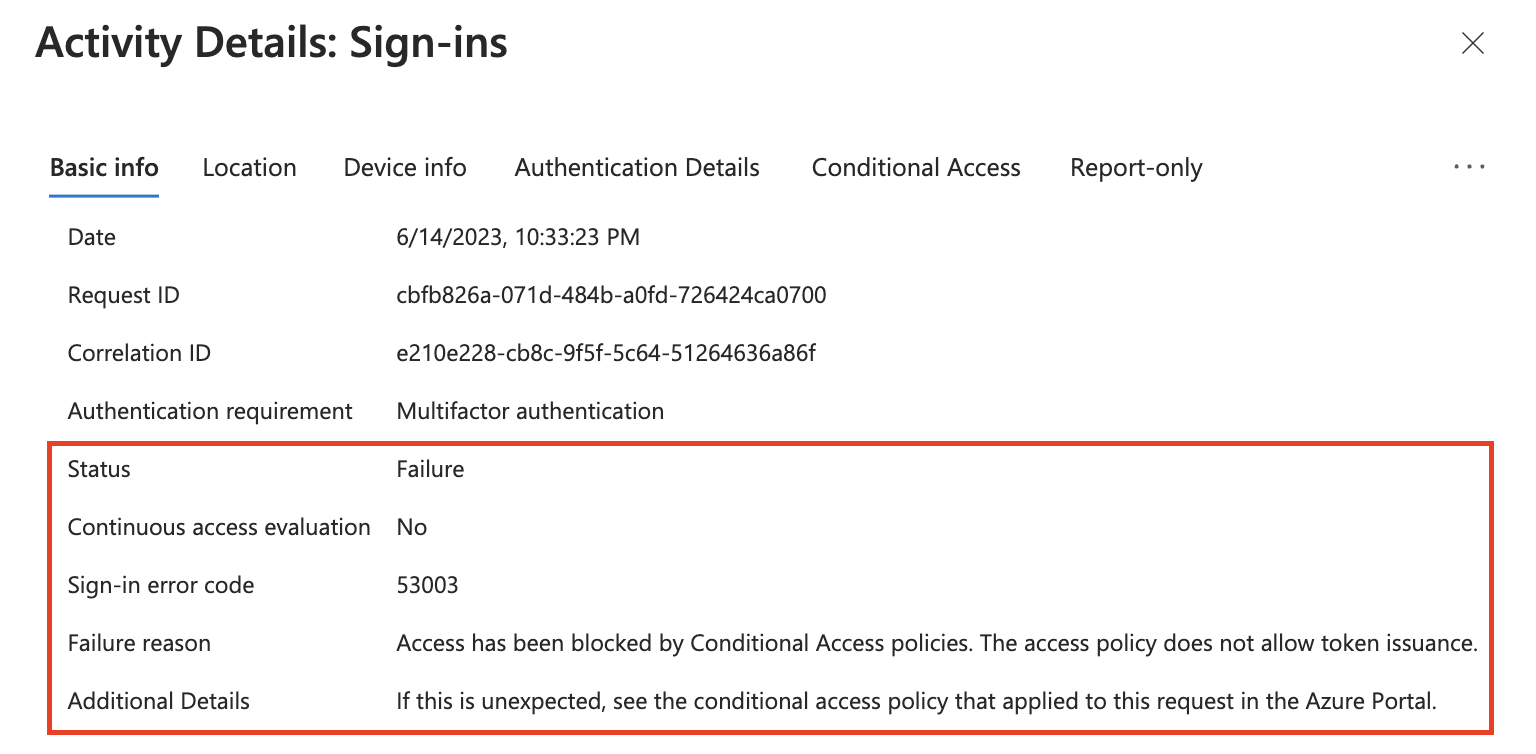

Poniższy zrzut ekranu przedstawia przykład dostępu klienta do zablokowanego zasobu. Ten blok jest spowodowany zasadami wymagającymi wymuszania ścisłego wymuszania lokalizacji caE wyzwalanego cofania sesji klienta.

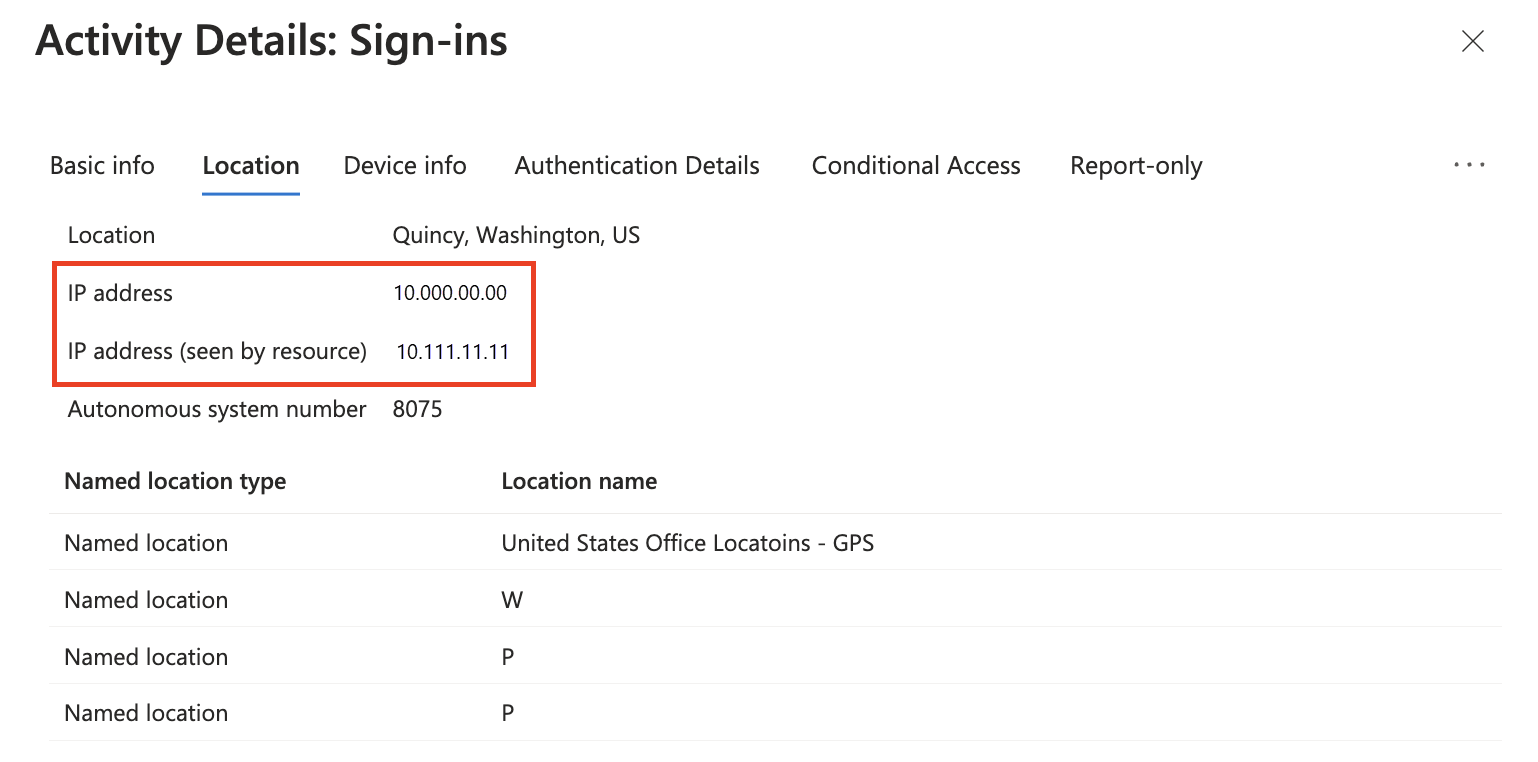

To zachowanie można zweryfikować w dziennikach logowania. Wyszukaj adres IP (widoczny przez zasób) i zbadaj dodawanie tego adresu IP do nazwanych lokalizacji, jeśli występują nieoczekiwane blokady dostępu warunkowego dla użytkowników.

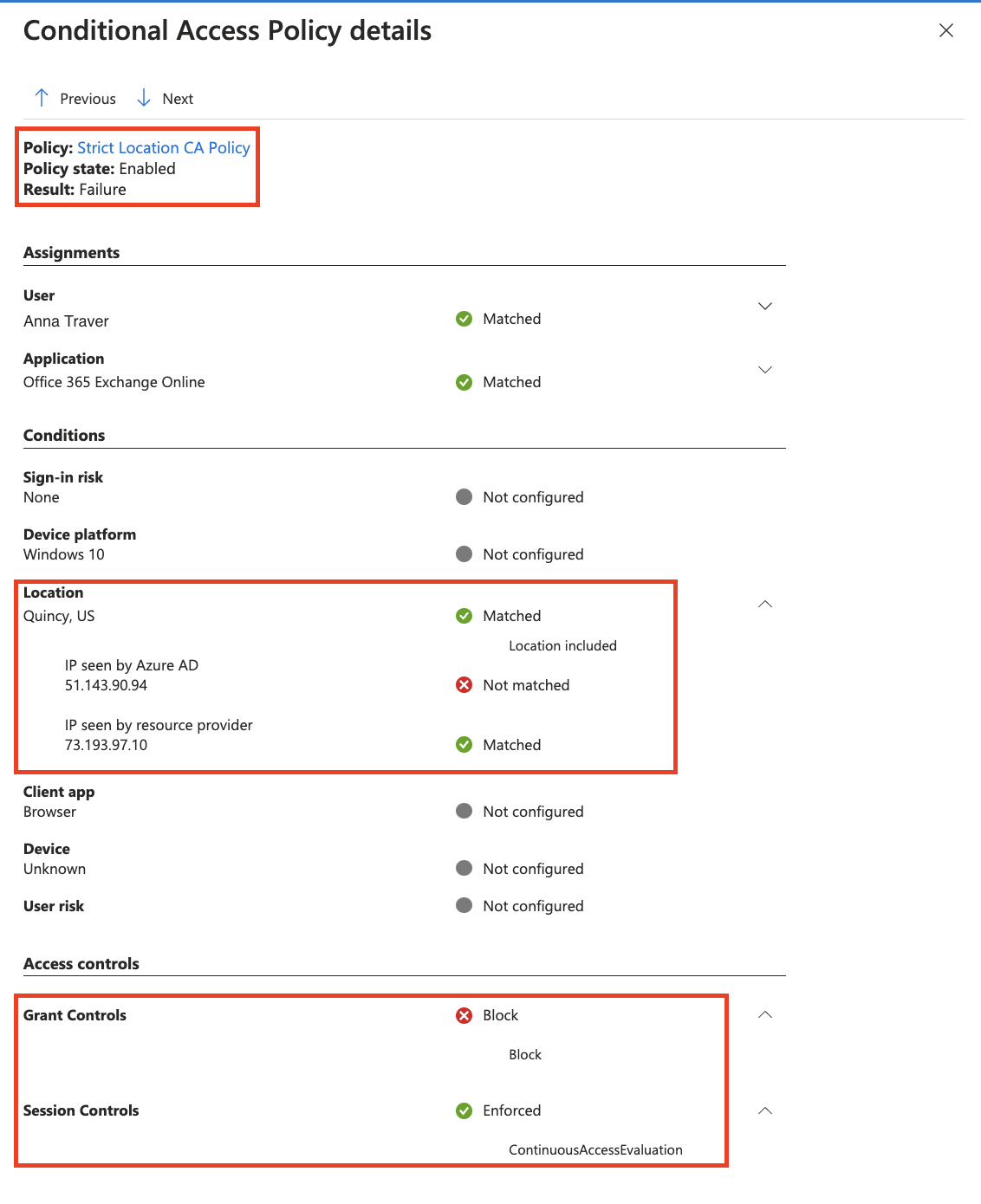

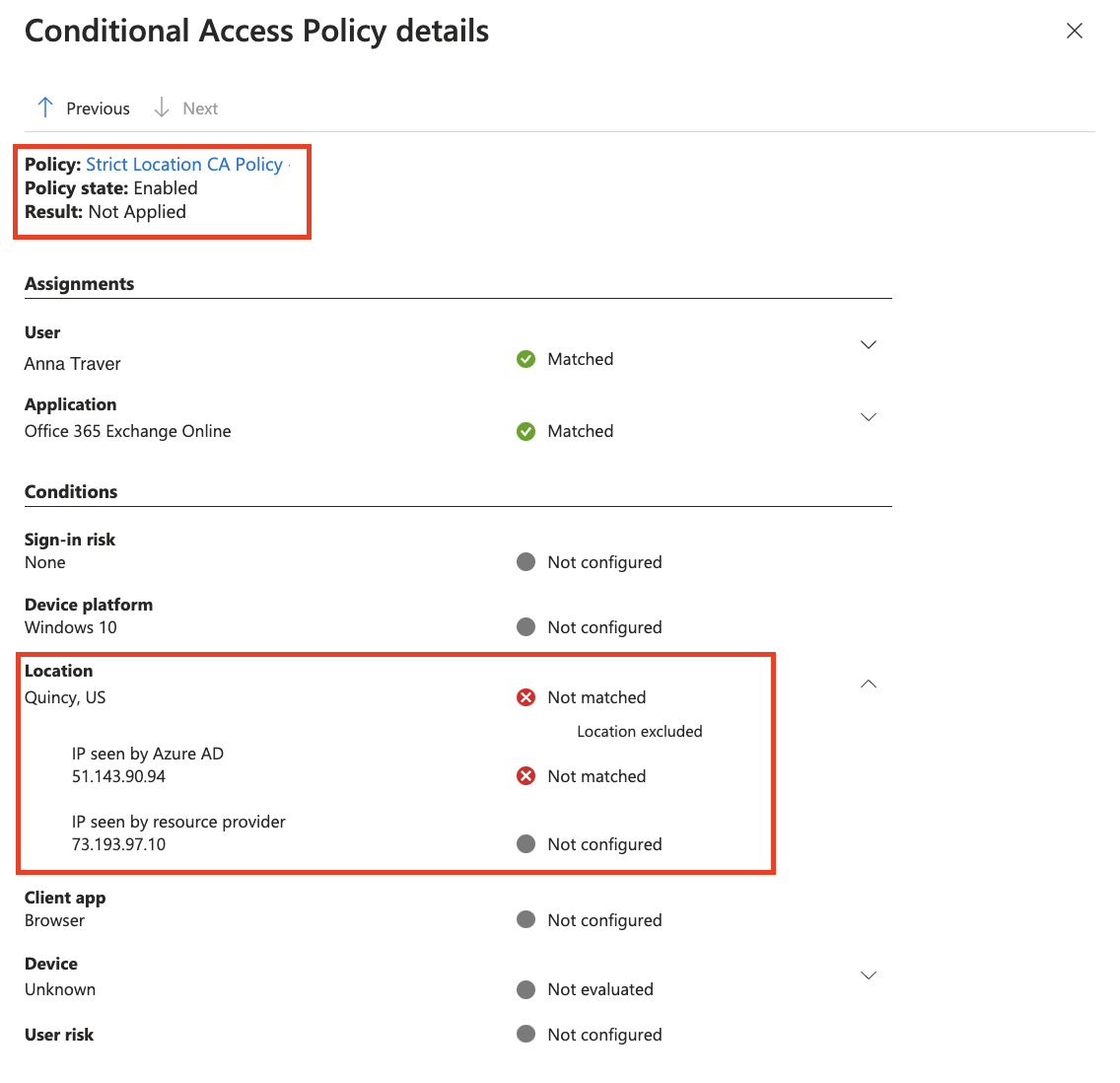

Na karcie Szczegóły zasad dostępu warunkowego znajduje się więcej szczegółów dotyczących zablokowanych zdarzeń logowania.

Krok 4. Kontynuowanie wdrażania

Powtórz kroki 2 i 3 z rozszerzającymi się grupami użytkowników do momentu zastosowania zasad ścisłego wymuszania lokalizacji w docelowej bazie użytkowników. Starannie wdrażaj, aby uniknąć wpływu na środowisko użytkownika.

Rozwiązywanie problemów z dziennikami logowania

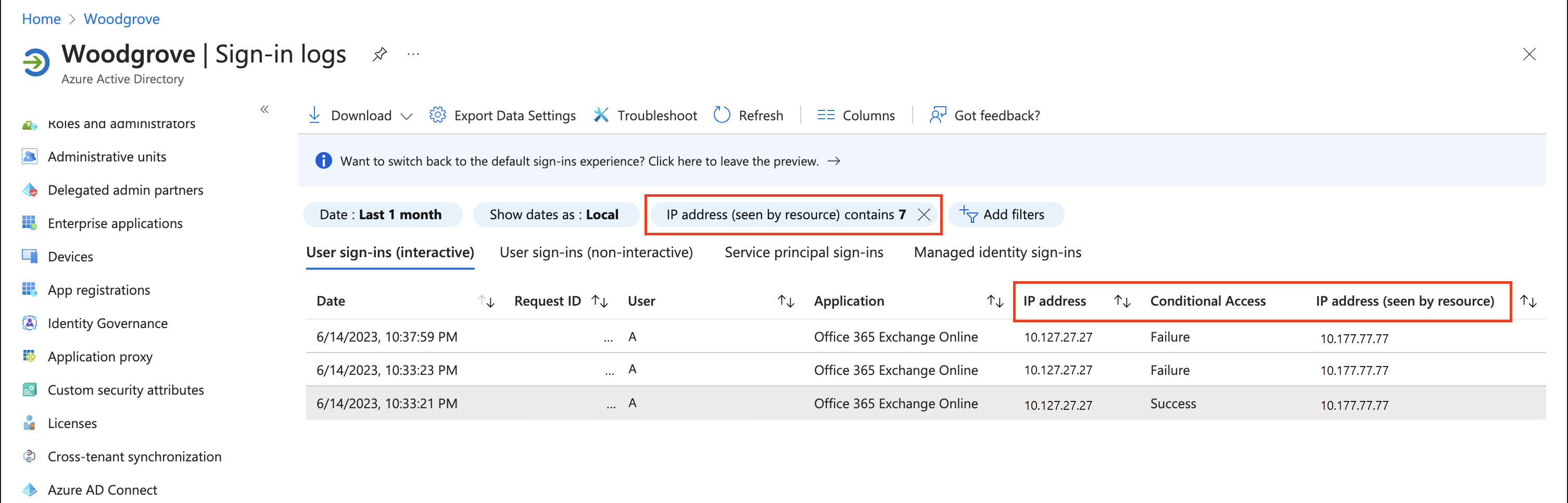

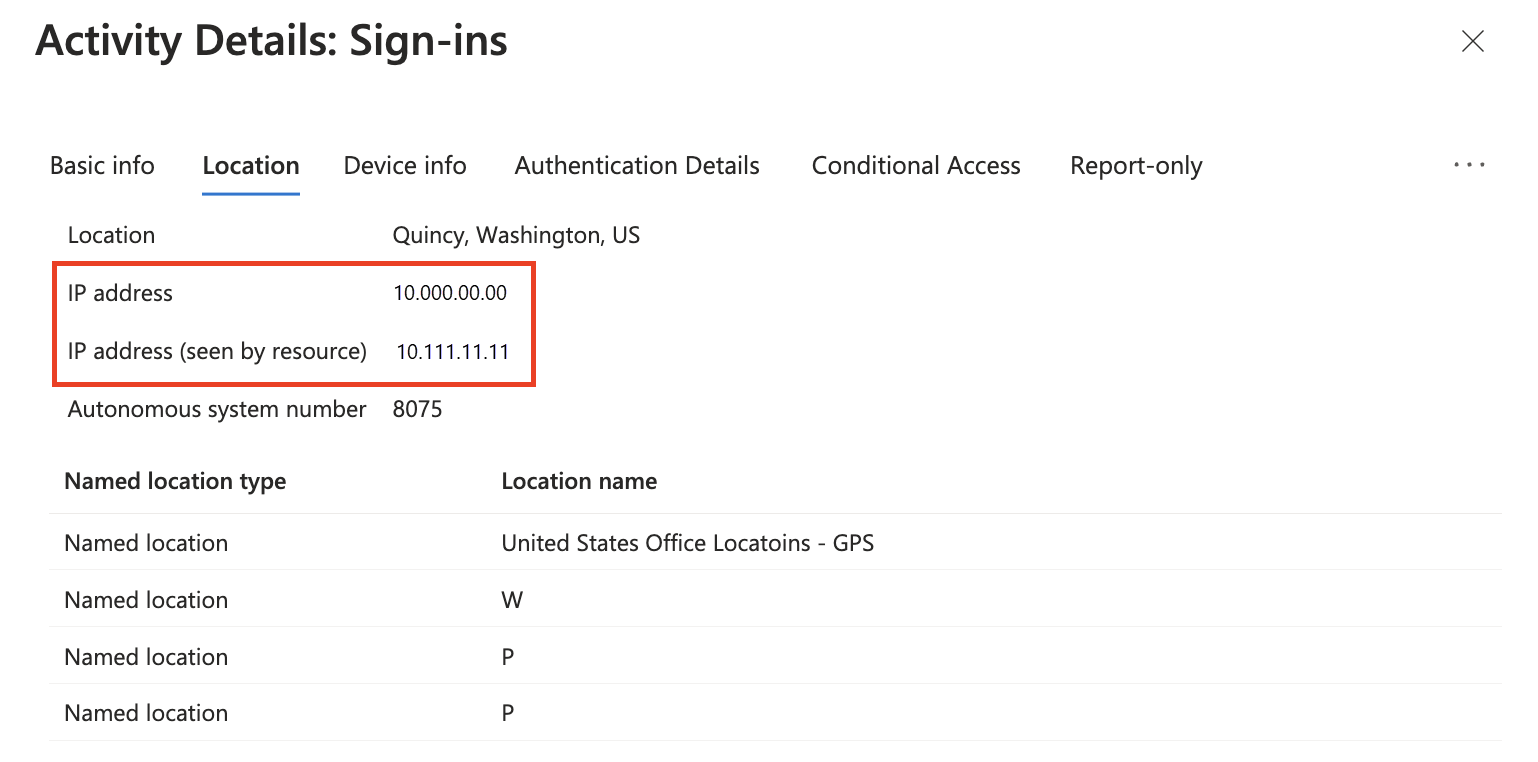

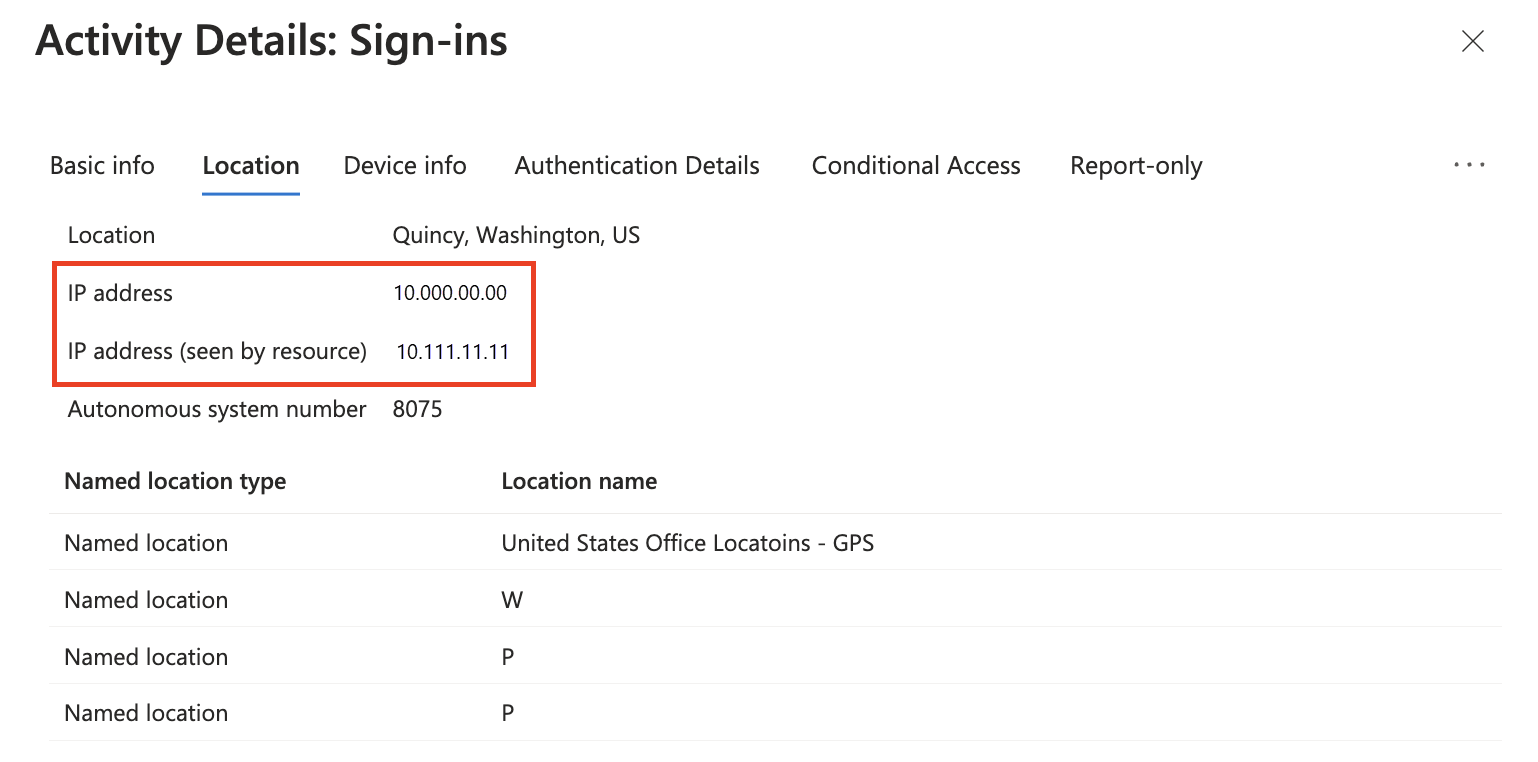

Administratorzy mogą zbadać dzienniki logowania, aby znaleźć przypadki z adresem IP (widocznym przez zasób).

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej czytelnik raportów.

- Przejdź do dzienników logowania do monitorowania tożsamości>i kondycji.>

- Znajdź zdarzenia do przejrzenia, dodając filtry i kolumny, aby odfiltrować niepotrzebne informacje.

Dodaj kolumnę Adres IP (widoczny według zasobu) i odfiltruj wszystkie puste elementy, aby zawęzić zakres. Adres IP (widoczny przez zasób) jest pusty, gdy ten adres IP widoczny przez identyfikator Entra firmy Microsoft jest zgodny z adresem IP widocznym przez zasób.

Adres IP (widoczny przez zasób) zawiera filtr nie jest pusty w następujących przykładach:

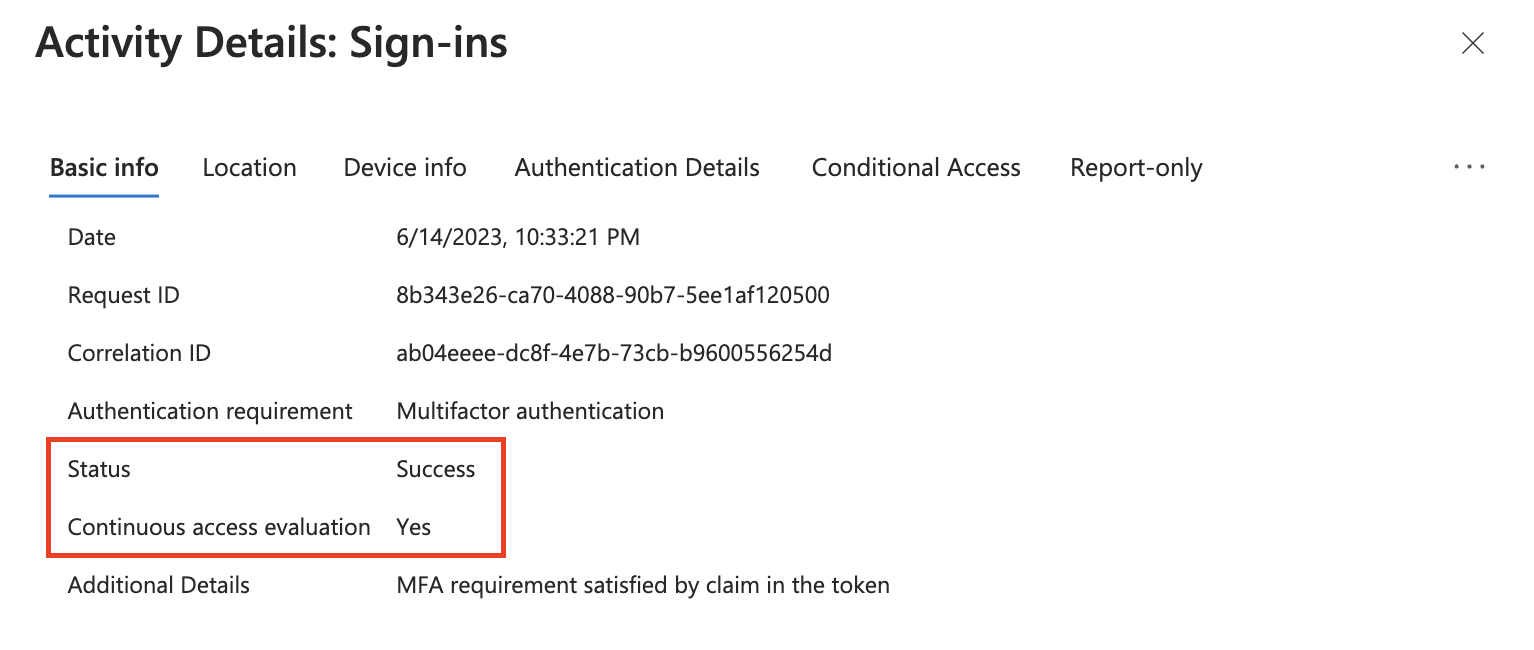

Uwierzytelnianie początkowe

Uwierzytelnianie kończy się powodzeniem przy użyciu tokenu CAE.

Adres IP (widoczny przez zasób) różni się od adresu IP widocznego przez identyfikator Entra firmy Microsoft. Mimo że adres IP widoczny przez zasób jest znany, nie ma wymuszania, dopóki zasób nie przekierowuje użytkownika do ponownej oceny adresu IP widocznego przez zasób.

Uwierzytelnianie entra firmy Microsoft zakończyło się pomyślnie, ponieważ ścisłe wymuszanie lokalizacji nie jest stosowane na poziomie zasobu.

Przekierowanie zasobów do ponownej oceny

Uwierzytelnianie kończy się niepowodzeniem, a token CAE nie jest wystawiany.

Adres IP (widoczny przez zasób) różni się od adresu IP widocznego przez identyfikator Entra firmy Microsoft.

Uwierzytelnianie nie powiodło się, ponieważ adres IP (widoczny przez zasób) nie jest znaną nazwaną lokalizacją w dostępie warunkowym.