Ograniczenia dzierżawy uniwersalnej

Uniwersalne ograniczenia dzierżawy zwiększają funkcjonalność ograniczeń dzierżawy w wersji 2 przy użyciu Global Secure Access do tagowania całego ruchu niezależnie od systemu operacyjnego, przeglądarki lub rozmiaru urządzenia. Umożliwia obsługę zarówno łączności klienta, jak i zdalnej sieci. Administratorzy nie muszą już zarządzać konfiguracjami serwera proxy ani złożonymi konfiguracjami sieci i mogą stosować protokół TRv2 na dowolnej platformie z klientem globalnego bezpiecznego dostępu lub za pośrednictwem funkcji sieci zdalnych.

Po włączeniu funkcji Global Secure Access dodaje ona informacje o zasadach polityki Tenant Restrictions v2 do ruchu sieciowego płaszczyzny uwierzytelniania, który obejmuje ruch Microsoft Entra ID i Microsoft Graph. W związku z tym użytkownicy korzystający z urządzeń i sieci w organizacji muszą używać tylko autoryzowanych zewnętrznych dzierżawców, co pomaga zapobiegać wyciekom danych dla każdej aplikacji zintegrowanej z SSO (logowaniem jednokrotnym) z Microsoft Entra ID.

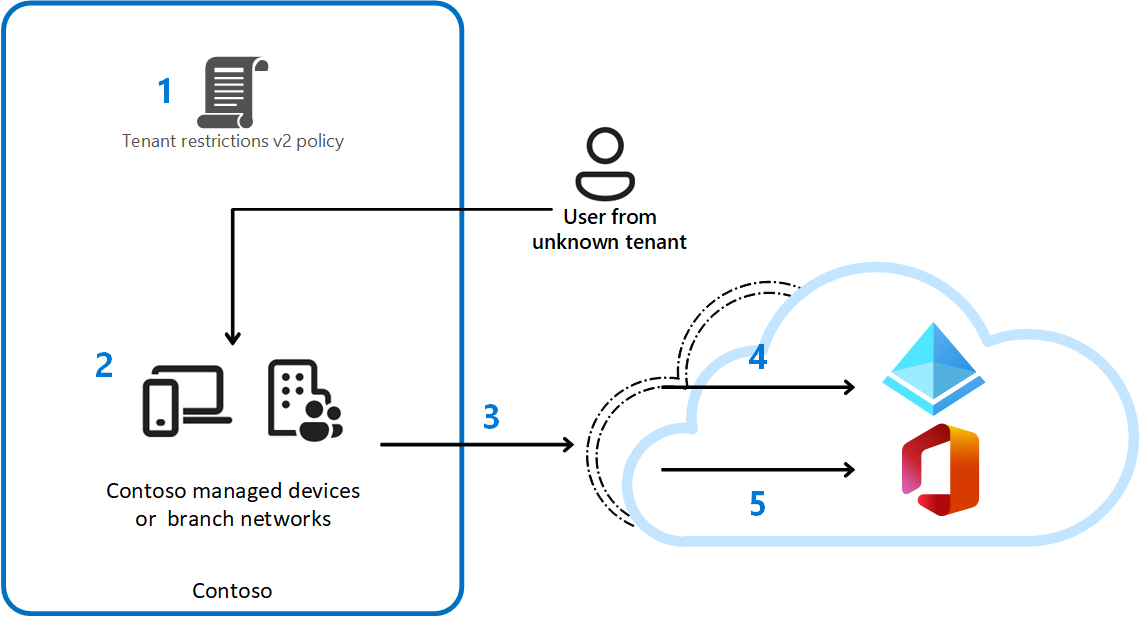

W poniższej tabeli opisano kroki wykonywane w każdym momencie na poprzednim diagramie.

| Krok | opis |

|---|---|

| 1 | Firma Contoso konfiguruje politykę ograniczeń najemców v2 w ustawieniach dostępu między dzierżawami, aby zablokować wszystkie konta zewnętrzne i aplikacje zewnętrzne. Firma Contoso wymusza politykę przy użyciu globalnych ograniczeń najemców w ramach Globalnego Bezpiecznego Dostępu. |

| 2 | Użytkownik z urządzeniem zarządzanym przez firmę Contoso próbuje uzyskać dostęp do zintegrowanej aplikacji firmy Microsoft Entra z niezaakceptowaną tożsamością zewnętrzną. |

| 3 | Ochrona płaszczyzny uwierzytelniania: przy użyciu Microsoft Entra ID zasady firmy Contoso blokują nieautoryzowane konta zewnętrzne przed uzyskaniem dostępu do najemców zewnętrznych. Ponadto, jeśli token Microsoft Graph zostanie uzyskany na innym urządzeniu i wprowadzony do Twojego środowiska w trakcie jego ważności, nie będzie można ponownie użyć tego tokenu z Twoich urządzeń za pomocą klienta Global Secure Access lub poprzez sieci zdalne. |

| 4 | Ochrona płaszczyzny danych: Jeśli token Microsoft Graph został uzyskany na innym urządzeniu i wprowadzony do środowiska w okresie jego ważności, nie można odtworzyć tego tokenu z urządzeń za pomocą klienta Globalny Bezpieczny Dostęp lub za pośrednictwem sieci zdalnych. |

Ograniczenia dzierżawy uniwersalnej pomagają zapobiegać eksfiltracji danych między przeglądarkami, urządzeniami i sieciami w następujący sposób:

- Umożliwia to Microsoft Entra ID, kontom Microsoft i aplikacjom Microsoft wyszukiwanie i wymuszanie zasad skojarzonych ograniczeń dzierżawy w wersji 2. To wyszukiwanie umożliwia spójną aplikację zasad.

- Współpracuje ze wszystkimi zintegrowanymi aplikacjami innych firm firmy Microsoft na płaszczyźnie uwierzytelniania podczas logowania

- Chroni Microsoft Graph

Punkty wymuszania ograniczeń dzierżawy uniwersalnej

Równia uwierzytelniania (Entra ID)

Wymuszanie warstwy uwierzytelniania odbywa się w momencie uwierzytelniania Entra ID lub konta Microsoft. Gdy użytkownik jest połączony z klientem globalnego bezpiecznego dostępu lub za pośrednictwem łączności z siecią zdalną, zasady ograniczeń dzierżawy w wersji 2 są sprawdzane w celu określenia, czy uwierzytelnianie powinno być dozwolone. Jeśli użytkownik loguje się do dzierżawy swojej organizacji, polityka ograniczeń dzierżawy nie jest stosowana. Jeśli użytkownik loguje się do innej dzierżawy, polityka jest wymuszana. Każda aplikacja zintegrowana z Entra ID lub używająca konta Microsoft do uwierzytelniania obsługuje Uniwersalne Ograniczenia Dzierżawy w kontekście uwierzytelniania.

Płaszczyzna danych (Microsoft Graph)

Wymuszanie płaszczyzny danych jest obecnie obsługiwane w programie Microsoft Graph. Ochrona płaszczyzny danych gwarantuje, że zaimportowane artefakty uwierzytelniania (na przykład token dostępu uzyskany na innym urządzeniu, pomijając wymuszanie płaszczyzny uwierzytelniania zdefiniowane w zasadach ograniczeń dzierżawy w wersji 2) nie mogą być odtwarzane z urządzeń organizacji w celu eksfiltrowania danych.

Wymagania wstępne

- Administratorzy korzystający z funkcji globalnego bezpiecznego dostępu muszą mieć co najmniej jedno z następujących przypisań ról w zależności od wykonywanych zadań.

- Rola Administratora globalnego bezpiecznego dostępu do zarządzania funkcjami globalnego bezpiecznego dostępu.

- Produkt wymaga licencjonowania. Aby uzyskać szczegółowe informacje, zobacz sekcję licencjonowania Co to jest globalny bezpieczny dostęp. W razie potrzeby możesz kupić licencje lub uzyskać licencje próbne.

- profil ruchu Microsoft powinien być włączony, a FQDN-y/adresy IP usług, które będą objęte uniwersalnymi ograniczeniami dzierżawy, są ustawione na tryb "Tunel".

- Klienci Global Secure Access są wdrażani lub skonfigurowano łączność sieci zdalnej.

Konfigurowanie zasad ograniczeń dzierżawy w wersji 2

Aby organizacja mogła korzystać z ograniczeń dzierżawy uniwersalnej, musi skonfigurować zarówno domyślne ograniczenia dzierżawy, jak i ograniczenia dzierżawy dla określonych partnerów.

Aby uzyskać więcej informacji na temat konfigurowania tych zasad, zobacz artykuł Konfigurowanie ograniczeń dzierżawy w wersji 2.

Włącz globalną sygnalizację bezpiecznego dostępu dla ograniczeń dzierżawy

Po utworzeniu zasad ograniczeń dzierżawy w wersji 2 można użyć globalnego bezpiecznego dostępu do stosowania tagowania dla ograniczeń dzierżawy w wersji 2. Administrator z rolami administratora globalnego bezpiecznego dostępu i administratora zabezpieczeń musi wykonać następujące kroki, aby włączyć wymuszanie z użyciem globalnego bezpiecznego dostępu.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator globalnego bezpiecznego dostępu.

- Przejdź do Global Secure Access>Ustawienia>Zarządzanie sesją>Uniwersalne ograniczenia dzierżawców.

- Wybierz przycisk Włącz ograniczenia dla dzierżawcy dla Entra ID (obejmujące wszystkie aplikacje w chmurze).

Wypróbuj ograniczenia dzierżawy uniwersalnej

Ograniczenia dzierżawy nie są wymuszane, gdy użytkownik (lub użytkownik-gość) próbuje uzyskać dostęp do zasobów w dzierżawie, w której skonfigurowano zasady. Ograniczenia dzierżawy w wersji 2 są przetwarzane tylko wtedy, gdy tożsamość z innej dzierżawy próbuje zalogować się i/lub uzyskać dostęp do zasobów. Na przykład, jeśli skonfigurujesz zasady Ograniczeń dzierżawy w wersji 2 w dzierżawie contoso.com, aby zablokować wszystkie organizacje z wyjątkiem fabrikam.com, zasady będą stosowane według tej tabeli:

| Użytkownik | Typ | Najemca | Czy zasady TRv2 zostały przetworzone? | Dozwolony dostęp uwierzytelniony? | Dostęp anonimowy jest dozwolony? |

|---|---|---|---|---|---|

alice@contoso.com |

Członek | contoso.com | Nie (ten sam najemca) | Tak | Nie. |

alice@fabrikam.com |

Członek | fabrikam.com | Tak | Tak (najemca dozwolony zgodnie z zasadami) | Nie. |

bob@northwinds.com |

Członek | northwinds.com | Tak | Nie (najemca nie jest dozwolony przez zasady) | Nie. |

alice@contoso.com |

Członek | contoso.com | Nie (ten sam najemca) | Tak | Nie. |

bob_northwinds.com#EXT#@contoso.com |

Gość | contoso.com | Nie (użytkownik-gość) | Tak | Nie. |

Weryfikowanie ochrony płaszczyzny uwierzytelniania

- Upewnij się, że sygnalizowanie ograniczeń dzierżawy uniwersalnej jest wyłączone w ustawieniach globalnego bezpiecznego dostępu.

- Użyj przeglądarki, aby przejść do adresu

https://myapps.microsoft.com/i zalogować się przy użyciu tożsamości z dzierżawy innej niż twoja, która nie jest umieszczona na liście dozwolonych w zasadach ograniczeń dzierżawy w wersji 2. Pamiętaj, że może być konieczne użycie prywatnego okna przeglądarki i/lub wylogowanie się z konta podstawowego, aby wykonać ten krok.- Na przykład, jeśli twoim dzierżawcą jest Contoso, zaloguj się jako użytkownik Fabrikam w dzierżawie Fabrikam.

- Użytkownik firmy Fabrikam powinien mieć dostęp do portalu MyApps, ponieważ sygnalizowanie ograniczeń dzierżawy jest wyłączone w globalnym bezpiecznym dostępie.

- Włącz uniwersalne ograniczenia najemców w centrum administracyjnym Microsoft Entra —> Globalny bezpieczny dostęp —> Zarządzanie sesjami —> Uniwersalne ograniczenia najemców.

- Wyloguj się z portalu MyApps i uruchom ponownie przeglądarkę.

- Jako użytkownik końcowy, mając uruchomionego klienta Global Secure Access, uzyskaj dostęp do

https://myapps.microsoft.com/używając tej samej tożsamości (użytkownik Fabrikam w dzierżawie Fabrikam).- Użytkownik firmy Fabrikam powinien mieć zablokowaną możliwość uwierzytelniania w usłudze MyApps z komunikatem o błędzie: Dostęp jest zablokowany. Dział IT firmy Contoso ograniczył dostęp do organizacji. Skontaktuj się z działem IT firmy Contoso, aby uzyskać dostęp.

Weryfikowanie ochrony płaszczyzny danych

- Upewnij się, że sygnalizowanie uniwersalnych ograniczeń najemcy jest wyłączone w ustawieniach Globalnego Bezpiecznego Dostępu.

- Użyj przeglądarki, aby przejść do Eksploratora programu Graph (

https://aka.ms/ge) i zalogować się przy użyciu tożsamości z dzierżawy innej niż Twoja, która nie jest wyświetlana na liście dozwolonych w zasadach Ograniczeń dzierżawy w wersji 2. Pamiętaj, że może być konieczne użycie prywatnego okna przeglądarki i/lub wylogowanie się z konta podstawowego, aby wykonać ten krok.- Jeśli na przykład dzierżawcą jest Contoso, zaloguj się jako użytkownik Fabrikam w dzierżawie Fabrikam.

- Użytkownik firmy Fabrikam powinien mieć dostęp do programu SharePoint, ponieważ sygnalizowanie ograniczeń dzierżawy w wersji 2 jest wyłączone w globalnym bezpiecznym dostępie.

- Opcjonalnie, w tej samej przeglądarce otwórz eksplorator Graph, otwórz narzędzia deweloperskie lub naciśnij F12 na klawiaturze. Rozpocznij przechwytywanie dzienników sieciowych. Żądania HTTP powinny zwracać stan

200podczas nawigowania po programie SharePoint, gdy wszystko działa zgodnie z oczekiwaniami. - Przed kontynuowaniem upewnij się, że opcja Zachowaj dziennik jest zaznaczona.

- Pozostaw otwarte okno przeglądarki z dziennikami.

- pl-PL: Włącz uniwersalne ograniczenia dzierżawy w centrum administracyjnym Microsoft Entra —> Globalny Bezpieczny Dostęp —> Zarządzanie Sesjami —> Uniwersalne Ograniczenia Dzierżawy.

- Jako użytkownik firmy Fabrikam w przeglądarce z otwartym Eksploratorem programu Graph w ciągu kilku minut pojawiają się nowe dzienniki. Ponadto przeglądarka może się odświeżać na podstawie żądania i odpowiedzi na serwerze. Jeśli przeglądarka nie zostanie automatycznie odświeżona po kilku minutach, odśwież stronę.

- Użytkownik firmy Fabrikam widzi, że jego dostęp jest teraz zablokowany z komunikatem: Dostęp jest zablokowany. Dział IT firmy Contoso ograniczył dostęp do organizacji. Skontaktuj się z działem IT firmy Contoso, aby uzyskać dostęp.

- W dziennikach wyszukaj wartość

302. W tym wierszu są wyświetlane ograniczenia dzierżawy uniwersalnej stosowane do ruchu.- W tej samej odpowiedzi sprawdź nagłówki pod kątem następujących informacji identyfikujących, że zastosowano ograniczenia dzierżawy uniwersalnej:

Restrict-Access-Confirm: 1x-ms-diagnostics: 2000020;reason="xms_trpid claim was not present but sec-tenant-restriction-access-policy header was in requres";error_category="insufficient_claims"

- W tej samej odpowiedzi sprawdź nagłówki pod kątem następujących informacji identyfikujących, że zastosowano ograniczenia dzierżawy uniwersalnej:

Znane ograniczenia

- Jeśli włączono uniwersalne ograniczenia dzierżawy i uzyskujesz dostęp do centrum administracyjnego Microsoft Entra dla dzierżawy na liście dozwolonych, może pojawić się błąd "Odmowa dostępu". Aby rozwiązać ten błąd, dodaj następującą flagę funkcji do centrum administracyjnego firmy Microsoft Entra:

?feature.msaljs=true&exp.msaljsexp=true- Na przykład pracujesz dla firmy Contoso. Partner firmy Fabrikam znajduje się na liście dozwolonych. Możliwe, że zobaczysz komunikat o błędzie w centrum administracyjnym Microsoft Entra dzierżawy Fabrikam.

- Jeśli został wyświetlony komunikat o błędzie "Odmowa dostępu" dla adresu URL

https://entra.microsoft.com/, dodaj flagę funkcji w następujący sposób:https://entra.microsoft.com/?feature.msaljs%253Dtrue%2526exp.msaljsexp%253Dtrue#home

- Jeśli został wyświetlony komunikat o błędzie "Odmowa dostępu" dla adresu URL

Ta funkcja ma co najmniej jedno znane ograniczenia. Aby uzyskać bardziej szczegółowe informacje na temat znanych problemów i ograniczeń tej funkcji, zobacz Ograniczenia dotyczące Globalnego Bezpiecznego Dostępu.