Włączanie zgodnej kontroli sieci przy użyciu dostępu warunkowego

Organizacje korzystające z dostępu warunkowego wraz z globalnym bezpiecznym dostępem mogą uniemożliwić złośliwy dostęp do aplikacji firmy Microsoft, aplikacji SaaS innych firm i prywatnych aplikacji biznesowych (LoB) przy użyciu wielu warunków w celu zapewnienia dogłębnej ochrony. Te warunki mogą obejmować zgodność urządzenia, lokalizację i nie tylko w celu zapewnienia ochrony przed tożsamością użytkownika lub kradzieżą tokenu. Global Secure Access wprowadza koncepcję zgodnej sieci w ramach Microsoft Entra ID Conditional Access. Ta zgodna kontrola sieci gwarantuje, że użytkownicy łączą się za pośrednictwem usługi Global Secure Access dla określonego najemcy i są zgodni z zasadami zabezpieczeń narzucanymi przez administratorów.

Globalny klient bezpiecznego dostępu zainstalowany na urządzeniach lub użytkownikach za skonfigurowanymi sieciami zdalnymi umożliwia administratorom zabezpieczanie zasobów za zgodną siecią z zaawansowanymi mechanizmami kontroli dostępu warunkowego. Ta zgodna funkcja sieci ułatwia administratorom zarządzanie zasadami dostępu bez konieczności obsługi listy adresów IP ruchu wychodzącego. Eliminuje to wymaganie odpinania ruchu przez sieć VPN organizacji.

Wymuszanie zgodnego sprawdzania sieci

Wymuszanie zgodności sieci zmniejsza ryzyko kradzieży tokenów i ataków odtworzeniowych. Zgodne wymuszanie sieci odbywa się na płaszczyźnie uwierzytelniania (ogólnie dostępnej) i na płaszczyźnie danych (wersja zapoznawcza). Wdrażanie aspektu uwierzytelniania jest wykonywane przez Microsoft Entra ID w momencie uwierzytelniania użytkownika. Jeśli atakujący ukradł token sesji i spróbuje odtworzyć go z urządzenia, które nie jest połączone ze zgodną siecią organizacji (na przykład żądanie tokenu dostępu ze skradzionym tokenem odświeżania), identyfikator Entra natychmiast odmówi żądania, a dalszy dostęp zostanie zablokowany. Wymuszanie warstwy danych współpracuje z usługami obsługującymi Ciągłą Ewaluację Dostępu (CAE) — obecnie tylko SharePoint Online. W przypadku aplikacji obsługujących CAE, skradzione tokeny dostępu odtwarzane poza zgodną siecią dzierżawy zostaną odrzucone przez aplikację w czasie niemal rzeczywistym. Bez CAE skradziony token dostępu będzie ważny przez cały okres swojego istnienia (domyślnie 60–90 minut).

Ta zgodna kontrola sieci jest specyficzna dla każdego klienta.

- Korzystając z tego sprawdzania, możesz upewnić się, że inne organizacje korzystające z globalnych usług bezpiecznego dostępu firmy Microsoft nie mogą uzyskać dostępu do zasobów.

- Na przykład: Firma Contoso może chronić swoje usługi, takie jak Exchange Online i SharePoint Online, chroniąc je zgodnym z wymaganiami sprawdzaniem sieci, aby upewnić się, że tylko użytkownicy firmy Contoso mogą uzyskiwać dostęp do tych zasobów.

- Jeśli inna organizacja, taka jak Fabrikam, używałaby zgodnej kontroli sieci, nie przeszłaby zgodnej kontroli sieci firmy Contoso.

Zgodna sieć różni się od lokalizacji IPv4, IPv6 lub geograficznych, które można skonfigurować w usłudze Microsoft Entra. Administratorzy nie są zobowiązani do przeglądania i utrzymywania zgodnych adresów IP sieci/zakresów, wzmacniania stanu zabezpieczeń i minimalizowania bieżących obciążeń administracyjnych.

Wymagania wstępne

- Administratorzy korzystający z funkcji globalnego bezpiecznego dostępu muszą mieć co najmniej jedno z następujących przypisań ról w zależności od wykonywanych zadań.

- Rola Administratora globalnego bezpiecznego dostępu do zarządzania funkcjami globalnego bezpiecznego dostępu.

- Administrator dostępu warunkowego do tworzenia i interakcji z zasadami dostępu warunkowego oraz określonymi lokalizacjami.

- Produkt wymaga licencjonowania. Aby uzyskać szczegółowe informacje, zobacz sekcję licencjonowania Co to jest globalny bezpieczny dostęp. W razie potrzeby możesz kupić licencje lub uzyskać licencje próbne.

Znane ograniczenia

Ta funkcja ma co najmniej jedno znane ograniczenia. Aby uzyskać bardziej szczegółowe informacje na temat znanych problemów i ograniczeń tej funkcji, zobacz Znane Ograniczenia dotyczące Global Secure Access.

Włącz globalne sygnalizowanie Bezpiecznego Dostępu dla dostępu warunkowego

Aby włączyć wymagane ustawienie w celu umożliwienia sprawdzenia sieci pod kątem zgodności, administrator musi wykonać następujące kroki.

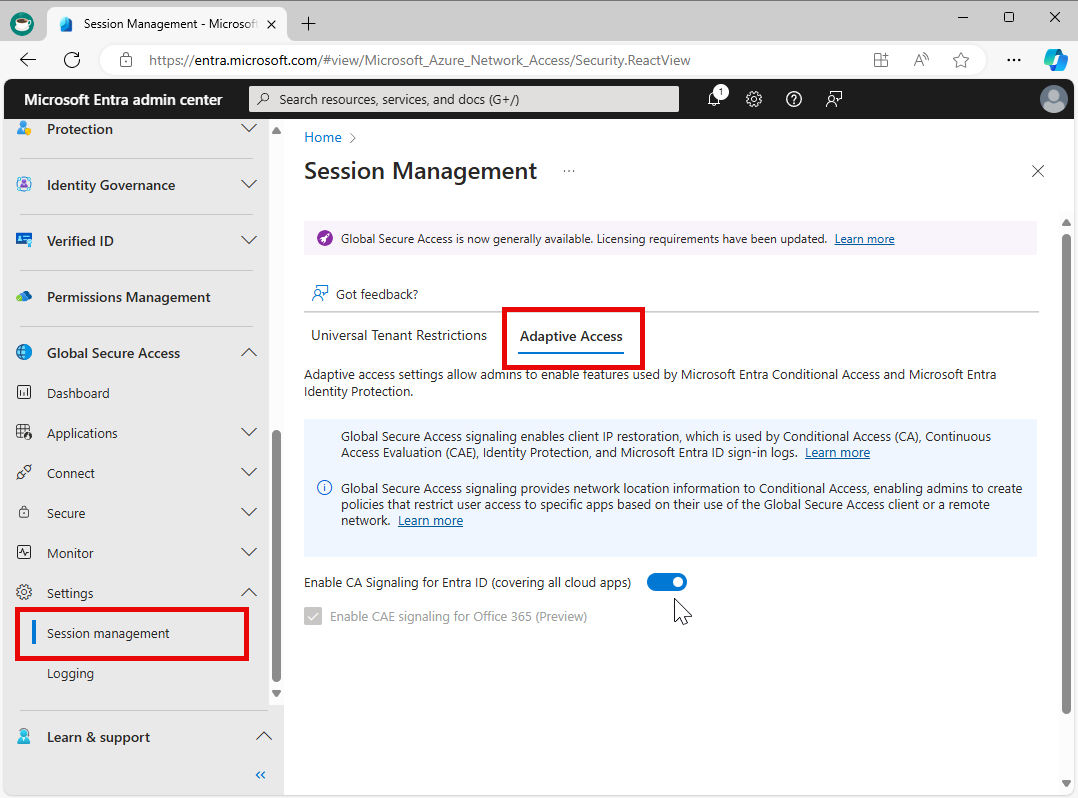

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator globalnego bezpiecznego dostępu.

- Przejdź do

Global Secure Access Ustawienia Zarządzanie sesją Dostęp adaptacyjny . - Wybierz przełącznik, aby Aktywować sygnalizację CA dla Entra ID (obejmującą wszystkie aplikacje w chmurze). Spowoduje to automatyczne włączenie sygnału CAE dla usługi Office 365 (wersja zapoznawcza).

- Przejdź do Ochrony>dostępu warunkowego>Nazwane lokalizacje.

- Potwierdź, że masz lokalizację o nazwie Wszystkie zgodne lokalizacje sieciowe z typem lokalizacji Dostęp do sieci. Organizacje mogą opcjonalnie oznaczyć tę lokalizację jako zaufaną.

Uwaga

Jeśli twoja organizacja ma aktywne zasady dostępu warunkowego na podstawie zgodnej kontroli sieci i wyłączysz globalne sygnalizowanie bezpiecznego dostępu w dostępie warunkowym, możesz przypadkowo zablokować docelowym użytkownikom końcowym dostęp do zasobów. Jeśli musisz wyłączyć tę funkcję, najpierw usuń wszystkie odpowiednie zasady dostępu warunkowego.

Chroń swoje zasoby za zgodną siecią

Zgodne zasady dostępu warunkowego sieci mogą służyć do ochrony aplikacji firmy Microsoft i innych firm. Typowe zasady będą miały przyznanie „Blokuj” dla wszystkich lokalizacji sieciowych z wyjątkiem zgodnej sieci. W poniższym przykładzie przedstawiono kroki konfigurowania tego typu zasad:

- Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator dostępu warunkowego.

- Przejdź do Ochrona>Dostęp warunkowy.

- Wybierz pozycję Utwórz nowe zasady.

- Nadaj zasadzie nazwę. Zalecamy, aby organizacje tworzyły znaczący standard dla nazw swoich zasad.

- W obszarze Przypisania wybierz pozycję Użytkownicy lub tożsamości robocze.

- W obszarze Dołącz wybierz pozycję Wszyscy użytkownicy.

- W obszarze Wyklucz wybierz pozycję Użytkownicy i grupy, a następnie wybierz konta awaryjne lub konta awaryjnego dostępu w organizacji.

- W obszarze Zasoby docelowe> uwzględnij i wybierz pozycję Wszystkie zasoby (wcześniej "Wszystkie aplikacje w chmurze").

- Jeśli Twoja organizacja rejestruje urządzenia w usłudze Microsoft Intune, zaleca się wykluczenie aplikacji Microsoft Intune Enrollment i Microsoft Intune z zasad dostępu warunkowego, aby uniknąć zależności cyklicznej.

- W obszarze Sieć.

- Ustaw pozycję Konfiguruj na Wartość Tak.

- W obszarze Dołącz wybierz pozycję Dowolna lokalizacja.

- W obszarze Wyklucz wybierz lokalizację Wszystkie zgodne lokalizacje sieciowe.

- W obszarze Kontrola dostępu:

- Udziel, wybierz pozycję Blokuj dostęp, a następnie wybierz pozycję Wybierz.

- Potwierdź ustawienia i ustaw opcję Włącz zasady na Włączone.

- Wybierz przycisk Utwórz, aby utworzyć i włączyć zasady.

Uwaga

Użyj globalnego bezpiecznego dostępu wraz z zasadami dostępu warunkowego, które wymagają zgodnej sieci dla wszystkich zasobów.

Globalne zasoby bezpiecznego dostępu są automatycznie wykluczane z zasad dostępu warunkowego po włączeniu zgodnej sieci w zasadach. Nie jest wymagane jawne wykluczenie zasobów. Te automatyczne wykluczenia są wymagane, aby upewnić się, że klient Global Secure Access nie jest blokowany przed dostępem do potrzebnych zasobów. Zasoby globalnego bezpiecznego dostępu są następujące:

- Globalne profile ruchu dla bezpiecznego dostępu

- Globalna usługa zasad bezpiecznego dostępu (usługa wewnętrzna)

Zdarzenia logowania dotyczące uwierzytelniania wykluczonych zasobów Global Secure Access pojawiają się w dziennikach logowania Microsoft Entra ID jako:

- Zasoby internetowe z globalnym bezpiecznym dostępem

- Aplikacje firmy Microsoft z globalnym bezpiecznym dostępem

- Wszystkie zasoby prywatne z globalnym bezpiecznym dostępem

- Usługa Polityki ZTNA

Wykluczenia użytkowników

Zasady dostępu warunkowego są zaawansowanymi narzędziami. Zalecamy wykluczenie następujących kont z zasad:

-

Dostęp awaryjny lub konta awaryjne, aby zapobiec zablokowaniu z powodu błędnej konfiguracji polityki. W mało prawdopodobnym scenariuszu wszyscy administratorzy są zablokowani, konto administracyjne dostępu awaryjnego może służyć do logowania się i podjęcia kroków w celu odzyskania dostępu.

- Więcej informacji można znaleźć w artykule Zarządzanie kontami dostępu awaryjnego w usłudze Microsoft Entra ID.

-

Konta usługowe i Główne jednostki usługi, takie jak konto synchronizacji programu Microsoft Entra Connect. Konta usług to konta nieinterakcyjne, które nie są powiązane z żadnym konkretnym użytkownikiem. Są one zwykle używane przez usługi zaplecza i umożliwiają programowy dostęp do aplikacji, ale są również używane do logowania się do systemów w celach administracyjnych. Wywołania wykonywane przez podmioty usługi nie będą blokowane przez zasady dostępu warunkowego dotyczące użytkowników. Użyj dostępu warunkowego dla tożsamości zasobów, aby zdefiniować zasady przeznaczone dla głównych usług.

- Jeśli twoja organizacja ma te konta używane w skryptach lub kodzie, rozważ zastąpienie ich tożsamościami zarządzanymi.

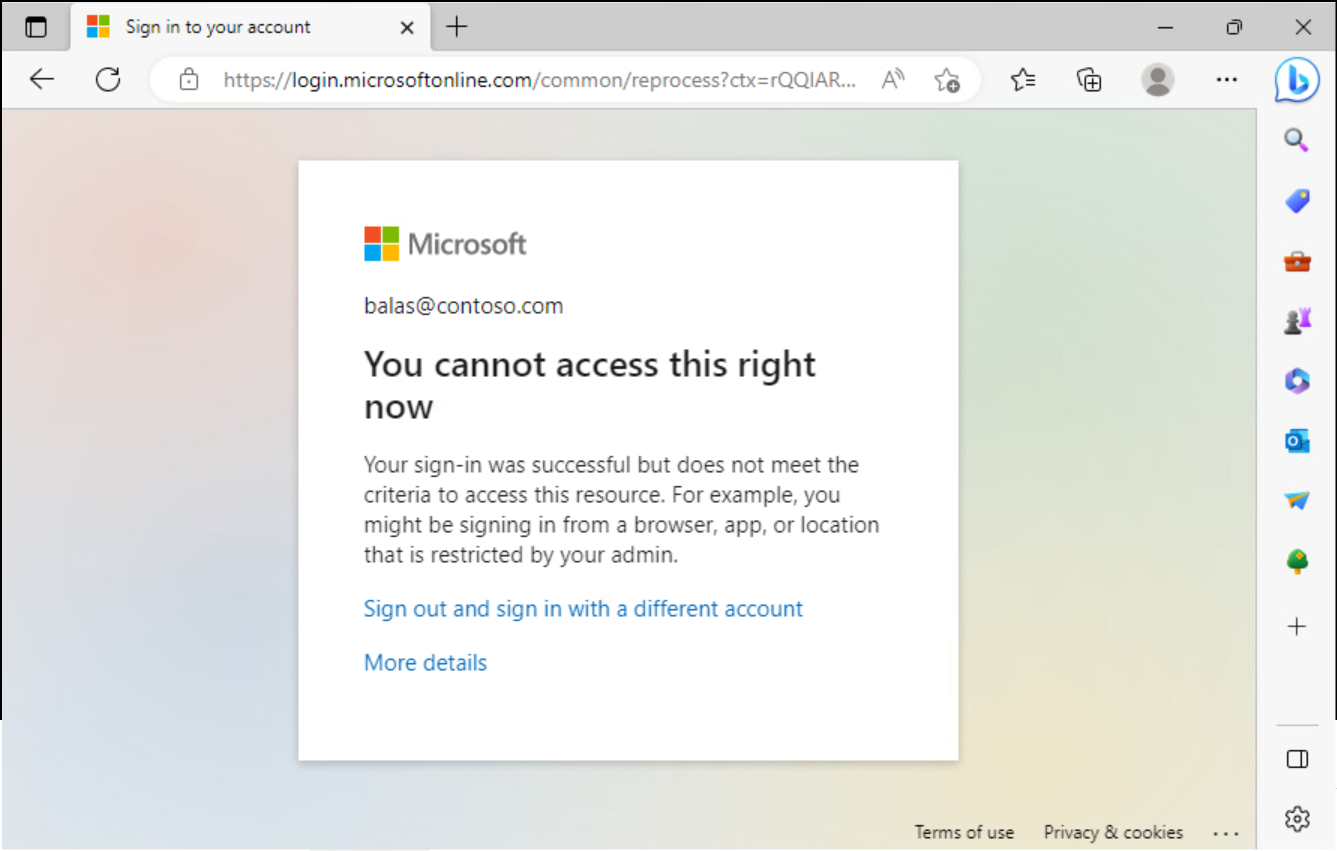

Wypróbuj swoją zgodną politykę sieciową

- Na urządzeniu użytkownika końcowego z zainstalowanym i uruchomionym klientem Global Secure Access, przeglądaj do https://outlook.office.com/mail/ lub

https://yourcompanyname.sharepoint.com/, aby uzyskać dostęp do zasobów. - Wstrzymaj klienta globalnego bezpiecznego dostępu, klikając prawym przyciskiem myszy aplikację na pasku zadań systemu Windows i wybierając pozycję Wstrzymaj.

- Przejdź do https://outlook.office.com/mail/ lub

https://yourcompanyname.sharepoint.com/, nie możesz uzyskać dostępu do zasobów z komunikatem o błędzie informującym, że nie możesz uzyskać dostępu do tego w tej chwili.

Rozwiązywanie problemów

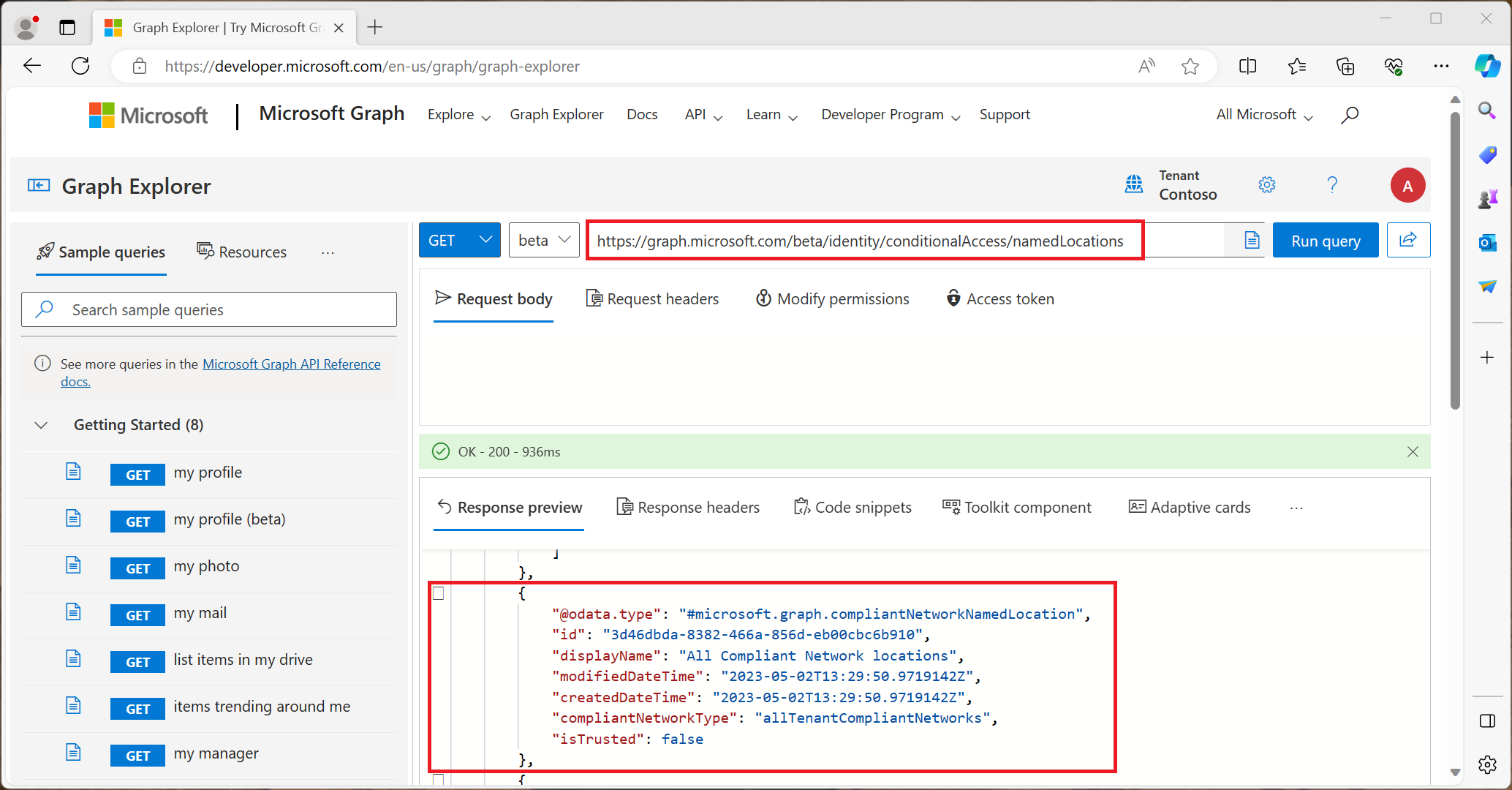

Sprawdź, czy nowa nazwana lokalizacja została utworzona automatycznie przy użyciu programu Microsoft Graph.

GET https://graph.microsoft.com/beta/identity/conditionalAccess/namedLocations