Uniwersalny dostęp warunkowy za pośrednictwem globalnego bezpiecznego dostępu

Oprócz wysyłania ruchu do globalnego bezpiecznego dostępu administratorzy mogą używać zasad dostępu warunkowego do zabezpieczania profilów ruchu. Mogą mieszać i dopasowywać kontrolki zgodnie z potrzebami, takie jak wymaganie uwierzytelniania wieloskładnikowego, wymaganie zgodnego urządzenia lub definiowanie akceptowalnego ryzyka logowania. Zastosowanie tych kontrolek do ruchu sieciowego nie tylko w aplikacjach w chmurze umożliwia wywoływanie uniwersalnego dostępu warunkowego.

Dostęp warunkowy w profilach ruchu zapewnia administratorom ogromną kontrolę nad stanem zabezpieczeń. Administratorzy mogą wymuszać zasady zerowego zaufania przy użyciu zasad do zarządzania dostępem do sieci. Korzystanie z profilów ruchu umożliwia spójne stosowanie zasad. Na przykład aplikacje, które nie obsługują nowoczesnego uwierzytelniania, mogą być teraz chronione za profilem ruchu.

Ta funkcja umożliwia administratorom spójne wymuszanie zasad dostępu warunkowego na podstawie profilów ruchu, a nie tylko aplikacji lub akcji. Administratorzy mogą kierować do określonych profilów ruchu — profil ruchu firmy Microsoft, zasoby prywatne i dostęp do Internetu za pomocą tych zasad. Użytkownicy mogą uzyskiwać dostęp do tych skonfigurowanych punktów końcowych lub profilów ruchu tylko wtedy, gdy spełniają skonfigurowane zasady dostępu warunkowego.

Wymagania wstępne

- Administratorzy korzystający z funkcji globalnego bezpiecznego dostępu muszą mieć co najmniej jedno z następujących przypisań ról w zależności od wykonywanych zadań.

- Rola Administratora globalnego bezpiecznego dostępu do zarządzania funkcjami globalnego bezpiecznego dostępu.

- Administrator dostępu warunkowego do tworzenia zasad dostępu warunkowego i interakcji z nimi.

- Produkt wymaga licencjonowania. Aby uzyskać szczegółowe informacje, zobacz sekcję licencjonowania Co to jest globalny bezpieczny dostęp. W razie potrzeby możesz kupić licencje lub uzyskać licencje próbne.

Znane ograniczenia autoryzacji tunelu

Zarówno profile przekazywania dostępu firmy Microsoft, jak i internetu używają zasad dostępu warunkowego identyfikatora entra firmy Microsoft w celu autoryzowania dostępu do tuneli w kliencie globalnego bezpiecznego dostępu. Oznacza to, że możesz przyznać lub zablokować dostęp do ruchu firmy Microsoft i profilów przekazywania dostępu do Internetu w dostępie warunkowym. W niektórych przypadkach, gdy autoryzacja do tunelu nie zostanie udzielona, ścieżka odzyskiwania w celu odzyskania dostępu do zasobów wymaga uzyskania dostępu do miejsc docelowych w profilu przekazywania dostępu do internetu lub ruchu firmy Microsoft, blokując użytkownikowi dostęp do niczego na swojej maszynie.

Jednym z przykładów jest zablokowanie dostępu do zasobu docelowego dostępu do Internetu na niezgodnych urządzeniach, pozostawisz Dostęp do Internetu Microsoft Entra użytkownicy nie mogą przywrócić zgodności swoich urządzeń. Sposobem rozwiązania tego problemu jest pominięcie punktów końcowych sieci dla usługi Microsoft Intune i wszystkich innych miejsc docelowych, do których dostęp można uzyskać w niestandardowych skryptach odnajdywania zgodności dla usługi Microsoft Intune. Tę operację można wykonać w ramach niestandardowego obejścia w profilu przekazywania dostępu do Internetu.

Inne znane ograniczenia

Ta funkcja ma co najmniej jedno znane ograniczenia. Aby uzyskać bardziej szczegółowe informacje na temat znanych problemów i ograniczeń tej funkcji, zobacz Znane Ograniczenia Globalnego Bezpiecznego Dostępu.

Zasady dostępu warunkowego

Za pomocą dostępu warunkowego można włączyć zasady kontroli dostępu i zabezpieczeń dla ruchu sieciowego uzyskanego przez Dostęp do Internetu Microsoft Entra i Dostęp Prywatny Microsoft Entra.

- Utwórz zasady przeznaczone dla całego ruchu firmy Microsoft.

- Stosowanie zasad dostępu warunkowego do aplikacji dostępu prywatnego, takich jak szybki dostęp.

- Włącz globalne sygnalizowanie bezpiecznego dostępu w dostępie warunkowym, aby źródłowy adres IP był widoczny w odpowiednich dziennikach i raportach.

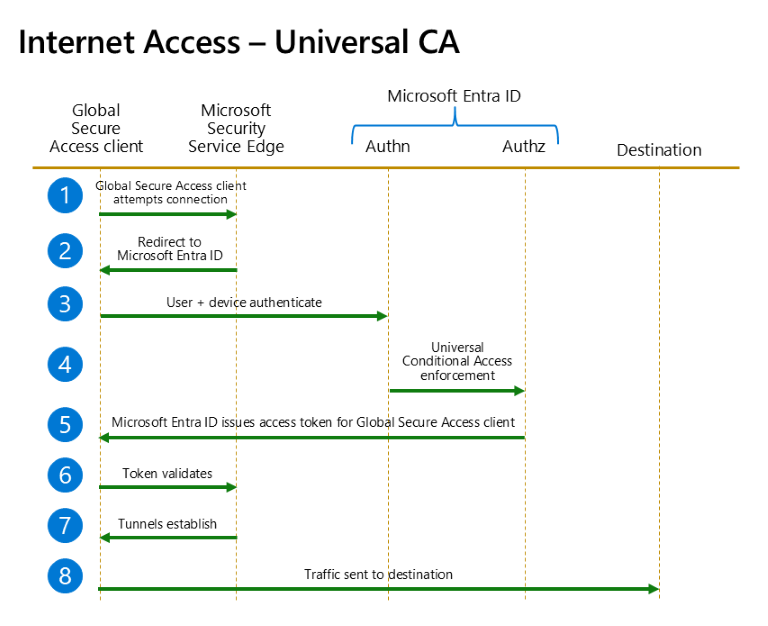

Diagram przepływu dostępu do Internetu

W poniższym przykładzie pokazano, jak Dostęp do Internetu Microsoft Entra działa podczas stosowania zasad dostępu warunkowego uniwersalnego do ruchu sieciowego.

Uwaga

Rozwiązanie Microsoft Security Service Edge obejmuje trzy tunele: ruch firmy Microsoft, dostęp do Internetu i dostęp prywatny. Dostęp warunkowy uniwersalny ma zastosowanie do tuneli dostępu do Internetu i ruchu firmy Microsoft. Nie ma obsługi tunelu dostępu prywatnego. Należy indywidualnie kierować aplikacje dla przedsiębiorstw z dostępem prywatnym.

Na poniższym diagramie przepływu przedstawiono uniwersalny dostęp warunkowy przeznaczony dla zasobów internetowych i aplikacji firmy Microsoft z globalnym bezpiecznym dostępem.

| Krok | opis |

|---|---|

| 1 | Klient globalnego bezpiecznego dostępu próbuje nawiązać połączenie z rozwiązaniem Microsoft Security Service Edge. |

| 2 | Klient przekierowuje do identyfikatora Entra firmy Microsoft w celu uwierzytelnienia i autoryzacji. |

| 3 | Użytkownik i urządzenie uwierzytelniają się. Uwierzytelnianie odbywa się bezproblemowo, gdy użytkownik ma prawidłowy podstawowy token odświeżania. |

| 100 | Po uwierzytelnieniu użytkownika i urządzenia wymuszanie zasad dostępu warunkowego jest wykonywane. Uniwersalne zasady dostępu warunkowego dotyczą ustanowionych tuneli firmy Microsoft i Internetu między klientem globalnego bezpiecznego dostępu i przeglądarką Microsoft Security Service Edge. |

| 5 | Identyfikator entra firmy Microsoft wystawia token dostępu dla klienta globalnego bezpiecznego dostępu. |

| 6 | Globalny klient bezpiecznego dostępu przedstawia token dostępu do przeglądarki Microsoft Security Service Edge. Token sprawdza poprawność. |

| 7 | Tunele ustanawiane między klientem globalnego bezpiecznego dostępu i przeglądarką Microsoft Security Service Edge. |

| 8 | Ruch zaczyna być uzyskiwany i tunelowany do miejsca docelowego za pośrednictwem tuneli Microsoft i Internet Access. |

Uwaga

Skierować aplikacje firmy Microsoft do globalnego bezpiecznego dostępu, aby chronić połączenie między przeglądarką Microsoft Security Service Edge i klientem globalnego bezpiecznego dostępu. Aby zapewnić, że użytkownicy nie mogą pominąć usługi Microsoft Security Service Edge, utwórz zasady dostępu warunkowego, które wymagają zgodnej sieci dla aplikacji platformy Microsoft 365 Dla przedsiębiorstw.

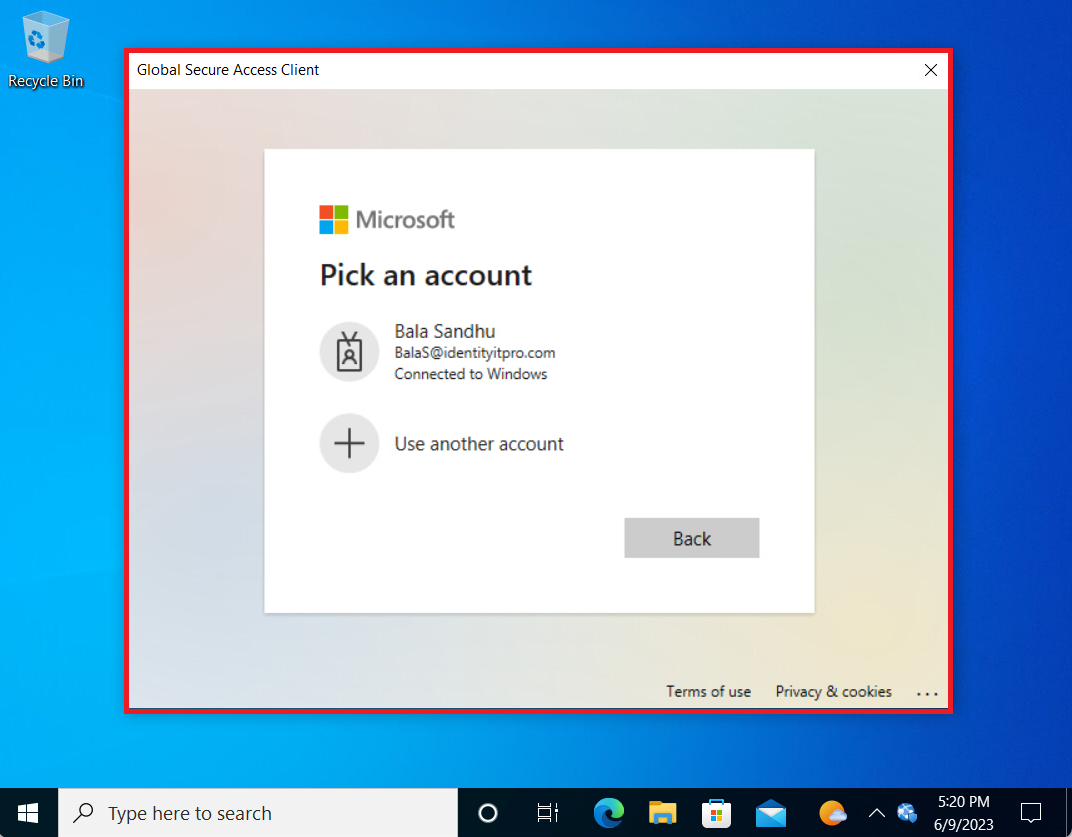

Środowisko użytkownika

Gdy użytkownicy logują się na maszynie przy użyciu zainstalowanego, skonfigurowanego i uruchomionego klienta globalnego bezpiecznego dostępu po raz pierwszy zostanie wyświetlony monit o zalogowanie. Gdy użytkownicy próbują uzyskać dostęp do zasobu chronionego przez zasady. Podobnie jak w poprzednim przykładzie, zasady są wymuszane i są monitowane o zalogowanie się, jeśli jeszcze tego nie zrobiono. Po wyświetleniu ikony paska zadań dla klienta globalnego bezpiecznego dostępu jest widoczny czerwony okrąg wskazujący, że jest wylogowany lub nie jest uruchomiony.

Gdy użytkownik zaloguje się w kliencie globalnego bezpiecznego dostępu, ma zielony okrąg, który jest zalogowany, a klient jest uruchomiony.