Zabezpieczanie tożsamości obciążeń roboczych

Ochrona tożsamości Microsoft Entra ID może wykrywać, badać i korygować tożsamości zasobów roboczych, chroniąc aplikacje, główne elementy usług oraz tożsamości użytkowników.

Tożsamość zasobów roboczych to identyfikator pozwalający aplikacji uzyskać dostęp do zasobów, czasami w kontekście użytkownika. Te tożsamości robocze różnią się od tradycyjnych kont użytkowników, ponieważ:

- Nie można wykonać uwierzytelniania wieloskładnikowego.

- Często nie mają formalnego procesu cyklu życia.

- Trzeba gdzieś przechowywać ich poświadczenia lub tajemnice.

Te różnice utrudniają zarządzanie tożsamościami przypisanymi do obciążeń roboczych i narażają je na większe ryzyko kompromitacji.

Ważne

Pełne szczegóły ryzyka i mechanizmy kontroli dostępu oparte na ryzyku są dostępne dla klientów usługi Workload Identities Premium; jednak klienci bez licencji usługi Workload Identities Premium nadal otrzymują wszystkie wykrycia z ograniczonymi szczegółami raportowania.

Uwaga

ID Protection wykrywa ryzyko w aplikacjach jednodostępnych, aplikacjach innych firm SaaS oraz aplikacjach wielodostępnych. Tożsamości zarządzane nie są obecnie uwzględniane.

Wymagania wstępne

Aby korzystać z raportów dotyczących ryzyka związanego z tożsamościami zadań, w tym z sekcji Ryzykowne tożsamości zadań oraz z zakładki Wykrywanie tożsamości zadań w sekcji Wykrycia ryzyka w portalu, musisz posiadać następujące elementy.

Przypisano jedną z następujących ról administratora

- Administrator zabezpieczeń

- Operator zabezpieczeń

- Przeglądarka zabezpieczeń

Użytkownicy przypisani roli Administrator dostępu warunkowego mogą tworzyć zasady, które używają ryzyka jako warunku.

Aby zarządzać ryzykownymi tożsamościami obciążeń, zalecamy skonfigurowanie ryzykowo uwarunkowanych zasad dostępu, które wymagają licencji Workload Identities Premium. Możesz je przejrzeć, rozpocząć wersję próbną i nabyć na panelu Tożsamości Obciążeń.

Uwaga

Dzięki Microsoft Security Copilot możesz używać poleceń w języku naturalnym, aby uzyskać wgląd w ryzykowne identyfikatory obciążenia. Dowiedz się więcej o tym, jak oceniać zagrożenia aplikacji za pomocą Microsoft Security Copilot w usłudze Microsoft Entra.

Wykrywanie zagrożeń związanych z tożsamością obciążeń systemowych

Wykrywamy ryzyko związane z tożsamościami obciążeń w ramach zachowania logowania i wskaźników naruszenia bezpieczeństwa w trybie offline.

| Nazwa wykrywania | Typ wykrywania | opis | typZdarzeniaRyzyka |

|---|---|---|---|

| Microsoft Entra analiza zagrożeń | W trybie offline | To wykrywanie ryzyka wskazuje pewne działania zgodne ze znanymi wzorcami ataków na podstawie wewnętrznych i zewnętrznych źródeł analizy zagrożeń firmy Microsoft. | dochodzeniaThreatIntelligence |

| Podejrzane logowania | W trybie offline | To wykrywanie ryzyka wskazuje właściwości logowania lub wzorce, które są nietypowe dla tego podmiotu usługi. Wykrywanie uczy się wzorcowego zachowania logowania dla tożsamości obciążeń roboczych w dzierżawcy. To wykrywanie trwa od 2 do 60 dni i jest uruchamiane, jeśli co najmniej jedna z następujących nieznanych właściwości pojawi się podczas kolejnego logowania: adres IP/ASN, docelowy zasób, agent użytkownika, zmiana IP na hostingowy lub niehostingowy, kraj IP, typ poświadczeń. Ze względu na programowy charakter logowań tożsamościowych związanych z obciążeniem udostępniamy znacznik czasu podejrzanego działania zamiast sygnalizowania konkretnego zdarzenia logowania. Logowania inicjowane po autoryzowanej zmianie konfiguracji mogą wyzwolić to wykrywanie. | podejrzane logowania |

| Administrator potwierdził, że klucz usługi został naruszony | W trybie offline | To wykrywanie oznacza, że administrator wybrał opcję „Potwierdź naruszenie” w interfejsie użytkownika Ryzykownych Tożsamości Obciążeń lub przy użyciu interfejsu API riskyServicePrincipals. Aby sprawdzić, który administrator potwierdził bezpieczeństwo tego konta, sprawdź historię ryzyka konta (za pośrednictwem interfejsu użytkownika lub interfejsu API). | Administrator potwierdził, że tożsamość usługi została naruszona |

| Ujawnione poświadczenia | W trybie offline | To wykrywanie ryzyka wskazuje, że wyciekły prawidłowe poświadczenia konta. Ten wyciek może wystąpić, gdy ktoś umieszcza poświadczenia w publicznym repozytorium kodu na GitHubie, lub gdy poświadczenia wyciekają w wyniku naruszenia danych. Gdy usługa Microsoft Leaked Credentials uzyskuje poświadczenia z GitHub, ciemnej sieci, witryn typu paste lub innych źródeł, są sprawdzane względem bieżących prawidłowych poświadczeń w Microsoft Entra ID w celu znalezienia zgodności. | ujawnione dane uwierzytelniające |

| Złośliwa aplikacja | W trybie offline | To wykrywanie łączy alerty z usługi ID Protection i Microsoft Defender dla aplikacji w chmurze, aby zasygnalizować, kiedy firma Microsoft wyłącza aplikację za naruszenie naszych warunków użytkowania usługi. Zalecamy przeprowadzenie badania aplikacji. Uwaga: te aplikacje są wyświetlane DisabledDueToViolationOfServicesAgreement we disabledByMicrosoftStatus właściwości powiązanej aplikacji i typach zasobów jednostki usługi w programie Microsoft Graph. Aby zapobiec ponownemu utworzeniu tych obiektów w organizacji w przyszłości, nie można usunąć tych obiektów. |

złośliwa aplikacja |

| Podejrzana aplikacja | W trybie offline | To wykrywanie wskazuje, że usługa ID Protection lub Microsoft Defender dla Aplikacji Chmurowych zidentyfikowała aplikację, która może naruszać nasze warunki użytkowania, ale jej nie wyłączyła. Zalecamy przeprowadzenie badania aplikacji. | podejrzana aplikacja |

| Nietypowe działanie jednostki usługi | W trybie offline | To wykrywanie ryzyka bazuje na normalnym zachowaniu zasadniczych usług administracyjnych w Microsoft Entra ID i identyfikuje nietypowe wzorce, takie jak podejrzane zmiany w katalogu. Wykrywanie jest wyzwalane względem jednostki usługi administracyjnej dokonującej zmiany lub obiektu, który został zmieniony. | anomalnaAktywnośćUsługiPrincipalnej |

| Podejrzany ruch interfejsu API | W trybie offline | To wykrywanie ryzyka jest zgłaszane, gdy zaobserwowano nietypowy ruch Graph API lub wyliczenie katalogu zasobu głównego usługi. Wykrywanie podejrzanego ruchu interfejsu API może wskazywać na nietypową rekonesans lub eksfiltrację danych przez jednostkę usługi. | podejrzany ruch API |

Identyfikowanie ryzykownych tożsamości obciążeń roboczych

Organizacje mogą znaleźć tożsamości obciążeń oznaczone jako ryzyko w jednym z dwóch miejsc.

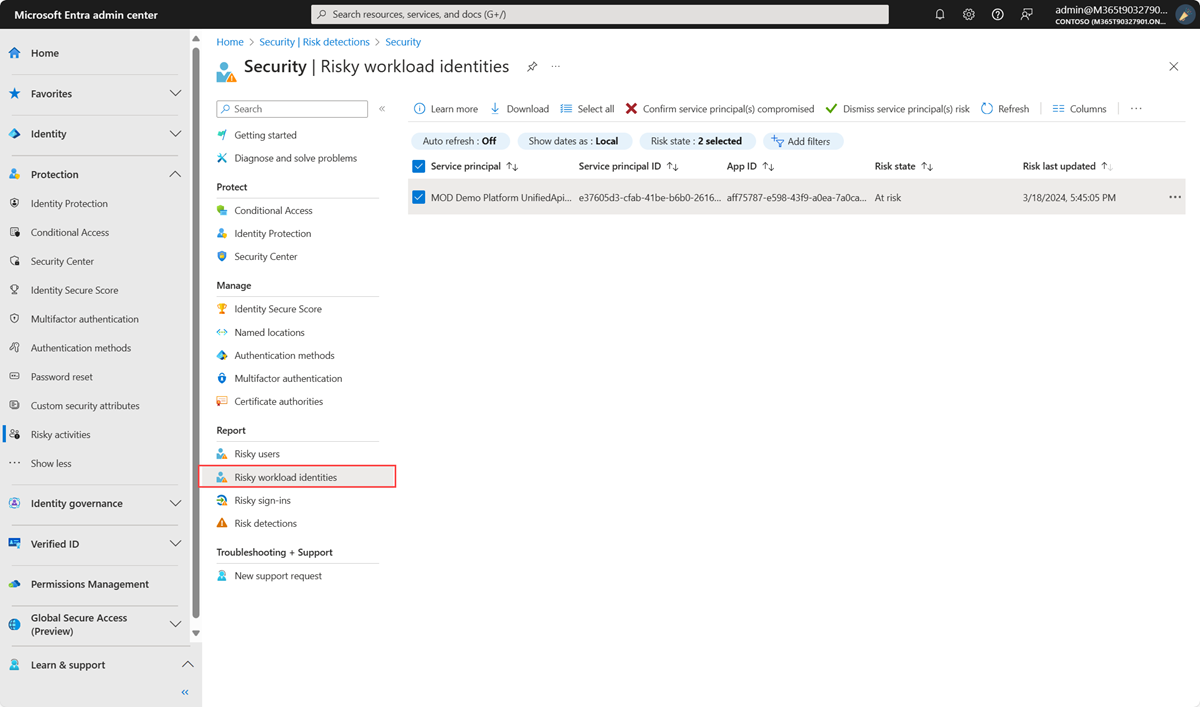

- Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Czytelnik zabezpieczeń.

- Przejdź do Ochrona>Ochrona tożsamości>Ryzykowne tożsamości obciążeń roboczych.

Interfejsy API programu Microsoft Graph

Możesz również wykonywać zapytania dotyczące ryzykownych tożsamości obciążeń przy użyciu interfejsu API programu Microsoft Graph. W interfejsie API ochrony identyfikatorów są dwie nowe kolekcje.

riskyServicePrincipalsservicePrincipalRiskDetections

Eksportowanie danych dotyczących ryzyka

Organizacje mogą eksportować dane, konfigurując ustawienia diagnostyczne w usłudze Microsoft Entra ID , aby wysyłać dane o podwyższonym ryzyku do obszaru roboczego usługi Log Analytics, archiwizować je na koncie magazynu, przesyłać strumieniowo do centrum zdarzeń lub wysyłać je do rozwiązania SIEM.

Wymuszanie kontroli dostępu przy użyciu dostępu warunkowego opartego na ryzyku

Korzystając z dostępu warunkowego dla tożsamości obciążeniowych, możesz zablokować dostęp dla określonych kont, które wybierzesz, gdy ID Protection oznaczy je jako "zagrożone". Zasady można stosować do jednodzierżawowych podmiotów usługi zarejestrowanych w twojej dzierżawie. Aplikacje SaaS innych firm, aplikacje z wieloma najemcami i tożsamości zarządzane nie są objęte zakresem.

W celu zwiększenia bezpieczeństwa i odporności tożsamości obciążeń roboczych, funkcja ciągłej oceny dostępu (CAE) dla tożsamości obciążeń roboczych to potężne narzędzie, które oferuje bezpośrednie egzekwowanie zasad dostępu warunkowego i wszelkich wykrytych sygnałów ryzyka. Tożsamości obciążeń stron trzecich z obsługą CAE, które uzyskują dostęp do zasobów pierwszoporządkowych z obsługą CAE, są wyposażone w 24-godzinne trwałe tokeny (LLT), które podlegają ciągłej weryfikacji bezpieczeństwa. Zapoznaj się z dokumentacją CAE dla tożsamości obciążeń, aby uzyskać informacje na temat konfigurowania klientów tożsamości obciążeń dla CAE i aktualnego zakresu funkcji.

Badanie ryzykownych tożsamości związanych z obciążeniem pracą

Usługa ID Protection udostępnia organizacjom dwa raporty, które mogą wykorzystywać do analizy ryzyka związanego z tożsamościami w obrębie obciążenia pracy. Te raporty dotyczą ryzykownych tożsamości obciążeń oraz wykrywania ryzyka dla tych tożsamości. Wszystkie raporty umożliwiają pobieranie zdarzeń w formacie CSV do dalszej analizy.

Oto niektóre kluczowe pytania, na które należy odpowiedzieć podczas badania:

- Czy na kontach są wyświetlane podejrzane działania logowania?

- Czy wprowadzono nieautoryzowane zmiany w poświadczeniach?

- Czy na kontach wprowadzono podejrzane zmiany konfiguracji?

- Czy konto nabyło nieautoryzowane role aplikacji?

Przewodnik operacyjny zabezpieczeń Microsoft Entra dla aplikacji zawiera szczegółowe wskazówki dotyczące powyższych obszarów badań.

Po ustaleniu, czy tożsamość obciążenia roboczego została naruszona, usuń ryzyko związane z kontem lub potwierdź, że konto zostało naruszone w raporcie ryzykownych tożsamości obciążenia roboczego. Możesz również wybrać opcję "Wyłącz konto usługi", jeśli chcesz zablokować możliwość dalszych logowań przy użyciu tego konta.

Zarządzanie ryzykownymi tożsamościami obciążeń operacyjnych

- Spis poświadczeń przypisanych do ryzykownych tożsamości obciążenia roboczego, niezależnie od tego, czy są to obiekty główne usługi, czy obiekty aplikacji.

- Dodaj nowe poświadczenie. Firma Microsoft zaleca używanie certyfikatów x509.

- Usuń poświadczenia naruszone. Jeśli uważasz, że konto jest zagrożone, zalecamy usunięcie wszystkich istniejących poświadczeń.

- Skoryguj wszystkie sekrety w usłudze Azure KeyVault, do których podmiot zabezpieczeń ma dostęp, poprzez ich rotację.

Microsoft Entra Toolkit to moduł programu PowerShell, który może pomóc w wykonaniu niektórych z tych akcji.