Scenariusze wielodostępne zarządzania użytkownikami

Ten artykuł jest drugim w serii artykułów, które zawierają wskazówki dotyczące konfigurowania i zapewniania zarządzania cyklem życia użytkowników w środowiskach wielodostępnych firmy Microsoft. Poniższe artykuły z serii zawierają więcej informacji zgodnie z opisem.

- Wprowadzenie do wielodostępnego zarządzania użytkownikami jest pierwszą z serii artykułów, które zawierają wskazówki dotyczące konfigurowania i zapewniania zarządzania cyklem życia użytkowników w środowiskach wielodostępnych firmy Microsoft.

- Typowe zagadnienia dotyczące wielodostępnej funkcji zarządzania użytkownikami zawierają wskazówki dotyczące następujących zagadnień: synchronizacja między dzierżawami, obiekt katalogu, dostęp warunkowy firmy Microsoft Entra, dodatkowa kontrola dostępu i usługa Office 365.

- Typowe rozwiązania dotyczące wielodostępnego zarządzania użytkownikami , gdy pojedyncza dzierżawa nie działa w danym scenariuszu, ten artykuł zawiera wskazówki dotyczące następujących wyzwań: automatyczne zarządzanie cyklem życia użytkownika i alokacja zasobów w dzierżawach, udostępnianie aplikacji lokalnych między dzierżawami.

Wskazówki ułatwiają osiągnięcie spójnego stanu zarządzania cyklem życia użytkowników. Zarządzanie cyklem życia obejmuje aprowizowanie i anulowanie aprowizacji użytkowników w dzierżawach przy użyciu dostępnych narzędzi platformy Azure, które obejmują współpracę B2B firmy Microsoft (B2B) i synchronizację między dzierżawami.

W tym artykule opisano trzy scenariusze, w których można używać wielodostępnych funkcji zarządzania użytkownikami.

- Zainicjowane przez użytkownika końcowego

- Skryptów

- Zautomatyzowane

Scenariusz inicjowany przez użytkownika końcowego

W scenariuszach inicjowanych przez użytkownika końcowego administratorzy dzierżawy zasobów delegować pewne możliwości użytkownikom w dzierżawie. Administratorzy umożliwiają użytkownikom końcowym zapraszanie użytkowników zewnętrznych do dzierżawy, aplikacji lub zasobu. Możesz zaprosić użytkowników z dzierżawy głównej lub indywidualnie zarejestrować się.

Na przykład globalna firma zajmująca się usługami zawodowymi współpracuje z podwykonawcami projektów. Podwykonawcy (użytkownicy zewnętrzni) wymagają dostępu do aplikacji i dokumentów firmy. Administratorzy firmy mogą delegować do swoich użytkowników końcowych możliwość zapraszania podwykonawców lub konfigurowania samoobsługi na potrzeby dostępu do zasobów podwykonawców.

Aprowizowanie kont

Poniżej przedstawiono najczęściej używane sposoby zapraszania użytkowników końcowych do uzyskiwania dostępu do zasobów dzierżawy.

- Zaproszenia oparte na aplikacjach. Aplikacje firmy Microsoft (takie jak Teams i SharePoint) mogą włączać zaproszenia użytkowników zewnętrznych. Skonfiguruj ustawienia zaproszenia B2B zarówno w usłudze Microsoft Entra B2B, jak i w odpowiednich aplikacjach.

- MyApps. Użytkownicy mogą zapraszać i przypisywać użytkowników zewnętrznych do aplikacji przy użyciu usługi MyApps. Konto użytkownika musi mieć uprawnienia do samoobsługowego rejestrowania aplikacji zatwierdzającej. Właściciele grup mogą zapraszać użytkowników zewnętrznych do swoich grup.

- Zarządzanie upoważnieniami. Umożliwiaj administratorom lub właścicielom zasobów tworzenie pakietów dostępu za pomocą zasobów, dozwolonych organizacji zewnętrznych, wygasania użytkowników zewnętrznych i zasad dostępu. Publikowanie pakietów dostępu w celu umożliwienia samoobsługowej rejestracji użytkowników zewnętrznych w celu uzyskania dostępu do zasobów.

- Witryna Azure Portal. Użytkownicy końcowi z rolą zapraszania gości mogą logować się do witryny Azure Portal i zapraszać użytkowników zewnętrznych z menu Użytkownicy w witrynie Microsoft Entra ID.

- Programowe (Program PowerShell, interfejs API programu Graph). Użytkownicy końcowi z rolą zapraszającego gościa mogą zapraszać użytkowników zewnętrznych przy użyciu programu PowerShell lub interfejsu API programu Graph.

Realizowanie zaproszeń

Po aprowizacji kont w celu uzyskania dostępu do zasobu zaproszenia e-mail są dostępne na adres e-mail zaproszonego użytkownika.

Gdy zaproszony użytkownik otrzyma zaproszenie, może skorzystać z linku zawartego w wiadomości e-mail do adresu URL realizacji. W ten sposób zaproszony użytkownik może zatwierdzić lub odrzucić zaproszenie, a w razie potrzeby utworzyć konto użytkownika zewnętrznego.

Zaproszeni użytkownicy mogą również próbować bezpośrednio uzyskać dostęp do zasobu, nazywanego wykupem just in time (JIT), jeśli jeden z poniższych scenariuszy jest spełniony.

- Zaproszony użytkownik ma już identyfikator Entra firmy Microsoft lub konto Microsoft albo

- Administratorzy włączyli jednorazowe kody dostępu pocztą e-mail.

Podczas realizacji JIT mogą mieć zastosowanie następujące zagadnienia.

- Jeśli administratorzy nie pominąli monitów o wyrażenie zgody, użytkownik musi wyrazić zgodę przed uzyskaniem dostępu do zasobu.

- Możesz zezwolić lub zablokować zaproszenia do użytkowników zewnętrznych z określonych organizacji przy użyciu listy dozwolonych lub listy zablokowanych.

Aby uzyskać więcej informacji, zobacz Microsoft Entra B2B collaboration invitation redemption (Realizacja zaproszenia do współpracy B2B firmy Microsoft).

Włączanie uwierzytelniania za pomocą jednorazowego kodu dostępu

W scenariuszach, w których zezwalasz na ad hoc B2B, włącz uwierzytelnianie jednorazowego kodu dostępu w wiadomości e-mail. Ta funkcja uwierzytelnia użytkowników zewnętrznych, gdy nie można ich uwierzytelnić za pomocą innych środków, takich jak:

- Microsoft Entra ID.

- Konto Microsoft.

- Konto Gmail za pośrednictwem Federacji Google.

- Konto z usługi Security Assertion Markup Language (SAML)/WS-Fed IDP za pośrednictwem federacji bezpośredniej.

W przypadku uwierzytelniania za pomocą jednorazowego kodu dostępu nie trzeba tworzyć konta Microsoft. Gdy użytkownik zewnętrzny zrealizowa zaproszenie lub uzyska dostęp do udostępnionego zasobu, otrzyma tymczasowy kod na swoim adresie e-mail. Następnie wprowadź kod, aby kontynuować logowanie.

Zarządzanie kontami

W scenariuszu zainicjowanym przez użytkownika końcowego administrator dzierżawy zasobów zarządza kontami użytkowników zewnętrznych w dzierżawie zasobów (nie jest aktualizowany na podstawie zaktualizowanych wartości w dzierżawie głównej). Jedyne widoczne atrybuty odebrane obejmują adres e-mail i nazwę wyświetlaną.

Można skonfigurować więcej atrybutów w obiektach użytkownika zewnętrznego, aby ułatwić różne scenariusze (takie jak scenariusze uprawnień). Możesz uwzględnić wypełnianie książki adresowej przy użyciu danych kontaktowych. Rozważmy na przykład następujące atrybuty.

- HiddenFromAddressListsEnabled [ShowInAddressList]

- FirstName [GivenName]

- LastName [SurName]

- Tytuł

- Dział

- Numer telefonu

Możesz ustawić te atrybuty, aby dodać użytkowników zewnętrznych do globalnej listy adresów (GAL) i do wyszukiwania osób (np. selektor osób programu SharePoint). Inne scenariusze mogą wymagać różnych atrybutów (takich jak ustawianie uprawnień i uprawnień dla pakietów dostępu, członkostwa w grupie dynamicznej i oświadczeń SAML).

Domyślnie gal ukrywa zaproszonych użytkowników zewnętrznych. Ustaw atrybuty użytkownika zewnętrznego, aby nie były ukrywane, aby uwzględnić je w ujednoliconej gal. W sekcji Microsoft Exchange Online w sekcji Typowe zagadnienia dotyczące zarządzania użytkownikami wielodostępnym opisano, jak można zmniejszyć limity, tworząc użytkowników zewnętrznych członków zamiast zewnętrznych użytkowników-gości.

Anulowanie aprowizacji kont

Scenariusze inicjowane przez użytkownika końcowego umożliwiają zdecentralizowanie decyzji dotyczących dostępu, które mogą powodować wyzwanie związane z podjęciem decyzji o usunięciu użytkownika zewnętrznego i skojarzonego z nim dostępu. Zarządzanie upoważnieniami i przeglądy dostępu umożliwiają przeglądanie i usuwanie istniejących użytkowników zewnętrznych i ich dostępu do zasobów.

W przypadku zapraszania użytkowników spoza zarządzania upoważnieniami należy utworzyć oddzielny proces przeglądania dostępu i zarządzania nimi. Jeśli na przykład bezpośrednio zaprosisz użytkownika zewnętrznego za pośrednictwem programu SharePoint na platformie Microsoft 365, nie jest to proces zarządzania upoważnieniami.

Scenariusz skryptowy

W scenariuszu skryptowym administratorzy dzierżawy zasobów wdrażają skryptowy proces ściągania w celu zautomatyzowania odnajdywania i aprowizacji użytkowników zewnętrznych.

Na przykład firma uzyskuje konkurenta. Każda firma ma jedną dzierżawę firmy Microsoft Entra. Chcą, aby następujące scenariusze pierwszego dnia działały bez konieczności wykonywania jakichkolwiek kroków zaproszeń ani realizacji. Wszyscy użytkownicy muszą mieć możliwość:

- Użyj logowania jednokrotnego do wszystkich zaaprowizowanych zasobów.

- Znajdź siebie i zasoby w ujednoliconej gal.

- Ustal obecność siebie i zainicjuj czat.

- Dostęp do aplikacji opartych na dynamicznych grupach członkostwa.

W tym scenariuszu dzierżawa każdej organizacji jest dzierżawą macierzystą dla istniejących pracowników, będąc dzierżawą zasobów dla pracowników innych organizacji.

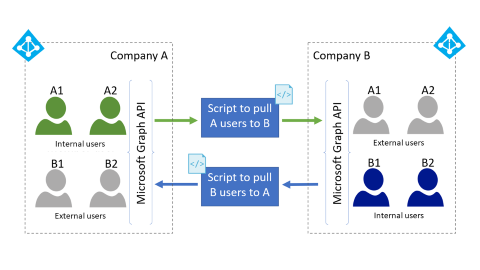

Aprowizowanie kont

Za pomocą funkcji Delta Query administratorzy dzierżawy mogą wdrożyć skryptowy proces ściągania, aby zautomatyzować odnajdywanie i aprowizowanie tożsamości w celu obsługi dostępu do zasobów. Ten proces sprawdza dzierżawę główną dla nowych użytkowników. Używa interfejsów API programu Graph B2B do aprowizowania nowych użytkowników jako użytkowników zewnętrznych w dzierżawie zasobów, jak pokazano na poniższym diagramie topologii wielodostępnej.

- Administratorzy dzierżawy wstępnie rozmieścić poświadczenia i wyrazić zgodę na odczyt każdej dzierżawy.

- Administratorzy dzierżawy automatyzują wyliczanie i ściąganie użytkowników z zakresem do dzierżawy zasobów.

- Użyj interfejsu API programu Microsoft Graph z uprawnieniami ze zgodą, aby odczytywać i aprowizować użytkowników przy użyciu interfejsu API zaproszenia.

- Początkowa aprowizacja może odczytywać atrybuty źródłowe i stosować je do docelowego obiektu użytkownika.

Zarządzanie kontami

Organizacja zasobów może rozszerzyć dane profilu w celu obsługi scenariuszy udostępniania, aktualizując atrybuty metadanych użytkownika w dzierżawie zasobów. Jeśli jednak wymagana jest ciągła synchronizacja, rozwiązanie zsynchronizowane może być lepszym rozwiązaniem.

Anulowanie aprowizacji kont

Funkcja Delta Query może sygnalizować, kiedy użytkownik zewnętrzny musi zostać anulowany. Zarządzanie upoważnieniami i przeglądy dostępu mogą umożliwiać przeglądanie i usuwanie istniejących użytkowników zewnętrznych oraz ich dostępu do zasobów.

Jeśli zapraszasz użytkowników spoza zarządzania upoważnieniami, utwórz oddzielny proces przeglądania dostępu użytkowników zewnętrznych i zarządzania nim. Jeśli na przykład zaprosisz użytkownika zewnętrznego bezpośrednio za pośrednictwem programu SharePoint na platformie Microsoft 365, nie jest to proces zarządzania upoważnieniami.

Scenariusz zautomatyzowany

Synchronizowane udostępnianie między dzierżawami jest najbardziej złożonymi wzorcami opisanymi w tym artykule. Ten wzorzec umożliwia bardziej zautomatyzowane zarządzanie i anulowanie aprowizacji niż inicjowane przez użytkownika końcowego lub skryptowe.

W zautomatyzowanych scenariuszach administratorzy dzierżawy zasobów używają systemu aprowizacji tożsamości do automatyzowania procesów aprowizacji i anulowania aprowizacji. W scenariuszach w ramach wystąpienia chmury komercyjnej firmy Microsoft mamy synchronizację między dzierżawami. W scenariuszach obejmujących wystąpienia suwerennej chmury firmy Microsoft potrzebne są inne podejścia, ponieważ synchronizacja między dzierżawami nie obsługuje jeszcze wielu chmur.

Na przykład w ramach wystąpienia chmury komercyjnej firmy Microsoft konglomeracja międzynarodowa/regionalna ma wiele spółek zależnych z następującymi wymaganiami.

- Każda z nich ma własną dzierżawę firmy Microsoft Entra i musi współpracować.

- Oprócz synchronizowania nowych użytkowników między dzierżawami automatyczne synchronizowanie aktualizacji atrybutów i automatyzowanie anulowania aprowizacji.

- Jeśli pracownik nie znajduje się już w jednostce zależnej, usuń swoje konto ze wszystkich innych dzierżaw podczas następnej synchronizacji.

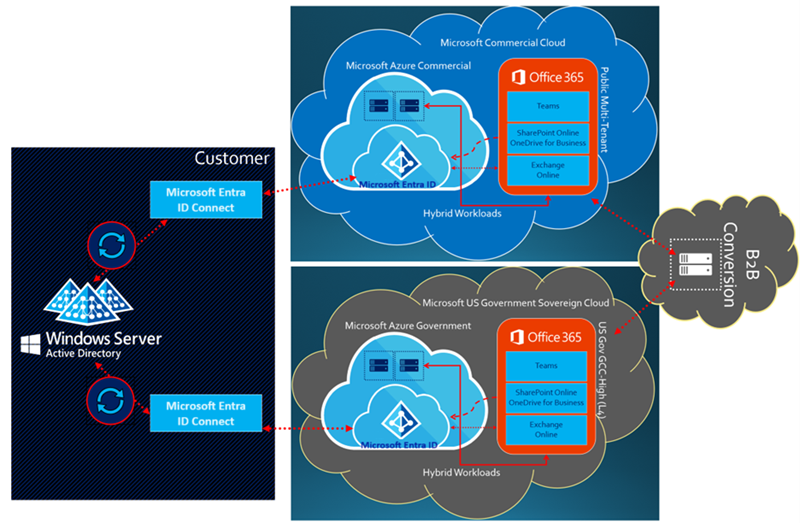

W rozszerzonym scenariuszu między chmurami wykonawca bazy przemysłowej obrony (DIB) ma opartą na obronie i komercyjną spółkę zależną. Mają one konkurencyjne wymagania dotyczące regulacji:

- Firma obrony USA znajduje się w dzierżawie suwerennej chmury USA, takiej jak Microsoft 365 US Government GCC High i Azure Government.

- Firma komercyjna znajduje się w oddzielnej dzierżawie firmy Microsoft Entra w środowisku komercyjnym, takim jak środowisko Firmy Microsoft Entra działające w globalnej chmurze platformy Azure.

Aby działać jak jedna firma wdrożona w architekturze między chmurami, wszyscy użytkownicy synchronizują się z obiem dzierżawami. Takie podejście umożliwia ujednoliconą dostępność gal w obu dzierżawach i może zapewnić, że użytkownicy automatycznie synchronizowani z obiem dzierżawami obejmują uprawnienia i ograniczenia dotyczące aplikacji i zawartości. Przykładowe wymagania obejmują:

- Pracownicy USA mogą mieć wszechobecny dostęp do obu dzierżaw.

- Pracownicy niebędący usa pokazują w ujednoliconej gal obu dzierżaw, ale nie mają dostępu do chronionej zawartości w dzierżawie GCC High.

Ten scenariusz wymaga automatycznej synchronizacji i zarządzania tożsamościami w celu skonfigurowania użytkowników w obu dzierżawach podczas kojarzenia ich z odpowiednimi uprawnieniami i zasadami ochrony danych.

Między chmurami B2B wymaga skonfigurowania ustawień dostępu między dzierżawami dla każdej organizacji, z którą chcesz współpracować w wystąpieniu chmury zdalnej.

Aprowizowanie kont

W tej sekcji opisano trzy techniki automatyzowania aprowizacji kont w scenariuszu zautomatyzowanym.

Technika 1. Korzystanie z wbudowanej funkcji synchronizacji między dzierżawami w usłudze Microsoft Entra ID

Takie podejście działa tylko wtedy, gdy wszystkie dzierżawy, które należy zsynchronizować, znajdują się w tym samym wystąpieniu chmury (na przykład commercial to Commercial).

Technika 2. Aprowizuj konta za pomocą programu Microsoft Identity Manager

Użyj zewnętrznego rozwiązania do zarządzania tożsamościami i dostępem (IAM), takiego jak Program Microsoft Identity Manager (MIM) jako aparat synchronizacji.

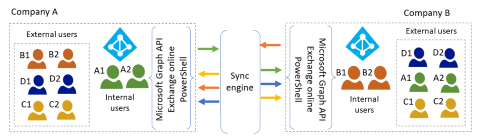

To zaawansowane wdrożenie używa programu MIM jako aparatu synchronizacji. Program MIM wywołuje interfejs API programu Microsoft Graph i program PowerShell usługi Exchange Online. Alternatywne implementacje mogą obejmować usługę zarządzaną hostowaną w chmurze usługę synchronizacji usługi Active Directory (ADSS) z rozwiązań branżowych firmy Microsoft. Istnieją oferty innych niż Microsoft, które można tworzyć od podstaw z innymi ofertami IAM (takimi jak SailPoint, Omada i OKTA).

Synchronizacja tożsamości (użytkowników, kontaktów i grup) z jednej dzierżawy do innej jest wykonywana w chmurze, jak pokazano na poniższym diagramie.

Zagadnienia, które wykraczają poza zakres tego artykułu, obejmują integrację aplikacji lokalnych.

Technika 3. Aprowizuj konta za pomocą programu Microsoft Entra Connect

Ta technika dotyczy tylko złożonych organizacji, które zarządzają całą tożsamością w tradycyjnych usługach domena usługi Active Directory systemu Windows Server (AD DS). Metoda używa programu Microsoft Entra Connect jako aparatu synchronizacji, jak pokazano na poniższym diagramie.

W przeciwieństwie do techniki programu MIM wszystkie źródła tożsamości (użytkownicy, kontakty i grupy) pochodzą z tradycyjnych usług domena usługi Active Directory opartych na systemie Windows Server (AD DS). Katalog usług AD DS jest zazwyczaj wdrożeniem lokalnym dla złożonej organizacji, która zarządza tożsamością dla wielu dzierżaw. Tożsamość tylko w chmurze nie jest w zakresie tej techniki. Wszystkie tożsamości muszą znajdować się w usługach AD DS, aby uwzględnić je w zakresie synchronizacji.

Koncepcyjnie ta technika synchronizuje użytkownika z dzierżawą domową jako użytkownik wewnętrzny (zachowanie domyślne). Alternatywnie może synchronizować użytkownika z dzierżawą zasobów jako użytkownik zewnętrzny (dostosowane zachowanie).

Firma Microsoft obsługuje tę technikę użytkownika z podwójną synchronizacją z ostrożnymi zagadnieniami dotyczącymi zmian w konfiguracji programu Microsoft Entra Connect. Jeśli na przykład wprowadzisz modyfikacje konfiguracji konfiguracji opartej na kreatorze, musisz udokumentować zmiany, jeśli musisz ponownie skompilować konfigurację podczas zdarzenia pomocy technicznej.

Nie można zsynchronizować użytkownika zewnętrznego za pomocą programu Microsoft Entra Connect. Należy ją rozszerzyć za pomocą procesu zewnętrznego (takiego jak skrypt programu PowerShell), aby przekonwertować użytkowników z kont wewnętrznych na zewnętrzne.

Zalety tej techniki obejmują synchronizację tożsamości programu Microsoft Entra Connect z atrybutami przechowywanymi w usługach AD DS. Synchronizacja może obejmować atrybuty książki adresowej, atrybuty menedżera, członkostwo w grupach i inne atrybuty tożsamości hybrydowej do wszystkich dzierżaw w zakresie. Anuluje aprowizowanie tożsamości zgodnie z usługami AD DS. Nie wymaga bardziej złożonego rozwiązania zarządzania tożsamościami i tożsamościami w chmurze dla tego konkretnego zadania.

Istnieje relacja "jeden do jednego" programu Microsoft Entra Connect na dzierżawę. Każda dzierżawa ma własną konfigurację programu Microsoft Entra Connect, którą można indywidualnie zmienić w celu obsługi synchronizacji konta członka lub konta użytkownika zewnętrznego.

Wybieranie właściwej topologii

Większość klientów korzysta z jednej z następujących topologii w scenariuszach zautomatyzowanych.

- Topologia siatki umożliwia udostępnianie wszystkich zasobów we wszystkich dzierżawach. Utworzysz użytkowników z innych dzierżaw w każdej dzierżawie zasobów jako użytkownicy zewnętrzni.

- Topologia dzierżawy pojedynczego zasobu używa jednej dzierżawy (dzierżawy zasobów), w której użytkownicy z innych dzierżaw są użytkownikami zewnętrznymi.

W poniższej tabeli przedstawiono drzewo decyzyjne podczas projektowania rozwiązania. W poniższej tabeli diagramy ilustrują obie topologie, które ułatwiają określenie, które z nich jest odpowiednie dla organizacji.

Porównanie topologii siatki i pojedynczej dzierżawy zasobów

| Kwestie wymagające rozważenia | Topologia siatki | Dzierżawa pojedynczego zasobu |

|---|---|---|

| Każda firma ma oddzielną dzierżawę firmy Microsoft z użytkownikami i zasobami | Tak | Tak |

| Lokalizacja zasobów i współpraca | ||

| Udostępnione aplikacje i inne zasoby pozostają w bieżącej dzierżawie głównej | Tak | L.p. W dzierżawie zasobów można udostępniać tylko aplikacje i inne zasoby. Nie można udostępniać aplikacji i innych zasobów pozostałych w innych dzierżawach. |

| Wszystkie widoczne w listach gals poszczególnych firm (Unified GAL) | Tak | Nie. |

| Dostęp do zasobów i administracja | ||

| Wszystkie aplikacje połączone z identyfikatorem Entra firmy Microsoft można udostępniać wszystkim firmom. | Tak | L.p. Współużytkowane są tylko aplikacje w dzierżawie zasobów. Nie można udostępniać aplikacji pozostałych w innych dzierżawach. |

| Globalna administracja zasobami | Kontynuuj na poziomie dzierżawy. | Skonsolidowane w dzierżawie zasobów. |

| Licencjonowanie: Usługa Office 365 SharePoint na platformie Microsoft 365, ujednolicona gal, usługa Teams uzyskuje dostęp do wszystkich gości pomocy technicznej; jednak inne scenariusze usługi Exchange Online nie. | Kontynuuje na poziomie dzierżawy. | Kontynuuje na poziomie dzierżawy. |

| Licencjonowanie: Microsoft Entra ID (premium) | Pierwsze 50 K miesięcznych aktywnych użytkowników jest bezpłatnych (na dzierżawę). | Pierwsze 50 K miesięcznych aktywnych użytkowników jest bezpłatnych. |

| Licencjonowanie: aplikacje oprogramowania jako usługi (SaaS) | Pozostanie w poszczególnych dzierżawach może wymagać licencji na użytkownika na dzierżawę. | Wszystkie udostępnione zasoby znajdują się w jednej dzierżawie zasobów. W razie potrzeby można zbadać konsolidowanie licencji do pojedynczej dzierżawy. |

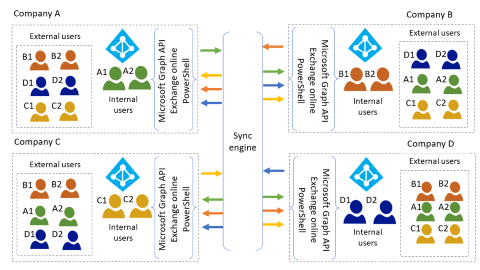

Topologia siatki

Na poniższym diagramie przedstawiono topologię siatki.

W topologii siatki każdy użytkownik w każdej dzierżawie macierzystej synchronizuje się z każdą z pozostałych dzierżaw, które stają się dzierżawami zasobów.

- Możesz udostępnić dowolny zasób w dzierżawie użytkownikom zewnętrznym.

- Każda organizacja może zobaczyć wszystkich użytkowników w konglomeracie. Na powyższym diagramie istnieją cztery ujednolicone listy gals, z których każda zawiera użytkowników domowych i użytkowników zewnętrznych z pozostałych trzech dzierżaw.

Typowe zagadnienia dotyczące wielodostępnych funkcji zarządzania użytkownikami zawierają informacje na temat aprowizacji, zarządzania i anulowania aprowizacji użytkowników w tym scenariuszu.

Topologia siatki dla między chmurami

Topologię siatki można używać nawet w dwóch dzierżawach, takich jak w scenariuszu dla wykonawcy obrony DIB, straddling rozwiązania między suwerennej chmury. Podobnie jak w przypadku topologii siatki każdy użytkownik w każdej dzierżawie macierzystej synchronizuje się z inną dzierżawą, która staje się dzierżawą zasobów. Na diagramie sekcji Technika 3 publiczny użytkownik wewnętrzny dzierżawy komercyjnej synchronizuje się z suwerenną dzierżawą GCC High usa jako konto użytkownika zewnętrznego. Jednocześnie użytkownik wewnętrzny GCC High synchronizuje się z usługą Commercial jako konto użytkownika zewnętrznego.

Na diagramie przedstawiono również lokalizacje przechowywania danych. Kategoryzacja i zgodność danych wykraczają poza zakres tego artykułu, ale możesz uwzględnić uprawnienia i ograniczenia dotyczące aplikacji i zawartości. Zawartość może obejmować lokalizacje, w których znajdują się dane użytkownika wewnętrznego (takie jak dane przechowywane w skrzynce pocztowej usługi Exchange Online lub w usłudze OneDrive). Zawartość może znajdować się w dzierżawie głównej, a nie w dzierżawie zasobów. Udostępnione dane mogą znajdować się w obu dzierżawach. Dostęp do zawartości można ograniczyć za pomocą kontroli dostępu i zasad dostępu warunkowego.

Topologia dzierżawy pojedynczego zasobu

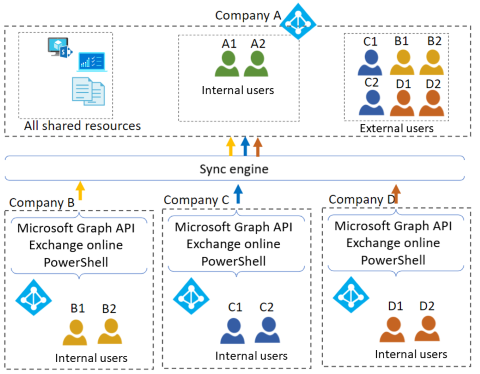

Na poniższym diagramie przedstawiono topologię dzierżawy pojedynczego zasobu.

W topologii dzierżawy pojedynczego zasobu użytkownicy i ich atrybuty są synchronizowani z dzierżawą zasobów (firma A na powyższym diagramie).

- Wszystkie zasoby współużytkowane przez organizacje członkowskie muszą znajdować się w jednej dzierżawie zasobów. Jeśli wiele spółek zależnych ma subskrypcje do tych samych aplikacji SaaS, istnieje możliwość skonsolidowania tych subskrypcji.

- Tylko gal w dzierżawie zasobów wyświetla użytkowników ze wszystkich firm.

Zarządzanie kontami

To rozwiązanie wykrywa i synchronizuje zmiany atrybutów od użytkowników dzierżawy źródłowej do użytkowników zewnętrznych dzierżawy zasobów. Możesz użyć tych atrybutów do podejmowania decyzji dotyczących autoryzacji (takich jak w przypadku korzystania z dynamicznych grup członkostwa).

Anulowanie aprowizacji kont

Usługa Automation wykrywa usuwanie obiektów w środowisku źródłowym i usuwa skojarzony obiekt użytkownika zewnętrznego w środowisku docelowym.

Typowe zagadnienia dotyczące zarządzania użytkownikami wielodostępnym zawierają dodatkowe informacje na temat aprowizacji użytkowników, zarządzania nimi i anulowania aprowizacji w tym scenariuszu.

Następne kroki

- Wprowadzenie do wielodostępnego zarządzania użytkownikami jest pierwszą z serii artykułów, które zawierają wskazówki dotyczące konfigurowania i zapewniania zarządzania cyklem życia użytkowników w środowiskach wielodostępnych firmy Microsoft.

- Typowe zagadnienia dotyczące wielodostępnej funkcji zarządzania użytkownikami zawierają wskazówki dotyczące następujących zagadnień: synchronizacja między dzierżawami, obiekt katalogu, dostęp warunkowy firmy Microsoft Entra, dodatkowa kontrola dostępu i usługa Office 365.

- Typowe rozwiązania dotyczące wielodostępnego zarządzania użytkownikami , gdy pojedyncza dzierżawa nie działa w danym scenariuszu, ten artykuł zawiera wskazówki dotyczące następujących wyzwań: automatyczne zarządzanie cyklem życia użytkownika i alokacja zasobów w dzierżawach, udostępnianie aplikacji lokalnych między dzierżawami.