Typowe rozwiązania dotyczące wielodostępnych funkcji zarządzania użytkownikami

Ten artykuł jest czwarty w serii artykułów, które zawierają wskazówki dotyczące konfigurowania i zapewniania zarządzania cyklem życia użytkowników w środowiskach wielodostępnych firmy Microsoft. Poniższe artykuły z serii zawierają więcej informacji zgodnie z opisem.

- Wprowadzenie do zarządzania użytkownikami wielodostępnym jest pierwszą z serii.

- Scenariusze zarządzania użytkownikami wielodostępnym opisują trzy scenariusze , w których można używać funkcji zarządzania użytkownikami wielodostępnym: inicjowanych przez użytkownika końcowego, skryptów i zautomatyzowanych.

- Typowe zagadnienia dotyczące wielodostępnej funkcji zarządzania użytkownikami zawierają wskazówki dotyczące następujących zagadnień: synchronizacja między dzierżawami, obiekt katalogu, dostęp warunkowy firmy Microsoft Entra, dodatkowa kontrola dostępu i usługa Office 365.

Wskazówki ułatwiają osiągnięcie spójnego stanu zarządzania cyklem życia użytkowników. Zarządzanie cyklem życia obejmuje aprowizowanie i anulowanie aprowizacji użytkowników w dzierżawach przy użyciu dostępnych narzędzi platformy Azure, które obejmują współpracę B2B firmy Microsoft (B2B) i synchronizację między dzierżawami.

Firma Microsoft zaleca jedną dzierżawę wszędzie tam, gdzie jest to możliwe. Jeśli pojedyncza dzierżawa nie działa w twoim scenariuszu, zapoznaj się z następującymi rozwiązaniami, które klienci firmy Microsoft pomyślnie zaimplementowali w następujących wyzwaniach:

- Automatyczne zarządzanie cyklem życia użytkownika i alokacja zasobów w dzierżawach

- Udostępnianie aplikacji lokalnych między dzierżawami

Automatyczne zarządzanie cyklem życia użytkownika i alokacja zasobów w dzierżawach

Klient uzyskuje konkurenta, z którym wcześniej miał bliskie relacje biznesowe. Organizacje chcą zachować swoje tożsamości firmowe.

Bieżący stan

Obecnie organizacje synchronizują się ze sobą jako obiekty kontaktów poczty e-mail, tak aby były wyświetlane w katalogach siebie. Każda dzierżawa zasobów włączyła obiekty kontaktowe poczty dla wszystkich użytkowników w innej dzierżawie. W różnych dzierżawach nie jest możliwy dostęp do aplikacji.

Cele

Klient ma następujące cele.

- Każdy użytkownik jest wyświetlany w gal każdej organizacji.

- Zmiany cyklu życia konta użytkownika w dzierżawie głównej są automatycznie odzwierciedlane w dzierżawie zasobów GAL.

- Zmiany atrybutów w dzierżawach domowych (takich jak dział, nazwa, adres SMTP) są automatycznie odzwierciedlane w dzierżawie zasobów GAL i głównej gal.

- Użytkownicy mogą uzyskiwać dostęp do aplikacji i zasobów w dzierżawie zasobów.

- Użytkownicy mogą samodzielnie obsługiwać żądania dostępu do zasobów.

Architektura rozwiązania

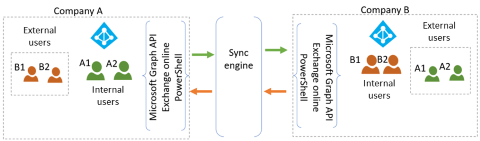

Organizacje używają architektury typu punkt-punkt z aparatem synchronizacji, takim jak Microsoft Identity Manager (MIM). Na poniższym diagramie przedstawiono przykład architektury punkt-punkt dla tego rozwiązania.

Każdy administrator dzierżawy wykonuje następujące kroki, aby utworzyć obiekty użytkownika.

- Upewnij się, że baza danych użytkowników jest aktualna.

- Wdrażanie i konfigurowanie programu MIM.

- Adresowanie istniejących obiektów kontaktów.

- Utwórz zewnętrzne obiekty użytkowników będących członkami dla użytkowników wewnętrznych innych dzierżawców.

- Synchronizowanie atrybutów obiektu użytkownika.

- Wdrażanie i konfigurowanie pakietów dostępu do zarządzania upoważnieniami .

- Zasoby do udostępnienia.

- Wygaśnięcie i dostęp — zasady przeglądu.

Udostępnianie aplikacji lokalnych między dzierżawami

Klient z wieloma organizacjami równorzędnymi musi udostępniać aplikacje lokalne z jednej z dzierżaw.

Bieżący stan

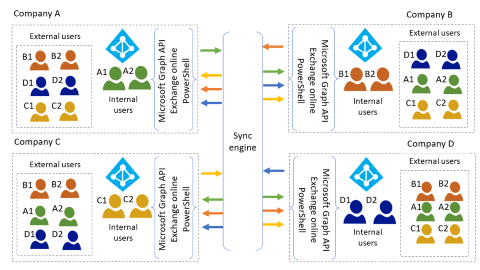

Organizacje równorzędne synchronizują użytkowników zewnętrznych w topologii siatki, umożliwiając przydzielanie zasobów aplikacjom w chmurze między dzierżawami. Klient oferuje następujące funkcje.

- Udostępnianie aplikacji w identyfikatorze Entra firmy Microsoft.

- Automatyczne zarządzanie cyklem życia użytkowników w dzierżawie zasobów w dzierżawie głównej (odzwierciedlając dodawanie, modyfikowanie i usuwanie).

Na poniższym diagramie przedstawiono ten scenariusz, w którym tylko użytkownicy wewnętrzni w firmie A uzyskują dostęp do aplikacji lokalnych firmy A.

Cele

Wraz z bieżącymi funkcjami firma chce zaoferować następujące elementy.

- Zapewnianie dostępu do zasobów lokalnych firmy A dla użytkowników zewnętrznych.

- Aplikacje z uwierzytelnianiem języka SAML (Security Assertion Markup Language).

- Aplikacje ze zintegrowanym uwierzytelnianiem systemu Windows i protokołem Kerberos.

Architektura rozwiązania

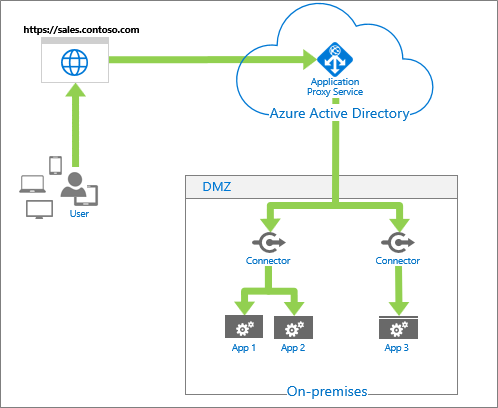

Firma A udostępnia logowanie jednokrotne do aplikacji lokalnych dla własnych użytkowników wewnętrznych przy użyciu serwera proxy aplikacja systemu Azure, jak pokazano na poniższym diagramie.

Tytuł diagramu: aplikacja systemu Azure rozwiązanie architektury serwera proxy. W lewym górnym rogu pole oznaczone etykietą "https://sales.constoso.com" zawiera ikonę globusa reprezentującą witrynę internetową. Poniżej grupa ikon reprezentuje użytkownika i jest połączona strzałką od użytkownika do witryny internetowej. W prawym górnym rogu kształt chmury oznaczony etykietą Microsoft Entra ID zawiera ikonę z etykietą serwer proxy aplikacji Service. Strzałka łączy witrynę internetową z kształtem chmury. W prawym dolnym rogu pole z etykietą DMZ ma podtytuł Lokalny. Strzałka łączy kształt chmury z polem DMZ, dzieląc dwa na ikony oznaczone Połączenie or. Poniżej ikony Połączenie or po lewej stronie strzałka wskazuje w dół i dzieli się na dwie, aby wskazać ikony oznaczone etykietą App 1 i App 2. Poniżej ikony Połączenie or po prawej stronie strzałka wskazuje ikonę z etykietą App 3.

Administracja w dzierżawie A wykonaj następujące kroki, aby umożliwić użytkownikom zewnętrznym dostęp do tych samych aplikacji lokalnych.

- Konfigurowanie dostępu do aplikacji SAML.

- Konfigurowanie dostępu do innych aplikacji.

- Tworzenie użytkowników lokalnych za pomocą programu MIM lub programu PowerShell.

Poniższe artykuły zawierają dodatkowe informacje o współpracy B2B.

- Udzielanie użytkownikom B2B w usłudze Microsoft Entra ID dostępu do zasobów lokalnych opisuje, jak zapewnić użytkownikom B2B dostęp do aplikacji lokalnych.

- W artykule Microsoft Entra B2B collaboration for hybrid organizations (Współpraca B2B firmy Microsoft dla organizacji hybrydowej ) opisano, jak zapewnić partnerom zewnętrznym dostęp do aplikacji i zasobów w organizacji.

Następne kroki

- Wprowadzenie do wielodostępnego zarządzania użytkownikami jest pierwszą z serii artykułów, które zawierają wskazówki dotyczące konfigurowania i zapewniania zarządzania cyklem życia użytkowników w środowiskach wielodostępnych firmy Microsoft.

- Scenariusze zarządzania użytkownikami wielodostępnym opisują trzy scenariusze , w których można używać funkcji zarządzania użytkownikami wielodostępnym: inicjowanych przez użytkownika końcowego, skryptów i zautomatyzowanych.

- Typowe zagadnienia dotyczące wielodostępnej funkcji zarządzania użytkownikami zawierają wskazówki dotyczące następujących zagadnień: synchronizacja między dzierżawami, obiekt katalogu, dostęp warunkowy firmy Microsoft Entra, dodatkowa kontrola dostępu i usługa Office 365.