Izolacja zasobów z wieloma dzierżawami

Istnieją konkretne scenariusze, gdy delegowanie administracji w jednej granicy dzierżawy nie spełnia Twoich potrzeb. W tej sekcji istnieją wymagania, które mogą spowodować utworzenie architektury wielodostępnej. Organizacje z wieloma dzierżawami mogą obejmować co najmniej dwie dzierżawy firmy Microsoft Entra. Może to spowodować unikatową współpracę między dzierżawami i wymagania dotyczące zarządzania. Architektury wielodostępne zwiększają nakłady pracy związane z zarządzaniem i złożonością i powinny być używane z ostrożnością. Zalecamy używanie pojedynczej dzierżawy, jeśli twoje potrzeby mogą być spełnione w tej architekturze. Aby uzyskać bardziej szczegółowe informacje, zobacz Zarządzanie użytkownikami z wieloma dzierżawami.

Oddzielna dzierżawa tworzy nową granicę i dlatego rozdziela zarządzanie rolami katalogów firmy Microsoft Entra, obiektami katalogu, zasadami dostępu warunkowego, grupami zasobów platformy Azure, grupami zarządzania platformy Azure i innymi kontrolkami zgodnie z opisem w poprzednich sekcjach.

Oddzielna dzierżawa jest przydatna w przypadku działu IT organizacji do weryfikowania zmian w całej dzierżawie w usługi firmy Microsoft, takich jak usługa Intune, Microsoft Entra Connect lub konfiguracja uwierzytelniania hybrydowego, jednocześnie chroniąc użytkowników i zasoby organizacji. Obejmuje to konfiguracje usługi testowania, które mogą mieć efekty dla całej dzierżawy i nie mogą być ograniczone do podzbioru użytkowników w dzierżawie produkcyjnej.

Wdrożenie środowiska nieprodukcyjnego w oddzielnej dzierżawie może być konieczne podczas opracowywania aplikacji niestandardowych, które mogą zmieniać dane obiektów użytkownika produkcyjnego za pomocą programu MS Graph lub podobnych interfejsów API (na przykład aplikacji, którym przyznano katalog.ReadWrite.All lub podobny szeroki zakres).

Uwaga

Synchronizacja programu Microsoft Entra Connect z wieloma dzierżawami, co może być przydatne podczas wdrażania środowiska nieprodukcyjnego w oddzielnej dzierżawie. Aby uzyskać więcej informacji, zobacz Microsoft Entra Connect: obsługiwane topologie.

Wyniki

Oprócz wyników uzyskanych za pomocą architektury pojedynczej dzierżawy zgodnie z wcześniejszym opisem organizacje mogą w pełni rozdzielić interakcje między zasobami i dzierżawami:

Separacja zasobów

Widoczność — zasoby w oddzielnej dzierżawie nie mogą być odnajdywane ani wyliczane przez użytkowników i administratorów w innych dzierżawach. Podobnie raporty użycia i dzienniki inspekcji znajdują się w nowej granicy dzierżawy. Ta separacja widoczności umożliwia organizacjom zarządzanie zasobami potrzebnymi do obsługi poufnych projektów.

Ślad obiektów — aplikacje, które zapisują w usłudze Microsoft Entra ID i/lub innych usługach online firmy Microsoft za pośrednictwem programu Microsoft Graph lub innych interfejsów zarządzania, mogą działać w osobnym obszarze obiektu. Dzięki temu zespoły programistyczne mogą wykonywać testy w cyklu życia tworzenia oprogramowania bez wpływu na inne dzierżawy.

Limity przydziału — użycie limitów przydziałów i limitów platformy Azure dla całej dzierżawy jest oddzielone od innych dzierżaw.

Separacja konfiguracji

Nowa dzierżawa udostępnia oddzielny zestaw ustawień dla całej dzierżawy, który może obsługiwać zasoby i aplikacje zaufane, które wymagają różnych konfiguracji na poziomie dzierżawy. Ponadto nowa dzierżawa udostępnia nowy zestaw usług Online firmy Microsoft, takich jak Office 365.

Separacja administracyjna

Nowa granica dzierżawy obejmuje oddzielny zestaw ról katalogu Firmy Microsoft Entra, co umożliwia skonfigurowanie różnych zestawów administratorów.

Typowe użycie

Na poniższym diagramie przedstawiono typowe użycie izolacji zasobów w wielu dzierżawach: środowisko przedprodukcyjne lub "piaskownicy", które wymaga większej separacji niż można osiągnąć za pomocą administracji delegowanej w jednej dzierżawie.

Contoso to organizacja, która rozszerzała architekturę dzierżawy firmowej przy użyciu dzierżawy przedprodukcyjnej o nazwie ContosoSandbox.com. Dzierżawa piaskownicy służy do obsługi ciągłego opracowywania rozwiązań dla przedsiębiorstw, które zapisują się w usłudze Microsoft Entra ID i Microsoft 365 przy użyciu programu Microsoft Graph. Te rozwiązania są wdrażane w dzierżawie firmowej.

Dzierżawa piaskownicy jest wprowadzana w tryb online, aby uniemożliwić tym aplikacjom w ramach programowania wpływ na systemy produkcyjne bezpośrednio lub pośrednio, zużywając zasoby dzierżawy i wpływając na przydziały lub ograniczanie przepustowości.

Deweloperzy wymagają dostępu do dzierżawy piaskownicy podczas cyklu projektowania, najlepiej z dostępem samoobsługowym wymagającym dodatkowych uprawnień ograniczonych w środowisku produkcyjnym. Przykłady tych dodatkowych uprawnień mogą obejmować tworzenie, usuwanie i aktualizowanie kont użytkowników, rejestrowanie aplikacji, aprowizowanie i anulowanie aprowizacji zasobów platformy Azure oraz zmiany zasad lub ogólnej konfiguracji środowiska.

W tym przykładzie firma Contoso używa aplikacji Microsoft Entra B2B Collaboration do aprowizowania użytkowników z dzierżawy firmowej, aby umożliwić użytkownikom, którzy mogą zarządzać zasobami w aplikacjach w dzierżawie piaskownicy i uzyskiwać do tego dostęp bez zarządzania wieloma poświadczeniami. Ta funkcja jest przede wszystkim zorientowana na scenariusze współpracy między organizacjami. Jednak przedsiębiorstwa z wieloma dzierżawami, takimi jak Contoso, mogą korzystać z tej funkcji, aby uniknąć dodatkowego administrowania cyklem życia poświadczeń i złożoności środowiska użytkownika.

Użyj ustawień dostępu między dzierżawami zewnętrznych tożsamości, aby zarządzać sposobem współpracy z innymi organizacjami firmy Microsoft Entra za pośrednictwem współpracy B2B. Te ustawienia określają zarówno poziom dostępu przychodzącego użytkowników w zewnętrznych organizacjach firmy Microsoft Entra do zasobów, jak i poziom dostępu wychodzącego użytkowników do organizacji zewnętrznych. Umożliwiają one również zaufanie do uwierzytelniania wieloskładnikowego (MFA) i oświadczeń urządzeń (zgodnych oświadczeń i oświadczeń dołączonych hybrydowych firmy Microsoft Entra) z innych organizacji firmy Microsoft Entra. Aby uzyskać szczegółowe informacje i zagadnienia dotyczące planowania, zobacz Dostęp między dzierżawami w Tożsamość zewnętrzna Microsoft Entra.

Innym rozwiązaniem może być użycie możliwości programu Microsoft Entra Connect w celu zsynchronizowania tych samych lokalnych poświadczeń firmy Microsoft Entra z wieloma dzierżawami, zachowując to samo hasło, ale różniąc się od domeny nazwy UPN użytkowników.

Izolacja zasobów z wieloma dzierżawami

W przypadku nowej dzierżawy masz oddzielny zestaw administratorów. Organizacje mogą korzystać z tożsamości firmowych za pośrednictwem współpracy firmy Microsoft Entra B2B. Podobnie organizacje mogą implementować usługę Azure Lighthouse na potrzeby zarządzania zasobami platformy Azure między dzierżawami, aby subskrypcje platformy Azure nieprodukcyjne są zarządzane przez tożsamości w odpowiedniku produkcyjnym. Usługi Azure Lighthouse nie można używać do zarządzania usługami spoza platformy Azure, takimi jak Microsoft Intune. W przypadku dostawców usług zarządzanych (MSP) usługa Microsoft 365 Lighthouse jest portalem administracyjnym, który ułatwia zabezpieczanie urządzeń, danych i użytkowników na dużą skalę dla klientów małych i średnich firm (SMB), którzy korzystają z usług Microsoft 365 Business Premium, Microsoft 365 E3 lub Windows 365 Business.

Umożliwi to użytkownikom dalsze korzystanie z poświadczeń firmowych przy jednoczesnym uzyskaniu korzyści związanych z separacją.

Współpraca firmy Microsoft Entra B2B w dzierżawach piaskownicy powinna być skonfigurowana tak, aby zezwalać na dołączanie tylko tożsamości ze środowiska firmowego przy użyciu list dozwolonych/odmowy usługi Azure B2B. W przypadku dzierżaw, które chcesz zezwolić na korzystanie z usługi B2B, rozważ użycie ustawień dostępu między dzierżawami dla wieloskładnikowego uwierzytelniania wieloskładnikowego między dzierżawami\Zaufanie urządzenia.

Ważne

Architektury wielodostępne z włączonym dostępem do tożsamości zewnętrznej zapewniają tylko izolację zasobów, ale nie umożliwiają izolacji tożsamości. Izolacja zasobów przy użyciu funkcji współpracy microsoft Entra B2B i usługi Azure Lighthouse nie ogranicza ryzyka związanego z tożsamościami.

Jeśli środowisko piaskownicy współudzieli tożsamości ze środowiskiem firmowym, następujące scenariusze mają zastosowanie do dzierżawy piaskownicy:

Złośliwy aktor, który naruszy bezpieczeństwo użytkownika, urządzenia lub infrastruktury hybrydowej w dzierżawie firmowej i zostanie zaproszony do dzierżawy piaskownicy, może uzyskać dostęp do aplikacji i zasobów dzierżawy piaskownicy.

Błąd operacyjny (na przykład usunięcie konta użytkownika lub odwołanie poświadczeń) w dzierżawie firmowej może mieć wpływ na dostęp zaproszonego użytkownika do dzierżawy piaskownicy.

Należy przeprowadzić analizę ryzyka i potencjalnie rozważyć izolację tożsamości za pośrednictwem wielu dzierżaw w przypadku zasobów krytycznych dla działania firmy, które wymagają wysoce defensywnego podejścia. Usługa Azure Privileged Identity Management może pomóc w ograniczeniu niektórych zagrożeń przez nałożenie dodatkowych zabezpieczeń na dostęp do dzierżaw i zasobów krytycznych dla działania firmy.

Obiekty katalogu

Dzierżawa używana do izolowania zasobów może zawierać te same typy obiektów, zasobów platformy Azure i aplikacje zaufania co dzierżawa podstawowa. Może być konieczne aprowizowania następujących typów obiektów:

Użytkownicy i grupy: tożsamości wymagane przez zespoły inżynierów rozwiązań, takie jak:

Administratorzy środowiska piaskownicy.

Właściciele techniczni aplikacji.

Deweloperzy aplikacji biznesowych.

Przetestuj konta użytkowników końcowych.

Te tożsamości mogą być aprowidowane w następujących celach:

Pracownicy, którzy przychodzą ze swoim kontem firmowym za pośrednictwem współpracy firmy Microsoft Entra B2B.

Pracownicy, którzy potrzebują kont lokalnych na potrzeby administracji, awaryjnego dostępu administracyjnego lub innych powodów technicznych.

Klienci, którzy mają lokalną lub nieprodukcyjną usługę Active Directory, mogą również synchronizować swoje tożsamości lokalne z dzierżawą piaskownicy, jeśli jest to konieczne przez bazowe zasoby i aplikacje.

Urządzenia: dzierżawa nieprodukcyjna zawiera ograniczoną liczbę urządzeń w zakresie, w jakim są potrzebne w cyklu inżynieryjnym rozwiązań:

Administracyjne stacje robocze

Komputery nieprodukcyjne i urządzenia przenośne wymagane do programowania, testowania i dokumentacji

Aplikacje

Zintegrowane aplikacje firmy Microsoft: obiekty aplikacji i jednostki usługi dla:

Testowanie wystąpień aplikacji wdrożonych w środowisku produkcyjnym (na przykład aplikacji, które zapisują w usłudze Microsoft Entra ID i Microsoft Usługi online).

Usługi infrastruktury do zarządzania dzierżawą nieprodukcyjną i konserwowania jej, potencjalnie podzestawu rozwiązań dostępnych w dzierżawie firmowej.

Microsoft Online Services:

Zazwyczaj zespół, który jest właścicielem usług Microsoft Online Services w środowisku produkcyjnym, powinien być właścicielem nieprodukcyjnego wystąpienia tych usług.

Administratorzy nieprodukcyjnych środowisk testowych nie powinni aprowizować usług Microsoft Online Services, chyba że te usługi są specjalnie testowane. Pozwala to uniknąć niewłaściwego użycia usługi firmy Microsoft, na przykład konfigurowania produkcyjnych witryn programu SharePoint w środowisku testowym.

Podobnie aprowizowanie usług Online firmy Microsoft, które mogą być inicjowane przez użytkowników końcowych (nazywanych również subskrypcjami ad hoc), powinno zostać zablokowane. Aby uzyskać więcej informacji, zobacz Co to jest samoobsługowe rejestrowanie w usłudze Microsoft Entra ID?.

Ogólnie rzecz biorąc, wszystkie inne niż podstawowe funkcje licencji powinny być wyłączone dla dzierżawy przy użyciu licencjonowania opartego na grupach. Należy to zrobić przez ten sam zespół, który zarządza licencjami w dzierżawie produkcyjnej, aby uniknąć błędnej konfiguracji przez deweloperów, którzy mogą nie znać wpływu włączania licencjonowanych funkcji.

Zasoby platformy Azure

Wszystkie zasoby platformy Azure wymagane przez zaufanie aplikacji mogą być również wdrażane. Na przykład bazy danych, maszyny wirtualne, kontenery, funkcje platformy Azure itd. W środowisku piaskownicy należy rozważyć oszczędności kosztów korzystania z tańszych jednostek SKU dla produktów i usług z mniejszymi dostępnymi funkcjami zabezpieczeń.

Model kontroli dostępu opartej na rolach powinien być nadal używany w środowisku nieprodukcyjnym w przypadku replikacji zmian do środowiska produkcyjnego po zakończeniu testów. Niepowodzenie w tym celu umożliwia propagowanie wad zabezpieczeń w środowisku nieprodukcyjnym do dzierżawy produkcyjnej.

Izolacja zasobów i tożsamości z wieloma dzierżawami

Wyniki izolacji

Istnieją ograniczone sytuacje, w których izolacja zasobów nie może spełniać wymagań. Możesz odizolować zarówno zasoby, jak i tożsamości w architekturze wielodostępnej, wyłączając wszystkie możliwości współpracy między dzierżawami i efektywnie tworząc oddzielną granicę tożsamości. Takie podejście stanowi ochronę przed błędami operacyjnymi i naruszeniem zabezpieczeń tożsamości użytkowników, urządzeń lub infrastruktury hybrydowej w dzierżawach firmowych.

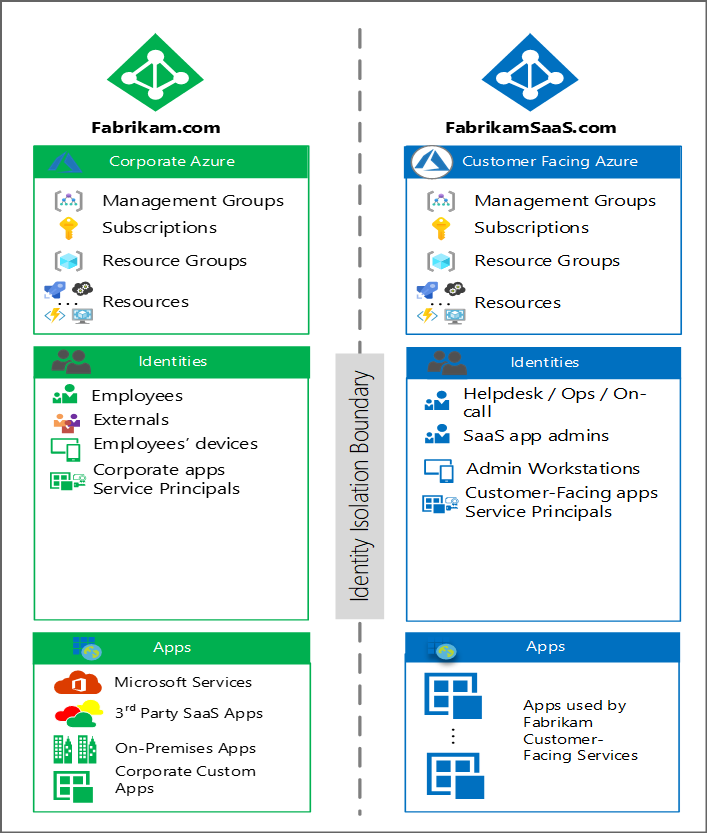

Typowe użycie izolacji

Oddzielna granica tożsamości jest zwykle używana dla aplikacji i zasobów o znaczeniu krytycznym dla działania firmy, takich jak usługi dostępne dla klientów. W tym scenariuszu firma Fabrikam zdecydowała się utworzyć oddzielną dzierżawę dla swojego produktu SaaS, aby uniknąć ryzyka naruszenia tożsamości pracowników wpływających na klientów SaaS. Na poniższym diagramie przedstawiono tę architekturę:

Dzierżawa FabrikamSaS zawiera środowiska używane dla aplikacji oferowanych klientom w ramach modelu biznesowego firmy Fabrikam.

Izolacja obiektów katalogu

Obiekty katalogu w usłudze FabrikamSaas są następujące:

Użytkownicy i grupy: tożsamości wymagane przez zespoły IT rozwiązań, personel pomocy technicznej klienta lub inne niezbędne personel są tworzone w ramach dzierżawy SaaS. Aby zachować izolację, są używane tylko konta lokalne, a współpraca firmy Microsoft Entra B2B nie jest włączona.

Obiekty katalogów usługi Azure AD B2C: jeśli środowiska dzierżawy są dostępne dla klientów, może zawierać dzierżawę usługi Azure AD B2C i skojarzone z nią obiekty tożsamości. Subskrypcje, które przechowują te katalogi, są dobrymi kandydatami do izolowanego środowiska przeznaczonego dla konsumentów.

Urządzenia: ta dzierżawa zawiera zmniejszoną liczbę urządzeń; tylko te, które są potrzebne do uruchamiania rozwiązań przeznaczonych dla klientów:

Bezpieczne stacje robocze administracyjne.

Stacje robocze personelu pomocy technicznej (mogą to obejmować inżynierów, którzy są "na wezwanie", zgodnie z powyższym opisem).

Izolacja aplikacji

Zintegrowane aplikacje firmy Microsoft: obiekty aplikacji i jednostki usługi dla:

Aplikacje produkcyjne (na przykład definicje aplikacji wielodostępnych).

Usługi infrastruktury do zarządzania środowiskiem przeznaczonym dla klientów i ich obsługi.

Zasoby platformy Azure: hostuje zasoby IaaS, PaaS i SaaS wystąpień produkcyjnych przeznaczonych dla klientów.