Wprowadzenie do Microsoft Entra External ID

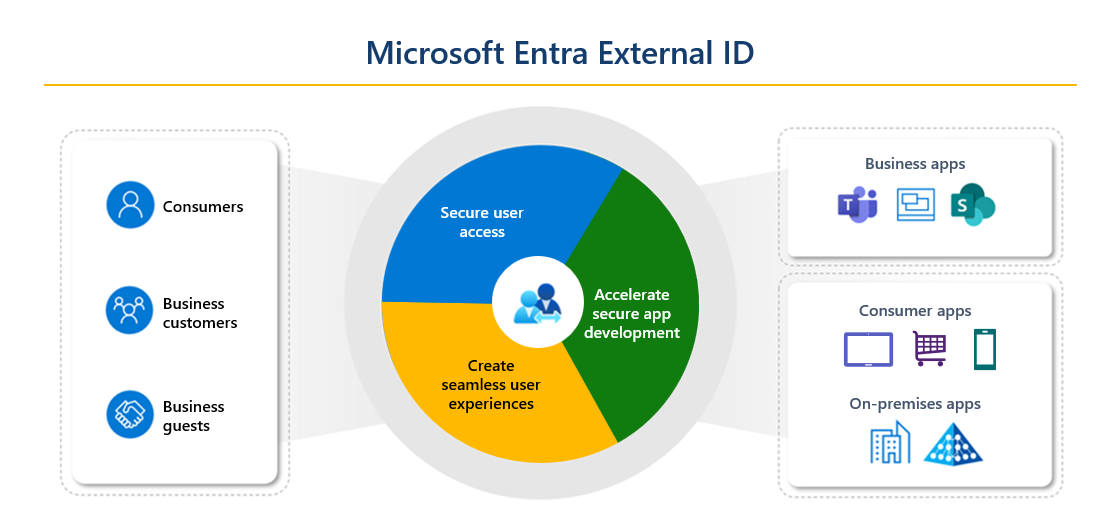

Microsoft Entra External ID łączy zaawansowane rozwiązania do pracy z osobami spoza Twojej organizacji. Dzięki możliwościom identyfikatora zewnętrznego można zezwolić zewnętrznym tożsamościom na bezpieczny dostęp do aplikacji i zasobów. Niezależnie od tego, czy pracujesz z partnerami zewnętrznymi, konsumentami, czy klientami biznesowymi, użytkownicy mogą korzystać z własnych tożsamości. Te tożsamości mogą obejmować konta firmowe lub rządowe oraz dostawców tożsamości społecznościowej, takich jak Google lub Facebook.

Te scenariusze należą do zakresu usługi Microsoft Entra External ID.

Jeśli jesteś organizacją lub deweloperem tworzącym aplikacje konsumenckie, użyj identyfikatora zewnętrznego, aby szybko dodać uwierzytelnianie i tożsamość klienta oraz zarządzanie dostępem (CIAM) do aplikacji. Zarejestruj aplikację, utwórz dostosowane środowiska logowania i zarządzaj użytkownikami aplikacji w dzierżawie firmy Microsoft Entra w konfiguracji zewnętrznej. Ten najemca jest oddzielony od pracowników i zasobów organizacji.

Jeśli chcesz umożliwić pracownikom współpracę z partnerami biznesowymi i gośćmi, użyj identyfikatora zewnętrznego na potrzeby współpracy B2B. Zezwalaj na bezpieczny dostęp do aplikacji dla przedsiębiorstw za pośrednictwem zaproszenia lub rejestracji samoobsługowej. Określ poziom dostępu gości w dzierżawie Microsoft Entra, która obejmuje Twoich pracowników i zasoby organizacyjne, będącą w konfiguracji siły roboczej.

Microsoft Entra External ID to elastyczne rozwiązanie zarówno dla deweloperów aplikacji zorientowanych na konsumentów potrzebujących uwierzytelniania i CIAM, jak i dla firm poszukujących bezpiecznej współpracy B2B.

Zabezpieczanie aplikacji dla użytkowników i klientów biznesowych

Organizacje i deweloperzy mogą używać Identyfikator zewnętrzny w zewnętrznej dzierżawie jako rozwiązania CIAM podczas publikowania aplikacji dla konsumentów i klientów biznesowych. Możesz utworzyć oddzielną dzierżawę Microsoft Entra w konfiguracji zewnętrznej, co pozwala zarządzać aplikacjami i kontami użytkowników niezależnie od twojej kadry pracowniczej. W ramach tego dzierżawcy można łatwo skonfigurować spersonalizowane doświadczenia rejestracyjne i funkcje zarządzania użytkownikami.

Skonfiguruj przepływy rejestracji samoobsługowej, które definiują serię kroków rejestracji, które są wykonywane przez klientów, oraz metody logowania, których mogą używać, takich jak poczta e-mail i hasło, jednorazowe kody dostępu lub konta społecznościowe z serwisu Google lub Facebook.

Utwórz niestandardowy wygląd i styl dla użytkowników podczas logowania się do twoich aplikacji, konfigurując ustawienia brandingu firmy dla dzierżawcy. Za pomocą tych ustawień możesz dodawać własne obrazy tła, kolory, logo firmy i tekst, aby dostosować środowiska logowania w aplikacjach.

Zbieraj informacje od klientów podczas rejestracji, wybierając z serii wbudowanych atrybutów użytkownika lub dodając własne atrybuty niestandardowe.

Analizowanie danych dotyczących aktywności i zaangażowania użytkowników w celu uzyskania cennych szczegółowych informacji, które mogą pomóc w podejmowaniu strategicznych decyzji i napędzać rozwój firmy.

Za pomocą identyfikatora zewnętrznego klienci mogą zalogować się przy użyciu tożsamości, którą już mają. Możesz dostosować i kontrolować sposób rejestrowania się i logowania klientów podczas korzystania z aplikacji. Ponieważ te funkcje CIAM są wbudowane w identyfikator zewnętrzny, możesz również korzystać z funkcji platformy Microsoft Entra, takich jak zwiększone zabezpieczenia, zgodność i skalowalność.

Aby uzyskać szczegółowe informacje, zobacz Omówienie Identyfikatora zewnętrznego Microsoft Entra w zewnętrznych dzierżawach.

Współpraca z gośćmi biznesowymi

Współpraca B2B przy użyciu zewnętrznego ID umożliwia pracownikom współpracę z zewnętrznymi partnerami biznesowymi. Możesz zaprosić wszystkich użytkowników, aby zalogowali się do swojej organizacji firmy Microsoft Entra przy użyciu własnych poświadczeń, aby mogli uzyskiwać dostęp do aplikacji i zasobów, które chcesz im udostępnić. Aby umożliwić gościom biznesowym dostęp do aplikacji Office 365, aplikacji typu SaaS oraz aplikacji biznesowych, korzystaj z współpracy B2B. Brak poświadczeń skojarzonych z gośćmi biznesowymi. Zamiast tego użytkownicy uwierzytelniają się za pomocą swojej macierzystej organizacji lub dostawcy usług tożsamości, a następnie Twoja organizacja sprawdza ich uprawnienia do współpracy w charakterze gościa.

Istnieją różne sposoby dodawania gości biznesowych do organizacji na potrzeby współpracy:

Zaproś użytkowników do współpracy przy użyciu kont Microsoft Entra, kont Microsoft lub tożsamości społecznościowych, które włączysz, takich jak Google. Administrator może użyć centrum administracyjnego firmy Microsoft Entra lub programu PowerShell, aby zaprosić użytkowników do współpracy. Użytkownik loguje się do udostępnionych zasobów za pomocą prostego procesu realizacji, używając konta e-mail służbowego, szkolnego lub innego.

Użyj samodzielnych przepływów rejestracji, aby umożliwić gościom rejestrowanie się samodzielnie w aplikacjach. Środowisko można dostosować, aby umożliwić rejestrację za pomocą tożsamości służbowej, szkolnej lub społecznościowej (na przykład Google lub Facebook). Możesz również zbierać informacje o użytkowniku podczas procesu rejestracji.

Użyj funkcji zarządzania upoważnieniami firmy Microsoft Entra, funkcji zarządzania tożsamościami, która umożliwia zarządzanie tożsamościami i dostępem dla użytkowników zewnętrznych na dużą skalę dzięki automatyzacji przepływów pracy żądań dostępu, przypisań dostępu, przeglądów i wygaśnięcia.

Obiekt użytkownika dla gościa biznesowego jest tworzony w tym samym katalogu co katalog Twoich pracowników. Ten obiekt użytkownika można zarządzać jak inne obiekty użytkownika w katalogu, dodawane do grup itd. Możesz przypisać uprawnienia do obiektu użytkownika (na potrzeby autoryzacji), umożliwiając im używanie istniejących poświadczeń (na potrzeby uwierzytelniania).

Możesz użyć ustawień dostępu między dzierżawami, aby zarządzać współpracą z innymi organizacjami Microsoft Entra i chmurami Microsoft Azure. Do współpracy z użytkownikami zewnętrznymi i organizacjami spoza usługi Azure AD użyj ustawień współpracy zewnętrznej.

Co to są "pracownicy" i "zewnętrzni" dzierżawcy?

Dzierżawca to dedykowane i zaufane środowisko Microsoft Entra ID, które zawiera zasoby organizacyjne, w tym zarejestrowane aplikacje i katalog użytkowników. Istnieją dwa sposoby skonfigurowania dzierżawy, w zależności od tego, jak organizacja zamierza korzystać z dzierżawy oraz jakimi zasobami chce zarządzać.

- Konfiguracja dzierżawy zasobów ludzkich to standardowa dzierżawa Microsoft Entra, która zawiera pracowników, wewnętrzne aplikacje biznesowe i inne zasoby organizacyjne. W ramach dzierżawy pracowniczej użytkownicy wewnętrzni mogą współpracować z zewnętrznymi partnerami biznesowymi i gośćmi dzięki współpracy B2B.

- Konfiguracja dzierżawy zewnętrznej jest używana wyłącznie w przypadku aplikacji, które mają być publikowane dla użytkowników lub klientów biznesowych. Ten odrębny dzierżawca jest zgodny ze standardowym modelem dzierżawcy firmy Microsoft Entra, ale jest skonfigurowany dla scenariuszy użytkowników indywidualnych. Zawiera rejestracje aplikacji i katalog kont konsumentów lub klientów.

Aby uzyskać szczegółowe informacje, zobacz Konfiguracje pracowników i dzierżawców zewnętrznych w Microsoft Entra External ID (Tożsamość zewnętrzna Microsoft Entra).

Porównywanie zestawów funkcji identyfikatorów zewnętrznych

W poniższej tabeli porównaliśmy scenariusze, które można włączyć za pomocą identyfikatora zewnętrznego.

| Identyfikator zewnętrzny w dzierżawach pracowników | Zewnętrzny identyfikator w zewnętrznych najemcach | |

|---|---|---|

| Scenariusz podstawowy | Zezwól pracownikom na współpracę z gośćmi biznesowymi. Zezwalaj gościom na logowanie się do zasobów w organizacji Firmy Microsoft Entra przy użyciu preferowanych tożsamości. Zapewnia dostęp do aplikacji firmy Microsoft lub własnych aplikacji (aplikacje SaaS, aplikacje niestandardowe itd.). Przykład: zaproś gościa, aby zalogować się do aplikacji firmy Microsoft lub zostać członkiem-gościem w aplikacji Teams. |

Publikuj aplikacje dla zewnętrznych konsumentów i klientów biznesowych, korzystając z identyfikatora zewnętrznego do zarządzania tożsamością. Zapewnia zarządzanie tożsamościami i dostępem dla nowoczesnych aplikacji SaaS lub niestandardowych (nie aplikacji firmy Microsoft). Przykład: tworzenie dostosowanego środowiska logowania dla użytkowników aplikacji mobilnej konsumenckiej i monitorowanie użycia aplikacji. |

| Przeznaczony dla | Współpraca z partnerami biznesowymi z organizacji zewnętrznych, takich jak dostawcy, partnerzy, dostawcy. Ci użytkownicy mogą mieć lub nie mieć identyfikatora Entra firmy Microsoft ani zarządzanej przez IT. | Użytkownicy i klienci biznesowi twojej aplikacji. Ci użytkownicy są zarządzani w usłudze dzierżawy Microsoft Entra skonfigurowanej dla aplikacji zewnętrznych i użytkowników. |

| Zarządzanie użytkownikami | Użytkownicy współpracy B2B są zarządzani w tej samej dzierżawie co pracownicy, ale zazwyczaj są oznaczani jako użytkownicy-goście. Użytkownicy-goście mogą być zarządzani w taki sam sposób jak pracownicy, dodawani do tych samych grup itd. Ustawienia dostępu krzyżowego między dzierżawami mogą służyć do określania, którzy użytkownicy mają dostęp do współpracy B2B. | Użytkownikami aplikacji zarządza się w zewnętrznym dzierżawcy utworzonym z myślą o konsumentach Twojej aplikacji. Użytkownicy w dzierżawie zewnętrznej mają inne uprawnienia domyślne niż użytkownicy w dzierżawie pracowników. Są one zarządzane w dzierżawie zewnętrznej, oddzielnie od katalogu pracowników organizacji. |

| Logowanie jednokrotne | Obsługiwane jest logowanie jednokrotne (SSO) do wszystkich aplikacji połączonych z Microsoft Entra. Możesz na przykład zapewnić dostęp do aplikacji platformy Microsoft 365 lub lokalnych oraz do innych aplikacji SaaS, takich jak Salesforce lub Workday. | Logowanie jednokrotne do aplikacji zarejestrowanych w dzierżawie zewnętrznej jest obsługiwane. Logowanie jednokrotne do platformy Microsoft 365 lub innych aplikacji SaaS firmy Microsoft nie jest obsługiwane. |

| Znakowanie firmowe | Domyślnym stanem środowiska uwierzytelniania jest wygląd i działanie firmy Microsoft. Administratorzy mogą dostosować środowisko logowania gościa przy użyciu znakowania firmowego. | Domyślna marka dla dzierżawy zewnętrznej jest neutralna i nie zawiera żadnych istniejących elementów marki Microsoft. Administratorzy mogą dostosować znakowanie dla organizacji lub aplikacji. Dowiedz się więcej. |

| Ustawienia chmury firmy Microsoft | Wspierane. | Nie dotyczy. |

| Zarządzanie upoważnieniami | Obsługiwane. | Nie dotyczy. |

Technologie pokrewne

Istnieje kilka technologii firmy Microsoft Entra, które są związane ze współpracą z użytkownikami zewnętrznymi i organizacjami. Podczas projektowania modelu współpracy identyfikatorów zewnętrznych należy wziąć pod uwagę te inne funkcje.

Bezpośrednie połączenie B2B

Bezpośrednie połączenie B2B umożliwia tworzenie dwukierunkowych relacji zaufania z innymi organizacjami korzystającymi z Microsoft Entra, aby włączyć funkcję współdzielonych kanałów w Teams Connect. Ta funkcja umożliwia użytkownikom bezproblemowe logowanie się do udostępnionych kanałów usługi Teams na potrzeby czatu, połączeń, udostępniania plików i udostępniania aplikacji. Gdy dwie organizacje wzajemnie włączają bezpośrednie połączenie B2B, użytkownicy uwierzytelniają się w swojej organizacji domowej i otrzymują token z organizacji zasobów w celu uzyskania dostępu. W przeciwieństwie do współpracy B2B bezpośredni użytkownicy połączenia B2B nie są dodawani jako goście do katalogu pracowników. Dowiedz się więcej o bezpośrednim połączeniu B2B w Microsoft Entra Tożsamość zewnętrzna.

Po skonfigurowaniu bezpośredniego połączenia B2B z organizacją zewnętrzną dostępne są następujące funkcje kanałów udostępnionych w Teams:

Właściciel udostępnionego kanału może wyszukiwać dozwolonych użytkowników zewnętrznych w aplikacji Teams i dodawać ich do udostępnionego kanału.

Użytkownicy zewnętrzni mogą uzyskiwać dostęp do udostępnionego kanału usługi Teams bez konieczności przełączania organizacji lub logowania się przy użyciu innego konta. Z poziomu aplikacji Teams użytkownik zewnętrzny może uzyskiwać dostęp do plików i aplikacji za pośrednictwem karty Pliki. Zasady kanału udostępnionego określają dostęp użytkownika.

Za pomocą ustawień dostępu między dzierżawcami zarządza się relacjami zaufania z innymi organizacjami Microsoft Entra oraz definiuje zasady dotyczące ruchu przychodzącego i wychodzącego dla połączeń bezpośrednich B2B.

Aby uzyskać szczegółowe informacje o zasobach, plikach i aplikacjach dostępnych dla użytkownika połączenia bezpośredniego B2B za pośrednictwem udostępnionego kanału usługi Teams, zobacz Czat, zespoły, kanały i aplikacje w usłudze Microsoft Teams.

Licencjonowanie i rozliczenia są oparte na miesięcznych aktywnych użytkownikach (MAU). Dowiedz się więcej o modelu rozliczeń dla Microsoft Entra Identyfikatora Zewnętrznego.

Azure Active Directory B2C

Usługa Azure Active Directory B2C (Azure AD B2C) to starsze rozwiązanie firmy Microsoft do zarządzania tożsamościami klientów i dostępem. Usługa Azure AD B2C zawiera oddzielny katalog oparty na konsumentach zarządzany w witrynie Azure Portal za pośrednictwem usługi Azure AD B2C. Każda dzierżawa usługi Azure AD B2C jest oddzielna i różni się od innych dzierżaw usługi Microsoft Entra ID i Azure AD B2C. Środowisko portalu usługi Azure AD B2C jest podobne do identyfikatora Entra firmy Microsoft, ale istnieją kluczowe różnice, takie jak możliwość dostosowywania podróży użytkowników przy użyciu platformy Identity Experience Framework.

Aby uzyskać więcej informacji na temat różnic między dzierżawą usługi Azure AD B2C a dzierżawą firmy Microsoft Entra, zobacz Obsługiwane funkcje usługi Microsoft Entra w usłudze Azure AD B2C. Aby uzyskać szczegółowe informacje na temat konfigurowania usługi Azure AD B2C i zarządzania nią, zobacz dokumentację usługi Azure AD B2C.

Zarządzanie uprawnieniami Microsoft Entra do rejestracji gości biznesowych

Jako organizacja zapraszająca, możesz nie wiedzieć z wyprzedzeniem, kim są poszczególni współpracownicy zewnętrzni, którzy potrzebują dostępu do waszych zasobów. Potrzebujesz sposobu, aby użytkownicy z firm partnerskich zarejestrowali się przy użyciu zasad, które kontrolujesz. Aby umożliwić użytkownikom z innych organizacji żądanie dostępu, możesz użyć zarządzania upoważnieniami firmy Microsoft w celu skonfigurowania zasad, które zarządzają dostępem dla użytkowników zewnętrznych. Po zatwierdzeniu ci użytkownicy zostaną aprowizowani przy użyciu kont gości i przypisani do grup, aplikacji i witryn usługi SharePoint Online.

Dostęp warunkowy

Organizacje mogą używać zasad dostępu warunkowego w celu zwiększenia bezpieczeństwa, stosując odpowiednie mechanizmy kontroli dostępu, takie jak uwierzytelnianie wieloskładnikowe, do użytkowników zewnętrznych.

Dostęp warunkowy i uwierzytelnianie wieloskładnikowe w zewnętrznych dzierżawcach

W dzierżawach zewnętrznych organizacje mogą wymuszać uwierzytelnianie wieloskładnikowe dla klientów, tworząc politykę dostępu warunkowego w Microsoft Entra i dodając uwierzytelnianie wieloskładnikowe do przepływów rejestracji i logowania użytkowników. Zewnętrzni najemcy obsługują dwie metody uwierzytelniania jako drugi czynnik uwierzytelniania.

- Kod jednorazowy wysyłany e-mailem: Po zalogowaniu się użytkownika przy użyciu e-maila i hasła, użytkownikowi zostanie wyświetlony monit o podanie jednorazowego kodu, który jest wysyłany na e-mail.

- Uwierzytelnianie oparte na wiadomościach SMS: SMS jest dostępny jako metoda uwierzytelniania dwuetapowego dla użytkowników w dzierżawach zewnętrznych. Użytkownicy, którzy logują się przy użyciu poczty e-mail i hasła, wiadomości e-mail i jednorazowego kodu dostępu lub tożsamości społecznościowych, takich jak Google lub Facebook, są monitowani o drugą weryfikację przy użyciu wiadomości SMS.

Dowiedz się więcej o metodach uwierzytelniania w zewnętrznych dzierżawach.

Dostęp warunkowy do współpracy B2B i bezpośredniego połączenia B2B

W środowisku pracowniczym organizacje mogą wymuszać zasady dostępu warunkowego na potrzeby zewnętrznej współpracy B2B i bezpośredniego połączenia użytkowników B2B w taki sam sposób, w jaki są one stosowane dla pełnoetatowych pracowników i członków organizacji. W przypadku scenariuszy międzydzierżawowych Microsoft Entra, jeśli Twoje zasady dostępu warunkowego wymagają uwierzytelniania wieloskładnikowego lub zgodności urządzeń, możesz teraz ufać oświadczeniom o uwierzytelnianiu wieloskładnikowym i zgodności urządzeń z macierzystej organizacji użytkownika zewnętrznego. Gdy ustawienia zaufania są włączone, podczas uwierzytelniania Microsoft Entra ID sprawdza poświadczenia użytkownika w zakresie uwierzytelniania wieloskładnikowego lub identyfikatora urządzenia, aby określić, czy zasady zostały już spełnione. Jeśli tak, użytkownik zewnętrzny otrzymuje bezproblemowe logowanie do udostępnionego zasobu. W przeciwnym razie w macierzystej dzierżawie użytkownika inicjowane jest wyzwanie uwierzytelniania wieloskładnikowego lub dotyczące urządzenia. Dowiedz się więcej o przepływie uwierzytelniania i dostępie warunkowym dla użytkowników zewnętrznych w dzierżawach pracowników.

Aplikacje wielodostępne

Jeśli oferujesz aplikację w modelu SaaS dla wielu organizacji, możesz skonfigurować aplikację tak, aby akceptowała logowania z dowolnej dzierżawy Microsoft Entra. Ta konfiguracja jest nazywana konfigurowaniem aplikacji na wielodostępną. Użytkownicy dowolnego dzierżawcy Microsoft Entra będą mogli zalogować się do Twojej aplikacji po wyrażeniu zgody na użycie swojego konta z tą aplikacją. Zobacz, jak włączyć logowanie wielodostępne.

Organizacje wielodostępne

Organizacja wielodostępna to organizacja, która ma więcej niż jedno wystąpienie identyfikatora Entra firmy Microsoft. Istnieją różne przyczyny wielodostępności. Na przykład organizacja może obejmować wiele chmur lub granic geograficznych.

Funkcja organizacji wielodostępnej umożliwia bezproblemową współpracę w Microsoft 365. Poprawia doświadczenia współpracy pracowników w całej organizacji wielodzierżawowej w aplikacjach, takich jak Microsoft Teams i Microsoft Viva Engage.

Funkcja synchronizacji między dzierżawami to jednokierunkowa usługa synchronizacji , która zapewnia użytkownikom dostęp do zasobów bez otrzymywania wiadomości e-mail z zaproszeniem i konieczności akceptowania monitu o zgodę w każdej dzierżawie.

Aby dowiedzieć się więcej na temat organizacji multitenant i synchronizacji między dzierżawami, zobacz dokumentację organizacji multitenant i porównanie funkcji.

Interfejsy API programu Microsoft Graph

Wszystkie funkcje identyfikatora zewnętrznego są również obsługiwane w celu automatyzacji za pośrednictwem interfejsów API programu Microsoft Graph, z wyjątkiem tych wymienionych w następnej sekcji. Aby uzyskać więcej informacji, zobacz Zarządzanie tożsamością firmy Microsoft i dostępem do sieci przy użyciu programu Microsoft Graph.

Możliwości nieobsługiwane w programie Microsoft Graph

| Funkcja identyfikatora zewnętrznego | Obsługiwane w | Obejścia automatyzacji |

|---|---|---|

| Identyfikowanie organizacji, do których należysz | Dzierżawcy pracowników | Dzierżawy - lista interfejsu API usługi Azure Resource Manager. W przypadku kanałów udostępnionych usługi Teams i bezpośredniego połączenia B2B użyj interfejsu Get tenantReferences API Microsoft Graph. |

Microsoft Entra API Microsoft Graph do współpracy B2B

Interfejsy API dostępu między dzierżawami: interfejsy API dostępu między dzierżawami w Microsoft Graph umożliwiają tworzenie polityk współpracy B2B i bezpośrednich połączeń B2B, które można konfigurować w portalu Azure. Korzystając z tych interfejsów API, można skonfigurować zasady na potrzeby współpracy przychodzącej i wychodzącej. Można na przykład domyślnie zezwalać na funkcje lub blokować je dla wszystkich użytkowników i ograniczyć dostęp do określonych organizacji, grup, użytkowników i aplikacji. Interfejsy API umożliwiają także akceptowanie uwierzytelniania wieloskładnikowego (MFA) oraz roszczeń urządzeń (roszczenia zgodności i hybrydowe roszczenia dołączania Microsoft Entra) z innych organizacji Microsoft Entra.

Menedżer zaproszeń do współpracy B2B: Interfejs API menedżera zaproszeń w Microsoft Graph jest dostępny do tworzenia własnych doświadczeń wdrażania dla gości biznesowych. Możesz użyć interfejsu API tworzenia zaproszenia, aby automatycznie wysłać niestandardową wiadomość e-mail z zaproszeniem bezpośrednio do użytkownika B2B, na przykład. Możesz też użyć adresu inviteRedeemUrl zwróconego w odpowiedzi na stworzenie, aby przygotować własne zaproszenie (za pośrednictwem wybranego mechanizmu komunikacji) dla zaproszonego użytkownika.