Samouczek: zbieranie analizy luk w zabezpieczeniach

W tym samouczku przedstawiono sposób przeprowadzania kilku typów wyszukiwań wskaźników w celu zebrania analizy luk w zabezpieczeniach przy użyciu Microsoft Defender Threat Intelligence (Defender TI) w portalu Microsoft Defender.

Wymagania wstępne

Tożsamość Microsoft Entra lub osobiste konto Microsoft. Logowanie się lub tworzenie konta

Licencja usługi Defender TI Premium.

Uwaga

Użytkownicy bez licencji Usługi Defender TI Premium nadal mogą uzyskać dostęp do naszej bezpłatnej oferty usługi Defender TI.

Zrzeczenie się

Usługa Defender TI może obejmować obserwacje na żywo, obserwacje w czasie rzeczywistym i wskaźniki zagrożeń, w tym złośliwą infrastrukturę i narzędzia atakujące zagrożenia. Wyszukiwanie wszystkich adresów IP i domen w usłudze Defender TI jest bezpieczne do wyszukiwania. Firma Microsoft udostępnia zasoby online (na przykład adresy IP, nazwy domen), które są uważane za rzeczywiste zagrożenia stwarzające wyraźne i obecne niebezpieczeństwo. Prosimy o użycie ich najlepszej oceny i zminimalizowanie niepotrzebnego ryzyka podczas interakcji ze złośliwymi systemami podczas wykonywania poniższego samouczka. Firma Microsoft minimalizuje ryzyko, odróżniając złośliwe adresy IP, hosty i domeny.

Przed rozpoczęciem

Jak wcześniej stwierdza zastrzeżenie, podejrzane i złośliwe wskaźniki są definiowane dla Twojego bezpieczeństwa. Usuń wszystkie nawiasy z adresów IP, domen i hostów podczas wyszukiwania w usłudze Defender TI. Nie przeszukuj tych wskaźników bezpośrednio w przeglądarce.

Otwieranie usługi Defender TI w portalu usługi Microsoft Defender

- Uzyskaj dostęp do portalu usługi Defender i ukończ proces uwierzytelniania firmy Microsoft. Dowiedz się więcej o portalu usługi Defender

- Przejdź doeksploratora intelaanalizy> zagrożeń.

Dowiedz się więcej o funkcjach strony głównej eksploratora firmy Intel

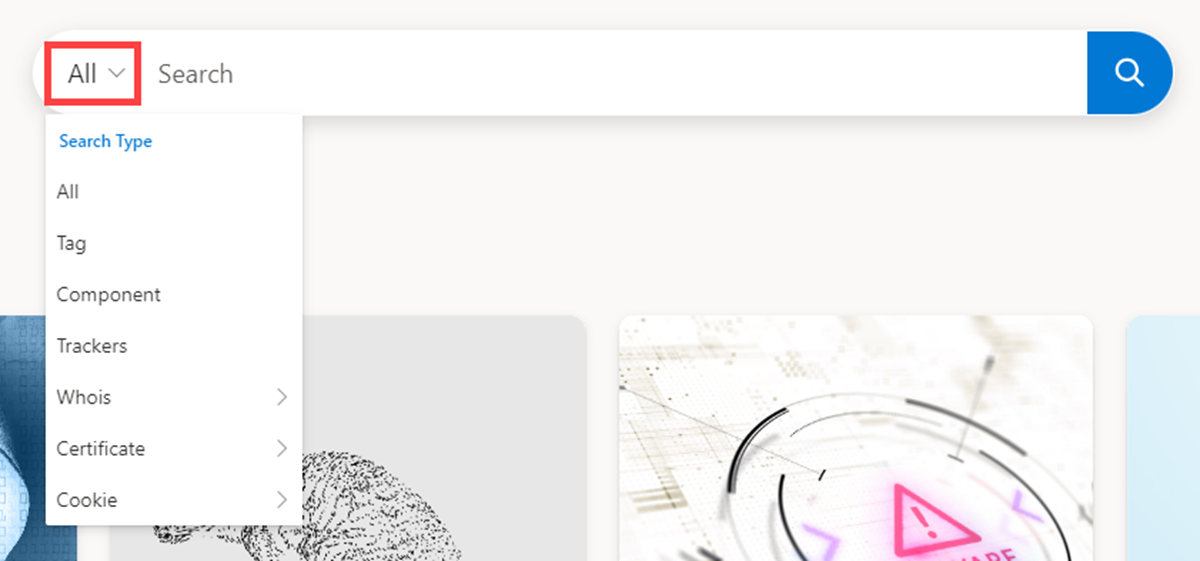

Przejrzyj opcje paska wyszukiwania eksploratora intela, wybierając jego menu rozwijane.

Przewiń w dół i przejrzyj polecane i ostatnie artykuły w odpowiednich sekcjach. Dowiedz się więcej o artykułach dotyczących usługi Defender TI

Przeprowadzanie wyszukiwania wskaźników i zbieranie analizy luk w zabezpieczeniach

Wyszukaj ciąg CVE-2020-1472 na pasku wyszukiwania eksploratora intela , a następnie wybierz i przejrzyj skojarzoną lukę w zabezpieczeniach CvE-2020-1472 — Podniesienie uprawnień netlogonu.

Wybierz kartę Artykuły pokrewne profilu, a następnie wybierz artykuł Graphican: Nylon Typhoon (NICKEL) Uses New Backdoor in Attacks Targeting Foreign Ministries (Graficzny: Nylon Typhoon (NICKEL) Używa nowego tylnego wejścia w atakach ukierunkowanych na ministerstwa spraw zagranicznych.

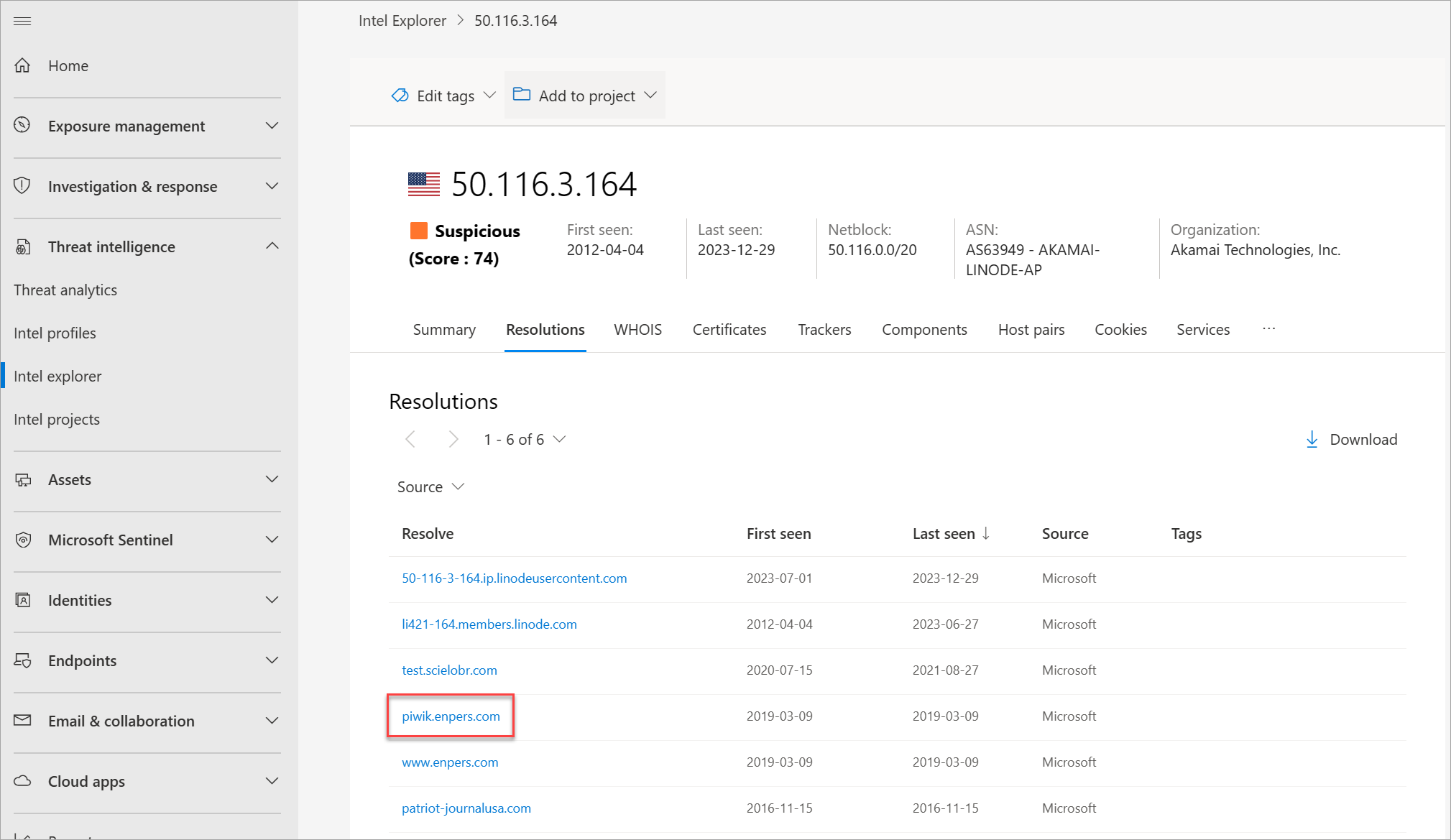

Wybierz wskaźniki publiczne tego nowo otwartego artykułu. Powinien zostać wyświetlony adres IP 50.116.3[.]164 spośród wymienionych wskaźników.

Wróć do paska wyszukiwania Eksploratora Intel i wyszukaj 50.116.3[.]164.

Przejrzyj następujące wyniki na karcie Podsumowanie :

- Reputacja

- Analiza informacji szczegółowych

- Artykuły

- Usługi

- Rozwiązania

- Certyfikaty

- Projekty

Możesz również wybrać i przejrzeć informacje na odpowiednich kartach.

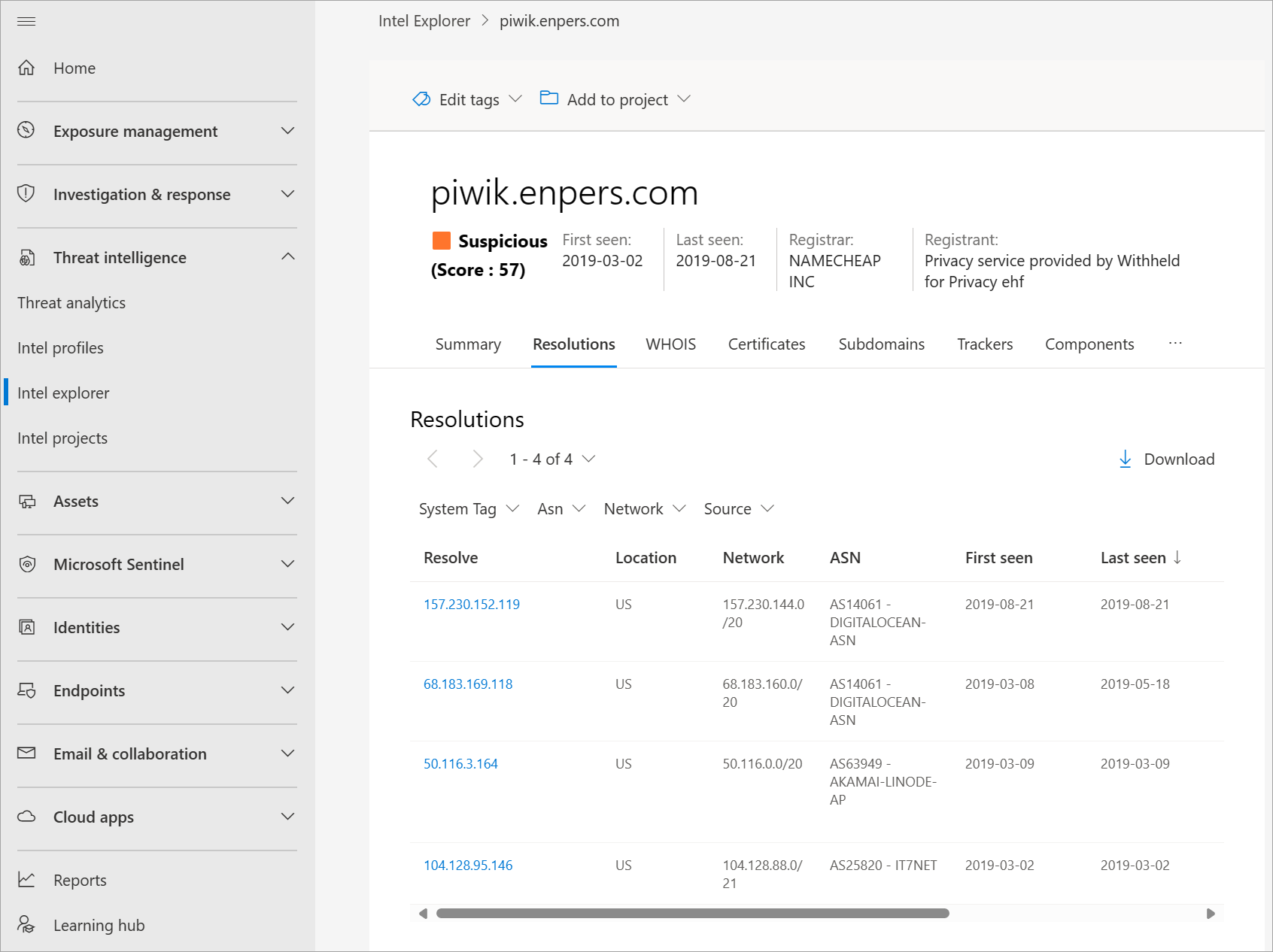

Wybierz kartę Rozwiązania, a następnie wybierz pozycję piwik.enpers[.]com.

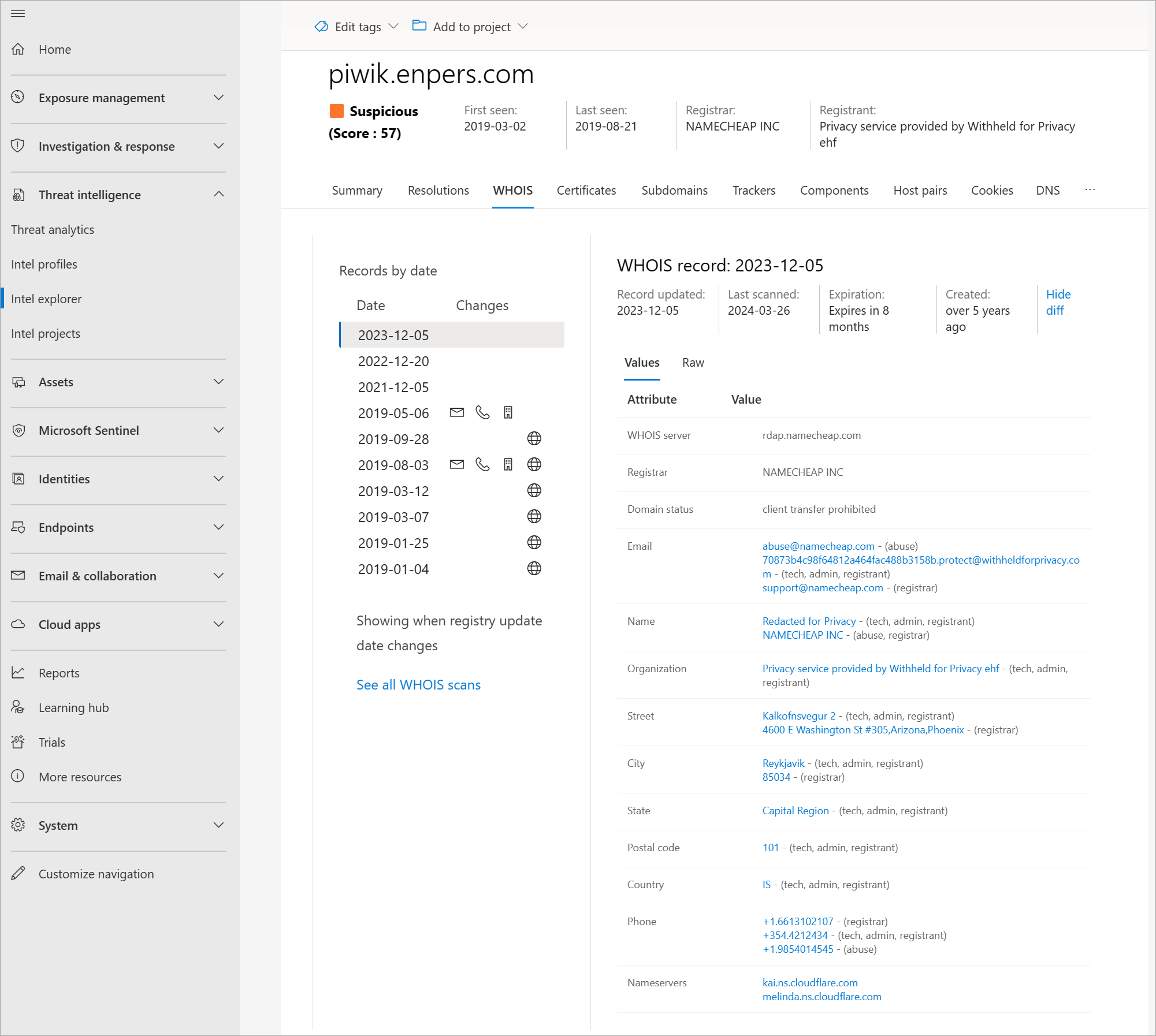

Przejrzyj rozwiązania tej domeny, WHOIS, certyfikaty, poddomeny, trackery, składniki, pliki cookie, DNS i odwrotne zestawy danych DNS.

Wykonaj odpowiednie wyszukiwania artefaktów z poprzednich kroków. Możesz odwoływać się do różnych opcji wyszukiwania i używać ich w menu rozwijane paska wyszukiwania Eksploratora Intel .

Czyszczenie zasobów

W tej sekcji nie ma zasobów do oczyszczenia.