Tworzenie niestandardowych reguł wykrywania i zarządzanie nimi

Niestandardowe reguły wykrywania to reguły, które można projektować i dostosowywać przy użyciu zaawansowanych zapytań wyszukiwania zagrożeń . Te reguły umożliwiają proaktywne monitorowanie różnych zdarzeń i stanów systemu, w tym podejrzewanych naruszeń i błędnie skonfigurowanych punktów końcowych. Można je ustawić tak, aby były uruchamiane w regularnych odstępach czasu, generując alerty i podejmując akcje reagowania za każdym razem, gdy występują dopasowania.

Wymagane uprawnienia do zarządzania wykrywaniem niestandardowym

Ważna

Firma Microsoft rekomenduje używanie ról z najmniejszą liczbą uprawnień. Pomaga to zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

Aby zarządzać wykrywaniem niestandardowym, należy przypisać jedną z następujących ról:

Ustawienia zabezpieczeń (zarządzanie) — użytkownicy z tym uprawnieniem Microsoft Defender XDR mogą zarządzać ustawieniami zabezpieczeń w portalu Microsoft Defender.

Administrator zabezpieczeń — użytkownicy z tą rolą Microsoft Entra mogą zarządzać ustawieniami zabezpieczeń w portalu Microsoft Defender oraz w innych portalach i usługach.

Operator zabezpieczeń — użytkownicy z tą rolą Microsoft Entra mogą zarządzać alertami i mieć globalny dostęp tylko do odczytu do funkcji związanych z zabezpieczeniami, w tym wszystkich informacji w portalu Microsoft Defender. Ta rola jest wystarczająca do zarządzania wykrywaniem niestandardowym tylko wtedy, gdy kontrola dostępu oparta na rolach (RBAC) jest wyłączona w Ochrona punktu końcowego w usłudze Microsoft Defender. Jeśli masz skonfigurowaną kontrolę dostępu opartą na rolach, musisz również mieć uprawnienie *Zarządzanie ustawieniami zabezpieczeń dla usługi Defender dla punktu końcowego.

Jeśli masz odpowiednie uprawnienia, możesz zarządzać wykrywaniem niestandardowym, które mają zastosowanie do danych z określonych rozwiązań Microsoft Defender XDR. Jeśli na przykład masz tylko uprawnienia do zarządzania Ochrona usługi Office 365 w usłudze Microsoft Defender, możesz tworzyć wykrywanie niestandardowe przy użyciu Email* tabel, ale nie Identity* tabel.

Podobnie, ponieważ IdentityLogonEvents tabela zawiera informacje o działaniach uwierzytelniania zarówno z Microsoft Defender for Cloud Apps, jak i usługi Defender for Identity, musisz mieć uprawnienia do zarządzania dla obu usług w celu zarządzania wykrywaniem niestandardowym wysyłającym zapytania do tej tabeli.

Uwaga

Aby zarządzać wykrywaniem niestandardowym, operatorzy zabezpieczeń muszą mieć uprawnienie Zarządzaj ustawieniami zabezpieczeń w Ochrona punktu końcowego w usłudze Microsoft Defender, jeśli kontrola dostępu oparta na rolach jest włączona.

Aby zarządzać wymaganymi uprawnieniami, administrator globalny może:

Przypisz rolę administratora zabezpieczeń lub operatora zabezpieczeń w Centrum administracyjne platformy Microsoft 365 w obszarze Role>Administrator zabezpieczeń.

Sprawdź ustawienia kontroli dostępu opartej na rolach, aby uzyskać Ochrona punktu końcowego w usłudze Microsoft Defender w Microsoft Defender XDR w obszarze Ustawienia>Role uprawnień>. Wybierz odpowiednią rolę, aby przypisać uprawnienia do zarządzania ustawieniami zabezpieczeń .

Uwaga

Użytkownik musi również mieć odpowiednie uprawnienia dla urządzeń w zakresie urządzenia niestandardowej reguły wykrywania, którą tworzy lub edytuje, zanim będzie mógł kontynuować. Użytkownik nie może edytować niestandardowej reguły wykrywania, która ma być uruchamiana na wszystkich urządzeniach, jeśli ten sam użytkownik nie ma uprawnień dla wszystkich urządzeń.

Tworzenie niestandardowej reguły wykrywania

1. Przygotowanie zapytania

W portalu Microsoft Defender przejdź do pozycji Zaawansowane wyszukiwanie zagrożeń i wybierz istniejące zapytanie lub utwórz nowe zapytanie. W przypadku korzystania z nowego zapytania uruchom zapytanie, aby zidentyfikować błędy i zrozumieć możliwe wyniki.

Ważna

Aby zapobiec zwracaniu przez usługę zbyt wielu alertów, każda reguła jest ograniczona do generowania tylko 100 alertów za każdym razem, gdy jest uruchamiana. Przed utworzeniem reguły dostosuj zapytanie, aby uniknąć alertów dotyczących normalnych, codziennych działań.

Wymagane kolumny w wynikach zapytania

Aby utworzyć niestandardową regułę wykrywania, zapytanie musi zwrócić następujące kolumny:

-

Timestamp— służy do ustawiania sygnatury czasowej dla wygenerowanych alertów - Kolumna lub kombinacja kolumn, które jednoznacznie identyfikują zdarzenie w tabelach Defender XDR:

- W przypadku tabel

TimestampOchrona punktu końcowego w usłudze Microsoft Defender kolumny ,DeviceIdiReportIdmuszą być wyświetlane w tym samym zdarzeniu - W przypadku tabel

TimestampAlert* musi pojawić się w zdarzeniu - W przypadku tabel

TimestampObservation* iObservationIdmuszą być wyświetlane w tym samym zdarzeniu - Dla wszystkich innych i

TimestampReportIdmusi pojawić się w tym samym zdarzeniu

- W przypadku tabel

- Jedna z następujących kolumn, która zawiera silny identyfikator zasobu, na który ma wpływ:

DeviceIdDeviceNameRemoteDeviceNameRecipientEmailAddress-

SenderFromAddress(adres nadawcy koperty lub Return-Path) -

SenderMailFromAddress(adres nadawcy wyświetlany przez klienta poczty e-mail) RecipientObjectIdAccountObjectIdAccountSidAccountUpnInitiatingProcessAccountSidInitiatingProcessAccountUpnInitiatingProcessAccountObjectId

Uwaga

Obsługa większej liczby jednostek zostanie dodana w miarę dodawania nowych tabel do zaawansowanego schematu wyszukiwania zagrożeń.

Proste zapytania, takie jak te, które nie używają project operatora lub summarize do dostosowywania lub agregowania wyników, zwykle zwracają te typowe kolumny.

Istnieją różne sposoby zapewnienia, że bardziej złożone zapytania zwracają te kolumny. Jeśli na przykład wolisz agregować i zliczyć według jednostki w kolumnie takiej jak DeviceId, możesz nadal zwracać Timestamp elementy i ReportId pobierać je z najnowszego zdarzenia obejmującego poszczególne unikatowe DeviceIdelementy .

Ważna

Unikaj filtrowania wykrywania niestandardowego Timestamp przy użyciu kolumny . Dane używane do wykrywania niestandardowego są wstępnie filtrowane na podstawie częstotliwości wykrywania.

Poniższe przykładowe zapytanie zlicza liczbę unikatowych urządzeń (DeviceId) z wykrywaniem antywirusowym i używa tej liczby do znalezienia tylko urządzeń z więcej niż pięcioma wykryciami. Aby zwrócić najnowsze Timestamp i odpowiadające mu ReportIdelementy , używa summarize operatora z funkcją arg_max .

DeviceEvents

| where ingestion_time() > ago(1d)

| where ActionType == "AntivirusDetection"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| where count_ > 5

Porada

Aby uzyskać lepszą wydajność zapytań, ustaw filtr czasu odpowiadający zamierzonej częstotliwości uruchamiania dla reguły. Ponieważ najmniej częste uruchamianie odbywa się co 24 godziny, filtrowanie dla ostatniego dnia obejmuje wszystkie nowe dane.

2. Utwórz nową regułę i podaj szczegóły alertu

W edytorze zapytań wybierz pozycję Utwórz regułę wykrywania i określ następujące szczegóły alertu:

- Nazwa wykrywania — nazwa reguły wykrywania; powinna być unikatowa

- Frequency —interwał uruchamiania zapytania i wykonywania akcji. Zobacz więcej wskazówek w sekcji częstotliwość reguł

- Tytuł alertu — tytuł wyświetlany z alertami wyzwolonymi przez regułę; powinien być unikatowy i w postaci zwykłego tekstu. Ciągi są usuwane ze względów bezpieczeństwa, więc kod HTML, Markdown i inny kod nie będą działać.

- Ważność — potencjalne ryzyko związane ze składnikiem lub działaniem zidentyfikowanym przez regułę.

- Kategoria — składnik zagrożenia lub działanie zidentyfikowane przez regułę.

- MITRE ATT&techniki CK — co najmniej jedna technika ataków określona przez regułę zgodnie z dokumentem w strukturze MITRE ATT&CK. Ta sekcja jest ukryta dla niektórych kategorii alertów, w tym złośliwego oprogramowania, oprogramowania wymuszającego okup, podejrzanych działań i niechcianego oprogramowania.

- Opis — więcej informacji o składniku lub działaniu zidentyfikowanym przez regułę. Ciągi są usuwane ze względów bezpieczeństwa, więc kod HTML, Markdown i inny kod nie będą działać.

- Zalecane akcje — dodatkowe akcje, które mogą wykonać w odpowiedzi na alert.

Częstotliwość reguł

Po zapisaniu nowej reguły uruchamia ona i sprawdza dopasowania z ostatnich 30 dni danych. Następnie reguła jest uruchamiana ponownie w stałych odstępach czasu, stosując okres wyszukiwania wstecz na podstawie wybranej częstotliwości:

- Co 24 godziny — działa co 24 godziny, sprawdzając dane z ostatnich 30 dni.

- Co 12 godzin — działa co 12 godzin, sprawdzając dane z ostatnich 48 godzin.

- Co 3 godziny — działa co 3 godziny, sprawdzając dane z ostatnich 12 godzin.

- Co godzinę — uruchamia co godzinę, sprawdzając dane z ostatnich 4 godzin.

- Ciągłe (NRT) — działa w sposób ciągły, sprawdzając dane ze zdarzeń, gdy są zbierane i przetwarzane niemal w czasie rzeczywistym (NRT), zobacz Częstotliwość ciągła (NRT).

Porada

Dopasuj filtry czasu w zapytaniu do okresu wyszukiwania wstecz. Wyniki poza okresem wyszukiwania wstecznego są ignorowane.

Podczas edytowania reguły zostanie ona uruchomiona z zastosowanymi zmianami w następnym zaplanowanym czasie wykonywania zgodnie z ustawioną częstotliwością. Częstotliwość reguły jest oparta na sygnaturze czasowej zdarzenia, a nie czasie pozyskiwania.

Częstotliwość ciągła (NRT)

Ustawienie niestandardowego wykrywania na częstotliwość ciągłą (NRT) pozwala zwiększyć zdolność organizacji do szybszego identyfikowania zagrożeń. Użycie częstotliwości ciągłej (NRT) ma minimalny lub żaden wpływ na użycie zasobów i dlatego powinno być brane pod uwagę w przypadku dowolnej kwalifikowanej reguły wykrywania niestandardowego w organizacji.

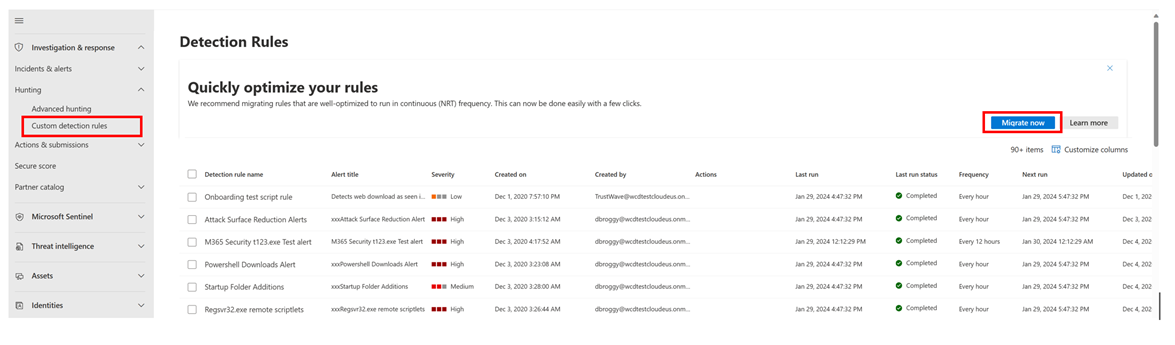

Na stronie niestandardowych reguł wykrywania można migrować niestandardowe reguły wykrywania, które pasują do częstotliwości ciągłej (NRT) za pomocą jednego przycisku Migruj teraz:

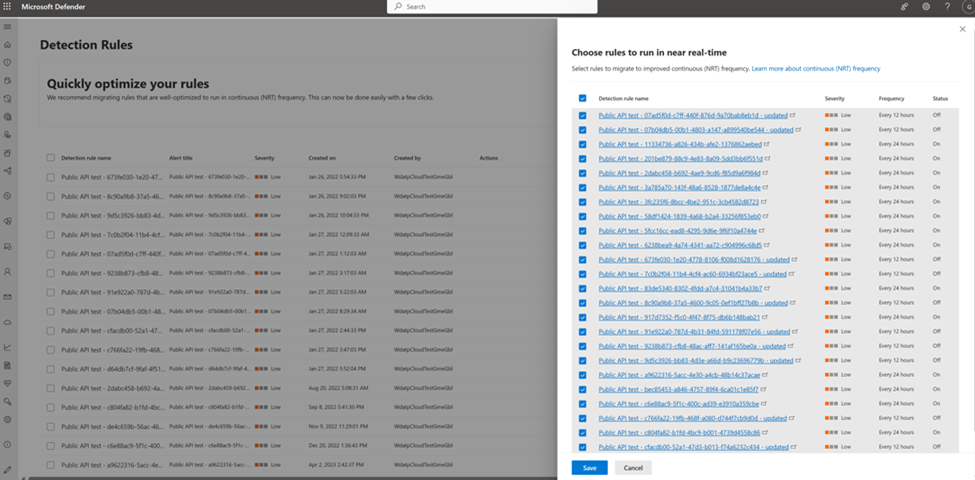

Wybranie pozycji Migruj teraz umożliwia wyświetlenie listy wszystkich zgodnych reguł zgodnie z ich zapytaniem KQL. Możesz wybrać migrację wszystkich lub wybranych reguł tylko zgodnie z preferencjami:

Po kliknięciu przycisku Zapisz częstotliwość wybranych reguł zostanie zaktualizowana do częstotliwości ciągłej (NRT).

Zapytania, które można uruchamiać w sposób ciągły

Zapytanie można uruchamiać w sposób ciągły, o ile:

- Zapytanie odwołuje się tylko do jednej tabeli.

- Zapytanie używa operatora z listy obsługiwanych operatorów KQL. Obsługiwane funkcje KQL

- Zapytanie nie używa sprzężeń, związków ani

externaldataoperatora. - Zapytanie nie zawiera żadnego wiersza/informacji komentarzy.

Tabele obsługujące częstotliwość ciągłą (NRT)

Wykrywanie niemal w czasie rzeczywistym jest obsługiwane w następujących tabelach:

AlertEvidenceCloudAppEventsDeviceEventsDeviceFileCertificateInfoDeviceFileEventsDeviceImageLoadEventsDeviceLogonEventsDeviceNetworkEventsDeviceNetworkInfoDeviceInfoDeviceProcessEventsDeviceRegistryEventsEmailAttachmentInfo-

EmailEvents(z wyjątkiemLatestDeliveryLocationkolumn iLatestDeliveryAction) EmailPostDeliveryEventsEmailUrlInfoIdentityDirectoryEventsIdentityLogonEventsIdentityQueryEventsUrlClickEvents

Uwaga

Tylko kolumny, które są ogólnie dostępne, mogą obsługiwać częstotliwość ciągłą (NRT ).

3. Wybierz jednostki, na które ma to wpływ

Zidentyfikuj kolumny w wynikach zapytania, w których oczekujesz, że znajdziesz główną jednostkę, której dotyczy problem lub której dotyczy problem. Na przykład zapytanie może zwrócić adresy nadawcy (SenderFromAddress lub SenderMailFromAddress) i adresata (RecipientEmailAddress). Określenie, które z tych kolumn reprezentuje główną jednostkę, której dotyczy problem, pomaga usłudze agregować odpowiednie alerty, korelować zdarzenia i docelowe akcje reagowania.

Dla każdego typu jednostki (skrzynki pocztowej, użytkownika lub urządzenia) można wybrać tylko jedną kolumnę. Nie można wybrać kolumn, które nie są zwracane przez zapytanie.

4. Określ akcje

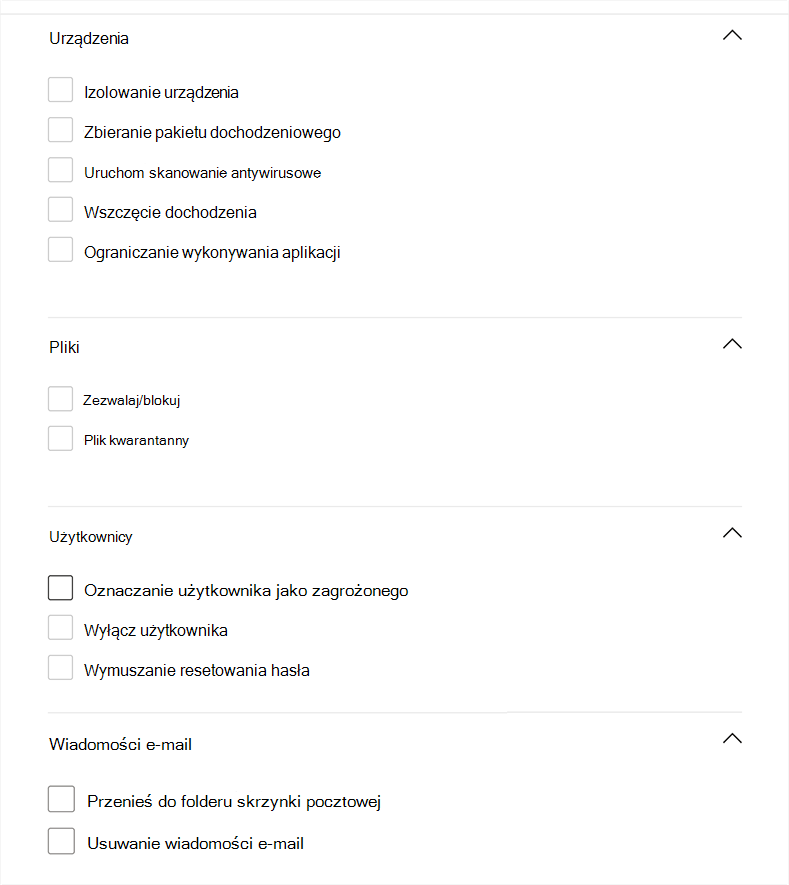

Reguła wykrywania niestandardowego może automatycznie wykonywać akcje na urządzeniach, plikach, użytkownikach lub wiadomościach e-mail zwracanych przez zapytanie.

Akcje na urządzeniach

Te akcje są stosowane do urządzeń w kolumnie DeviceId wyników zapytania:

- Izolowanie urządzenia — używa Ochrona punktu końcowego w usłudze Microsoft Defender, aby zastosować pełną izolację sieciową, uniemożliwiając urządzeniu nawiązywanie połączenia z dowolną aplikacją lub usługą. Dowiedz się więcej o Ochrona punktu końcowego w usłudze Microsoft Defender izolacji maszyny.

- Zbieranie pakietu badania — zbiera informacje o urządzeniu w pliku ZIP. Dowiedz się więcej o pakiecie badania Ochrona punktu końcowego w usłudze Microsoft Defender.

- Uruchom skanowanie antywirusowe — wykonuje pełne skanowanie programu antywirusowego Microsoft Defender na urządzeniu.

- Inicjowanie badania — inicjuje automatyczne badanie na urządzeniu.

- Ograniczanie wykonywania aplikacji — ustawia ograniczenia dotyczące urządzenia, aby zezwalać na uruchamianie tylko plików podpisanych przy użyciu certyfikatu wystawionego przez firmę Microsoft. Dowiedz się więcej o ograniczeniach aplikacji za pomocą Ochrona punktu końcowego w usłudze Microsoft Defender.

Akcje dotyczące plików

Po wybraniu tej opcji można zastosować akcję Zezwalaj/Blokuj do pliku. Blokowanie plików jest dozwolone tylko wtedy, gdy masz uprawnienia korygowania plików i jeśli wyniki zapytania zidentyfikowały identyfikator pliku, taki jak SHA1. Po zablokowaniu pliku inne wystąpienia tego samego pliku na wszystkich urządzeniach również są blokowane. Możesz kontrolować, do której grupy urządzeń jest stosowane blokowanie, ale nie na określonych urządzeniach.

Po wybraniu akcji Pliku kwarantanny można zastosować do plików w kolumnie

SHA1,InitiatingProcessSHA1,SHA256lubInitiatingProcessSHA256wyników zapytania. Ta akcja powoduje usunięcie pliku z jego bieżącej lokalizacji i umieszczenie kopii w kwarantannie.

Akcje dla użytkowników

Po wybraniu akcji Oznacz użytkownika jako naruszona akcja jest wykonywana dla użytkowników w

AccountObjectIdkolumnie ,InitiatingProcessAccountObjectIdlubRecipientObjectIdwyników zapytania. Ta akcja ustawia poziom ryzyka użytkowników na "wysoki" w Tożsamość Microsoft Entra, wyzwalając odpowiednie zasady ochrony tożsamości.Wybierz pozycję Wyłącz użytkownika , aby tymczasowo uniemożliwić użytkownikowi zalogowanie się.

Wybierz pozycję Wymuś resetowanie hasła , aby monitować użytkownika o zmianę hasła podczas następnej sesji logowania.

Disable userOpcje iForce password resetwymagają identyfikatora SID użytkownika, który znajduje się w kolumnachAccountSid,InitiatingProcessAccountSid,RequestAccountSidiOnPremSid.

Aby uzyskać więcej informacji na temat akcji użytkownika, zobacz Akcje korygowania w Microsoft Defender for Identity.

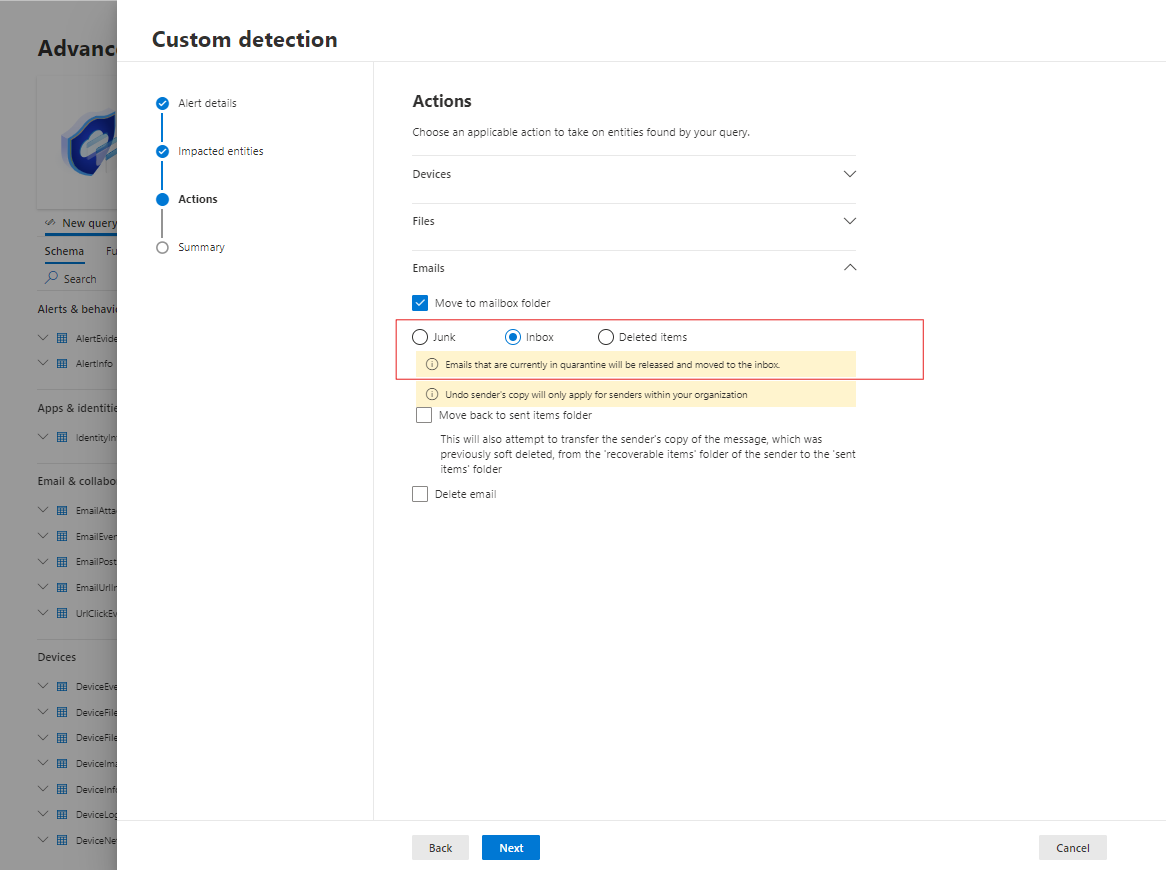

Akcje dotyczące wiadomości e-mail

Jeśli wykrywanie niestandardowe zwraca wiadomości e-mail, możesz wybrać pozycję Przenieś do folderu skrzynki pocztowej , aby przenieść wiadomość e-mail do wybranego folderu (dowolnego folderu Wiadomości-śmieci, Skrzynka odbiorcza lub Usunięte elementy ). W szczególności możesz przenieść wyniki wiadomości e-mail z elementów objętych kwarantanną (na przykład w przypadku wyników fałszywie dodatnich), wybierając opcję Skrzynka odbiorcza .

Alternatywnie możesz wybrać pozycję Usuń wiadomość e-mail , a następnie przenieść wiadomości e-mail do pozycji Usunięte elementy (usuwanie nietrwałe) lub usunąć wybrane wiadomości e-mail na stałe (usunięcie twarde).

Kolumny NetworkMessageId i RecipientEmailAddress muszą znajdować się w wynikach wyjściowych zapytania, aby zastosować akcje do wiadomości e-mail.

5. Ustaw zakres reguły

Ustaw zakres, aby określić, które urządzenia są objęte regułą. Zakres ma wpływ na reguły, które sprawdzają urządzenia i nie wpływają na reguły, które sprawdzają tylko skrzynki pocztowe i konta użytkowników lub tożsamości.

Podczas ustawiania zakresu można wybrać następujące opcje:

- Wszystkie urządzenia

- Określone grupy urządzeń

Zapytania będą wykonywane tylko z danych z urządzeń w zakresie. Ponadto akcje są podejmowane tylko na tych urządzeniach.

Uwaga

Użytkownicy mogą tworzyć lub edytować niestandardową regułę wykrywania tylko wtedy, gdy mają odpowiednie uprawnienia dla urządzeń uwzględnionych w zakresie reguły. Na przykład administratorzy mogą tworzyć lub edytować reguły o zakresie do wszystkich grup urządzeń tylko wtedy, gdy mają uprawnienia dla wszystkich grup urządzeń.

6. Przejrzyj i włącz regułę

Po przejrzeniu reguły wybierz pozycję Utwórz , aby ją zapisać. Reguła wykrywania niestandardowego zostanie natychmiast uruchomiona. Jest on uruchamiany ponownie na podstawie skonfigurowanej częstotliwości sprawdzania dopasowań, generowania alertów i podejmowania akcji odpowiedzi.

Ważna

Wykrywanie niestandardowe powinno być regularnie sprawdzane pod kątem wydajności i skuteczności. Aby uzyskać wskazówki dotyczące optymalizowania zapytań, postępuj zgodnie z najlepszymi rozwiązaniami dotyczącymi zapytań wyszukiwania zagrożeń zaawansowanych. Aby upewnić się, że tworzysz wykrywanie wyzwalające prawdziwe alerty, poświęć trochę czasu na przejrzenie istniejących wykrywania niestandardowego, wykonując kroki opisane w temacie Zarządzanie istniejącymi regułami wykrywania niestandardowego.

Zachowujesz kontrolę nad szerokim zakresem lub specyfiką wykrywania niestandardowego, dzięki czemu wszelkie fałszywe alerty generowane przez wykrywanie niestandardowe mogą wskazywać na konieczność zmodyfikowania niektórych parametrów reguł.

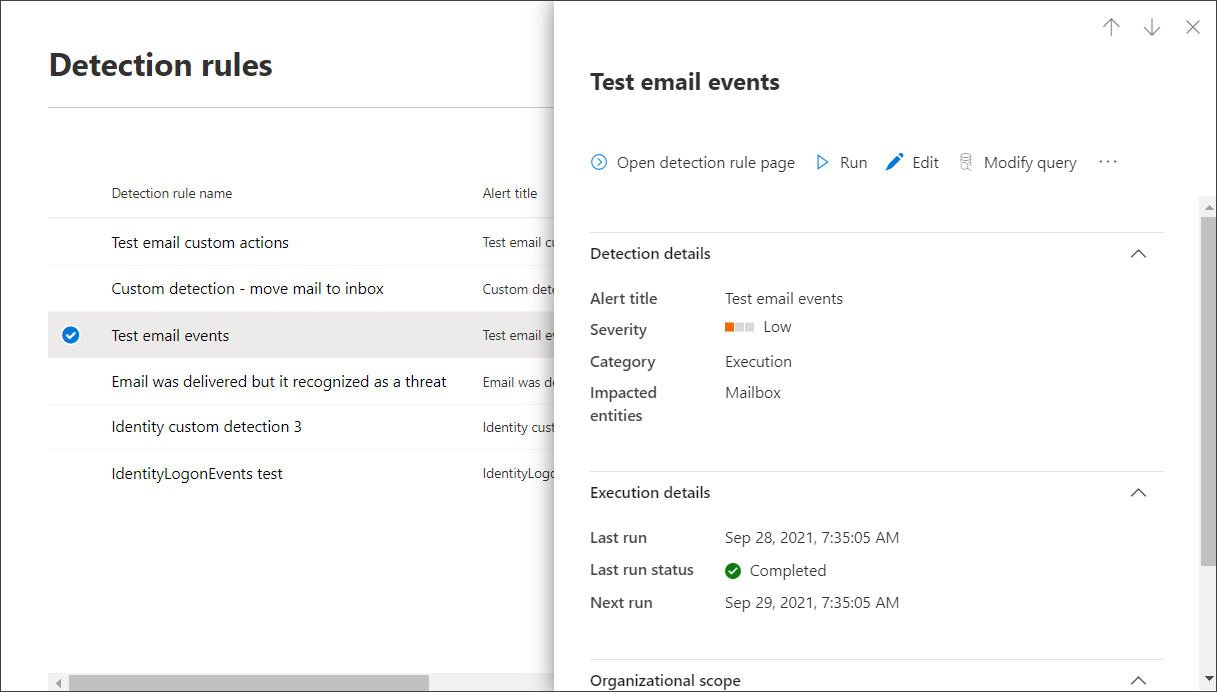

Zarządzanie istniejącymi niestandardowymi regułami wykrywania

Możesz wyświetlić listę istniejących niestandardowych reguł wykrywania, sprawdzić ich poprzednie przebiegi i przejrzeć alerty, które zostały wyzwolone. Można również uruchomić regułę na żądanie i zmodyfikować ją.

Porada

Alerty zgłaszane przez wykrywanie niestandardowe są dostępne za pośrednictwem alertów i interfejsów API zdarzeń. Aby uzyskać więcej informacji, zobacz Obsługiwane interfejsy API Microsoft Defender XDR.

Wyświetlanie istniejących reguł

Aby wyświetlić wszystkie istniejące niestandardowe reguły wykrywania, przejdź doobszaru Reguły wykrywania niestandardowegowyszukiwania zagrożeń>. Na stronie wymieniono wszystkie reguły z następującymi informacjami o przebiegu:

- Ostatnie uruchomienie — kiedy reguła została ostatnio uruchomiona, aby sprawdzić dopasowania zapytań i wygenerować alerty

- Stan ostatniego uruchomienia — czy reguła została pomyślnie uruchomiona

- Następne uruchomienie — następny zaplanowany przebieg

- Stan — czy reguła została włączona, czy wyłączona

Wyświetlanie szczegółów reguły, modyfikowanie reguły i uruchamianie reguły

Aby wyświetlić kompleksowe informacje o niestandardowej regule wykrywania, przejdź dopozycji Reguły wykrywania niestandardowegowyszukiwania zagrożeń>, a następnie wybierz nazwę reguły. Następnie można wyświetlić ogólne informacje o regule, w tym informacje, jej stan uruchomienia i zakres. Strona zawiera również listę wyzwolonych alertów i akcji.

Na tej stronie możesz również wykonać następujące akcje w regule:

- Uruchom — uruchom regułę natychmiast. Spowoduje to również zresetowanie interwału dla następnego uruchomienia.

- Edytuj — zmodyfikuj regułę bez zmiany zapytania.

- Modyfikowanie zapytania — Edytuj zapytanie w zaawansowanym wyszukiwaniu zagrożeń.

- Włączyć / Wyłącz — włącz regułę lub zatrzymaj jej działanie.

- Usuń — wyłącz regułę i usuń ją.

Wyświetlanie wyzwolonych alertów i zarządzanie nimi

Na ekranie szczegółów reguły (Wykrywanie niestandardowewyszukiwania zagrożeń>[Nazwa reguły>]) przejdź do pozycji Wyzwolone alerty, które zawierają listę alertów generowanych przez dopasowania do reguły. Wybierz alert, aby wyświetlić szczegółowe informacje na jego temat i wykonać następujące akcje:

- Zarządzanie alertem przez ustawienie jego stanu i klasyfikacji (alert true lub false)

- Łączenie alertu ze zdarzeniem

- Uruchamianie zapytania, które wyzwoliło alert podczas zaawansowanego wyszukiwania zagrożeń

Przeglądanie akcji

Na ekranie szczegółów reguły (Wykrywanie niestandardowewyszukiwania zagrożeń>[Nazwa reguły>]) przejdź do pozycji Akcje wyzwalane, które zawierają listę akcji wykonywanych na podstawie dopasowań do reguły.

Porada

Aby szybko wyświetlać informacje i podejmować działania względem elementu w tabeli, użyj kolumny wyboru [}] po lewej stronie tabeli.

Uwaga

Niektóre kolumny w tym artykule mogą nie być dostępne w Ochrona punktu końcowego w usłudze Microsoft Defender. Włącz Microsoft Defender XDR, aby wyszukiwać zagrożenia przy użyciu większej liczby źródeł danych. Zaawansowane przepływy pracy wyszukiwania zagrożeń można przenieść z Ochrona punktu końcowego w usłudze Microsoft Defender do Microsoft Defender XDR, wykonując kroki opisane w temacie Migrowanie zaawansowanych zapytań wyszukiwania zagrożeń z Ochrona punktu końcowego w usłudze Microsoft Defender.

Zobacz też

- Wykrywanie niestandardowe — omówienie

- Omówienie zaawansowanego wyszukiwania zagrożeń

- Poznaj zaawansowany język zapytań wyszukiwania zagrożeń

- Migrowanie zaawansowanych zapytań dotyczących wyszukiwania zagrożeń z Ochrona punktu końcowego w usłudze Microsoft Defender

- Interfejs API zabezpieczeń programu Microsoft Graph na potrzeby wykrywania niestandardowego

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.