Wykonaj akcje odpowiedzi na urządzeniu

Dotyczy:

Ważna

Niektóre informacje zawarte w tym artykule odnoszą się do wersji wstępnej produktu, który może zostać znacznie zmodyfikowany do czasu wydania wersji komercyjnej. Firma Microsoft nie udziela żadnych gwarancji, wyrażonych ani dorozumianych, w odniesieniu do informacji podanych tutaj.

Szybkie reagowanie na wykryte ataki przez izolowanie urządzeń lub zbieranie pakietu badania. Po wykonaniu akcji na urządzeniach możesz sprawdzić szczegóły działania w Centrum akcji.

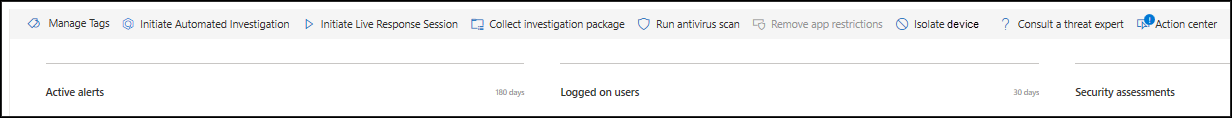

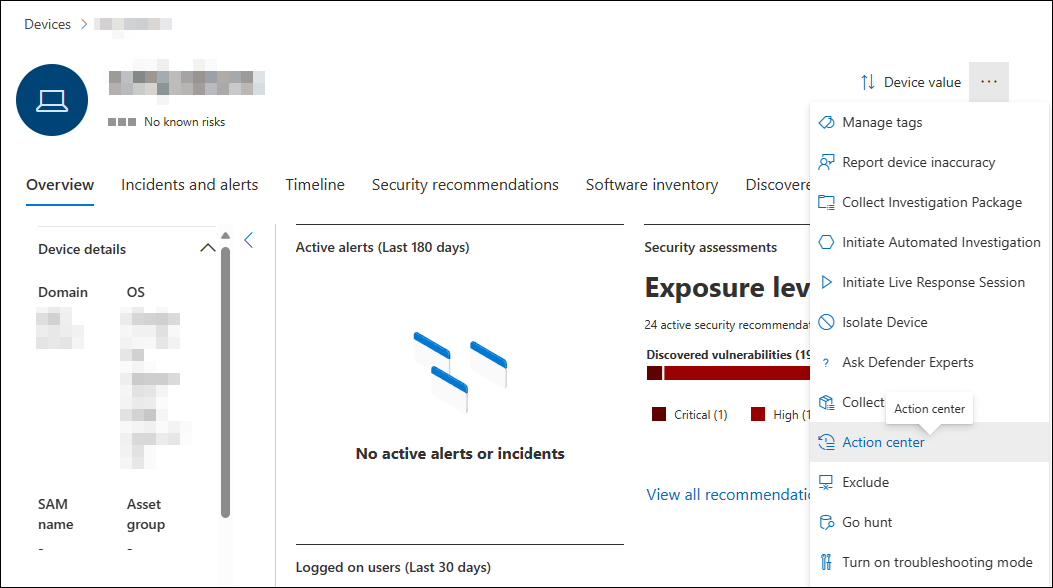

Akcje odpowiedzi są uruchamiane w górnej części określonej strony urządzenia i obejmują:

- Zarządzaj tagami

- Inicjowanie zautomatyzowanego badania

- Inicjowanie sesji odpowiedzi na żywo

- Zbieraj pakiet badań

- Uruchomiono skanowanie antywirusowe

- Ogranicz wykonanie aplikacji

- Izolowanie urządzenia

- Zawiera urządzenie

- Konsultuj się z ekspertem ds. zagrożeń

- Centrum akcji

Uwaga

Usługa Defender for Endpoint Plan 1 obejmuje tylko następujące ręczne akcje reagowania:

- Uruchomiono skanowanie antywirusowe

- Izolowanie urządzenia

- Zatrzymywanie i kwarantanna pliku

- Dodaj wskaźnik, aby zablokować lub zezwolić na plik.

Microsoft Defender dla Firm obecnie nie zawiera akcji "Zatrzymaj i poddaj kwarantannie plik".

Twoja subskrypcja musi zawierać usługę Defender for Endpoint Plan 2, aby wszystkie akcje odpowiedzi zostały opisane w tym artykule.

Strony urządzeń można znaleźć w dowolnym z następujących widoków:

- Kolejka alertów: wybierz nazwę urządzenia obok ikony urządzenia z kolejki alertów.

- Lista urządzeń: wybierz nagłówek nazwy urządzenia z listy urządzeń.

- Pole wyszukiwania: wybierz pozycję Urządzenie z menu rozwijanego i wprowadź nazwę urządzenia.

Ważna

Aby uzyskać informacje na temat dostępności i obsługi każdej akcji odpowiedzi, zobacz obsługiwane minimalne wymagania dotyczące systemu operacyjnego dla każdej funkcji.

Zarządzaj tagami

Dodaj tagi lub zarządzaj nimi, aby utworzyć przynależność do grupy logicznej. Tagi urządzeń obsługują prawidłowe mapowanie sieci, pozwalając na dołączanie różnych tagów w celu przechwycenia kontekstu i umożliwienia dynamicznego tworzenia listy w ramach zdarzenia.

Aby uzyskać więcej informacji na temat tagowania urządzeń, zobacz Tworzenie tagów urządzeń i zarządzanie nimi.

Inicjowanie zautomatyzowanego badania

W razie potrzeby możesz rozpocząć nowe automatyczne badanie ogólnego przeznaczenia na urządzeniu. Gdy badanie jest uruchomione, wszelkie inne alerty wygenerowane na urządzeniu są dodawane do trwającego zautomatyzowanego badania do czasu zakończenia tego badania. Ponadto jeśli to samo zagrożenie jest widoczne na innych urządzeniach, te urządzenia zostaną dodane do badania.

Aby uzyskać więcej informacji na temat zautomatyzowanych badań, zobacz Omówienie zautomatyzowanych dochodzeń.

Inicjowanie sesji odpowiedzi na żywo

Odpowiedź na żywo to funkcja, która zapewnia natychmiastowy dostęp do urządzenia przy użyciu zdalnego połączenia powłoki. Daje to możliwość wykonywania szczegółowych działań dochodzeniowych i podejmowania natychmiastowych działań reagowania w celu szybkiego powstrzymania zidentyfikowanych zagrożeń w czasie rzeczywistym.

Reagowanie na żywo ma na celu usprawnienie badań dzięki umożliwieniu zbierania danych kryminalistycznych, uruchamiania skryptów, wysyłania podejrzanych jednostek do analizy, korygowania zagrożeń i proaktywnego wyszukiwania pojawiających się zagrożeń.

Aby uzyskać więcej informacji na temat odpowiedzi na żywo, zobacz Badanie jednostek na urządzeniach przy użyciu odpowiedzi na żywo.

Zbieranie pakietu badania z urządzeń

W ramach procesu badania lub odpowiedzi można zebrać pakiet badania z urządzenia. Zbierając pakiet badania, możesz zidentyfikować bieżący stan urządzenia i dokładniej zrozumieć narzędzia i techniki używane przez osobę atakującą.

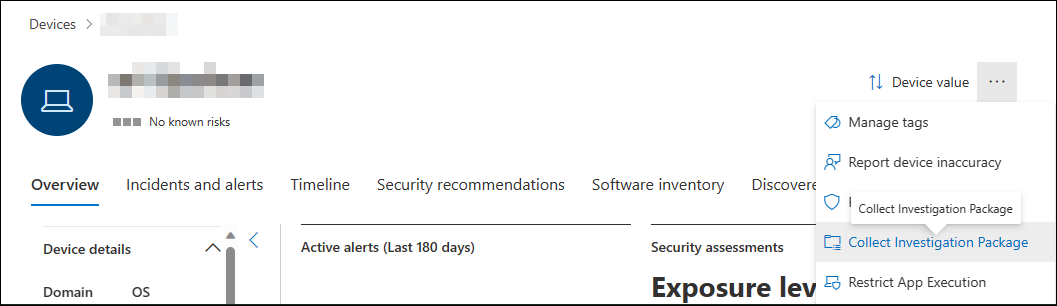

Aby pobrać pakiet (folder spakowany) i zbadać zdarzenia, które wystąpiły na urządzeniu, wykonaj następujące kroki:

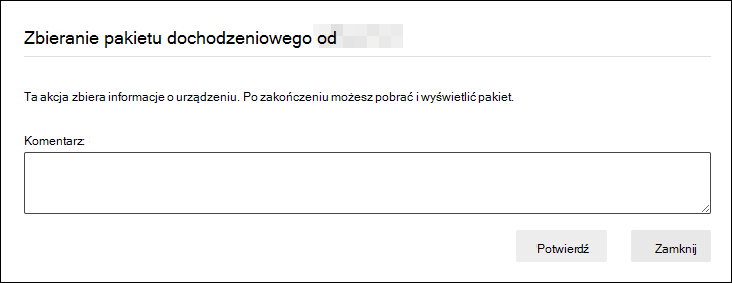

Wybierz pozycję Zbierz pakiet badania z wiersza akcji odpowiedzi w górnej części strony urządzenia.

W polu tekstowym określ, dlaczego chcesz wykonać tę akcję. Wybierz pozycję Potwierdź.

Plik zip jest pobierany.

Możesz też użyć tej alternatywnej procedury:

Wybierz pozycję Collect Investigation Package (Zbierz pakiet badania ) w sekcji akcji odpowiedzi na stronie urządzenia.

Dodaj komentarze, a następnie wybierz pozycję Potwierdź.

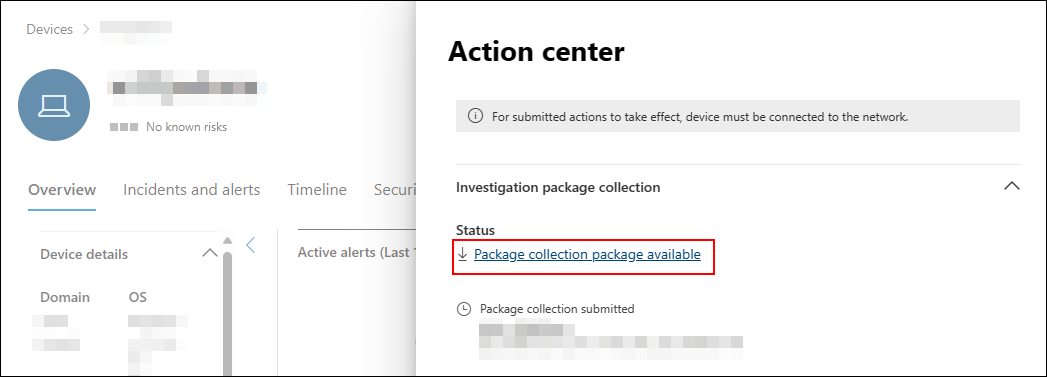

Wybierz pozycję Centrum akcji w sekcji akcji odpowiedzi na stronie urządzenia.

Wybierz pozycję Pakiet dostępny pakiet kolekcji , aby pobrać pakiet kolekcji.

Uwaga

Kolekcja pakietu badanego może zakończyć się niepowodzeniem, jeśli urządzenie ma niski poziom baterii lub znajduje się w połączeniu taryfowym.

Badanie zawartości pakietu dla urządzeń z systemem Windows

W przypadku urządzeń z systemem Windows pakiet zawiera foldery opisane w poniższej tabeli:

| Folder | Opis |

|---|---|

| Autoruns | Zawiera zestaw plików, z których każdy reprezentuje zawartość rejestru znanego punktu wejścia automatycznego (ASEP), aby ułatwić identyfikację trwałości osoby atakującej na urządzeniu. Jeśli klucz rejestru nie zostanie znaleziony, plik zawiera następujący komunikat: "BŁĄD: System nie może odnaleźć określonego klucza lub wartości rejestru". |

| Zainstalowane programy | Ten plik .CSV zawiera listę zainstalowanych programów, które mogą pomóc w określeniu, co jest obecnie zainstalowane na urządzeniu. Aby uzyskać więcej informacji, zobacz klasa Win32_Product. |

| Połączenia sieciowe | Ten folder zawiera zestaw punktów danych związanych z informacjami o łączności, które mogą pomóc w identyfikowaniu łączności z podejrzanymi adresami URL, infrastruktury poleceń i kontroli osoby atakującej (C&C), wszelkich ruchów bocznych lub połączeń zdalnych. - ActiveNetConnections.txt: wyświetla statystyki protokołu i bieżące połączenia sieciowe TCP/IP. Umożliwia wyszukiwanie podejrzanych połączeń wykonanych przez proces.- Arp.txt: wyświetla bieżące tabele pamięci podręcznej protokołu rozpoznawania adresów (ARP) dla wszystkich interfejsów. Pamięć podręczna ARP może ujawnić inne hosty w sieci, które zostały naruszone lub podejrzane systemy w sieci, które mogą być używane do przeprowadzania ataku wewnętrznego.- DnsCache.txt: wyświetla zawartość pamięci podręcznej programu rozpoznawania nazw klienta DNS, która zawiera zarówno wpisy wstępnie załadowane z lokalnego pliku hostów, jak i wszelkie ostatnio uzyskane rekordy zasobów dla zapytań nazw rozpoznawanych przez komputer. Może to pomóc w identyfikowaniu podejrzanych połączeń.- IpConfig.txt: wyświetla pełną konfigurację protokołu TCP/IP dla wszystkich kart. Karty mogą reprezentować interfejsy fizyczne, takie jak zainstalowane karty sieciowe lub interfejsy logiczne, takie jak połączenia telefoniczne.- FirewallExecutionLog.txt i pfirewall.logPlik pfirewall.log musi istnieć w %windir%\system32\logfiles\firewall\pfirewall.logprogramie , więc jest uwzględniony w pakiecie badania. Aby uzyskać więcej informacji na temat tworzenia pliku dziennika zapory, zobacz Konfigurowanie zapory systemu Windows za pomocą zaawansowanego dziennika zabezpieczeń. |

| Pliki wstępne | Pliki prefetch systemu Windows zostały zaprojektowane w celu przyspieszenia procesu uruchamiania aplikacji. Może służyć do śledzenia wszystkich plików ostatnio używanych w systemie i znajdowania śladów dla aplikacji, które mogą zostać usunięte, ale nadal można je znaleźć na wstępnej liście plików. - Prefetch folder: zawiera kopię plików wstępnych z %SystemRoot%\Prefetchpliku . Zalecamy pobranie wstępnie utworzonej przeglądarki plików w celu wyświetlenia plików wstępnych.- PrefetchFilesList.txt: zawiera listę wszystkich skopiowanych plików, których można użyć do śledzenia, jeśli wystąpiły błędy kopiowania do folderu wstępnego. |

| Procesów | Zawiera plik .CSV zawierający listę uruchomionych procesów i umożliwia identyfikowanie bieżących procesów uruchomionych na urządzeniu. Może to być przydatne podczas identyfikowania podejrzanego procesu i jego stanu. |

| Zaplanowane zadania | Zawiera plik .CSV zawierający listę zaplanowanych zadań, które mogą służyć do identyfikowania procedur wykonywanych automatycznie na wybranym urządzeniu w celu wyszukiwania podejrzanego kodu, który został skonfigurowany do automatycznego uruchamiania. |

| Dziennik zdarzeń zabezpieczeń | Zawiera dziennik zdarzeń zabezpieczeń, który zawiera rekordy aktywności logowania lub wylogowywania lub inne zdarzenia związane z zabezpieczeniami określone przez zasady inspekcji systemu. Otwórz plik dziennika zdarzeń przy użyciu przeglądarki zdarzeń. |

| Usługi | Zawiera plik .CSV, który zawiera listę usług i ich stanów. |

| Windows Server sesji bloku komunikatów (SMB) | Listy współużytkowany dostęp do plików, drukarek i portów szeregowych oraz różnej komunikacji między węzłami w sieci. Może to pomóc w identyfikacji eksfiltracji danych lub przenoszenia bocznego. Zawiera pliki dla SMBInboundSessions i SMBOutboundSession. Jeśli nie ma żadnych sesji (przychodzących lub wychodzących), otrzymasz plik tekstowy informujący o tym, że nie znaleziono żadnych sesji SMB. |

| Informacje o systemie |

SystemInformation.txt Zawiera plik zawierający informacje systemowe, takie jak wersja systemu operacyjnego i karty sieciowe. |

| Katalogi tymczasowe | Zawiera zestaw plików tekstowych zawierający listę plików znajdujących się w %Temp% pliku dla każdego użytkownika w systemie. Może to pomóc w śledzeniu podejrzanych plików, które osoba atakująca mogła porzucić w systemie. Jeśli plik zawiera następujący komunikat: "System nie może odnaleźć określonej ścieżki", oznacza to, że nie ma katalogu tymczasowego dla tego użytkownika i może to być spowodowane tym, że użytkownik nie zalogował się do systemu. |

| Użytkownicy i grupy | Zawiera listę plików, z których każdy reprezentuje grupę i jej członków. |

| Dzienniki WdSupportLogs | Zawiera elementy MpCmdRunLog.txt i MPSupportFiles.cab. Ten folder jest tworzony tylko w Windows 10 w wersji 1709 lub nowszej z zainstalowanym pakietem zbiorczym aktualizacji z lutego 2020 r. lub nowszymi wersjami:- Win10 1709 (RS3) Kompilacja 16299.1717: KB4537816 - Win10 1803 (RS4) Kompilacja 17134.1345: KB4537795 - Win10 1809 (RS5) Kompilacja 17763.1075: KB4537818 - Win10 1903/1909 (19h1/19h2) Kompilacje 18362.693 i 18363.693: KB4535996 |

| CollectionSummaryReport.xls | Ten plik jest podsumowaniem kolekcji pakietów badania, zawiera listę punktów danych, polecenie używane do wyodrębniania danych, stan wykonywania i kod błędu, jeśli wystąpił błąd. Ten raport służy do śledzenia, czy pakiet zawiera wszystkie oczekiwane dane i określenia, czy wystąpiły błędy. |

Badanie zawartości pakietu dla urządzeń z systemem Mac i Linux

W poniższej tabeli wymieniono zawartość pakietów kolekcji dla urządzeń z systemem Mac i Linux:

| Sprzeciwiać się | macOS | Linux |

|---|---|---|

| Aplikacje | Lista wszystkich zainstalowanych aplikacji | Nie dotyczy |

| Wolumin dysku | - Ilość wolnego miejsca — Lista wszystkich zainstalowanych woluminów dysków — Lista wszystkich partycji |

- Ilość wolnego miejsca — Lista wszystkich zainstalowanych woluminów dysków — Lista wszystkich partycji |

| Plik | Lista wszystkich otwartych plików z odpowiednimi procesami korzystającymi z tych plików | Lista wszystkich otwartych plików z odpowiednimi procesami korzystającymi z tych plików |

| Historia | Historia powłoki | Nie dotyczy |

| Moduły jądra | Wszystkie załadowane moduły | Nie dotyczy |

| Połączenia sieciowe | — Aktywne połączenia — Aktywne połączenia nasłuchiwania — Tabela ARP — Reguły zapory - Konfiguracja interfejsu - Ustawienia serwera proxy - Ustawienia sieci VPN |

— Aktywne połączenia — Aktywne połączenia nasłuchiwania — Tabela ARP — Reguły zapory - Lista adresów IP - Ustawienia serwera proxy |

| Procesów | Lista wszystkich uruchomionych procesów | Lista wszystkich uruchomionych procesów |

| Usługi i zaplanowane zadania | -Certyfikaty - Profile konfiguracji — Informacje o sprzęcie |

- Szczegóły procesora CPU — Informacje o sprzęcie - Informacje o systemie operacyjnym |

| Informacje o zabezpieczeniach systemu | - Informacje o integralności rozszerzonego interfejsu oprogramowania układowego (EFI) - Stan zapory - Informacje o narzędziu do usuwania złośliwego oprogramowania (MRT) - Stan ochrony integralności systemu (SIP) |

Nie dotyczy |

| Użytkownicy i grupy | — Historia logowania - Sudoers |

— Historia logowania - Sudoers |

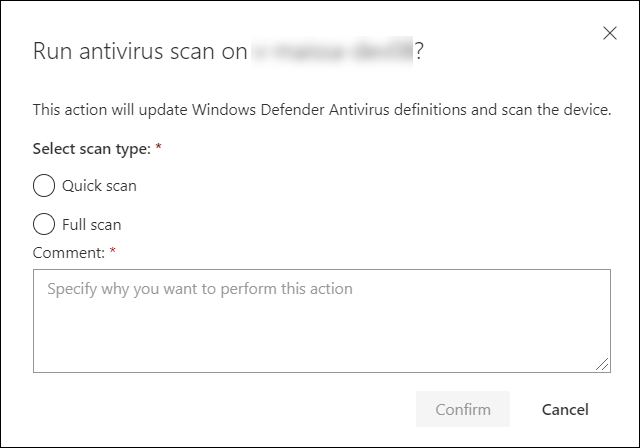

Uruchamianie skanowania programu antywirusowego Microsoft Defender na urządzeniach

W ramach procesu badania lub reagowania można zdalnie zainicjować skanowanie antywirusowe, aby ułatwić identyfikowanie i korygowanie złośliwego oprogramowania, które może znajdować się na urządzeniu, których zabezpieczenia zostały naruszone.

Ważna

- Ta akcja jest obsługiwana w systemach macOS i Linux dla klienta w wersji 101.98.84 lub nowszej. Możesz również użyć odpowiedzi na żywo, aby uruchomić akcję. Aby uzyskać więcej informacji na temat odpowiedzi na żywo, zobacz Badanie jednostek na urządzeniach przy użyciu odpowiedzi na żywo

- Skanowanie programu antywirusowego Microsoft Defender może być uruchamiane wraz z innymi rozwiązaniami antywirusowymi, niezależnie od tego, czy program antywirusowy Microsoft Defender jest aktywnym rozwiązaniem antywirusowym. Microsoft Defender program antywirusowy może być w trybie pasywnym. Aby uzyskać więcej informacji, zobacz Microsoft Defender Zgodność z programem antywirusowym.

Wybierz opcję Uruchom skanowanie antywirusowe, wybierz typ skanowania, który chcesz uruchomić (szybkie lub pełne), a następnie dodaj komentarz przed potwierdzeniem skanowania.

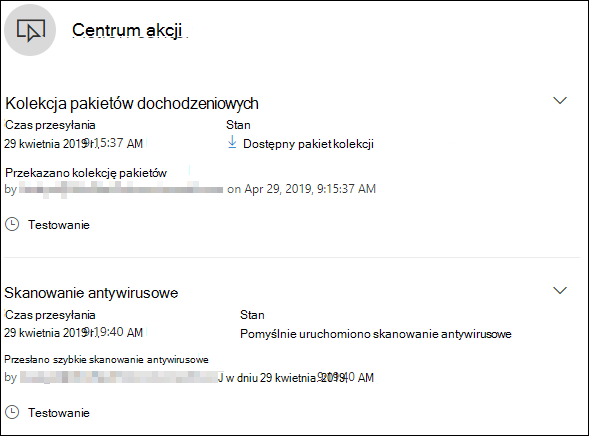

Centrum akcji pokazuje informacje o skanowaniu, a oś czasu urządzenia zawiera nowe zdarzenie, co odzwierciedla, że akcja skanowania została przesłana na urządzeniu. Microsoft Defender alerty antywirusowe odzwierciedlają wszelkie wykrycia, które pojawiły się podczas skanowania.

Uwaga

Podczas wyzwalania skanowania przy użyciu akcji odpowiedzi usługi Defender for Endpoint Microsoft Defender wartość programu antywirusowego ScanAvgCPULoadFactor ma zastosowanie i ogranicza wpływ skanowania na procesor CPU.

Jeśli ScanAvgCPULoadFactor nie skonfigurowano, wartość domyślna to limit maksymalnego obciążenia procesora CPU wynoszący 50% podczas skanowania.

Aby uzyskać więcej informacji, zobacz configure-advanced-scan-types-microsoft-defender-antivirus.

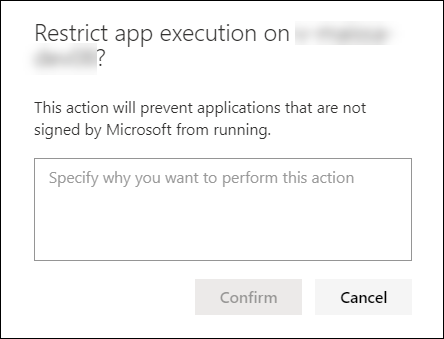

Ogranicz wykonanie aplikacji

Oprócz powstrzymania ataku przez zatrzymanie złośliwych procesów można również zablokować urządzenie i zapobiec kolejnym próbom uruchomienia potencjalnie złośliwych programów.

Ważna

- Ta akcja jest dostępna dla urządzeń w Windows 10 w wersji 1709 lub nowszej, Windows 11 i Windows Server 2019 lub nowszym.

- Ta funkcja jest dostępna, jeśli organizacja używa programu antywirusowego Microsoft Defender.

- Ta akcja musi spełniać wymagania dotyczące zasad integralności kodu i podpisywania w usłudze Windows Defender Application Control. Aby uzyskać więcej informacji, zobacz Formaty zasad integralności kodu i podpisywanie).

Aby ograniczyć uruchamianie aplikacji, stosowane są zasady integralności kodu, które umożliwiają uruchamianie plików tylko wtedy, gdy są podpisane przez certyfikat wystawiony przez firmę Microsoft. Ta metoda ograniczenia może pomóc uniemożliwić atakującemu kontrolowanie naruszeń urządzeń i wykonywanie dalszych złośliwych działań.

Uwaga

W dowolnym momencie będzie można odwrócić ograniczenie uruchamiania aplikacji. Przycisk na stronie urządzenia zmieni się na Usuń ograniczenia aplikacji, a następnie wykonasz te same kroki, co ograniczenie wykonywania aplikacji.

Po wybraniu pozycji Ogranicz wykonywanie aplikacji na stronie urządzenia wpisz komentarz i wybierz pozycję Potwierdź. Centrum akcji pokazuje informacje o skanowaniu, a oś czasu urządzenia zawiera nowe zdarzenie.

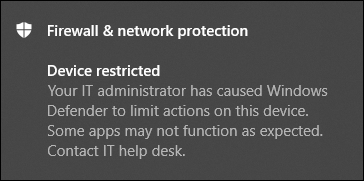

Powiadomienie użytkownika urządzenia

Gdy aplikacja jest ograniczona, zostanie wyświetlone następujące powiadomienie informujące użytkownika, że aplikacja jest ograniczona do uruchamiania:

Uwaga

Powiadomienie nie jest dostępne w Windows Server 2016 i Windows Server 2012 R2.

Izoluj urządzenia z sieci

W zależności od ważności ataku i poufności urządzenia możesz chcieć odizolować urządzenie od sieci. Ta akcja może uniemożliwić atakującemu kontrolowanie urządzenia, które zostało naruszone, i wykonywanie dalszych działań, takich jak eksfiltracja danych i przenoszenie boczne.

Ważne kwestie, o które należy pamiętać:

- Izolowanie urządzeń z sieci jest obsługiwane w systemie macOS dla klienta w wersji 101.98.84 lub nowszej. Możesz również użyć odpowiedzi na żywo, aby uruchomić akcję. Aby uzyskać więcej informacji na temat odpowiedzi na żywo, zobacz Badanie jednostek na urządzeniach przy użyciu odpowiedzi na żywo

- Pełna izolacja jest dostępna dla urządzeń z Windows 11, Windows 10 w wersji 1703 lub nowszej, Windows Server 2025 r., Windows Server 2022 r., Windows Server 2019 r., Windows Server 2016 i Windows Server 2012 R2.

- Można użyć funkcji izolacji urządzeń we wszystkich obsługiwanych Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux wymienionych w temacie Wymagania systemowe. Upewnij się, że są włączone następujące wymagania wstępne:

iptablesip6tables- Jądro systemu Linux z

CONFIG_NETFILTER,CONFID_IP_NF_IPTABLESiCONFIG_IP_NF_MATCH_OWNER

- Selektywna izolacja jest dostępna dla urządzeń z systemem Windows 10 w wersji 1709 lub nowszej i Windows 11.

- Podczas izolowania urządzenia dozwolone są tylko niektóre procesy i miejsca docelowe. W związku z tym urządzenia, które znajdują się za pełnym tunelem SIECI VPN, nie będą mogły uzyskać dostępu do Ochrona punktu końcowego w usłudze Microsoft Defender usługi w chmurze po odizolowaniu urządzenia. Zalecamy używanie sieci VPN tunelowania podzielonego na potrzeby ruchu związanego z ochroną opartą na chmurze Ochrona punktu końcowego w usłudze Microsoft Defender i Microsoft Defender antywirusowego.

- Funkcja obsługuje połączenie sieci VPN.

- Musisz mieć przypisaną

Active remediation actionsco najmniej rolę. Aby uzyskać więcej informacji, zobacz Tworzenie ról i zarządzanie nimi. - Musisz mieć dostęp do urządzenia na podstawie ustawień grupy urządzeń. Aby uzyskać więcej informacji, zobacz Tworzenie grup urządzeń i zarządzanie nimi.

- Wykluczenia, takie jak poczta e-mail, aplikacja do obsługi komunikatów i inne aplikacje zarówno dla izolacji systemu macOS, jak i Linux, nie są obsługiwane.

- Izolowane urządzenie jest usuwane z izolacji, gdy administrator modyfikuje lub dodaje nową

iptableregułę do izolowanego urządzenia. - Izolowanie serwera działającego na Microsoft Hyper-V blokuje ruch sieciowy do wszystkich podrzędnych maszyn wirtualnych serwera.

Funkcja izolacji urządzenia odłącza urządzenie, którego zabezpieczenia zostały naruszone, od sieci przy zachowaniu łączności z usługą Defender for Endpoint, która nadal monitoruje urządzenie. W Windows 10 w wersji 1709 lub nowszej można użyć izolacji selektywnej, aby uzyskać większą kontrolę nad poziomem izolacji sieci. Możesz również włączyć łączność z programami Outlook i Microsoft Teams.

Uwaga

W dowolnym momencie będzie można ponownie połączyć urządzenie z siecią. Przycisk na stronie urządzenia zmieni się na Zwolnij z izolacji, a następnie wykonasz te same kroki, co izolowanie urządzenia.

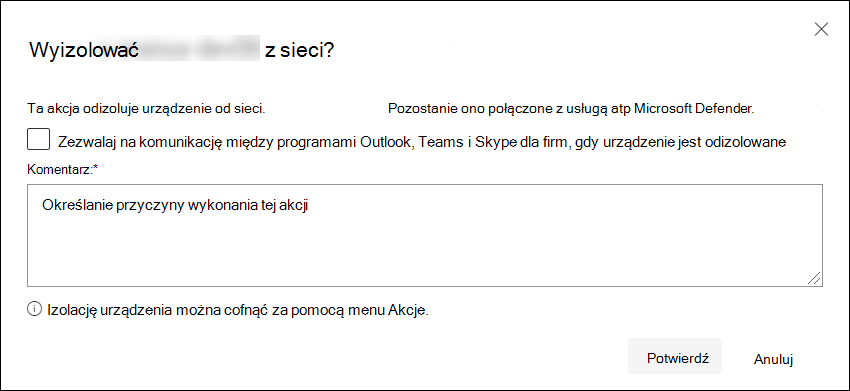

Po wybraniu pozycji Wyizoluj urządzenie na stronie urządzenia wpisz komentarz i wybierz pozycję Potwierdź. Centrum akcji pokazuje informacje o skanowaniu, a oś czasu urządzenia zawiera nowe zdarzenie.

Uwaga

Urządzenie pozostanie połączone z usługą Defender for Endpoint, nawet jeśli jest odizolowane od sieci. Jeśli wybrano opcję włączenia programu Outlook i Skype dla firm komunikacji, będzie można komunikować się z użytkownikiem, gdy urządzenie jest izolowane. Selektywna izolacja działa tylko w klasycznych wersjach aplikacji Outlook i Microsoft Teams.

Wymuszone zwolnienie urządzenia z izolacji

Funkcja izolacji urządzeń jest nieocenionym narzędziem do ochrony urządzeń przed zagrożeniami zewnętrznymi. Istnieją jednak wystąpienia, gdy izolowane urządzenia przestają odpowiadać.

Istnieje skrypt do pobrania dla tych wystąpień, który można uruchomić, aby wymusić zwolnienie urządzeń z izolacji. Skrypt jest dostępny za pośrednictwem linku w interfejsie użytkownika.

Uwaga

- Administratorzy i zarządzanie ustawieniami zabezpieczeń w uprawnieniach usługi Security Center mogą wymusić zwolnienie urządzeń z izolacji.

- Skrypt jest prawidłowy tylko dla określonego urządzenia.

- Skrypt wygaśnie za trzy dni.

Aby wymusić zwolnienie urządzenia z izolacji:

Na stronie urządzenia wybierz pozycję Pobierz skrypt, aby wymusić zwolnienie urządzenia z izolacji z menu akcji.

W okienku po prawej stronie wybierz pozycję Pobierz skrypt.

Minimalne wymagania dotyczące wymuszania wydania urządzenia

Aby wymusić zwolnienie urządzenia z izolacji, na urządzeniu musi działać system Windows. Obsługiwane są następujące wersje:

- Windows 10 21H2 i 22H2 z KB5023773 KB.

- Windows 11 wersji 21H2, wszystkie wersje z KB5023774.

- Windows 11 wersji 22H2, wszystkie wersje z KB5023778.

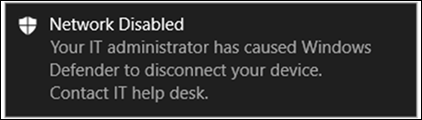

Powiadomienie użytkownika urządzenia

Gdy urządzenie jest izolowane, zostanie wyświetlone następujące powiadomienie informujące użytkownika, że urządzenie jest odizolowane od sieci:

Uwaga

Powiadomienie nie jest dostępne na platformach innych niż Windows.

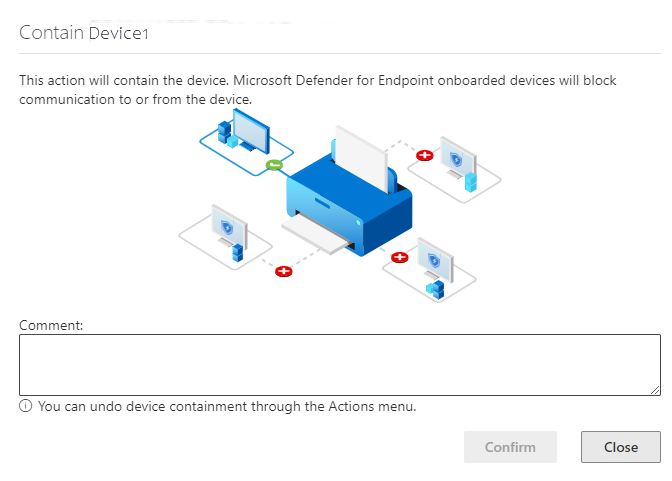

Zawiera urządzenia z sieci

Po zidentyfikowaniu niezarządzanego urządzenia, które zostało naruszone lub potencjalnie naruszone, może być konieczne powstrzymanie tego urządzenia z sieci, aby zapobiec późniejszemu przenoszeniu potencjalnego ataku przez sieć. Jeśli zawierasz urządzenie, wszelkie Ochrona punktu końcowego w usłudze Microsoft Defender dołączone urządzenie blokuje komunikację przychodzącą i wychodzącą z tym urządzeniem. Ta akcja może pomóc zapobiec zagrożeniom na sąsiednich urządzeniach, gdy analityk operacji zabezpieczeń lokalizuje, identyfikuje i koryguje zagrożenie na urządzeniu, których zabezpieczenia zostały naruszone.

Uwaga

Blokowanie komunikacji przychodzącej i wychodzącej za pomocą "zawartego" urządzenia jest obsługiwane na dołączonych urządzeniach Ochrona punktu końcowego w usłudze Microsoft Defender Windows 10 i Windows Server 2019+.

Gdy urządzenia zostaną zawarte, zalecamy jak najszybsze zbadanie i skorygowanie zagrożenia na zawartych urządzeniach. Po skorygowaniu należy usunąć urządzenia z hermetyzowania.

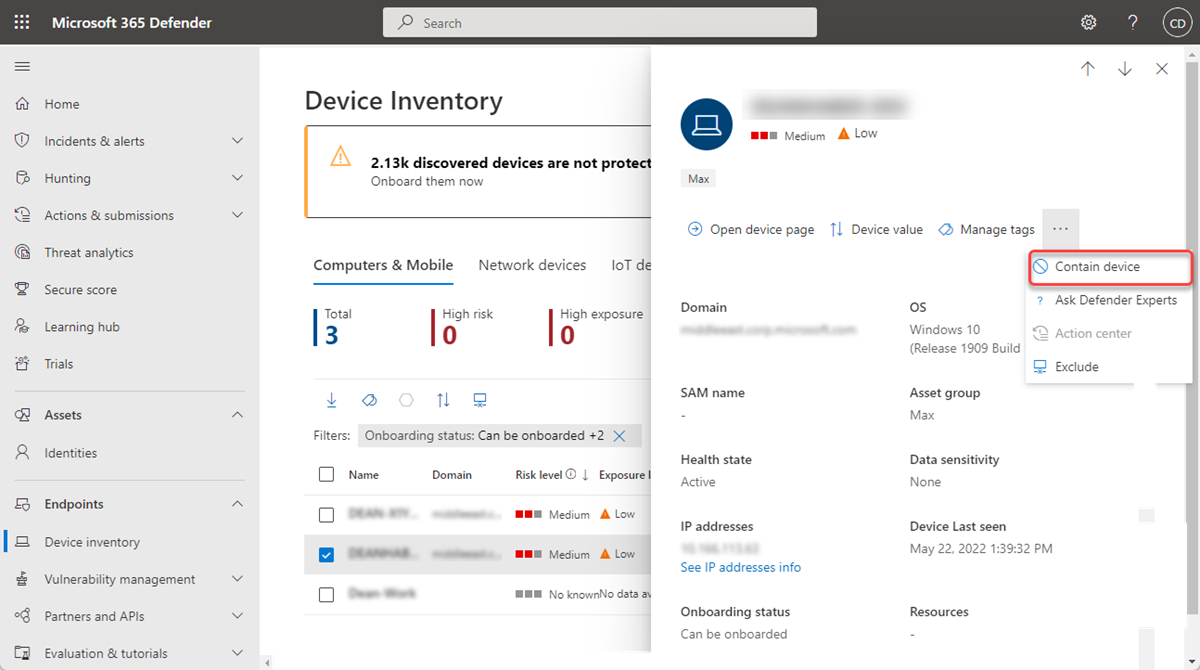

Jak zawierać urządzenie

Przejdź do strony Spis urządzeń i wybierz urządzenie, które ma zostać zawarte.

Wybierz pozycję Zawiera urządzenie z menu akcji w wysuwanym urządzeniu.

W wyskakującym okienku zawierającym urządzenie wpisz komentarz i wybierz pozycję Potwierdź.

Ważna

Zawieranie dużej liczby urządzeń może powodować problemy z wydajnością na urządzeniach dołączonych do punktu końcowego w usłudze Defender. Aby zapobiec wszelkim problemom, firma Microsoft zaleca, aby w danym momencie zawierać maksymalnie 100 urządzeń.

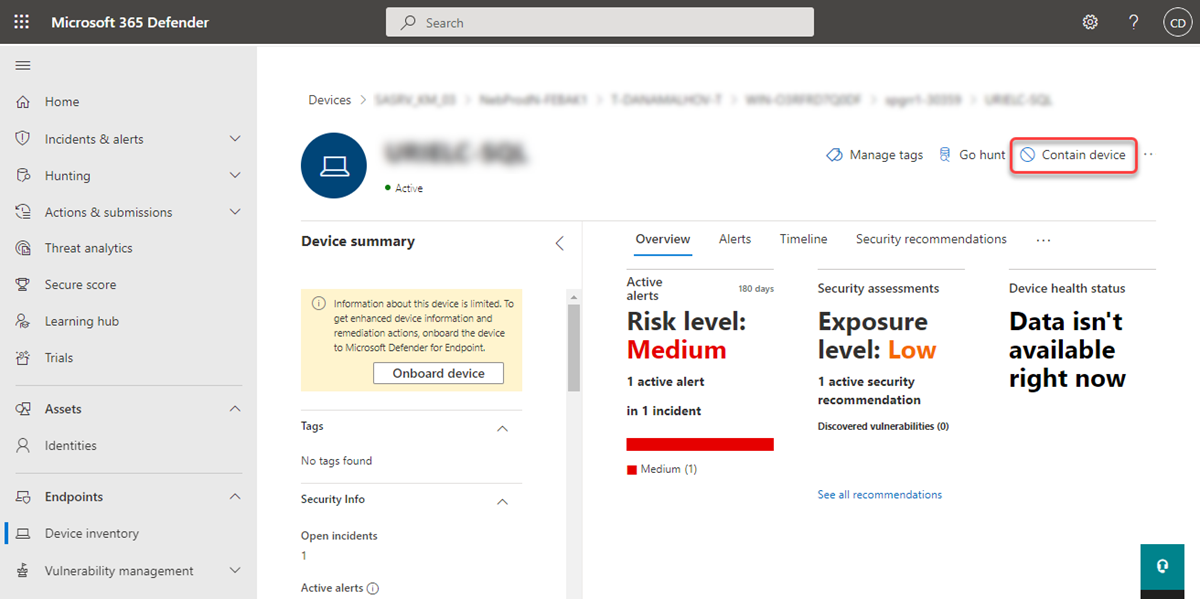

Zawiera urządzenie ze strony urządzenia

Urządzenie może być również zawarte na stronie urządzenia, wybierając pozycję Zawiera urządzenie na pasku akcji:

Uwaga

Dotarcie do Ochrona punktu końcowego w usłudze Microsoft Defender dołączonych urządzeń może potrwać do 5 minut.

Ważna

- Jeśli zawarte urządzenie zmieni swój adres IP, wszystkie Ochrona punktu końcowego w usłudze Microsoft Defender dołączone urządzenia rozpoznają to i zaczną blokować komunikację z nowym adresem IP. Oryginalny adres IP nie będzie już blokowany (wyświetlenie tych zmian może potrwać do 5 minut).

- W przypadkach, gdy adres IP zawartego urządzenia jest używany przez inne urządzenie w sieci, podczas przechowywania urządzenia zostanie wyświetlone ostrzeżenie z linkiem do zaawansowanego wyszukiwania zagrożeń (z wstępnie wypełnionym zapytaniem). Zapewni to wgląd w inne urządzenia korzystające z tego samego adresu IP, aby ułatwić podjęcie świadomej decyzji, jeśli chcesz nadal zawierać urządzenie.

- W przypadkach, gdy zawarte urządzenie jest urządzeniem sieciowym, zostanie wyświetlone ostrzeżenie z komunikatem, że może to spowodować problemy z łącznością sieciową (na przykład zawierające router, który działa jako brama domyślna). W tym momencie będzie można wybrać, czy ma zawierać urządzenie, czy nie.

Jeśli po utworzeniu urządzenia zachowanie nie jest zgodne z oczekiwaniami, sprawdź, czy usługa Podstawowa aparat filtrowania (BFE) jest włączona na urządzeniach dołączonych do usługi Defender for Endpoint.

Przestań zawierać urządzenie

W dowolnym momencie będzie można przestać zawierać urządzenie.

Wybierz urządzenie ze spisu urządzeń lub otwórz stronę urządzenia.

Z menu akcji wybierz pozycję Zwolnij z zawartego elementu. Ta akcja spowoduje przywrócenie połączenia tego urządzenia z siecią.

Zawiera użytkownika z sieci

Jeśli tożsamość w sieci może zostać naruszona, należy uniemożliwić dostęp tej tożsamości do sieci i różnych punktów końcowych. Usługa Defender for Endpoint może zawierać tożsamość, blokując jej dostęp i pomagając zapobiegać atakom — w szczególności oprogramowania wymuszającego okup. Gdy tożsamość jest zawarta, wszystkie obsługiwane Ochrona punktu końcowego w usłudze Microsoft Defender dołączone urządzenie zablokuje ruch przychodzący w określonych protokołach związanych z atakami (logowanie do sieci, RPC, SMB, RDP), zakończy trwające sesje zdalne i wyloguje istniejące połączenia RDP (kończąc samą sesję, w tym wszystkie powiązane procesy), włączając jednocześnie legalny ruch. Ta akcja może znacznie pomóc w zmniejszeniu wpływu ataku. Gdy tożsamość jest zawarta, analitycy operacji zabezpieczeń mają dodatkowy czas na zlokalizowanie, zidentyfikowanie i skorygowanie zagrożenia dla naruszonej tożsamości.

Uwaga

Blokowanie komunikacji przychodzącej z "zawartym" użytkownikiem jest obsługiwane na dołączonych urządzeniach Ochrona punktu końcowego w usłudze Microsoft Defender Windows 10 i 11 (sense w wersji 8740 lub nowszej), urządzeniach Windows Server 2019+ oraz systemach Windows Server 2012R2 i 2016 z nowoczesnym agentem.

Ważna

Gdy akcja Zawiera użytkownika jest wymuszana na kontrolerze domeny, uruchamia aktualizację obiektu zasad grupy w domyślnych zasad kontrolera domeny. Zmiana obiektu zasad grupy uruchamia synchronizację między kontrolerami domeny w środowisku. Jest to oczekiwane zachowanie, a jeśli monitorujesz środowisko pod kątem zmian obiektu zasad grupy usługi AD, możesz otrzymać powiadomienie o takich zmianach. Cofanie akcji Zawiera użytkownika przywraca zmiany obiektu zasad grupy do poprzedniego stanu, co spowoduje rozpoczęcie kolejnej synchronizacji obiektu zasad grupy usługi AD w środowisku. Dowiedz się więcej o scalaniu zasad zabezpieczeń na kontrolerach domeny.

Jak zawierać użytkownika

Obecnie dostęp do użytkowników jest dostępny automatycznie tylko przy użyciu automatycznego zakłócania ataków. Gdy firma Microsoft wykryje użytkownika jako naruszona, zasady "Zawierają użytkownika" są ustawiane automatycznie.

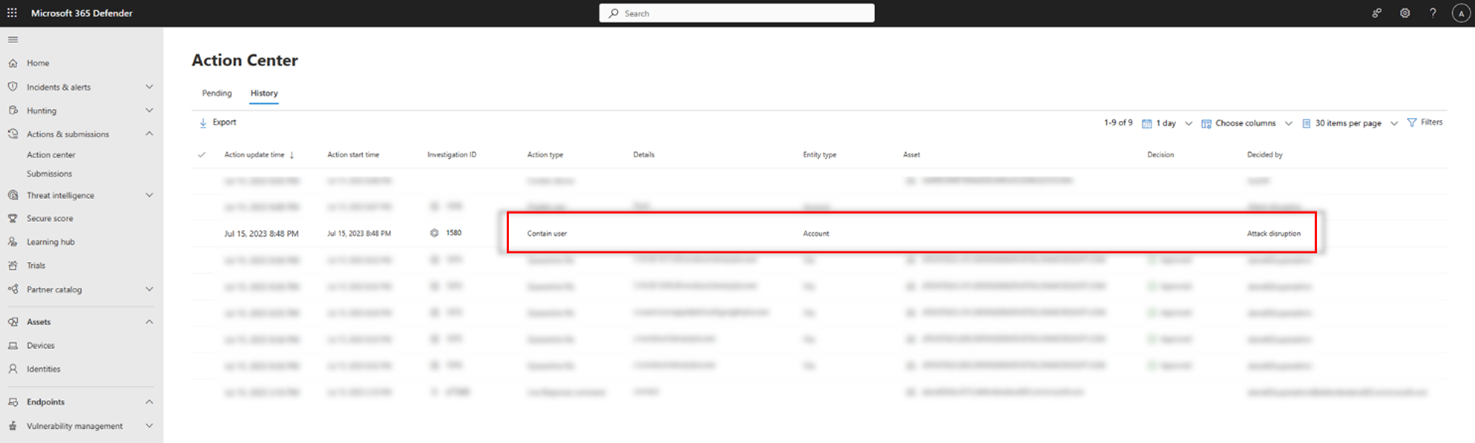

Wyświetlanie akcji zawierających użytkowników

Po utworzeniu użytkownika możesz wyświetlić akcję w tym widoku Historia Centrum akcji. W tym miejscu możesz zobaczyć, kiedy wystąpiła akcja i którzy użytkownicy w organizacji byli w niej zamknięci:

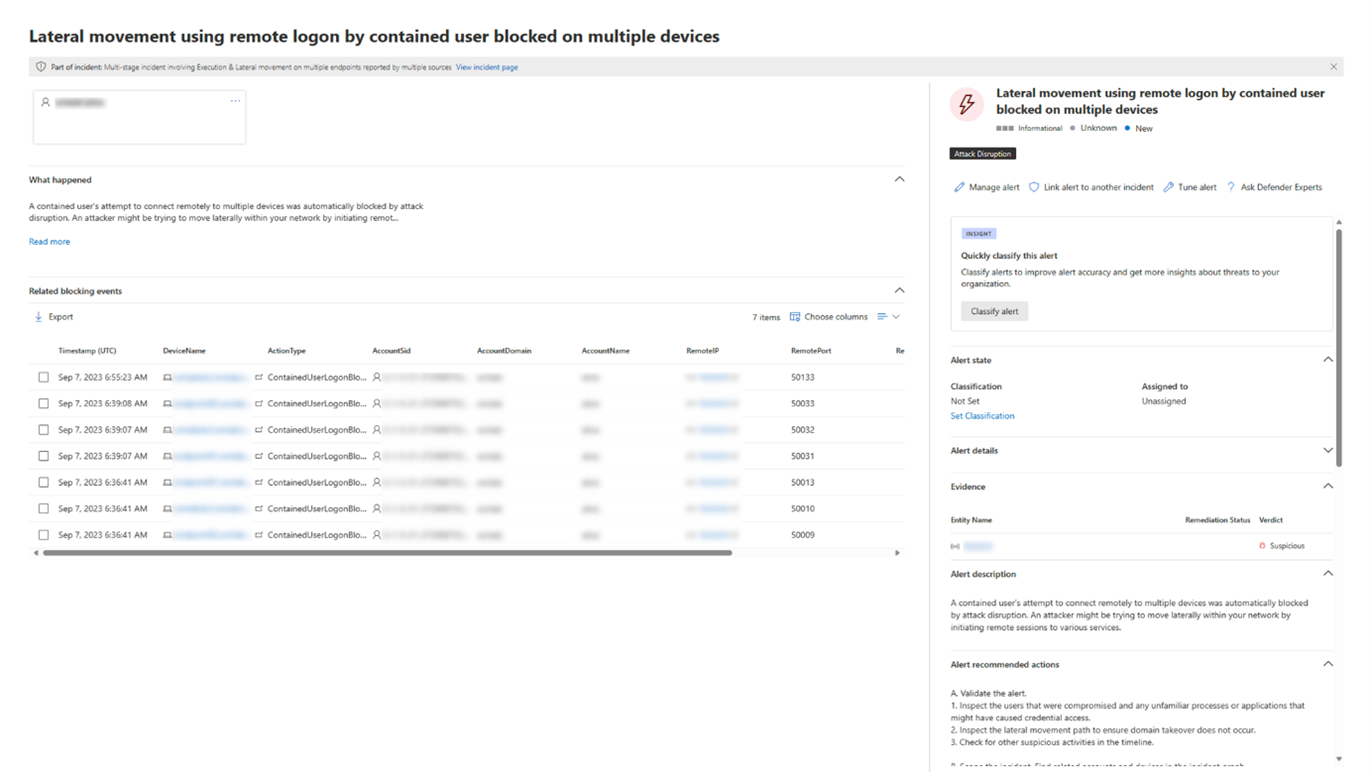

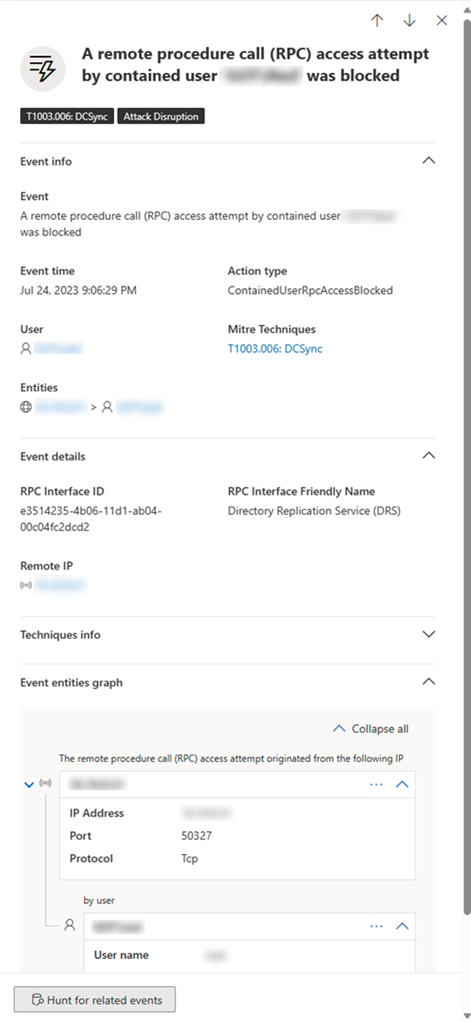

Ponadto po uznaniu tożsamości za "zawartą" użytkownik zostanie zablokowany przez usługę Defender for Endpoint i nie będzie mógł wykonać żadnego złośliwego ruchu bocznego ani zdalnego szyfrowania na urządzeniu dołączonym do usługi Defender for Endpoint ani na żadnym obsługiwanym urządzeniu dołączonym do usługi Defender for Endpoint. Te bloki będą wyświetlane jako alerty ułatwiające szybkie zobaczenie urządzeń, do których użytkownik próbował uzyskać dostęp, i potencjalne techniki ataku:

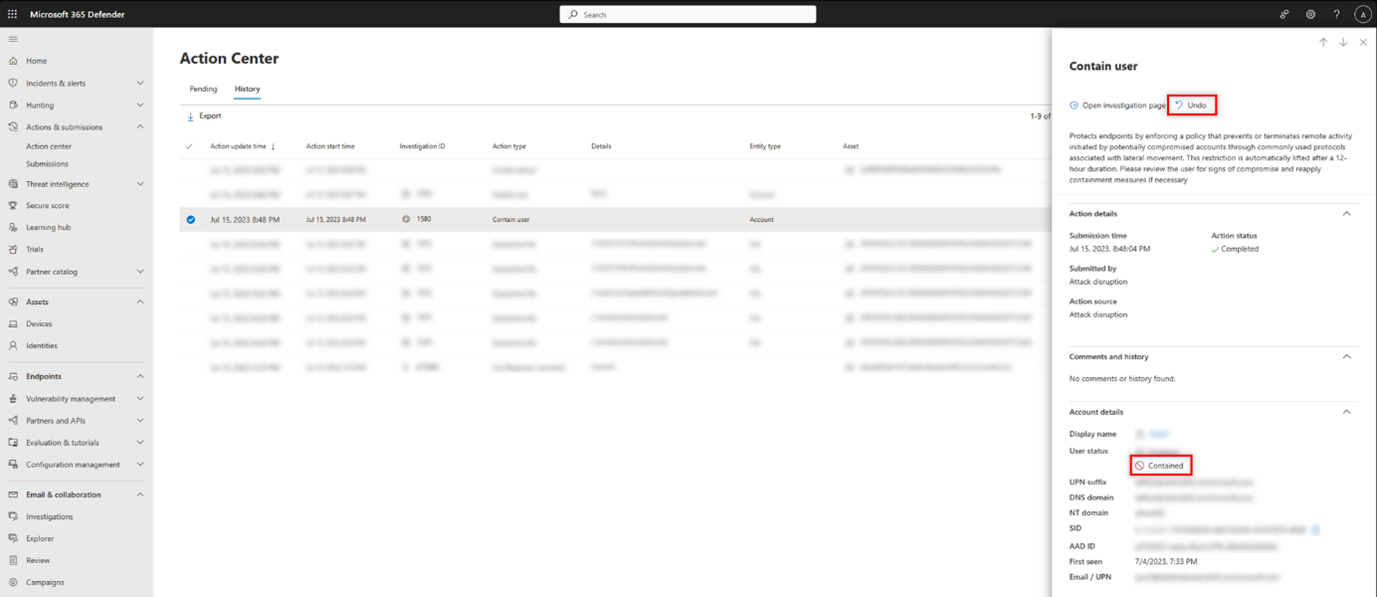

Cofanie zawiera akcje użytkownika

Bloki i hermetyzację można zwolnić dla użytkownika w dowolnym momencie:

Wybierz akcję Zawiera użytkownika w Centrum akcji. W okienku bocznym wybierz pozycję Cofnij.

Wybierz użytkownika ze spisu użytkowników, okienka po stronie zdarzenia lub okienka po stronie alertu, a następnie wybierz pozycję Cofnij.

Ta akcja przywraca połączenie użytkownika z siecią.

Możliwości badania za pomocą funkcji Contain User

Po utworzeniu użytkownika możesz zbadać potencjalne zagrożenie, wyświetlając zablokowane akcje przez naruszony użytkownik. W widoku osi czasu urządzenia można zobaczyć informacje o określonych zdarzeniach, w tym o stopniach szczegółowości protokołu i interfejsu oraz skojarzonej z nim odpowiedniej technice MITRE.

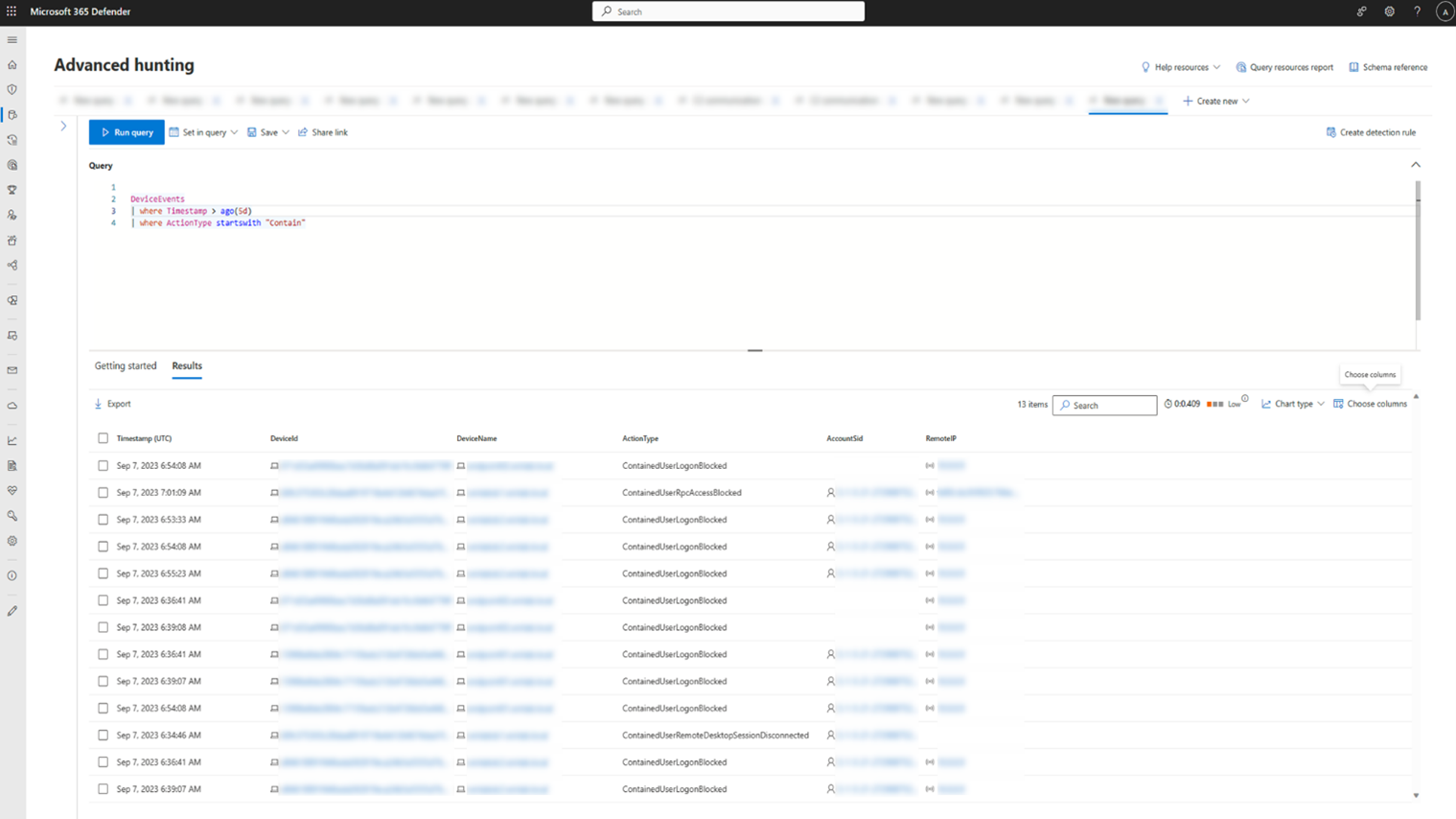

Ponadto możesz rozszerzyć badanie przy użyciu zaawansowanego wyszukiwania zagrożeń. Poszukaj dowolnego typu akcji rozpoczynającego się od elementu zawartegoDeviceEvents w tabeli. Następnie możesz wyświetlić wszystkie różne pojedyncze zdarzenia blokowania w odniesieniu do pozycji Zawieraj użytkownika w dzierżawie, dokładniej zapoznać się z kontekstem każdego bloku i wyodrębnić różne jednostki i techniki skojarzone z tymi zdarzeniami.

Konsultuj się z ekspertem ds. zagrożeń

Możesz skontaktować się z ekspertem ds. zagrożeń firmy Microsoft, aby uzyskać więcej szczegółowych informacji na temat urządzenia, które zostało potencjalnie naruszone lub które zostało już naruszone. Microsoft Threat Experts mogą być zaangażowane bezpośrednio z Microsoft Defender XDR w celu terminowego i dokładnego reagowania. Eksperci udostępniają szczegółowe informacje nie tylko dotyczące potencjalnie zagrożonego urządzenia, ale także w celu lepszego zrozumienia złożonych zagrożeń, otrzymywanych powiadomień o ukierunkowanych atakach lub jeśli potrzebujesz więcej informacji o alertach lub kontekstu analizy zagrożeń widocznego na pulpicie nawigacyjnym portalu.

Aby uzyskać szczegółowe informacje, zobacz Konfigurowanie powiadomień o atakach punktów końcowych i zarządzanie nimi .

Sprawdź szczegóły aktywności w Centrum akcji

Centrum akcji (https://security.microsoft.com/action-center) zawiera informacje o akcjach, które zostały wykonane na urządzeniu lub pliku. Będzie można wyświetlić następujące szczegóły:

- Badanie kolekcji pakietów

- Skanowanie antywirusowe

- Ograniczenie aplikacji

- Izolacja urządzenia

Wyświetlane są również wszystkie inne powiązane szczegóły, na przykład data/godzina przesłania, przesyłanie użytkownika oraz czy akcja zakończyła się pomyślnie lub nie powiodła się.

Zobacz też

- Wykonaj akcje odpowiedzi na pliku

- Ręczne akcje reagowania w planie Ochrona punktu końcowego w usłudze Microsoft Defender 1

- Niedokładność raportu

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.