Podręcznik użytkownika wersji próbnej: Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender

Ten podręcznik użytkownika to proste narzędzie ułatwiające skonfigurowanie i maksymalne wykorzystanie bezpłatnej wersji próbnej usługi Microsoft Defender Vulnerability Management. Korzystając z sugerowanych kroków w tym przewodniku od zespołu ds. zabezpieczeń firmy Microsoft, dowiesz się, jak zarządzanie lukami w zabezpieczeniach może pomóc w ochronie użytkowników i danych.

Uwaga

Oferta wersji próbnej usługi Microsoft Defender Vulnerability Management nie jest obecnie dostępna dla:

- Klienci rządowi USA korzystający z usług GCC High i DoD

- Klienci usługi Microsoft Defender dla Firm

Co to jest zarządzanie lukami w zabezpieczeniach usługi Microsoft Defender?

Zmniejszenie ryzyka cybernetycznego wymaga kompleksowego programu zarządzania lukami w zabezpieczeniach opartym na ryzyku w celu identyfikowania, oceny, korygowania i śledzenia ważnych luk w zabezpieczeniach w najważniejszych zasobach.

Usługa Microsoft Defender Vulnerability Management zapewnia widoczność zasobów, ciągłe odnajdywanie i ocenę luk w zabezpieczeniach w czasie rzeczywistym, zagrożenia kontekstowe & priorytetyzację biznesową oraz wbudowane procesy korygowania. Obejmuje ona możliwości, dzięki którym zespoły mogą inteligentnie oceniać, ustalać priorytety i bezproblemowo korygować największe zagrożenia dla organizacji.

Obejrzyj następujące wideo, aby dowiedzieć się więcej o usłudze Defender Vulnerability Management:

Zacznijmy

Krok 1. Konfigurowanie

Uwaga

Aby dołączyć wersję próbną, użytkownicy muszą mieć przypisaną rolę administratora globalnego w usłudze Microsoft Entra ID. Aby uzyskać więcej informacji, zobacz Wymagane role do rozpoczęcia wersji próbnej.

Sprawdź uprawnienia i wymagania wstępne.

Dostęp do wersji próbnej usługi Microsoft Defender Vulnerability Management można uzyskać na kilka sposobów:

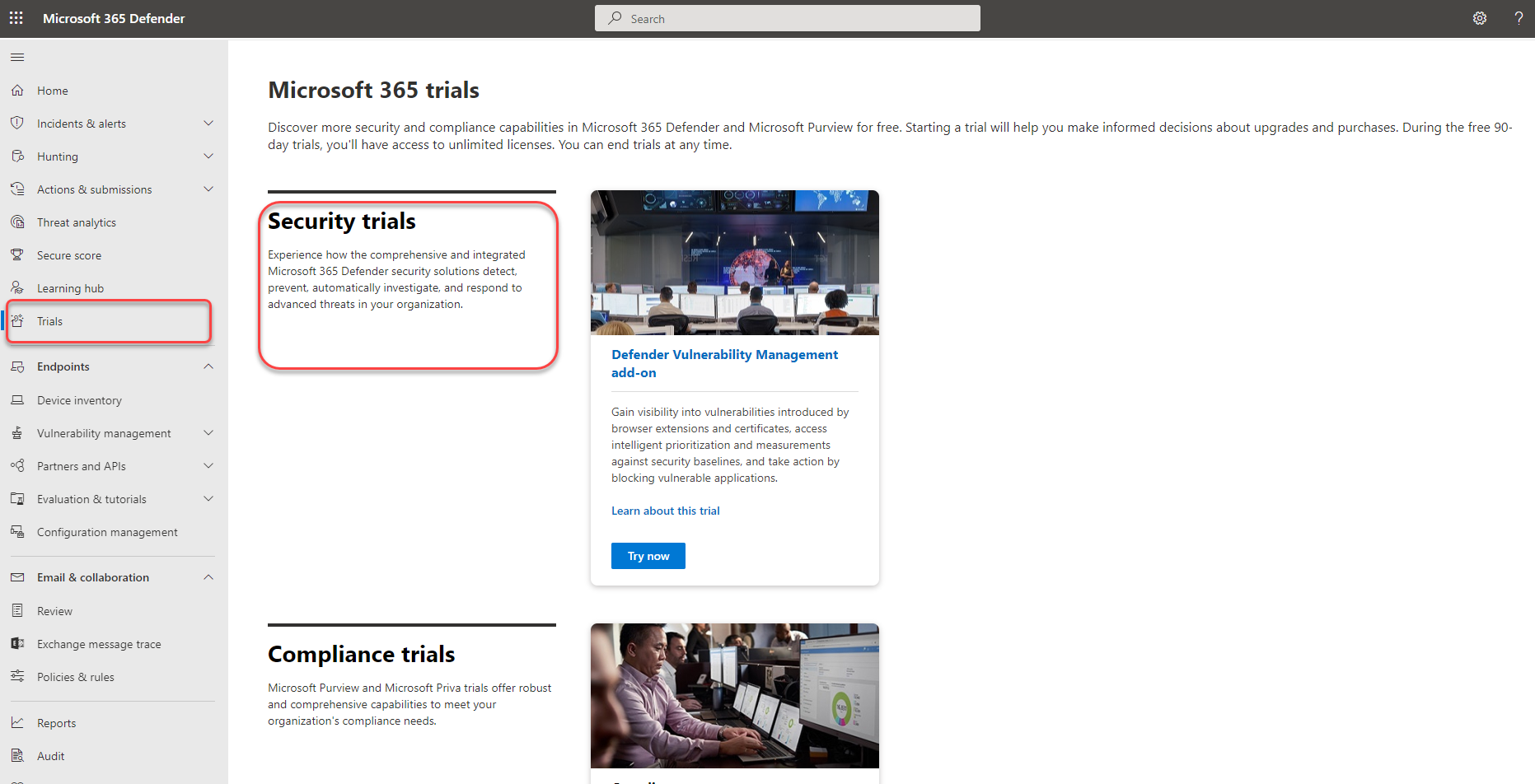

Jeśli masz dostęp do portalu usługi Microsoft Defender 365, przejdź do pozycji Wersje próbne na pasku okienka nawigacji po lewej stronie. Po osiągnięciu centrum wersji próbnych platformy Microsoft 365:

- Jeśli masz usługę Defender for Endpoint Plan 2, znajdź kartę dodatku Zarządzanie lukami w zabezpieczeniach usługi Defender i wybierz pozycję Wypróbuj teraz.

- Jeśli jesteś nowym klientem lub istniejącym klientem usługi Defender for Endpoint P1 lub Microsoft 365 E3, wybierz kartę Zarządzanie lukami w zabezpieczeniach usługi Defender i wybierz pozycję Wypróbuj teraz.

- Utwórz konto w Centrum administracyjnym firmy Microsoft (tylko administratorzy globalni).

Uwaga

Aby uzyskać więcej opcji dotyczących rejestrowania się w wersji próbnej, zobacz Tworzenie konta w usłudze Microsoft Defender Vulnerability Management.

Przejrzyj informacje o tym, co znajduje się w wersji próbnej, a następnie wybierz pozycję Rozpocznij wersję próbną. Po aktywowaniu wersji próbnej udostępnienie nowych funkcji w portalu może potrwać do 6 godzin.

- Wersja próbna dodatku Defender Vulnerability Management trwa 90 dni.

- Autonomiczna wersja próbna usługi Defender Vulnerability Management trwa 90 dni.

Gdy wszystko będzie gotowe do rozpoczęcia pracy, odwiedź portal usługi Microsoft Defender i wybierz pozycję Zarządzanie lukami w zabezpieczeniach na lewym pasku nawigacyjnym, aby rozpocząć korzystanie z wersji próbnej usługi Defender Vulnerability Management.

Uwaga

Jeśli jesteś klientem usługi Microsoft Defender for Cloud, zobacz Możliwości zarządzania lukami w zabezpieczeniach dla serwerów , aby dowiedzieć się więcej o możliwościach zarządzania lukami w zabezpieczeniach usługi Defender dostępnych dla Twojej organizacji.

Wypróbuj zarządzanie lukami w zabezpieczeniach usługi Defender

Krok 1. Dowiedz się, co należy chronić w jednym widoku

Wbudowane i bez agentów skanery stale monitorują i wykrywają ryzyko nawet wtedy, gdy urządzenia nie są połączone z siecią firmową. Rozszerzone pokrycie zasobów konsoliduje aplikacje programowe, certyfikaty cyfrowe, rozszerzenia przeglądarki oraz sprzęt i oprogramowanie układowe w jednym widoku spisu.

Spis urządzeń — spis urządzeń zawiera listę urządzeń w sieci. Domyślnie na liście są wyświetlane urządzenia widoczne w ciągu ostatnich 30 dni. W skrócie zobaczysz informacje, takie jak domeny, poziomy ryzyka, platforma systemu operacyjnego, skojarzone cve i inne szczegóły ułatwiające identyfikację urządzeń najbardziej zagrożonych.

Odnajdywanie i ocenianie oprogramowania organizacji w jednym, skonsolidowanym widoku spisu:

- Spis aplikacji — spis oprogramowania w usłudze Defender Vulnerability Management to lista znanych aplikacji w organizacji. Widok zawiera szczegółowe informacje o lukach w zabezpieczeniach i błędnej konfiguracji w zainstalowanym oprogramowaniu z priorytetowymi wynikami wpływu i szczegółami, takimi jak platformy systemu operacyjnego, dostawcy, liczba słabych stron, zagrożenia i widok narażonych urządzeń na poziomie jednostki.

- Oceny rozszerzeń przeglądarki — na stronie rozszerzeń przeglądarki jest wyświetlana lista rozszerzeń zainstalowanych w różnych przeglądarkach w organizacji. Rozszerzenia zwykle wymagają różnych uprawnień, aby działały prawidłowo. Usługa Defender Vulnerability Management udostępnia szczegółowe informacje na temat uprawnień żądanych przez każde rozszerzenie i identyfikuje te z najwyższymi skojarzonymi poziomami ryzyka, urządzeniami z włączonym rozszerzeniem, zainstalowanymi wersjami i nie tylko.

-

Spis certyfikatów — spis certyfikatów umożliwia odnajdywanie i ocenianie certyfikatów cyfrowych zainstalowanych w całej organizacji oraz zarządzanie nimi w jednym widoku. Może to pomóc:

- Zidentyfikuj certyfikaty, które wkrótce wygasną, aby można było je zaktualizować i zapobiec zakłóceniom w działaniu usługi.

- Wykrywanie potencjalnych luk w zabezpieczeniach ze względu na użycie słabego algorytmu podpisu (na przykład SHA-1-RSA), krótki rozmiar klucza (na przykład RSA 512 bit) lub słaby algorytm skrótu podpisu (na przykład MD5).

- Zapewnianie zgodności z wytycznymi prawnymi i zasadami organizacji.

- Sprzęt i oprogramowanie układowe — spis sprzętu i oprogramowania układowego zawiera listę znanych sprzętu i oprogramowania układowego w organizacji. Zapewnia ona indywidualne spisy modeli systemowych, procesorów i systemu BIOS. Każdy widok zawiera szczegółowe informacje, takie jak nazwa dostawcy, liczba słabych punktów, szczegółowe informacje o zagrożeniach i liczba uwidocznionych urządzeń.

Skanowanie uwierzytelnione dla systemu Windows — za pomocą skanowania uwierzytelnionego dla systemu Windows można zdalnie kierować dane według zakresów adresów IP lub nazw hostów oraz skanować usługi systemu Windows, udostępniając usłudze Defender Vulnerability Management poświadczenia umożliwiające zdalny dostęp do urządzeń. Po skonfigurowaniu docelowych urządzeń niezarządzanych będą regularnie skanowane pod kątem luk w zabezpieczeniach oprogramowania.

Przypisywanie wartości urządzenia — definiowanie wartości urządzenia ułatwia rozróżnianie priorytetów zasobów. Wartość urządzenia służy do uwzględniania apetytu na ryzyko poszczególnych zasobów w obliczeniach wskaźnika narażenia usługi Defender Vulnerability Management. Urządzenia przypisane jako "wysoka wartość" otrzymają większą wagę. Opcje wartości urządzenia:

- Niski

- Normalny (domyślny)

- High (Wysoki)

Możesz również użyć interfejsu API ustawiania wartości urządzenia.

Krok 2. Śledzenie i ograniczanie działań korygowania

Żądanie korygowania — możliwości zarządzania lukami w zabezpieczeniach niwelują lukę między zabezpieczeniami a administratorami IT za pośrednictwem przepływu pracy żądania korygowania. Administratorzy zabezpieczeń, tacy jak ty, mogą poprosić administratora IT o skorygowanie luki w zabezpieczeniach ze stron rekomendacji do usługi Intune.

Wyświetlanie działań korygowania — przesłanie żądania korygowania na stronie Zalecenia dotyczące zabezpieczeń powoduje rozpoczęcie działania korygowania. Tworzone jest zadanie zabezpieczeń, które można śledzić na stronie Korygowanie , a bilet korygowania jest tworzony w usłudze Microsoft Intune.

Blokuj aplikacje narażone na zagrożenia — korygowanie luk w zabezpieczeniach wymaga czasu i może zależeć od obowiązków i zasobów zespołu IT. Administratorzy zabezpieczeń mogą tymczasowo zmniejszyć ryzyko wystąpienia luki w zabezpieczeniach, podejmując natychmiastowe działania w celu zablokowania wszystkich obecnie znanych wersji aplikacji narażonych na zagrożenia lub ostrzegając użytkowników za pomocą dostosowywalnych komunikatów przed otwarciem narażonych wersji aplikacji do momentu ukończenia żądania korygowania. Opcja bloku daje zespołom IT czas na stosowanie poprawek aplikacji bez obaw administratorów zabezpieczeń, że luki w zabezpieczeniach zostaną wykorzystane w międzyczasie.

- Jak blokować aplikacje narażone na ataki

- Wyświetlanie działań korygowania

- Wyświetlanie zablokowanych aplikacji

- Odblokowywanie aplikacji

Uwaga

Po zakończeniu próby zablokowane aplikacje zostaną natychmiast odblokowane, natomiast profile punktu odniesienia mogą być przechowywane przez krótki dodatkowy czas przed usunięciem.

Użyj rozszerzonych możliwości oceny, takich jak analiza udziałów sieciowych , aby chronić wrażliwe udziały sieciowe. Ponieważ użytkownicy sieci mogą łatwo uzyskiwać dostęp do udziałów sieciowych, małe typowe słabości mogą narazić ich na ataki. Tego typu błędy konfiguracji są często używane w środowisku naturalnym przez osoby atakujące do przenoszenia bocznego, rekonesansu, eksfiltracji danych i nie tylko. Dlatego w usłudze Defender Vulnerability Management utworzono nową kategorię ocen konfiguracji, które identyfikują typowe słabe strony, które uwidaczniają punkty końcowe na wektory ataków w udziałach sieciowych systemu Windows. Ułatwia to wykonywanie następujących czynności:

- Nie zezwalaj na dostęp w trybie offline do udziałów

- Usuwanie udziałów z folderu głównego

- Usuń uprawnienie do zapisu udziału ustawione na wartość "Wszyscy"

- Ustawianie wyliczenia folderów dla udziałów

Wyświetlanie i monitorowanie urządzeń organizacji przy użyciu raportu Dotyczącej urządzeń narażonych na zagrożenia , który pokazuje wykresy i wykresy słupkowe z wrażliwymi trendami urządzeń i bieżącymi statystykami. Celem jest zrozumienie oddechu i zakresu narażenia urządzenia.

Krok 3. Konfigurowanie ocen punktów odniesienia zabezpieczeń

Zamiast przeprowadzać skanowanie zgodności do punktu w czasie, ocena punktów odniesienia zabezpieczeń pomaga w ciągłym i proaktywnym monitorowaniu zgodności organizacji z branżowymi testami porównawczymi zabezpieczeń w czasie rzeczywistym. Profil punktu odniesienia zabezpieczeń to dostosowany profil, który można utworzyć w celu oceny i monitorowania punktów końcowych w organizacji pod kątem testów porównawczych zabezpieczeń branżowych (CIS, NIST, MS). Podczas tworzenia profilu punktu odniesienia zabezpieczeń tworzysz szablon, który składa się z wielu ustawień konfiguracji urządzenia i podstawowego testu porównawczego do porównania.

Punkty odniesienia zabezpieczeń zapewniają obsługę testów porównawczych usługi Center for Internet Security (CIS) dla systemów Windows 10, Windows 11 i Windows Server 2008 R2 i nowszych, a także testów porównawczych przewodników implementacji technicznych zabezpieczeń (STIG) dla systemów Windows 10 i Windows Server 2019.

- Wprowadzenie do oceny punktów odniesienia zabezpieczeń

- Przeglądanie wyników oceny profilu punktu odniesienia zabezpieczeń

- Korzystanie z zaawansowanego wyszukiwania zagrożeń

Uwaga

Po zakończeniu okresu próbnego profile punktów odniesienia zabezpieczeń mogą być przechowywane przez krótki dodatkowy czas, zanim zostaną usunięte.

Krok 4. Tworzenie znaczących raportów w celu uzyskania szczegółowych informacji przy użyciu interfejsów API i zaawansowanego wyszukiwania zagrożeń

Interfejsy API zarządzania lukami w zabezpieczeniach usługi Defender mogą pomóc zwiększyć przejrzystość organizacji dzięki dostosowanym widokom stanu zabezpieczeń i automatyzacji przepływów pracy zarządzania lukami w zabezpieczeniach. Łagodzić obciążenie zespołu ds. zabezpieczeń dzięki zbieraniu danych, analizie oceny ryzyka i integracji z innymi procesami i rozwiązaniami organizacyjnymi. Więcej informacji można znaleźć w następujących artykułach:

- Eksportowanie metod oceny i właściwości na urządzenie

- Blog dotyczący interfejsów API zarządzania lukami w zabezpieczeniach usługi Defender

Zaawansowane wyszukiwanie zagrożeń umożliwia elastyczny dostęp do danych pierwotnych usługi Defender Vulnerability Management, co pozwala proaktywnie sprawdzać jednostki pod kątem znanych i potencjalnych zagrożeń. Aby uzyskać więcej informacji, zobacz Wyszukiwanie narażonych urządzeń.

Informacje o licencjonowaniu i wersji próbnej

W ramach konfiguracji wersji próbnej nowe licencje wersji próbnej usługi Defender Vulnerability Management zostaną automatycznie zastosowane do użytkowników. W związku z tym nie jest wymagane przypisanie (wersja próbna może automatycznie zastosować do 1 000 000 licencji). Licencje są aktywne na czas trwania okresu próbnego.

Wprowadzenie do wersji próbnej

Możesz zacząć korzystać z funkcji zarządzania lukami w zabezpieczeniach usługi Defender, gdy tylko będą widoczne w portalu usługi Microsoft Defender. Nic nie jest tworzone automatycznie i nie będzie to miało wpływu na użytkowników. Po przejściu do każdego rozwiązania możesz skorzystać z przewodnika, aby utworzyć dodatkowe konfiguracje konfiguracji, aby rozpocząć korzystanie z funkcji.

Rozszerzanie wersji próbnej

Okres próbny można przedłużyć w ciągu ostatnich 15 dni od okresu próbnego. Okres próbny jest ograniczony do maksymalnie dwóch okresów próbnych. Jeśli nie przedłużysz okresu próbnego, musisz poczekać co najmniej 30 dni, zanim zarejestrujesz się w drugiej wersji próbnej.

Zakończenie wersji próbnej

Administratorzy mogą wyłączyć wersję próbną w dowolnym momencie, wybierając pozycję Wersje próbne na lewym pasku nawigacyjnym, przechodząc do karty próbnej usługi Defender Vulnerability Management i wybierając pozycję Zakończ wersję próbną.

O ile nie określono inaczej dla rozwiązania, dane wersji próbnej będą przechowywane przez czas, zwykle przez 180 dni, zanim zostaną trwale usunięte. Do tego czasu możesz nadal uzyskiwać dostęp do danych zebranych podczas okresu próbnego.

Dodatkowe materiały

- Warunki i postanowienia: zobacz warunki i postanowienia dotyczące wersji próbnych platformy Microsoft 365.

- Porównanie ofert: Zarządzanie lukami w zabezpieczeniach usługi Microsoft Defender

- Dokumentacja usługi Defender Vulnerability Management

- Arkusz danych: Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender: zmniejszanie ryzyka cybernetycznego dzięki ciągłym wykrywaniu i ocenie luk w zabezpieczeniach, priorytetyzacji i korygowaniu na podstawie ryzyka