Skanowanie uwierzytelnione dla systemu Windows

Dotyczy:

- Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender

- Microsoft Defender XDR

- Microsoft Defender dla serwerów plan 2

Ważna

Ta funkcja będzie przestarzała do końca listopada 2025 r. i nie będzie obsługiwana po tej dacie. Więcej informacji na temat tej zmiany znajduje się w artykule Często zadawane pytania dotyczące wycofywania skanowania uwierzytelnionego w systemie Windows.

Skanowanie uwierzytelnione dla systemu Windows umożliwia uruchamianie skanowania na niezarządzanych urządzeniach z systemem Windows. Możesz zdalnie kierować dane według zakresów adresów IP lub nazw hostów i skanować usługi systemu Windows, zapewniając Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender z poświadczeniami umożliwiającymi zdalny dostęp do urządzeń. Po skonfigurowaniu docelowe urządzenia niezarządzane są regularnie skanowane pod kątem luk w zabezpieczeniach oprogramowania. Domyślnie skanowanie jest uruchamiane co cztery godziny z opcjami zmiany tego interwału lub uruchamiania go tylko raz.

Uwaga

Aby korzystać z tej funkcji, Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender jest wymagana autonomiczna. Jeśli jesteś już klientem planu Ochrona punktu końcowego w usłudze Microsoft Defender 2, wymagany jest dodatek Zarządzanie lukami w zabezpieczeniach w usłudze Defender.

Administratorzy zabezpieczeń mogą następnie zapoznać się z najnowszymi zaleceniami dotyczącymi zabezpieczeń i przejrzeć niedawno odnalezione luki w zabezpieczeniach dla urządzenia docelowego w portalu Microsoft Defender.

Porada

Czy wiesz, że możesz bezpłatnie wypróbować wszystkie funkcje w Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender? Dowiedz się, jak utworzyć konto bezpłatnej wersji próbnej.

Instalacja skanera

Podobnie jak w przypadku skanowania uwierzytelnionego na urządzeniu sieciowym , potrzebne jest urządzenie skanujące z zainstalowanym skanerem. Jeśli nie masz jeszcze zainstalowanego skanera, zobacz Instalowanie skanera , aby uzyskać instrukcje dotyczące pobierania i instalowania skanera.

Uwaga

W przypadku wcześniej zainstalowanych skanerów nie są wymagane żadne zmiany.

Wymagania wstępne

W poniższej sekcji wymieniono wymagania wstępne, które należy skonfigurować w celu używania skanowania uwierzytelnionego dla systemu Windows.

Skanowanie konta

Konto skanowania jest wymagane do zdalnego uzyskiwania dostępu do urządzeń. Konto musi być kontem usługi zarządzanej przez grupę (gMsa).

Uwaga

Zalecamy, aby konto gMSA było najmniej uprzywilejowanym kontem z tylko wymaganymi uprawnieniami do skanowania i jest ustawione na regularne cykliczne używanie hasła.

Aby utworzyć konto gMsa:

Na kontrolerze domeny w oknie programu PowerShell uruchom następujące polecenie:

New-ADServiceAccount -Name gmsa1 -PrincipalsAllowedToRetrieveManagedPassword scanner-win11-i$ -KerberosEncryptionType RC4, AES128, AES256 -Verbose- gmsa1 oznacza nazwę tworzonego konta, a scanner-win11-I$ oznacza nazwę maszyny, na której działa agent skanera. Tylko ta maszyna może pobrać hasło konta. Możesz podać listę maszyn rozdzielonych przecinkami.

- Modyfikowanie istniejącego konta można wykonać za pomocą funkcji Get-ADServiceAccount i Set-ADServiceAccount

Aby zainstalować konto usługi AD, na maszynie, na której działa agent skanera przy użyciu okna programu PowerShell z podwyższonym poziomem uprawnień, uruchom polecenie:

Install-ADServiceAccount -Identity gmsa1

Jeśli program PowerShell nie rozpoznaje tych poleceń, prawdopodobnie oznacza to, że brakuje wymaganego modułu programu PowerShell. Instrukcje dotyczące instalowania modułu różnią się w zależności od systemu operacyjnego. Aby uzyskać więcej informacji, zobacz Wprowadzenie z kontami usług zarządzanymi przez grupę.

Urządzenia do skanowania

Skorzystaj z poniższej tabeli, aby uzyskać wskazówki dotyczące wymaganych konfiguracji wraz z uprawnieniami wymaganymi do skanowania konta skanowania na każdym urządzeniu:

Uwaga

Poniższe kroki to tylko jeden z zalecanych sposobów konfigurowania uprawnień na każdym urządzeniu do skanowania i użycia grupy monitor wydajności Użytkownicy. Uprawnienia można również skonfigurować w następujący sposób:

- Dodaj konto do innej grupy użytkowników i przyznaj wszystkie uprawnienia wymagane do tej grupy.

- Nadaj te uprawnienia jawnie kontu skanowania.

Aby skonfigurować i zastosować uprawnienia do grupy urządzeń do skanowania przy użyciu zasad grupy, zobacz Konfigurowanie grupy urządzeń przy użyciu zasad grupy.

| Wymagania dotyczące urządzeń do skanowania | Opis |

|---|---|

| Instrumentacja zarządzania windows (WMI) jest włączona | Aby włączyć zdalną instrumentację zarządzania windows (WMI):

|

| Skanowanie konta jest członkiem grupy monitor wydajności Użytkownicy | Konto skanowania musi być członkiem grupy monitor wydajności Użytkownicy na urządzeniu do skanowania. |

| monitor wydajności grupa Użytkownicy ma uprawnienia "Włącz konto" i "Włączanie zdalne" w przestrzeni nazw Główne/CIMV2 WMI | Aby zweryfikować lub włączyć te uprawnienia:

|

| monitor wydajności grupa Użytkownicy powinna mieć uprawnienia do operacji DCOM | Aby zweryfikować lub włączyć te uprawnienia:

|

Konfigurowanie grupy urządzeń przy użyciu zasad grupy

Zasady grupy umożliwiają zbiorcze stosowanie wymaganych konfiguracji i uprawnień wymaganych dla konta skanowania do grupy urządzeń do skanowania.

Wykonaj następujące kroki na kontrolerze domeny, aby skonfigurować grupę urządzeń w tym samym czasie:

| Krok | Opis |

|---|---|

| Tworzenie nowego obiektu zasady grupy |

|

| Włączanie instrumentacji zarządzania windows (WMI) | Aby włączyć zdalną instrumentację zarządzania windows (WMI):

|

| Zezwalaj na korzystanie z usługi WMI przez zaporę | Aby zezwolić na instrumentację zarządzania windows (WMI) przez zaporę:

|

| Udzielanie uprawnień do wykonywania operacji DCOM | Aby udzielić uprawnień do wykonywania operacji DCOM:

|

| Przyznaj uprawnienia do przestrzeni nazw Root\CIMV2 WMI, uruchamiając skrypt programu PowerShell za pośrednictwem zasad grupy: |

|

Przykładowy skrypt programu PowerShell

Użyj następującego skryptu programu PowerShell jako punktu początkowego, aby udzielić uprawnień do przestrzeni nazw Root\CIMV2 WMI za pośrednictwem zasad grupy:

Param ()

Process {

$ErrorActionPreference = "Stop"

$accountSID = "S-1-5-32-558" # Performance Monitor Users built-in group, please change or pass parameter as you wish

$computerName = "."

$remoteparams = @{ComputerName=$computerName}

$invokeparams = @{Namespace="root\cimv2";Path="__systemsecurity=@"} + $remoteParams

$output = Invoke-WmiMethod @invokeparams -Name GetSecurityDescriptor

if ($output.ReturnValue -ne 0) {

throw "GetSecurityDescriptor failed: $($output.ReturnValue)"

}

$acl = $output.Descriptor

$CONTAINER_INHERIT_ACE_FLAG = 0x2

$ACCESS_MASK = 0x21 # Enable Account + Remote Enable

$ace = (New-Object System.Management.ManagementClass("win32_Ace")).CreateInstance()

$ace.AccessMask = $ACCESS_MASK

$ace.AceFlags = $CONTAINER_INHERIT_ACE_FLAG

$trustee = (New-Object System.Management.ManagementClass("win32_Trustee")).CreateInstance()

$trustee.SidString = $accountSID

$ace.Trustee = $trustee

$ACCESS_ALLOWED_ACE_TYPE = 0x0

$ace.AceType = $ACCESS_ALLOWED_ACE_TYPE

$acl.DACL += $ace.psobject.immediateBaseObject

$setparams = @{Name="SetSecurityDescriptor";ArgumentList=$acl.psobject.immediateBaseObject} + $invokeParams

$output = Invoke-WmiMethod @setparams

if ($output.ReturnValue -ne 0) {

throw "SetSecurityDescriptor failed: $($output.ReturnValue)"

}

}

Gdy zasady obiektu zasad grupy zostaną zastosowane do urządzenia, zostaną zastosowane wszystkie wymagane ustawienia, a konto usługi gMSA będzie mogło uzyskać dostęp do urządzenia i je przeskanować.

Konfigurowanie nowego uwierzytelnionego skanowania

Aby skonfigurować nowe uwierzytelnione skanowanie:

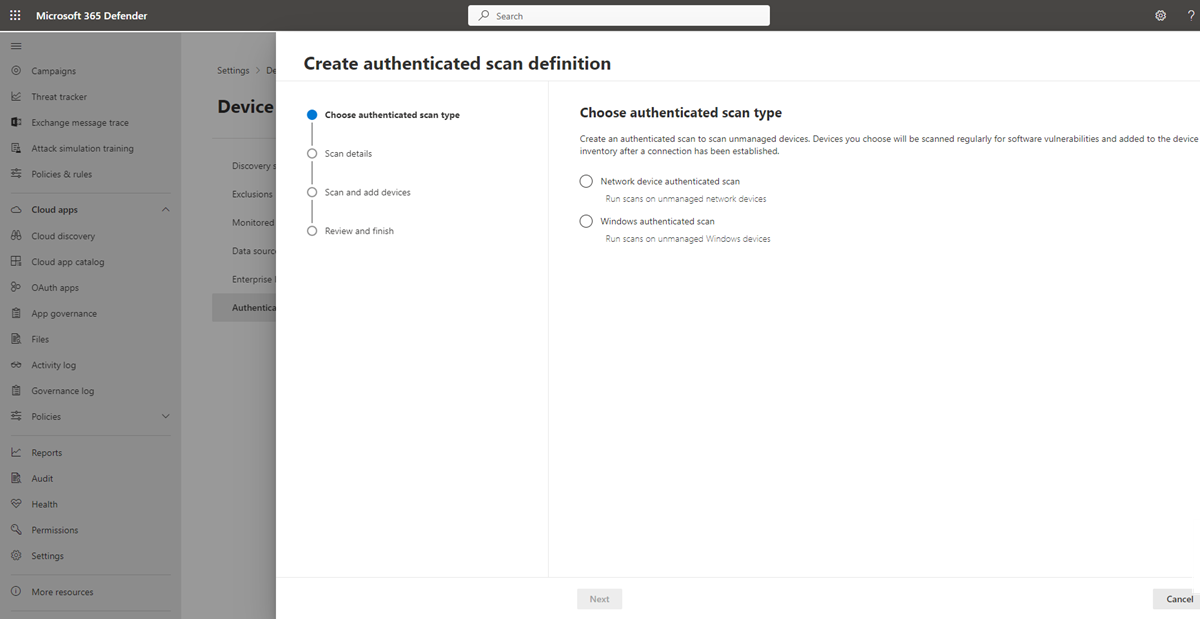

Przejdź do pozycji Ustawienia>Odnajdywanie urządzeń>Uwierzytelnione skanowania w portalu Microsoft Defender.

Wybierz pozycję Dodaj nowe skanowanie i wybierz pozycję Skanowanie uwierzytelnione w systemie Windows , a następnie wybierz pozycję Dalej.

Wprowadź nazwę skanowania.

Wybierz urządzenie skanujące: dołączone urządzenie używane do skanowania urządzeń niezarządzanych.

Wprowadź wartość Target (zakres): zakresy adresów IP lub nazwy hostów, które chcesz zeskanować. Możesz wprowadzić adresy lub zaimportować plik CSV. Importowanie pliku zastępuje wszystkie ręcznie dodane adresy.

Wybierz interwał skanowania: domyślnie skanowanie jest uruchamiane co cztery godziny. Możesz zmienić interwał skanowania lub uruchomić go tylko raz, wybierając pozycję "Nie powtarzaj".

Wybierz metodę uwierzytelniania — dostępne są dwie opcje do wyboru:

- Kerberos (preferowane)

- Negocjować

Uwaga

Opcja Negotiate spowoduje powrót do NTLM w przypadkach, gdy protokół Kerberos upadnie. Używanie protokołu NTLM nie jest zalecane, ponieważ nie jest to protokół bezpieczny.

Wprowadź poświadczenia, których Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender używa do zdalnego uzyskiwania dostępu do urządzeń:

- Użyj usługi Azure KeyVault: Jeśli zarządzasz poświadczeniami w usłudze Azure KeyVault, możesz wprowadzić adres URL usługi Azure KeyVault i nazwę wpisu tajnego usługi Azure KeyVault, do których będzie uzyskiwany dostęp urządzenie skanujące w celu podania poświadczeń

- W przypadku wartości wpisu tajnego usługi Azure KeyVault użyj szczegółów konta gMSA w formacie Domena; Nazwa użytkownika

Wybierz pozycję Dalej , aby uruchomić lub pominąć skanowanie testowe. Aby uzyskać więcej informacji na temat skanowania testowego, zobacz Skanowanie i dodawanie urządzeń sieciowych.

Wybierz pozycję Dalej , aby przejrzeć ustawienia, a następnie wybierz pozycję Prześlij , aby utworzyć nowe uwierzytelnione skanowanie.

Uwaga

Ponieważ uwierzytelniony skaner obecnie używa algorytmu szyfrowania, który nie jest zgodny z federalnymi standardami przetwarzania informacji (FIPS), skaner nie może działać, gdy organizacja wymusza użycie algorytmów zgodnych ze standardem FIPS.

Aby zezwolić na algorytmy niezgodne z usługą FIPS, ustaw następującą wartość w rejestrze dla urządzeń, na których działa skaner: Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FipsAlgorithmPolicy z wartością DWORD o nazwie Włączone i wartością 0x0

Algorytmy zgodne ze standardem FIPS są używane tylko w odniesieniu do departamentów i agencji Stany Zjednoczone rządu federalnego.

Uwierzytelnione skanowanie interfejsów API systemu Windows

Interfejsy API umożliwiają tworzenie nowego skanowania i wyświetlanie wszystkich istniejących skonfigurowanych skanów w organizacji. Więcej informacji można znaleźć w następujących artykułach:

- Pobieranie wszystkich definicji skanowania

- Dodawanie, usuwanie lub aktualizowanie definicji skanowania

- Pobieranie wszystkich agentów skanowania

- Pobieranie agenta skanowania według identyfikatora

- Pobieranie historii skanowania według definicji

- Pobieranie historii skanowania według sesji