obsługa planu Ochrona usługi Office 365 w usłudze Microsoft Defender 2 dla usługi Microsoft Teams

Ważna

Niektóre informacje zawarte w tym artykule odnoszą się do wersji wstępnej produktu, który może zostać znacznie zmodyfikowany do czasu wydania wersji komercyjnej. Firma Microsoft nie udziela żadnych gwarancji, wyrażonych ani dorozumianych, w odniesieniu do informacji podanych tutaj.

Porada

Czy wiesz, że możesz bezpłatnie wypróbować funkcje w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2? Użyj 90-dniowej wersji próbnej Ochrona usługi Office 365 w usłudze Defender w centrum wersji próbnej portalu Microsoft Defender. Dowiedz się, kto może zarejestrować się i zapoznać się z warunkami wersji próbnej w witrynie Try Ochrona usługi Office 365 w usłudze Microsoft Defender.

Wraz ze zwiększonym wykorzystaniem narzędzi do współpracy, takich jak Microsoft Teams, wzrosła również możliwość złośliwych ataków przy użyciu wiadomości czatu. Ochrona usługi Office 365 w usłudze Microsoft Defender zapewnia już czas ochrony przed kliknięciami adresów URL i plików w wiadomościach usługi Teams za pośrednictwem bezpiecznych linków dla usługi Microsoft Teams i bezpiecznych załączników dla programu SharePoint, usługi OneDrive i usługi Microsoft Teams. Możesz zezwalać na/blokować adresy URL i pliki w usłudze Teams przy użyciu Listy bloku zezwalania na dzierżawę.

W Microsoft 365 E5 i Ochrona usługi Office 365 w usłudze Defender planie 2 rozszerzyliśmy ochronę usługi Teams o zestaw możliwości, które mają zakłócić łańcuch ataków:

Zgłaszanie podejrzanych komunikatów usługi Teams: użytkownicy mogą zgłaszać złośliwe komunikaty usługi Teams. W zależności od ustawień zgłoszonych wiadomości w organizacji zgłoszone wiadomości trafiają do określonej skrzynki pocztowej raportowania, do firmy Microsoft lub do obu tych typów. Aby uzyskać więcej informacji, zobacz Ustawienia zgłaszane przez użytkownika w usłudze Teams.

Automatyczna ochrona bez godzin dla aplikacji Teams: ZAP to istniejąca funkcja ochrony poczty e-mail, która wykrywa i neutralizuje wiadomości spamu, wyłudzania informacji i złośliwego oprogramowania po dostarczeniu, przenosząc wiadomości do folderu Email-śmieci lub kwarantanny.

Zap for Teams poddawane kwarantannie komunikaty w czatach lub kanałach usługi Teams, które są uznane za złośliwe oprogramowanie lub wyłudzanie informacji o wysokim poziomie zaufania. Aby uzyskać więcej informacji, zobacz Zero-hour auto przeczyszczanie (ZAP) w usłudze Microsoft Teams.

Instrukcje dotyczące konfigurowania ochrony zap for Teams znajdują się w następnej sekcji.

Komunikaty zespołów w kwarantannie: Podobnie jak w przypadku wiadomości e-mail zidentyfikowanych jako złośliwe oprogramowanie lub wyłudzanie informacji o wysokim poziomie zaufania, tylko administratorzy mogą domyślnie zarządzać wiadomościami usługi Teams, które są poddawane kwarantannie przez zap for Teams. Aby uzyskać więcej informacji, zobacz Zarządzanie komunikatami usługi Teams objętymi kwarantanną.

Panel jednostki komunikatów usługi Teams to pojedyncze miejsce do przechowywania wszystkich metadanych komunikatów usługi Teams na potrzeby natychmiastowego przeglądu usługi SecOps. Wszelkie zagrożenia związane z czatami, czatami grupowymi, czatami na spotkaniach i innymi kanałami można znaleźć w jednym miejscu, gdy tylko zostaną ocenione. Aby uzyskać więcej informacji, zobacz Panel jednostek komunikatów usługi Teams w Ochrona usługi Office 365 w usłudze Microsoft Defender planie 2.

Szkolenie z symulacji ataków przy użyciu komunikatów usługi Teams: aby zapewnić odporność użytkowników na ataki phishingowe w usłudze Microsoft Teams, administratorzy mogą konfigurować symulacje wyłudzania informacji przy użyciu wiadomości usługi Teams zamiast wiadomości e-mail. Aby uzyskać więcej informacji, zobacz Microsoft Teams w Szkolenie z symulacji ataków.

Konfigurowanie ochrony zap for Teams w planie Ochrona usługi Office 365 w usłudze Defender 2

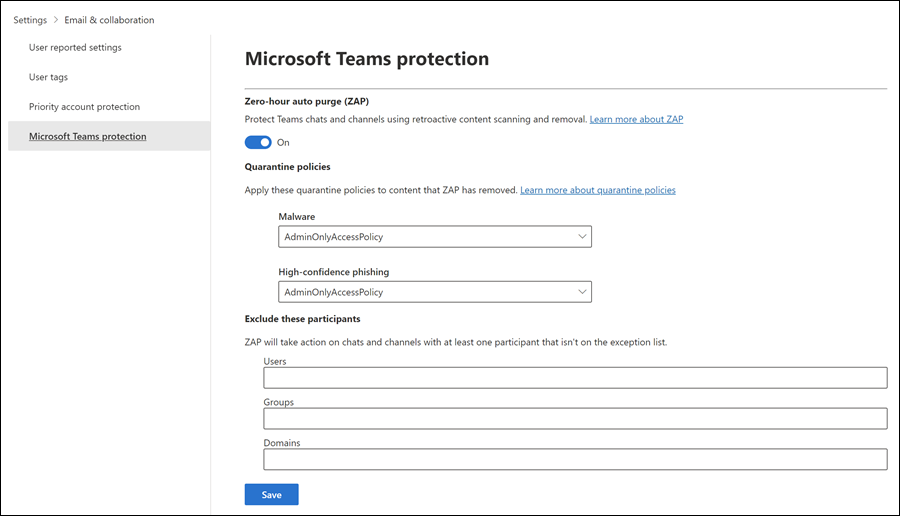

W portalu Microsoft Defender pod adresem https://security.microsoft.comprzejdź do pozycji Ustawienia>Email & współpracy>ochrona aplikacji Microsoft Teams. Aby przejść bezpośrednio do strony ochrony usługi Microsoft Teams , użyj polecenia https://security.microsoft.com/securitysettings/teamsProtectionPolicy.

Na stronie Ochrona w usłudze Microsoft Teams sprawdź przełącznik w sekcji Automatyczne przeczyszczanie zerogodzinowe (ZAP ):

-

Włącz zap dla zespołów: sprawdź, czy przełącznik jest włączony

.

. -

Wyłącz zap dla zespołów: przesuń przełącznik do pozycji Wyłączone

.

.

-

Włącz zap dla zespołów: sprawdź, czy przełącznik jest włączony

Gdy przełącznik jest włączony

, użyj pozostałych ustawień na stronie, aby dostosować ochronę zap dla usługi Teams:

, użyj pozostałych ustawień na stronie, aby dostosować ochronę zap dla usługi Teams:Sekcja Zasady kwarantanny: możesz wybrać istniejące zasady kwarantanny, które mają być używane w przypadku komunikatów poddawanych kwarantannie przez program ZAP for Teams jako złośliwe oprogramowanie lub wyłudzanie informacji o wysokim poziomie ufności. Zasady kwarantanny określają, co użytkownicy mogą zrobić w przypadku komunikatów poddanych kwarantannie oraz czy użytkownicy otrzymują powiadomienia o kwarantannie. Aby uzyskać więcej informacji, zobacz Anatomia zasad kwarantanny.

Uwaga

Powiadomienia o kwarantannie są wyłączone w zasadach o nazwie AdminOnlyAccessPolicy. Aby powiadomić adresatów, którzy mają komunikaty poddane kwarantannie jako złośliwe oprogramowanie lub wyłudzanie informacji o wysokim poziomie zaufania, utwórz lub użyj istniejących zasad kwarantanny, w których są włączone powiadomienia o kwarantannie. Aby uzyskać instrukcje, zobacz Tworzenie zasad kwarantanny w portalu Microsoft Defender.

Wyklucz te sekcje uczestników : określ użytkowników, grupy lub domeny, które mają zostać wykluczone z zap dla ochrony usługi Teams. Wykluczenia mają znaczenie dla adresatów wiadomości, a nie nadawców wiadomości. Aby uzyskać więcej informacji, zobacz Zero-hour auto przeczyszczanie (ZAP) w usłudze Microsoft Teams.

Wyjątku można użyć tylko raz, ale wyjątek może zawierać wiele wartości:

- Wiele wartościtego samego wyjątku używa logiki OR (na przykład <adresat1> lub <adresat2>). Jeśli adresat pasuje do dowolnej z określonych wartości, ochrona zap for Teams nie jest do nich stosowana.

- Różne typy wyjątków używają logiki OR (na przykład <adresat1> lub <członek grupy1> lub <członek domeny domain1>). Jeśli adresat jest zgodny z dowolną z określonych wartości wyjątków, ochrona zap for Teams nie jest do nich stosowana.

Po zakończeniu pracy na stronie ochrony usługi Microsoft Teams wybierz pozycję Zapisz.

Konfigurowanie ochrony zap for Teams przy użyciu programu Exchange Online PowerShell

Jeśli wolisz użyć programu Exchange Online PowerShell do skonfigurowania zap dla usługi Microsoft Teams, są zaangażowane następujące polecenia cmdlet:

- Zasady ochrony aplikacji Teams (*-TeamsProtectionPolicy ) włączają i wyłączają zap for Teams i określają zasady kwarantanny używane do wykrywania złośliwego oprogramowania i wykrywania wyłudzania informacji o wysokim poziomie zaufania.

- Reguła zasad ochrony aplikacji Teams (*-TeamsProtectionPolicyRule ) identyfikuje zasady ochrony usługi Teams i określa wszelkie wyjątki dotyczące ochrony zap dla usługi Teams (użytkowników, grup lub domen).

Uwagi:

- W organizacji istnieje tylko jedna zasada ochrony aplikacji Teams. Domyślnie te zasady mają nazwę Zasady ochrony aplikacji Teams.

- Użycie polecenia cmdlet New-TeamsProtectionPolicy ma znaczenie tylko wtedy, gdy w organizacji nie ma żadnych zasad ochrony usługi Teams (polecenie cmdlet Get-TeamsProtectionPolicy nie zwraca niczego). Polecenie cmdlet można uruchomić bez błędu, ale nie są tworzone żadne nowe zasady ochrony usługi Teams, jeśli już istnieją.

- Nie można usunąć istniejących zasad ochrony usługi Teams ani reguły zasad ochrony aplikacji Teams (nie ma polecenia cmdlet Remove-TeamsProtectionPolicy ani Remove-TeamsProtectionPolicyRule ).

- Domyślnie nie ma reguły zasad ochrony usługi Teams (polecenie cmdlet Get-TeamsProtectionPolicyRule nie zwraca niczego). Określenie zasad kwarantanny lub wyjątków dla zap dla usługi Teams w portalu usługi Defender powoduje automatyczne utworzenie reguły. Możesz też użyć polecenia cmdlet New-TeamsProtectionPolicyRule , aby utworzyć regułę w programie PowerShell, jeśli jeszcze nie istnieje.

Używanie programu PowerShell do wyświetlania zasad ochrony aplikacji Teams i reguły zasad ochrony aplikacji Teams

Aby wyświetlić ważne wartości w zasadach ochrony aplikacji Teams i regule zasad ochrony aplikacji Teams, uruchom następujące polecenia:

Get-TeamsProtectionPolicy | Format-List Name,ZapEnabled,HighConfidencePhishQuarantineTag,MalwareQuarantineTag

Get-TeamsProtectionPolicyRule | Format-List Name,TeamsProtectionPolicy,ExceptIfSentTo,ExceptIfSentToMemberOf,ExceptIfRecipientDomainIs

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Get-TeamsProtectionPolicy i Get-TeamsProtectionPolicyRule.

Modyfikowanie zasad ochrony aplikacji Teams przy użyciu programu PowerShell

Aby zmodyfikować zasady ochrony aplikacji Teams, użyj następującej składni:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" [-ZapEnabled <$true | $false>] [-HighConfidencePhishQuarantineTag "<QuarantinePolicyName>"] [-MalwareQuarantineTag "<QuarantinePolicyName>"]

Ten przykład umożliwia korzystanie z zap for Teams i zmienia zasady kwarantanny używane do wykrywania wyłudzania informacji o wysokim poziomie zaufania:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" -ZapEnabled $true -HighConfidencePhishQuarantineTag AdminOnlyWithNotifications

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Set-TeamsProtectionPolicy.

Tworzenie reguły zasad ochrony aplikacji Teams przy użyciu programu PowerShell

Domyślnie nie ma reguły zasad ochrony usługi Teams, ponieważ nie ma domyślnych wyjątków zap dla usługi Teams.

Aby utworzyć nową regułę zasad ochrony aplikacji Teams, użyj następującej składni:

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" [-ExceptIfSentTo <UserEmail1,UserEmail2,...UserEmailN>] [-ExceptIfSentToMemberOf <GroupEmail1,GroupEmail2,...GroupEmailN>] [-ExceptIfRecipientDomainIs <Domain1,Domain2,...DomainN>]

Ważna

Jak wyjaśniono wcześniej w tym artykule, wiele typów wyjątków (użytkowników, grup i domen) używa logiki OR, a nie AND.

W tym przykładzie zostanie utworzona reguła zasad ochrony aplikacji Teams z członkami grupy o nazwie Badania wykluczone z ochrony zap for Teams.

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" -ExceptIfSentToMemberOf research@contoso.onmicrosoft.com

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz New-TeamsProtectionPolicyRule.

Modyfikowanie reguły zasad ochrony aplikacji Teams przy użyciu programu PowerShell

Jeśli reguła zasad ochrony aplikacji Teams już istnieje (polecenie cmdlet Get-TeamsProtectionPolicyRule zwraca dane wyjściowe), użyj następującej składni, aby zmodyfikować regułę:

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" [-ExceptIfSentTo <UserEmailAddresses | $null>] [-ExceptIfSentToMemberOf <GroupEmailAddresses | $null>] [-ExceptIfRecipientDomainIs <Domains | $null>]

Uwagi:

- Aby uzyskać informacje o składni dodawania, usuwania i zastępowania wszystkich wartości parametrów ExceptIfSentTo, ExceptIfSentToMemberOf i ExceptIfRecipientDomainIs , zobacz opisy parametrów w temacie Set-TeamsProtectionPolicyRule.

- Aby opróżnić parametry ExceptIfSentTo, ExceptIfSentToMemberOf lub ExceptIfRecipientDomainIs , użyj wartości

$null.

Ten przykład modyfikuje istniejącą regułę zasad ochrony aplikacji Teams, wykluczając adresatów w domenach research.contoso.com i research.contoso.net z ochrony zap for Teams.

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" -ExceptIfRecipientDomainIs research.contoso.com,research.contoso.net

Aby uzyskać szczegółowe informacje o składni i parametrach, zobacz Set-TeamsProtectionPolicyRule.

Zobacz też

- Microsoft Teams

- Zarządzanie komunikatami objętymi kwarantanną w usłudze Teams

- Rozpoczynanie korzystania z Szkolenie z symulacji ataków w Ochrona usługi Office 365 w usłudze Defender

- Wprowadzenie do Defender for Cloud Apps dla usługi Microsoft Teams

- Wprowadzenie do ochrony zgodności i ochrony DLP w usłudze Microsoft Teams