Zarządzanie zdarzeniami i alertami z Ochrona usługi Office 365 w usłudze Microsoft Defender w Microsoft Defender XDR

Porada

Czy wiesz, że możesz bezpłatnie wypróbować funkcje w planie Ochrona usługi Office 365 w usłudze Microsoft Defender 2? Użyj 90-dniowej wersji próbnej Ochrona usługi Office 365 w usłudze Defender w centrum wersji próbnej portalu Microsoft Defender. Dowiedz się, kto może zarejestrować się i zapoznać się z warunkami wersji próbnej w witrynie Try Ochrona usługi Office 365 w usłudze Microsoft Defender.

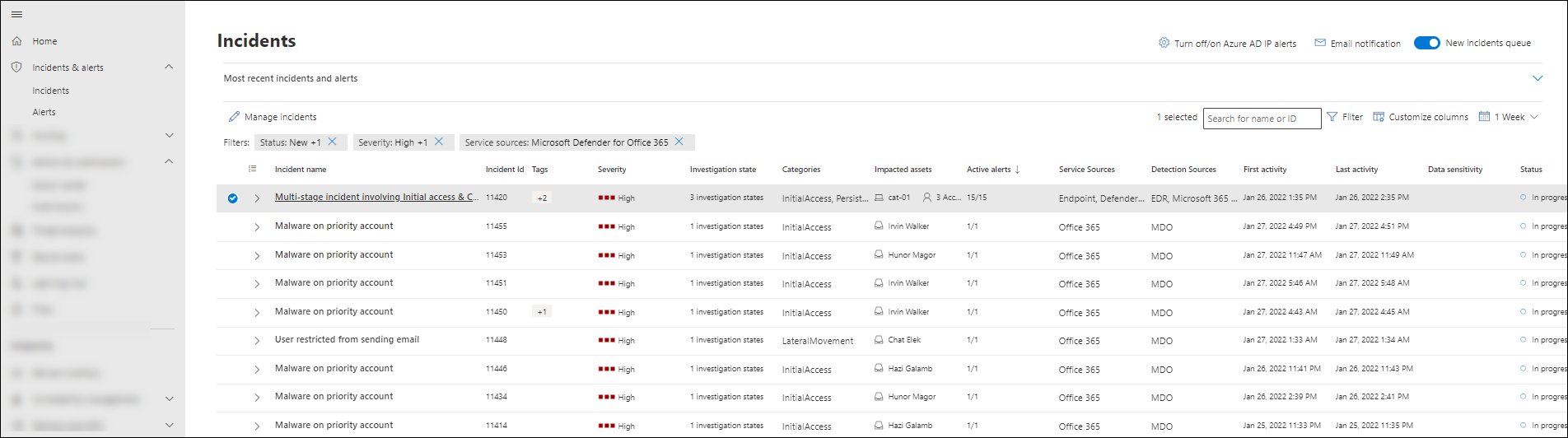

Zdarzenie w Microsoft Defender XDR to kolekcja skorelowanych alertów i skojarzonych danych, które definiują kompletną historię ataku. Ochrona usługi Office 365 w usłudze Defender alerty, zautomatyzowane badanie i reagowanie (AIR) oraz wyniki badań są natywnie zintegrowane i skorelowane na stronie Zdarzenia w Microsoft Defender XDR pod adresem https://security.microsoft.com/incidents. Tę stronę nazywamy kolejką zdarzeń .

Alerty są tworzone, gdy złośliwe lub podejrzane działania wpływają na jednostkę (na przykład pocztę e-mail, użytkowników lub skrzynki pocztowe). Alerty zapewniają cenne informacje o atakach w toku lub zakończonych atakach. Jednak trwający atak może mieć wpływ na wiele jednostek, co powoduje wiele alertów z różnych źródeł. Niektóre wbudowane alerty automatycznie wyzwalają podręczniki AIR. Te podręczniki wykonują serię kroków badania w celu wyszukania innych jednostek, których dotyczy problem, lub podejrzanych działań.

Obejrzyj ten krótki film wideo na temat zarządzania alertami Ochrona usługi Office 365 w usłudze Microsoft Defender w Microsoft Defender XDR.

Ochrona usługi Office 365 w usłudze Defender alerty, badania i ich dane są automatycznie skorelowane. Po ustaleniu relacji system tworzy zdarzenie, aby zapewnić zespołom zabezpieczeń wgląd w cały atak.

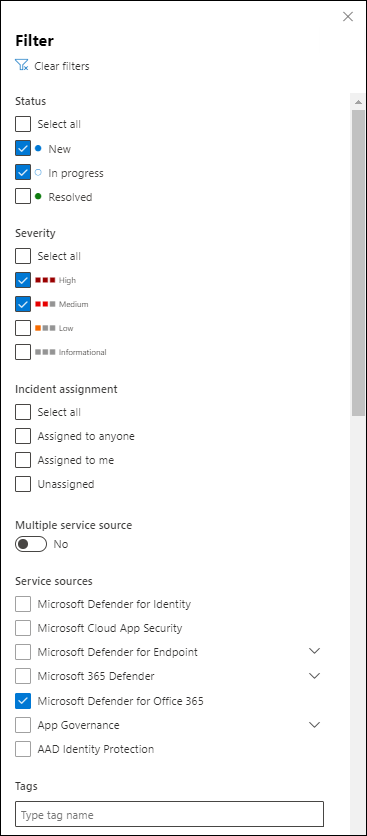

Zdecydowanie zalecamy, aby zespoły SecOps zarządzać zdarzeniami i alertami z Ochrona usługi Office 365 w usłudze Defender w kolejce Zdarzenia pod adresem https://security.microsoft.com/incidents. Takie podejście zapewnia następujące korzyści:

Wiele opcji zarządzania:

- Priorytetyzacja

- Filtrowanie

- Klasyfikacja

- Zarządzanie tagami

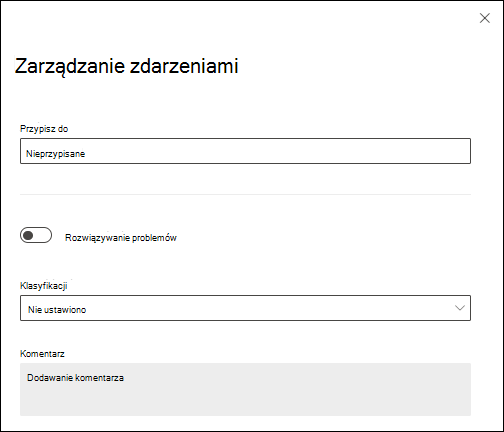

Zdarzenia można wykonywać bezpośrednio z kolejki lub przypisywać je do kogoś. Komentarze i historia komentarzy mogą pomóc w śledzeniu postępu.

Jeśli atak ma wpływ na inne obciążenia chronione przez Microsoft Defender*, powiązane alerty, badania i ich dane są również skorelowane z tym samym incydentem.

*Ochrona punktu końcowego w usłudze Microsoft Defender, Microsoft Defender for Identity i Microsoft Defender for Cloud Apps.

Złożona logika korelacji nie jest wymagana, ponieważ logika jest dostarczana przez system.

Jeśli logika korelacji nie spełnia w pełni Twoich potrzeb, możesz dodać alerty do istniejących zdarzeń lub utworzyć nowe zdarzenia.

Powiązane Ochrona usługi Office 365 w usłudze Defender alerty, badania AIR i oczekujące działania z badań są automatycznie dodawane do zdarzeń.

Jeśli badanie AIR nie znajdzie zagrożenia, system automatycznie rozwiązuje powiązane alerty Jeśli wszystkie alerty w zdarzeniu zostaną rozwiązane, stan zdarzenia zmieni się również na Rozwiązano.

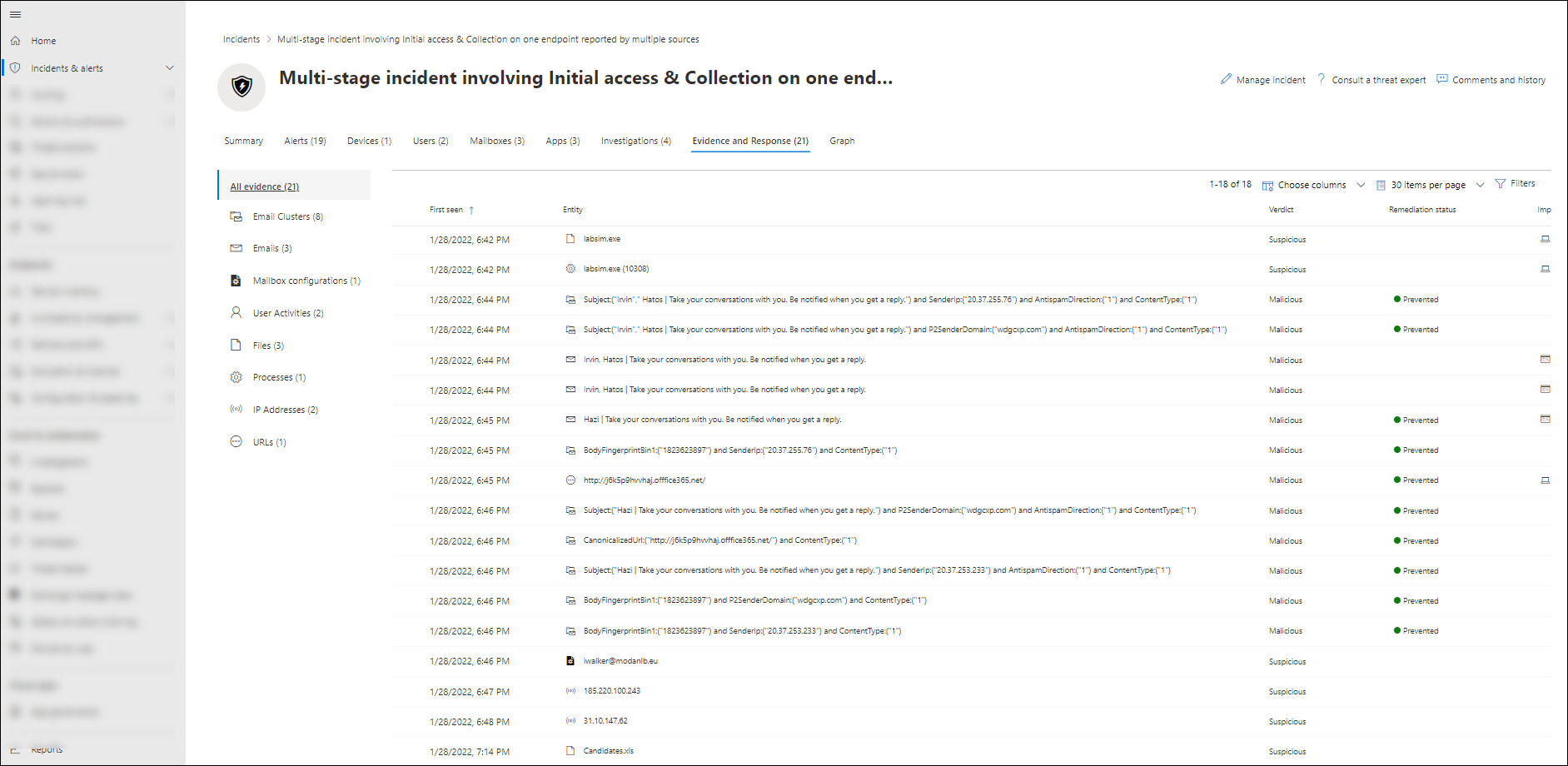

Powiązane dowody i akcje reagowania są automatycznie agregowane na karcie Dowody i reagowanie na zdarzenie.

Członkowie zespołu ds. zabezpieczeń mogą podejmować akcje reagowania bezpośrednio z incydentów. Mogą na przykład usuwać nietrwale wiadomości e-mail w skrzynkach pocztowych lub usuwać podejrzane reguły skrzynki odbiorczej ze skrzynek pocztowych.

Zalecane akcje poczty e-mail są tworzone tylko wtedy, gdy najnowszą lokalizacją dostarczania złośliwej wiadomości e-mail jest skrzynka pocztowa w chmurze.

Oczekujące akcje poczty e-mail są aktualizowane na podstawie najnowszej lokalizacji dostarczania. Jeśli wiadomość e-mail została już skorygowana przez akcję ręczną, stan to odzwierciedla.

Zalecane akcje są tworzone tylko dla klastrów poczty e-mail i poczty e-mail, które są określane jako najbardziej krytyczne zagrożenia:

- Złośliwe oprogramowanie

- Wyłudzanie informacji o dużej pewności

- Złośliwe adresy URL

- Złośliwe pliki

Uwaga

Zdarzenia nie reprezentują tylko zdarzeń statycznych. Reprezentują one również historie ataków, które zdarzają się w czasie. W miarę postępu ataku nowe alerty Ochrona usługi Office 365 w usłudze Defender, badania AIR i ich dane są stale dodawane do istniejącego incydentu.

Zarządzanie zdarzeniami na stronie Zdarzenia w portalu Microsoft Defender pod adresem https://security.microsoft.com/incidents:

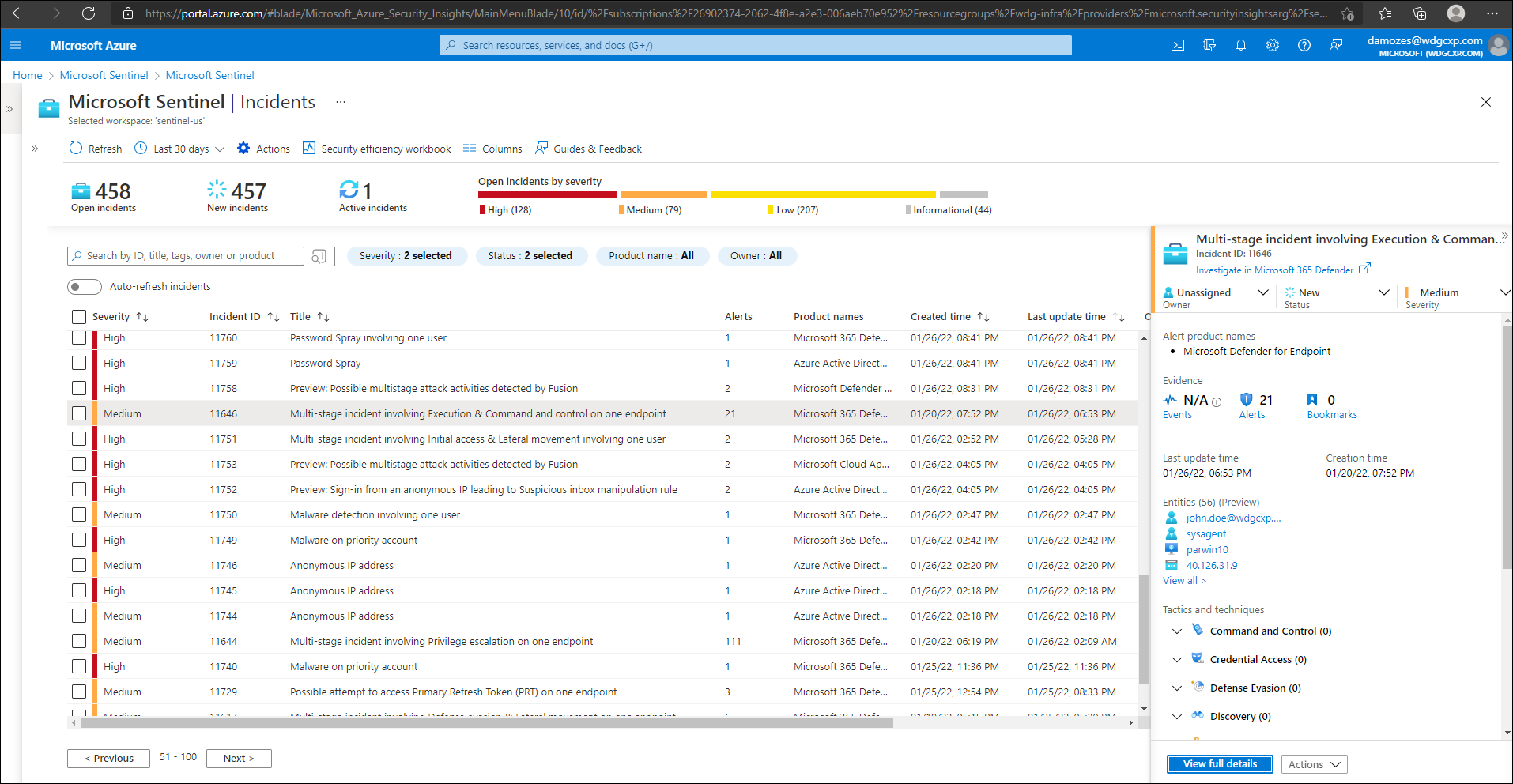

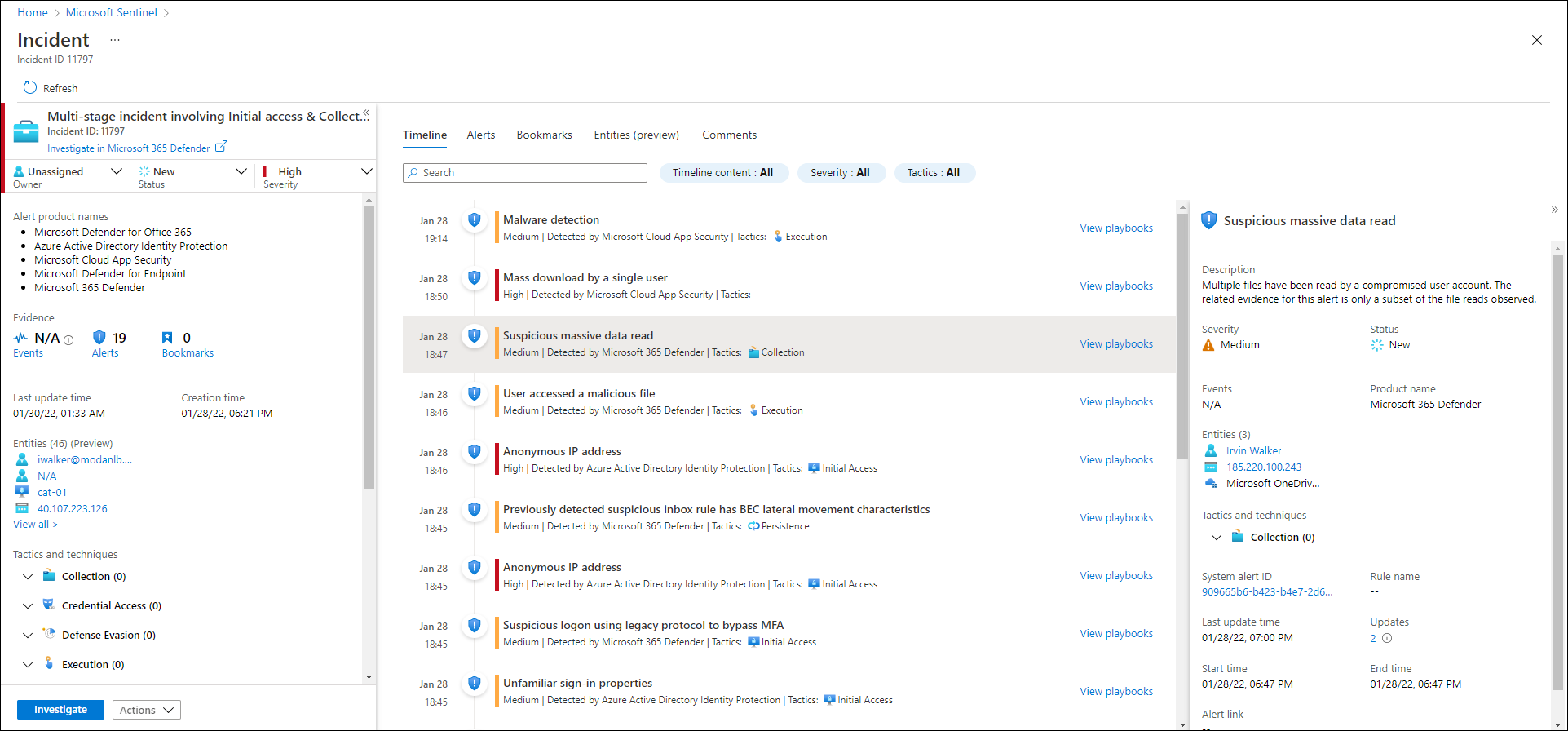

Zarządzanie zdarzeniami na stronie Zdarzenia w Microsoft Sentinel pod adresem https://portal.azure.com/#blade/HubsExtension/BrowseResource/resourceType/microsoft.securityinsightsarg%2Fsentinel:

Akcje odpowiedzi do wykonania

Zespoły ds. zabezpieczeń mogą wykonywać różne akcje reagowania w wiadomościach e-mail przy użyciu narzędzi Ochrona usługi Office 365 w usłudze Defender:

Możesz usunąć wiadomości, ale możesz również wykonać następujące akcje w wiadomości e-mail:

- Przejście do skrzynki odbiorczej

- Przenoszenie do wiadomości-śmieci

- Przenoszenie do usuniętych elementów

- Usuwanie nietrwałe

- Usunięcie twarde.

Te akcje można wykonać z następujących lokalizacji:

- Karta Dowody i odpowiedź ze szczegółów zdarzenia na stronie Zdarzenia pod adresem https://security.microsoft.com/incidents (zalecane).

- Threat Explorer at https://security.microsoft.com/threatexplorer.

- Ujednolicone centrum akcji pod adresem https://security.microsoft.com/action-center/pending.

Podręcznik AIR można uruchomić ręcznie w dowolnej wiadomości e-mail przy użyciu akcji Badanie wyzwalacza w Eksploratorze zagrożeń.

Wykrywanie fałszywie dodatnie lub fałszywie ujemne można zgłaszać bezpośrednio firmie Microsoft przy użyciu Eksploratora zagrożeń lub przesyłania przez administratora.

Możesz zablokować niewykryte złośliwe pliki, adresy URL lub nadawców przy użyciu listy dozwolonych/zablokowanych dzierżaw.

Akcje w Ochrona usługi Office 365 w usłudze Defender są bezproblemowo zintegrowane z środowiskami wyszukiwania zagrożeń, a historia akcji jest widoczna na karcie Historia w ujednoliconym centrum akcji pod adresem https://security.microsoft.com/action-center/history.

Najskuteczniejszym sposobem podjęcia działań jest użycie wbudowanej integracji z incydentami w Microsoft Defender XDR. Akcje zalecane przez program AIR można zatwierdzić w Ochrona usługi Office 365 w usłudze Defender na karcie Dowody i reagowanie zdarzenia w Microsoft Defender XDR. Ta metoda akcji sklejania jest zalecana z następujących powodów:

- Zbadasz całą historię ataku.

- Korzystasz z wbudowanej korelacji z innymi obciążeniami: Ochrona punktu końcowego w usłudze Microsoft Defender, Microsoft Defender for Identity i Microsoft Defender for Cloud Apps.

- Akcje można wykonywać w wiadomościach e-mail z jednego miejsca.

Podejmujesz działania na podstawie poczty e-mail na podstawie wyniku ręcznego badania lub działania wyszukiwania zagrożeń. Eksplorator zagrożeń umożliwia członkom zespołu ds. zabezpieczeń podjęcie działań w przypadku wszystkich wiadomości e-mail, które mogą nadal istnieć w skrzynkach pocztowych w chmurze. Mogą oni podejmować działania w przypadku wiadomości wewnątrz organizacji, które zostały wysłane między użytkownikami w organizacji. Dane Eksploratora zagrożeń są dostępne w ciągu ostatnich 30 dni.

Obejrzyj ten krótki film wideo, aby dowiedzieć się, jak Microsoft Defender XDR łączy alerty z różnych źródeł wykrywania, takich jak Ochrona usługi Office 365 w usłudze Defender, w zdarzenia.