Uruchom analizator klienta w systemie Windows

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

Opcja 1. Odpowiedź na żywo

Dzienniki obsługi analizatora punktu końcowego usługi Defender for Endpoint można zbierać zdalnie przy użyciu odpowiedzi na żywo.

Opcja 2. Lokalne uruchamianie analizatora klienta MDE

Pobierz narzędzie MDE Client Analyzer lub narzędzie Beta MDE Client Analyzer na urządzenie z systemem Windows, które chcesz zbadać.

Plik jest domyślnie zapisywany w folderze Pliki do pobrania.

Wyodrębnij zawartość MDEClientAnalyzer.zip do dostępnego folderu.

Otwórz wiersz polecenia z uprawnieniami administratora:

- Przejdź do pozycji Start i wpisz cmd.

- Kliknij prawym przyciskiem myszy wiersz polecenia i wybierz pozycję Uruchom jako administrator.

Wpisz następujące polecenie, a następnie naciśnij Enter:

*DrivePath*\MDEClientAnalyzer.cmdZastąp ciąg DrivePath ścieżką, w której wyodrębniono narzędzie MDEClientAnalyzer, na przykład:

C:\Work\tools\MDEClientAnalyzer\MDEClientAnalyzer.cmd

Oprócz poprzedniej procedury można również zbierać dzienniki obsługi analizatora przy użyciu odpowiedzi na żywo.

Uwaga

W systemach Windows 10 i 11, Windows Server 2019 i 2022 lub Windows Server 2012R2 i 2016 z zainstalowanym nowoczesnym ujednoliconym rozwiązaniem skrypt analizatora klienta wywołuje plik wykonywalny o nazwie MDEClientAnalyzer.exe w celu uruchomienia testów łączności z adresami URL usług w chmurze.

Na Windows 8.1, Windows Server 2016 lub dowolnej poprzedniej wersji systemu operacyjnego, w której do dołączania jest używany program Microsoft Monitoring Agent (MMA), skrypt analizatora klienta wywołuje plik wykonywalny o nazwie MDEClientAnalyzerPreviousVersion.exe w celu uruchomienia testów łączności dla adresów URL poleceń i kontroli (CnC), jednocześnie wywołując narzędzie TestCloudConnection.exe łączności agenta monitorowania firmy Microsoft dla adresów URL kanału Cyber Data.

Ważne kwestie, o które należy pamiętać

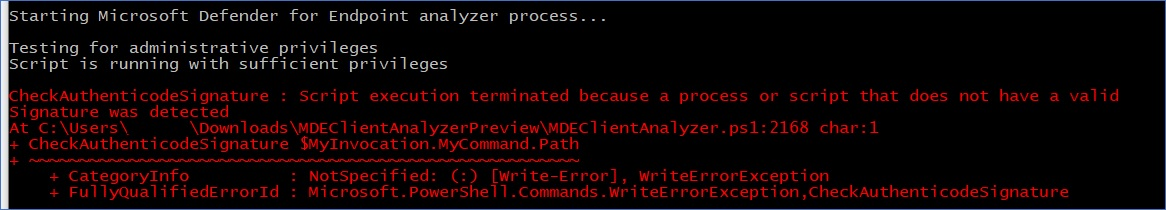

Wszystkie skrypty i moduły programu PowerShell dołączone do analizatora są podpisane przez firmę Microsoft. Jeśli pliki zostały zmodyfikowane w jakikolwiek sposób, oczekuje się, że analizator zakończy pracę z następującym błędem:

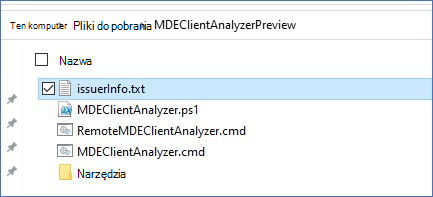

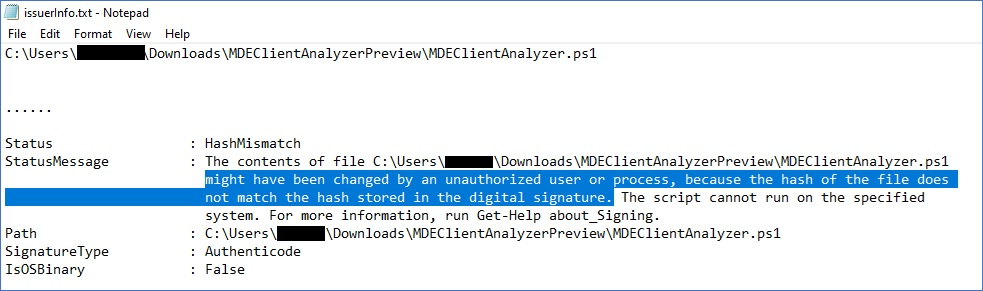

Jeśli zostanie wyświetlony ten błąd, dane wyjściowe issuerInfo.txt zawierają szczegółowe informacje o przyczynach tego zdarzenia i pliku, którego dotyczy problem:

Przykładowa zawartość po zmodyfikowaniu MDEClientAnalyzer.ps1:

Zawartość pakietu wyników w systemie Windows

Uwaga

Dokładne przechwycone pliki mogą ulec zmianie w zależności od czynników, takich jak:

- Wersja okien, w których jest uruchamiany analizator.

- Dostępność kanału dziennika zdarzeń na maszynie.

- Stan początkowy czujnika EDR (czujnik zostaje zatrzymany, jeśli maszyna nie została jeszcze dołączona).

- Jeśli użyto zaawansowanego parametru rozwiązywania problemów z poleceniem analizatora.

Domyślnie rozpakowany plik MDEClientAnalyzerResult.zip zawiera następujące elementy.

MDEClientAnalyzer.htm

Jest to główny plik wyjściowy HTML, który będzie zawierał wyniki i wskazówki, które może wygenerować skrypt analizatora na maszynie.

SystemInfoLogs [Folder]

AddRemovePrograms.csv

Opis: Lista oprogramowania zainstalowanego x64 w systemie operacyjnym x64 zebranych z rejestru.

AddRemoveProgramsWOW64.csv

Opis: Lista oprogramowania zainstalowanego x86 w systemie operacyjnym x64 zebranych z rejestru.

CertValidate.log

Opis: Szczegółowy wynik odwołania certyfikatu wykonany przez wywołanie polecenia CertUtil.

dsregcmd.txt

Opis: Dane wyjściowe z uruchamiania dsregcmd. Zawiera on szczegółowe informacje o stanie Microsoft Entra maszyny.

IFEO.txt

Opis: dane wyjściowe opcji wykonywania pliku obrazu skonfigurowanych na maszynie

MDEClientAnalyzer.txt

Opis: Jest to pełny plik tekstowy ze szczegółami wykonywania skryptu analizatora.

MDEClientAnalyzer.xml

Opis: format XML zawierający wyniki skryptu analizatora.

RegOnboardedInfoCurrent.Json

Opis: informacje o dołączonym komputerze zebrane w formacie JSON z rejestru.

RegOnboardingInfoPolicy.Json

Opis: Konfiguracja zasad dołączania zebrana w formacie JSON z rejestru.

SCHANNEL.txt

Opis: Szczegóły dotyczące konfiguracji SCHANNEL zastosowane do maszyny, takie zebrane z rejestru.

SessionManager.txt

Opis: Ustawienia specyficzne dla menedżera sesji zbierają się z rejestru.

SSL_00010002.txt

Opis: Szczegóły dotyczące konfiguracji protokołu SSL zastosowanej do maszyny zebranej z rejestru.

EventLogs [Folder]

utc.evtx

Opis: Eksportowanie dziennika zdarzeń DiagTrack

senseIR.evtx

Opis: Eksportowanie dziennika zdarzeń zautomatyzowanego badania

sense.evtx

Opis: Eksportowanie głównego dziennika zdarzeń czujnika

OperationsManager.evtx

Opis: eksport dziennika zdarzeń programu Microsoft Monitoring Agent

MdeConfigMgrLogs [Folder]

SecurityManagementConfiguration.json

Opis: Konfiguracje wysyłane z programu MEM (Microsoft Endpoint Manager) w celu wymuszania.

policies.json

Opis: Ustawienia zasad, które mają być wymuszane na urządzeniu.

report_xxx.json

Opis: Odpowiednie wyniki wymuszania.

Zobacz też

- Omówienie funkcji analizatora klienta

- Pobierz i uruchom analizator klienta

- Zbieranie danych na potrzeby zaawansowanego rozwiązywania problemów w systemie Windows

- Zrozumienie raportu HTML analizatora

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.