Utwórz wskaźniki dla plików

Dotyczy:

- Microsoft Defender XDR

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender dla Firm

Ważna

W usłudze Defender for Endpoint Plan 1 i Defender dla Firm można utworzyć wskaźnik blokujący lub zezwalany na plik. W Defender dla Firm wskaźnik jest stosowany w całym środowisku i nie może być ograniczony do określonych urządzeń.

Uwaga

Aby ta funkcja działała na Windows Server 2016 i Windows Server 2012 R2, te urządzenia muszą zostać dołączone przy użyciu instrukcji w temacie Dołączanie serwerów z systemem Windows. Niestandardowe wskaźniki plików z akcjami Zezwalaj, Blokuj i Koryguj są teraz dostępne również w rozszerzonych funkcjach aparatu ochrony przed złośliwym kodem dla systemów macOS i Linux.

Wskaźniki plików uniemożliwiają dalszą propagację ataku w organizacji przez zablokowanie potencjalnie złośliwych plików lub podejrzewanego złośliwego oprogramowania. Jeśli znasz potencjalnie złośliwy przenośny plik wykonywalny (PE), możesz go zablokować. Ta operacja uniemożliwi jej odczytywanie, zapisywanie lub wykonywanie na urządzeniach w organizacji.

Istnieją trzy sposoby tworzenia wskaźników dla plików:

- Przez utworzenie wskaźnika za pośrednictwem strony ustawień

- Przez utworzenie wskaźnika kontekstowego przy użyciu przycisku dodaj wskaźnik na stronie szczegółów pliku

- Przez utworzenie wskaźnika za pośrednictwem interfejsu API wskaźników

Przed rozpoczęciem

Przed utworzeniem wskaźników dla plików należy zapoznać się z następującymi wymaganiami wstępnymi:

- Monitorowanie zachowania jest włączone

- Ochrona oparta na chmurze jest włączona.

- Łączność sieciowa usługi Cloud Protection działa

- Aby rozpocząć blokowanie plików, włącz funkcję "blokuj lub zezwalaj" w obszarze Ustawienia (w portalu Microsoft Defender przejdź do pozycji Ustawienia>Punkty końcowe>Ogólne>funkcje> zaawansowaneZezwalaj lub blokuj plik).

Wymagania wstępne systemu Windows

- Ta funkcja jest dostępna, jeśli organizacja używa programu antywirusowego Microsoft Defender (w trybie aktywnym)

- Wersja klienta ochrony przed złośliwym kodem musi być

4.18.1901.xlub nowsza. Zobacz Miesięczne wersje platformy i aparatu - Ta funkcja jest obsługiwana na urządzeniach z systemem Windows 10 w wersji 1703 lub nowszej, Windows 11, Windows Server 2012 R2, Windows Server 2016 lub nowszym, Windows Server 2019 r., Windows Server 2022 r. i Windows Server 2025 r.

- Obliczanie skrótów plików jest włączone, ustawiając wartość

Computer Configuration\Administrative Templates\Windows Components\Microsoft Defender Antivirus\MpEngine\Włączone

Uwaga

Wskaźniki plików obsługują przenośne pliki wykonywalne (PE), w tym .exe tylko pliki i .dll .

Wymagania wstępne systemu macOS

- Ochrona w czasie rzeczywistym (RTP) musi być aktywna.

-

Obliczenia skrótów plików muszą być włączone. Uruchom następujące polecenie:

mdatp config enable-file-hash-computation --value enabled

Uwaga

Na komputerach Mac wskaźniki plików obsługują tylko pliki Mach-O (podobne do .exe i .dll w systemie Windows), takie jak pliki sh/bash i Plik AppleScript (.scpt).

Wymagania wstępne dotyczące systemu Linux

- Dostępne w usłudze Defender dla wersji punktu końcowego lub nowszej

101.85.27. - Obliczenia skrótów plików muszą być włączone w portalu Microsoft Defender lub w zarządzanym formacie JSON

- Preferowane jest monitorowanie zachowania, ale ta funkcja działa z każdym innym skanowaniem (RTP lub Custom).

Tworzenie wskaźnika dla plików na stronie ustawień

W okienku nawigacji wybierz pozycję Ustawienia>Wskaźniki punktów końcowych> (w obszarze Reguły).

Wybierz kartę Skróty plików .

Wybierz pozycję Dodaj element.

Określ następujące szczegóły:

- Wskaźnik: określ szczegóły jednostki i zdefiniuj wygaśnięcie wskaźnika.

- Akcja: określ akcję do wykonania i podaj opis.

- Zakres: zdefiniuj zakres grupy urządzeń (określanie zakresu nie jest dostępne w Defender dla Firm).

Uwaga

Tworzenie grupy urządzeń jest obsługiwane zarówno w usłudze Defender for Endpoint Plan 1, jak i Plan 2

Przejrzyj szczegóły na karcie Podsumowanie, a następnie wybierz pozycję Zapisz.

Tworzenie wskaźnika kontekstowego na stronie szczegółów pliku

Jedną z opcji podczas wykonywania akcji odpowiedzi w pliku jest dodanie wskaźnika dla pliku. Po dodaniu skrótu wskaźnika dla pliku możesz zgłosić alert i zablokować plik za każdym razem, gdy urządzenie w organizacji podejmie próbę jego uruchomienia.

Pliki automatycznie blokowane przez wskaźnik nie będą wyświetlane w centrum akcji pliku, ale alerty będą nadal widoczne w kolejce alertów.

Alerty dotyczące akcji blokowania plików (wersja zapoznawcza)

Ważna

Informacje w tej sekcji (publiczna wersja zapoznawcza dla aparatu automatycznego badania i korygowania) odnoszą się do produktu wstępnego, który może zostać znacząco zmodyfikowany przed jego komercyjną premierą. Firma Microsoft nie udziela żadnych gwarancji, wyraźnych ani dorozumianych, w odniesieniu do podanych tutaj informacji.

Bieżące obsługiwane akcje dla mkolu plików to zezwalanie, inspekcja i blokowanie oraz korygowanie. Po wybraniu opcji zablokowania pliku możesz wybrać, czy wyzwalanie alertu jest wymagane. W ten sposób będziesz mieć możliwość kontrolowania liczby alertów docieranych do zespołów ds. operacji zabezpieczeń i upewnienia się, że są zgłaszane tylko wymagane alerty.

W portalu Microsoft Defender przejdź do pozycji Ustawienia>Wskaźniki>punktów końcowych>Dodaj nowy skrót pliku.

Wybierz, aby zablokować i skorygować plik.

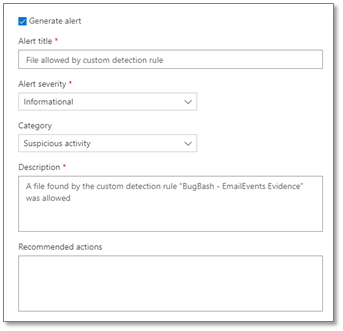

Określ, czy chcesz wygenerować alert dla zdarzenia bloku pliku i zdefiniuj ustawienia alertów:

- Tytuł alertu

- Ważność alertu

- Kategoria

- Opis

- Zalecane akcje

Ważna

- Zazwyczaj bloki plików są wymuszane i usuwane w ciągu 15 minut, średnio 30 minut, ale mogą trwać ponad 2 godziny.

- Jeśli istnieją powodujące konflikt zasady IoC plików o tym samym typie wymuszania i celu, zasady bardziej bezpiecznego skrótu zostaną zastosowane. Zasady IoC skrótu plików SHA-256 zostaną przejęte przez zasady IoC skrótu pliku SHA-1, które zostaną przejęte przez zasady IoC skrótu pliku MD5, jeśli typy skrótów zdefiniują ten sam plik. Jest to zawsze prawdziwe niezależnie od grupy urządzeń.

- We wszystkich innych przypadkach, jeśli powodujące konflikt zasady IoC plików o tym samym celu wymuszania są stosowane do wszystkich urządzeń i do grupy urządzenia, a następnie dla urządzenia, zasady w grupie urządzeń wygra.

- Jeśli zasady grupy EnableFileHashComputation są wyłączone, dokładność blokowania IoC pliku zostanie zmniejszona. Jednak włączenie

EnableFileHashComputationmoże mieć wpływ na wydajność urządzenia. Na przykład kopiowanie dużych plików z udziału sieciowego na urządzenie lokalne, zwłaszcza za pośrednictwem połączenia sieci VPN, może mieć wpływ na wydajność urządzenia. Aby uzyskać więcej informacji na temat zasad grupy EnableFileHashComputation, zobacz Dostawca CSP usługi Defender. Aby uzyskać więcej informacji na temat konfigurowania tej funkcji w usłudze Defender for Endpoint w systemach Linux i macOS, zobacz Konfigurowanie funkcji obliczania skrótów plików w systemie Linux i Konfigurowanie funkcji obliczania skrótów plików w systemie macOS.

Zaawansowane możliwości wyszukiwania zagrożeń (wersja zapoznawcza)

Ważna

Informacje w tej sekcji (publiczna wersja zapoznawcza automatycznego badania i aparatu korygowania) odnoszą się do produktu wstępnego, który może zostać znacząco zmodyfikowany przed jego komercyjną premierą. Firma Microsoft nie udziela żadnych gwarancji, wyraźnych ani dorozumianych, w odniesieniu do podanych tutaj informacji.

Obecnie w wersji zapoznawczej można wykonać zapytanie dotyczące działania akcji odpowiedzi z wyprzedzeniem. Poniżej znajduje się przykładowe zapytanie wyszukiwania zagrożeń z wyprzedzeniem:

search in (DeviceFileEvents, DeviceProcessEvents, DeviceEvents, DeviceRegistryEvents, DeviceNetworkEvents, DeviceImageLoadEvents, DeviceLogonEvents)

Timestamp > ago(30d)

| where AdditionalFields contains "EUS:Win32/CustomEnterpriseBlock!cl"

Aby uzyskać więcej informacji na temat zaawansowanego wyszukiwania zagrożeń, zobacz Proaktywne wyszukiwanie zagrożeń z zaawansowanym wyszukiwaniem zagrożeń.

Poniżej przedstawiono inne nazwy wątków, których można użyć w przykładowym zapytaniu:

Pliki:

EUS:Win32/CustomEnterpriseBlock!clEUS:Win32/CustomEnterpriseNoAlertBlock!cl

Certyfikaty:

EUS:Win32/CustomCertEnterpriseBlock!cl

Działanie akcji odpowiedzi można również wyświetlić na osi czasu urządzenia.

Obsługa konfliktów zasad

Konflikty obsługi zasad IoC certyfikatów i plików są następujące:

Jeśli plik nie jest dozwolony przez kontrolkę aplikacji usługi Windows Defender i funkcję AppLocker, wymuś zasady trybu, a następnie zablokuj.

W przeciwnym razie, jeśli plik jest dozwolony przez Microsoft Defender wykluczeń programu antywirusowego, a następnie zezwalaj.

W przeciwnym razie, jeśli plik jest zablokowany lub ostrzegany przez blok lub ostrzeżenia plików IoCs, a następnie blokuj/ostrzegaj.

W przeciwnym razie, jeśli plik jest zablokowany przez filtr SmartScreen, wybierz pozycję Blokuj.

W przeciwnym razie, jeśli plik jest dozwolony przez zasady IoC pliku zezwalania, a następnie zezwalaj.

W przeciwnym razie, jeśli plik jest zablokowany przez reguły zmniejszania obszaru podatnego na ataki, kontrolowany dostęp do folderów lub ochronę antywirusową, zablokuj.

W przeciwnym razie pozycja Zezwalaj (przekazuje kontrolkę aplikacji usługi Windows Defender & zasad funkcji AppLocker, nie są do niej stosowane żadne reguły IoC).

Uwaga

W sytuacjach, gdy program antywirusowy Microsoft Defender jest ustawiony na wartość Blokuj, ale wskaźniki punktu końcowego usługi Defender dla skrótów plików lub certyfikatów są ustawione na wartość Zezwalaj, a wartość domyślna zasad to Zezwalaj.

Jeśli istnieją powodujące konflikt zasady IoC plików o tym samym typie wymuszania i celu, stosowane są zasady bardziej bezpiecznego (czyli dłuższego) skrótu. Na przykład zasady skrótu pliku SHA-256 IoC mają pierwszeństwo przed zasadami skrótu pliku MD5 IoC, jeśli oba typy skrótów definiują ten sam plik.

Ostrzeżenie

Obsługa konfliktów zasad dla plików i certyfikatów różni się od obsługi konfliktów zasad dla domen/adresów URL/adresów IP.

Funkcje aplikacji z blokadą Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender używają plików IoCs do wymuszania i są zgodne z kolejnością obsługi konfliktów opisaną wcześniej w tej sekcji.

Przykłady

| Składnik | Wymuszanie składników | Akcja wskaźnika pliku | Result (Wynik) |

|---|---|---|---|

| Wykluczenie ścieżki pliku zmniejszania obszaru podatnego na ataki | Zezwalaj | Blokuj | Blokuj |

| Reguła zmniejszania obszaru ataków | Blokuj | Zezwalaj | Zezwalaj |

| Kontrola aplikacji usługi Windows Defender | Zezwalaj | Blokuj | Zezwalaj |

| Kontrola aplikacji usługi Windows Defender | Blokuj | Zezwalaj | Blokuj |

| wykluczenie programu antywirusowego Microsoft Defender | Zezwalaj | Blokuj | Zezwalaj |

Zobacz też

- Utwórz wskaźniki

- Utwórz wskaźniki adresów IP i adresów URL/domen

- Tworzenie wskaźników na podstawie certyfikatów

- Zarządzaj wskaźnikami

- Wykluczenia dla programu antywirusowego Ochrona punktu końcowego w usłudze Microsoft Defender i Microsoft Defender

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.