Ochrona punktu końcowego w usłudze Microsoft Defender

Dotyczy: programu Configuration Manager (bieżąca gałąź)

Program Endpoint Protection może ułatwić zarządzanie Ochrona punktu końcowego w usłudze Microsoft Defender i monitorowanie ich. Ochrona punktu końcowego w usłudze Microsoft Defender ułatwia przedsiębiorstwom wykrywanie, badanie i reagowanie na zaawansowane ataki na ich sieci. Configuration Manager zasady mogą ułatwić dołączanie i monitorowanie Windows 10 lub nowszych klientów.

Portal oparty na chmurze Ochrona punktu końcowego w usłudze Microsoft Defender jest Centrum zabezpieczeń usługi Microsoft Defender. Dodając i wdrażając plik konfiguracji dołączania klienta, Configuration Manager może monitorować stan wdrożenia i Ochrona punktu końcowego w usłudze Microsoft Defender kondycję agenta. Ochrona punktu końcowego w usłudze Microsoft Defender jest obsługiwana na komputerach z uruchomionym klientem Configuration Manager lub zarządzanych przez Microsoft Intune.

Wymagania wstępne

- Subskrypcja do Ochrona punktu końcowego w usłudze Microsoft Defender

- Komputery klienckie z uruchomionym klientem Configuration Manager

- Klienci korzystający z systemu operacyjnego wymienionego w sekcji obsługiwanych systemów operacyjnych klienta poniżej.

- Konto użytkownika administracyjnego wymaga roli zabezpieczeń programu Endpoint Protection Manager .

Obsługiwane systemy operacyjne klienta

Następujące systemy operacyjne można dołączyć przy użyciu Configuration Manager:

- System Windows 11

- Windows 10, wersja 1709 lub nowsza

- Windows Server 2025 r.

- Windows Server 2022

- Windows Server 2019

- Windows Server Semi-Annual Channel (SAC), wersja 1803 lub nowsza

- System Windows Server 2016

Ważna

Systemy operacyjne, które osiągnęły koniec cyklu życia produktu, zwykle nie są obsługiwane w przypadku dołączania, chyba że zostały zarejestrowane w rozszerzonym Aktualizacje zabezpieczeń (program ESU). Aby uzyskać więcej informacji o obsługiwanych systemach operacyjnych i możliwościach Ochrona punktu końcowego w usłudze Microsoft Defender, zobacz Minimalne wymagania dotyczące Ochrona punktu końcowego w usłudze Microsoft Defender.

Dołączanie do Ochrona punktu końcowego w usłudze Microsoft Defender przy użyciu wersji Configuration Manager 2207 i nowszych

Różne systemy operacyjne mają różne potrzeby dołączania do Ochrona punktu końcowego w usłudze Microsoft Defender. Urządzenia najwyższego poziomu, takie jak Windows Server wersji 1803, wymagają pliku konfiguracji dołączania. Począwszy od bieżącej gałęzi 2207, w przypadku urządzeń z systemem operacyjnym serwera niższego poziomu można wybrać między klientem Ochrona punktu końcowego w usłudze Microsoft Defender (MDE) (zalecane) lub programem Microsoft Monitoring Agent (MMA) (starsza wersja) w ustawieniach klienta. W przypadku urządzeń Windows 8.1 należy użyć programu Microsoft Monitoring Agent (MMA) (starsza wersja) w ustawieniach klienta.

Jeśli zdecydujesz się na korzystanie z programu MMA, musisz dołączyć klucz obszaru roboczego i identyfikator obszaru roboczego . Configuration Manager instaluje również program Microsoft Monitoring Agent (MMA) w razie potrzeby przez dołączone urządzenia, ale nie aktualizuje agenta automatycznie.

Systemy operacyjne najwyższego poziomu obejmują:

- Windows 10, wersja 1607 i nowsze

- System Windows 11

- Windows Server Semi-Annual Channel (SAC), wersja 1803 lub nowsza

- Windows Server 2019

- Windows Server 2022

- Windows Server 2025 r.

Systemy operacyjne niższego poziomu obsługujące klienta MDE obejmują:

- System Windows Server 2016

Uwaga

Obecnie nowoczesne, ujednolicone Ochrona punktu końcowego w usłudze Microsoft Defender dla Windows Server 2012 R2 & 2016 jest ogólnie dostępne. Configuration Manager wersji 2107 z pakietem zbiorczym aktualizacji obsługuje konfigurację przy użyciu zasad programu Endpoint Protection, w tym zasad utworzonych w centrum administracyjnym Microsoft Intune przy użyciu dołączania dzierżawy. Configuration Manager wersja 2207 obsługuje teraz automatyczne wdrażanie klienta MDE, jeśli wybierzesz opcję użycia za pośrednictwem ustawień klienta. W przypadku starszych obsługiwanych wersji zobacz Scenariusze migracji serwera.

Podczas dołączania urządzeń do Ochrona punktu końcowego w usłudze Microsoft Defender za pomocą Configuration Manager zasady usługi Defender są wdrażane w kolekcji docelowej lub wielu kolekcjach. Czasami kolekcja docelowa zawiera urządzenia z dowolną liczbą obsługiwanych systemów operacyjnych. Instrukcje dotyczące dołączania tych urządzeń różnią się w zależności od tego, czy są one przeznaczone dla kolekcji zawierającej urządzenia z systemami operacyjnymi, które są tylko urządzeniami na wyższym poziomie i obsługujymi MDE Client, lub jeśli kolekcja zawiera również klientów niższego poziomu, które wymagają programu MMA.

- Jeśli kolekcja zawiera tylko urządzenia wyższego poziomu i/lub urządzenia z systemem operacyjnym serwera niższego poziomu, które wymagają klienta MDE (na podstawie ustawień klienta), możesz użyć instrukcji dołączania przy użyciu Ochrona punktu końcowego w usłudze Microsoft Defender Client (zalecane).

- Jeśli kolekcja docelowa zawiera urządzenia z systemem operacyjnym serwera niższego poziomu, które wymagają programu MMA (na podstawie ustawień klienta) lub Windows 8.1 urządzeń, użyj instrukcji, aby dołączyć urządzenia przy użyciu programu Microsoft Monitoring Agent.

Ostrzeżenie

Jeśli kolekcja docelowa zawiera urządzenia niższego poziomu, które wymagają programu MMA, i użyjesz instrukcji dołączania przy użyciu klienta MDE, urządzenia niższego poziomu nie zostaną dołączone. Opcjonalne pola Klucz obszaru roboczego i Identyfikator obszaru roboczego są używane do dołączania urządzeń niższego poziomu, które wymagają programu MMA, ale jeśli nie zostaną uwzględnione, zasady u klientów niższego poziomu, którzy wymagają mma.

Dołączanie urządzeń przy użyciu klienta MDE do Ochrona punktu końcowego w usłudze Microsoft Defender (zalecane)

Klienci najwyższego poziomu wymagają pliku konfiguracji dołączania do dołączania do Ochrona punktu końcowego w usłudze Microsoft Defender. Systemy operacyjne najwyższego poziomu obejmują:

- System Windows 11

- Windows 10, wersja 1607 i nowsze

- Windows Server Semi-Annual Channel (SAC), wersja 1803 i nowsze

- Windows Server 2019

- Windows Server 2022

- Windows Server 2025 r.

Systemy operacyjne niższego poziomu obsługujące klienta MDE obejmują:

- System Windows Server 2016

Wymagania wstępne

Wymagania wstępne dotyczące Windows Server 2012 R2

Jeśli maszyny zostały w pełni zaktualizowane przy użyciu najnowszego miesięcznego pakietu zbiorczego , nie ma żadnych dodatkowych wymagań wstępnych.

Pakiet instalatora sprawdzi, czy następujące składniki zostały już zainstalowane za pośrednictwem aktualizacji:

- Aktualizacja środowiska klienta i danych telemetrycznych diagnostycznych

- Aktualizacja środowiska uniwersalnego języka C w systemie Windows

Wymagania wstępne dotyczące Windows Server 2016

- Należy zainstalować aktualizację stosu obsługi (SSU) z 14 września 2021 r. lub nowszą.

- Należy zainstalować najnowszą aktualizację zbiorczą (LCU) z 20 września 2018 r. lub nowszą. Zaleca się zainstalowanie najnowszej dostępnej jednostki SSU i LCU na serwerze. — Funkcja programu antywirusowego Microsoft Defender musi być włączona/zainstalowana i aktualna. Najnowszą wersję platformy można pobrać i zainstalować przy użyciu Windows Update. Alternatywnie pobierz pakiet aktualizacji ręcznie z katalogu microsoft update lub z programu MMPC.

Pobieranie pliku konfiguracji dołączania dla urządzeń najwyższego poziomu

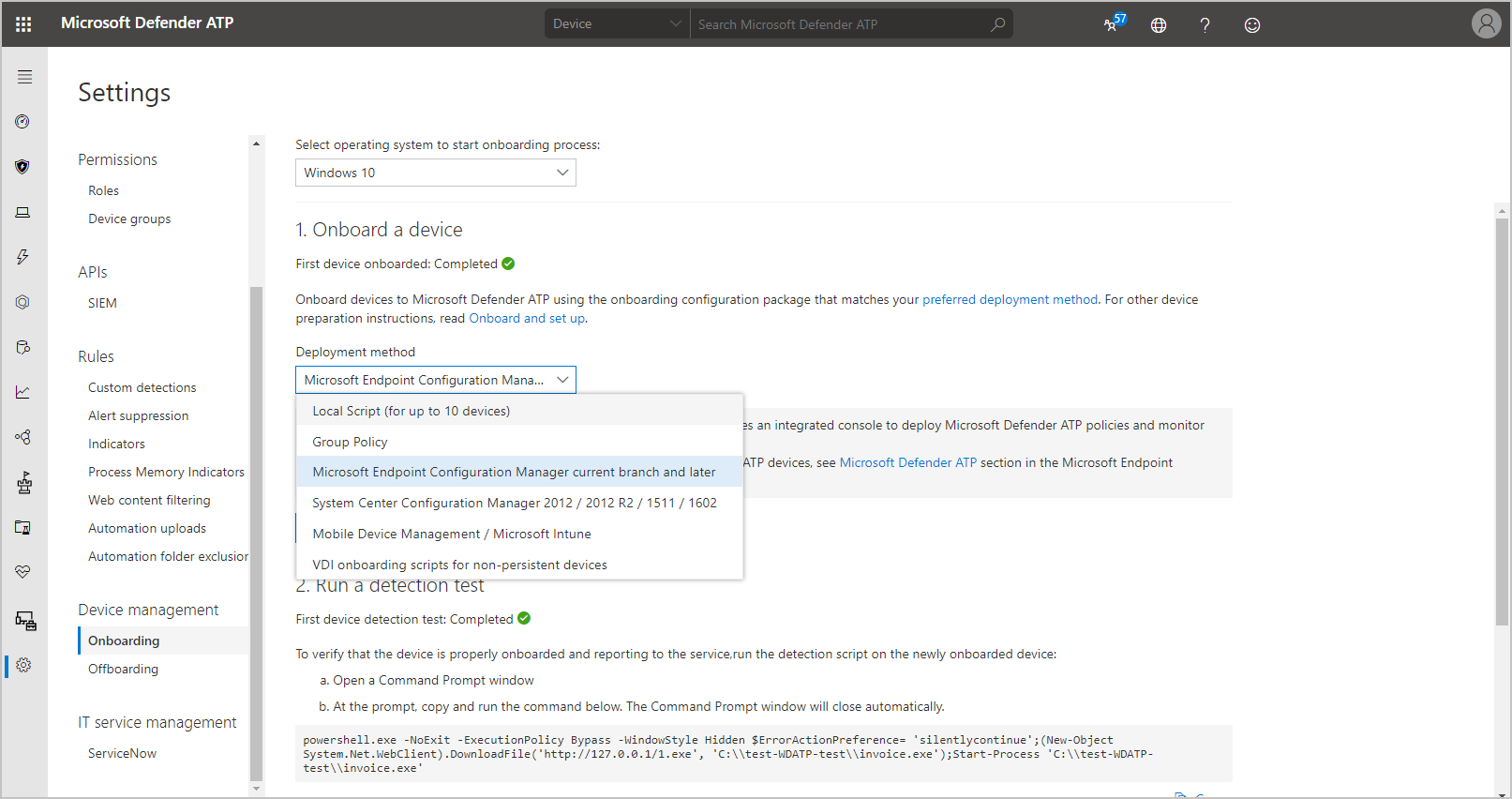

- Przejdź do Centrum zabezpieczeń usługi Microsoft Defender i zaloguj się.

- Wybierz pozycję Ustawienia, a następnie wybierz pozycję Dołączanie w obszarze nagłówka Punktu końcowego .

- W przypadku systemu operacyjnego wybierz pozycję Windows 10 i 11.

- Wybierz pozycję Microsoft Endpoint Configuration Manager bieżącą gałąź i nowsze dla metody wdrażania.

- Wybierz pozycję Pobierz pakiet.

- Pobierz skompresowany plik archiwum (.zip) i wyodrębnij zawartość.

Uwaga

Kroki obejmują pobranie pliku dołączania dla Windows 10 i 11, ale ten plik jest również używany w systemach operacyjnych serwera najwyższego poziomu.

Ważna

- Plik konfiguracji Ochrona punktu końcowego w usłudze Microsoft Defender zawiera informacje poufne, które powinny być zabezpieczone.

- Jeśli kolekcja docelowa zawiera urządzenia niższego poziomu, które wymagają programu MMA, i użyjesz instrukcji dołączania przy użyciu klienta MDE, urządzenia niższego poziomu nie zostaną dołączone. Opcjonalne pola Klucz obszaru roboczego i Identyfikator obszaru roboczego są używane do dołączania urządzeń niższego poziomu, ale jeśli nie zostaną uwzględnione, zasady u klientów niższego poziomu ułożą się niepowodzeniem.

Dołączanie urządzeń najwyższego poziomu

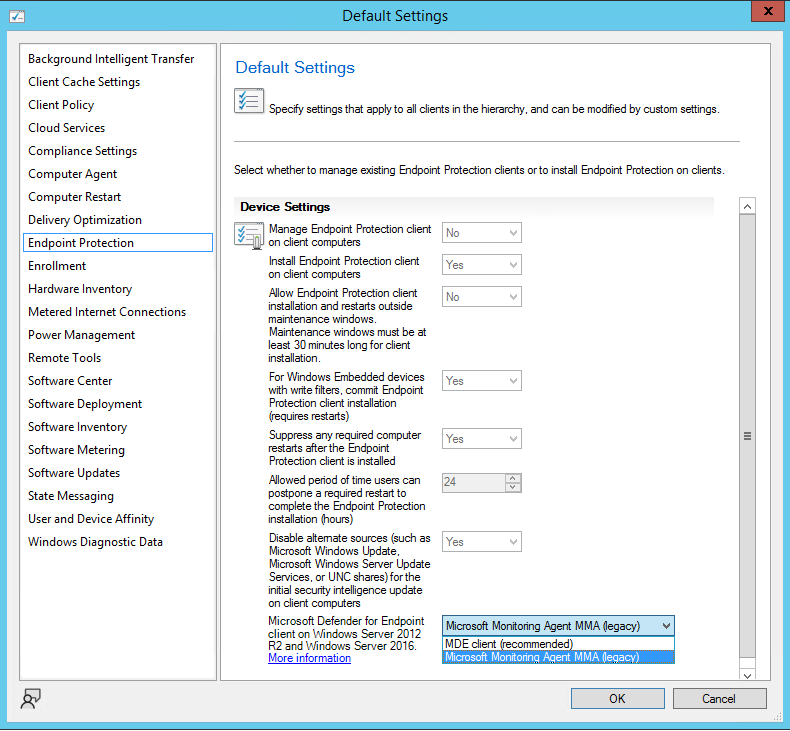

- W konsoli Configuration Manager przejdź do pozycjiUstawienia klienta administracyjnego>.

- Utwórz niestandardowe ustawienia urządzenia klienta lub przejdź do właściwości wymaganego ustawienia klienta i wybierz pozycję Endpoint Protection

- W przypadku ustawienia Ochrona punktu końcowego w usłudze Microsoft Defender Client on Windows Server 2012 R2 and Windows Server 2016 (Klient Ochrona punktu końcowego w usłudze Microsoft Defender w Windows Server 2012 R2 i Windows Server 2016) wartość domyślna jest ustawiana jako Microsoft Monitoring Agent (starsza wersja), na którą należy zmienić wartośćklient MDE (zalecane).

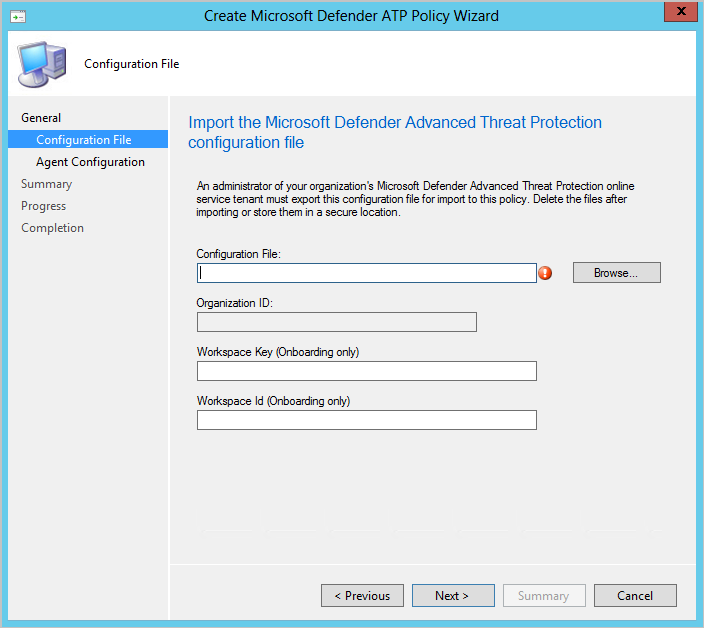

- W konsoli Configuration Manager przejdź do pozycji Zasoby i zgodność>programu Endpoint Protection>Microsoft Defender Zasady usługi ATP i wybierz pozycję Utwórz zasady Microsoft Defender ATP. Zostanie otwarty kreator zasad.

- Wpisz nazwę i opis zasad Ochrona punktu końcowego w usłudze Microsoft Defender i wybierz pozycję Dołączanie.

- Przejdź do pliku konfiguracji wyodrębnianego z pobranego pliku .zip.

- Określ przykłady plików, które są zbierane i udostępniane z zarządzanych urządzeń do analizy.

- Brak

- Wszystkie typy plików

- Przejrzyj podsumowanie i ukończ pracę kreatora.

- Kliknij prawym przyciskiem myszy utworzone zasady, a następnie wybierz pozycję Wdróż, aby skierować zasady Ochrona punktu końcowego w usłudze Microsoft Defender do klientów.

Dołączanie urządzeń z klientem MDE i programem MMA do Ochrona punktu końcowego w usłudze Microsoft Defender

Możesz dołączyć urządzenia z dowolnym z obsługiwanych systemów operacyjnych do Ochrona punktu końcowego w usłudze Microsoft Defender, podając plik konfiguracji, klucz obszaru roboczego i identyfikator obszaru roboczego do Configuration Manager.

Pobieranie pliku konfiguracji, identyfikatora obszaru roboczego i klucza obszaru roboczego

Przejdź do usługi online Ochrona punktu końcowego w usłudze Microsoft Defender i zaloguj się.

Wybierz pozycję Ustawienia, a następnie wybierz pozycję Dołączanie w obszarze nagłówka Punkty końcowe .

W przypadku systemu operacyjnego wybierz pozycję Windows 10 i 11.

Wybierz pozycję Microsoft Endpoint Configuration Manager bieżącą gałąź i nowsze dla metody wdrażania.

Wybierz pozycję Pobierz pakiet.

Pobierz skompresowany plik archiwum (.zip) i wyodrębnij zawartość.

Wybierz pozycję Ustawienia, a następnie wybierz pozycję Dołączanie w obszarze nagłówka Zarządzanie urządzeniami .

W przypadku systemu operacyjnego wybierz z listy windows 7 z dodatkiem SP1 i 8.1 lub Windows Server 2008 R2 Sp1, 2012 R2 i 2016.

- Klucz obszaru roboczego i identyfikator obszaru roboczego będą takie same niezależnie od wybranej opcji.

Skopiuj wartości klucza obszaru roboczego i identyfikatora obszaru roboczego z sekcji Konfigurowanie połączenia .

Ważna

Plik konfiguracji Ochrona punktu końcowego w usłudze Microsoft Defender zawiera informacje poufne, które powinny być zabezpieczone.

Dołączanie urządzeń

W konsoli Configuration Manager przejdź do pozycjiUstawienia klienta administracyjnego>.

Utwórz niestandardowe ustawienia urządzenia klienta lub przejdź do właściwości wymaganego ustawienia klienta i wybierz pozycję Endpoint Protection

W przypadku ustawienia Ochrona punktu końcowego w usłudze Microsoft Defender Client on Windows Server 2012 R2 i Windows Server 2016 upewnij się, że wartość jest ustawiona jako Microsoft Monitoring Agent (starsza wersja).

W konsoli Configuration Manager przejdź do pozycji Zasoby i zgodność>programu Endpoint Protection>Microsoft Defender zasady usługi ATP.

Wybierz pozycję Utwórz zasady Microsoft Defender atp, aby otworzyć kreatora zasad.

Wpisz nazwę i opis zasad Ochrona punktu końcowego w usłudze Microsoft Defender i wybierz pozycję Dołączanie.

Przejdź do pliku konfiguracji wyodrębnianego z pobranego pliku .zip.

Podaj klucz obszaru roboczego i identyfikator obszaru roboczego , a następnie wybierz pozycję Dalej.

Określ przykłady plików, które są zbierane i udostępniane z zarządzanych urządzeń do analizy.

- Brak

- Wszystkie typy plików

Przejrzyj podsumowanie i ukończ pracę kreatora.

Kliknij prawym przyciskiem myszy utworzone zasady, a następnie wybierz pozycję Wdróż, aby skierować zasady Ochrona punktu końcowego w usłudze Microsoft Defender do klientów.

Monitorowanie

W konsoli Configuration Manager przejdź do pozycji Monitorowanie>zabezpieczeń, a następnie wybierz pozycję Microsoft Defender ATP.

Przejrzyj pulpit nawigacyjny Ochrona punktu końcowego w usłudze Microsoft Defender.

Microsoft Defender stan dołączania agenta usługi ATP: liczba i procent kwalifikujących się zarządzanych komputerów klienckich z dołączonymi zasadami aktywnego Ochrona punktu końcowego w usłudze Microsoft Defender

Microsoft Defender kondycja agenta atp: procent klientów komputerów zgłaszających stan swojego agenta Ochrona punktu końcowego w usłudze Microsoft Defender

W dobrej kondycji — prawidłowe działanie

Nieaktywne — brak danych wysyłanych do usługi w okresie

Stan agenta — usługa systemowa agenta w systemie Windows nie jest uruchomiona

Nie dołączono — zasady zostały zastosowane, ale agent nie zgłosił dołączania zasad

Tworzenie pliku konfiguracji odłączania

Zaloguj się do Centrum zabezpieczeń usługi Microsoft Defender.

Wybierz pozycję Ustawienia, a następnie wybierz pozycję Odłączanie w obszarze nagłówka Punktu końcowego .

Wybierz Windows 10 i 11 dla systemu operacyjnego i punktu końcowego firmy Microsoft Configuration Manager bieżącej gałęzi i nowszych dla metody wdrażania.

- Użycie opcji Windows 10 i 11 gwarantuje, że wszystkie urządzenia w kolekcji są wyłączone, a mma jest odinstalowywany w razie potrzeby.

Pobierz skompresowany plik archiwum (.zip) i wyodrębnij zawartość. Pliki odłączania są ważne przez 30 dni.

W konsoli Configuration Manager przejdź do pozycji Zasoby i zgodność>programu Endpoint Protection>Microsoft Defender Zasady usługi ATP i wybierz pozycję Utwórz zasady Microsoft Defender ATP. Zostanie otwarty kreator zasad.

Wpisz nazwę i opis zasad Ochrona punktu końcowego w usłudze Microsoft Defender i wybierz pozycję Odłączanie.

Przejdź do pliku konfiguracji wyodrębnianego z pobranego pliku .zip.

Przejrzyj podsumowanie i ukończ pracę kreatora.

Wybierz pozycję Wdróż, aby kierować zasady Ochrona punktu końcowego w usłudze Microsoft Defender do klientów.

Ważna

Pliki konfiguracji Ochrona punktu końcowego w usłudze Microsoft Defender zawierają poufne informacje, które powinny być zabezpieczone.

Aktualizowanie informacji o dołączaniu dla istniejących urządzeń

Organizacje mogą wymagać zaktualizowania informacji o dołączaniu na urządzeniu za pośrednictwem Microsoft Configuration Manager.

Może to być konieczne ze względu na zmianę ładunku dołączania dla Ochrona punktu końcowego w usłudze Microsoft Defender lub gdy jest ona kierowana przez pomoc techniczną firmy Microsoft.

Zaktualizowanie informacji o dołączaniu spowoduje, że urządzenie zacznie korzystać z nowego ładunku dołączania przy następnym ponownym uruchomieniu.

Ten proces powoduje naruszenie zabezpieczeń akcji w celu zaktualizowania istniejących zasad dołączania i wykonanie jednorazowej akcji na wszystkich istniejących urządzeniach w celu zaktualizowania ładunku dołączania. Użyj skryptu dołączania zasady grupy, aby jednorazowo podnieść poziom urządzeń ze starego ładunku do nowego ładunku.

Uwaga

Te informacje nie muszą przenosić urządzenia między dzierżawami bez pełnego odłączania urządzenia od oryginalnej dzierżawy. Aby uzyskać opcje migrowania urządzeń między organizacjami Ochrona punktu końcowego w usłudze Microsoft Defender, skontaktuj się z pomoc techniczna firmy Microsoft.

Weryfikowanie nowego ładunku dołączania

Pobierz pakiet dołączania zasady grupy z portalu Ochrona punktu końcowego w usłudze Microsoft Defender.

Tworzenie kolekcji na potrzeby weryfikacji nowego ładunku dołączania

Wyklucz tę kolekcję z istniejącej kolekcji Ochrona punktu końcowego w usłudze Microsoft Defender przeznaczonej dla ładunku dołączania.

Wdróż skrypt dołączania zasady grupy do kolekcji testów.

Sprawdź, czy urządzenia korzystają z nowego ładunku dołączania.

Migrowanie do nowego ładunku dołączania

Pobierz pakiet dołączania Microsoft Configuration Manager z portalu Ochrona punktu końcowego w usłudze Microsoft Defender.

Zaktualizuj istniejące zasady dołączania Ochrona punktu końcowego w usłudze Microsoft Defender przy użyciu nowego ładunku dołączania.

Wdróż skrypt z obszaru Validate the new onboarding payload to the existing target collection for the Ochrona punktu końcowego w usłudze Microsoft Defender onboarding policy (Wdróż nowy ładunek dołączania do istniejącej kolekcji docelowej dla zasad dołączania Ochrona punktu końcowego w usłudze Microsoft Defender).

Sprawdź, czy urządzenia korzystają z nowego ładunku dołączania i pomyślnie zużywają ładunek ze skryptu

Uwaga

Po przeprowadzeniu migracji wszystkich urządzeń można usunąć kolekcje skryptów i walidacji ze środowiska przy użyciu zasad dołączania w przyszłości.