Zasady sterowania urządzeniami w Ochrona punktu końcowego w usłudze Microsoft Defender

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender dla Firm

W tym artykule opisano zasady kontroli urządzeń, reguły, wpisy, grupy i zaawansowane warunki. Zasadniczo zasady kontroli urządzeń definiują dostęp dla zestawu urządzeń. Urządzenia, które znajdują się w zakresie, są określane przez listę uwzględnionych grup urządzeń i listę wykluczonych grup urządzeń. Zasady mają zastosowanie, jeśli urządzenie znajduje się we wszystkich uwzględnionych grupach urządzeń i nie ma żadnej z wykluczonych grup urządzeń. Jeśli nie zostaną zastosowane żadne zasady, zostanie zastosowane domyślne wymuszanie.

Domyślnie kontrolka urządzenia jest wyłączona, więc dostęp do wszystkich typów urządzeń jest dozwolony. Aby dowiedzieć się więcej na temat kontroli urządzenia, zobacz Kontrola urządzenia w Ochrona punktu końcowego w usłudze Microsoft Defender.

Kontrolowanie zachowania domyślnego

Gdy kontrolka urządzenia jest włączona, jest domyślnie włączona dla wszystkich typów urządzeń. Domyślne wymuszanie można również zmienić z Zezwalaj naodmowę. Twój zespół ds. zabezpieczeń może również skonfigurować typy urządzeń chronionych przez kontrolę urządzenia. W poniższej tabeli pokazano, jak różne kombinacje ustawień zmieniają decyzję o kontroli dostępu.

| Czy kontrola urządzenia jest włączona? | Działanie domyślne | Typy urządzeń |

|---|---|---|

| Nie | Dostęp jest dozwolony | - Dyski CD/DVD -Drukarki — Wymienne urządzenia multimedialne — Urządzenia przenośne z systemem Windows |

| Tak | (Nie określono) Dostęp jest dozwolony |

- Dyski CD/DVD -Drukarki — Wymienne urządzenia multimedialne — Urządzenia przenośne z systemem Windows |

| Tak | Zaprzeczać | - Dyski CD/DVD -Drukarki — Wymienne urządzenia multimedialne — Urządzenia przenośne z systemem Windows |

| Tak | Odrzucanie wymiennych urządzeń multimedialnych i drukarek | - Drukarki i wymienne urządzenia multimedialne (zablokowane) - Dyski CD/DVD i urządzenia przenośne z systemem Windows (dozwolone) |

Po skonfigurowaniu typów urządzeń kontrola urządzenia w usłudze Defender for Endpoint ignoruje żądania do innych rodzin urządzeń.

Aby uzyskać więcej informacji, zapoznaj się z następującymi artykułami:

- Wdrażanie sterowania urządzeniami i zarządzanie nimi za pomocą Intune

- Wdrażanie sterowania urządzeniami i zarządzanie nimi za pomocą zasady grupy

Policies (zasady)

Aby jeszcze bardziej uściślić dostęp do urządzeń, kontrola urządzenia używa zasad. Zasady to zestaw reguł i grup. Sposób definiowania reguł i grup różni się nieznacznie między środowiskami zarządzania i systemami operacyjnymi, zgodnie z opisem w poniższej tabeli.

| Narzędzie do zarządzania | System operacyjny | Jak zarządzane są reguły i grupy |

|---|---|---|

| Intune — zasady kontroli urządzeń | System Windows | Grupami urządzeń i drukarek można zarządzać jako ustawieniami wielokrotnego użytku i uwzględniać je w regułach. Nie wszystkie funkcje są dostępne w zasadach sterowania urządzeniami (zobacz Wdrażanie sterowania urządzeniami i zarządzanie nimi za pomocą Microsoft Intune) |

| Intune — niestandardowe | System Windows | Każda grupa/reguła jest przechowywana jako ciąg XML w niestandardowych zasadach konfiguracji. Identyfikator OMA-URI zawiera identyfikator GUID grupy/reguły. Identyfikator GUID musi zostać wygenerowany. |

| Zasady grupy | System Windows | Grupy i reguły są definiowane w oddzielnych ustawieniach XML w obiekcie zasady grupy (zobacz Wdrażanie kontrolki urządzenia i zarządzanie nią za pomocą zasady grupy). |

| Intune | Mac | Reguły i zasady są łączone w pojedynczy kod JSON i uwzględniane w mobileconfig pliku wdrożonym przy użyciu Intune |

| JAMF | Mac | Reguły i zasady są łączone w pojedynczy kod JSON i konfigurowane przy użyciu narzędzia JAMF jako zasad sterowania urządzeniami (zobacz Device Control for macOS) |

Reguły i grupy są identyfikowane za pomocą globalnego unikatowego identyfikatora (GUID). Jeśli zasady sterowania urządzeniami są wdrażane przy użyciu narzędzia do zarządzania innego niż Intune, muszą zostać wygenerowane identyfikatory GUID. Identyfikatory GUID można wygenerować przy użyciu programu PowerShell.

Aby uzyskać szczegółowe informacje o schemacie, zobacz schemat JSON dla komputerów Mac.

Użytkownicy

Zasady sterowania urządzeniami mogą być stosowane do użytkowników i/lub grup użytkowników. W systemie Windows zasady sterowania urządzeniami mogą mieć warunek przeznaczony dla użytkowników lub grup użytkowników zdefiniowanych w Tożsamość Microsoft Entra lub Windows Server Active Directory. Można zdefiniować zasady, które zezwalają określonym użytkownikom na posiadanie większej lub mniejszej liczby uprawnień w zależności od potrzeb biznesowych. Kontrola urządzenia aktywnie analizuje sesje użytkowników i podejmuje decyzje dotyczące wymuszania na podstawie zasad przeznaczonych dla określonych użytkowników lub grup. Oznacza to, że niektóre akcje, takie jak zablokowanie urządzenia lub wylogowanie się z profilu użytkownika, mogą spowodować niezadowolenie warunków użytkownika, co jest oczekiwanym zachowaniem.

Uwaga

W artykułach związanych z kontrolą urządzenia grupy użytkowników są nazywane grupami użytkowników. Termin grupy odnosi się do grup zdefiniowanych w zasadach sterowania urządzeniami.

Najlepsze rozwiązania dotyczące używania kontroli urządzeń z użytkownikami i grupami użytkowników

Aby utworzyć regułę dla pojedynczego użytkownika w systemie Windows, utwórz wpis z warunkiem

Siddla każdego użytkownika w regule.Aby utworzyć regułę dla grupy użytkowników w systemie Windows i Intune, utwórz wpis z warunkiem

Siddla każdej grupy użytkowników w [regule] i skieruj zasady do grupy maszyn w Intune lub utwórz regułę bez warunków i ukiekuj zasady Intune do grupy użytkowników.Na komputerze Mac użyj Intune i skieruj zasady do grupy użytkowników w Tożsamość Microsoft Entra.

Ostrzeżenie

Nie używaj warunków zarówno dla użytkowników, jak i grup użytkowników w regułach i docelowych grupach użytkowników w Intune.

Uwaga

Jeśli problemem jest łączność sieciowa, użyj Intune grup użytkowników lub lokalnych grup usługi Active Directory. Warunki grupy użytkowników/użytkowników, które odwołują się do Tożsamość Microsoft Entra, powinny być używane tylko w środowiskach, które mają niezawodne połączenie z Tożsamość Microsoft Entra.

Reguły

Reguła definiuje listę uwzględnionych grup i listę wykluczonych grup. Aby reguła została zastosowana, urządzenie musi znajdować się we wszystkich uwzględnionych grupach i żadnej z wykluczonych grup. Jeśli urządzenie jest zgodne z regułą, zostaną ocenione wpisy dla tej reguły. Wpis definiuje zastosowane opcje akcji i powiadomień, jeśli żądanie jest zgodne z warunkami. Jeśli żadne reguły nie zostaną zastosowane lub żadne wpisy nie będą zgodne z żądaniem, zostanie zastosowane domyślne wymuszanie.

Aby na przykład zezwolić na dostęp do zapisu dla niektórych urządzeń USB i dostęp do odczytu dla wszystkich innych urządzeń USB, użyj następujących zasad, grup i wpisów z domyślnym wymuszaniem ustawionym na odmowę.

| Grupa | Opis |

|---|---|

| Wszystkie wymienne urządzenia magazynujące | Wymienne urządzenia magazynujące |

| Zapisywalne obiekty USB | Lista obiektów USB, dla których dostęp do zapisu jest dozwolony |

| Reguła | Dołączone grupy urządzeń | Wykluczone grupy urządzeń | Wpis |

|---|---|---|---|

| Dostęp tylko do odczytu dla usb | Wszystkie wymienne urządzenia magazynujące | Zapisywalne obiekty USB | Dostęp tylko do odczytu |

| Dostęp do zapisu dla baz danych USB | Zapisywalne obiekty USB | Dostęp do zapisu |

Nazwa reguły jest wyświetlana w portalu do raportowania i w wyskakujących powiadomieniach dla użytkowników, dlatego pamiętaj o podać nazwy opisowe reguł.

Reguły można skonfigurować, edytując zasady w Intune, używając pliku XML w systemie Windows lub używając pliku JSON na komputerze Mac. Wybierz każdą kartę, aby uzyskać więcej szczegółów.

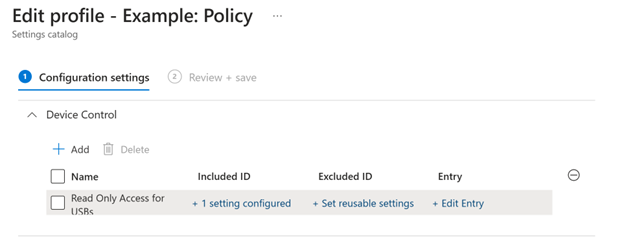

Na poniższej ilustracji przedstawiono ustawienia konfiguracji zasad sterowania urządzeniami w Intune:

Na zrzucie ekranu dołączony identyfikator i wykluczony identyfikator są odwołaniami do dołączonych i wykluczonych grup ustawień wielokrotnego użytku. Zasady mogą mieć wiele reguł.

Intune nie uwzględnia kolejności reguł. Reguły można ocenić w dowolnej kolejności, dlatego należy jawnie wykluczyć grupy urządzeń, które nie są w zakresie reguły.

Wpisy

Zasady kontroli urządzeń definiują dostęp (nazywany wpisem) dla zestawu urządzeń. Wpisy definiują opcje akcji i powiadomień dla urządzeń zgodnych z zasadami i warunkami zdefiniowanymi we wpisie.

| Ustawienie wpisu | Opcje |

|---|---|

| Maska dostępu | Stosuje akcję tylko wtedy, gdy operacje dostępu są zgodne z maską dostępu — maska dostępu jest bitowa lub wartości dostępu: 1 — Odczyt urządzenia 2 — Zapis urządzenia 4 — Wykonywanie urządzenia 8 — Odczyt pliku 16 — Zapisywanie plików 32 — Wykonywanie pliku 64 — Drukowanie Przykład: Odczyt, zapis i wykonanie urządzenia = 7 (1+2+4) Odczyt urządzenia, Odczyt dysku = 9 (1+8) |

| Akcja | Zezwalaj Zaprzeczać AuditAllow AuditDeny |

| Powiadomienie | Brak (wartość domyślna) Generowane jest zdarzenie Użytkownik otrzymuje powiadomienie |

Ocena wpisów

Istnieją dwa typy wpisów: wpisy wymuszania (Zezwalaj/Odmów) i wpisy inspekcji (AuditAllow/AuditDeny).

Wpisy wymuszania dla reguły są oceniane w kolejności do momentu dopasowania wszystkich żądanych uprawnień. Jeśli żadne wpisy nie pasują do reguły, następna reguła zostanie oceniona. Jeśli żadne reguły nie są zgodne, zostanie zastosowana wartość domyślna.

Wpisy inspekcji

Zdarzenia inspekcji kontrolują zachowanie, gdy kontrolka urządzenia wymusza regułę (zezwalaj/odmawiaj). Kontrolka urządzenia może wyświetlać powiadomienie użytkownikowi końcowemu. Użytkownik otrzymuje powiadomienie zawierające nazwę zasad kontroli urządzenia i nazwę urządzenia. Powiadomienie jest wyświetlane raz na godzinę po odmowie początkowego dostępu.

Kontrolka urządzenia może również utworzyć zdarzenie, które jest dostępne w obszarze Zaawansowane wyszukiwanie zagrożeń.

Ważna

Istnieje limit 300 zdarzeń na urządzenie dziennie. Wpisy inspekcji są przetwarzane po podjęciu decyzji o wymuszaniu. Oceniane są wszystkie odpowiednie wpisy inspekcji.

Warunki

Wpis obsługuje następujące opcjonalne warunki:

- Warunek grupy użytkowników/użytkowników: stosuje akcję tylko do grupy użytkowników/użytkowników zidentyfikowanych przez identyfikator SID

Uwaga

W przypadku grup użytkowników i użytkowników przechowywanych w Tożsamość Microsoft Entra użyj identyfikatora obiektu w warunku. W przypadku grup użytkowników i użytkowników przechowywanych lokalnie użyj identyfikatora zabezpieczeń (SID)

Uwaga

W systemie Windows identyfikator SID zalogowanego użytkownika można pobrać, uruchamiając polecenie whoami /userprogramu PowerShell .

- Warunek maszyny: stosuje akcję tylko do urządzenia/grupy zidentyfikowanej przez identyfikator SID

- Warunek parametrów: stosuje akcję tylko wtedy, gdy parametry są zgodne (zobacz Warunki zaawansowane)

Wpisy mogą być dalej ograniczone do określonych użytkowników i urządzeń. Na przykład zezwalaj na dostęp do odczytu do tych usb dla tego użytkownika tylko na tym urządzeniu.

| Polityka | Dołączone grupy urządzeń | Wykluczone grupy urządzeń | Entry(ies) |

|---|---|---|---|

| Dostęp tylko do odczytu dla usb | Wszystkie wymienne urządzenia magazynujące | Zapisywalne obiekty USB | Dostęp tylko do odczytu |

| Dostęp do zapisu dla baz danych USB | Zapisywalne obiekty USB | Dostęp do zapisu dla użytkownika 1 Dostęp do zapisu dla użytkownika 2 w grupie urządzeń A |

Wszystkie warunki we wpisie muszą być prawdziwe, aby akcja została zastosowana.

Wpisy można skonfigurować przy użyciu Intune, pliku XML w systemie Windows lub pliku JSON na komputerze Mac. Wybierz każdą kartę, aby uzyskać więcej szczegółów.

W Intune pole Maska dostępu zawiera opcje, takie jak:

- Odczyt (odczyt na poziomie dysku = 1)

- Zapis (zapis na poziomie dysku = 2)

- Execute (Wykonanie na poziomie dysku = 4)

- Drukuj (Drukuj = 64).

Nie wszystkie funkcje są wyświetlane w interfejsie użytkownika Intune. Aby uzyskać więcej informacji, zobacz Deploy and manage device control with Intune (Wdrażanie kontroli urządzeń i zarządzanie nią za pomocą Intune).

Grupy

Grupy definiują kryteria filtrowania obiektów według ich właściwości. Obiekt jest przypisywany do grupy, jeśli jej właściwości są zgodne z właściwościami zdefiniowanymi dla grupy.

Uwaga

Grupy w tej sekcji nie odwołują się do grup użytkowników.

Przykład:

- Dozwolone obiekty USB to wszystkie urządzenia zgodne z dowolnym z tych producentów

- Utracone obiekty USB to wszystkie urządzenia zgodne z dowolnym z tych numerów seryjnych

- Dozwolone drukarki to wszystkie urządzenia zgodne z dowolnym z tych VID/PID

Właściwości można dopasować na cztery sposoby: MatchAll, MatchAny, MatchExcludeAll, i MatchExcludeAny

-

MatchAll: właściwości są relacją "I"; Na przykład, jeśli administrator umieszczaDeviceIDiInstancePathID, dla każdego podłączonego USB, system sprawdza, czy usb spełnia obie wartości. -

MatchAny: właściwości są relacją "Or"; Jeśli na przykład administrator umieszcza wartości DeviceID iInstancePathID, dla każdego podłączonego portu USB, system wymusza, o ile port USB ma identycznąDeviceIDwartość lubInstanceIDwartość. -

MatchExcludeAll: Właściwości są relacją "I", a wszystkie elementy, które NIE spełniają, są objęte. Jeśli na przykład administrator umieszczaDeviceIDiInstancePathIDużywaMatchExcludeAllpolecenia dla każdego podłączonego portu USB, system wymusza działanie tak długo, jak długo usb nie ma identycznychDeviceIDwartości iInstanceIDwartości. -

MatchExcludeAny: Właściwości są relacją "Lub", a wszystkie elementy, które NIE spełniają, są objęte. Jeśli na przykład administrator umieszczaDeviceIDiInstancePathIDużywaMatchExcludeAnypolecenia dla każdego podłączonego portu USB, system wymusza, o ile port USB nie ma identycznejDeviceIDwartości aniInstanceIDwartości.

Grupy są używane na dwa sposoby: wybieranie urządzeń do dołączania/wykluczania w regułach oraz filtrowanie dostępu pod kątem zaawansowanych warunków. Ta tabela zawiera podsumowanie typów grup i sposobu ich użycia.

| Wpisać | Opis | O/S | Dołączanie/wykluczanie reguł | Warunki zaawansowane |

|---|---|---|---|---|

| Urządzenie (domyślne) | Filtrowanie urządzeń i drukarek | Windows/Mac | X | |

| Sieć | Filtrowanie warunków sieciowych | System Windows | X | |

| Połączenie sieci VPN | Filtrowanie warunków sieci VPN | System Windows | X | |

| Plik | Filtrowanie właściwości pliku | System Windows | X | |

| Zadanie drukowania | Filtrowanie właściwości drukowanego pliku | System Windows | X |

Urządzenia w zakresie zasad określone przez listę uwzględnionych grup i listę wykluczonych grup. Reguła ma zastosowanie, jeśli urządzenie znajduje się we wszystkich uwzględnionych grupach i nie ma żadnej z wykluczonych grup. Grupy mogą być składane z właściwości urządzeń. Można użyć następujących właściwości:

| Własność | Opis | Urządzenia z systemem Windows | Urządzenia mac | Drukarki |

|---|---|---|---|---|

FriendlyNameId |

Przyjazna nazwa w systemie Windows Menedżer urządzeń | T | N | T |

PrimaryId |

Typ urządzenia | T | T | T |

VID_PID |

Identyfikator dostawcy to czterocyfrowy kod dostawcy przypisywany przez komitet USB do dostawcy. Identyfikator produktu to czterocyfrowy kod produktu przypisany do urządzenia przez dostawcę. Obsługiwane są symbole wieloznaczne. Na przykład 0751_55E0 |

T | N | T |

PrinterConnectionId |

Typ połączenia drukarki: - USB: Drukarka podłączona za pośrednictwem portu USB komputera. - Network: Drukarka sieciowa to drukarka, która jest dostępna przez połączenie sieciowe, dzięki czemu jest dostępna dla innych komputerów połączonych z siecią.- Corporate: Drukarka firmowa to kolejka wydruku współużytkowana za pośrednictwem lokalnego programu Windows Print Server.- Universal: Universal Print to nowoczesne rozwiązanie do drukowania, którego organizacje mogą używać do zarządzania infrastrukturą drukowania za pośrednictwem usług w chmurze firmy Microsoft. Co to jest universal print? — Drukowanie uniwersalne | Microsoft Docs - File: "Microsoft Print to PDF" i "Microsoft XPS Document Writer" lub inne drukarki używające pliku: lub PORTPROMPT: port- Custom: drukarka, która nie łączy się za pośrednictwem portu wydruku firmy Microsoft- Local: drukarka nie ma żadnego z wcześniej wymienionych typów. Na przykład drukowanie za pośrednictwem protokołu RDP lub przekierowanie drukarek |

N | N | T |

BusId |

Informacje o urządzeniu (aby uzyskać więcej informacji, zobacz sekcje, które są zgodne z tą tabelą) | T | N | N |

DeviceId |

Informacje o urządzeniu (aby uzyskać więcej informacji, zobacz sekcje, które są zgodne z tą tabelą) | T | N | N |

HardwareId |

Informacje o urządzeniu (aby uzyskać więcej informacji, zobacz sekcje, które są zgodne z tą tabelą) | T | N | N |

InstancePathId |

Informacje o urządzeniu (aby uzyskać więcej informacji, zobacz sekcje, które są zgodne z tą tabelą) | T | N | N |

SerialNumberId |

Informacje o urządzeniu (aby uzyskać więcej informacji, zobacz sekcje, które są zgodne z tą tabelą) | T | T | N |

PID |

Identyfikator produktu to czterocyfrowy kod produktu przypisany do urządzenia przez dostawcę | T | T | N |

VID |

Identyfikator dostawcy to czterocyfrowy kod dostawcy przypisywany przez komitet USB do dostawcy. | T | T | N |

DeviceEncryptionStateId |

(wersja zapoznawcza) Stan szyfrowania funkcji BitLocker urządzenia. Prawidłowe wartości to BitlockerEncrypted lub Plain |

T | N | N |

APFS Encrypted |

Jeśli urządzenie jest szyfrowane za pomocą protokołu APFS | N | T | N |

Określanie właściwości urządzenia przy użyciu Menedżer urządzeń systemu Windows

W przypadku urządzeń z systemem Windows możesz użyć Menedżer urządzeń, aby poznać właściwości urządzeń.

Otwórz Menedżer urządzeń, znajdź urządzenie, kliknij prawym przyciskiem myszy pozycję Właściwości, a następnie wybierz kartę Szczegóły.

Na liście Właściwości wybierz pozycję Ścieżka wystąpienia urządzenia.

Wartość wyświetlana dla ścieżki wystąpienia urządzenia to

InstancePathId, ale zawiera również inne właściwości:USB\VID_090C&PID_1000\FBH1111183300721{BusId}\{DeviceId}\{SerialNumberId}

Właściwości menedżera urządzeń są mapowane na kontrolkę urządzenia, jak pokazano w poniższej tabeli:

Menedżer urządzeń Kontrola urządzenia Identyfikatory sprzętu HardwareIdPrzyjazna nazwa FriendlyNameIdRodzic VID_PIDDeviceInstancePath InstancePathId

Używanie raportów i zaawansowanego wyszukiwania zagrożeń do określania właściwości urządzeń

Właściwości urządzenia mają nieco inne etykiety w zaawansowanym polowaniu. Poniższa tabela mapuje etykiety w portalu na propertyId w zasadach sterowania urządzeniami.

| właściwość portalu Microsoft Defender | Identyfikator właściwości kontrolki urządzenia |

|---|---|

| Nazwa nośnika | FriendlyNameId |

| Identyfikator dostawcy | HardwareId |

| DeviceId | InstancePathId |

| Serial Number (Numer seryjny) | SerialNumberId |

Uwaga

Upewnij się, że wybrany obiekt ma poprawną klasę multimediów dla zasad. Ogólnie rzecz biorąc, w przypadku magazynu wymiennego użyj polecenia Class Name == USB.

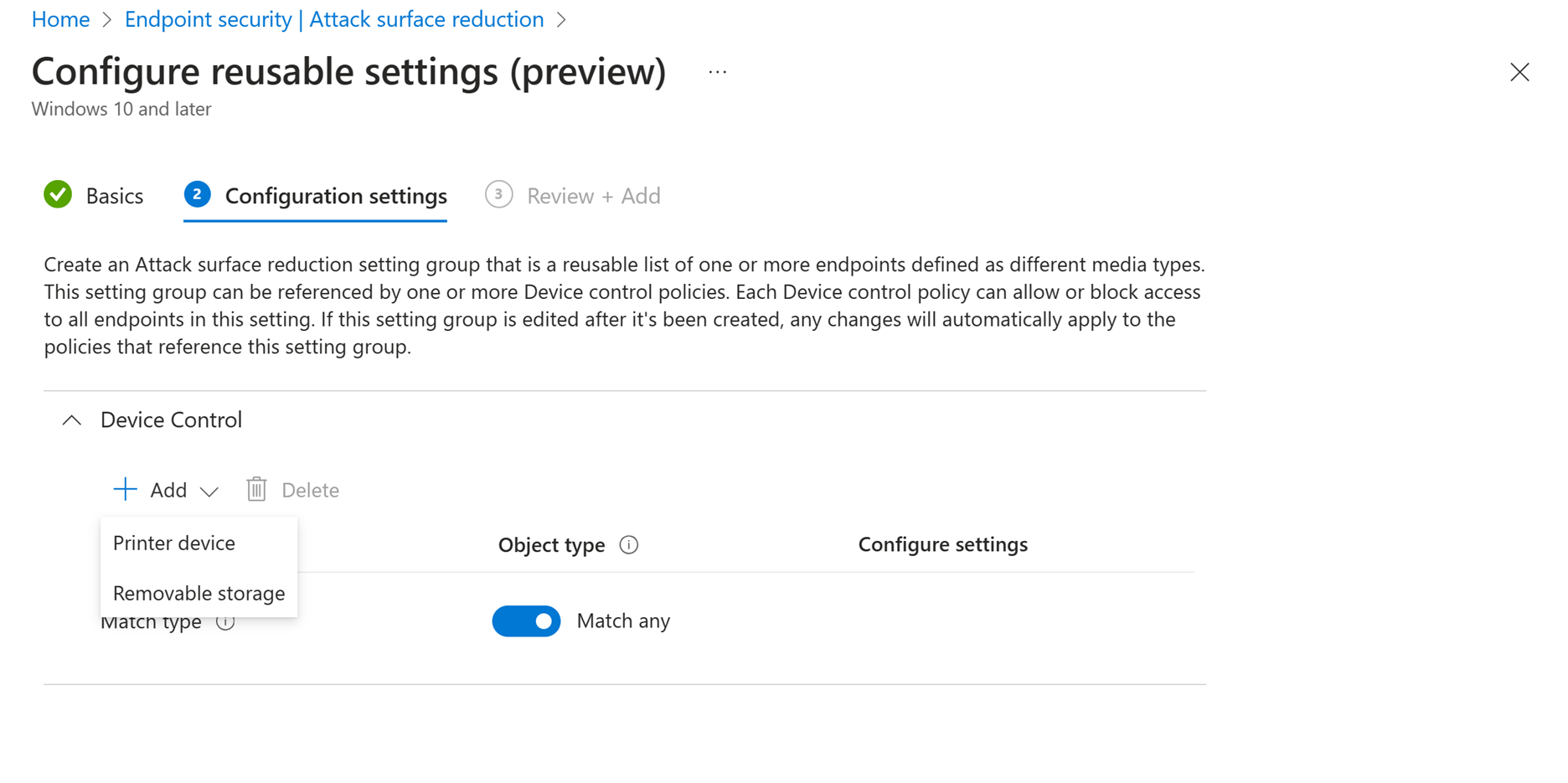

Konfigurowanie grup w Intune, XML w systemie Windows lub JSON na komputerach Mac

Grupy można skonfigurować w Intune, przy użyciu pliku XML dla systemu Windows lub przy użyciu pliku JSON na komputerze Mac. Wybierz każdą kartę, aby uzyskać więcej szczegółów.

Uwaga

Elementy Group Id w formacie XML i id JSON służą do identyfikowania grupy w ramach kontroli urządzenia. Nie jest to odwołanie do żadnej innej grupy użytkowników w Tożsamość Microsoft Entra.

Ustawienia wielokrotnego użytku w Intune mapować na grupy urządzeń. Ustawienia wielokrotnego użytku można skonfigurować w Intune.

Istnieją dwa typy grup: Urządzenie drukarki i Magazyn wymienny. W poniższej tabeli wymieniono właściwości tych grup.

| Typ grupy | Właściwości |

|---|---|

| Urządzenie drukarki | - FriendlyNameId- PrimaryId- PrinterConnectionId- VID_PID |

| Magazyn wymienny | - BusId - DeviceId- FriendlyNameId- HardwareId- InstancePathId- PID- PrimaryId- SerialNumberId- VID- VID_PID |

Warunki zaawansowane

Wpisy mogą być dodatkowo ograniczone na podstawie parametrów. Parametry stosują zaawansowane warunki, które wykraczają poza urządzenie. Zaawansowane warunki umożliwiają precyzyjne sterowanie na podstawie oceny sieci, połączenia sieci VPN, pliku lub zadania drukowania.

Uwaga

Warunki zaawansowane są obsługiwane tylko w formacie XML.

Warunki sieciowe

W poniższej tabeli opisano właściwości grupy sieciowej:

| Własność | Opis |

|---|---|

NameId |

Nazwa sieci. Obsługiwane są symbole wieloznaczne. |

NetworkCategoryId |

Prawidłowe opcje to Public, Privatelub DomainAuthenticated. |

NetworkDomainId |

Prawidłowe opcje to NonDomain, Domain, DomainAuthenticated. |

Te właściwości są dodawane do descriptorIdList grupy typu Sieć. Oto przykładowy fragment kodu:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30a}" Type="Network" MatchType="MatchAll">

<DescriptorIdList>

<NetworkCategoryId>Public</PathId>

<NetworkDomainId>NonDomain</PathId>

</DescriptorIdList>

</Group>

Grupa jest następnie przywoływane jako parametry we wpisie, jak pokazano w poniższym fragmencie kodu:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<Network MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30a }</GroupId>

</Network>

</Parameters>

</Entry>

Warunki połączenia sieci VPN

W poniższej tabeli opisano warunki połączenia sieci VPN:

| Name (Nazwa) | Opis |

|---|---|

NameId |

Nazwa połączenia sieci VPN. Obsługiwane są symbole wieloznaczne. |

VPNConnectionStatusId |

Prawidłowe wartości to Connected lub Disconnected. |

VPNServerAddressId |

Wartość ciągu .VPNServerAddress Obsługiwane są symbole wieloznaczne. |

VPNDnsSuffixId |

Wartość ciągu .VPNDnsSuffix Obsługiwane są symbole wieloznaczne. |

Te właściwości są dodawane do DescriptorIdList grupy typu VPNConnection, jak pokazano w poniższym fragmencie kodu:

<Group Id="{d633d17d-d1d1-4c73-aa27-c545c343b6d7}" Type="VPNConnection">

<Name>Corporate VPN</Name>

<MatchType>MatchAll</MatchType>

<DescriptorIdList>

<NameId>ContosoVPN</NameId>

<VPNServerAddressId>contosovpn.*.contoso.com</VPNServerAddressId>

<VPNDnsSuffixId>corp.contoso.com</VPNDnsSuffixId>

<VPNConnectionStatusId>Connected</VPNConnectionStatusId>

</DescriptorIdList>

</Group>

Następnie grupa jest przywoływane jako parametry we wpisie, jak pokazano w poniższym fragmencie kodu:

<Entry Id="{27c79875-25d2-4765-aec2-cb2d1000613f}">

<Type>Allow</Type>

<Options>0</Options>

<AccessMask>64</AccessMask>

<Parameters MatchType="MatchAny">

<VPNConnection>

<GroupId>{d633d17d-d1d1-4c73-aa27-c545c343b6d7}</GroupId>

</VPNConnection>

</Parameters>

</Entry>

Grupa jest następnie przywoływane jako parametry we wpisie, jak pokazano w poniższym fragmencie kodu:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<File MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30f }</GroupId>

</File>

</Parameters>

</Entry>

Warunki zadania drukowania

W poniższej tabeli opisano PrintJob właściwości grupy:

| Name (Nazwa) | Opis |

|---|---|

PrintOutputFileNameId |

Ścieżka pliku docelowego danych wyjściowych do drukowania w pliku. Obsługiwane są symbole wieloznaczne. Na przykład C:\*\Test.pdf |

PrintDocumentNameId |

Ścieżka pliku źródłowego. Obsługiwane są symbole wieloznaczne. Ta ścieżka może nie istnieć. Na przykład dodaj tekst do nowego pliku w Notatniku, a następnie drukuj bez zapisywania pliku. |

Te właściwości są dodawane do DescriptorIdList grupy typu PrintJob, jak pokazano w poniższym fragmencie kodu:

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30b}" Type="PrintJob" MatchType="MatchAny">

<DescriptorIdList>

<PrintOutputFileNameId>C:\Documents\*.pdf</PrintOutputFileNameId >

<PrintDocumentNameId>*.xlsx</PrintDocumentNameId>

<PrintDocumentNameId>*.docx</PrintDocumentNameId>

</DescriptorIdList>

</Group>

Grupa jest następnie przywoływane jako parametry we wpisie, jak pokazano w poniższym fragmencie kodu:

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<PrintJob MatchType="MatchAny">

<GroupId>{e5f619a7-5c58-4927-90cd-75da2348a30b}</GroupId>

</PrintJob>

</Parameters>

</Entry>

Następne kroki

- Wyświetlanie zdarzeń i informacji dotyczących sterowania urządzeniami w Ochrona punktu końcowego w usłudze Microsoft Defender

- Wdrażanie kontrolki urządzenia i zarządzanie nią w Ochrona punktu końcowego w usłudze Microsoft Defender przy użyciu Microsoft Intune

- Wdrażanie kontroli urządzeń i zarządzanie nią w Ochrona punktu końcowego w usłudze Microsoft Defender przy użyciu zasady grupy

- Kontrola urządzenia dla systemu macOS