Wdrażanie kontrolki urządzenia i zarządzanie nią w Ochrona punktu końcowego w usłudze Microsoft Defender przy użyciu Microsoft Intune

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender dla Firm

Jeśli używasz Intune do zarządzania ustawieniami usługi Defender for Endpoint, możesz użyć go do wdrożenia funkcji kontroli urządzeń i zarządzania nimi. Różne aspekty kontroli urządzenia są zarządzane inaczej w Intune, zgodnie z opisem w poniższych sekcjach.

Konfigurowanie kontroli urządzeń i zarządzanie nią w Intune

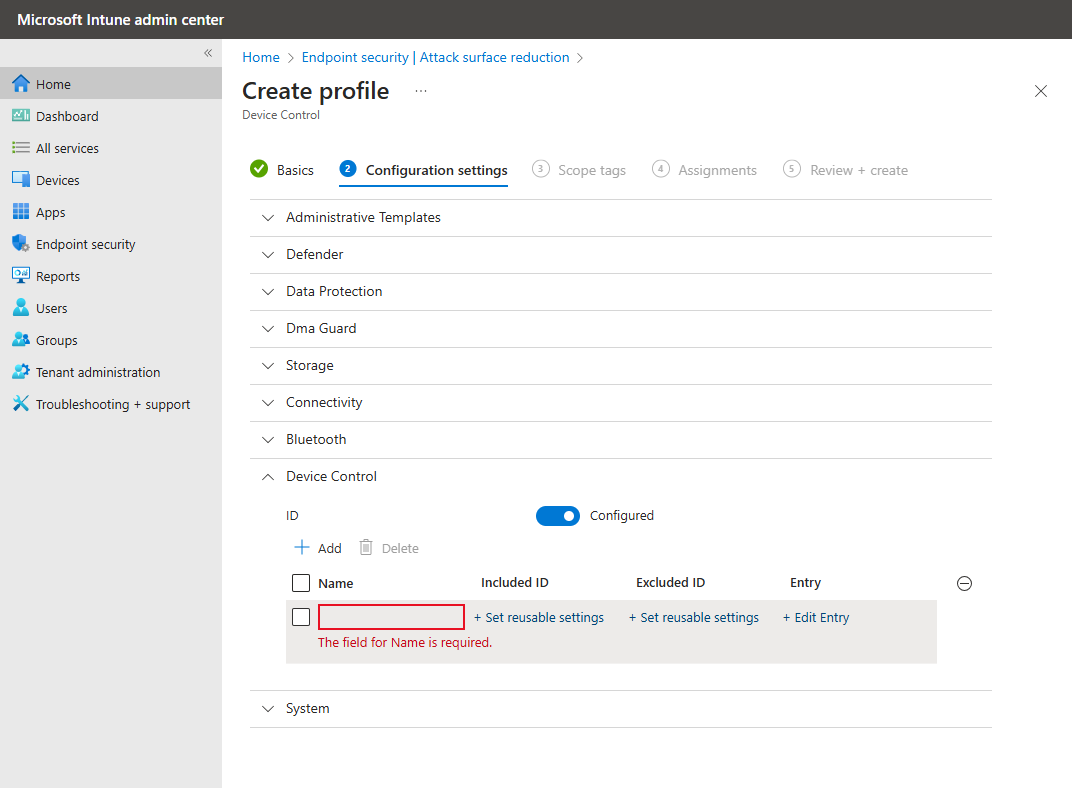

Przejdź do centrum administracyjnego Intune i zaloguj się.

Przejdź do obszaruZmniejszanie obszaru ataków zabezpieczeń >punktu końcowego.

W obszarze Zasady zmniejszania obszaru ataków wybierz istniejące zasady lub wybierz pozycję + Utwórz zasady , aby skonfigurować nowe zasady, używając następujących ustawień:

- Na liście Platforma wybierz pozycje Windows 10, Windows 11 i Windows Server. (Kontrola urządzenia nie jest obecnie obsługiwana w Windows Server, nawet jeśli ten profil jest wybierany dla zasad kontroli urządzeń).

- Na liście Profil wybierz pozycję Kontrola urządzenia.

Na karcie Podstawy określ nazwę i opis zasad.

Na karcie Ustawienia konfiguracji zostanie wyświetlona lista ustawień. Nie musisz konfigurować wszystkich tych ustawień jednocześnie. Rozważ rozpoczęcie pracy z kontrolką urządzenia.

- W obszarze Szablony administracyjne masz ustawienia Instalacji urządzenia i Dostępu do magazynu wymiennego .

- W obszarze Defender zobacz Allow Full Scan Removable Drive Scan settings (Zezwalaj na pełne skanowanie ustawień skanowania dysków wymiennych ).

- W obszarze Ochrona danych zobacz Zezwalaj na bezpośrednie ustawienia dostępu do pamięci .

- W obszarze Dma Guard zobacz Ustawienia zasad wyliczenia urządzenia .

- W obszarze Magazyn zobacz Ustawienia odmowy dostępu do zapisu na dysku wymiennym .

- W obszarze Łączność zobacz Zezwalaj na połączenie USB** i Zezwalaj na ustawienia bluetooth .

- W obszarze Bluetooth zobacz listę ustawień dotyczących połączeń i usług Bluetooth. Aby uzyskać więcej informacji, zobacz Dostawca usług konfiguracji zasad — Bluetooth.

- W obszarze Kontrola urządzenia można skonfigurować zasady niestandardowe z ustawieniami wielokrotnego użytku. Aby uzyskać więcej informacji, zobacz Omówienie kontroli urządzeń: reguły.

- W obszarze System zobacz Zezwalaj na ustawienia karty magazynu .

Po skonfigurowaniu ustawień przejdź do karty Tagi zakresu , na której można określić tagi zakresu dla zasad.

Na karcie Przypisania określ grupy użytkowników lub urządzeń do odbierania zasad. Aby uzyskać więcej informacji, zobacz Przypisywanie zasad w Intune.

Na karcie Przeglądanie i tworzenie przejrzyj ustawienia i wprowadź wszelkie wymagane zmiany.

Gdy wszystko będzie gotowe, wybierz pozycję Utwórz , aby utworzyć zasady kontroli urządzenia.

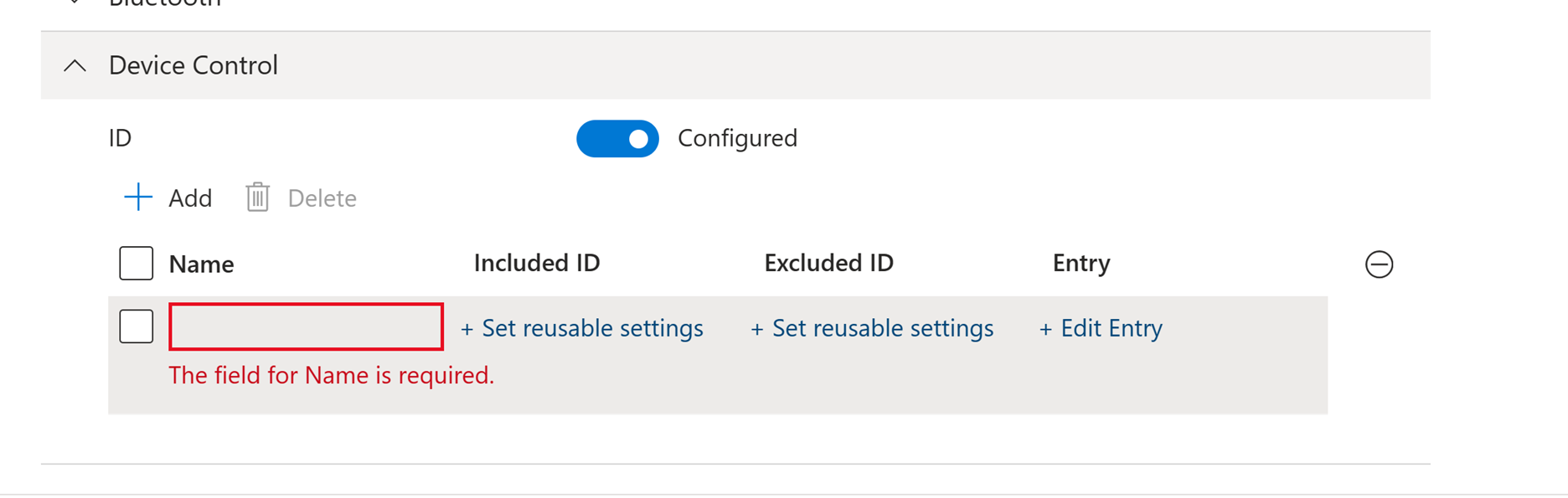

Profile sterowania urządzeniami

W Intune każdy wiersz reprezentuje zasady sterowania urządzeniami. Dołączony identyfikator to ustawienie wielokrotnego użytku, do których mają zastosowanie zasady. Wykluczony identyfikator to ustawienie wielokrotnego użytku wykluczone z zasad. Wpis zasad zawiera dozwolone uprawnienia i zachowanie kontroli urządzenia, które wchodzi w życie, gdy zasady mają zastosowanie.

Aby uzyskać informacje na temat dodawania grup ustawień wielokrotnego użytku, które znajdują się w wierszu poszczególnych zasad sterowania urządzeniami, zobacz sekcję Dodawanie grup wielokrotnego użytku do profilu kontrolki urządzenia w sekcji Używanie grup ustawień wielokrotnego użytku z zasadami Intune.

Zasady można dodawać i usuwać przy użyciu + ikon i — . Nazwa zasad jest wyświetlana w ostrzeżeniu dla użytkowników oraz w zaawansowanych wyszukiwaniach zagrożeń i raportach.

Możesz dodać zasady inspekcji i dodać zasady zezwalania/odrzucania. Zaleca się zawsze dodawanie zasad Zezwalaj i/lub Odmów podczas dodawania zasad inspekcji, aby nie były wyświetlane nieoczekiwane wyniki.

Ważna

Jeśli konfigurujesz tylko zasady inspekcji, uprawnienia są dziedziczone z domyślnego ustawienia wymuszania.

Uwaga

- Kolejność, w której zasady są wymienione w interfejsie użytkownika, nie jest zachowywana na potrzeby wymuszania zasad. Najlepszym rozwiązaniem jest użycie zasad zezwalania/odrzucania. Upewnij się, że opcja Zasady zezwalania/odmowy nie przecina się, jawnie dodając urządzenia do wykluczenia. Korzystając z interfejsu graficznego Intune, nie można zmienić domyślnego wymuszania. Jeśli zmienisz domyślne wymuszanie na

Denyi utworzyszAllowzasady do zastosowania dla określonych urządzeń, wszystkie urządzenia zostaną zablokowane z wyjątkiem urządzeń ustawionych w zasadachAllow.

Definiowanie ustawień za pomocą identyfikatora OMA-URI

Ważna

Skonfigurowanie kontroli urządzenia przy użyciu Intune OMA-URI wymaga, aby obciążenie konfiguracji urządzenia było zarządzane przez Intune, jeśli urządzenie jest współzarządzane za pomocą Configuration Manager. Aby uzyskać więcej informacji, zobacz How to switch Configuration Manager workloads to Intune (Jak przełączyć obciążenia Configuration Manager na Intune).

W poniższej tabeli zidentyfikuj ustawienie, które chcesz skonfigurować, a następnie użyj informacji w kolumnach OMA-URI i typu danych & wartości. Ustawienia są wyświetlane w kolejności alfabetycznej.

| Ustawienie | OMA-URI, typ danych, wartości & |

|---|---|

|

Domyślne wymuszanie kontroli urządzenia Domyślne wymuszanie określa, jakie decyzje są podejmowane podczas kontroli dostępu urządzeń, gdy żadna z reguł zasad nie jest zgodna |

./Vendor/MSFT/Defender/Configuration/DefaultEnforcementLiczba całkowita: - DefaultEnforcementAllow = 1- DefaultEnforcementDeny = 2 |

|

Typy urządzeń Typy urządzeń identyfikowane przez ich podstawowe identyfikatory z włączoną ochroną sterowania urządzeniami. Należy określić identyfikatory rodziny produktów oddzielone potokiem. Podczas wybierania wielu typów urządzeń należy upewnić się, że ciąg jest jednym słowem bez spacji. Konfiguracja, która nie jest zgodna z tą składnią, spowoduje nieoczekiwane zachowanie. |

./Vendor/MSFT/Defender/Configuration/SecuredDevicesConfigurationStruna: - RemovableMediaDevices- CdRomDevices- WpdDevices- PrinterDevices |

|

Włączanie kontroli urządzenia Włączanie lub wyłączanie kontroli urządzenia na urządzeniu |

./Vendor/MSFT/Defender/Configuration/DeviceControlEnabledLiczba całkowita: - Wyłącz = 0- Włącz = 1 |

Tworzenie zasad przy użyciu identyfikatora OMA-URI

Podczas tworzenia zasad za pomocą identyfikatora OMA-URI w Intune utwórz jeden plik XML dla każdej zasady. Najlepszym rozwiązaniem jest użycie profilu kontroli urządzenia lub profilu reguł sterowania urządzeniami w celu utworzenia zasad niestandardowych.

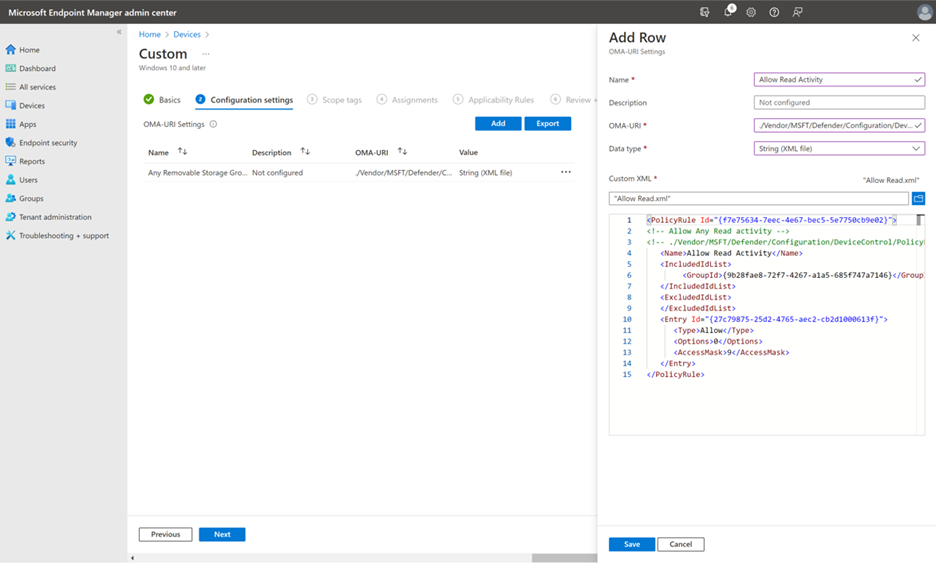

W okienku Dodawanie wiersza określ następujące ustawienia:

- W polu Nazwa wpisz

Allow Read Activity. - W polu OMA-URI wpisz

./Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyRules/%7b[PolicyRule Id]%7d/RuleData. (Możesz użyć poleceniaNew-Guidprogramu PowerShell do wygenerowania nowego identyfikatora Guid i zastąpienia[PolicyRule Id]polecenia .) - W polu Typ danych wybierz pozycję Ciąg (plik XML) i użyj niestandardowego kodu XML.

Parametry umożliwiają ustawianie warunków dla określonych wpisów. Oto przykładowy plik XML grupy zezwalający na dostęp do odczytu dla każdego magazynu wymiennego.

Uwaga

Komentarze korzystające z notacji <!-- COMMENT --> komentarzy XML mogą być używane w plikach XML reguły i grupy, ale muszą znajdować się wewnątrz pierwszego tagu XML, a nie pierwszego wiersza pliku XML.

Tworzenie grup przy użyciu identyfikatora OMA-URI

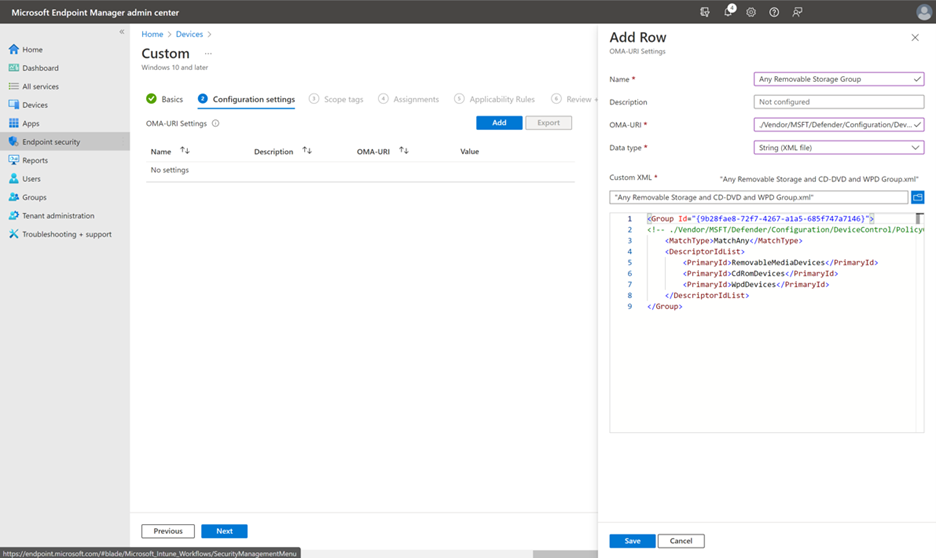

Podczas tworzenia grup z identyfikatorem OMA-URI w Intune utwórz jeden plik XML dla każdej grupy. Najlepszym rozwiązaniem jest użycie ustawień wielokrotnego użytku do definiowania grup.

W okienku Dodawanie wiersza określ następujące ustawienia:

- W polu Nazwa wpisz

Any Removable Storage Group. - W polu OMA-URI wpisz

./Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyGroups/%7b[GroupId]%7d/GroupData. (Aby uzyskać identyfikator GroupID, w centrum administracyjnym Intune przejdź do Grupy, a następnie wybierz pozycję Skopiuj identyfikator obiektu. Możesz też użyć poleceniaNew-Guidprogramu PowerShell do wygenerowania nowego identyfikatora Guid i zastąpienia[GroupId]polecenia .) - W polu Typ danych wybierz pozycję Ciąg (plik XML) i użyj niestandardowego kodu XML.

Uwaga

Komentarze korzystające z notacji <!-- COMMENT -- > komentarzy XML mogą być używane w plikach XML reguły i grupy, ale muszą znajdować się wewnątrz pierwszego tagu XML, a nie pierwszego wiersza pliku XML.

Konfigurowanie kontroli dostępu do magazynu wymiennego przy użyciu identyfikatora OMA-URI

Przejdź do centrum administracyjnego Microsoft Intune i zaloguj się.

Wybierz pozycję Profilekonfiguracjiurządzeń>. Zostanie wyświetlona strona Profile konfiguracji .

Na karcie Zasady (domyślnie wybrana) wybierz pozycję + Utwórz, a następnie wybierz pozycję + Nowe zasady z wyświetlonej listy rozwijanej. Zostanie wyświetlona strona Tworzenie profilu .

Z listy rozwijanej Platforma wybierz pozycję Windows 10, Windows 11 i Windows Server, a następnie wybierz pozycję Szablony z listy rozwijanej Typ profilu.

Po wybraniu pozycji Szablony z listy rozwijanej Typ profilu zostanie wyświetlone okienko Nazwa szablonu wraz z polem wyszukiwania (aby wyszukać nazwę profilu).

Wybierz pozycję Niestandardowe w okienku Nazwa szablonu , a następnie wybierz pozycję Utwórz.

Utwórz wiersz dla każdego ustawienia, grupy lub zasad, implementując kroki 1–5.

Wyświetlanie grup sterowania urządzeniami (ustawienia wielokrotnego użytku)

W Intune grupy kontroli urządzeń są wyświetlane jako ustawienia wielokrotnego użytku.

Przejdź do centrum administracyjnego Microsoft Intune i zaloguj się.

Przejdź do obszaru Zmniejszanieobszaru podatnego na ataki zabezpieczeń > punktu końcowego.

Wybierz kartę Ustawienia wielokrotnego użytku .