Wprowadzenie: tworzenie i wdrażanie zasad zabezpieczeń punktu końcowego z poziomu centrum administracyjnego

Dotyczy: programu Configuration Manager (bieżąca gałąź)

Rodzina Microsoft Intune produktów to zintegrowane rozwiązanie do zarządzania wszystkimi urządzeniami. Firma Microsoft łączy Configuration Manager i Intune w jedną konsolę o nazwie centrum administracyjne Microsoft Intune.

Wymagania wstępne

- Dostęp do centrum administracyjnego Microsoft Intune.

- Środowisko dzierżawy dołączone do przekazanych urządzeń.

- Obsługiwana wersja Configuration Manager i odpowiednia wersja zainstalowanej konsoli.

- Uaktualnij urządzenia docelowe do najnowszej wersji klienta programu Configuration Manager.

- Co najmniej jedna kolekcja programu Configuration Manager, która jest dostępna do przypisywania zasad zabezpieczeń punktu końcowego

- Urządzenia z systemem Windows, które obsługują ten profil dla urządzeń dołączonych do dzierżawy

Obsługiwane profile zabezpieczeń punktu końcowego dla urządzeń dołączonych do dzierżawy

| Platforma | Zasady zabezpieczeń punktu końcowego | Profil | Endpoint Protection (Configuration Manager) | Zabezpieczenia punktu końcowego (dołączanie dzierżawy) |

|---|---|---|---|---|

| Systemy Windows 10, Windows 11 i Windows Server | Program antywirusowy | Program antywirusowy |

|

|

| Systemy Windows 10, Windows 11 i Windows Server | Program antywirusowy | Wykluczenia programu antywirusowego |

|

|

| Systemy Windows 10, Windows 11 i Windows Server | Program antywirusowy | Ochrona przed naruszeniami |

|

|

| Systemy Windows 10, Windows 11 i Windows Server | Zmniejszanie obszaru podatnego na ataki | Reguły zmniejszania obszaru podatnego na ataki |

|

|

| Windows 10, Windows 11 | Zmniejszanie obszaru podatnego na ataki | ustawienia Application Guard |

|

|

| Systemy Windows 10, Windows 11 i Windows Server | Zmniejszanie obszaru podatnego na ataki | Ochrona przed wykorzystywaniem |

|

|

| Systemy Windows 10, Windows 11 i Windows Server | Wykrywanie i reagowanie dotyczące punktów końcowych | Wykrywanie i reagowanie dotyczące punktów końcowych |

|

|

| Systemy Windows 10, Windows 11 i Windows Server | Zapora | Zapora |

|

|

| Systemy Windows 10, Windows 11 i Windows Server | Zapora | Reguły zapory |

|

|

Następujące profile są obsługiwane w przypadku urządzeń zarządzanych za pomocą Configuration Manager bieżącej gałęzi za pośrednictwem scenariusza dołączania dzierżawy:

Platforma: Windows 10, Windows 11 i Windows Server (ConfigMgr)

Profil: Microsoft Defender program antywirusowy — zarządzanie ustawieniami zasad ochrony antywirusowej dla urządzeń Configuration Manager, gdy używasz dołączania dzierżawy.

Ten profil jest obsługiwany w przypadku urządzeń dołączonych do dzierżawy z następującymi platformami:

- Windows 10 lub nowsza (x86, x64, ARM64)

- Windows Server 2019 lub nowsza (x64)

- Windows Server 2016 (x64)

- Windows 8.1 (x86, x64)

- Windows Server 2012 R2 (x64)

Profil: środowisko Zabezpieczenia Windows (ConfigMgr) — zarządzanie ustawieniami aplikacji Zabezpieczenia Windows dla urządzeń Configuration Manager podczas korzystania z dołączania dzierżawy.

Ten profil jest obsługiwany w przypadku urządzeń dołączonych do dzierżawy z następującymi platformami:

- Windows 10 lub nowsza (x86, x64, ARM64)

- Windows Server 2019 lub nowsza (x64)

Ważna

Aby obsłużyć zarządzanie ochroną przed naruszeniami Twoje środowisko musi spełniać wymagania wstępne dotyczące zarządzania ochroną przed naruszeniami przy użyciu usługi Intune zgodnie z opisem w dokumentacji systemu Windows.

Profil: Wykrywanie i reagowanie punktu końcowego (ConfigMgr) — Zarządzanie ustawieniami zasad wykrywania i reagowania punktu końcowego, gdy używane jest dołączanie do dzierżawy.

Ten profil jest obsługiwany w przypadku urządzeń dołączonych do dzierżawy z następującymi platformami:

Windows 10 lub nowszy (x86, x64, ARM64)

Windows 8.1 (x84, x64)

Windows Server 2019 lub nowsza (x64)

Windows Server 2016 (x64)

Windows Server 2012 R2 (x64)

Profil: Reguły zmniejszania obszaru podatnego na ataki (ConfigMgr) — zarządzanie regułami zmniejszania obszaru podatnego na ataki dla urządzeń Configuration Manager w ramach zasad zmniejszania obszaru ataków podczas korzystania z dołączania dzierżawy.

Ten profil jest obsługiwany w przypadku urządzeń dołączonych do dzierżawy z następującymi platformami:

- Windows 10 lub nowsza (x86, x64, ARM64)

- Windows Server 2019 lub nowsza (x64)

- Windows Server 2016 (x64)

- Windows Server 2012 R2 (x64)

Uwaga

Reguły zmniejszania obszaru podatnego na ataki mogą nie być dostępne w Windows Server 2012 R2 i Windows Server 2016. Aby uzyskać więcej informacji, zapoznaj się z dokumentacją reguł zmniejszania obszaru podatnego na ataki.

Platforma: Windows 10 i nowsze

Profil: zapora Microsoft Defender (ConfigMgr) — zarządzanie ustawieniami zasad zapory dla urządzeń Configuration Manager, gdy używasz dołączania dzierżawy.

Ten profil jest obsługiwany w przypadku urządzeń dołączonych do dzierżawy z następującymi platformami:

- Windows 10 lub nowszy (x86, x64, ARM64)

Ważna

Obsługiwana wersja programu Configuration Manager jest wymagana do obsługi zasad zapory.

Profil: Exploit Protection (ConfigMgr) — zarządzanie ustawieniami programu Exploit Protection dla urządzeń Configuration Manager w ramach zasad zmniejszania obszaru ataków podczas korzystania z dołączania dzierżawy.

Ten profil jest obsługiwany w przypadku urządzeń dołączonych do dzierżawy z następującymi platformami:

- Windows 10 lub nowszy (x86, x64, ARM64)

Profil: Ochrona sieci Web (ConfigMgr) — zarządzanie ustawieniami ochrony sieci Web dla urządzeń Configuration Manager w ramach zasad zmniejszania obszaru ataków podczas korzystania z dołączania dzierżawy.

Ten profil jest obsługiwany w przypadku urządzeń dołączonych do dzierżawy z następującymi platformami:

- Windows 10 lub nowszy (x86, x64, ARM64)

Udostępnianie kolekcji Configuration Manager w celu przypisania zasad zabezpieczeń punktu końcowego

Po włączeniu kolekcji urządzeń do pracy z zasadami zabezpieczeń punktu końcowego z Intune konfigurujesz urządzenia w tych kolekcjach tak, aby były dołączane do Ochrona punktu końcowego w usłudze Microsoft Defender.

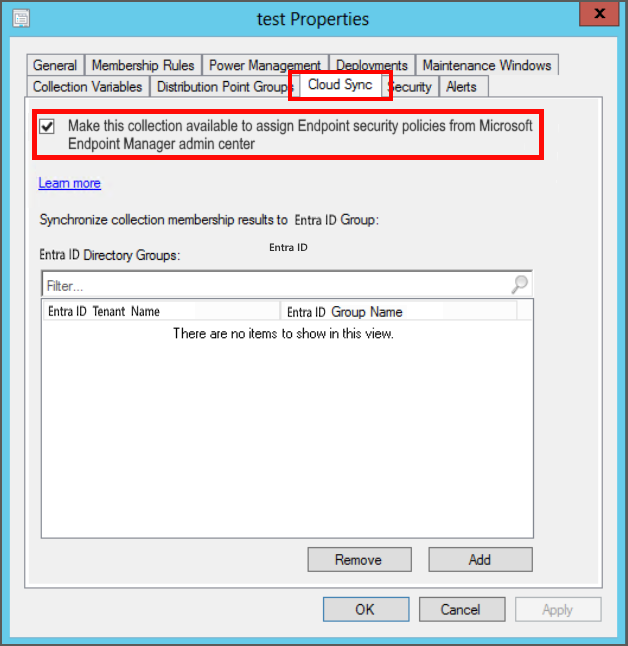

W konsoli Configuration Manager połączonej z lokacją najwyższego poziomu kliknij prawym przyciskiem myszy kolekcję urządzeń synchronizowaną z centrum administracyjnym Microsoft Intune i wybierz pozycję Właściwości.

Na karcie Synchronizacja w chmurze włącz opcję Udostępnij tę kolekcję, aby przypisać zasady zabezpieczeń punktu końcowego z centrum administracyjnego Microsoft Intune.

- Nie można wybrać tej opcji, jeśli hierarchia Configuration Manager nie jest dołączona do dzierżawy.

- Kolekcje dostępne dla tej opcji są ograniczone przez zakres kolekcji wybrany do przekazywania dołączania dzierżawy.

Wybierz pozycję Dodaj, a następnie wybierz grupę Microsoft Entra, którą chcesz zsynchronizować z opcją Zbierz wyniki członkostwa.

Wybierz przycisk OK , aby zapisać konfigurację.

Urządzenia w tej kolekcji mogą teraz dołączać Ochrona punktu końcowego w usłudze Microsoft Defender i obsługiwać korzystanie z Intune zasad zabezpieczeń punktu końcowego.

Następne kroki

- Tworzenie i wdrażanie zasad ochrony antywirusowej programu Endpoint Protection na urządzeniach dołączonych do dzierżawy

- Tworzenie i wdrażanie zasad zapory zabezpieczeń punktu końcowego na urządzeniach dołączonych do dzierżawy

- Tworzenie i wdrażanie zasad wykrywania i reagowania punktu końcowego zabezpieczeń punktu końcowego na urządzeniach dołączonych do dzierżawy