Wdrażanie kontroli dostępu warunkowego dla dowolnej aplikacji internetowej przy użyciu narzędzia PingOne jako dostawcy tożsamości

Kontrolki sesji w Microsoft Defender for Cloud Apps można skonfigurować tak, aby działały z dowolną aplikacją internetową i dowolnymi adresami tożsamości innych niż Microsoft. W tym artykule opisano sposób kierowania sesji aplikacji z usługi PingOne do Defender for Cloud Apps kontrolek sesji w czasie rzeczywistym.

W tym artykule użyjemy aplikacji Salesforce jako przykładu aplikacji internetowej skonfigurowanej do używania kontrolek sesji Defender for Cloud Apps. Aby skonfigurować inne aplikacje, wykonaj te same kroki zgodnie z ich wymaganiami.

Wymagania wstępne

Twoja organizacja musi mieć następujące licencje, aby używać kontroli aplikacji dostępu warunkowego:

- Odpowiednia licencja PingOne (wymagana do logowania jednokrotnego)

- Microsoft Defender for Cloud Apps

Istniejąca konfiguracja logowania jednokrotnego PingOne dla aplikacji przy użyciu protokołu uwierzytelniania SAML 2.0

Aby skonfigurować kontrolki sesji dla aplikacji przy użyciu narzędzia PingOne jako dostawcy tożsamości

Wykonaj poniższe kroki, aby skierować sesje aplikacji internetowej z usługi PingOne do Defender for Cloud Apps.

Uwaga

Informacje o logowaniu jednokrotnym SAML aplikacji udostępniane przez usługę PingOne można skonfigurować przy użyciu jednej z następujących metod:

- Opcja 1. Przekazywanie pliku metadanych SAML aplikacji.

- Opcja 2. Ręczne podawanie danych SAML aplikacji.

W poniższych krokach użyjemy opcji 2.

Krok 1. Pobieranie ustawień logowania jednokrotnego SAML aplikacji

Krok 2. Konfigurowanie Defender for Cloud Apps przy użyciu informacji SAML aplikacji

Krok 3. Tworzenie aplikacji niestandardowej w usłudze PingOne

Krok 4. Konfigurowanie Defender for Cloud Apps przy użyciu informacji aplikacji PingOne

Krok 5. Ukończenie aplikacji niestandardowej w usłudze PingOne

Krok 6. Pobieranie zmian aplikacji w Defender for Cloud Apps

Krok 7. Ukończenie zmian w aplikacji

Krok 8. Ukończenie konfiguracji w Defender for Cloud Apps

Krok 1. Pobieranie ustawień logowania jednokrotnego SAML aplikacji

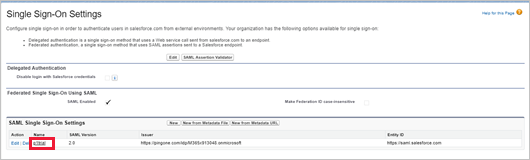

W usłudze Salesforce przejdź do pozycjiUstawienia ustawień>konfiguracji>— pojedyncze>ustawienia Sign-On.

W obszarze Ustawienia pojedynczego Sign-On wybierz nazwę istniejącej konfiguracji PROTOKOŁU SAML 2.0.

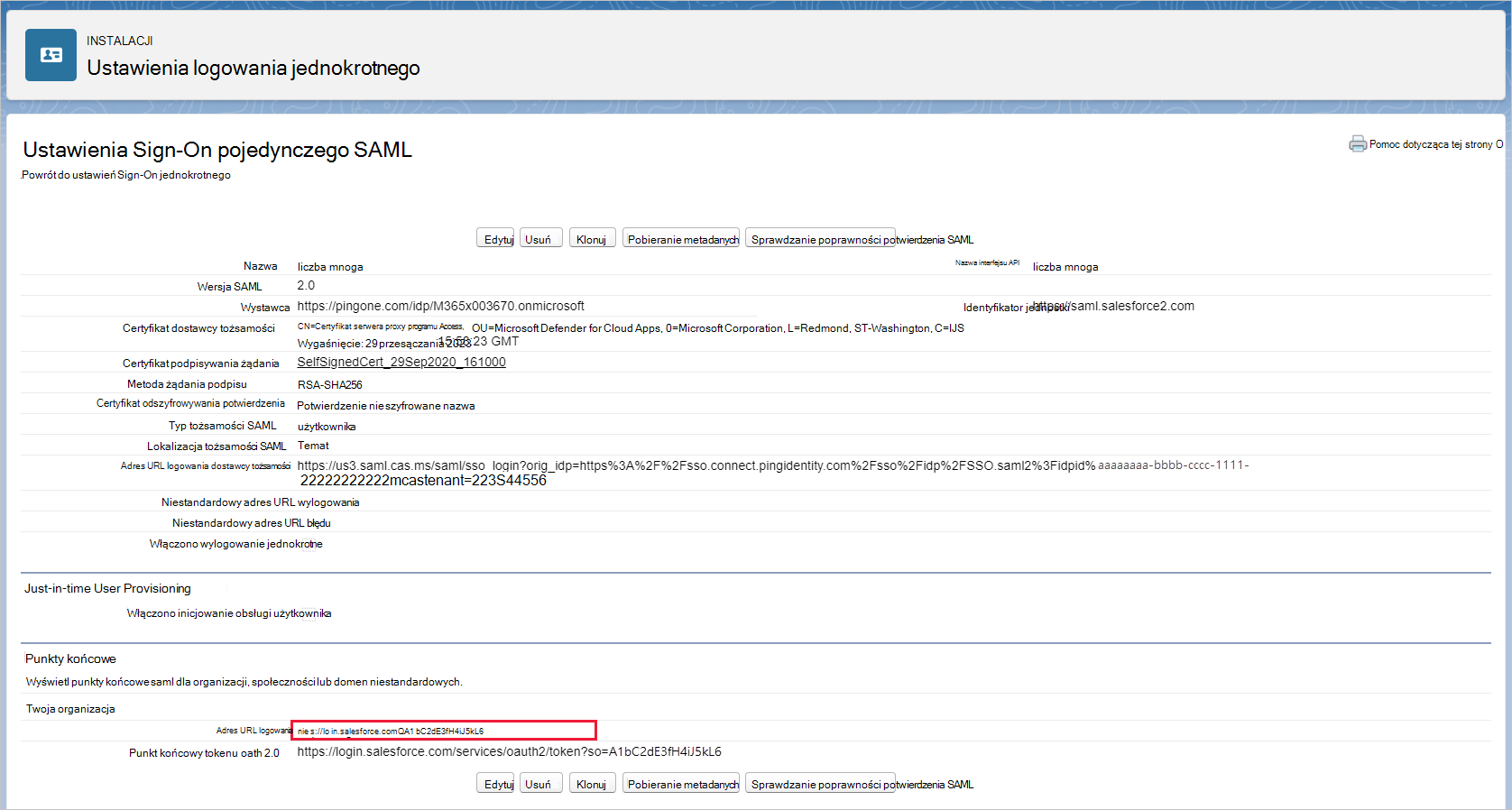

Na stronie Ustawienie pojedynczego Sign-On SAML zanotuj adres URL logowania usługi Salesforce. Będzie potrzebna później.

Uwaga

Jeśli aplikacja udostępnia certyfikat SAML, pobierz plik certyfikatu.

Krok 2. Konfigurowanie Defender for Cloud Apps przy użyciu informacji SAML aplikacji

W portalu Microsoft Defender wybierz pozycję Ustawienia. Następnie wybierz pozycję Cloud Apps.

W obszarze Połączone aplikacje wybierz pozycję Aplikacje kontroli dostępu warunkowego aplikacji.

Wybierz pozycję +Dodaj, a następnie w oknie podręcznym wybierz aplikację, którą chcesz wdrożyć, a następnie wybierz pozycję Uruchom Kreatora.

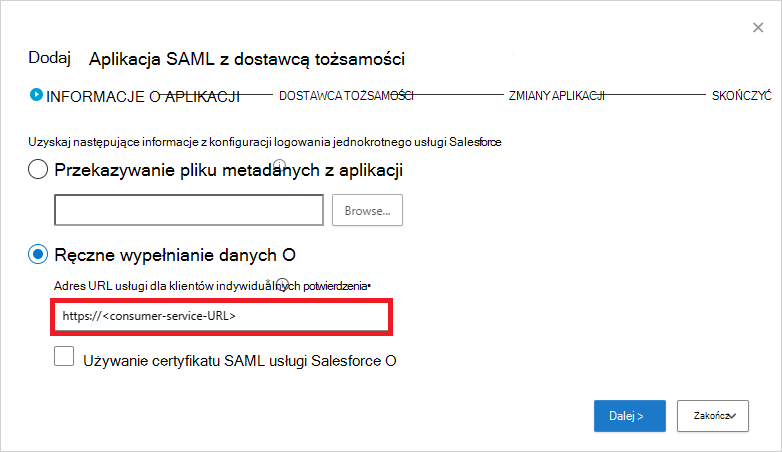

Na stronie INFORMACJE O APLIKACJI wybierz pozycję Wypełnij dane ręcznie, w polu Adres URL usługi assertion consumer service wprowadź zanotowany wcześniej adres URL logowania usługi Salesforce, a następnie wybierz pozycję Dalej.

Uwaga

Jeśli aplikacja udostępnia certyfikat SAML, wybierz pozycję Użyj <app_name> certyfikatu SAML i przekaż plik certyfikatu.

Krok 3. Tworzenie aplikacji niestandardowej w usłudze PingOne

Przed kontynuowaniem wykonaj następujące kroki, aby uzyskać informacje z istniejącej aplikacji usługi Salesforce.

W usłudze PingOne edytuj istniejącą aplikację usługi Salesforce.

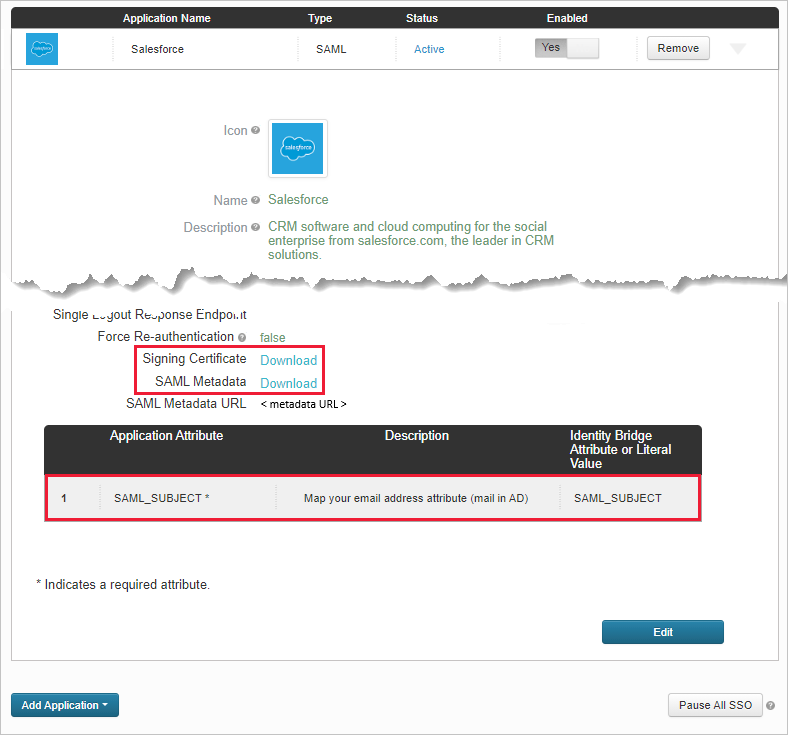

Na stronie Mapowanie atrybutów logowania jednokrotnego zanotuj atrybut i wartość SAML_SUBJECT, a następnie pobierz pliki certyfikatu podpisywania i metadanych SAML .

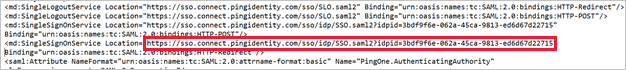

Otwórz plik metadanych SAML i zanotuj lokalizację usługi PingOne SingleSignOnService. Będzie potrzebna później.

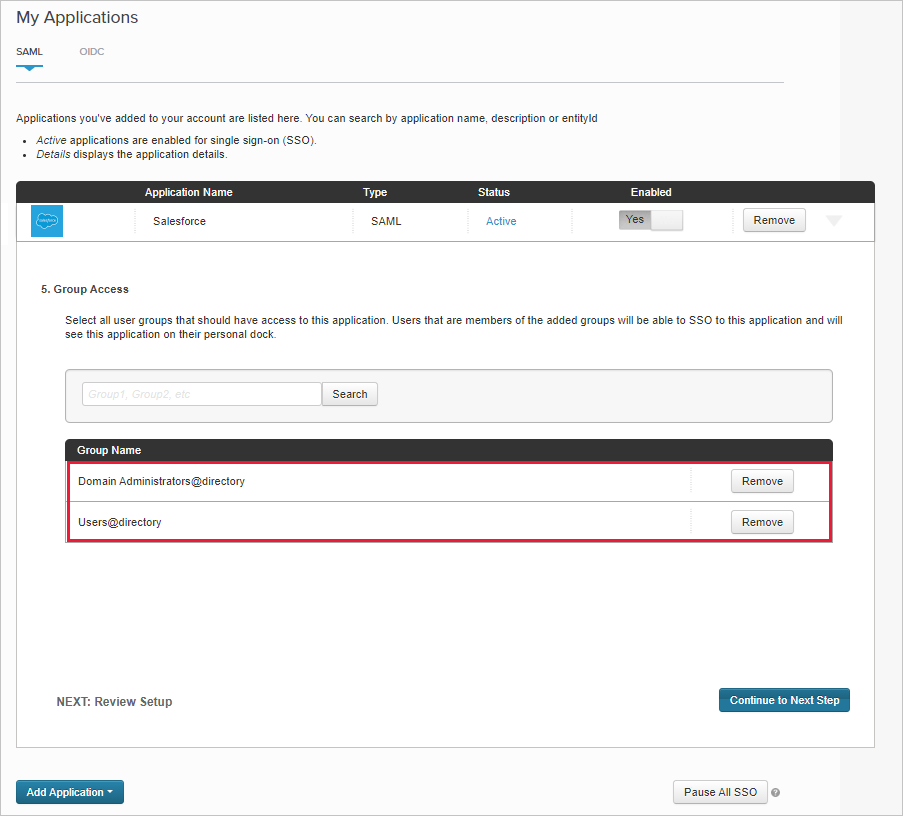

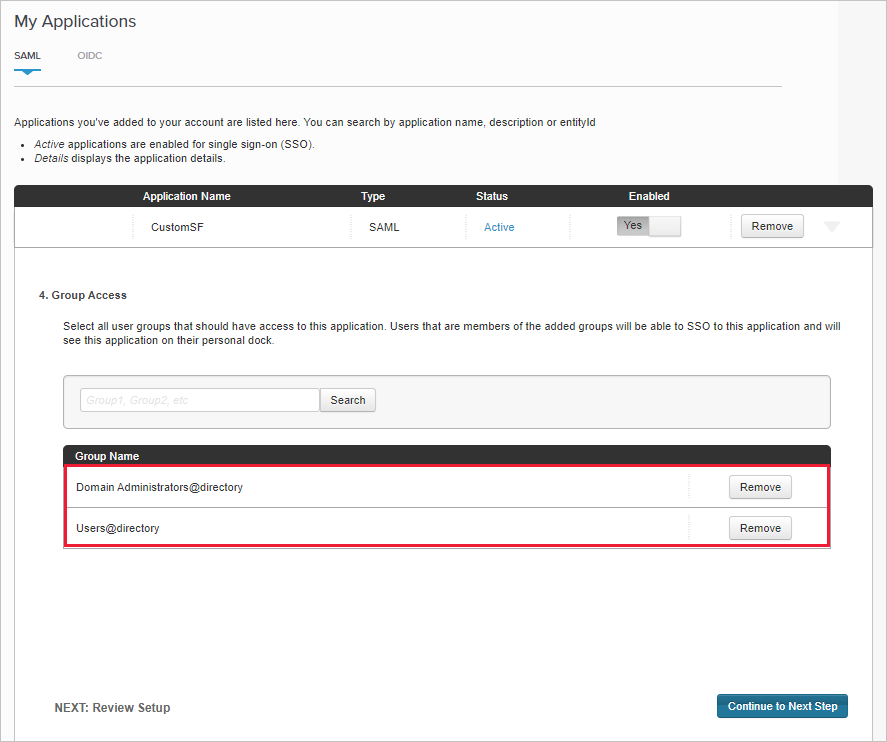

Na stronie Dostęp do grupy zanotuj przypisane grupy.

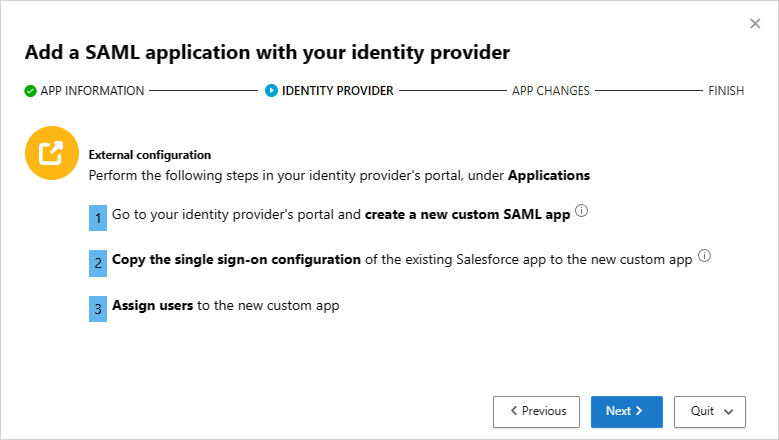

Następnie użyj instrukcji ze strony Dodawanie aplikacji SAML za pomocą dostawcy tożsamości , aby skonfigurować aplikację niestandardową w portalu dostawcy tożsamości.

Uwaga

Skonfigurowanie aplikacji niestandardowej umożliwia przetestowanie istniejącej aplikacji przy użyciu kontroli dostępu i sesji bez zmiany bieżącego zachowania organizacji.

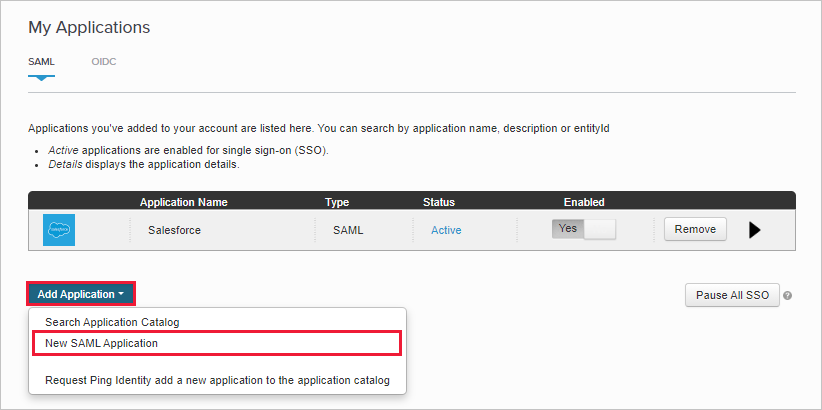

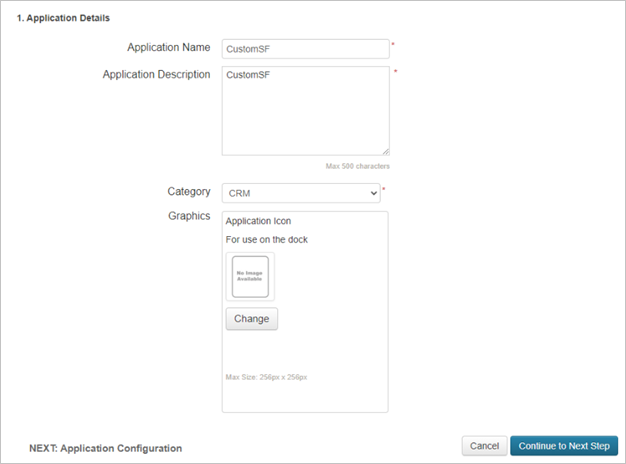

Utwórz nową aplikację SAML.

Na stronie Szczegóły aplikacji wypełnij formularz, a następnie wybierz pozycję Kontynuuj do następnego kroku.

Porada

Użyj nazwy aplikacji, która pomoże Ci odróżnić aplikację niestandardową od istniejącej aplikacji usługi Salesforce.

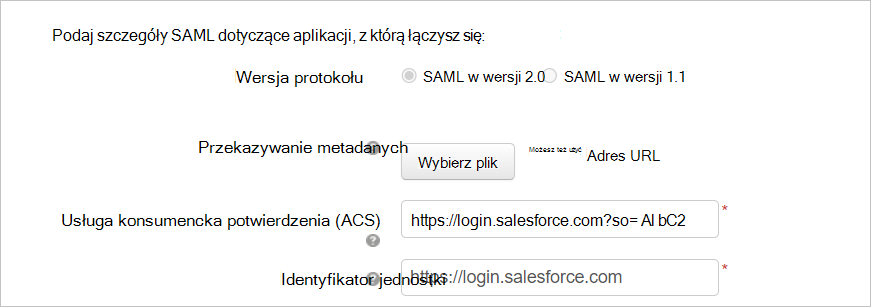

Na stronie Konfiguracja aplikacji wykonaj następujące czynności, a następnie wybierz pozycję Kontynuuj do następnego kroku.

- W polu Assertion Consumer Service (ACS) wprowadź zanotowany wcześniej adres URL logowania usługi Salesforce.

- W polu Identyfikator jednostki wprowadź unikatowy identyfikator rozpoczynający

https://się od . Upewnij się, że różni się to od konfiguracji wychodzącej aplikacji PingOne usługi Salesforce. - Zanotuj identyfikator jednostki. Będzie potrzebna później.

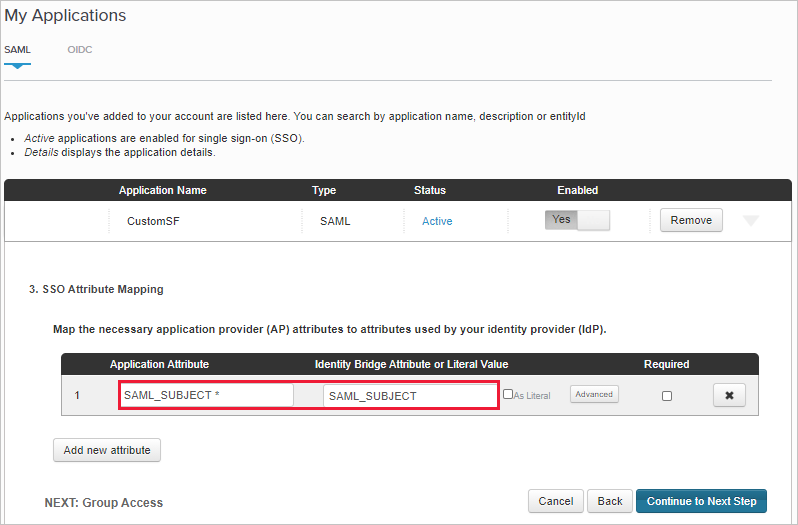

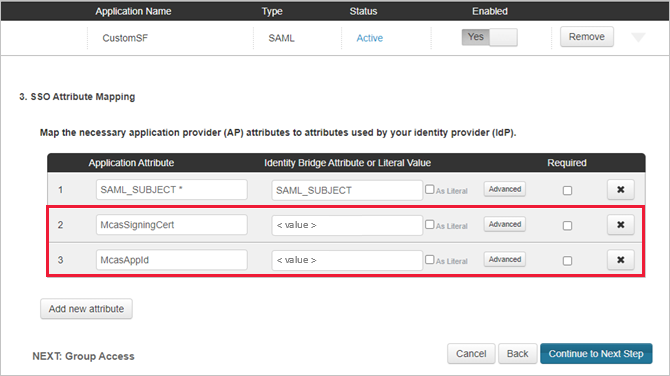

Na stronie Mapowanie atrybutów logowania jednokrotnego dodaj zanotowany wcześniej atrybut i wartość SAML_SUBJECT istniejącej aplikacji Salesforce, a następnie wybierz pozycję Kontynuuj do następnego kroku.

Na stronie Dostęp do grupy dodaj zanotowane wcześniej grupy istniejącej aplikacji Salesforce i zakończ konfigurację.

Krok 4. Konfigurowanie Defender for Cloud Apps przy użyciu informacji aplikacji PingOne

Po powrocie na stronę Defender for Cloud Apps IDENTITY PROVIDER (DOSTAWCA TOŻSAMOŚCI) wybierz pozycję Dalej, aby kontynuować.

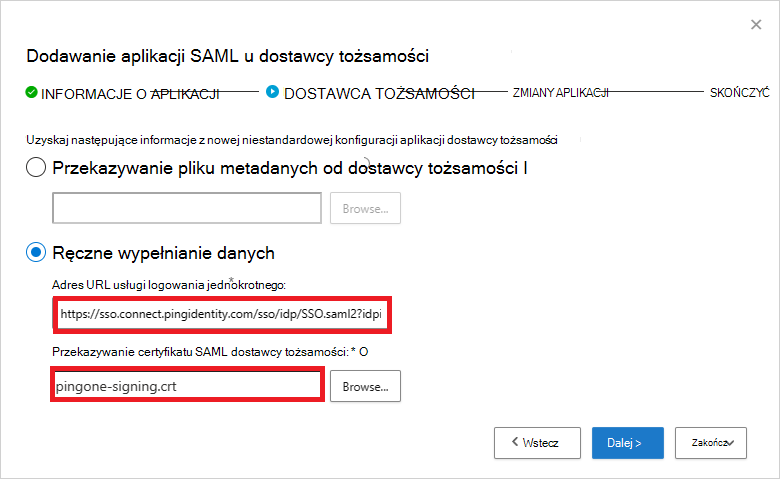

Na następnej stronie wybierz pozycję Wypełnij dane ręcznie, wykonaj następujące czynności, a następnie wybierz pozycję Dalej.

- W polu Adres URL usługi assertion consumer service wprowadź zanotowany wcześniej adres URL logowania usługi Salesforce.

- Wybierz pozycję Przekaż certyfikat SAML dostawcy tożsamości i przekaż pobrany wcześniej plik certyfikatu.

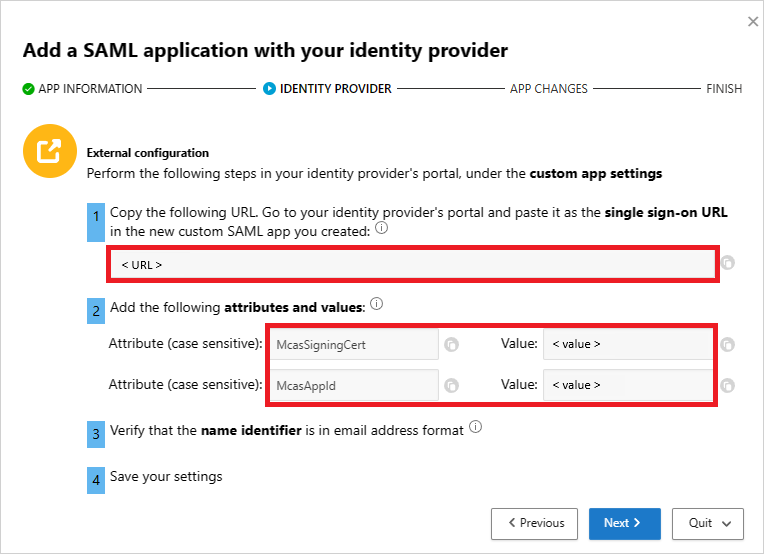

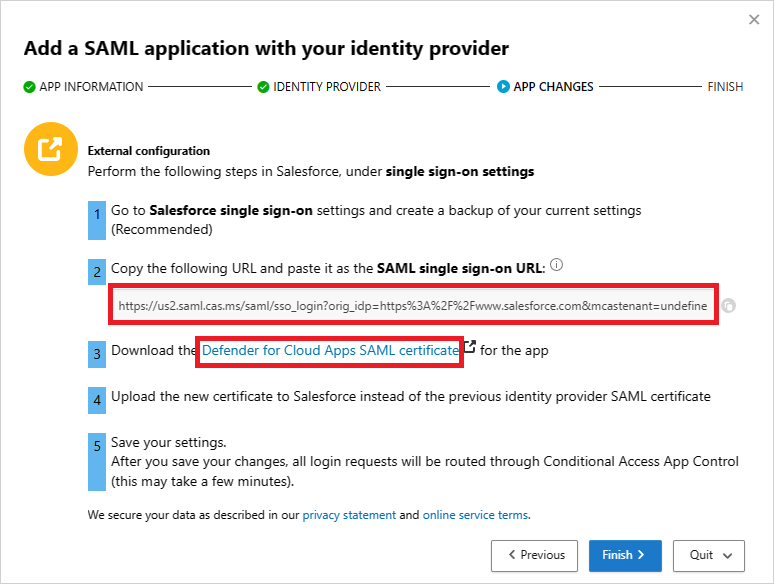

Na następnej stronie zanotuj następujące informacje, a następnie wybierz pozycję Dalej. Informacje będą potrzebne później.

- Defender for Cloud Apps adres URL logowania jednokrotnego

- Defender for Cloud Apps atrybuty i wartości

Krok 5. Ukończenie aplikacji niestandardowej w usłudze PingOne

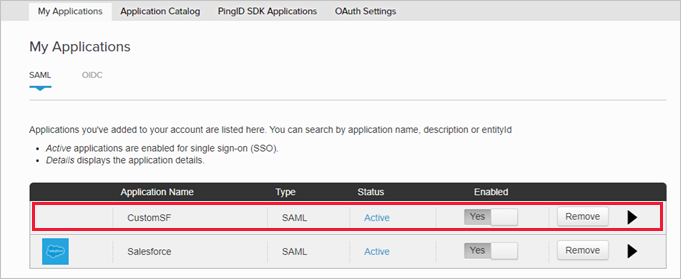

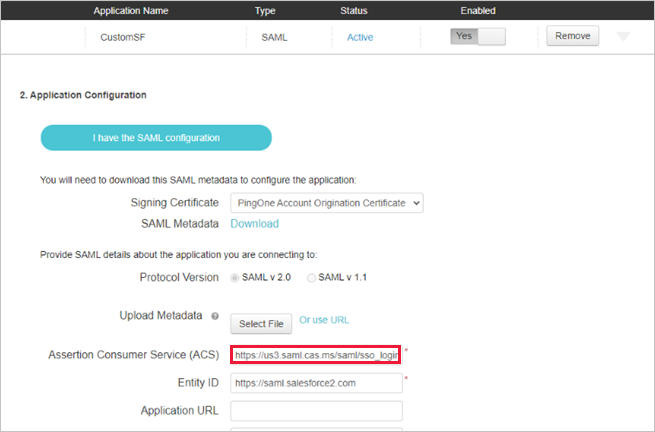

W usłudze PingOne znajdź i edytuj niestandardową aplikację Salesforce.

W polu Assertion Consumer Service (ACS) zastąp adres URL zanotowanym wcześniej adresem URL Defender for Cloud Apps logowania jednokrotnego, a następnie wybierz przycisk Dalej.

Dodaj zanotowane wcześniej atrybuty i wartości Defender for Cloud Apps do właściwości aplikacji.

Zapisz ustawienia.

Krok 6. Pobieranie zmian aplikacji w Defender for Cloud Apps

Wróć do strony Defender for Cloud Apps ZMIANY APLIKACJI, wykonaj następujące czynności, ale nie wybieraj pozycji Zakończ. Informacje będą potrzebne później.

- Skopiuj adres URL logowania jednokrotnego Defender for Cloud Apps SAML

- Pobieranie certyfikatu SAML Defender for Cloud Apps

Krok 7. Ukończenie zmian w aplikacji

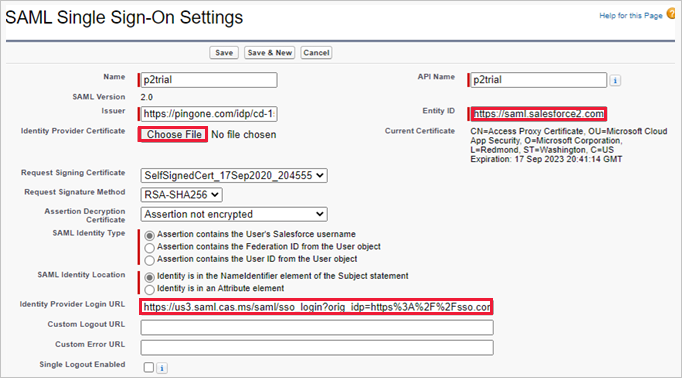

W usłudze Salesforce przejdź do pozycjiUstawienia>konfiguracjiIdentity>Single Sign-On Settings (Ustawienia pojedynczego Sign-On ustawień) > i wykonaj następujące czynności:

Zalecane: utwórz kopię zapasową bieżących ustawień.

Zastąp wartość pola Adres URL logowania dostawcy tożsamości zanotowanym wcześniej adresem URL logowania jednokrotnego Defender for Cloud Apps SAML.

Przekaż pobrany wcześniej certyfikat DEFENDER FOR CLOUD APPS SAML.

Zastąp wartość pola Identyfikator jednostki zanotowanym wcześniej identyfikatorem jednostki aplikacji niestandardowej PingOne.

Wybierz Zapisz.

Uwaga

Certyfikat SAML Defender for Cloud Apps jest ważny przez jeden rok. Po jego wygaśnięciu konieczne będzie wygenerowanie nowego certyfikatu.

Krok 8. Ukończenie konfiguracji w Defender for Cloud Apps

- Po powrocie do strony Defender for Cloud Apps ZMIANY APLIKACJI wybierz pozycję Zakończ. Po ukończeniu pracy kreatora wszystkie skojarzone żądania logowania do tej aplikacji będą kierowane przez kontrolę aplikacji dostępu warunkowego.

Zawartość pokrewna

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.