Konfigurowanie bramy sieci VPN typu punkt-lokacja na potrzeby uwierzytelniania identyfikatora entra firmy Microsoft — aplikacja zarejestrowana przez firmę Microsoft

Ten artykuł ułatwia skonfigurowanie bramy sieci VPN typu punkt-lokacja (P2S) na potrzeby uwierzytelniania identyfikatora entra firmy Microsoft przy użyciu nowego identyfikatora klienta sieci VPN platformy Azure zarejestrowanego przez firmę Microsoft.

Uwaga

Kroki opisane w tym artykule dotyczą uwierzytelniania identyfikatora Entra firmy Microsoft przy użyciu nowego identyfikatora klienta sieci VPN platformy Azure zarejestrowanego przez firmę Microsoft i skojarzonych wartości odbiorców. Ten artykuł nie dotyczy starszej, ręcznie zarejestrowanej aplikacji klienta sieci VPN platformy Azure dla dzierżawy. Aby uzyskać instrukcje ręcznie zarejestrowanego klienta sieci VPN platformy Azure, zobacz Konfigurowanie połączenia punkt-lokacja przy użyciu ręcznie zarejestrowanego klienta sieci VPN.

Usługa VPN Gateway obsługuje teraz nowy identyfikator aplikacji zarejestrowany przez firmę Microsoft i odpowiadające im wartości odbiorców dla najnowszych wersji klienta sieci VPN platformy Azure. Podczas konfigurowania bramy sieci VPN punkt-lokacja przy użyciu nowych wartości Odbiorców pomijasz proces ręcznej rejestracji aplikacji klienckiej sieci VPN platformy Azure dla dzierżawy firmy Microsoft Entra. Identyfikator aplikacji został już utworzony i dzierżawa jest automatycznie w stanie jej używać bez dodatkowych kroków rejestracji. Ten proces jest bezpieczniejszy niż ręczne rejestrowanie klienta sieci VPN platformy Azure, ponieważ nie musisz autoryzować aplikacji ani przypisywać uprawnień za pośrednictwem roli administratora globalnego.

Wcześniej trzeba było ręcznie zarejestrować (zintegrować) aplikację klienta sieci VPN platformy Azure z dzierżawą firmy Microsoft Entra. Zarejestrowanie aplikacji klienckiej powoduje utworzenie identyfikatora aplikacji reprezentującej tożsamość aplikacji klienckiej sieci VPN platformy Azure i wymaga autoryzacji przy użyciu roli administratora globalnego. Aby lepiej zrozumieć różnice między typami obiektów aplikacji, zobacz How and why applications are added to Microsoft Entra ID (Jak i dlaczego aplikacje są dodawane do identyfikatora Entra firmy Microsoft).

Jeśli to możliwe, zalecamy skonfigurowanie nowych bram typu punkt-lokacja przy użyciu zarejestrowanego przez firmę Microsoft identyfikatora aplikacji klienta sieci VPN platformy Azure i odpowiednich wartości odbiorców zamiast ręcznego rejestrowania aplikacji klienta sieci VPN platformy Azure w dzierżawie. Jeśli masz wcześniej skonfigurowaną bramę sieci VPN platformy Azure korzystającą z uwierzytelniania microsoft Entra ID, możesz zaktualizować bramę i klientów, aby skorzystać z nowego identyfikatora aplikacji zarejestrowanej przez firmę Microsoft. Zaktualizowanie bramy punkt-lokacja przy użyciu nowej wartości Odbiorców jest wymagane, jeśli klienci systemu Linux mają nawiązać połączenie. Klient sieci VPN platformy Azure dla systemu Linux nie jest zgodny z poprzednimi wartościami odbiorców.

Jeśli masz istniejącą bramę punkt-lokacja, którą chcesz zaktualizować, aby użyć nowej wartości odbiorców, zobacz Zmienianie odbiorców dla bramy sieci VPN punkt-lokacja. Jeśli chcesz utworzyć lub zmodyfikować niestandardową wartość odbiorców, zobacz Tworzenie niestandardowego identyfikatora aplikacji odbiorców dla sieci VPN P2S. Jeśli chcesz skonfigurować lub ograniczyć dostęp do połączenia punkt-lokacja na podstawie użytkowników i grup, zobacz Scenariusz: Konfigurowanie dostępu do sieci VPN punkt-lokacja na podstawie użytkowników i grup.

Zagadnienia do rozważenia

Brama sieci VPN P2S może obsługiwać tylko jedną wartość odbiorcy. Nie może obsługiwać wielu wartości odbiorców jednocześnie.

Klient Azure VPN Client dla systemu Linux nie jest zgodny z poprzednimi wersjami bram P2S skonfigurowanymi do używania starszych wartości odbiorców, które są zgodne z ręcznie zarejestrowaną aplikacją. Jednak klient sieci VPN platformy Azure dla systemu Linux obsługuje niestandardowe wartości odbiorców.

-

Chociaż możliwe jest, że klient sieci VPN platformy Azure dla systemu Linux może działać w innych dystrybucjach i wydaniach systemu Linux, klient sieci VPN platformy Azure dla systemu Linux jest obsługiwany tylko w następujących wersjach:

- Ubuntu 20.04

- Ubuntu 22.04

Najnowsze wersje klientów sieci VPN platformy Azure dla systemów macOS i Windows są zgodne z poprzednimi wersjami bram punkt-lokacja skonfigurowanymi do używania starszych wartości odbiorców, które są zgodne z ręcznie zarejestrowaną aplikacją. Ci klienci obsługują również niestandardowe wartości odbiorców.

Wartości odbiorców klienta sieci VPN platformy Azure

W poniższej tabeli przedstawiono wersje klienta sieci VPN platformy Azure, które są obsługiwane dla każdego identyfikatora aplikacji i odpowiednich dostępnych wartości odbiorców.

| Identyfikator aplikacji | Obsługiwane wartości odbiorców | Obsługiwani klienci |

|---|---|---|

| Zarejestrowane przez firmę Microsoft | Wartość c632b3df-fb67-4d84-bdcf-b95ad541b5c8 odbiorców ma zastosowanie do:— Publiczna platforma Azure — Azure Government — Azure (Niemcy) — Platforma Microsoft Azure obsługiwana przez firmę 21Vianet |

- Linux -Windows - macOS |

| Ręczne zarejestrowanie | — Publiczna platforma Azure: 41b23e61-6c1e-4545-b367-cd054e0ed4b4— Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426— Azure (Niemcy): 538ee9e6-310a-468d-afef-ea97365856a9— Platforma Microsoft Azure obsługiwana przez firmę 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

-Windows - macOS |

| Niestandardowy | <custom-app-id> |

- Linux -Windows - macOS |

Przepływ pracy typu punkt-lokacja

Pomyślne skonfigurowanie połączenia typu punkt-lokacja przy użyciu uwierzytelniania microsoft Entra ID wymaga wykonania sekwencji kroków.

Ten artykuł zawiera informacje, które pomogą:

- Zweryfikuj dzierżawę.

- Skonfiguruj bramę sieci VPN przy użyciu odpowiednich wymaganych ustawień.

- Wygeneruj i pobierz pakiet konfiguracji klienta sieci VPN.

Artykuły w sekcji Następne kroki ułatwiają:

- Pobierz klienta sieci VPN platformy Azure na komputerze klienckim.

- Skonfiguruj klienta przy użyciu ustawień z pakietu konfiguracji klienta sieci VPN.

- Połącz.

Wymagania wstępne

W tym artykule przyjęto założenie, że są spełnione następujące wymagania wstępne:

Brama sieci VPN

Niektóre opcje bramy są niezgodne z bramami sieci VPN punkt-lokacja, które korzystają z uwierzytelniania identyfikatora Entra firmy Microsoft. Brama sieci VPN nie może używać podstawowej jednostki SKU ani typu sieci VPN opartej na zasadach. Aby uzyskać więcej informacji na temat jednostek SKU bramy, zobacz About gateway SKUUs (Informacje o jednostkach SKU bramy). Aby uzyskać więcej informacji na temat typów sieci VPN, zobacz Ustawienia usługi VPN Gateway.

Jeśli nie masz jeszcze działającej bramy sieci VPN zgodnej z uwierzytelnianiem microsoft Entra ID, zobacz Tworzenie bramy sieci VPN i zarządzanie nią — Azure Portal. Utwórz zgodną bramę sieci VPN, a następnie wróć do tego artykułu, aby skonfigurować ustawienia punkt-lokacja.

Dzierżawa firmy Microsoft Entra

- Kroki opisane w tym artykule wymagają dzierżawy firmy Microsoft Entra. Aby uzyskać więcej informacji, zobacz Tworzenie nowej dzierżawy w usłudze Microsoft Entra ID.

Dodawanie puli adresów klienta sieci VPN

Pula adresów klienta to określony przez Ciebie zakres prywatnych adresów IP. Klienci łączący się za pośrednictwem sieci VPN typu punkt-lokacja dynamicznie otrzymują adres IP z tego zakresu. Użyj zakresu prywatnych adresów IP, który nie nakłada się na lokalizację lokalną, z której nawiązujesz połączenie, lub z siecią wirtualną, z którą chcesz nawiązać połączenie. Jeśli skonfigurujesz wiele protokołów, a protokół SSTP jest jednym z protokołów, skonfigurowana pula adresów zostanie równomiernie podzielona między skonfigurowane protokoły.

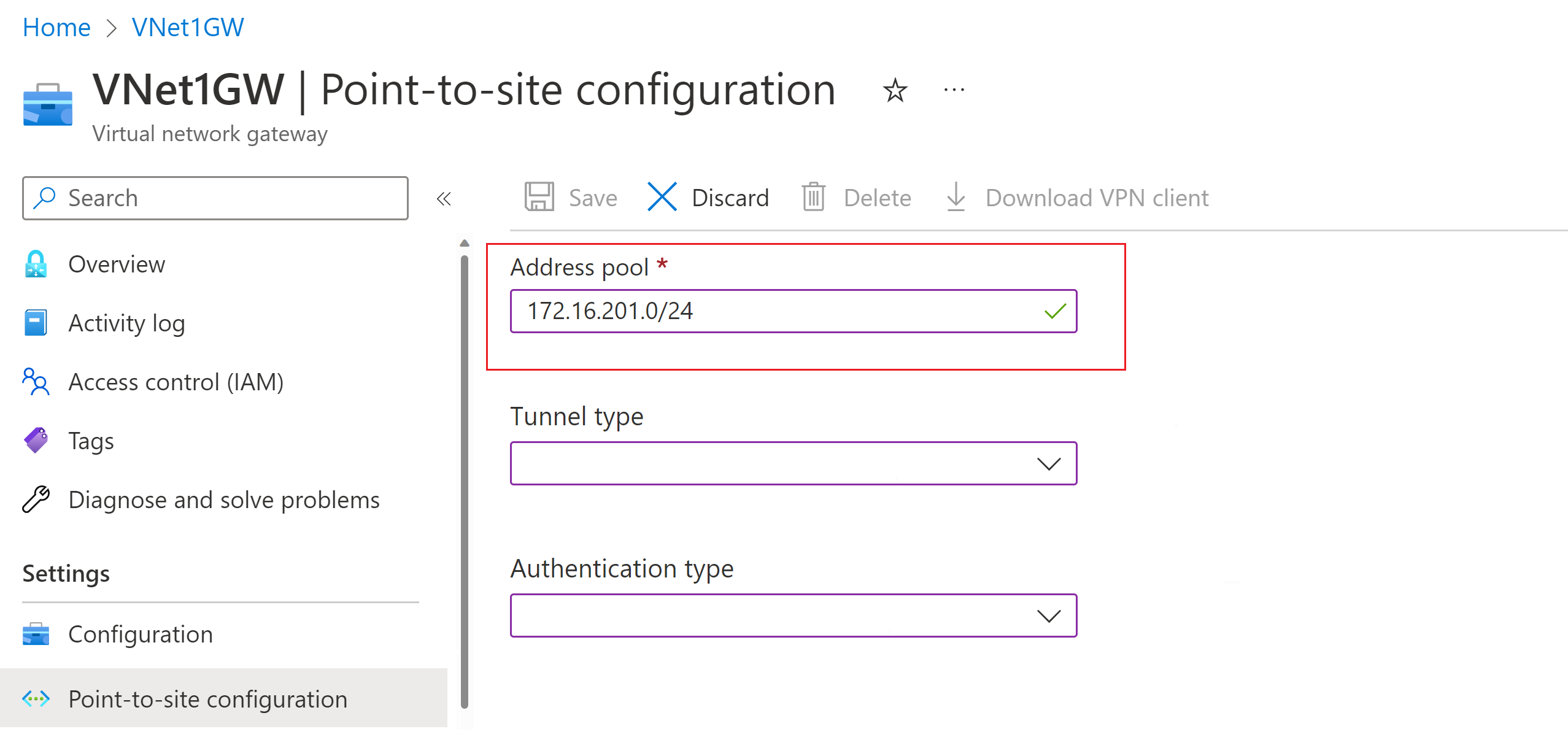

W witrynie Azure Portal przejdź do bramy sieci VPN.

Na stronie bramy w okienku po lewej stronie wybierz pozycję Konfiguracja punkt-lokacja.

Kliknij pozycję Skonfiguruj teraz, aby otworzyć stronę konfiguracji.

Na stronie konfiguracja połączenia Punkt-lokacja w polu Pula adresów dodaj zakres prywatnych adresów IP, z którego chcesz korzystać. Klienci sieci VPN dynamicznie otrzymują adres IP z określonego zakresu. Minimalna maska podsieci to 29 bitów dla konfiguracji aktywne/pasywnej i 28-bitowej dla konfiguracji aktywne/aktywne.

Przejdź do następnej sekcji, aby skonfigurować więcej ustawień.

Konfigurowanie typu tunelu i uwierzytelniania

Ważne

Witryna Azure Portal jest w trakcie aktualizowania pól usługi Azure Active Directory do usługi Entra. Jeśli widzisz odwołanie do identyfikatora Entra firmy Microsoft i nie widzisz tych wartości w portalu, możesz wybrać wartości usługi Azure Active Directory.

Znajdź identyfikator dzierżawy katalogu, którego chcesz użyć do uwierzytelniania. Aby uzyskać pomoc dotyczącą znajdowania identyfikatora dzierżawy, zobacz Jak znaleźć identyfikator dzierżawy firmy Microsoft Entra.

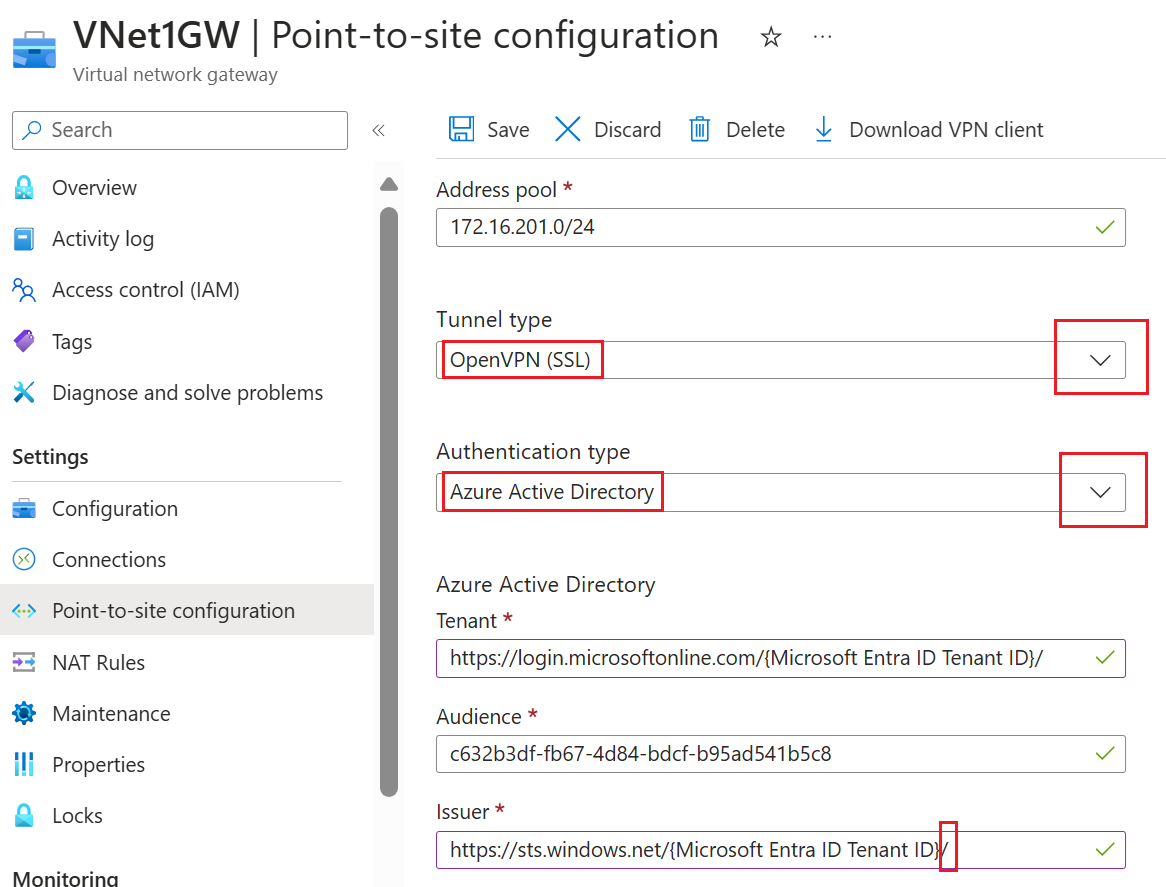

Skonfiguruj wartości typu tunelu i uwierzytelniania.

Skonfiguruj następujące wartości:

- Pula adresów: pula adresów klienta

- Typ tunelu: OpenVPN (SSL)

- Typ uwierzytelniania: Microsoft Entra ID

W przypadku wartości Identyfikator entra firmy Microsoft użyj następujących wskazówek dotyczących wartości Dzierżawa, Odbiorcy i Wystawca . Zastąp ciąg {Microsoft ID Entra Tenant ID} identyfikatorem dzierżawy, dbając o usunięcie {} z przykładów podczas zastępowania tej wartości.

Dzierżawa: Identyfikator dzierżawy dla dzierżawy microsoft Entra ID. Wprowadź identyfikator dzierżawy, który odpowiada konfiguracji. Upewnij się, że adres URL dzierżawy nie ma (ukośnika odwrotnego

\) na końcu. Ukośnik do przodu jest dopuszczalny.- Publiczna platforma Azure:

https://login.microsoftonline.com/{TenantID} - Azure Government:

https://login.microsoftonline.us/{TenantID} - Azure (Niemcy):

https://login-us.microsoftonline.de/{TenantID} - Chiny 21Vianet:

https://login.chinacloudapi.cn/{TenantID}

- Publiczna platforma Azure:

Odbiorcy: odpowiadająca wartość identyfikatora aplikacji klienckiej sieci VPN platformy Azure zarejestrowanej przez firmę Microsoft. W tym polu jest również obsługiwana grupa odbiorców niestandardowych.

c632b3df-fb67-4d84-bdcf-b95ad541b5c8

Wystawca: adres URL usługi bezpiecznego tokenu. Dołącz ukośnik końcowy na końcu wartości wystawcy. W przeciwnym razie połączenie może zakończyć się niepowodzeniem. Przykład:

https://sts.windows.net/{Microsoft ID Entra Tenant ID}/

Nie musisz klikać pozycji Udziel zgody administratora dla aplikacji klienckiej sieci VPN platformy Azure. Ten link dotyczy tylko ręcznie zarejestrowanych klientów sieci VPN korzystających ze starszych wartości odbiorców. Spowoduje to otwarcie strony w witrynie Azure Portal.

Po zakończeniu konfigurowania ustawień kliknij pozycję Zapisz w górnej części strony.

Pobieranie pakietu konfiguracji profilu klienta sieci VPN

W tej sekcji wygenerujesz i pobierzesz pakiet konfiguracji profilu klienta sieci VPN platformy Azure. Ten pakiet zawiera ustawienia, których można użyć do skonfigurowania profilu klienta sieci VPN platformy Azure na komputerach klienckich.

W górnej części strony konfiguracja punkt-lokacja kliknij pozycję Pobierz klienta sieci VPN. Wygenerowanie pakietu konfiguracji klienta trwa kilka minut.

Przeglądarka wskazuje, że plik zip konfiguracji klienta jest dostępny. Ma ona taką samą nazwę jak brama.

Wyodrębnij pobrany plik zip.

Przejdź do rozpakowanego folderu "AzureVPN".

Zanotuj lokalizację pliku "azurevpnconfig.xml". Azurevpnconfig.xml zawiera ustawienie połączenia sieci VPN. Ten plik można również dystrybuować do wszystkich użytkowników, którzy muszą łączyć się za pośrednictwem poczty e-mail lub innych środków. Aby pomyślnie nawiązać połączenie, użytkownik będzie potrzebować prawidłowych poświadczeń identyfikatora entra firmy Microsoft.

Konfigurowanie klienta sieci VPN platformy Azure

Następnie przeanalizujesz pakiet konfiguracji profilu, skonfigurujesz klienta sieci VPN platformy Azure dla komputerów klienckich i połączysz się z platformą Azure. Zapoznaj się z artykułami wymienionymi w sekcji Następne kroki.

Następne kroki

Konfigurowanie klienta sieci VPN platformy Azure.