Omówienie: Lokalne uwierzytelnianie usług domena usługi Active Directory za pośrednictwem protokołu SMB dla udziałów plików platformy Azure

Usługa Azure Files obsługuje uwierzytelnianie oparte na tożsamościach dla udziałów plików systemu Windows za pośrednictwem bloku komunikatów serwera (SMB) przy użyciu protokołu uwierzytelniania Kerberos przy użyciu następujących metod:

- Lokalne usługi domena usługi Active Directory (AD DS)

- Usługi domenowe Microsoft Entra

- Microsoft Entra Kerberos dla tożsamości użytkowników hybrydowych

Zdecydowanie zalecamy przejrzenie sekcji Jak działa, aby wybrać odpowiednie źródło usługi AD na potrzeby uwierzytelniania. Konfiguracja różni się w zależności od wybranej usługi domeny. Ten artykuł koncentruje się na włączaniu i konfigurowaniu lokalnych usług AD DS na potrzeby uwierzytelniania przy użyciu udziałów plików platformy Azure.

Jeśli dopiero zaczynasz korzystać z usługi Azure Files, zalecamy przeczytanie naszego przewodnika planowania.

Dotyczy

| Typ udziału plików | SMB | NFS |

|---|---|---|

| Udziały plików w warstwie Standardowa (GPv2), LRS/ZRS | ||

| Udziały plików w warstwie Standardowa (GPv2), GRS/GZRS | ||

| Udziały plików w warstwie Premium (FileStorage), LRS/ZRS |

Obsługiwane scenariusze i ograniczenia

- Tożsamości usług AD DS używane na potrzeby lokalnego uwierzytelniania usług AD DS usługi Azure Files muszą być synchronizowane z identyfikatorem Entra firmy Microsoft lub użyć domyślnego uprawnienia na poziomie udziału. Synchronizacja skrótów haseł jest opcjonalna.

- Obsługuje udziały plików platformy Azure zarządzane przez usługę Azure File Sync.

- Obsługuje uwierzytelnianie Kerberos za pomocą usługi AD z szyfrowaniem AES 256 (zalecane) i RC4-HMAC. Szyfrowanie AES 128 Kerberos nie jest jeszcze obsługiwane.

- Obsługuje środowisko logowania jednokrotnego.

- Obsługiwane tylko na klientach z systemem Windows w wersjach systemu operacyjnego Windows 8/Windows Server 2012 lub nowszych lub maszyn wirtualnych z systemem Linux (Ubuntu 18.04 lub równoważnej maszyny wirtualnej RHEL lub SLES).

- Obsługiwane tylko w lesie usługi AD, do którego jest zarejestrowane konto magazynu. Użytkownicy należący do różnych domen w tym samym lesie powinni mieć dostęp do udziału plików i bazowych katalogów/plików, o ile mają odpowiednie uprawnienia.

- Domyślnie dostęp do udziałów plików platformy Azure można uzyskać za pomocą poświadczeń AD DS z jednego lasu. Jeśli musisz uzyskać dostęp do udziału plików platformy Azure z innego lasu, upewnij się, że jest skonfigurowaną odpowiednią relację zaufania lasu. Aby uzyskać szczegółowe informacje, zobacz Używanie usługi Azure Files z wieloma lasami usługi Active Directory.

- Nie obsługuje przypisywania uprawnień na poziomie udziału do kont komputerów (kont komputerów) przy użyciu kontroli dostępu opartej na rolach platformy Azure. Możesz użyć domyślnego uprawnienia na poziomie udziału, aby zezwolić kontam komputerów na dostęp do udziału lub zamiast tego rozważyć użycie konta logowania do usługi.

- Nie obsługuje uwierzytelniania względem udziałów plików sieciowego systemu plików (NFS).

Po włączeniu usług AD DS dla udziałów plików platformy Azure za pośrednictwem protokołu SMB maszyny przyłączone do usług AD DS mogą instalować udziały plików platformy Azure przy użyciu istniejących poświadczeń usług AD DS. Tę funkcję można włączyć za pomocą środowiska usług AD DS hostowanego na maszynach lokalnych lub hostowanych na maszynie wirtualnej na platformie Azure.

Filmy wideo

Aby ułatwić skonfigurowanie uwierzytelniania opartego na tożsamościach dla niektórych typowych przypadków użycia, opublikowaliśmy dwa filmy wideo ze wskazówkami krok po kroku dotyczącymi następujących scenariuszy. Pamiętaj, że usługa Azure Active Directory jest teraz identyfikatorem Entra firmy Microsoft. Aby uzyskać więcej informacji, zobacz Nowa nazwa usługi Azure AD.

Wymagania wstępne

Przed włączeniem uwierzytelniania usług AD DS dla udziałów plików platformy Azure upewnij się, że zostały spełnione następujące wymagania wstępne:

Wybierz lub utwórz środowisko usług AD DS i zsynchronizuj go z identyfikatorem Entra ID firmy Microsoft przy użyciu lokalnej aplikacji Microsoft Entra Connect Sync lub synchronizacji z chmurą Microsoft Entra Connect, uproszczonego agenta, który można zainstalować z centrum administracyjnego firmy Microsoft Entra.

Funkcję można włączyć w nowym lub istniejącym lokalnym środowisku usług AD DS. Tożsamości używane do uzyskiwania dostępu muszą być synchronizowane z identyfikatorem Entra firmy Microsoft lub używać domyślnego uprawnienia na poziomie udziału. Dzierżawa firmy Microsoft Entra i udział plików, do którego uzyskujesz dostęp, muszą być skojarzone z tą samą subskrypcją.

Przyłączanie domeny do maszyny lokalnej lub maszyny wirtualnej platformy Azure do lokalnych usług AD DS. Aby uzyskać informacje o sposobie dołączania do domeny, zobacz Dołączanie komputera do domeny.

Jeśli maszyna nie jest przyłączona do domeny, nadal możesz użyć usług AD DS do uwierzytelniania, jeśli maszyna ma niezwiązaną łączność sieciową z lokalnym kontrolerem domeny usługi AD, a użytkownik podaje jawne poświadczenia. Aby uzyskać więcej informacji, zobacz Instalowanie udziału plików z maszyny wirtualnej nieprzyłączonych do domeny lub maszyny wirtualnej przyłączonej do innej domeny usługi AD.

Wybierz lub utwórz konto usługi Azure Storage. Aby uzyskać optymalną wydajność, zalecamy wdrożenie konta magazynu w tym samym regionie co klient, z którego planujesz uzyskać dostęp do udziału. Następnie zainstaluj udział plików platformy Azure przy użyciu klucza konta magazynu. Instalowanie przy użyciu klucza konta magazynu weryfikuje łączność.

Upewnij się, że konto magazynu zawierające udziały plików nie jest jeszcze skonfigurowane do uwierzytelniania opartego na tożsamościach. Jeśli źródło usługi AD jest już włączone na koncie magazynu, należy je wyłączyć przed włączeniem lokalnych usług AD DS.

Jeśli wystąpią problemy z nawiązywaniem połączenia z usługą Azure Files, zapoznaj się z narzędziem do rozwiązywania problemów opublikowanym pod kątem błędów instalowania usługi Azure Files w systemie Windows.

Przed włączeniem i skonfigurowaniem uwierzytelniania usług AD DS w udziałach plików platformy Azure wprowadź odpowiednią konfigurację sieci. Aby uzyskać więcej informacji, zobacz Zagadnienia dotyczące sieci usługi Azure Files.

Dostępność w regionach

Uwierzytelnianie usługi Azure Files za pomocą usług AD DS jest dostępne we wszystkich regionach Azure Public, China i Gov.

Omówienie

Jeśli planujesz włączyć konfiguracje sieci w udziale plików, zalecamy zapoznanie się z artykułem dotyczącym zagadnień dotyczących sieci i ukończenie powiązanej konfiguracji przed włączeniem uwierzytelniania usług AD DS.

Włączenie uwierzytelniania usług AD DS dla udziałów plików platformy Azure umożliwia uwierzytelnianie w udziałach plików platformy Azure przy użyciu lokalnych poświadczeń usług AD DS. Ponadto umożliwia lepsze zarządzanie uprawnieniami w celu umożliwienia szczegółowej kontroli dostępu. W ten sposób wymagane jest synchronizowanie tożsamości z lokalnych usług AD DS do firmy Microsoft Entra ID przy użyciu lokalnej aplikacji Microsoft Entra Connect Sync lub synchronizacji chmury Microsoft Entra Connect, uproszczonego agenta, który można zainstalować z centrum administracyjnego firmy Microsoft Entra. Uprawnienia na poziomie udziału są przypisywane do tożsamości hybrydowych synchronizowanych z identyfikatorem Entra firmy Microsoft podczas zarządzania dostępem na poziomie pliku/katalogu przy użyciu list ACL systemu Windows.

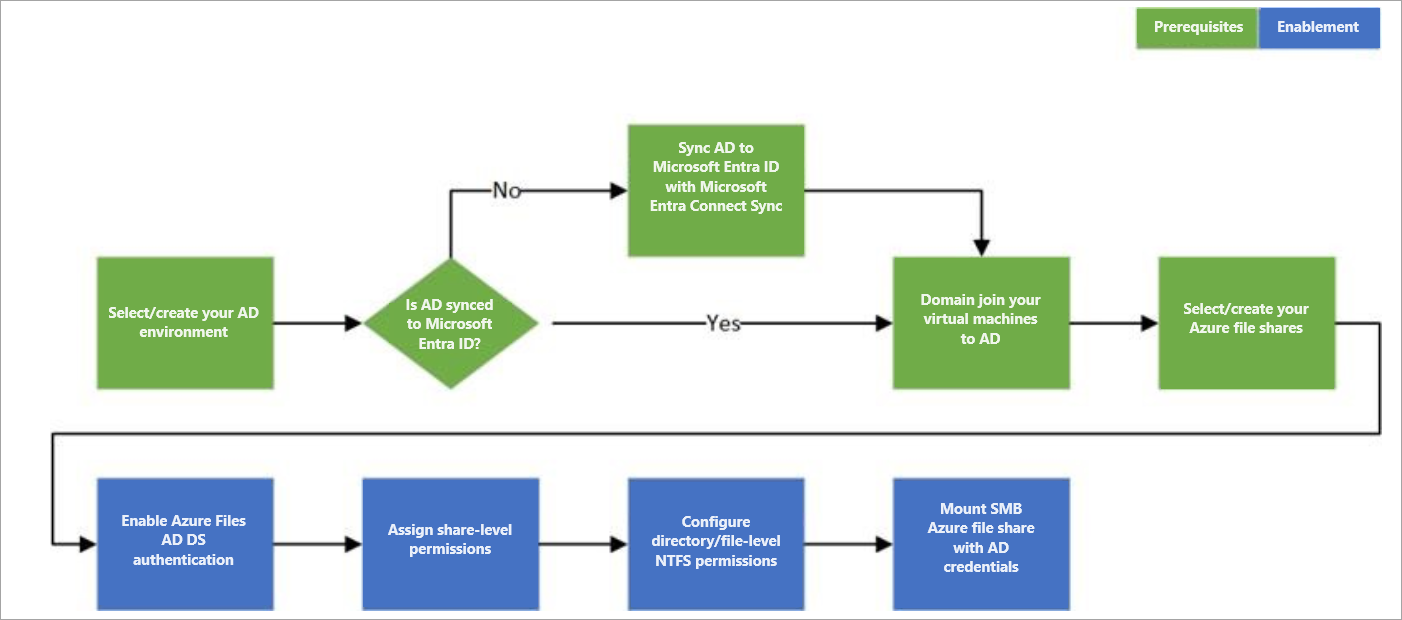

Wykonaj następujące kroki, aby skonfigurować usługę Azure Files na potrzeby uwierzytelniania w usługach AD DS:

Konfigurowanie list ACL systemu Windows za pośrednictwem protokołu SMB dla katalogów i plików

Instalowanie udziału plików platformy Azure na maszynie wirtualnej przyłączonej do usług AD DS

Aktualizowanie hasła tożsamości konta magazynu w usługach AD DS

Na poniższym diagramie przedstawiono pełny przepływ pracy umożliwiający włączenie uwierzytelniania usług AD DS za pośrednictwem protokołu SMB dla udziałów plików platformy Azure.

Tożsamości używane do uzyskiwania dostępu do udziałów plików platformy Azure muszą być synchronizowane z identyfikatorem Entra firmy Microsoft, aby wymusić uprawnienia do plików na poziomie udziału za pomocą modelu kontroli dostępu na podstawie ról (RBAC) platformy Azure. Alternatywnie możesz użyć domyślnego uprawnienia na poziomie udziału. Listy DACLs w stylu systemu Windows na plikach/katalogach przenoszonych z istniejących serwerów plików zostaną zachowane i wymuszone. Zapewnia to bezproblemową integrację ze środowiskiem usług AD DS przedsiębiorstwa. Po zastąpieniu lokalnych serwerów plików udziałami plików platformy Azure istniejącymi użytkownikami mogą uzyskiwać dostęp do udziałów plików platformy Azure z bieżących klientów za pomocą środowiska logowania jednokrotnego bez konieczności zmiany używanych poświadczeń.

Następny krok

Aby rozpocząć pracę, musisz włączyć uwierzytelnianie usług AD DS dla konta magazynu.