Omówienie uwierzytelniania opartego na tożsamościach usługi Azure Files na potrzeby dostępu za pomocą protokołu SMB

W tym artykule wyjaśniono, jak można używać uwierzytelniania opartego na tożsamościach ( lokalnie lub na platformie Azure), aby umożliwić dostęp oparty na tożsamościach do udziałów plików platformy Azure za pośrednictwem protokołu SMB. Podobnie jak serwery plików systemu Windows, można udzielić uprawnień tożsamości na poziomie udziału, katalogu lub pliku. Nie jest naliczana dodatkowa opłata za usługę umożliwiającą uwierzytelnianie oparte na tożsamościach na koncie magazynu.

Uwierzytelnianie oparte na tożsamości nie jest obecnie obsługiwane w przypadku udziałów systemu plików sieciowych (NFS). Jednak jest ona dostępna za pośrednictwem protokołu SMB dla klientów z systemami Windows i Linux.

Ze względów bezpieczeństwa zaleca się używanie uwierzytelniania opartego na tożsamościach w celu uzyskania dostępu do udziałów plików za pomocą klucza konta magazynu.

Ważne

Nigdy nie udostępniaj kluczy konta magazynu. Zamiast tego użyj uwierzytelniania opartego na tożsamościach.

Jak to działa

Udziały plików platformy Azure używają protokołu Kerberos do uwierzytelniania za pomocą źródła tożsamości. Gdy tożsamość skojarzona z użytkownikiem lub aplikacją uruchomioną na kliencie próbuje uzyskać dostęp do danych w udziałach plików platformy Azure, żądanie jest wysyłane do źródła tożsamości w celu uwierzytelnienia tożsamości. Jeśli uwierzytelnianie zakończy się pomyślnie, źródło tożsamości zwróci bilet protokołu Kerberos. Następnie klient wysyła żądanie zawierające bilet Protokołu Kerberos, a usługa Azure Files używa tego biletu do autoryzowania żądania. Usługa Azure Files odbiera tylko bilet Protokołu Kerberos, a nie poświadczenia dostępu użytkownika.

Typowe przypadki użycia

Uwierzytelnianie oparte na tożsamościach z udziałami plików platformy Azure protokołu SMB może być przydatne w różnych scenariuszach:

Zastępowanie lokalnych serwerów plików

Zastąpienie rozproszonych lokalnych serwerów plików jest wyzwaniem, przed jakim stoi każda organizacja podczas modernizacji IT. Korzystanie z uwierzytelniania opartego na tożsamościach w usłudze Azure Files zapewnia bezproblemowe środowisko migracji, dzięki czemu użytkownicy końcowi mogą nadal uzyskiwać dostęp do swoich danych przy użyciu tych samych poświadczeń.

Aplikacje metodą "lift and shift" na platformę Azure

W przypadku przenoszenia aplikacji do chmury prawdopodobnie chcesz zachować ten sam model uwierzytelniania na potrzeby dostępu do udziału plików. Uwierzytelnianie oparte na tożsamości eliminuje konieczność zmiany usługi katalogowej, przyspieszając wdrażanie chmury.

Tworzenie kopii zapasowych i odzyskiwanie po awarii (DR)

Jeśli utrzymujesz podstawowy magazyn plików w środowisku lokalnym, usługa Azure Files jest idealnym rozwiązaniem do tworzenia kopii zapasowych i odzyskiwania po awarii w celu poprawy ciągłości działania. Udziały plików platformy Azure umożliwiają tworzenie kopii zapasowych serwerów plików przy zachowaniu listy kontroli dostępu (DACLS) systemu Windows. W przypadku scenariuszy odzyskiwania po awarii można skonfigurować opcję uwierzytelniania, aby obsługiwać odpowiednie wymuszanie kontroli dostępu w trybie failover.

Wybieranie źródła tożsamości dla konta magazynu

Przed włączeniem uwierzytelniania opartego na tożsamościach na koncie magazynu musisz wiedzieć, jakiego źródła tożsamości zamierzasz użyć. Prawdopodobnie masz już jeden, ponieważ większość firm i organizacji ma skonfigurowany typ środowiska domeny. Skontaktuj się z usługą Active Directory (AD) lub administratorem IT, aby upewnić się. Jeśli nie masz jeszcze źródła tożsamości, musisz go skonfigurować przed włączeniem uwierzytelniania opartego na tożsamościach.

Obsługiwane scenariusze uwierzytelniania

Uwierzytelnianie oparte na tożsamościach za pośrednictwem protokołu SMB można włączyć przy użyciu jednego z trzech źródeł tożsamości: lokalnych usług domena usługi Active Directory (AD DS), Microsoft Entra Domain Services lub Microsoft Entra Kerberos (tylko tożsamości hybrydowe). Można użyć tylko jednego źródła tożsamości do uwierzytelniania dostępu do plików na konto magazynu i ma zastosowanie do wszystkich udziałów plików na koncie.

Lokalne usługi AD DS: lokalni klienci usług AD DS i maszyny wirtualne mogą uzyskiwać dostęp do udziałów plików platformy Azure przy użyciu poświadczeń lokalna usługa Active Directory. Lokalne środowisko usług AD DS musi być zsynchronizowane z identyfikatorem Entra firmy Microsoft przy użyciu lokalnej aplikacji Microsoft Entra Connect lub synchronizacji chmury Microsoft Entra Connect, uproszczonego agenta, który można zainstalować z centrum administracyjnego firmy Microsoft Entra. Aby użyć tej metody uwierzytelniania, klient musi być przyłączony do domeny lub mieć niesprzężone połączenie sieciowe z usługami AD DS. Zobacz pełną listę wymagań wstępnych.

Microsoft Entra Kerberos dla tożsamości hybrydowych: możesz użyć identyfikatora Entra firmy Microsoft do uwierzytelniania tożsamości użytkowników hybrydowych, umożliwiając użytkownikom końcowym dostęp do udziałów plików platformy Azure bez konieczności łączności sieciowej z kontrolerami domeny. Ta opcja wymaga istniejącego wdrożenia usług AD DS, które jest następnie synchronizowane z dzierżawą firmy Microsoft Entra, aby identyfikator Entra firmy Microsoft mógł uwierzytelnić tożsamości hybrydowe. Tożsamości tylko w chmurze nie są obecnie obsługiwane przy użyciu tej metody. Zobacz pełną listę wymagań wstępnych.

Microsoft Entra Domain Services: maszyny wirtualne oparte na chmurze dołączone do usług Microsoft Entra Domain Services mogą uzyskiwać dostęp do udziałów plików platformy Azure przy użyciu poświadczeń firmy Microsoft Entra. W tym rozwiązaniu identyfikator Entra firmy Microsoft uruchamia tradycyjną domenę usługi AD systemu Windows Server, która jest elementem podrzędnym dzierżawy firmy Microsoft Entra klienta. Microsoft Entra Domain Services jest obecnie jedyną opcją uwierzytelniania tożsamości tylko w chmurze. Zobacz pełną listę wymagań wstępnych.

Skorzystaj z poniższych wskazówek, aby określić, które źródło tożsamości należy wybrać.

Jeśli Twoja organizacja ma już lokalną usługę AD i nie jest gotowa do przeniesienia tożsamości do chmury, a jeśli klienci, maszyny wirtualne i aplikacje są przyłączone do domeny lub mają niezwiązaną łączność sieciową z tymi kontrolerami domeny, wybierz usługę AD DS.

Jeśli niektórzy lub wszyscy klienci nie mają niezwiązanej łączności sieciowej z usługami AD DS lub jeśli przechowujesz profile FSLogix w udziałach plików platformy Azure dla maszyn wirtualnych dołączonych do firmy Microsoft Entra, wybierz pozycję Microsoft Entra Kerberos.

Jeśli masz istniejącą lokalną usługę AD, ale planujesz przenieść aplikacje do chmury i chcesz, aby tożsamości istniały zarówno lokalnie, jak i w chmurze, wybierz pozycję Microsoft Entra Kerberos.

Jeśli nie masz istniejącego źródła tożsamości, jeśli chcesz uwierzytelnić tożsamości tylko w chmurze lub jeśli używasz już usług Microsoft Entra Domain Services, wybierz pozycję Microsoft Entra Domain Services. Jeśli nie masz jeszcze usługi domenowej wdrożonej na platformie Azure, zauważysz nową opłatę na rachunku za platformę Azure za tę usługę.

Włączanie źródła tożsamości

Po wybraniu źródła tożsamości należy je włączyć na koncie magazynu.

AD DS

W przypadku uwierzytelniania usług AD DS należy dołączyć maszyny klienckie lub maszyny wirtualne do domeny. Kontrolery domeny usługi AD można hostować na maszynach wirtualnych platformy Azure lub lokalnie. Tak czy inaczej, klienci przyłączni do domeny muszą mieć niezmpedowaną łączność sieciową z kontrolerem domeny, więc muszą znajdować się w sieci firmowej lub sieci wirtualnej (VNET) usługi domeny.

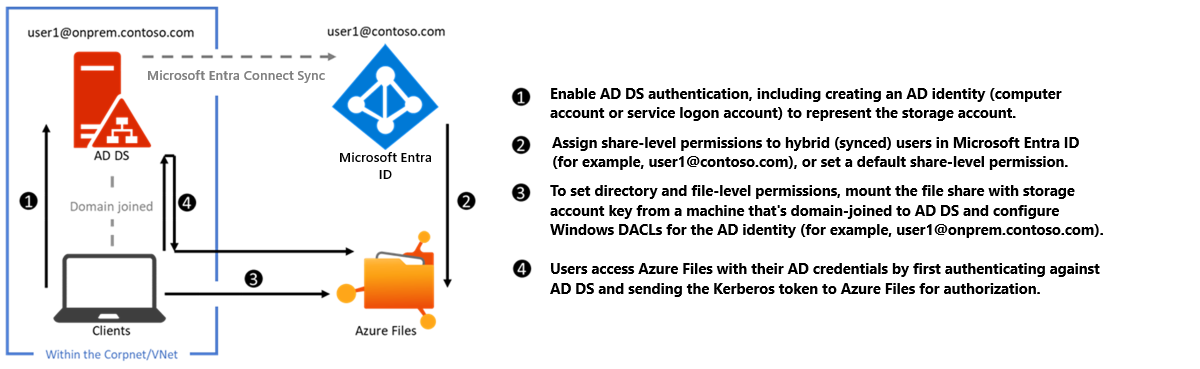

Na poniższym diagramie przedstawiono lokalne uwierzytelnianie usług AD DS w udziałach plików platformy Azure za pośrednictwem protokołu SMB. Lokalne usługi AD DS muszą być zsynchronizowane z identyfikatorem Entra firmy Microsoft przy użyciu programu Microsoft Entra Connect Sync lub synchronizacji z chmurą Microsoft Entra Connect. Tylko tożsamości użytkowników hybrydowych , które istnieją zarówno w lokalnych usługach AD DS, jak i Microsoft Entra ID, mogą być uwierzytelniane i autoryzowane na potrzeby dostępu do udziału plików platformy Azure. Jest to spowodowane tym, że uprawnienie na poziomie udziału jest skonfigurowane względem tożsamości reprezentowanej w identyfikatorze Entra firmy Microsoft, natomiast uprawnienie na poziomie katalogu/pliku jest wymuszane za pomocą tego uprawnienia w usługach AD DS. Upewnij się, że uprawnienia są poprawnie skonfigurowane dla tego samego użytkownika hybrydowego.

Aby włączyć uwierzytelnianie usług AD DS, najpierw przeczytaj omówienie — lokalna usługa Active Directory uwierzytelnianie usług Domain Services za pośrednictwem protokołu SMB dla udziałów plików platformy Azure, a następnie zobacz Włączanie uwierzytelniania usług AD DS dla udziałów plików platformy Azure.

Microsoft Entra Kerberos dla tożsamości hybrydowych

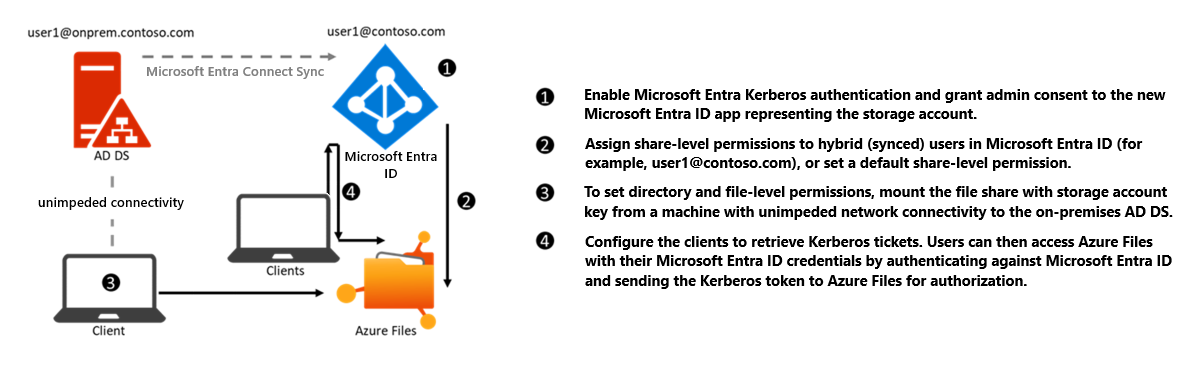

Włączanie i konfigurowanie identyfikatora Entra firmy Microsoft na potrzeby uwierzytelniania tożsamości użytkowników hybrydowych umożliwia użytkownikom firmy Microsoft Entra dostęp do udziałów plików platformy Azure przy użyciu uwierzytelniania Kerberos. Ta konfiguracja używa identyfikatora Entra firmy Microsoft do wystawiania biletów Protokołu Kerberos w celu uzyskania dostępu do udziału plików przy użyciu standardowego protokołu SMB w branży. Oznacza to, że użytkownicy końcowi mogą uzyskiwać dostęp do udziałów plików platformy Azure bez konieczności łączności sieciowej z kontrolerami domeny z urządzeń hybrydowych dołączonych do firmy Microsoft Entra i maszyn wirtualnych dołączonych do firmy Microsoft Entra. Jednak skonfigurowanie uprawnień na poziomie katalogu i pliku dla użytkowników i grup wymaga niezamkniętych połączeń sieciowych z lokalnym kontrolerem domeny.

Ważne

Uwierzytelnianie Kerberos firmy Microsoft entra obsługuje tylko tożsamości użytkowników hybrydowych; nie obsługuje tożsamości tylko w chmurze. Wymagane jest tradycyjne wdrożenie usług AD DS i musi być zsynchronizowane z identyfikatorem Entra firmy Microsoft przy użyciu usługi Microsoft Entra Connect Sync lub synchronizacji z chmurą microsoft Entra Connect. Klienci muszą być przyłączeni do firmy Microsoft Entra lub przyłączeni hybrydowi firmy Microsoft Entra. Protokół Kerberos firmy Microsoft entra nie jest obsługiwany na klientach dołączonych do usług Microsoft Entra Domain Services ani dołączonych tylko do usługi AD.

Aby włączyć uwierzytelnianie Kerberos w usłudze Microsoft Entra dla tożsamości hybrydowych, zobacz Włączanie uwierzytelniania Kerberos firmy Microsoft dla tożsamości hybrydowych w usłudze Azure Files.

Za pomocą tej funkcji można również przechowywać profile FSLogix w udziałach plików platformy Azure dla maszyn wirtualnych dołączonych do firmy Microsoft Entra. Aby uzyskać więcej informacji, zobacz Create a profile container with Azure Files and Microsoft Entra ID (Tworzenie kontenera profilu za pomocą usługi Azure Files i identyfikatora Entra firmy Microsoft).

Usługi domenowe Microsoft Entra

W przypadku uwierzytelniania usług Microsoft Entra Domain Services należy włączyć usługi Microsoft Entra Domain Services i przyłączyć do domeny maszyny wirtualne, z których planujesz uzyskać dostęp do danych plików. Maszyna wirtualna przyłączona do domeny musi znajdować się w tej samej sieci wirtualnej co domena hostowana przez usługi Microsoft Entra Domain Services.

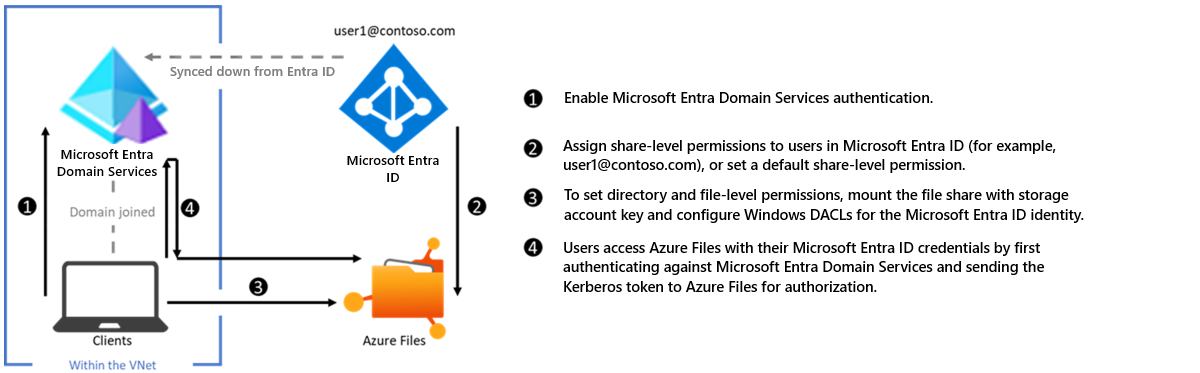

Na poniższym diagramie przedstawiono przepływ pracy uwierzytelniania usług Microsoft Entra Domain Services w udziałach plików platformy Azure za pośrednictwem protokołu SMB. Jest on zgodny ze wzorcem podobnym do lokalnego uwierzytelniania usług AD DS, ale istnieją dwie główne różnice:

Nie musisz tworzyć tożsamości w usługach Microsoft Entra Domain Services, aby reprezentować konto magazynu. Jest to wykonywane przez proces włączania w tle.

Wszyscy użytkownicy, którzy istnieją w identyfikatorze Entra firmy Microsoft, mogą być uwierzytelniani i autoryzowani. Użytkownicy mogą być tylko w chmurze lub hybrydowo. Synchronizacja z usługi Microsoft Entra ID do usług Microsoft Entra Domain Services jest zarządzana przez platformę bez konieczności konfigurowania użytkownika. Jednak klient musi być przyłączony do domeny hostowanej przez usługi Microsoft Entra Domain Services. Nie można jej dołączyć ani zarejestrować w firmie Microsoft. Usługi Microsoft Entra Domain Services nie obsługują klientów spoza platformy Azure (np. laptopów użytkowników, stacji roboczych, maszyn wirtualnych w innych chmurach itp.) przyłączonych do domeny hostowanej w usługach Microsoft Entra Domain Services. Można jednak zainstalować udział plików z klienta nieprzyłączonych do domeny, podając jawne poświadczenia, takie jak DOMAINNAME\username lub używając w pełni kwalifikowanej nazwy domeny (username@FQDN).

Aby włączyć uwierzytelnianie usług Microsoft Entra Domain Services, zobacz Włączanie uwierzytelniania usług Microsoft Entra Domain Services w usłudze Azure Files.

Autoryzacja i kontrola dostępu

Niezależnie od wybranego źródła tożsamości po jej włączeniu należy skonfigurować autoryzację. Usługa Azure Files wymusza autoryzację dostępu użytkownika zarówno na poziomie udziału, jak i katalogu/pliku.

Możesz przypisać uprawnienia na poziomie udziału do użytkowników lub grup firmy Microsoft zarządzanych za pomocą kontroli dostępu opartej na rolach platformy Azure. W przypadku kontroli dostępu opartej na rolach platformy Azure poświadczenia używane do uzyskiwania dostępu do plików powinny być dostępne lub zsynchronizowane z identyfikatorem Entra firmy Microsoft. Możesz przypisać wbudowane role platformy Azure, takie jak Czytelnik udziału SMB danych plików magazynu do użytkowników lub grup w usłudze Microsoft Entra ID, aby udzielić dostępu do udziału plików.

Na poziomie katalogu/pliku usługa Azure Files obsługuje zachowywanie, dziedziczenie i wymuszanie list ACL systemu Windows. Możesz zachować listy ACL systemu Windows podczas kopiowania danych za pośrednictwem protokołu SMB między istniejącym udziałem plików a udziałami plików platformy Azure. Niezależnie od tego, czy planujesz wymusić autoryzację, czy nie, możesz użyć udziałów plików platformy Azure do tworzenia kopii zapasowych list ACL wraz z danymi.

Konfigurowanie uprawnień na poziomie udziału

Po włączeniu źródła tożsamości na koncie magazynu należy wykonać jedną z następujących czynności, aby uzyskać dostęp do udziału plików:

- Ustaw domyślne uprawnienie na poziomie udziału, które ma zastosowanie do wszystkich uwierzytelnionych użytkowników i grup

- Przypisywanie wbudowanych ról RBAC platformy Azure do użytkowników i grup lub

- Skonfiguruj role niestandardowe dla tożsamości firmy Microsoft i przypisz prawa dostępu do udziałów plików na koncie magazynu.

Przypisane uprawnienie na poziomie udziału umożliwia danej tożsamości uzyskanie dostępu tylko do udziału, nic innego, a nawet katalogu głównego. Nadal musisz oddzielnie skonfigurować uprawnienia na poziomie katalogu i pliku.

Uwaga

Nie można przypisać uprawnień na poziomie udziału do kont komputerów (kont komputerów) przy użyciu kontroli dostępu opartej na rolach platformy Azure, ponieważ nie można synchronizować kont komputerów z tożsamością w usłudze Microsoft Entra ID. Jeśli chcesz zezwolić kontu komputera na dostęp do udziałów plików platformy Azure przy użyciu uwierzytelniania opartego na tożsamościach, użyj domyślnego uprawnienia na poziomie udziału lub rozważ użycie konta logowania do usługi.

Konfigurowanie uprawnień na poziomie katalogu lub pliku

Udziały plików platformy Azure wymuszają standardowe listy ACL systemu Windows zarówno na poziomie katalogu, jak i pliku, w tym katalogu głównego. Konfiguracja uprawnień na poziomie katalogu lub pliku jest obsługiwana zarówno przez protokół SMB, jak i rest. Zainstaluj docelowy udział plików z maszyny wirtualnej i skonfiguruj uprawnienia przy użyciu Eksplorator plików systemu Windows, icacls systemu Windows lub polecenia Set-ACL.

Zachowywanie list ACL katalogu i plików podczas importowania danych do usługi Azure Files

Usługa Azure Files obsługuje zachowywanie list ACL na poziomie katalogu lub plików podczas kopiowania danych do udziałów plików platformy Azure. Listy ACL można skopiować w katalogu lub pliku do udziałów plików platformy Azure przy użyciu usługi Azure File Sync lub typowych zestawów narzędzi przenoszenia plików. Możesz na przykład użyć narzędzia robocopy z flagą /copy:s , aby skopiować dane, a także listy ACL do udziału plików platformy Azure. Listy ACL są domyślnie zachowywane, więc nie trzeba włączać uwierzytelniania opartego na tożsamościach na koncie magazynu w celu zachowania list ACL.

Słownik

Warto zrozumieć niektóre kluczowe terminy dotyczące uwierzytelniania opartego na tożsamościach dla udziałów plików platformy Azure:

Uwierzytelnianie Kerberos

Kerberos to protokół uwierzytelniania używany do weryfikowania tożsamości użytkownika lub hosta. Aby uzyskać więcej informacji na temat protokołu Kerberos, zobacz Omówienie uwierzytelniania Kerberos.

Protokół SMB (Server Message Block)

Protokół SMB to standardowy w branży protokół udostępniania plików. Aby uzyskać więcej informacji na temat protokołu SMB, zobacz Microsoft SMB Protocol and CIFS Protocol Overview (Omówienie protokołu SMB firmy Microsoft i protokołu CIFS).

Tożsamość Microsoft Entra

Microsoft Entra ID (dawniej Azure AD) to wielodostępna usługa zarządzania katalogami i tożsamościami firmy Microsoft. Microsoft Entra ID łączy podstawowe usługi katalogowe, zarządzanie dostępem do aplikacji i ochronę tożsamości w jednym rozwiązaniu.

Usługi domenowe Microsoft Entra

Usługi Microsoft Entra Domain Services udostępniają zarządzane usługi domenowe, takie jak przyłączenie do domeny, zasady grupy, protokół LDAP i uwierzytelnianie Kerberos/NTLM. Te usługi są w pełni zgodne z usługami domena usługi Active Directory. Aby uzyskać więcej informacji, zobacz Microsoft Entra Domain Services.

Lokalne usługi domena usługi Active Directory (AD DS)

Usługi AD DS są często stosowane przez przedsiębiorstwa w środowiskach lokalnych lub na maszynach wirtualnych hostowanych w chmurze, a poświadczenia usług AD DS są używane do kontroli dostępu. Aby uzyskać więcej informacji, zobacz omówienie usług domena usługi Active Directory.

Kontrola dostępu na podstawie ról na platformie Azure (Azure RBAC)

Kontrola dostępu oparta na rolach platformy Azure umożliwia szczegółowe zarządzanie dostępem na platformie Azure. Korzystając z kontroli dostępu opartej na rolach platformy Azure, możesz zarządzać dostępem do zasobów, udzielając użytkownikom najmniejszych uprawnień potrzebnych do wykonywania swoich zadań. Aby uzyskać więcej informacji, zobacz Co to jest kontrola dostępu oparta na rolach platformy Azure?

Tożsamości hybrydowe

Tożsamości użytkowników hybrydowych to tożsamości w usługach AD DS, które są synchronizowane z identyfikatorem Entra firmy Microsoft przy użyciu lokalnej aplikacji Microsoft Entra Connect Sync lub synchronizacji chmury Microsoft Entra Connect, uproszczonego agenta, który można zainstalować z centrum administracyjnego firmy Microsoft Entra.

Następny krok

Aby uzyskać więcej informacji, zobacz: