Używanie usługi Azure Files z wieloma lasami usługi Active Directory

Wiele organizacji chce używać uwierzytelniania opartego na tożsamościach dla udziałów plików SMB platformy Azure w środowiskach z wieloma lasami usług lokalna usługa Active Directory Domain Services (AD DS). Jest to typowy scenariusz IT, szczególnie po fuzjach i przejęciach, w których lasy usługi AD przejętej firmy są odizolowane od lasów usługi AD spółki dominującej. W tym artykule wyjaśniono, jak działają relacje zaufania lasu i zawiera instrukcje krok po kroku dotyczące konfigurowania i walidacji wielu lasów.

Ważne

Jeśli chcesz ustawić uprawnienia na poziomie udziału dla określonych użytkowników lub grup firmy Microsoft entra przy użyciu kontroli dostępu opartej na rolach (RBAC), musisz najpierw zsynchronizować lokalne konta usługi AD z identyfikatorem Entra firmy Microsoft przy użyciu programu Microsoft Entra Connect. W przeciwnym razie możesz użyć domyślnego uprawnienia na poziomie udziału.

Dotyczy

| Typ udziału plików | SMB | NFS |

|---|---|---|

| Udziały plików w warstwie Standardowa (GPv2), LRS/ZRS | ||

| Udziały plików w warstwie Standardowa (GPv2), GRS/GZRS | ||

| Udziały plików w warstwie Premium (FileStorage), LRS/ZRS |

Wymagania wstępne

- Dwa kontrolery domeny usług AD DS z różnymi lasami i w różnych sieciach wirtualnych (VNETs)

- Wystarczające uprawnienia usługi AD do wykonywania zadań administracyjnych (na przykład Administrator domeny)

- W przypadku korzystania z kontroli dostępu opartej na rolach platformy Azure oba lasy muszą być dostępne przez jeden serwer usługi Microsoft Entra Connect Sync

Jak działają relacje zaufania lasu

Lokalne uwierzytelnianie usług AD DS w usłudze Azure Files jest obsługiwane tylko w lesie usługi AD usługi domeny zarejestrowanej na koncie magazynu. Domyślnie dostęp do udziałów plików platformy Azure można uzyskać za pomocą poświadczeń AD DS z jednego lasu. Jeśli musisz uzyskać dostęp do udziału plików platformy Azure z innego lasu, musisz skonfigurować zaufanie lasu.

Zaufanie lasu to przechodnie zaufanie między dwoma lasami usługi AD, które umożliwia użytkownikom w dowolnym z domen w jednym lesie uwierzytelnianie w dowolnym z domen w innym lesie.

Konfiguracja wielu lasów

Aby skonfigurować konfigurację z wieloma lasami, wykonamy następujące kroki:

- Zbieranie informacji o domenie i połączeń sieci wirtualnej między domenami

- Ustanawianie i konfigurowanie zaufania lasu

- Konfigurowanie uwierzytelniania opartego na tożsamościach i kont użytkowników hybrydowych

Zbieranie informacji o domenie

W tym ćwiczeniu mamy dwa lokalne kontrolery domeny usług AD DS z dwoma różnymi lasami i w różnych sieciach wirtualnych.

| Las | Domena | Sieć wirtualna |

|---|---|---|

| Las 1 | onpremad1.com | DomainServicesVNet WUS |

| Las 2 | onpremad2.com | vnet2/obciążenia |

Ustanawianie i konfigurowanie zaufania

Aby umożliwić klientom z lasu 1 dostęp do zasobów domeny usługi Azure Files w lesie Forest 2, musimy ustanowić relację zaufania między dwoma lasami. Wykonaj następujące kroki, aby ustanowić zaufanie.

Uwaga

Tylko relacje zaufania lasu są obsługiwane w przypadku usługi Azure Files. Inne typy zaufania, takie jak relacje zaufania zewnętrznego, nie są obsługiwane.

Jeśli masz już skonfigurowaną relację zaufania, możesz sprawdzić jego typ, logując się na maszynie przyłączonej do lasu Forest 2, otwierając konsolę domena usługi Active Directory i zaufania, klikając prawym przyciskiem myszy domenę lokalną onpremad2.com, a następnie wybierając pozycję Zaufania zakładka. Jeśli istniejące zaufanie nie jest zaufaniem lasu, a zaufanie lasu spełnia wymagania środowiska, musisz usunąć istniejące zaufanie i ponownie utworzyć zaufanie lasu w swoim miejscu. W tym celu wykonaj następujące instrukcje.

Zaloguj się do maszyny przyłączonej do domeny lasu Forest 2 i otwórz konsolę domena usługi Active Directory s and Trusts.

Kliknij prawym przyciskiem myszy onpremad2.com domeny lokalnej, a następnie wybierz kartę Zaufania.

Wybierz pozycję Nowe relacje zaufania, aby uruchomić Kreatora nowego zaufania.

Określ nazwę domeny, za pomocą której chcesz utworzyć zaufanie (w tym przykładzie onpremad1.com), a następnie wybierz przycisk Dalej.

W obszarze Typ zaufania wybierz pozycję Zaufanie lasu, a następnie wybierz pozycję Dalej.

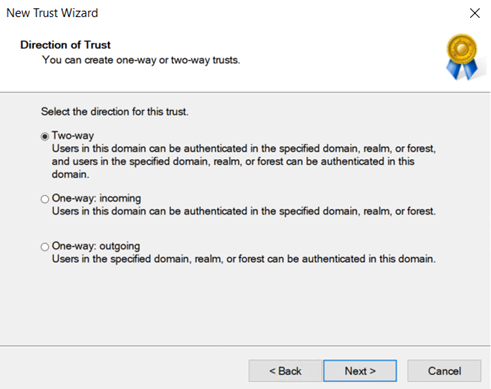

W polu Kierunek zaufania wybierz pozycję Dwukierunkowa, a następnie wybierz pozycję Dalej.

W obszarze Strony zaufania wybierz tylko tę domenę, a następnie wybierz przycisk Dalej.

Użytkownicy w określonym lesie mogą być uwierzytelniani, aby używać wszystkich zasobów w lesie lokalnym (uwierzytelnianie całego lasu) lub tylko tych zasobów, które wybierzesz (uwierzytelnianie selektywne). W obszarze Poziom uwierzytelniania zaufania wychodzącego wybierz pozycję Uwierzytelnianie całego lasu, co jest preferowaną opcją, gdy oba lasy należą do tej samej organizacji. Wybierz Dalej.

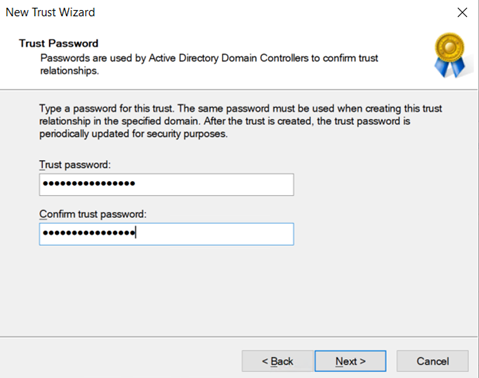

Wprowadź hasło dla zaufania, a następnie wybierz pozycję Dalej. To samo hasło należy użyć podczas tworzenia tej relacji zaufania w określonej domenie.

Powinien zostać wyświetlony komunikat informujący o pomyślnym utworzeniu relacji zaufania. Aby skonfigurować zaufanie, wybierz pozycję Dalej.

Potwierdź zaufanie wychodzące, a następnie wybierz pozycję Dalej.

Wprowadź nazwę użytkownika i hasło użytkownika, który ma uprawnienia administratora z innej domeny.

Po zakończeniu uwierzytelniania relacja zaufania zostanie ustanowiona i powinna być widoczna określona domena onpremad1.com wyświetlana na karcie Zaufania .

Konfigurowanie uwierzytelniania opartego na tożsamościach i kont użytkowników hybrydowych

Po ustanowieniu zaufania wykonaj następujące kroki, aby utworzyć konto magazynu i udział plików SMB dla każdej domeny, włączyć uwierzytelnianie usług AD DS na kontach magazynu i utworzyć konta użytkowników hybrydowych zsynchronizowane z identyfikatorem Microsoft Entra ID.

Zaloguj się do witryny Azure Portal i utwórz dwa konta magazynu, takie jak onprem1sa i onprem2sa. Aby uzyskać optymalną wydajność, zalecamy wdrożenie kont magazynu w tym samym regionie co klienci, z których planujesz uzyskać dostęp do udziałów.

Uwaga

Utworzenie drugiego konta magazynu nie jest konieczne. Te instrukcje mają na celu pokazanie przykładu uzyskiwania dostępu do kont magazynu należących do różnych lasów. Jeśli masz tylko jedno konto magazynu, możesz zignorować instrukcje dotyczące konfigurowania drugiego konta magazynu.

Utwórz udział plików platformy Azure SMB i przypisz uprawnienia na poziomie udziału na każdym koncie magazynu.

Zsynchronizuj lokalną usługę AD z identyfikatorem Entra ID firmy Microsoft przy użyciu aplikacji Microsoft Entra Connect Sync .

Przyłączanie do domeny maszyny wirtualnej platformy Azure w lesie 1 do lokalnych usług AD DS. Aby uzyskać informacje o sposobie dołączania do domeny, zobacz Dołączanie komputera do domeny.

Włącz uwierzytelnianie usług AD DS na koncie magazynu skojarzonym z lasem 1, na przykład onprem1sa. Spowoduje to utworzenie konta komputera w lokalnej usłudze AD o nazwie onprem1sa w celu reprezentowania konta usługi Azure Storage i przyłączenia konta magazynu do domeny onpremad1.com . Możesz sprawdzić, czy tożsamość usługi AD reprezentująca konto magazynu została utworzona, wyszukując Użytkownicy i komputery usługi Active Directory dla onpremad1.com. W tym przykładzie zostanie wyświetlone konto komputera o nazwie onprem1sa.

Utwórz konto użytkownika, przechodząc do onpremad1.com usługi Active Directory>. Kliknij prawym przyciskiem myszy pozycję Użytkownicy, wybierz pozycję Utwórz, wprowadź nazwę użytkownika (na przykład onprem1user) i zaznacz pole Hasło nigdy nie wygasa (opcjonalnie).

Opcjonalnie: jeśli chcesz użyć kontroli dostępu opartej na rolach platformy Azure w celu przypisania uprawnień na poziomie udziału, musisz zsynchronizować użytkownika z usługą Microsoft Entra ID przy użyciu programu Microsoft Entra Connect. Zwykle program Microsoft Entra Connect Sync aktualizuje co 30 minut. Można jednak wymusić jej natychmiastową synchronizację, otwierając sesję programu PowerShell z podwyższonym poziomem uprawnień i uruchamiając polecenie

Start-ADSyncSyncCycle -PolicyType Delta. Najpierw może być konieczne zainstalowanie modułu ADSync, uruchamiając polecenieImport-Module ADSync. Aby sprawdzić, czy użytkownik został zsynchronizowany z identyfikatorem entra firmy Microsoft, zaloguj się do witryny Azure Portal przy użyciu subskrypcji platformy Azure skojarzonej z dzierżawą z wieloma lasami i wybierz pozycję Microsoft Entra ID. Wybierz pozycję Zarządzaj użytkownikami > i wyszukaj dodanego użytkownika (na przykład onprem1user). Włączona synchronizacja lokalna powinna mieć wartość Tak.Ustaw uprawnienia na poziomie udziału przy użyciu ról RBAC platformy Azure lub domyślnego uprawnienia na poziomie udziału.

- Jeśli użytkownik jest synchronizowany z identyfikatorem Entra firmy Microsoft, możesz udzielić użytkownikowi uprawnień na poziomie udziału (rola RBAC platformy Azure) użytkownikowi onprem1user na koncie magazynu onprem1sa , aby użytkownik mógł zainstalować udział plików. W tym celu przejdź do udziału plików utworzonego w witrynie onprem1sa i postępuj zgodnie z instrukcjami w temacie Assign share-level permissions for specific Microsoft Entra users or groups (Przypisywanie uprawnień na poziomie udziału dla określonych użytkowników lub grup firmy Microsoft Entra).

- W przeciwnym razie można użyć domyślnego uprawnienia na poziomie udziału, które ma zastosowanie do wszystkich uwierzytelnionych tożsamości.

Powtórz kroki 4–8 dla onpremad2.com domeny lasu Forest2 (konto magazynu onprem2sa/user onprem2user). Jeśli masz więcej niż dwa lasy, powtórz kroki dla każdego lasu.

Konfigurowanie uprawnień na poziomie katalogu i pliku (opcjonalnie)

W środowisku z wieloma lasami użyj narzędzia wiersza polecenia icacls, aby skonfigurować uprawnienia na poziomie katalogu i pliku dla użytkowników w obu lasach. Zobacz Konfigurowanie list ACL systemu Windows przy użyciu list icacls.

Jeśli błędy icacls kończą się niepowodzeniem z powodu błędu Odmowa dostępu, wykonaj następujące kroki, aby skonfigurować uprawnienia na poziomie katalogu i pliku, instalowania udziału przy użyciu klucza konta magazynu.

Usuń istniejącą instalację udziału:

net use * /delete /yZainstaluj ponownie udział przy użyciu klucza konta magazynu:

net use <driveletter> \\storageaccount.file.core.windows.net\sharename /user:AZURE\<storageaccountname> <storageaccountkey>Ustaw uprawnienia icacls dla użytkownika w lesie Forest2 na koncie magazynu przyłączonym do lasu Forest1 z klienta w lesie Forest1.

Uwaga

Nie zalecamy używania Eksplorator plików do konfigurowania list ACL w środowisku z wieloma lasami. Mimo że użytkownicy należący do lasu przyłączonego do domeny na koncie magazynu mogą mieć uprawnienia na poziomie plików/katalogów ustawione za pośrednictwem Eksplorator plików, nie będą działać dla użytkowników, którzy nie należą do tego samego lasu przyłączonego do domeny do konta magazynu.

Konfigurowanie sufiksów domeny

Jak wyjaśniono powyżej, sposób rejestrowania usługi Azure Files w usługach AD DS jest prawie taki sam jak zwykły serwer plików, w którym tworzy tożsamość (domyślnie konto komputera, może być również kontem logowania usługi), który reprezentuje konto magazynu w usługach AD DS do uwierzytelniania. Jedyną różnicą jest to, że zarejestrowana nazwa główna usługi (SPN) konta magazynu kończy się file.core.windows.net, co nie jest zgodne z sufiksem domeny. Ze względu na inny sufiks domeny należy skonfigurować zasady routingu sufiksów, aby włączyć uwierzytelnianie obejmujące wiele lasów.

Ponieważ sufiks file.core.windows.net jest sufiksem dla wszystkich zasobów usługi Azure Files, a nie sufiksem dla określonej domeny usługi AD, kontroler domeny klienta nie wie, do której domeny należy przesłać dalej żądanie, i w związku z tym zakończy się niepowodzeniem wszystkich żądań, w których zasób nie znajduje się we własnej domenie.

Jeśli na przykład użytkownicy w domenie w lesie Forest 1 chcą uzyskać dostęp do udziału plików przy użyciu konta magazynu zarejestrowanego w domenie w lesie Forest 2, nie będzie to działać automatycznie, ponieważ jednostka usługi konta magazynu nie ma sufiksu pasującego do sufiksu żadnej domeny w lesie Forest 1.

Sufiksy domeny można skonfigurować przy użyciu jednej z następujących metod:

- Modyfikowanie sufiksu konta magazynu i dodawanie rekordu CNAME (zalecane — będzie działać z co najmniej dwoma lasami)

- Dodawanie niestandardowego sufiksu nazwy i reguły routingu (nie będzie działać z więcej niż dwoma lasami)

Modyfikowanie sufiksu nazwy konta magazynu i dodawanie rekordu CNAME

Problem z routingiem domeny można rozwiązać, modyfikując sufiks nazwy konta magazynu skojarzonego z udziałem plików platformy Azure, a następnie dodając rekord CNAME w celu kierowania nowego sufiksu do punktu końcowego konta magazynu. Dzięki tej konfiguracji klienci przyłączni do domeny mogą uzyskiwać dostęp do kont magazynu dołączonych do dowolnego lasu. Działa to w przypadku środowisk z co najmniej dwoma lasami.

W naszym przykładzie mamy domeny onpremad1.com i onpremad2.com, a my mamy onprem1sa i onprem2sa jako konta magazynu skojarzone z udziałami plików platformy Azure SMB w odpowiednich domenach. Te domeny znajdują się w różnych lasach, które ufają sobie, aby uzyskiwać dostęp do zasobów w lasach siebie. Chcemy zezwolić na dostęp do obu kont magazynu od klientów należących do każdego lasu. W tym celu należy zmodyfikować sufiksy nazwy SPN konta magazynu:

onprem1sa.onpremad1.com —> onprem1sa.file.core.windows.net

onprem2sa.onpremad2.com —> onprem2sa.file.core.windows.net

Dzięki temu klienci będą mogli zainstalować udział net use \\onprem1sa.onpremad1.com , ponieważ klienci w programie onpremad1 lub onpremad2 będą wiedzieć, aby wyszukać onpremad1.com znaleźć odpowiedni zasób dla tego konta magazynu.

Aby użyć tej metody, wykonaj następujące kroki:

Upewnij się, że ustanowiono zaufanie między dwoma lasami i skonfigurowano uwierzytelnianie oparte na tożsamościach i konta użytkowników hybrydowych zgodnie z opisem w poprzednich sekcjach.

Zmodyfikuj nazwę SPN konta magazynu przy użyciu narzędzia setspn. Możesz znaleźć

<DomainDnsRoot>, uruchamiając następujące polecenie programu PowerShell usługi Active Directory:(Get-AdDomain).DnsRootsetspn -s cifs/<storage-account-name>.<DomainDnsRoot> <storage-account-name>Dodaj wpis CNAME przy użyciu Menedżera DNS usługi Active Directory i wykonaj poniższe kroki dla każdego konta magazynu w domenie, do której jest przyłączone konto magazynu. Jeśli używasz prywatnego punktu końcowego, dodaj wpis CNAME, aby zamapować na nazwę prywatnego punktu końcowego.

Otwórz Menedżera DNS usługi Active Directory.

Przejdź do domeny (na przykład onpremad1.com).

Przejdź do obszaru "Strefy wyszukiwania do przodu".

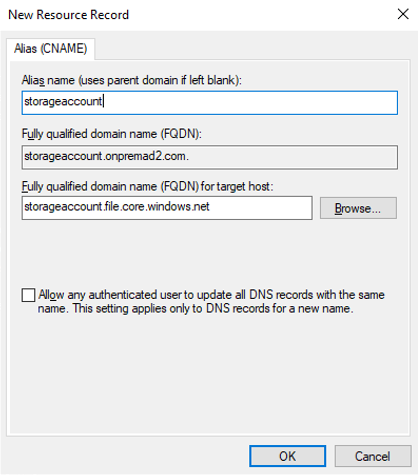

Wybierz węzeł o nazwie po domenie (na przykład onpremad1.com) i kliknij prawym przyciskiem myszy nowy alias (CNAME).

W polu nazwa aliasu wprowadź nazwę konta magazynu.

W przypadku w pełni kwalifikowanej nazwy domeny (FQDN) wprowadź ciąg

<storage-account-name>.<domain-name>, na przykład mystorageaccount.onpremad1.com.W polu nazwa FQDN hosta docelowego wprowadź wartość

<storage-account-name>.file.core.windows.netWybierz przycisk OK.

Teraz z klientów przyłączonych do domeny powinno być możliwe używanie kont magazynu przyłączonych do dowolnego lasu.

Uwaga

Upewnij się, że część nazwy hosta nazwy FQDN jest zgodna z nazwą konta magazynu zgodnie z powyższym opisem. W przeciwnym razie zostanie wyświetlony błąd odmowy dostępu: "Nazwa pliku, nazwa katalogu lub składnia etykiety woluminu jest nieprawidłowa". Podczas konfigurowania sesji protokołu SMB zostanie wyświetlony komunikat STATUS_OBJECT_NAME_INVALID (0xc0000033).

Dodawanie niestandardowego sufiksu nazwy i reguły routingu

Jeśli sufiks nazwy konta magazynu został już zmodyfikowany i dodano rekord CNAME zgodnie z opisem w poprzedniej sekcji, możesz pominąć ten krok. Jeśli nie chcesz wprowadzać zmian w systemie DNS ani modyfikować sufiksu nazwy konta magazynu, możesz skonfigurować regułę routingu sufiksu z lasu Forest 1 do lasu 2 dla niestandardowego sufiksu file.core.windows.net.

Uwaga

Konfigurowanie routingu sufiksów nazw nie ma wpływu na możliwość uzyskiwania dostępu do zasobów w domenie lokalnej. Wymagane jest tylko zezwolenie klientowi na przekazywanie żądania do domeny zgodnej z sufiksem, gdy zasób nie zostanie znaleziony we własnej domenie.

Najpierw dodaj nowy sufiks niestandardowy w lesie Forest 2. Upewnij się, że masz odpowiednie uprawnienia administracyjne, aby zmienić konfigurację i że ustanowiono zaufanie między dwoma lasami. Następnie wykonaj poniższe czynności:

- Zaloguj się do maszyny lub maszyny wirtualnej przyłączonej do domeny w lesie Forest 2.

- Otwórz konsolę domena usługi Active Directory i zaufania.

- Kliknij prawym przyciskiem myszy domena usługi Active Directory i zaufania.

- Wybierz pozycję Właściwości, a następnie wybierz pozycję Dodaj.

- Dodaj "file.core.windows.net" jako sufiks nazwy UPN.

- Wybierz pozycję Zastosuj, a następnie przycisk OK , aby zamknąć kreatora.

Następnie dodaj regułę routingu sufiksu w lesie Forest 1, aby przekierowywała do lasu Forest 2.

- Zaloguj się do maszyny lub maszyny wirtualnej przyłączonej do domeny w lesie Forest 1.

- Otwórz konsolę domena usługi Active Directory i zaufania.

- Kliknij prawym przyciskiem myszy domenę, do której chcesz uzyskać dostęp do udziału plików, a następnie wybierz kartę Zaufania i wybierz pozycję Domena lasu 2 z relacji zaufania wychodzących.

- Wybierz pozycję Właściwości , a następnie pozycję Routing sufiksów nazw.

- Sprawdź, czy jest wyświetlany sufiks "*.file.core.windows.net". Jeśli nie, wybierz pozycję Odśwież.

- Wybierz pozycję "*.file.core.windows.net", a następnie wybierz pozycję Włącz i zastosuj.

Sprawdzanie, czy zaufanie działa

Teraz sprawdzimy, czy zaufanie działa, uruchamiając polecenie klist , aby wyświetlić zawartość pamięci podręcznej poświadczeń protokołu Kerberos i tabeli kluczy.

- Zaloguj się do maszyny lub maszyny wirtualnej przyłączonej do domeny w lesie Forest 1 i otwórz wiersz polecenia systemu Windows.

- Aby wyświetlić pamięć podręczną poświadczeń dla konta magazynu przyłączonego do domeny w lesie Forest 2, uruchom jedno z następujących poleceń:

- Jeśli użyto sufiksu Modyfikuj nazwę konta magazynu i dodaj metodę rekordu CNAME, uruchom polecenie:

klist get cifs/onprem2sa.onpremad2.com - Jeśli użyto metody Dodaj sufiks nazwy niestandardowej i reguły routingu, uruchom polecenie:

klist get cifs/onprem2sa.file.core.windows.net

- Jeśli użyto sufiksu Modyfikuj nazwę konta magazynu i dodaj metodę rekordu CNAME, uruchom polecenie:

- Wyświetlone dane wyjściowe powinny wyglądać mniej więcej tak. Dane wyjściowe listy klist różnią się nieznacznie w zależności od metody użytej do skonfigurowania sufiksów domeny.

Client: onprem1user @ ONPREMAD1.COM

Server: cifs/onprem2sa.file.core.windows.net @ ONPREMAD2.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:45:02 (local)

End Time: 11/23/2022 4:45:02 (local)

Renew Time: 11/29/2022 18:45:02 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x200 -> DISABLE-TGT-DELEGATION

Kdc Called: onprem2.onpremad2.com

- Zaloguj się do maszyny lub maszyny wirtualnej przyłączonej do domeny w lesie Forest 2 i otwórz wiersz polecenia systemu Windows.

- Aby wyświetlić pamięć podręczną poświadczeń dla konta magazynu przyłączonego do domeny w lesie Forest 1, uruchom jedno z następujących poleceń:

- Jeśli użyto sufiksu Modyfikuj nazwę konta magazynu i dodaj metodę rekordu CNAME, uruchom polecenie:

klist get cifs/onprem1sa.onpremad1.com - Jeśli użyto metody Dodaj sufiks nazwy niestandardowej i reguły routingu, uruchom polecenie:

klist get cifs/onprem1sa.file.core.windows.net

- Jeśli użyto sufiksu Modyfikuj nazwę konta magazynu i dodaj metodę rekordu CNAME, uruchom polecenie:

- Wyświetlone dane wyjściowe powinny wyglądać mniej więcej tak. Dane wyjściowe listy klist różnią się nieznacznie w zależności od metody użytej do skonfigurowania sufiksów domeny.

Client: onprem2user @ ONPREMAD2.COM

Server: krbtgt/ONPREMAD2.COM @ ONPREMAD2.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40e10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:46:35 (local)

End Time: 11/23/2022 4:46:35 (local)

Renew Time: 11/29/2022 18:46:35 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x1 -> PRIMARY

Kdc Called: onprem2

Client: onprem2user @ ONPREMAD2.COM

Server: cifs/onprem1sa.file.core.windows.net @ ONPREMAD1.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 11/22/2022 18:46:35 (local)

End Time: 11/23/2022 4:46:35 (local)

Renew Time: 11/29/2022 18:46:35 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x200 -> DISABLE-TGT-DELEGATION

Kdc Called: onpremad1.onpremad1.com

Jeśli zobaczysz powyższe dane wyjściowe, wszystko będzie gotowe. Jeśli tego nie zrobisz, wykonaj następujące kroki, aby podać alternatywne sufiksy nazw UPN, aby umożliwić uwierzytelnianie w wielu lasach.

Ważne

Ta metoda będzie działać tylko w środowiskach z dwoma lasami. Jeśli masz więcej niż dwa lasy, użyj jednej z innych metod, aby skonfigurować sufiksy domeny.

Najpierw dodaj nowy sufiks niestandardowy w lesie Forest 1.

- Zaloguj się do maszyny lub maszyny wirtualnej przyłączonej do domeny w lesie Forest 1.

- Otwórz konsolę domena usługi Active Directory i zaufania.

- Kliknij prawym przyciskiem myszy domena usługi Active Directory i zaufania.

- Wybierz pozycję Właściwości, a następnie wybierz pozycję Dodaj.

- Dodaj alternatywny sufiks nazwy UPN, taki jak "onprem1sa.file.core.windows.net".

- Wybierz pozycję Zastosuj, a następnie przycisk OK , aby zamknąć kreatora.

Następnie dodaj regułę routingu sufiksów w lesie Forest 2.

- Zaloguj się do maszyny lub maszyny wirtualnej przyłączonej do domeny w lesie Forest 2.

- Otwórz konsolę domena usługi Active Directory i zaufania.

- Kliknij prawym przyciskiem myszy domenę, do której chcesz uzyskać dostęp do udziału plików, a następnie wybierz kartę Zaufania i wybierz wychodzącą relację zaufania lasu Forest 2 , w której dodano nazwę routingu sufiksu.

- Wybierz pozycję Właściwości , a następnie pozycję Routing sufiksów nazw.

- Sprawdź, czy jest wyświetlany sufiks "onprem1sa.file.core.windows.net". Jeśli nie, wybierz pozycję Odśwież.

- Wybierz pozycję "onprem1sa.file.core.windows.net", a następnie wybierz pozycję Włącz i zastosuj.

Następne kroki

Aby uzyskać więcej informacji zobacz te zasoby: