Łączenie platformy analizy zagrożeń z usługą Microsoft Sentinel przy użyciu interfejsu API przekazywania (wersja zapoznawcza)

Wiele organizacji korzysta z rozwiązań platformy analizy zagrożeń (TIP), aby agregować źródła danych analizy zagrożeń z różnych źródeł. Z zagregowanego źródła danych dane są wyselekcjonowane w celu zastosowania do rozwiązań zabezpieczeń, takich jak urządzenia sieciowe, rozwiązania EDR/XDR lub rozwiązania do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM), takie jak Microsoft Sentinel. Standard branżowy opisujący informacje cybernetyczne nosi nazwę "Ustrukturyzowane wyrażenie informacji o zagrożeniach" lub STIX. Korzystając z interfejsu API przekazywania obsługującego obiekty STIX, można użyć bardziej wyrazistego sposobu importowania analizy zagrożeń do usługi Microsoft Sentinel.

Interfejs API przekazywania pozyskuje analizę zagrożeń do usługi Microsoft Sentinel bez konieczności używania łącznika danych. W tym artykule opisano, co należy połączyć. Aby uzyskać więcej informacji na temat szczegółów interfejsu API, zobacz dokument referencyjny dotyczący przekazywania interfejsu API usługi Microsoft Sentinel.

Aby uzyskać więcej informacji na temat analizy zagrożeń, zobacz Analiza zagrożeń.

Ważne

Interfejs API przekazywania analizy zagrożeń usługi Microsoft Sentinel jest w wersji zapoznawczej. Zobacz Dodatkowe warunki użytkowania dla wersji zapoznawczych platformy Microsoft Azure, aby uzyskać więcej warunków prawnych, które dotyczą funkcji platformy Azure w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

Usługa Microsoft Sentinel jest ogólnie dostępna na ujednoliconej platformie operacji zabezpieczeń firmy Microsoft w portalu usługi Microsoft Defender. W wersji zapoznawczej usługa Microsoft Sentinel jest dostępna w portalu usługi Defender bez usługi Microsoft Defender XDR lub licencji E5. Aby uzyskać więcej informacji, zobacz Microsoft Sentinel w portalu usługi Microsoft Defender.

Uwaga

Aby uzyskać informacje o dostępności funkcji w chmurach dla instytucji rządowych USA, zobacz tabele usługi Microsoft Sentinel w temacie Dostępność funkcji w chmurze dla klientów instytucji rządowych USA.

Wymagania wstępne

- Aby przechowywać obiekty STIX analizy zagrożeń, musisz mieć uprawnienia do odczytu i zapisu w obszarze roboczym usługi Microsoft Sentinel.

- Musisz mieć możliwość zarejestrowania aplikacji Firmy Microsoft Entra.

- Aplikacja Microsoft Entra musi mieć przypisaną rolę Współautor usługi Microsoft Sentinel na poziomie obszaru roboczego.

Instrukcje

Wykonaj następujące kroki, aby zaimportować obiekty STIX analizy zagrożeń do usługi Microsoft Sentinel ze zintegrowanego rozwiązania TIP lub niestandardowego rozwiązania do analizy zagrożeń:

- Zarejestruj aplikację Firmy Microsoft Entra, a następnie zarejestruj swój identyfikator aplikacji.

- Generowanie i rejestrowanie wpisu tajnego klienta dla aplikacji Microsoft Entra.

- Przypisz aplikację Firmy Microsoft Entra rolę Współautor usługi Microsoft Sentinel lub jej odpowiednik.

- Skonfiguruj rozwiązanie TIP lub aplikację niestandardową.

Rejestrowanie aplikacji Firmy Microsoft Entra

Domyślne uprawnienia roli użytkownika umożliwiają użytkownikom tworzenie rejestracji aplikacji. Jeśli to ustawienie zostało przełączone na Nie, potrzebujesz uprawnień do zarządzania aplikacjami w usłudze Microsoft Entra. Każda z następujących ról firmy Microsoft Entra obejmuje wymagane uprawnienia:

- Administrator aplikacji

- Deweloper aplikacji

- Administrator aplikacji w chmurze

Aby uzyskać więcej informacji na temat rejestrowania aplikacji Microsoft Entra, zobacz Rejestrowanie aplikacji.

Po zarejestrowaniu aplikacji zapisz jej identyfikator aplikacji (klienta) na karcie Przegląd aplikacji.

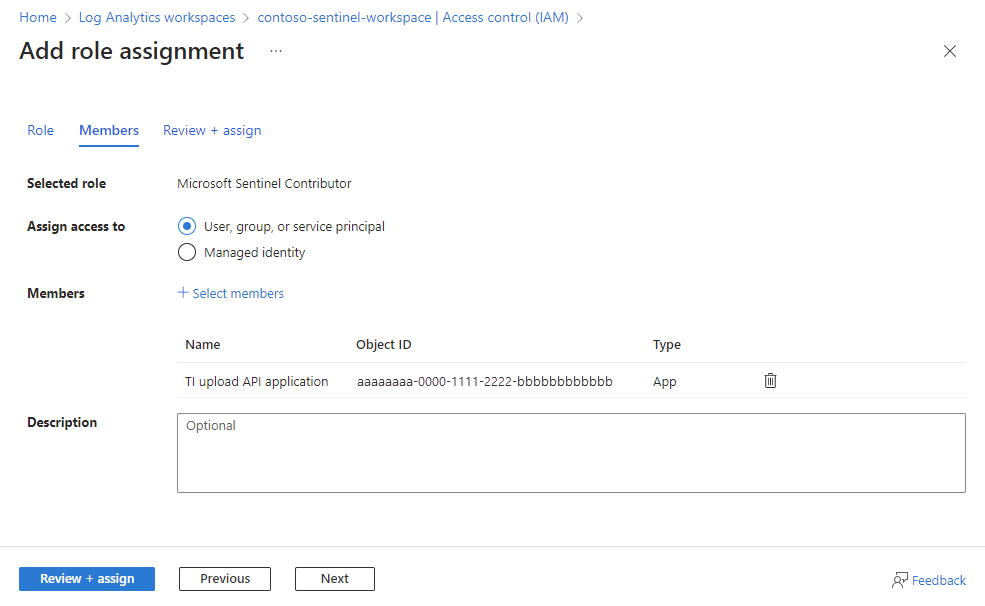

Przypisywanie roli do aplikacji

Interfejs API przekazywania pozyskiwa obiekty analizy zagrożeń na poziomie obszaru roboczego i wymaga roli współautora usługi Microsoft Sentinel.

W witrynie Azure Portal przejdź do obszarów roboczych usługi Log Analytics.

Wybierz pozycję Kontrola dostępu (IAM).

Wybierz pozycję Dodaj>Dodaj przypisanie roli.

Na karcie Rola wybierz rolę Współautor usługi Microsoft Sentinel, a następnie wybierz pozycję Dalej.

Na karcie Członkowie wybierz pozycję Przypisz dostęp do>użytkownika, grupy lub jednostki usługi.

Wybierz członków. Domyślnie aplikacje Firmy Microsoft Entra nie są wyświetlane w dostępnych opcjach. Aby znaleźć aplikację, wyszukaj ją według nazwy.

Wybierz Przejrzyj + przypisz.

Aby uzyskać więcej informacji na temat przypisywania ról do aplikacji, zobacz Przypisywanie roli do aplikacji.

Konfigurowanie rozwiązania platformy analizy zagrożeń lub aplikacji niestandardowej

Następujące informacje o konfiguracji są wymagane przez interfejs API przekazywania:

- Identyfikator aplikacji (klient)

- Token dostępu firmy Microsoft Entra z uwierzytelnianiem OAuth 2.0

- Identyfikator obszaru roboczego usługi Microsoft Sentinel

Wprowadź te wartości w konfiguracji zintegrowanego rozwiązania TIP lub niestandardowego, jeśli jest to wymagane.

- Prześlij analizę zagrożeń do interfejsu API przekazywania. Aby uzyskać więcej informacji, zobacz Interfejs API przekazywania usługi Microsoft Sentinel.

- W ciągu kilku minut obiekty analizy zagrożeń powinny zacząć przepływać do obszaru roboczego usługi Microsoft Sentinel. Znajdź nowe obiekty STIX na stronie Analiza zagrożeń, która jest dostępna z menu usługi Microsoft Sentinel.

Powiązana zawartość

W tym artykule przedstawiono sposób łączenia porad z usługą Microsoft Sentinel. Aby dowiedzieć się więcej na temat korzystania z analizy zagrożeń w usłudze Microsoft Sentinel, zobacz następujące artykuły:

- Omówienie analizy zagrożeń.

- Praca ze wskaźnikami zagrożeń w całym środowisku usługi Microsoft Sentinel.

- Rozpocznij wykrywanie zagrożeń za pomocą wbudowanych lub niestandardowych reguł analizy w usłudze Microsoft Sentinel.