Aktualizowanie procesów SOC

Centrum operacji zabezpieczeń (SOC) to scentralizowana funkcja w organizacji, która integruje osoby, procesy i technologie. SoC implementuje ogólną strukturę cyberbezpieczeństwa organizacji. SoC współpracuje z organizacją w celu monitorowania, zgłaszania alertów, zapobiegania, wykrywania, analizowania i reagowania na zdarzenia cyberbezpieczeństwa. Zespoły SOC, prowadzone przez menedżera SOC, mogą obejmować osoby reagujące na zdarzenia, analityków SOC na poziomach 1, 2 i 3, łowców zagrożeń i menedżerów reagowania na zdarzenia.

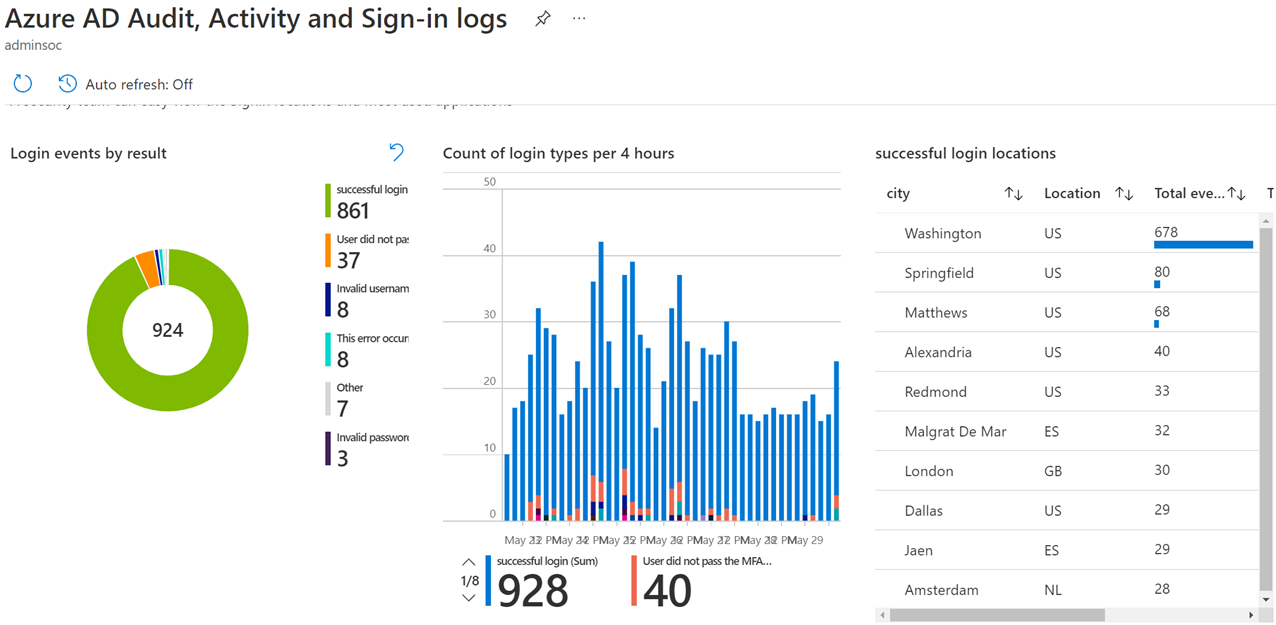

Zespoły SOC używają danych telemetrycznych z całej infrastruktury IT organizacji, w tym sieci, urządzeń, aplikacji, zachowań, urządzeń i magazynów informacji. Następnie zespoły współwiążą i analizują dane, aby określić, jak zarządzać danymi i jakie działania należy podjąć.

Aby pomyślnie przeprowadzić migrację do usługi Microsoft Sentinel, należy zaktualizować nie tylko technologię używaną przez soc, ale także zadania i procesy SOC. W tym artykule opisano sposób aktualizowania procesów SOC i analityków w ramach migracji do usługi Microsoft Sentinel.

Przepływ pracy analityka aktualizacji

Usługa Microsoft Sentinel oferuje szereg narzędzi, które mapują na typowy przepływ pracy analityka, od przypisywania zdarzeń do zamknięcia. Analitycy mogą elastycznie używać niektórych lub wszystkich dostępnych narzędzi do klasyfikacji i badania zdarzeń. Podczas migracji organizacji do usługi Microsoft Sentinel analitycy muszą dostosować się do tych nowych zestawów narzędzi, funkcji i przepływów pracy.

Zdarzenia w usłudze Microsoft Sentinel

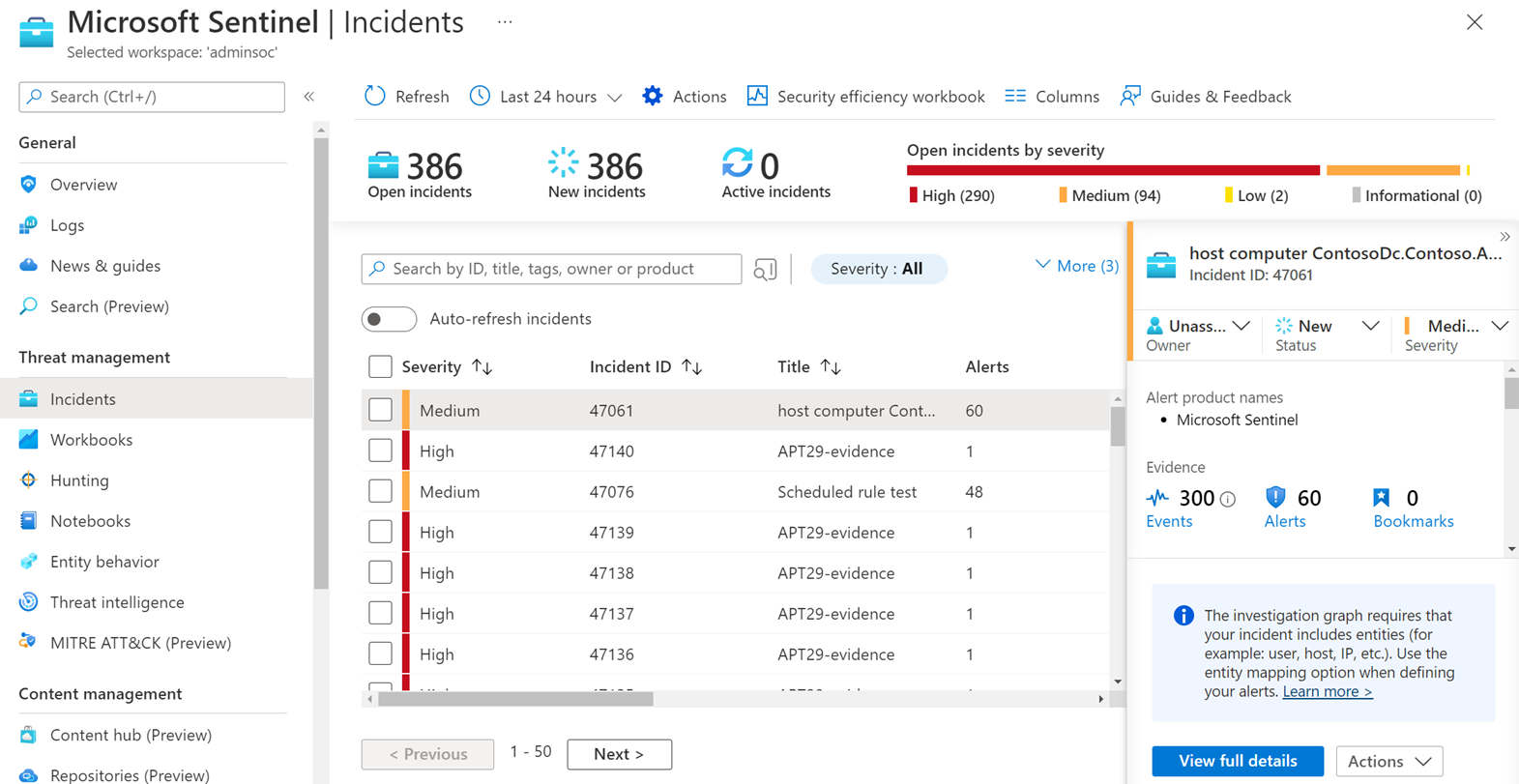

W usłudze Microsoft Sentinel zdarzenie jest kolekcją alertów, które firma Microsoft Sentinel określa, że ma wystarczającą wierność wyzwalania zdarzenia. W związku z tym w przypadku usługi Microsoft Sentinel najpierw zdarzenia klasyfikacji analityków na stronie Incydenty , a następnie przejdzie do analizy alertów, jeśli potrzebne jest dokładniejsze omówienie. Porównaj terminologię zdarzeń i obszary zarządzania rozwiązania SIEM z usługą Microsoft Sentinel.

Etapy przepływu pracy analityka

W tej tabeli opisano kluczowe etapy przepływu pracy analityka i wyróżniono konkretne narzędzia istotne dla każdego działania w przepływie pracy.

| Przypisywanie | Triage (klasyfikacja) | Zbadaj | Reakcja |

|---|---|---|---|

| Przypisywanie zdarzeń: • Ręcznie na stronie Incydenty • Automatycznie przy użyciu podręczników lub reguł automatyzacji |

Klasyfikacja zdarzeń przy użyciu: • Szczegóły zdarzenia na stronie Incydent • Informacje o jednostce na stronie Incydent na karcie Jednostki • Notesy Jupyter |

Badanie zdarzeń przy użyciu: • Wykres badania • Skoroszyty usługi Microsoft Sentinel • Okno zapytania usługi Log Analytics |

Reagowanie na zdarzenia przy użyciu: • Podręczniki i reguły automatyzacji • Microsoft Teams War Room |

Następne sekcje mapują zarówno terminologię, jak i przepływ pracy analityka na określone funkcje usługi Microsoft Sentinel.

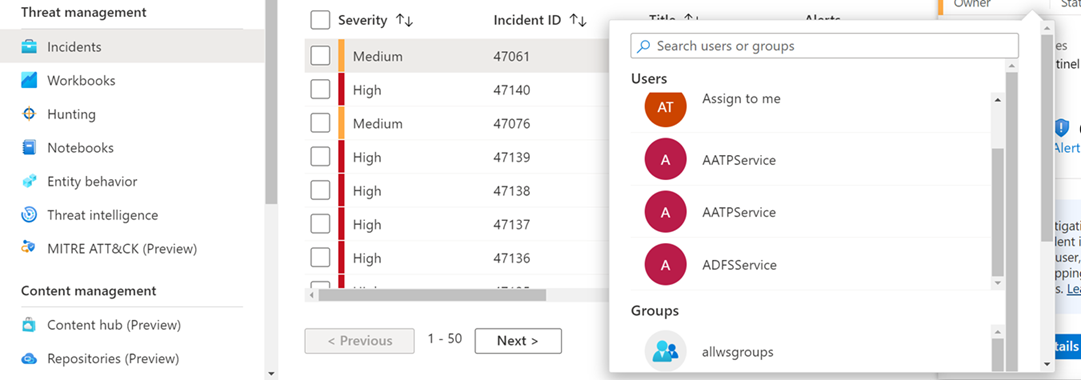

Przypisywanie

Użyj strony Incydenty usługi Microsoft Sentinel, aby przypisać zdarzenia. Strona Incydenty zawiera podgląd zdarzeń i szczegółowy widok pojedynczych zdarzeń.

Aby przypisać zdarzenie:

- Ręcznie. Ustaw pole Właściciel na odpowiednią nazwę użytkownika.

- Automatycznie. Użyj niestandardowego rozwiązania opartego na usłudze Microsoft Teams i Logic Apps lub regule automatyzacji.

Triage (klasyfikacja)

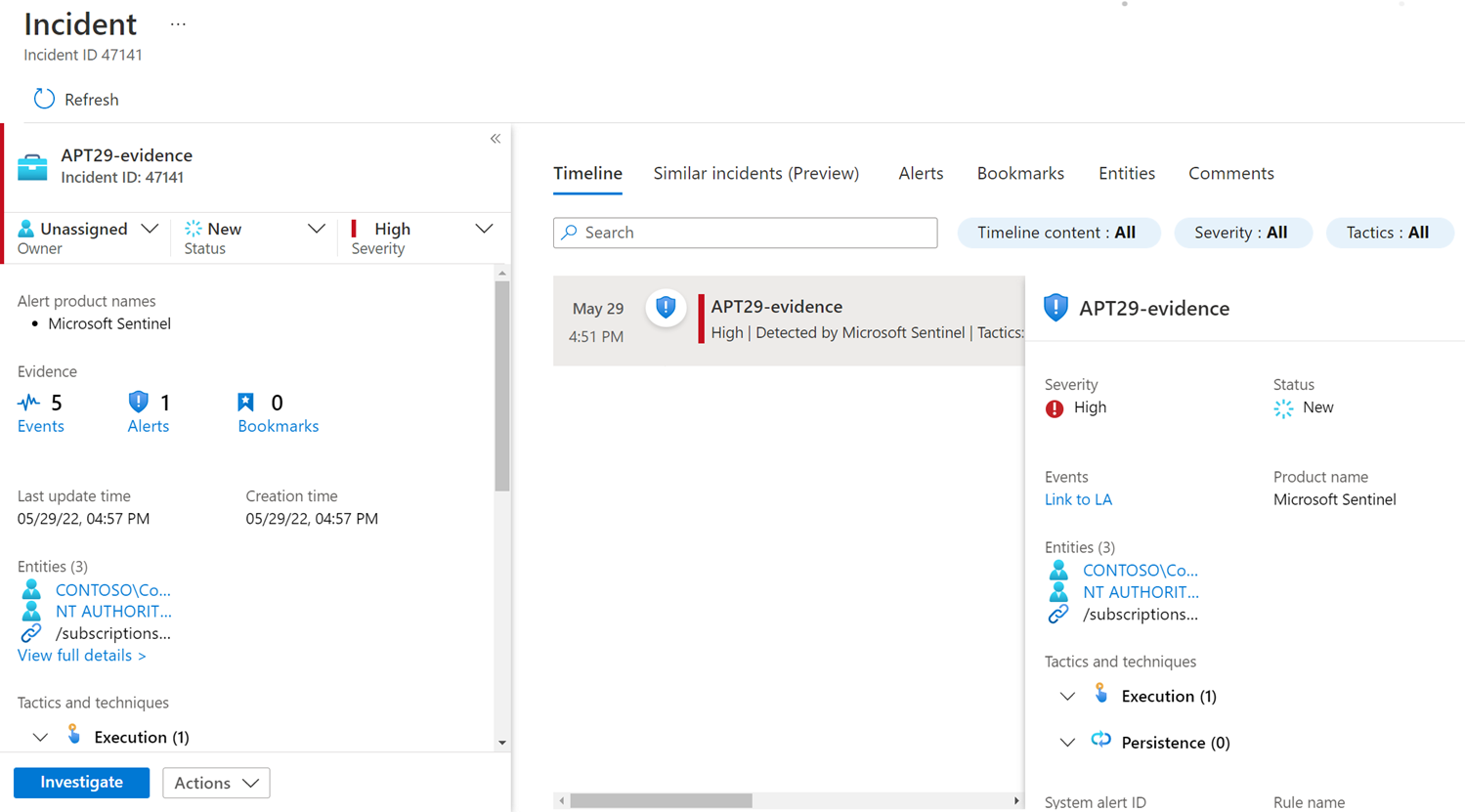

Aby przeprowadzić ćwiczenie klasyfikacji w usłudze Microsoft Sentinel, możesz zacząć od różnych funkcji usługi Microsoft Sentinel, w zależności od poziomu wiedzy i charakteru badanego zdarzenia. Jako typowy punkt początkowy wybierz pozycję Wyświetl pełne szczegóły na stronie Incydent . Teraz możesz sprawdzić alerty wchodzące w skład zdarzenia, przejrzeć zakładki, wybrać jednostki, aby przejść do szczegółów określonych jednostek lub dodać komentarze.

Poniżej przedstawiono sugerowane akcje, aby kontynuować przegląd zdarzeń:

- Wybierz pozycję Badanie , aby uzyskać wizualną reprezentację relacji między zdarzeniami a odpowiednimi jednostkami.

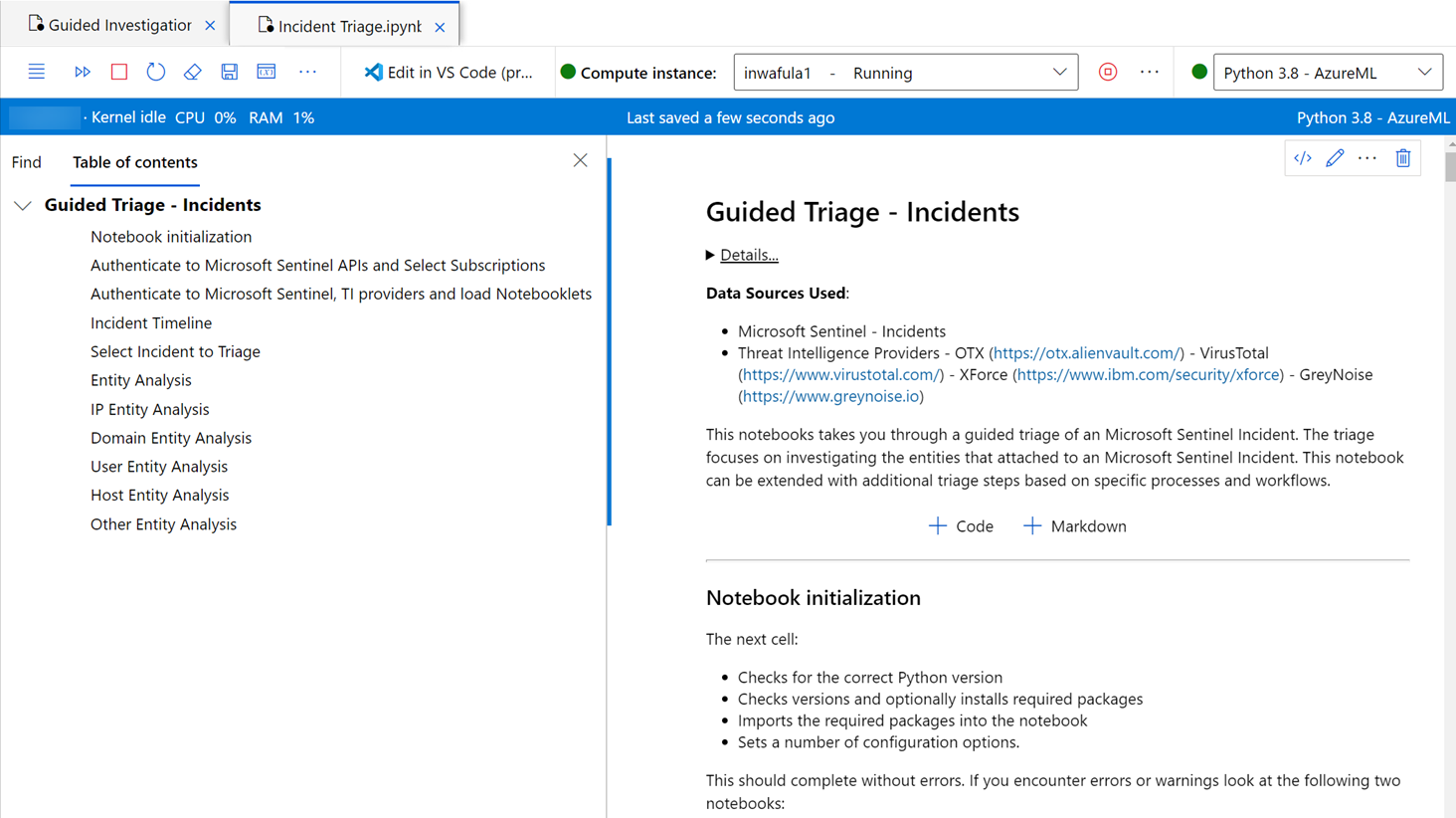

- Użyj notesu Jupyter, aby wykonać szczegółowe ćwiczenie klasyfikacji dla określonej jednostki. W tym ćwiczeniu możesz użyć notesu klasyfikacji zdarzeń.

Przyspiesz klasyfikację

Użyj tych funkcji i możliwości, aby przyspieszyć klasyfikację:

- Aby szybko filtrować, na stronie Incydenty wyszukaj zdarzenia skojarzone z określoną jednostką. Filtrowanie według jednostki na stronie Incydenty jest szybsze niż filtrowanie według kolumny jednostki w starszych kolejkach zdarzeń SIEM.

- Aby przyspieszyć klasyfikację, użyj ekranu Szczegóły alertu, aby uwzględnić kluczowe informacje o zdarzeniu w nazwie i opisie zdarzenia, takie jak powiązana nazwa użytkownika, adres IP lub host. Na przykład zdarzenie może być dynamicznie zmieniane na

Ransomware activity detected in DC01, gdzieDC01jest krytycznym elementem zawartości, dynamicznie identyfikowanym za pośrednictwem właściwości alertu, które można dostosować. - Aby uzyskać głębszą analizę, na stronie Incydenty wybierz zdarzenie i wybierz pozycję Zdarzenia w obszarze Dowody , aby wyświetlić określone zdarzenia, które wyzwoliły zdarzenie. Dane zdarzenia są widoczne jako dane wyjściowe zapytania skojarzonego z regułą analizy, a nie nieprzetworzone zdarzenie. Inżynier migracji reguł może użyć tych danych wyjściowych, aby upewnić się, że analityk uzyska poprawne dane.

- Aby uzyskać szczegółowe informacje o jednostce, na stronie Incydenty wybierz zdarzenie i wybierz nazwę jednostki w obszarze Jednostki , aby wyświetlić informacje o katalogu jednostki, oś czasu i szczegółowe informacje. Dowiedz się, jak mapować jednostki.

- Aby połączyć się z odpowiednimi skoroszytami, wybierz pozycję Podgląd zdarzenia. Możesz dostosować skoroszyt, aby wyświetlić dodatkowe informacje o zdarzeniu lub skojarzone jednostki i pola niestandardowe.

Zbadaj

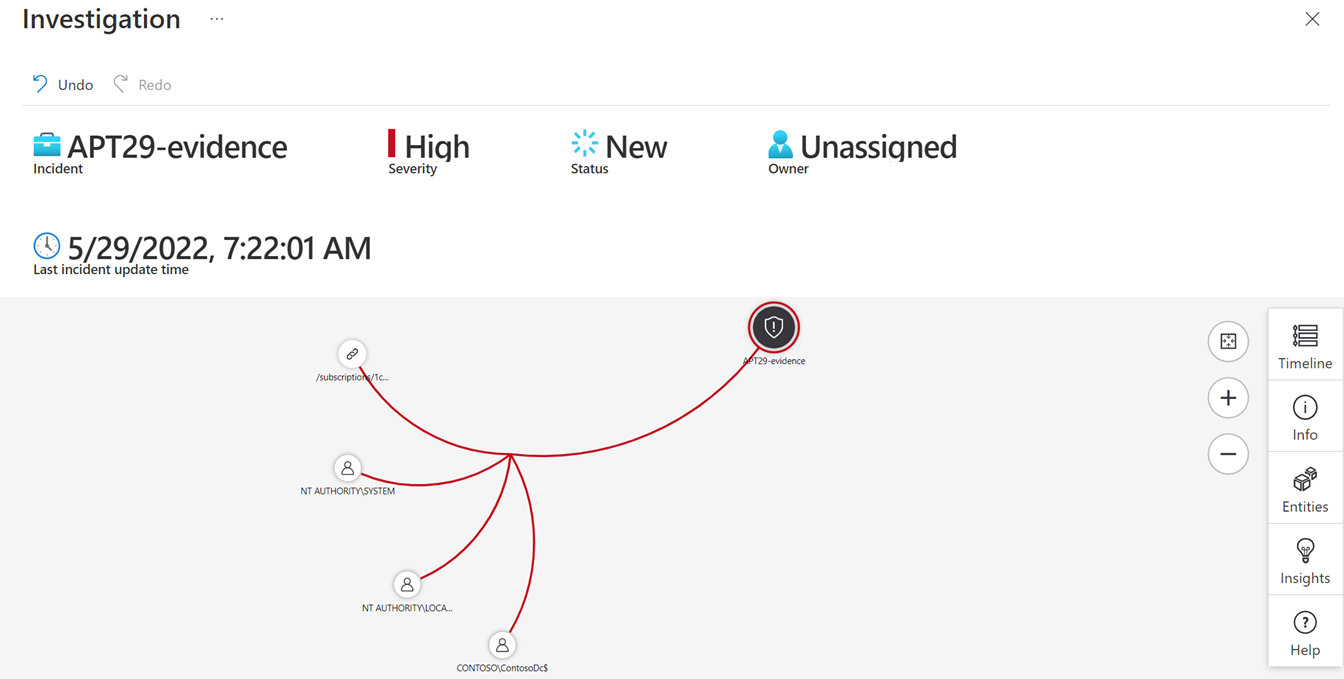

Użyj grafu badania, aby głęboko zbadać incydenty. Na stronie Incydenty wybierz zdarzenie i wybierz pozycję Zbadaj, aby wyświetlić wykres badania.

Za pomocą grafu badania można wykonywać następujące czynności:

- Poznaj zakres i zidentyfikuj główną przyczynę potencjalnych zagrożeń bezpieczeństwa, korelując odpowiednie dane z dowolną zaangażowaną jednostką.

- Dowiedz się więcej o jednostkach i wybierz różne opcje rozszerzania.

- Łatwo wyświetlaj połączenia między różnymi źródłami danych, wyświetlając relacje wyodrębnione automatycznie z danych pierwotnych.

- Rozszerz zakres badania przy użyciu wbudowanych zapytań eksploracji, aby wyświetlić pełny zakres zagrożenia.

- Użyj wstępnie zdefiniowanych opcji eksploracji, aby ułatwić zadawanie odpowiednich pytań podczas badania zagrożenia.

Na wykresie badania możesz również otworzyć skoroszyty, aby dodatkowo wspierać działania związane z badaniem. Usługa Microsoft Sentinel zawiera kilka szablonów skoroszytów, które można dostosować do konkretnego przypadku użycia.

Reakcja

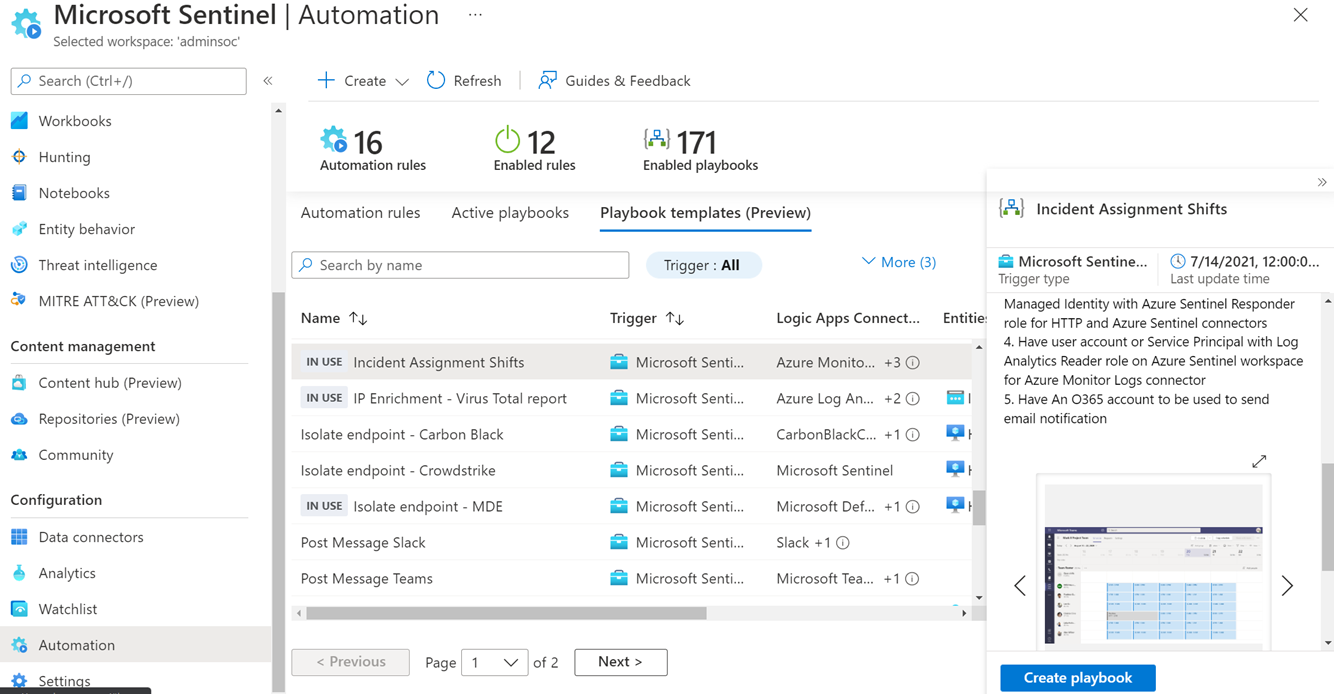

Korzystaj z funkcji zautomatyzowanej odpowiedzi usługi Microsoft Sentinel, aby reagować na złożone zagrożenia i zmniejszać zmęczenie alertami. Usługa Microsoft Sentinel zapewnia automatyczną odpowiedź przy użyciu podręczników usługi Logic Apps i reguł automatyzacji.

Aby uzyskać dostęp do podręczników, użyj jednej z następujących opcji:

- Karta Szablony podręczników automatyzacji >

- Centrum zawartości usługi Microsoft Sentinel

- Repozytorium GitHub usługi Microsoft Sentinel

Źródła te obejmują szeroką gamę podręczników zorientowanych na zabezpieczenia, które obejmują znaczną część przypadków użycia o różnej złożoności. Aby usprawnić pracę z podręcznikami, użyj szablonów w obszarze Szablony podręcznika usługi Automation>. Szablony umożliwiają łatwe wdrażanie podręczników w wystąpieniu usługi Microsoft Sentinel, a następnie modyfikowanie podręczników zgodnie z potrzebami organizacji.

Zapoznaj się z strukturą procesów SOC, aby zamapować proces SOC na możliwości usługi Microsoft Sentinel.

Porównanie pojęć dotyczących rozwiązania SIEM

Skorzystaj z tej tabeli, aby porównać główne pojęcia dotyczące starszej wersji rozwiązania SIEM do pojęć związanych z usługą Microsoft Sentinel.

| ArcSight | QRadar | Splunk | Microsoft Sentinel |

|---|---|---|---|

| Zdarzenie | Zdarzenie | Zdarzenie | Zdarzenie |

| Zdarzenie korelacji | Zdarzenie korelacji | Zdarzenie godne uwagi | Alerty |

| Incident | Przestępstwo | Zdarzenie godne uwagi | Incident |

| Lista przestępstw | Tagi | Strona Incydenty | |

| Etykiety | Pole niestandardowe w usłudze SOAR | Tagi | Tagi |

| Notesy programu Jupyter | Notesy programu Jupyter | Notesy usługi Microsoft Sentinel | |

| Pulpity nawigacyjne | Pulpity nawigacyjne | Pulpity nawigacyjne | Skoroszyty |

| Reguły korelacji | Bloki konstrukcyjne | Reguły korelacji | Reguły analizy |

| Kolejka zdarzeń | Karta Przestępstwa | Przegląd zdarzeń | Strona zdarzenia |

Następne kroki

Po migracji zapoznaj się z zasobami usługi Microsoft Sentinel firmy Microsoft, aby rozwinąć swoje umiejętności i jak najlepiej wykorzystać usługę Microsoft Sentinel.

Rozważ również zwiększenie ochrony przed zagrożeniami przy użyciu usługi Microsoft Sentinel wraz z usługą Microsoft Defender XDR i Microsoft Defender dla Chmury w celu zapewnienia zintegrowanej ochrony przed zagrożeniami. Skorzystaj z szerokiej gamy widoczności zapewnianej przez usługę Microsoft Sentinel, zagłębijąc się w bardziej szczegółową analizę zagrożeń.

Aby uzyskać więcej informacji, zobacz:

- Najlepsze rozwiązania dotyczące migracji reguł

- Seminarium internetowe: najlepsze rozwiązania dotyczące konwertowania reguł wykrywania

- Orkiestracja zabezpieczeń, automatyzacja i reagowanie (SOAR) w usłudze Microsoft Sentinel

- Lepsze zarządzanie soc za pomocą metryk zdarzeń

- Ścieżka szkoleniowa usługi Microsoft Sentinel

- Certyfikat SC-200 Microsoft Security Operations Analyst

- Szkolenie ninja w usłudze Microsoft Sentinel

- Badanie ataku na środowisko hybrydowe za pomocą usługi Microsoft Sentinel