Lepsze zarządzanie centrum operacji zabezpieczeń przy użyciu metryk zdarzeń

Uwaga

Aby uzyskać informacje o dostępności funkcji w chmurach dla instytucji rządowych USA, zobacz tabele usługi Microsoft Sentinel w temacie Dostępność funkcji w chmurze dla klientów instytucji rządowych USA.

Jako menedżer SOC (Security Operations Center) musisz mieć ogólne metryki wydajności i miary na wyciągnięcie ręki, aby ocenić wydajność zespołu. Operacje zdarzeń w czasie będą widoczne według wielu różnych kryteriów, takich jak ważność, taktyka MITRE, średni czas klasyfikacji, średni czas rozwiązania i nie tylko. Usługa Microsoft Sentinel udostępnia teraz te dane nowym tabelom SecurityIncident i schematom w usłudze Log Analytics oraz towarzyszącym skoroszycie wydajności operacji zabezpieczeń. W czasie będzie można wizualizować wydajność zespołu i korzystać z tych szczegółowych informacji w celu zwiększenia wydajności. Możesz również pisać i używać własnych zapytań KQL względem tabeli zdarzeń, aby utworzyć dostosowane skoroszyty spełniające określone potrzeby inspekcji i kluczowe wskaźniki wydajności.

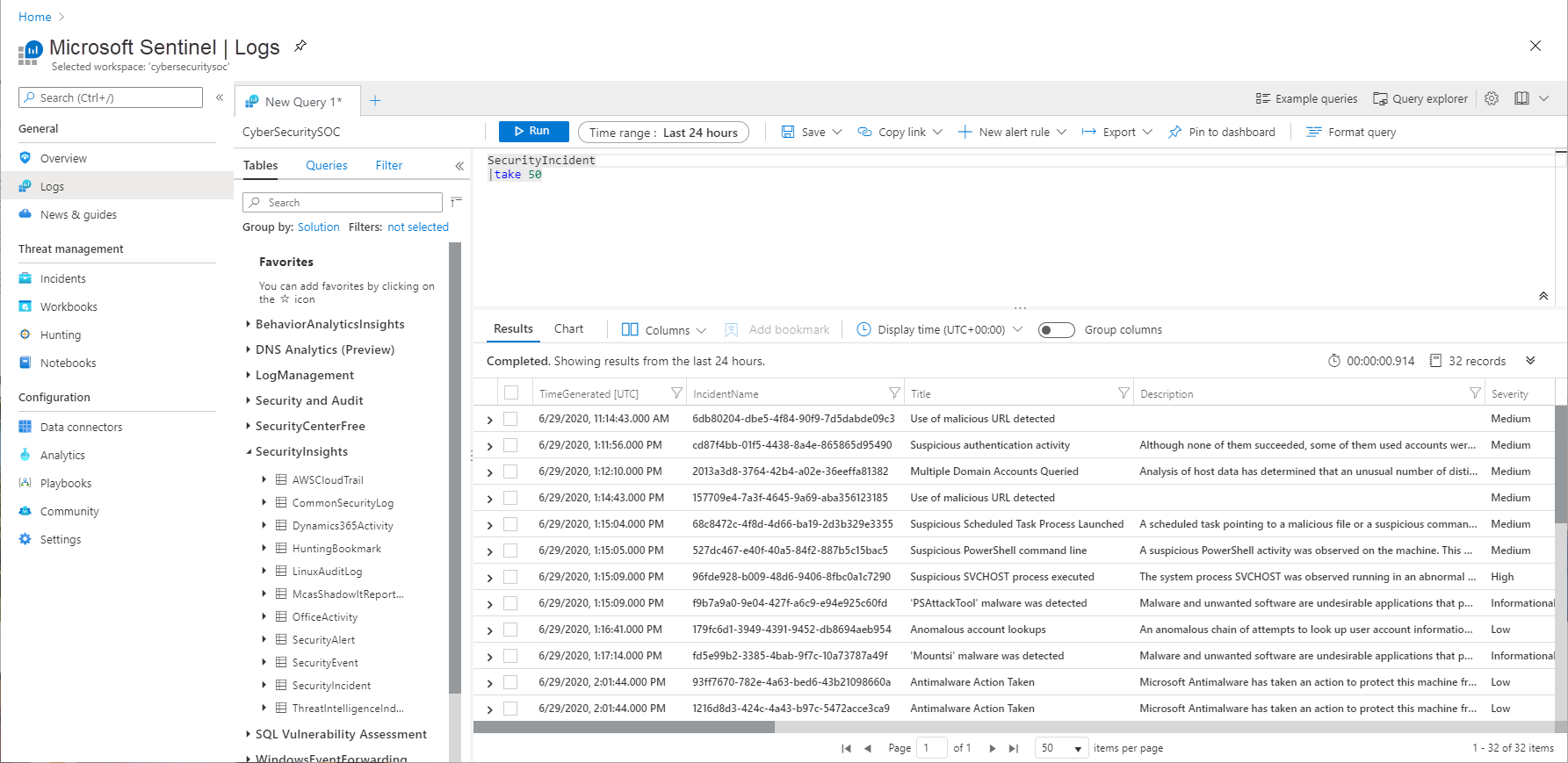

Korzystanie z tabeli zdarzeń zabezpieczeń

Tabela SecurityIncident jest wbudowana w usługę Microsoft Sentinel. Znajdziesz ją w innych tabelach w kolekcji SecurityInsights w obszarze Dzienniki. Możesz wykonać zapytanie w taki sposób, jak każda inna tabela w usłudze Log Analytics.

Za każdym razem, gdy tworzysz lub aktualizujesz zdarzenie, do tabeli zostanie dodany nowy wpis dziennika. Umożliwia to śledzenie zmian wprowadzonych w zdarzeniach i umożliwia jeszcze bardziej zaawansowane metryki SOC, ale należy pamiętać o tym podczas konstruowania zapytań dla tej tabeli, ponieważ może być konieczne usunięcie zduplikowanych wpisów dla zdarzenia (zależne od dokładnego uruchomionego zapytania).

Jeśli na przykład chcesz zwrócić listę wszystkich zdarzeń posortowanych według ich numeru zdarzenia, ale chcesz zwrócić najnowszy dziennik dla każdego zdarzenia, możesz to zrobić za pomocą operatora podsumowania KQL z funkcją agregacji arg_max():

SecurityIncident

| summarize arg_max(LastModifiedTime, *) by IncidentNumber

Więcej przykładowych zapytań

Stan zdarzenia — wszystkie zdarzenia według stanu i ważności w danym przedziale czasu:

let startTime = ago(14d);

let endTime = now();

SecurityIncident

| where TimeGenerated >= startTime

| summarize arg_max(TimeGenerated, *) by IncidentNumber

| where LastModifiedTime between (startTime .. endTime)

| where Status in ('New', 'Active', 'Closed')

| where Severity in ('High','Medium','Low', 'Informational')

Czas zamknięcia według percentyla:

SecurityIncident

| summarize arg_max(TimeGenerated,*) by IncidentNumber

| extend TimeToClosure = (ClosedTime - CreatedTime)/1h

| summarize 5th_Percentile=percentile(TimeToClosure, 5),50th_Percentile=percentile(TimeToClosure, 50),

90th_Percentile=percentile(TimeToClosure, 90),99th_Percentile=percentile(TimeToClosure, 99)

Czas klasyfikacji według percentylu:

SecurityIncident

| summarize arg_max(TimeGenerated,*) by IncidentNumber

| extend TimeToTriage = (FirstModifiedTime - CreatedTime)/1h

| summarize 5th_Percentile=max_of(percentile(TimeToTriage, 5),0),50th_Percentile=percentile(TimeToTriage, 50),

90th_Percentile=percentile(TimeToTriage, 90),99th_Percentile=percentile(TimeToTriage, 99)

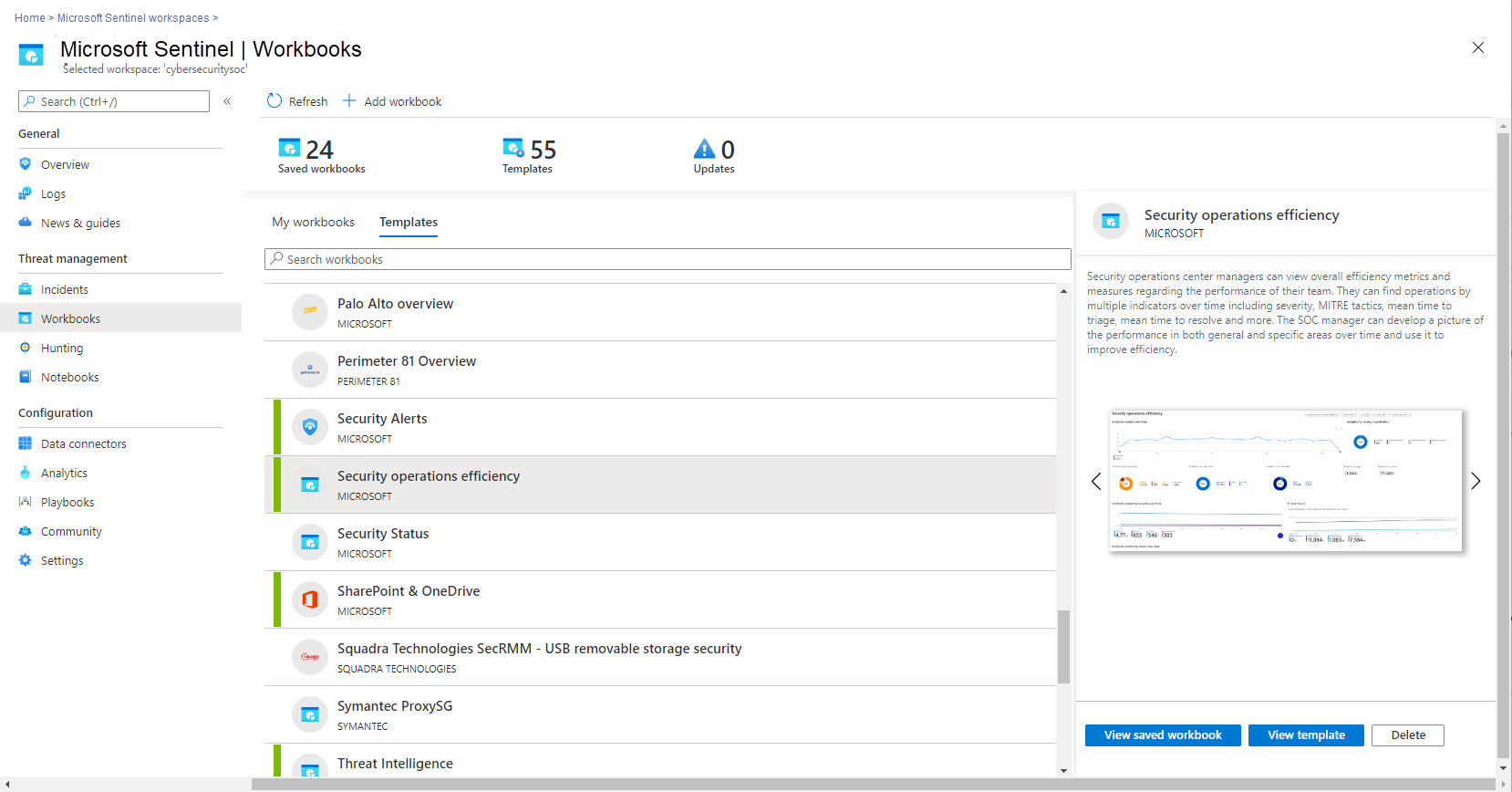

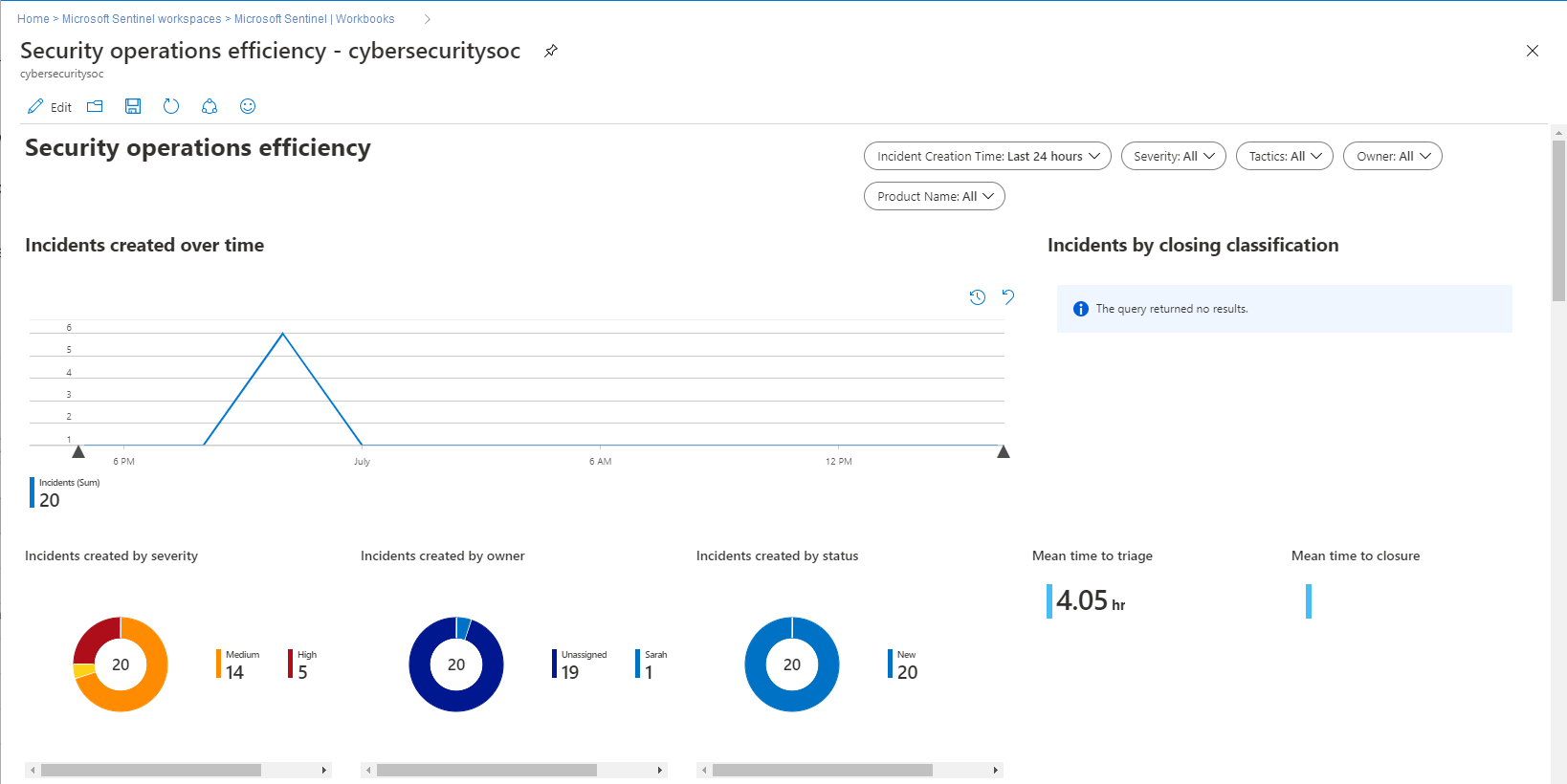

Skoroszyt dotyczący wydajności operacji zabezpieczeń

Aby uzupełnić tabelę SecurityIncidents , udostępniliśmy ci wbudowany szablon skoroszytu wydajności operacji zabezpieczeń, którego można użyć do monitorowania operacji SOC. Skoroszyt zawiera następujące metryki:

- Zdarzenie utworzone w czasie

- Zdarzenia utworzone przez zamknięcie klasyfikacji, ważności, właściciela i stanu

- Średni czas klasyfikacji

- Średni czas zamknięcia

- Zdarzenia utworzone przez ważność, właściciela, stan, produkt i taktykę w czasie

- Czas klasyfikacji percentyli

- Czas zamknięcia percentylów

- Średni czas klasyfikacji na właściciela

- Ostatnie działania

- Ostatnie klasyfikacje zamykające

Ten nowy szablon skoroszytu można znaleźć, wybierając pozycję Skoroszyty z menu nawigacji usługi Microsoft Sentinel i wybierając kartę Szablony . Wybierz pozycję Wydajność operacji zabezpieczeń z galerii i kliknij jeden z przycisków Wyświetl zapisany skoroszyt i Wyświetl szablon .

Możesz użyć szablonu, aby utworzyć własne niestandardowe skoroszyty dostosowane do konkretnych potrzeb.

Schemat SecurityIncidents

Model danych schematu

| Pole | Typ danych | opis |

|---|---|---|

| AdditionalData | dynamiczna | Liczba alertów, liczba zakładek, liczba komentarzy, nazwy produktów alertów i taktyka |

| Identyfikatory alertów | dynamiczna | Alerty, z których utworzono zdarzenie |

| Identyfikatory zakładek | dynamiczna | Jednostki z zakładkami |

| Klasyfikacja | string | Klasyfikacja zamykania zdarzeń |

| ClassificationComment | string | Komentarz klasyfikacji zamknięcia zdarzenia |

| ClassificationReason | string | Przyczyna klasyfikacji zamknięcia zdarzenia |

| Zamknięty czas | datetime | Sygnatura czasowa (UTC) czasu ostatniego zamknięcia zdarzenia |

| Komentarze | dynamiczna | Komentarze dotyczące zdarzeń |

| CreatedTime | datetime | Sygnatura czasowa (UTC) czasu utworzenia zdarzenia |

| Opis | string | Opis zdarzenia |

| FirstActivityTime | datetime | Pierwsze zdarzenie |

| Czas pierwszymodyfikowany | datetime | Sygnatura czasowa (UTC) czasu pierwszej modyfikacji zdarzenia |

| IncidentName | string | Wewnętrzny identyfikator GUID |

| Numer zdarzenia | int | |

| IncidentUrl | string | Łącze do zdarzenia |

| Etykiety | dynamiczna | Tagi |

| LastActivityTime | datetime | Czas ostatniego zdarzenia |

| LastModifiedTime | datetime | Sygnatura czasowa (UTC) czasu ostatniej modyfikacji zdarzenia (modyfikacja opisana przez bieżący rekord) |

| ModifiedBy | string | Użytkownik lub system, który zmodyfikował zdarzenie |

| Właściciel | dynamiczna | |

| RelatedAnalyticRuleIds | dynamiczna | Reguły, z których alerty zdarzenia zostały wyzwolone |

| Ważność | string | Ważność zdarzenia (wysoki/średni/niski/informacyjny) |

| SourceSystem | string | Stała ('Azure') |

| Stan | string | |

| Identyfikator dzierżawy | string | |

| TimeGenerated | datetime | Sygnatura czasowa (UTC) czasu utworzenia bieżącego rekordu (po modyfikacji zdarzenia) |

| Tytuł | string | |

| Type | string | Stała ('SecurityIncident') |

Następne kroki

- Aby rozpocząć pracę z usługą Microsoft Sentinel, potrzebujesz subskrypcji platformy Microsoft Azure. Jeśli nie masz subskrypcji, możesz zarejestrować się, aby uzyskać dostęp do bezpłatnej wersji próbnej.

- Dowiedz się, jak dołączyć dane do usługi Microsoft Sentinel i uzyskać wgląd w dane oraz potencjalne zagrożenia.