Automatyzowanie reagowania na zagrożenia w usłudze Microsoft Sentinel przy użyciu reguł automatyzacji

W tym artykule wyjaśniono, jakie są reguły automatyzacji usługi Microsoft Sentinel oraz jak ich używać do implementowania operacji orkiestracji zabezpieczeń, automatyzacji i odpowiedzi (SOAR). Reguły automatyzacji zwiększają skuteczność soc i oszczędzają czas i zasoby.

Ważne

Usługa Microsoft Sentinel jest ogólnie dostępna na ujednoliconej platformie operacji zabezpieczeń firmy Microsoft w portalu usługi Microsoft Defender. W wersji zapoznawczej usługa Microsoft Sentinel jest dostępna w portalu usługi Defender bez usługi Microsoft Defender XDR lub licencji E5. Aby uzyskać więcej informacji, zobacz Microsoft Sentinel w portalu usługi Microsoft Defender.

Co to są reguły automatyzacji?

Reguły automatyzacji to sposób centralnego zarządzania automatyzacją w usłudze Microsoft Sentinel, umożliwiając definiowanie i koordynowanie małego zestawu reguł, które mogą być stosowane w różnych scenariuszach.

Reguły automatyzacji mają zastosowanie do następujących kategorii przypadków użycia:

Wykonywanie podstawowych zadań automatyzacji na potrzeby obsługi zdarzeń bez korzystania z podręczników. Na przykład:

- Dodaj zadania zdarzeń dla analityków, aby wykonać te czynności .

- Pomijanie hałaśliwych zdarzeń.

- Klasyfikowanie nowych zdarzeń przez zmianę ich stanu z Nowy na Aktywny i przypisanie właściciela.

- Tagowanie zdarzeń w celu ich klasyfikowania.

- Eskalowanie zdarzenia przez przypisanie nowego właściciela.

- Zamknij rozwiązane zdarzenia, określając przyczynę i dodając komentarze.

Automatyzowanie odpowiedzi dla wielu reguł analizy jednocześnie.

Kontrolowanie kolejności wykonywanych akcji.

Sprawdź zawartość zdarzenia (alerty, jednostki i inne właściwości) i podejmij dalsze działania, wywołując podręcznik.

Reguły automatyzacji mogą być również mechanizmem, za pomocą którego uruchamiasz podręcznik w odpowiedzi na alert, który nie jest skojarzony ze zdarzeniem.

Krótko mówiąc, reguły automatyzacji usprawniają korzystanie z automatyzacji w usłudze Microsoft Sentinel, umożliwiając uproszczenie złożonych przepływów pracy dla procesów orkiestracji reagowania na zagrożenia.

Składniki

Reguły automatyzacji składają się z kilku składników:

- Wyzwalacze definiujące rodzaj zdarzenia powoduje uruchomienie reguły, z zastrzeżeniem warunków.

- Warunki określające dokładne okoliczności, w których reguła jest uruchamiana i wykonuje akcje.

- Akcje umożliwiające zmianę zdarzenia w jakiś sposób lub wywołanie podręcznika, który wykonuje bardziej złożone akcje i wchodzi w interakcje z innymi usługami.

Wyzwalacze

Reguły automatyzacji są wyzwalane po utworzeniu lub zaktualizowaniu zdarzenia lub utworzeniu alertu. Pamiętaj, że zdarzenia obejmują alerty i że zarówno alerty, jak i zdarzenia mogą być tworzone przez reguły analizy, jak wyjaśniono w artykule Wykrywanie zagrożeń w usłudze Microsoft Sentinel.

W poniższej tabeli przedstawiono różne możliwe scenariusze, które powodują uruchomienie reguły automatyzacji.

| Typ wyzwalacza | Zdarzenia, które powodują uruchomienie reguły |

|---|---|

| Po utworzeniu zdarzenia |

Portal usługi Microsoft Defender: Usługa Microsoft Sentinel nie jest dołączona do portalu usługi Defender: |

| Po zaktualizowaniu zdarzenia | |

| Po utworzeniu alertu |

Automatyzacja oparta na zdarzeniach lub oparta na alertach?

Dzięki regułom automatyzacji centralnie obsługują reakcję zarówno na zdarzenia, jak i alerty, jak należy wybrać, które z nich należy zautomatyzować i w jakich okolicznościach?

W większości przypadków użycia preferowana jest automatyzacja wyzwalana przez zdarzenia. W usłudze Microsoft Sentinel incydent jest "aktem sprawy" — agregacją wszystkich istotnych dowodów dotyczących konkretnego dochodzenia. Jest to kontener alertów, jednostek, komentarzy, współpracy i innych artefaktów. W przeciwieństwie do alertów , które są pojedynczymi elementami dowodów, zdarzenia są modyfikowalne, mają najbardziej zaktualizowany stan i mogą być wzbogacone o komentarze, tagi i zakładki. Zdarzenie umożliwia śledzenie historii ataku, która stale ewoluuje wraz z dodatkami nowych alertów.

Z tych powodów bardziej sensowne jest tworzenie automatyzacji wokół zdarzeń. Najbardziej odpowiednim sposobem tworzenia podręczników jest oparcie ich na wyzwalaczu zdarzeń usługi Microsoft Sentinel w usłudze Azure Logic Apps.

Główną przyczyną korzystania z automatyzacji wyzwalanej przez alerty jest reagowanie na alerty generowane przez reguły analizy, które nie tworzą zdarzeń (oznacza to, że tworzenie incydentów jest wyłączone na karcie Ustawienia zdarzenia kreatora reguł analizy).

Jest to szczególnie istotne, gdy obszar roboczy usługi Microsoft Sentinel jest dołączany do portalu usługi Defender. W tym scenariuszu wszystkie tworzenie zdarzeń odbywa się w portalu usługi Defender, dlatego reguły tworzenia zdarzeń w usłudze Microsoft Sentinel muszą być wyłączone.

Nawet bez dołączania do ujednoliconego portalu możesz mimo to zdecydować się na użycie automatyzacji wyzwalanej przez alerty, jeśli chcesz użyć innej logiki zewnętrznej, aby zdecydować, czy i kiedy utworzyć zdarzenia na podstawie alertów, oraz sposób grupowania alertów. Na przykład:

Podręcznik, wyzwalany przez alert, który nie ma skojarzonego zdarzenia, może wzbogacić alert o informacje z innych źródeł i na podstawie pewnej logiki zewnętrznej zdecydować, czy utworzyć zdarzenie, czy nie.

Podręcznik, wyzwalany przez alert, może zamiast tworzyć zdarzenie, szukać odpowiedniego istniejącego zdarzenia, aby dodać alert. Dowiedz się więcej o rozszerzaniu zdarzeń.

Podręcznik, wyzwalany przez alert, może powiadomić personel SOC o alercie, aby zespół mógł zdecydować, czy utworzyć zdarzenie.

Podręcznik, wyzwalany przez alert, może wysyłać alert do zewnętrznego systemu biletów na potrzeby tworzenia i zarządzania zdarzeniami, a system tworzy nowy bilet dla każdego alertu.

Uwaga

Automatyzacja wyzwalana przez alerty jest dostępna tylko dla alertów utworzonych przez reguły analizy zabezpieczeń Zaplanowane, NRT i Microsoft.

Automatyzacja wyzwalana przez alerty dla alertów utworzonych przez usługę Microsoft Defender XDR nie jest dostępna w portalu usługi Defender. Aby uzyskać więcej informacji, zobacz Automatyzacja w portalu usługi Defender.

Warunki

Złożone zestawy warunków można zdefiniować tak, aby zarządzać, gdy akcje (patrz poniżej) powinny być uruchamiane. Te warunki obejmują zdarzenie wyzwalające regułę (zdarzenie utworzone lub zaktualizowane lub utworzone alerty), stany lub wartości właściwości zdarzenia i właściwości jednostki (tylko dla wyzwalacza zdarzenia), a także regułę analizy lub reguły, które wygenerowały zdarzenie lub alert.

Po wyzwoleniu reguły automatyzacji sprawdza wyzwalające zdarzenie lub alert względem warunków zdefiniowanych w regule. W przypadku zdarzeń warunki oparte na właściwości są oceniane zgodnie z bieżącym stanem właściwości w momencie wystąpienia oceny lub zgodnie ze zmianami w stanie właściwości (zobacz poniżej, aby uzyskać szczegółowe informacje). Ponieważ pojedyncze zdarzenie tworzenia lub aktualizacji może wyzwolić kilka reguł automatyzacji, kolejność uruchamiania (patrz poniżej) ma wpływ na określenie wyniku oceny warunków. Akcje zdefiniowane w regule są wykonywane tylko wtedy, gdy wszystkie warunki są spełnione.

Wyzwalacz tworzenia zdarzenia

W przypadku reguł zdefiniowanych przy użyciu wyzwalacza Po utworzeniu zdarzenia można zdefiniować warunki sprawdzające bieżący stan wartości danej listy właściwości zdarzenia przy użyciu co najmniej jednego z następujących operatorów:

- równa się lub nie jest równa wartości zdefiniowanej w warunku.

- zawiera lub nie zawiera wartości zdefiniowanej w warunku.

- rozpoczyna się od elementu lub nie rozpoczyna się od wartości zdefiniowanej w warunku.

- kończy się ciągiem lub nie kończy się wartością zdefiniowaną w warunku.

Jeśli na przykład zdefiniujesz nazwę reguły analitycznej jako Contains == Atak siłowy na komputer w chmurze, reguła analizy z atakiem siłowym na witrynę Azure Portal nie spełnia warunku. Jeśli jednak zdefiniujesz nazwę reguły analitycznej jako Nie zawiera == Poświadczenia użytkownika, zarówno atak siłowy na komputer w chmurze, jak i atak siłowy na reguły analizy w witrynie Azure Portal spełniają warunek.

Uwaga

Bieżący stan w tym kontekście odnosi się do momentu oceny warunku — czyli momentu uruchomienia reguły automatyzacji. Jeśli zdefiniowano więcej niż jedną regułę automatyzacji w odpowiedzi na utworzenie tego zdarzenia, zmiany wprowadzone w zdarzeniu przez wcześniej uruchomioną regułę automatyzacji są uznawane za bieżący stan dla reguł uruchamiania później.

Wyzwalacz aktualizacji zdarzenia

Warunki oceniane w regułach zdefiniowanych przy użyciu wyzwalacza Po zaktualizowaniu zdarzenia obejmują wszystkie wymienione dla wyzwalacza tworzenia zdarzenia. Jednak wyzwalacz aktualizacji zawiera więcej właściwości, które można ocenić.

Jedną z tych właściwości jest Zaktualizowana przez. Ta właściwość umożliwia śledzenie typu źródła, które dokonało zmiany w zdarzeniu. Możesz utworzyć warunek oceniania, czy zdarzenie zostało zaktualizowane przy użyciu jednej z następujących wartości, w zależności od tego, czy obszar roboczy został dołączony do portalu usługi Defender:

- Aplikacja, w tym aplikacje zarówno w portalach platformy Azure, jak i w usłudze Defender.

- Użytkownik, w tym zmiany wprowadzone przez użytkowników zarówno w portalach platformy Azure, jak i usługi Defender.

- Program AIR, w przypadku aktualizacji przez automatyczne badanie i reagowanie w Ochrona usługi Office 365 w usłudze Microsoft Defender

- Grupowanie alertów (które dodało alerty do zdarzenia), w tym grupowanie alertów, które zostały wykonane zarówno przez reguły analizy, jak i wbudowaną logikę korelacji XDR w usłudze Microsoft Defender

- Podręcznik

- Reguła automatyzacji

- Inne, jeśli żadna z powyższych wartości nie ma zastosowania

Korzystając z tego warunku, można na przykład poinstruować tę regułę automatyzacji, aby była uruchamiana przy każdej zmianie wprowadzonej w zdarzeniu, z wyjątkiem sytuacji, gdy została ona wprowadzona przez inną regułę automatyzacji.

Co więcej, wyzwalacz aktualizacji używa również innych operatorów, które sprawdzają zmiany stanu w wartościach właściwości zdarzenia, a także ich bieżący stan. Warunek zmiany stanu byłby spełniony, jeśli:

Wartość właściwości zdarzenia była

- zmieniono (niezależnie od rzeczywistej wartości przed lub po).

- zmieniono wartość zdefiniowaną w warunku.

- zmieniono wartość zdefiniowaną w warunku.

- dodany do (dotyczy to właściwości z listą wartości).

Właściwość tagu : pojedyncza a kolekcja

Tag właściwości incydentu jest kolekcją pojedynczych elementów — do pojedynczego zdarzenia może być zastosowanych wiele tagów. Możesz zdefiniować warunki, które sprawdzają każdy tag w kolekcji indywidualnie, oraz warunki, które sprawdzają kolekcję tagów jako jednostkę.

- Wszystkie poszczególne operatory tagów sprawdzają warunek względem każdego tagu w kolekcji. Ocena jest prawdziwa, gdy co najmniej jeden tag spełnia warunek.

- Kolekcja wszystkich operatorów tagów sprawdza warunek względem kolekcji tagów jako pojedynczą jednostkę. Ocena jest prawdziwa tylko wtedy, gdy kolekcja jako całość spełnia warunek.

To rozróżnienie ma znaczenie, gdy warunek jest ujemny (nie zawiera), a niektóre tagi w kolekcji spełniają warunek, a inne nie.

Przyjrzyjmy się przykładowi, w którym warunek to Tag nie zawiera ciągu "2024" i masz dwa zdarzenia, z których każdy ma dwa tagi:

| \Incydentów ▶ Warunek ► \ |

Zdarzenie 1 Tag 1: 2024 Tag 2: 2023 |

Zdarzenie 2 Tag 1: 2023 Tag 2: 2022 |

|---|---|---|

|

Dowolny tag indywidualny nie zawiera "2024" |

PRAWDA | PRAWDA |

|

Kolekcja wszystkich tagów nie zawiera "2024" |

FAŁSZ | PRAWDA |

W tym przykładzie w zdarzeniu 1:

- Jeśli warunek sprawdza każdy tag indywidualnie, ponieważ istnieje co najmniej jeden tag, który spełnia warunek (który nie zawiera wartości "2024"), ogólny warunek jest spełniony.

- Jeśli warunek sprawdza wszystkie tagi w incydencie jako pojedynczą jednostkę, to ponieważ istnieje co najmniej jeden tag, który nie spełnia warunku (który zawiera wartość "2024"), ogólny warunek jest fałszywy.

W przypadku zdarzenia 2 wynik jest taki sam, niezależnie od typu warunku.

Obsługiwane właściwości jednostki

Aby uzyskać listę właściwości jednostki obsługiwanych jako warunki reguł automatyzacji, zobacz Dokumentacja reguł automatyzacji usługi Microsoft Sentinel.

Wyzwalacz tworzenia alertu

Obecnie jedynym warunkiem, który można skonfigurować dla wyzwalacza tworzenia alertu, jest zestaw reguł analizy, dla których jest uruchamiana reguła automatyzacji.

Akcje

Akcje można zdefiniować tak, aby uruchamiały się po spełnieniu warunków (patrz powyżej). Możesz zdefiniować wiele akcji w regule i wybrać kolejność ich uruchamiania (zobacz poniżej). Następujące akcje można zdefiniować przy użyciu reguł automatyzacji bez konieczności korzystania z zaawansowanych funkcji podręcznika:

Dodawanie zadania do zdarzenia — możesz utworzyć listę kontrolną zadań dla analityków, które mają być wykonywane w trakcie procesów klasyfikacji, badania i korygowania zdarzenia, aby upewnić się, że nie pominięto żadnych krytycznych kroków.

Zmiana stanu zdarzenia, aktualizowanie przepływu pracy.

- Po zmianie na "zamknięte" określ przyczynę zamknięcia i dodaj komentarz. Ułatwia to śledzenie wydajności i skuteczności oraz precyzyjne dostosowywanie w celu zmniejszenia liczby wyników fałszywie dodatnich.

Zmiana ważności zdarzenia — można ponownie walidować i reriorytować na podstawie obecności, braku, wartości lub atrybutów jednostek zaangażowanych w zdarzenie.

Przypisywanie zdarzenia do właściciela — ułatwia to kierowanie typów zdarzeń do personelu najlepiej dopasowanego do ich obsługi lub do najbardziej dostępnego personelu.

Dodawanie tagu do zdarzenia — jest to przydatne do klasyfikowania zdarzeń według podmiotu, osoby atakującej lub innego wspólnego mianownika.

Ponadto można zdefiniować akcję uruchamiania podręcznika w celu wykonania bardziej złożonych akcji odpowiedzi, w tym wszystkich obejmujących systemy zewnętrzne. Podręczniki dostępne do użycia w regule automatyzacji zależą od wyzwalacza, na którym są oparte podręczniki i reguła automatyzacji: tylko podręczniki wyzwalacza zdarzeń mogą być uruchamiane z reguł automatyzacji wyzwalacza zdarzeń, a tylko podręczniki wyzwalacza alertu mogą być uruchamiane z reguł automatyzacji wyzwalacza alertów. Można zdefiniować wiele akcji wywołujących podręczniki lub kombinacje podręczników i innych akcji. Akcje są wykonywane w kolejności, w której są wymienione w regule.

Podręczniki korzystające z jednej z wersji usługi Azure Logic Apps (w warstwie Standardowa lub Zużycie) są dostępne do uruchamiania z reguł automatyzacji.

Data wygaśnięcia

Możesz zdefiniować datę wygaśnięcia reguły automatyzacji. Reguła jest wyłączona po upływie tej daty. Jest to przydatne w przypadku obsługi (czyli zamykania) "szumu" zdarzeń spowodowanych zaplanowanymi, ograniczonymi czasowo działaniami, takimi jak testy penetracyjne.

Zamówienie

Można zdefiniować kolejność uruchamiania reguł automatyzacji. Później reguły automatyzacji oceniają warunki zdarzenia zgodnie z jego stanem po wykonaniu działań przez poprzednie reguły automatyzacji.

Jeśli na przykład "Pierwsza reguła automatyzacji" zmieniła ważność zdarzenia z średniej na niską, a "Druga reguła automatyzacji" jest zdefiniowana tak, aby była uruchamiana tylko w przypadku zdarzeń o średniej lub wyższej ważności, nie jest uruchamiana w tym zdarzeniu.

Kolejność reguł automatyzacji, które dodają zadania zdarzeń, określa kolejność, w jakiej zadania są wyświetlane w danym zdarzeniu.

Reguły oparte na wyzwalaczu aktualizacji mają własną oddzielną kolejkę zamówień. Jeśli takie reguły są wyzwalane w celu uruchomienia na właśnie utworzonym zdarzeniu (przez zmianę wprowadzoną przez inną regułę automatyzacji), są uruchamiane dopiero po zakończeniu działania wszystkich odpowiednich reguł na podstawie wyzwalacza tworzenia.

Uwagi dotyczące kolejności wykonywania i priorytetu

- Ustawienie numeru kolejności w regułach automatyzacji określa ich kolejność wykonywania.

- Każdy typ wyzwalacza zachowuje własną kolejkę.

- W przypadku reguł utworzonych w witrynie Azure Portal pole zamówienia jest wypełniane automatycznie liczbą po najwyższej liczbie używanej przez istniejące reguły tego samego typu wyzwalacza.

- Jednak w przypadku reguł utworzonych na inne sposoby (wiersz polecenia, interfejs API itp.) numer zamówienia musi być przypisany ręcznie.

- Nie ma mechanizmu sprawdzania poprawności, który uniemożliwia wielu regułom używanie tego samego numeru zamówienia, nawet w ramach tego samego typu wyzwalacza.

- Możesz zezwolić na użycie co najmniej dwóch reguł tego samego typu wyzwalacza o tym samym numerze zamówienia, jeśli nie obchodzi to, w jakiej kolejności są uruchamiane.

- W przypadku reguł tego samego typu wyzwalacza o tym samym numerze zamówienia aparat wykonywania losowo wybiera reguły uruchamiane w określonej kolejności.

- W przypadku reguł różnych typów wyzwalaczy zdarzenia wszystkie odpowiednie reguły z typem wyzwalacza tworzenia zdarzenia są uruchamiane najpierw (zgodnie z ich numerami zamówień), a następnie reguły z typem wyzwalacza aktualizacji incydentu (zgodnie z ich numerami zamówień).

- Reguły zawsze są uruchamiane sekwencyjnie, nigdy nie są równoległe.

Uwaga

Po dołączeniu do portalu usługi Defender w przypadku wprowadzenia wielu zmian w tym samym zdarzeniu w okresie od pięciu do dziesięciu minut jedna aktualizacja zostanie wysłana do usługi Microsoft Sentinel z tylko najnowszą zmianą.

Typowe przypadki użycia i scenariusze

Zadania zdarzeń

Reguły automatyzacji umożliwiają standaryzację i sformalizowanie kroków wymaganych do klasyfikacji, badania i korygowania zdarzeń, tworząc zadania , które można zastosować do pojedynczego zdarzenia, między grupami zdarzeń lub do wszystkich zdarzeń zgodnie z warunkami ustawionymi w regule automatyzacji i logiką wykrywania zagrożeń w podstawowych regułach analizy. Zadania zastosowane do zdarzenia pojawiają się na stronie zdarzenia, więc analitycy mają całą listę akcji, które muszą wykonać, bezpośrednio przed nimi i nie przegap żadnych krytycznych kroków.

Automatyzacja wyzwalana przez zdarzenia i alerty

Reguły automatyzacji mogą być wyzwalane przez tworzenie lub aktualizowanie zdarzeń, a także przez tworzenie alertów. Te wystąpienia mogą wyzwalać łańcuchy automatycznych odpowiedzi, które mogą obejmować podręczniki (wymagane są specjalne uprawnienia).

Wyzwalanie podręczników dla dostawców firmy Microsoft

Reguły automatyzacji umożliwiają zautomatyzowanie obsługi alertów zabezpieczeń firmy Microsoft przez zastosowanie tych reguł do zdarzeń utworzonych na podstawie alertów. Reguły automatyzacji mogą wywoływać podręczniki (wymagane są specjalne uprawnienia) i przekazywać do nich zdarzenia ze wszystkimi szczegółami, w tym alertami i jednostkami. Ogólnie rzecz biorąc, najlepsze rozwiązania dotyczące usługi Microsoft Sentinel określają użycie kolejki zdarzeń jako punktu centralnego operacji zabezpieczeń.

Alerty zabezpieczeń firmy Microsoft obejmują następujące elementy:

- Microsoft Entra ID — ochrona

- Microsoft Defender for Cloud

- Microsoft Defender for Cloud Apps

- Microsoft Defender dla usługi Office 365

- Usługa Microsoft Defender dla punktu końcowego

- Microsoft Defender for Identity

- Microsoft Defender for IoT

Wiele sekwencjonowanych podręczników/akcji w jednej regule

Teraz możesz mieć niemal pełną kontrolę nad kolejnością wykonywania akcji i podręczników w jednej regule automatyzacji. Kontrolujesz również kolejność wykonywania reguł automatyzacji. Pozwala to znacznie uprościć podręczniki, zmniejszając je do jednego zadania lub małej, prostej sekwencji zadań i łącząc te małe podręczniki w różnych kombinacjach w różnych regułach automatyzacji.

Przypisywanie jednego podręcznika do wielu reguł analizy jednocześnie

Jeśli masz zadanie, które chcesz zautomatyzować na wszystkich regułach analizy — powiedzmy, utworzenie biletu pomocy technicznej w zewnętrznym systemie obsługi biletów — możesz zastosować pojedynczy podręcznik do dowolnych lub wszystkich reguł analizy — w tym wszelkich przyszłych reguł — w jednym zastrzeleniu. To sprawia, że proste, ale powtarzalne zadania konserwacji i utrzymania domu znacznie mniej pracy.

Automatyczne przypisywanie zdarzeń

Zdarzenia można przypisywać do odpowiedniego właściciela automatycznie. Jeśli SoC ma analityka, który specjalizuje się w określonej platformie, wszelkie incydenty związane z daną platformą mogą być automatycznie przypisywane do tego analityka.

Pomijanie zdarzeń

Za pomocą reguł można automatycznie rozwiązywać zdarzenia, które są znane fałszywie/łagodne wyniki dodatnie bez korzystania z podręczników. Na przykład podczas uruchamiania testów penetracyjnych, przeprowadzania zaplanowanej konserwacji lub uaktualnień lub testowania procedur automatyzacji można utworzyć wiele fałszywie dodatnich zdarzeń, które soC chce zignorować. Reguła automatyzacji ograniczona czasowo może automatycznie zamknąć te zdarzenia podczas ich tworzenia, tagując je deskryptorem przyczyny ich generowania.

Automatyzacja ograniczona czasowo

Możesz dodać daty wygaśnięcia dla reguł automatyzacji. Mogą istnieć przypadki inne niż pomijanie zdarzeń, które uzasadniają ograniczoną czasowo automatyzację. Możesz przypisać określony typ zdarzenia do określonego użytkownika (np. stażysta lub konsultant) dla określonego przedziału czasu. Jeśli przedział czasu jest znany z wyprzedzeniem, możesz skutecznie spowodować wyłączenie reguły na końcu jego istotności, bez konieczności pamiętania o tym.

Automatyczne tagowanie zdarzeń

Tagi dowolnego tekstu można automatycznie dodawać do zdarzeń do grupy lub klasyfikować zgodnie z wybranymi kryteriami.

Przypadki użycia dodane przez wyzwalacz aktualizacji

Teraz, gdy zmiany wprowadzone w zdarzeniach mogą wyzwalać reguły automatyzacji, więcej scenariuszy jest otwartych na automatyzację.

Rozszerzanie automatyzacji w przypadku rozwoju zdarzenia

Możesz użyć wyzwalacza aktualizacji, aby zastosować wiele powyższych przypadków użycia do zdarzeń w miarę postępu badania, a analitycy dodają alerty, komentarze i tagi. Kontrolowanie grupowania alertów w zdarzeniach.

Aktualizowanie aranżacji i powiadomień

Powiadom różne zespoły i inne osoby, gdy zmiany zostaną wprowadzone w zdarzeniach, aby nie przegapiły żadnych aktualizacji krytycznych. Eskaluj zdarzenia, przypisując je nowym właścicielom i informując nowych właścicieli o swoich przydziałach. Kontrolowanie, kiedy i jak zdarzenia są ponownie otwierane.

Utrzymywanie synchronizacji z systemami zewnętrznymi

Jeśli podręczniki były używane do tworzenia biletów w systemach zewnętrznych podczas tworzenia zdarzeń, możesz użyć reguły automatyzacji wyzwalacza aktualizacji w celu wywołania podręcznika, który aktualizuje te bilety.

Wykonywanie reguł automatyzacji

Reguły automatyzacji są uruchamiane sekwencyjnie zgodnie z kolejnością, którą określasz. Każda reguła automatyzacji jest wykonywana po zakończeniu poprzedniego uruchomienia. W ramach reguły automatyzacji wszystkie akcje są uruchamiane sekwencyjnie w kolejności, w której są zdefiniowane.

Akcje podręcznika w ramach reguły automatyzacji mogą być traktowane inaczej w pewnych okolicznościach zgodnie z następującymi kryteriami:

| Czas wykonywania podręcznika | Reguła automatyzacji przechodzi do następnej akcji... |

|---|---|

| Mniej niż sekunda | Natychmiast po ukończeniu podręcznika |

| Mniej niż dwie minuty | Do dwóch minut po rozpoczęciu działania podręcznika, ale nie więcej niż 10 sekund po zakończeniu podręcznika |

| Więcej niż dwie minuty | Dwie minuty po rozpoczęciu działania podręcznika, niezależnie od tego, czy został ukończony |

Uprawnienia reguł automatyzacji do uruchamiania podręczników

Gdy reguła automatyzacji usługi Microsoft Sentinel uruchamia podręcznik, używa specjalnego konta usługi Microsoft Sentinel specjalnie autoryzowanego dla tej akcji. Użycie tego konta (w przeciwieństwie do konta użytkownika) zwiększa poziom zabezpieczeń usługi.

Aby reguła automatyzacji uruchamiała element playbook, to konto musi mieć jawnie przydzielone uprawnienia do grupy zasobów, w której znajduje się element playbook. W tym momencie każda reguła automatyzacji może uruchamiać dowolny podręcznik w tej grupie zasobów.

Podczas konfigurowania reguły automatyzacji i dodawania akcji run playbook zostanie wyświetlona lista rozwijana podręczników. Podręczniki, do których usługa Microsoft Sentinel nie ma uprawnień wyświetlanych jako niedostępne ("wyszarzane"). Możesz przyznać usłudze Microsoft Sentinel uprawnienia do grup zasobów podręczników na miejscu, wybierając link Zarządzaj uprawnieniami podręcznika. Aby przyznać te uprawnienia, musisz mieć uprawnienia właściciela dla tych grup zasobów. Zapoznaj się z pełnymi wymaganiami dotyczącymi uprawnień.

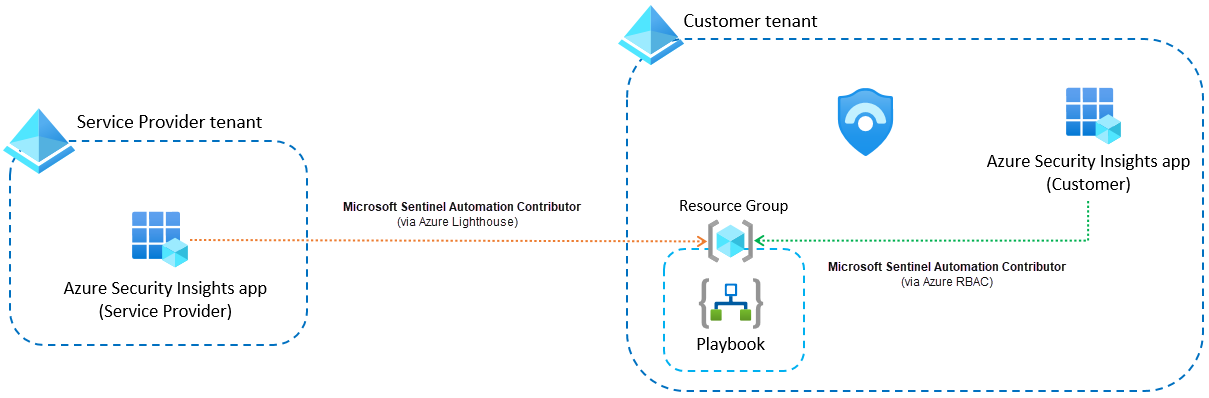

Uprawnienia w architekturze wielodostępnej

Reguły automatyzacji w pełni obsługują wdrożenia obejmujące wiele obszarów roboczych i wielodostępnych (w przypadku wielu dzierżaw przy użyciu usługi Azure Lighthouse).

W związku z tym jeśli wdrożenie usługi Microsoft Sentinel korzysta z architektury wielodostępnej, możesz mieć regułę automatyzacji w jednej dzierżawie uruchamiać podręcznik, który znajduje się w innej dzierżawie, ale uprawnienia usługi Sentinel do uruchamiania podręczników muszą być zdefiniowane w dzierżawie, w której znajdują się podręczniki, a nie w dzierżawie, w której zdefiniowano reguły automatyzacji.

W konkretnym przypadku dostawcy usług zabezpieczeń zarządzanych (MSSP), w którym dzierżawa dostawcy usług zarządza obszarem roboczym usługi Microsoft Sentinel w dzierżawie klienta, istnieją dwa konkretne scenariusze, które uzasadniają Twoją uwagę:

Reguła automatyzacji utworzona w dzierżawie klienta jest skonfigurowana do uruchamiania podręcznika znajdującego się w dzierżawie dostawcy usług.

Takie podejście jest zwykle stosowane do ochrony własności intelektualnej w podręczniku. Do pracy w tym scenariuszu nie jest wymagana żadna specjalna wartość. Podczas definiowania akcji podręcznika w regule automatyzacji i przechodzenia do etapu udzielania uprawnień usługi Microsoft Sentinel w odpowiedniej grupie zasobów, w której znajduje się podręcznik (przy użyciu panelu Uprawnień do zarządzania podręcznikiem), można zobaczyć grupy zasobów należące do dzierżawy dostawcy usług wśród tych, z których można wybrać. Zobacz cały proces opisany tutaj.

Reguła automatyzacji utworzona w obszarze roboczym klienta (po zalogowaniu się do dzierżawy dostawcy usług) jest skonfigurowana do uruchamiania podręcznika znajdującego się w dzierżawie klienta.

Ta konfiguracja jest używana, gdy nie ma potrzeby ochrony własności intelektualnej. Aby ten scenariusz działał, uprawnienia do wykonywania podręcznika muszą zostać przyznane usłudze Microsoft Sentinel w obu dzierżawach. W dzierżawie klienta przyznasz im uprawnienia do podręcznika w panelu Zarządzanie elementami playbook , podobnie jak w powyższym scenariuszu. Aby udzielić odpowiednich uprawnień w dzierżawie dostawcy usług, należy dodać dodatkowe delegowanie usługi Azure Lighthouse, które przyznaje prawa dostępu do aplikacji Azure Security Insights z rolą Współautor automatyzacji usługi Microsoft Sentinel, w grupie zasobów, w której znajduje się podręcznik.

Scenariusz wygląda następująco:

Zapoznaj się z naszymi instrukcjami dotyczącymi konfigurowania tego ustawienia.

Tworzenie reguł automatyzacji i zarządzanie nimi

Reguły automatyzacji można tworzyć i zarządzać nimi z różnych obszarów w usłudze Microsoft Sentinel lub portalu usługi Defender, w zależności od konkretnej potrzeby i przypadku użycia.

Strona automatyzacji

Reguły automatyzacji można centralnie zarządzać na stronie automatyzacji na karcie Reguły automatyzacji. W tym miejscu możesz utworzyć nowe reguły automatyzacji i edytować istniejące. Możesz również przeciągnąć reguły automatyzacji, aby zmienić kolejność wykonywania i włączyć lub wyłączyć je.

Na stronie Automatyzacja są widoczne wszystkie reguły zdefiniowane w obszarze roboczym oraz ich stan (włączone/wyłączone) oraz reguły analizy, do których są stosowane.

Jeśli potrzebujesz reguły automatyzacji, która ma zastosowanie do zdarzeń z usługi Microsoft Defender XDR lub z wielu reguł analitycznych w usłudze Microsoft Sentinel, utwórz ją bezpośrednio na stronie automatyzacji .

Kreator reguł analizy

Na karcie Automatyczna odpowiedź kreatora reguły analizy usługi Microsoft Sentinel w obszarze Reguły automatyzacji można wyświetlać, edytować i tworzyć reguły automatyzacji, które mają zastosowanie do określonej reguły analizy tworzonej lub edytowanej w kreatorze.

Podczas tworzenia reguły automatyzacji z tego miejsca panel Tworzenie nowej reguły automatyzacji wyświetla warunek reguły analizy jako niedostępny, ponieważ ta reguła jest już ustawiona tak, aby miała zastosowanie tylko do reguły analizy edytowanej w kreatorze. Wszystkie inne opcje konfiguracji są nadal dostępne.

Strona Incydenty

Regułę automatyzacji można również utworzyć na stronie Zdarzenia , aby reagować na pojedyncze, cykliczne zdarzenie. Jest to przydatne podczas tworzenia reguły pomijania dla automatycznego zamykania "hałaśliwych" zdarzeń.

Podczas tworzenia reguły automatyzacji z tego miejsca panel Tworzenie nowej reguły automatyzacji wypełnia wszystkie pola wartościami z incydentu. Nazywa regułę tą samą nazwą co zdarzenie, stosuje ją do reguły analizy, która wygenerowała zdarzenie, i używa wszystkich dostępnych jednostek w incydencie jako warunków reguły. Sugeruje również domyślnie akcję pomijania (zamykania) i sugeruje datę wygaśnięcia reguły. Możesz dodawać lub usuwać warunki i akcje oraz zmieniać datę wygaśnięcia zgodnie z życzeniem.

Eksportowanie i importowanie reguł automatyzacji

Wyeksportuj reguły automatyzacji do plików szablonów usługi Azure Resource Manager (ARM) i zaimportuj reguły z tych plików w ramach zarządzania wdrożeniami usługi Microsoft Sentinel i kontrolowania ich jako kodu. Akcja eksportu tworzy plik JSON w lokalizacji pobierania przeglądarki, który można następnie zmienić nazwę, przenieść i w inny sposób obsłużyć jak każdy inny plik.

Wyeksportowany plik JSON jest niezależny od obszaru roboczego, więc można go zaimportować do innych obszarów roboczych, a nawet innych dzierżaw. Jako kod można go również kontrolować, aktualizować i wdrażać w zarządzanej strukturze ciągłej integracji/ciągłego wdrażania.

Plik zawiera wszystkie parametry zdefiniowane w regule automatyzacji. Reguły dowolnego typu wyzwalacza można wyeksportować do pliku JSON.

Aby uzyskać instrukcje dotyczące eksportowania i importowania reguł automatyzacji, zobacz Eksportowanie i importowanie reguł automatyzacji usługi Microsoft Sentinel.

Następne kroki

W tym dokumencie przedstawiono sposób, w jaki reguły automatyzacji mogą ułatwić centralne zarządzanie automatyzacją odpowiedzi dla zdarzeń i alertów usługi Microsoft Sentinel.

- Tworzenie reguł automatyzacji usługi Microsoft Sentinel i używanie ich do zarządzania zdarzeniami.

- Użyj reguł automatyzacji, aby utworzyć listy zadań dla analityków.

- Aby dowiedzieć się więcej na temat zaawansowanych opcji automatyzacji, zobacz Automatyzowanie reagowania na zagrożenia za pomocą podręczników w usłudze Microsoft Sentinel.

- Aby uzyskać pomoc dotyczącą implementowania podręczników, zobacz Samouczek: automatyzowanie odpowiedzi na zagrożenia w usłudze Microsoft Sentinel przy użyciu podręczników.