Badanie zdarzeń usługi Microsoft Sentinel w witrynie Azure Portal

Usługa Microsoft Sentinel oferuje kompletną, w pełni funkcjoną platformę zarządzania przypadkami na potrzeby badania zdarzeń zabezpieczeń i zarządzania nimi. Zdarzenia to nazwa plików usługi Microsoft Sentinel, które zawierają kompletną i stale aktualizowaną chronologię zagrożenia bezpieczeństwa, niezależnie od tego, czy jest to poszczególne dowody (alerty), podejrzani i strony zainteresowań (jednostek), szczegółowe informacje zebrane i wyselekcjonowane przez ekspertów ds. zabezpieczeń oraz modele sztucznej inteligencji/uczenia maszynowego lub komentarze i dzienniki wszystkich działań podjętych w trakcie badania.

Środowisko badania zdarzeń w usłudze Microsoft Sentinel rozpoczyna się od strony Incydenty — środowisko przeznaczone do zapewniania wszystkiego, czego potrzebujesz do zbadania w jednym miejscu. Kluczowym celem tego środowiska jest zwiększenie wydajności i skuteczności SOC, skrócenie średniego czasu na rozwiązanie (MTTR).

W tym artykule opisano możliwości i funkcje dotyczące badania zdarzeń i zarządzania przypadkami w witrynie Azure Portal w usłudze Microsoft Sentinel, przechodząc przez fazy typowego badania zdarzeń, przedstawiając wszystkie wyświetlane i dostępne narzędzia, które ułatwiają Ci pracę.

Wymagania wstępne

Przypisanie roli osoby odpowiadającej usłudze Microsoft Sentinel jest wymagane do zbadania zdarzeń.

Dowiedz się więcej o rolach w usłudze Microsoft Sentinel.

Jeśli masz użytkownika-gościa, który musi przypisać zdarzenia, użytkownik musi mieć przypisaną rolę Czytelnik katalogu w dzierżawie firmy Microsoft Entra. Domyślnie do tej roli przypisano zwykłą (niezgodę) użytkowników.

Zwiększ dojrzałość SOC

Zdarzenia usługi Microsoft Sentinel zapewniają narzędzia ułatwiające poziom dojrzałości operacji zabezpieczeń (SecOps) przez standaryzację procesów i inspekcję zarządzania zdarzeniami.

Standaryzacja procesów

Zadania zdarzenia to listy zadań przepływu pracy dla analityków, które należy wykonać w celu zapewnienia jednolitego standardu opieki i zapobiegania pomijaniu kluczowych kroków:

Menedżerowie SOC i inżynierowie mogą opracowywać te listy zadań i automatycznie stosować je do różnych grup zdarzeń zgodnie z potrzebami lub w całej tablicy.

Analitycy SOC mogą następnie uzyskiwać dostęp do przydzielonych zadań w ramach każdego zdarzenia, oznaczając je jako ukończone.

Analitycy mogą również ręcznie dodawać zadania do otwartych zdarzeń, jako przypomnienia lub z korzyścią dla innych analityków, którzy mogą współpracować nad incydentem (na przykład ze względu na zmianę lub eskalację).

Aby uzyskać więcej informacji, zobacz Używanie zadań do zarządzania zdarzeniami w usłudze Microsoft Sentinel w witrynie Azure Portal.

Inspekcja zarządzania zdarzeniami

Dziennik aktywności zdarzeń śledzi działania wykonywane w zdarzeniu, niezależnie od tego, czy zainicjowane przez ludzi, czy zautomatyzowane procesy, i wyświetla je wraz ze wszystkimi komentarzami dotyczącymi zdarzenia.

Możesz również dodać własne komentarze tutaj. Aby uzyskać więcej informacji, zobacz Szczegółowe badanie zdarzeń usługi Microsoft Sentinel w witrynie Azure Portal.

Efektywne i wydajne badanie

Najpierw: Jako analityk najbardziej podstawowe pytanie, na które chcesz odpowiedzieć, jest to, dlaczego to zdarzenie jest zwracane na moją uwagę? Wprowadzenie strony szczegółów zdarzenia odpowie na to pytanie: bezpośrednio na środku ekranu zobaczysz widżet oś czasu zdarzenia.

Użyj zdarzeń usługi Microsoft Sentinel, aby skutecznie i wydajnie badać zdarzenia zabezpieczeń przy użyciu osi czasu zdarzenia, uczyć się na podstawie podobnych zdarzeń, badać najważniejsze szczegółowe informacje, wyświetlać jednostki i eksplorować dzienniki.

Osie czasu zdarzenia

Oś czasu zdarzenia to dziennik wszystkich alertów reprezentujących wszystkie zarejestrowane zdarzenia, które są istotne dla badania, w kolejności, w której wystąpiły. Oś czasu przedstawia również zakładki, migawki dowodów zebranych podczas wyszukiwania zagrożeń i dodawania do zdarzenia.

Przeszukaj listę alertów i zakładek lub filtruj listę według ważności, taktyki lub typu zawartości (alert lub zakładka), aby ułatwić znalezienie elementu, który chcesz wykonać. Początkowy ekran osi czasu natychmiast informuje o kilku ważnych kwestiach dotyczących każdego elementu, niezależnie od tego, czy jest to alert, czy zakładka:

- Data i godzina utworzenia alertu lub zakładki.

- Typ elementu, alertu lub zakładki wskazywany przez ikonę i etykietkę narzędzia po umieszczeniu wskaźnika myszy na ikonie.

- Nazwa alertu lub zakładki w typie pogrubionym w pierwszym wierszu elementu.

- Ważność alertu, wskazywana przez pasek kolorów wzdłuż lewej krawędzi, i w formie wyrazu na początku trzyczęściowego "podtytułu" alertu.

- Dostawca alertów w drugiej części podtytułu. W przypadku zakładek twórca zakładki.

- Taktyka MITRE ATT&CK skojarzona z alertem wskazywana przez ikony i etykietki narzędzi w trzeciej części podtytułu.

Aby uzyskać więcej informacji, zobacz Rekonstruuj oś czasu historii ataku.

Listy podobnych zdarzeń

Jeśli cokolwiek widziałeś do tej pory w zdarzeniu wygląda znajomo, może być dobry powód. Usługa Microsoft Sentinel pozostaje o krok przed Tobą, pokazując zdarzenia najbardziej podobne do otwartego.

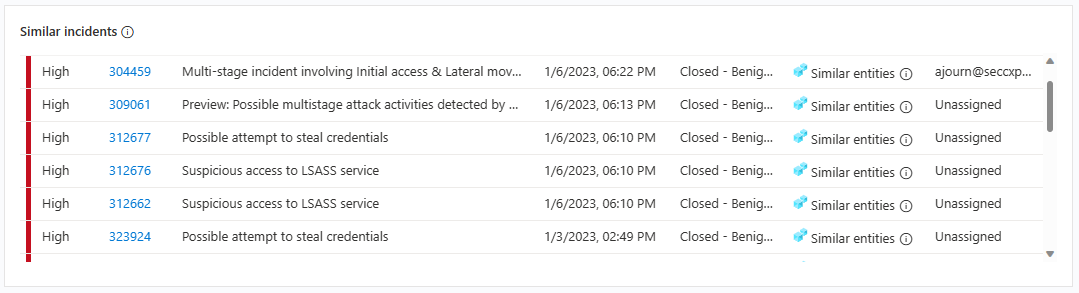

Widżet Podobne zdarzenia pokazuje najbardziej istotne informacje o zdarzeniach, które są uważane za podobne, w tym ich data i godzina ostatniej aktualizacji, ostatni właściciel, ostatni stan (w tym, jeśli zostały zamknięte, przyczyna ich zamknięcia) i przyczyna podobieństwa.

Może to przynieść korzyści w badaniu na kilka sposobów:

- Wykrywaj współbieżne zdarzenia, które mogą być częścią większej strategii ataku.

- Użyj podobnych zdarzeń jako punktów odniesienia dla bieżącego badania — zobacz, jak zostały one rozwiązane.

- Zidentyfikuj właścicieli poprzednich podobnych zdarzeń, aby czerpać korzyści ze swojej wiedzy.

Na przykład chcesz sprawdzić, czy inne zdarzenia, takie jak te, wystąpiły wcześniej, czy są teraz wykonywane.

- Możesz zidentyfikować współbieżne zdarzenia, które mogą być częścią tej samej większej strategii ataku.

- Możesz zidentyfikować podobne incydenty w przeszłości, aby użyć ich jako punktów odniesienia dla bieżącego badania.

- Możesz chcieć zidentyfikować właścicieli poprzednich podobnych zdarzeń, aby znaleźć osoby w SOC, które mogą dostarczyć więcej kontekstu lub do kogo można eskalować dochodzenie.

Widżet przedstawia 20 najbardziej podobnych zdarzeń. Usługa Microsoft Sentinel decyduje, które zdarzenia są podobne w oparciu o typowe elementy, w tym jednostki, regułę analizy źródła i szczegóły alertu. Z tego widżetu można przejść bezpośrednio do dowolnej ze stron szczegółów tych zdarzeń, zachowując połączenie z bieżącym zdarzeniem bez zmian.

Podobieństwo jest określane na podstawie następujących kryteriów:

| Kryterium | opis |

|---|---|

| Podobne jednostki | Zdarzenie jest uznawane za podobne do innego zdarzenia, jeśli oba te zdarzenia obejmują te same jednostki. Im więcej jednostek dwa incydenty mają wspólne, tym bardziej podobne są one uważane za. |

| Podobna reguła | Zdarzenie jest uznawane za podobne do innego zdarzenia, jeśli zostały utworzone przez tę samą regułę analizy. |

| Podobne szczegóły alertu | Zdarzenie jest uznawane za podobne do innego zdarzenia, jeśli mają ten sam tytuł, nazwę produktu i/lub [szczegóły niestandardowe(surface-custom-details-in-alerts.md). |

Podobieństwo zdarzenia jest obliczane na podstawie danych z 14 dni przed ostatnim działaniem w zdarzeniu, które jest czasem zakończenia ostatniego alertu w zdarzeniu. Podobieństwo zdarzenia jest również ponownie obliczane za każdym razem, gdy wprowadzasz stronę szczegółów zdarzenia, więc wyniki mogą się różnić między sesjami, jeśli nowe zdarzenia zostały utworzone lub zaktualizowane.

Aby uzyskać więcej informacji, zobacz Sprawdzanie podobnych zdarzeń w danym środowisku.

Najważniejsze szczegółowe informacje o zdarzeniach

Następnie, mając szerokie zarysy tego, co się stało (lub nadal się dzieje) i lepiej zrozumiesz kontekst, będziesz ciekawi, jakie interesujące informacje microsoft Sentinel już się za Ciebie dowiedział.

Usługa Microsoft Sentinel automatycznie zadaje duże pytania dotyczące jednostek w zdarzeniu i wyświetla najważniejsze odpowiedzi w widżecie Najważniejsze szczegółowe informacje widoczne po prawej stronie szczegółów zdarzenia. Ten widżet przedstawia kolekcję szczegółowych informacji na podstawie analizy uczenia maszynowego i curation najlepszych zespołów ekspertów ds. zabezpieczeń.

Są to specjalnie wybrane podzestaw szczegółowych informacji wyświetlanych na stronach jednostki, ale w tym kontekście są prezentowane szczegółowe informacje dotyczące wszystkich jednostek w zdarzeniu, co daje bardziej szczegółowy obraz tego, co się dzieje. Pełny zestaw szczegółowych informacji jest wyświetlany na karcie Jednostki osobno dla każdej jednostki — zobacz poniżej.

Widżet Najważniejsze szczegółowe informacje odpowiada na pytania dotyczące jednostki odnoszącej się do jej zachowania w porównaniu z elementami równorzędnymi i własną historią, obecnością na listach obserwowanych lub w analizie zagrożeń lub innym rodzajem nietypowego wystąpienia związanego z nim.

Większość tych szczegółowych informacji zawiera linki do dodatkowych informacji. Te linki otwierają panel Dzienniki w kontekście, w którym zobaczysz zapytanie źródłowe dla tych szczegółowych informacji wraz z wynikami.

Lista powiązanych jednostek

Teraz, gdy masz jakiś kontekst i odpowiedzi na niektóre podstawowe pytania, chcesz uzyskać więcej szczegółowych informacji na temat głównych graczy w tej historii.

Nazwy użytkowników, nazwy hostów, adresy IP, nazwy plików i inne typy jednostek mogą być "osobami interesującymi" w dochodzeniu. Usługa Microsoft Sentinel znajduje je wszystkie dla Ciebie i wyświetla je z przodu i na środku w widżecie Jednostki wraz z osią czasu.

Wybierz jednostkę z tego widżetu, aby przerzuć cię do listy tej jednostki na karcie Jednostki na tej samej stronie zdarzenia, która zawiera listę wszystkich jednostek w zdarzeniu.

Wybierz jednostkę na liście, aby otworzyć panel boczny zawierający informacje na podstawie strony jednostki, w tym następujące szczegóły:

Informacje zawierają podstawowe informacje o jednostce. W przypadku jednostki konta użytkownika może to być takie elementy jak nazwa użytkownika, nazwa domeny, identyfikator zabezpieczeń (SID), informacje organizacyjne, informacje o zabezpieczeniach i inne.

Oś czasu zawiera listę alertów, które zawierają tę jednostkę i działania, które zostały wykonane przez jednostkę, zgodnie z danymi zebranymi z dzienników, w których jest wyświetlana jednostka.

Szczegółowe informacje zawierają odpowiedzi na pytania dotyczące jednostki odnoszącej się do jej zachowania w porównaniu z elementami równorzędnymi i własną historią, obecnością na listach obserwowanych lub w analizie zagrożeń lub innym rodzajem nietypowego wystąpienia związanego z nim.

Odpowiedzi te są wynikami zapytań zdefiniowanych przez badaczy zabezpieczeń firmy Microsoft, które zapewniają cenne i kontekstowe informacje o zabezpieczeniach jednostek na podstawie danych z kolekcji źródeł.

W zależności od typu jednostki można wykonać szereg dalszych akcji z tego panelu bocznego, w tym:

Przejdź do pełnej strony jednostki jednostki, aby uzyskać jeszcze więcej szczegółów w dłuższym przed czasie lub uruchomić graficzne narzędzie do badania skoncentrowane na tej jednostce.

Uruchom podręcznik, aby wykonać określoną odpowiedź lub akcje korygowania w jednostce (w wersji zapoznawczej).

Klasyfikuj jednostkę jako wskaźnik naruszenia (IOC) i dodaj ją do listy analizy zagrożeń.

Każda z tych akcji jest obecnie obsługiwana w przypadku niektórych typów jednostek, a nie dla innych. W poniższej tabeli przedstawiono akcje obsługiwane dla każdego typu jednostki:

| Dostępne akcje ▶ Typy jednostek ► |

Wyświetl szczegóły (na stronie jednostki) |

Dodaj do ti * | Uruchamianie podręcznika * (wersja zapoznawcza) |

|---|---|---|---|

| Konto użytkownika | ✔ | ✔ | |

| Host | ✔ | ✔ | |

| Adres IP | ✔ | ✔ | ✔ |

| Adres URL | ✔ | ✔ | |

| Nazwa domeny | ✔ | ✔ | |

| Plik (skrót) | ✔ | ✔ | |

| Zasób platformy Azure | ✔ | ||

| Urządzenie IoT | ✔ |

* W przypadku jednostek, dla których są dostępne akcje Dodaj do ti lub Run playbook , możesz wykonać te akcje bezpośrednio z widżetu Jednostki na karcie Przegląd, nigdy nie opuszczając strony zdarzenia.

Dzienniki zdarzeń

Zapoznaj się z dziennikami zdarzeń, aby dowiedzieć się, co dokładnie się stało?

Z niemal każdego obszaru zdarzenia możesz przejść do szczegółów poszczególnych alertów, jednostek, szczegółowych informacji i innych elementów zawartych w zdarzeniu, wyświetlając oryginalne zapytanie i jego wyniki.

Te wyniki są wyświetlane na ekranie Dzienniki (log analytics), który jest wyświetlany tutaj jako rozszerzenie panelu strony szczegółów zdarzenia, więc nie pozostawiasz kontekstu badania.

Zorganizowane rekordy z incydentami

W interesie przejrzystości, odpowiedzialności i ciągłości będziesz chcieć rejestrować wszystkie działania, które zostały podjęte w zdarzeniu — zarówno przez zautomatyzowane procesy, jak i przez osoby. W dzienniku aktywności zdarzeń są wyświetlane wszystkie te działania. Możesz również zobaczyć wszelkie komentarze, które zostały wykonane i dodać własne.

Dziennik aktywności jest stale automatycznie odświeżany, nawet gdy jest otwarty, dzięki czemu można zobaczyć zmiany w czasie rzeczywistym.

Powiązana zawartość

W tym dokumencie przedstawiono sposób, w jaki środowisko badania zdarzeń usługi Microsoft Sentinel w witrynie Azure Portal ułatwia przeprowadzenie badania w jednym kontekście. Aby uzyskać więcej informacji na temat zarządzania zdarzeniami i badania ich, zobacz następujące artykuły:

- Zbadaj jednostki za pomocą stron jednostek w usłudze Microsoft Sentinel.

- Zarządzanie zdarzeniami w usłudze Microsoft Sentinel za pomocą zadań

- Automatyzowanie obsługi zdarzeń w usłudze Microsoft Sentinel przy użyciu reguł automatyzacji.

- Identyfikowanie zaawansowanych zagrożeń za pomocą analizy zachowań użytkowników i jednostek (UEBA) w usłudze Microsoft Sentinel

- Wyszukiwanie zagrożeń bezpieczeństwa.