Konfigurowanie zasad dostępu warunkowego dla usługi Microsoft Dev Box

Dostęp warunkowy to ochrona regulowanej zawartości w systemie przez wymaganie spełnienia określonych kryteriów przed udzieleniem dostępu do zawartości. Najprostsze zasady dostępu warunkowego to instrukcje if-then. Jeśli użytkownik chce uzyskać dostęp do zasobu, musi wykonać akcję. Zasady dostępu warunkowego to zaawansowane narzędzie umożliwiające zapewnienie bezpieczeństwa urządzeń organizacji i zgodności środowisk.

Ten artykuł zawiera przykłady sposobu, w jaki organizacje mogą używać zasad dostępu warunkowego do zarządzania dostępem do pól deweloperskich. W przypadku usługi Microsoft Dev Box często konfiguruje się zasady dostępu warunkowego, aby ograniczyć, kto może uzyskiwać dostęp do usługi Dev Box, z jakich lokalizacji mogą uzyskiwać dostęp do swoich pól deweloperskich.

Dostęp warunkowy oparty na urządzeniach

- Usługa Microsoft Intune i identyfikator entra firmy Microsoft współpracują ze sobą, aby upewnić się, że tylko urządzenia zarządzane i zgodne mogą tworzyć urządzenia Dev Box. Zasady obejmują dostęp warunkowy na podstawie kontroli dostępu do sieci.

- Dowiedz się więcej o dostępie warunkowym opartym na urządzeniach przy użyciu usługi Intune

Dostęp warunkowy oparty na aplikacji

- Usługa Intune i identyfikator entra firmy Microsoft współpracują ze sobą, aby upewnić się, że tylko użytkownicy usługi Dev Box mogą uzyskiwać dostęp do zarządzanych aplikacji, takich jak portal dla deweloperów.

- Dowiedz się więcej o dostępie warunkowym opartym na aplikacji za pomocą usługi Intune.

Wymagania wstępne

Zapewnianie dostępu do usługi Dev Box

Twoja organizacja może zacząć od zasad dostępu warunkowego, które domyślnie nie zezwalają na nic. Możesz skonfigurować zasady dostępu warunkowego, które umożliwiają deweloperom dostęp do swoich pól deweloperskich, określając warunki, w których mogą się łączyć.

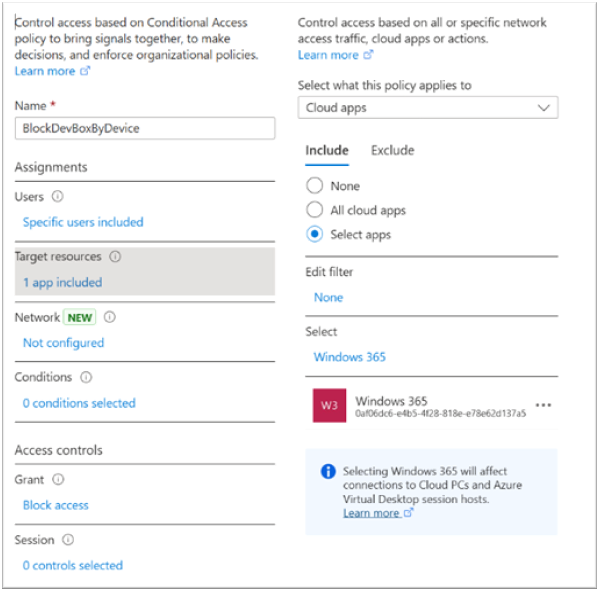

Zasady dostępu warunkowego można skonfigurować za pomocą usługi Microsoft Intune lub identyfikatora Entra firmy Microsoft. Każda ścieżka umożliwia wyświetlenie okienka konfiguracji, którego przykład przedstawiono na poniższym zrzucie ekranu:

Scenariusz 1. Zezwalanie na dostęp do pól deweloperskich z zaufanych sieci

Chcesz zezwolić na dostęp do usługi Dev Box, ale tylko z określonych sieci, takich jak biuro lub lokalizacja zaufanego dostawcy.

Definiowanie lokalizacji

Wykonaj te kroki:

Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator dostępu warunkowego.

Przejdź do pozycji Ochrona>dostępu>warunkowego nazwanych lokalizacji.

Wybierz typ lokalizacji do utworzenia.

- Lokalizacja krajów lub lokalizacje zakresów adresów IP.

Nadaj swojej lokalizacji nazwę.

Podaj zakresy adresów IP lub wybierz pozycję Kraje/regiony dla wybranej lokalizacji.

W przypadku wybrania zakresów adresów IP możesz opcjonalnie oznaczyć jako zaufaną > lokalizację.

Jeśli wybierzesz pozycję Kraje/regiony, opcjonalnie możesz wybrać opcję dołączania nieznanych obszarów.

Wybierz pozycję Utwórz

Aby uzyskać więcej informacji, zobacz Co to jest warunek lokalizacji w usłudze Microsoft Entra Conditional Access.

Tworzenie nowych zasad

Wykonaj te kroki:

Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator dostępu warunkowego.

Przejdź do strony Ochrona>zasad dostępu>warunkowego.

Wybierz pozycję Nowe zasady.

Nadaj zasadzie nazwę. Użyj znaczącej konwencji nazewnictwa dla zasad dostępu warunkowego.

W obszarze Przypisania wybierz pozycję Użytkownicy lub tożsamości obciążeń.

a. W obszarze Dołącz wybierz pozycję Wszyscy użytkownicy.

b. W obszarze Wyklucz wybierz pozycję Użytkownicy i grupy , a następnie wybierz konta dostępu awaryjnego organizacji.

W obszarze Docelowe zasoby>Aplikacje>w chmurze Uwzględnij wybierz pozycję Wszystkie aplikacje w chmurze.

W obszarze Sieć.

a. Ustaw opcję Konfiguruj na Tak

b. W obszarze Wyklucz wybierz pozycję Wybrane sieci i lokalizacje

c. Wybierz lokalizację utworzoną dla organizacji.

d. Wybierz pozycję Wybierz.

W obszarze Kontrole> dostępu wybierz pozycję Blokuj dostęp i wybierz pozycję Wybierz.

Potwierdź ustawienia i ustaw opcję Włącz zasady na tylko raport.

Wybierz pozycję Utwórz , aby utworzyć zasady.

Upewnij się, że zasady działają zgodnie z oczekiwaniami przy użyciu trybu tylko do raportowania. Upewnij się, że zasady działają prawidłowo, a następnie włącz je.

Aby uzyskać informacje na temat konfigurowania zasad dostępu warunkowego w celu blokowania dostępu, zobacz Dostęp warunkowy: Blokowanie dostępu według lokalizacji.

Scenariusz 2. Zezwalanie na dostęp do portalu deweloperów

Chcesz zezwolić deweloperom na dostęp tylko do portalu deweloperów. Deweloperzy powinni uzyskiwać dostęp do pól deweloperskich i zarządzać nimi za pośrednictwem portalu deweloperów.

Tworzenie nowych zasad

Wykonaj te kroki:

Zaloguj się do centrum administracyjnego Microsoft Entra jako co najmniej Administrator dostępu warunkowego.

Przejdź do strony Ochrona>zasad dostępu>warunkowego.

Wybierz pozycję Nowe zasady.

Nadaj zasadzie nazwę. Użyj znaczącej konwencji nazewnictwa dla zasad dostępu warunkowego.

W obszarze Przypisania wybierz pozycję Użytkownicy lub tożsamości obciążeń.

a. W obszarze Dołącz wybierz pozycję Użytkownicy usługi Dev Box.

b. W obszarze Wyklucz wybierz pozycję Użytkownicy i grupy , a następnie wybierz konta dostępu awaryjnego organizacji.

W obszarze Docelowe zasoby>Aplikacje>w chmurze Uwzględnij wybierz pozycję Portal deweloperów firmy Microsoft, publiczną płaszczyznę danych Fidalgo, interfejs API zarządzania usługami platformy Windows Azure.

W obszarze Kontrole> dostępu wybierz pozycję Zezwalaj na dostęp, a następnie wybierz pozycję Wybierz.

Potwierdź ustawienia i ustaw opcję Włącz zasady na tylko raport.

Wybierz pozycję Utwórz , aby utworzyć, aby włączyć zasady.

Upewnij się, że zasady działają zgodnie z oczekiwaniami przy użyciu trybu tylko do raportowania. Upewnij się, że zasady działają prawidłowo, a następnie włącz je.

Uwaga

Błędna konfiguracja zasad blokowych może prowadzić do zablokowania organizacji. Możesz skonfigurować konta na potrzeby dostępu awaryjnego, aby zapobiec blokadzie konta dla całej dzierżawy. W mało prawdopodobnym scenariuszu wszyscy administratorzy są zablokowani z dzierżawy, konto administracyjne dostępu awaryjnego może służyć do logowania się do dzierżawy w celu podjęcia kroków w celu odzyskania dostępu.

Aplikacje wymagane dla usługi Dev Box

W poniższej tabeli opisano aplikacje istotne dla usługi Microsoft Dev Box. Zasady dostępu warunkowego można dostosować do potrzeb organizacji, zezwalając na te aplikacje lub blokując je.

| Nazwa aplikacji | Identyfikator aplikacji | opis |

|---|---|---|

| Windows 365 | 0af06dc6-e4b5-4f28-818e-e78e62d137a5 | Używany podczas otwierania Pulpit zdalny Microsoft, aby pobrać listę zasobów dla użytkownika i kiedy użytkownicy inicjują akcje w polu deweloperskim, na przykład Uruchom ponownie. |

| Azure Virtual Desktop | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Służy do uwierzytelniania w bramie podczas połączenia i wysyłania przez klienta informacji diagnostycznych do usługi. Może być również wyświetlany jako Windows Virtual Desktop. |

| Pulpit zdalny firmy Microsoft | a4a365df-50f1-4397-bc59-1a1564b8bb9c | Służy do uwierzytelniania użytkowników w polu deweloperskim. Wymagane tylko podczas konfigurowania logowania jednokrotnego w zasadach aprowizacji. |

| Logowanie do chmury systemu Windows | 270efc09-cd0d-444b-a71f-39af4910ec45 | Służy do uwierzytelniania użytkowników w polu deweloperskim. Ta aplikacja zastępuje aplikację Pulpit zdalny Microsoft. Wymagane tylko podczas konfigurowania logowania jednokrotnego w zasadach aprowizacji. |

| Interfejs API zarządzania usługami platformy Microsoft Azure | 797f4846-ba00-4fd7-ba43-dac1f8f63013 | Służy do wykonywania zapytań dotyczących projektów DevCenter, w których użytkownik może tworzyć pola deweloperskie. |

| Fidalgo Dataplane Public | e526e72f-ffae-44a0-8dac-cf14b8bd40e2 | Służy do zarządzania polami deweloperskimi i innymi zasobami DevCenter za pośrednictwem interfejsów API REST devCenter, interfejsu wiersza polecenia platformy Azure lub portalu deweloperskiego. |

| Portal dla deweloperów firmy Microsoft | 0140a36d-95e1-4df5-918c-ca7ccd1fafc9 | Służy do logowania się do aplikacji internetowej portalu deweloperów. |

Możesz zezwolić aplikacjom na podstawie swoich wymagań. Można na przykład zezwolić na publiczne zarządzanie urządzeniem Dataplane Fidalgo przy użyciu interfejsów API REST devCenter, interfejsu wiersza polecenia platformy Azure lub portalu deweloperskiego. W poniższej tabeli wymieniono aplikacje używane w typowych scenariuszach.

| Aplikacja | Logowanie się do pól deweloperskich i zarządzanie nimi w portalu deweloperów | Zarządzanie skrzynkami deweloperskimi (tworzenie/usuwanie/zatrzymywanie itp.) | Nawiązywanie połączenia za pośrednictwem przeglądarki | Nawiązywanie połączenia za pośrednictwem pulpitu zdalnego |

|---|---|---|---|---|

| Portal dla deweloperów firmy Microsoft | ||||

| Fidalgo Dataplane Public | ||||

| Interfejs API zarządzania usługami platformy Microsoft Azure | ||||

| Windows 365 | ||||

| Azure Virtual Desktop | ||||

| Pulpit zdalny firmy Microsoft |

Aby uzyskać więcej informacji na temat konfigurowania zasad dostępu warunkowego, zobacz: Dostęp warunkowy: Użytkownicy, grupy i tożsamości obciążeń.