Zarządzanie użytkownikami w usłudze Microsoft Defender dla IoT

Usługa Microsoft Defender dla IoT udostępnia narzędzia zarówno w witrynie Azure Portal, jak i lokalnie na potrzeby zarządzania dostępem użytkowników w zasobach usługi Defender for IoT.

Użytkownicy platformy Azure dla usługi Defender dla IoT

W witrynie Azure Portal użytkownicy są zarządzani na poziomie subskrypcji przy użyciu identyfikatora Entra firmy Microsoft i kontroli dostępu na podstawie ról (RBAC) platformy Azure. Użytkownicy subskrypcji platformy Azure mogą mieć co najmniej jedną rolę użytkownika, która określa dane i akcje, do których mogą uzyskiwać dostęp z witryny Azure Portal, w tym w usłudze Defender for IoT.

Użyj portalu lub programu PowerShell, aby przypisać użytkowników subskrypcji platformy Azure z określonymi rolami, które będą musieli wyświetlać dane i podejmować działania, na przykład czy będą wyświetlać dane alertów lub urządzeń, czy zarządzać planami cenowymi i czujnikami.

Aby uzyskać więcej informacji, zobacz Manage users on the Azure Portal and Azure user roles for OT and Enterprise IoT monitoring (Zarządzanie użytkownikami w witrynie Azure Portal i rolach użytkowników platformy Azure na potrzeby monitorowania ot i IoT w przedsiębiorstwie)

Użytkownicy lokalni usługi Defender dla IoT

Podczas pracy z sieciami OT usługa Defender dla usług IoT i dane są dostępne również z lokalnych czujników sieci OT oprócz witryny Azure Portal.

Oprócz platformy Azure należy zdefiniować użytkowników lokalnych na swoich czujnikach sieci OT. Czujniki OT są instalowane z zestawem domyślnych, uprzywilejowanych użytkowników, których można użyć do zdefiniowania innych administratorów i użytkowników.

Zaloguj się do czujników OT, aby zdefiniować użytkowników czujników.

Aby uzyskać więcej informacji, zobacz Temat Użytkownicy i role lokalne na potrzeby monitorowania ot za pomocą usługi Defender dla IoT.

Obsługa identyfikatorów Entra firmy Microsoft w czujnikach

Możesz skonfigurować integrację między czujnikiem i identyfikatorem Entra firmy Microsoft, aby umożliwić użytkownikom microsoft Entra ID logowanie się do czujnika lub używanie grup Identyfikator entra firmy Microsoft z uprawnieniami zbiorczymi przypisanymi do wszystkich użytkowników w grupie.

Na przykład użyj identyfikatora Entra firmy Microsoft, jeśli masz dużą liczbę użytkowników, do których chcesz przypisać dostęp tylko do odczytu, i chcesz zarządzać tymi uprawnieniami na poziomie grupy.

Integracja usługi Defender for IoT z usługą Microsoft Entra ID obsługuje protokół LDAP w wersji 3 i następujące typy uwierzytelniania opartego na protokole LDAP:

Pełne uwierzytelnianie: szczegóły użytkownika są pobierane z serwera LDAP. Przykłady to imię, nazwisko, adres e-mail i uprawnienia użytkownika.

Zaufany użytkownik: pobierane jest tylko hasło użytkownika. Inne pobierane szczegóły użytkownika są oparte na użytkownikach zdefiniowanych w czujniku.

Aby uzyskać więcej informacji, zobacz:

- Konfigurowanie połączenia usługi Active Directory

- Inne reguły zapory dla usług zewnętrznych (opcjonalnie).

Logowanie jednokrotne na potrzeby logowania do konsoli czujnika

Możesz skonfigurować logowanie jednokrotne (SSO) dla konsoli czujnika usługi Defender for IoT przy użyciu identyfikatora Microsoft Entra ID. W przypadku logowania jednokrotnego użytkownicy organizacji mogą po prostu zalogować się do konsoli czujnika i nie potrzebują wielu poświadczeń logowania w różnych czujnikach i witrynach. Aby uzyskać więcej informacji, zobacz Konfigurowanie logowania jednokrotnego dla konsoli czujnika.

Lokalne globalne grupy dostępu

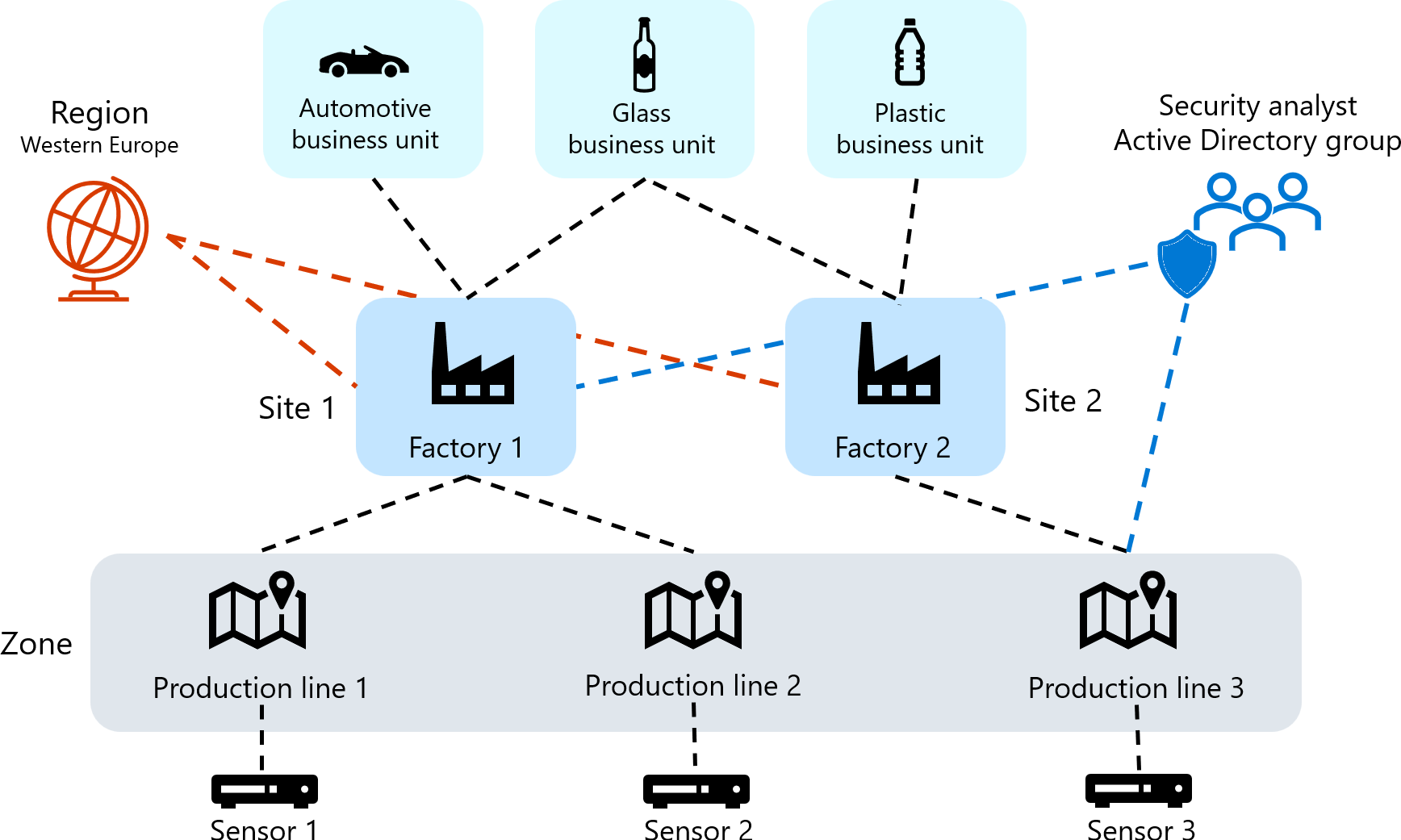

Duże organizacje często mają złożony model uprawnień użytkowników oparty na globalnych strukturach organizacyjnych. Aby zarządzać lokalnymi użytkownikami usługi Defender dla IoT, użyj globalnej topologii biznesowej opartej na jednostkach biznesowych, regionach i witrynach, a następnie zdefiniuj uprawnienia dostępu użytkowników wokół tych jednostek.

Utwórz grupy dostępu użytkowników, aby ustanowić globalną kontrolę dostępu w zasobach lokalnych usługi Defender dla IoT. Każda grupa dostępu zawiera reguły dotyczące użytkowników, którzy mogą uzyskiwać dostęp do określonych jednostek w topologii biznesowej, w tym jednostek biznesowych, regionów i witryn.

Na przykład na poniższym diagramie pokazano, jak umożliwić analitykom zabezpieczeń z grupy usługi Active Directory dostęp do wszystkich zachodnioeuropejskich linii produkcyjnych motoryzacyjnych i szklanych oraz linii tworzyw sztucznych w jednym regionie:

Aby uzyskać więcej informacji, zobacz Definiowanie uprawnień dostępu globalnego dla użytkowników lokalnych.

Napiwek

Grupy dostępu i reguły pomagają zaimplementować strategie zero trust, kontrolując, gdzie użytkownicy zarządzają i analizują urządzenia w czujnikach usługi Defender dla IoT. Aby uzyskać więcej informacji, zobacz Zero Trust i Sieci OT/IoT.

Następne kroki

- Zarządzanie użytkownikami subskrypcji platformy Azure

- Tworzenie użytkowników w czujniku sieci OT i zarządzanie nimi

Aby uzyskać więcej informacji, zobacz: