Tworzenie użytkowników i zarządzanie nimi w lokalnej konsoli zarządzania (starsza wersja)

Ważne

Usługa Defender for IoT zaleca teraz używanie usług w chmurze firmy Microsoft lub istniejącej infrastruktury IT do centralnego monitorowania i zarządzania czujnikami oraz planuje wycofanie lokalnej konsoli zarządzania w dniu 1 stycznia 2025 r.

Aby uzyskać więcej informacji, zobacz Wdrażanie hybrydowego lub rozerwanego powietrza zarządzania czujnikami OT.

Usługa Microsoft Defender dla IoT udostępnia narzędzia do zarządzania dostępem użytkowników lokalnych w czujniku sieci OT oraz lokalnej konsoli zarządzania. Użytkownicy platformy Azure są zarządzani na poziomie subskrypcji platformy Azure przy użyciu kontroli dostępu opartej na rolach platformy Azure.

W tym artykule opisano sposób zarządzania użytkownikami lokalnymi bezpośrednio w lokalnej konsoli zarządzania.

Domyślni użytkownicy uprzywilejowani

Domyślnie każda lokalna konsola zarządzania jest instalowana z uprzywilejowaną pomocą techniczną i użytkownikami cyberx , którzy mają dostęp do zaawansowanych narzędzi do rozwiązywania problemów i konfigurowania.

Podczas konfigurowania lokalnej konsoli zarządzania po raz pierwszy zaloguj się przy użyciu jednego z tych uprzywilejowanych użytkowników, utwórz początkowego użytkownika z rolą administratora , a następnie utwórz dodatkowych użytkowników dla analityków zabezpieczeń i użytkowników tylko do odczytu.

Aby uzyskać więcej informacji, zobacz Instalowanie oprogramowania do monitorowania OT w lokalnej konsoli zarządzania i Domyślne uprzywilejowane użytkowników lokalnych.

Dodawanie nowych użytkowników lokalnej konsoli zarządzania

W tej procedurze opisano sposób tworzenia nowych użytkowników dla lokalnej konsoli zarządzania.

Wymagania wstępne: Ta procedura jest dostępna dla użytkowników pomocy technicznej i cyberx oraz wszystkich użytkowników z rolą administratora.

Aby dodać użytkownika:

Zaloguj się do lokalnej konsoli zarządzania i wybierz pozycję Użytkownicy>+ Dodaj użytkownika.

Wybierz pozycję Utwórz użytkownika , a następnie zdefiniuj następujące wartości:

Nazwa/nazwisko opis Nazwa użytkownika Wprowadź nazwę użytkownika. Poczta e-mail Wprowadź adres e-mail użytkownika. Imię Wprowadź imię użytkownika. Nazwisko Wprowadź nazwisko użytkownika. Rola Wybierz rolę użytkownika. Aby uzyskać więcej informacji, zobacz Role użytkowników lokalnych. Grupa dostępu lokacji zdalnych Dostępna tylko dla lokalnej konsoli zarządzania.

Wybierz pozycję Wszystkie , aby przypisać użytkownika do wszystkich globalnych grup dostępu, lub Opcję specyficzną , aby przypisać je tylko do określonej grupy, a następnie wybierz grupę z listy rozwijanej.

Aby uzyskać więcej informacji, zobacz Definiowanie uprawnień dostępu globalnego dla użytkowników lokalnych.Hasło Wybierz typ użytkownika — Użytkownik lokalny lub Active Directory.

W przypadku użytkowników lokalnych wprowadź hasło użytkownika. Wymagania dotyczące hasła obejmują:

- Co najmniej osiem znaków

- Zarówno małe litery, jak i wielkie znaki alfabetyczne

- Co najmniej jedna liczba

- Co najmniej jeden symbolNapiwek

Integracja z usługą Active Directory umożliwia kojarzenie grup użytkowników z określonymi poziomami uprawnień. Jeśli chcesz utworzyć użytkowników przy użyciu usługi Active Directory, najpierw skonfiguruj usługę Active Directory w lokalnej konsoli zarządzania, a następnie wróć do tej procedury.

Wybierz Zapisz, gdy skończysz.

Nowy użytkownik zostanie dodany i wyświetlony na stronie Użytkownicy czujnika.

Aby edytować użytkownika, wybierz przycisk Edytuj![]() dla użytkownika, który chcesz edytować, i zmień wszystkie wartości zgodnie z potrzebami.

dla użytkownika, który chcesz edytować, i zmień wszystkie wartości zgodnie z potrzebami.

Aby usunąć użytkownika, wybierz przycisk Usuń![]() dla użytkownika, który chcesz usunąć.

dla użytkownika, który chcesz usunąć.

Zmienianie hasła użytkownika

W tej procedurze opisano sposób, w jaki użytkownicy administracyjni mogą zmieniać hasła użytkowników lokalnych. Użytkownicy administracyjni mogą zmieniać hasła dla siebie lub innych użytkowników analityków zabezpieczeń lub tylko do odczytu. Uprzywilejowani użytkownicy mogą zmieniać własne hasła i hasła użytkowników administracyjnych .

Napiwek

Jeśli chcesz odzyskać dostęp do uprzywilejowanego konta użytkownika, zobacz Odzyskiwanie uprzywilejowanego dostępu do lokalnej konsoli zarządzania.

Wymagania wstępne: Ta procedura jest dostępna tylko dla użytkowników pomocy technicznej lub cyberx lub użytkowników z rolą administratora.

Aby zresetować hasło użytkownika w lokalnej konsoli zarządzania:

Zaloguj się do lokalnej konsoli zarządzania i wybierz pozycję Użytkownicy.

Na stronie Użytkownicy znajdź użytkownika, którego hasło należy zmienić.

Po prawej stronie tego wiersza użytkownika wybierz przycisk Edytuj

.

.W wyświetlonym okienku Edytuj użytkownika przewiń w dół do sekcji Zmień hasło . Wprowadź i potwierdź nowe hasło.

Hasła muszą zawierać co najmniej 16 znaków, zawierać małe i wielkie litery, cyfry i jeden z następujących symboli: #%*+,-./:=?@[]^_{}~

Po zakończeniu wybierz pozycję Aktualizuj .

Odzyskiwanie uprzywilejowanego dostępu do lokalnej konsoli zarządzania

W tej procedurze opisano sposób odzyskiwania hasła użytkownika do pomocy technicznej lub cyberx w lokalnej konsoli zarządzania. Aby uzyskać więcej informacji, zobacz Domyślne uprzywilejowane użytkowników lokalnych.

Wymagania wstępne: Ta procedura jest dostępna tylko dla użytkowników pomocy technicznej i cyberx.

Aby odzyskać uprzywilejowany dostęp do lokalnej konsoli zarządzania:

Rozpocznij logowanie do lokalnej konsoli zarządzania. Na ekranie logowania w obszarze Pola Nazwa użytkownika i Hasło wybierz pozycję Odzyskiwanie hasła.

W oknie dialogowym Odzyskiwanie hasła wybierz pozycję CyberX lub Pomoc techniczna z menu rozwijanego i skopiuj unikatowy kod identyfikatora, który jest wyświetlany w schowku.

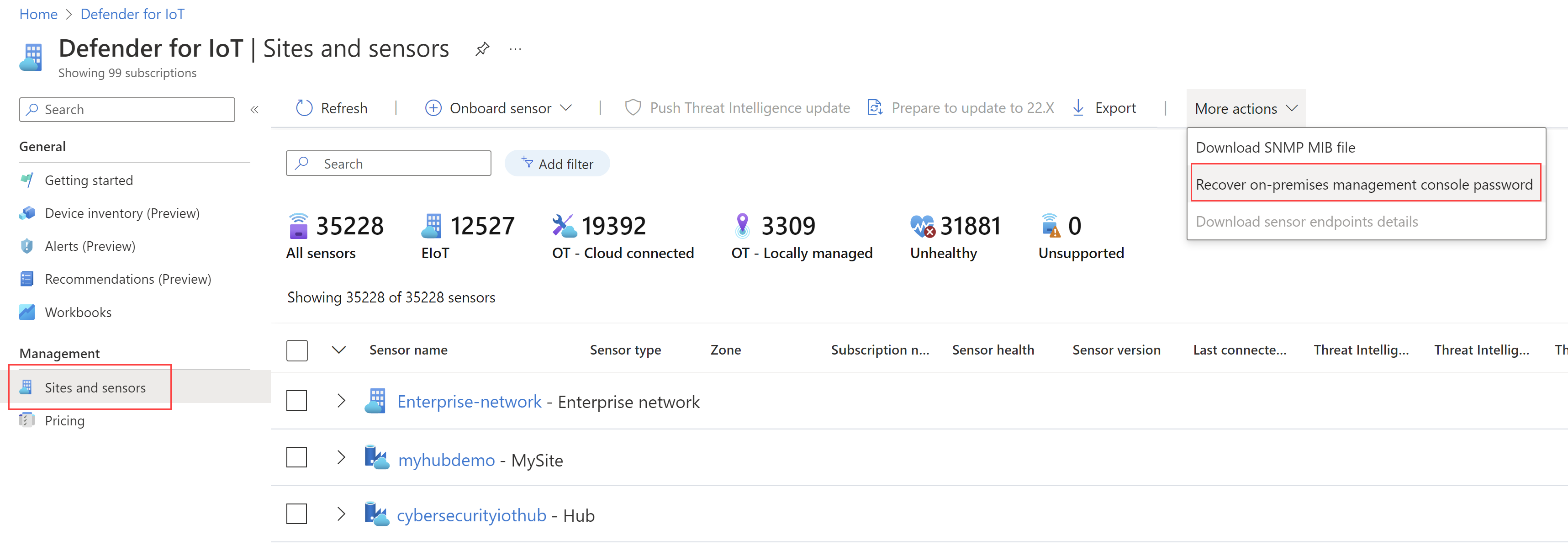

Przejdź do strony Witryny i czujniki usługi Defender for IoT w witrynie Azure Portal. Możesz otworzyć witrynę Azure Portal w nowej karcie lub oknie przeglądarki, zachowując otwartą lokalną konsolę zarządzania.

W ustawieniach >witryny Azure Portal Katalogi i subskrypcje upewnij się, że wybrano subskrypcję, w której czujniki zostały dołączone do usługi Defender dla IoT.

Na stronie Lokacje i czujniki wybierz menu >rozwijane Więcej akcji Odzyskaj hasło lokalnej konsoli zarządzania.

W wyświetlonym oknie dialogowym Odzyskiwanie wprowadź unikatowy identyfikator skopiowany do schowka z lokalnej konsoli zarządzania i wybierz pozycję Odzyskaj. Plik password_recovery.zip jest automatycznie pobierany.

Wszystkie pliki pobrane z witryny Azure Portal są podpisane przez katalog główny zaufania, aby maszyny używały tylko podpisanych zasobów.

Po powrocie na lokalną kartę konsoli zarządzania w oknie dialogowym Odzyskiwanie hasła wybierz pozycję Przekaż. Przejdź do przekazania pliku password_recovery.zip pobranego z witryny Azure Portal.

Uwaga

Jeśli zostanie wyświetlony komunikat o błędzie wskazujący, że plik jest nieprawidłowy, być może w ustawieniach witryny Azure Portal wybrano nieprawidłową subskrypcję.

Wróć do platformy Azure i wybierz ikonę ustawień na górnym pasku narzędzi. Na stronie Katalogi i subskrypcje upewnij się, że wybrano subskrypcję, w której zostały dołączone czujniki do usługi Defender for IoT. Następnie powtórz kroki na platformie Azure, aby pobrać plik password_recovery.zip i ponownie przekazać go do lokalnej konsoli zarządzania.

Wybierz Dalej. Zostanie wyświetlone hasło wygenerowane przez system dla lokalnej konsoli zarządzania, które będzie używane dla wybranego użytkownika. Pamiętaj, aby zapisać hasło, ponieważ nie będzie ono wyświetlane ponownie.

Ponownie wybierz przycisk Dalej , aby zalogować się do lokalnej konsoli zarządzania.

Integrowanie użytkowników z usługą Active Directory

Skonfiguruj integrację między lokalną konsolą zarządzania i usługą Active Directory, aby:

- Zezwalaj użytkownikom usługi Active Directory na logowanie się do lokalnej konsoli zarządzania

- Używanie grup usługi Active Directory z uprawnieniami zbiorczymi przypisanymi do wszystkich użytkowników w grupie

Na przykład użyj usługi Active Directory, gdy masz dużą liczbę użytkowników, do których chcesz przypisać dostęp tylko do odczytu, i chcesz zarządzać tymi uprawnieniami na poziomie grupy.

Aby uzyskać więcej informacji, zobacz Microsoft Entra ID support on sensors and on-premises management consoles (Obsługa identyfikatorów entra firmy Microsoft w czujnikach i lokalnych konsolach zarządzania).

Wymagania wstępne: Ta procedura jest dostępna tylko dla użytkowników pomocy technicznej i cyberx lub dowolnego użytkownika z rolą administratora.

Aby zintegrować z usługą Active Directory:

Zaloguj się do lokalnej konsoli zarządzania i wybierz pozycję Ustawienia systemowe.

Przewiń w dół do obszaru Integracje konsoli zarządzania po prawej stronie, a następnie wybierz pozycję Active Directory.

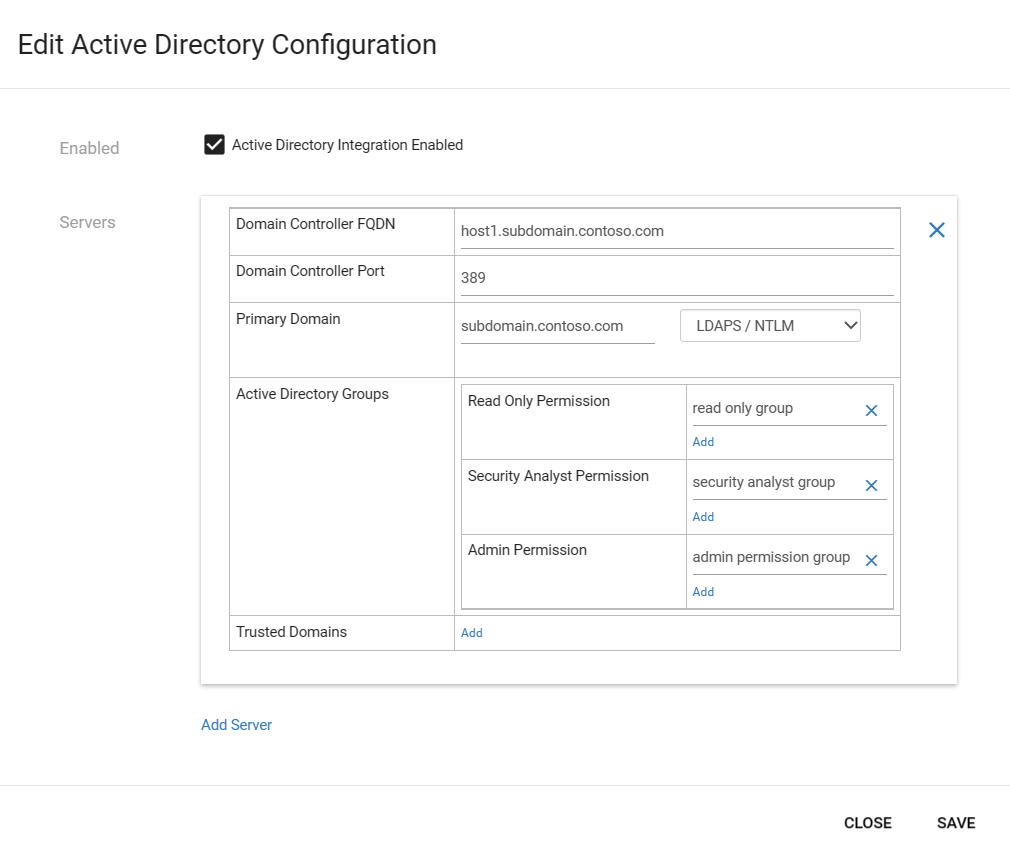

Wybierz opcję Włączona integracja usługi Active Directory i wprowadź następujące wartości dla serwera usługi Active Directory:

Pole opis Nazwa FQDN kontrolera domeny W pełni kwalifikowana nazwa domeny (FQDN), dokładnie tak, jak jest wyświetlana na serwerze LDAP. Na przykład wprowadź host1.subdomain.contoso.com.

Jeśli wystąpi problem z integracją przy użyciu nazwy FQDN, sprawdź konfigurację DNS. Podczas konfigurowania integracji można również wprowadzić jawny adres IP serwera LDAP zamiast nazwy FQDN.Port kontrolera domeny Port, na którym skonfigurowano protokół LDAP. Domena podstawowa Nazwa domeny, taka jak subdomain.contoso.com, a następnie wybierz typ połączenia dla konfiguracji LDAP.

Obsługiwane typy połączeń obejmują: LDAPS/NTLMv3 (zalecane), LDAP/NTLMv3 lub LDAP/SASL-MD5Grupy usługi Active Directory Wybierz pozycję + Dodaj , aby dodać grupę usługi Active Directory do każdego z wymienionych poziomów uprawnień zgodnie z potrzebami.

Po wprowadzeniu nazwy grupy upewnij się, że wprowadzasz nazwę grupy zgodnie z definicją w konfiguracji usługi Active Directory na serwerze LDAP. Następnie należy używać tych grup podczas tworzenia nowych użytkowników czujników z usługi Active Directory.

Obsługiwane poziomy uprawnień obejmują tylko do odczytu, analityk zabezpieczeń, administrator i zaufane domeny.

Dodaj grupy jako zaufane punkty końcowe w osobnym wierszu od innych grup usługi Active Directory. Aby dodać zaufaną domenę, dodaj nazwę domeny i typ połączenia zaufanej domeny. Zaufane punkty końcowe można skonfigurować tylko dla użytkowników zdefiniowanych w ramach użytkowników.Wybierz pozycję + Dodaj serwer , aby dodać inny serwer, a następnie wprowadź jego wartości zgodnie z potrzebami i zapisz , gdy wszystko będzie gotowe.

Ważne

Podczas wprowadzania parametrów LDAP:

- Zdefiniuj wartości dokładnie tak, jak są wyświetlane w usłudze Active Directory, z wyjątkiem przypadku.

- Tylko małe litery użytkownika, nawet jeśli konfiguracja w usłudze Active Directory używa wielkich liter.

- Nie można skonfigurować protokołu LDAP i LDAPS dla tej samej domeny. Można jednak skonfigurować każdą z nich w różnych domenach, a następnie używać ich w tym samym czasie.

Na przykład:

Utwórz reguły grupy dostępu dla lokalnych użytkowników konsoli zarządzania.

Jeśli skonfigurujesz grupy usługi Active Directory dla lokalnych użytkowników konsoli zarządzania, musisz również utworzyć regułę grupy dostępu dla każdej grupy usługi Active Directory. Poświadczenia usługi Active Directory nie będą działać dla lokalnych użytkowników konsoli zarządzania bez odpowiedniej reguły grupy dostępu.

Aby uzyskać więcej informacji, zobacz Definiowanie uprawnień dostępu globalnego dla użytkowników lokalnych.

Definiowanie uprawnień dostępu globalnego dla użytkowników lokalnych

Duże organizacje często mają złożony model uprawnień użytkowników oparty na globalnych strukturach organizacyjnych. Aby zarządzać lokalnymi użytkownikami usługi Defender dla IoT, zalecamy użycie globalnej topologii biznesowej opartej na jednostkach biznesowych, regionach i witrynach, a następnie zdefiniować uprawnienia dostępu użytkowników wokół tych jednostek.

Utwórz grupy dostępu użytkowników, aby ustanowić globalną kontrolę dostępu w zasobach lokalnych usługi Defender dla IoT. Każda grupa dostępu zawiera reguły dotyczące użytkowników, którzy mogą uzyskiwać dostęp do określonych jednostek w topologii biznesowej, w tym jednostek biznesowych, regionów i witryn.

Aby uzyskać więcej informacji, zobacz Lokalne globalne grupy dostępu.

Wymagania wstępne:

Ta procedura jest dostępna dla użytkowników pomocy technicznej i cyberx oraz wszystkich użytkowników z rolą administratora .

Przed utworzeniem grup dostępu zalecamy również:

Zaplanuj użytkowników skojarzonych z utworzonymi grupami dostępu. Dostępne są dwie opcje przypisywania użytkowników do grup dostępu:

Przypisz grupy grup usługi Active Directory: sprawdź, czy skonfigurowaliśmy wystąpienie usługi Active Directory, aby zintegrować je z lokalną konsolą zarządzania.

Przypisz użytkowników lokalnych: sprawdź, czy utworzono użytkowników lokalnych.

Użytkownicy z rolami administratora mają domyślnie dostęp do wszystkich jednostek topologii biznesowej i nie mogą być przypisani do grup dostępu.

Starannie skonfiguruj topologię biznesową. Aby reguła została pomyślnie zastosowana, należy przypisać czujniki do stref w oknie Zarządzanie lokacjami . Aby uzyskać więcej informacji, zobacz Tworzenie lokacji i stref OT w lokalnej konsoli zarządzania.

Aby utworzyć grupy dostępu:

Zaloguj się do lokalnej konsoli zarządzania jako użytkownik z rolą administratora .

Wybierz pozycję Grupy dostępu z menu nawigacji po lewej stronie, a następnie wybierz pozycję Dodaj

.

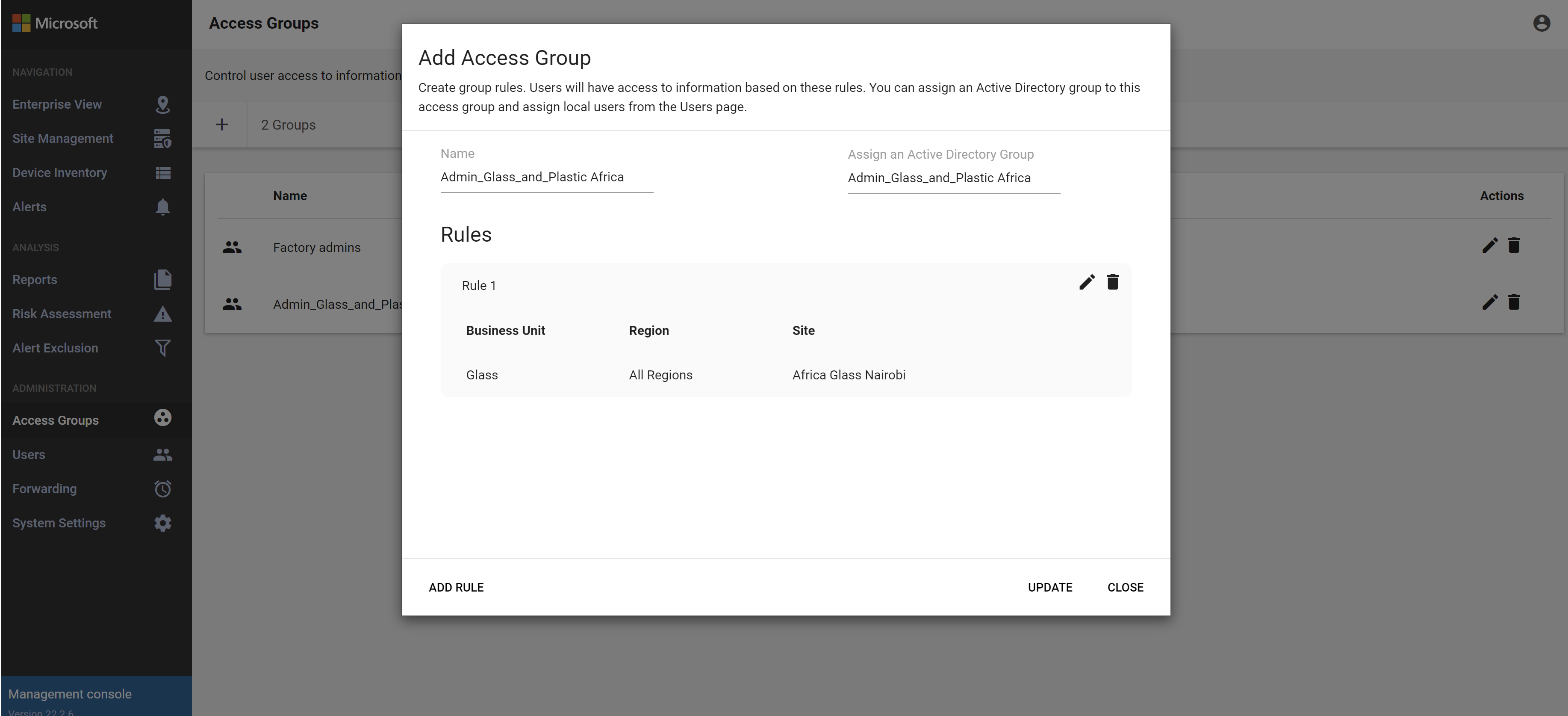

.W oknie dialogowym Dodawanie grupy dostępu wprowadź zrozumiałą nazwę grupy dostępu z maksymalnie 64 znakami.

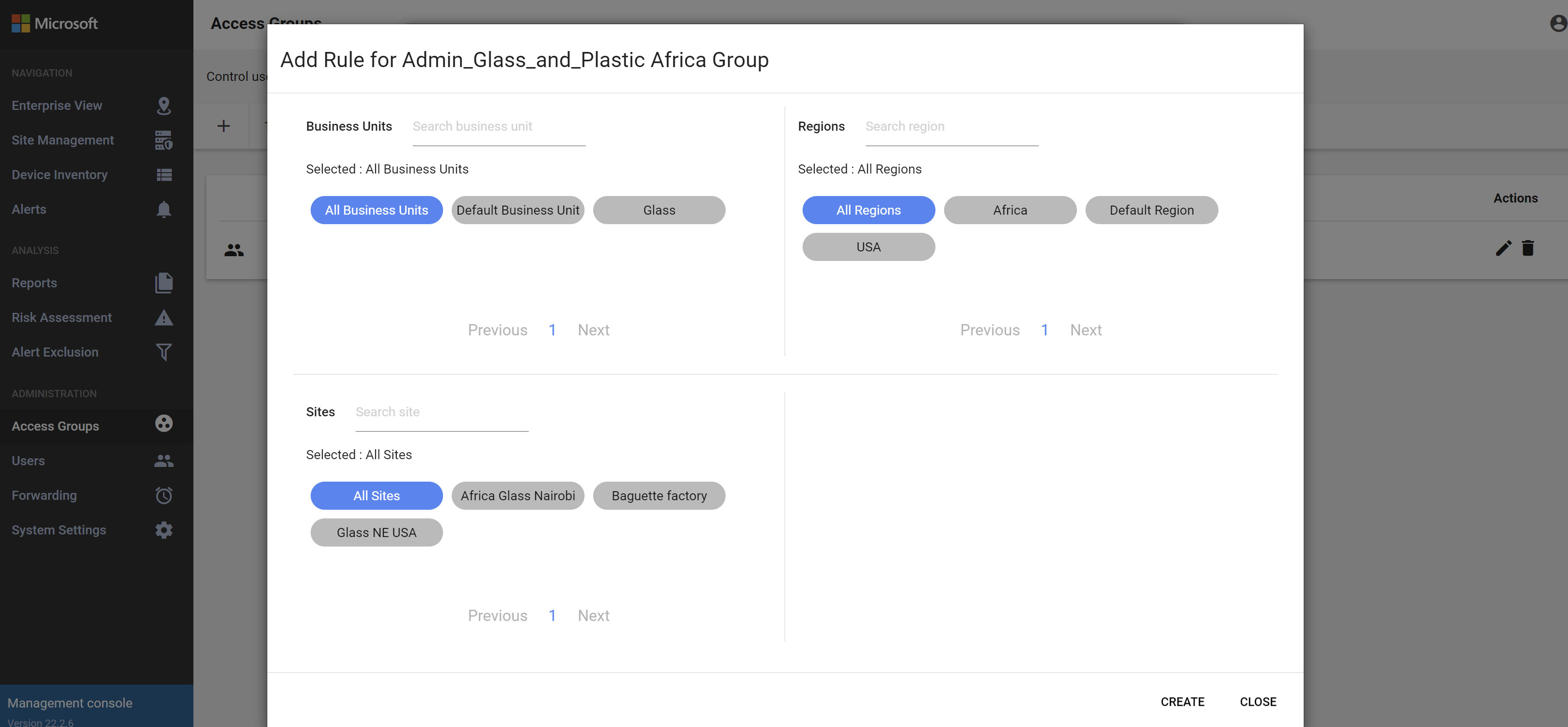

Wybierz pozycję DODAJ REGUŁĘ, a następnie wybierz opcje topologii biznesowej, które chcesz uwzględnić w grupie dostępu. Opcje wyświetlane w oknie dialogowym Dodawanie reguły to jednostki utworzone na stronach Widok przedsiębiorstwa i Zarządzanie witrynami . Na przykład:

Jeśli jeszcze nie istnieją, dla pierwszej utworzonej grupy zostaną utworzone domyślne globalne jednostki biznesowe i regiony. Jeśli nie wybierzesz żadnych jednostek biznesowych lub regionów, użytkownicy w grupie dostępu będą mieli dostęp do wszystkich jednostek topologii biznesowej.

Każda reguła może zawierać tylko jeden element na typ. Można na przykład przypisać jedną jednostkę biznesową, jeden region i jedną lokację dla każdej reguły. Jeśli chcesz, aby ci sami użytkownicy mieli dostęp do wielu jednostek biznesowych, w różnych regionach utwórz więcej reguł dla grupy. Gdy grupa dostępu zawiera kilka reguł, logika reguły agreguje wszystkie reguły przy użyciu logiki AND.

Wszystkie utworzone reguły są wyświetlane w oknie dialogowym Dodawanie grupy dostępu, w którym można je edytować lub usunąć w razie potrzeby. Na przykład:

Dodaj użytkowników z jedną lub obiem z następujących metod:

Jeśli zostanie wyświetlona opcja Przypisz grupę usługi Active Directory, przypisz grupę użytkowników usługi Active Directory do tej grupy dostępu zgodnie z potrzebami. Na przykład:

Jeśli opcja nie zostanie wyświetlona i chcesz uwzględnić grupy usługi Active Directory w grupach dostępu, upewnij się, że grupa usługi Active Directory została dołączona do integracji usługi Active Directory. Aby uzyskać więcej informacji, zobacz Integrowanie użytkowników lokalnych z usługą Active Directory.

Dodaj użytkowników lokalnych do grup, edytując istniejących użytkowników na stronie Użytkownicy . Na stronie Użytkownicy wybierz przycisk Edytuj dla użytkownika, który chcesz przypisać do grupy, a następnie zaktualizuj wartość Grupa dostępu do witryn zdalnych dla wybranego użytkownika. Aby uzyskać więcej informacji, zobacz Dodawanie nowych lokalnych użytkowników konsoli zarządzania.

Zmiany w jednostkach topologii

Jeśli później zmodyfikujesz jednostkę topologii i zmiana wpłynie na logikę reguły, reguła zostanie automatycznie usunięta.

Jeśli modyfikacje jednostek topologii wpływają na logikę reguły tak, aby wszystkie reguły zostały usunięte, grupa dostępu pozostanie, ale użytkownicy nie będą mogli zalogować się do lokalnej konsoli zarządzania. Zamiast tego użytkownicy są powiadamiani o skontaktowaniu się z administratorem lokalnej konsoli zarządzania, aby uzyskać pomoc dotyczącą logowania. Zaktualizuj ustawienia tych użytkowników, aby nie byli już częścią starszej grupy dostępu.

Kontrolowanie limitów czasu sesji użytkownika

Domyślnie użytkownicy lokalni są wylogowani z sesji po upływie 30 minut braku aktywności. Użytkownicy administracyjni mogą używać lokalnego interfejsu wiersza polecenia, aby włączyć lub wyłączyć tę funkcję albo dostosować progi braku aktywności. Aby uzyskać więcej informacji, zobacz Praca z poleceniami interfejsu wiersza polecenia usługi Defender for IoT.

Uwaga

Wszelkie zmiany wprowadzone w limitach czasu sesji użytkownika są resetowane do wartości domyślnych podczas aktualizowania oprogramowania do monitorowania OT.

Wymagania wstępne: Ta procedura jest dostępna tylko dla użytkowników pomocy technicznej i cyberx.

Aby kontrolować limity czasu sesji użytkownika czujnika:

Zaloguj się do czujnika za pośrednictwem terminalu i uruchom polecenie:

sudo nano /var/cyberx/properties/authentication.propertiesWyświetlane są następujące dane wyjściowe:

infinity_session_expiration = true session_expiration_default_seconds = 0 # half an hour in seconds session_expiration_admin_seconds = 1800 session_expiration_security_analyst_seconds = 1800 session_expiration_read_only_users_seconds = 1800 certificate_validation = true CRL_timeout_seconds = 3 CRL_retries = 1Wykonaj jedną z następujących czynności:

Aby całkowicie wyłączyć limity czasu sesji użytkownika, zmień wartość

infinity_session_expiration = truenainfinity_session_expiration = false. Zmień go z powrotem, aby ponownie włączyć go ponownie.Aby dostosować okres limitu czasu braku aktywności, dostosuj jedną z następujących wartości do wymaganego czasu w sekundach:

-

session_expiration_default_secondsdla wszystkich użytkowników -

session_expiration_admin_secondstylko dla użytkowników administracyjnych -

session_expiration_security_analyst_secondstylko dla użytkowników analityka zabezpieczeń -

session_expiration_read_only_users_secondstylko dla użytkowników tylko do odczytu

-

Następne kroki

Aby uzyskać więcej informacji, zobacz: