Konfigurowanie logowania jednokrotnego dla konsoli czujnika

Z tego artykułu dowiesz się, jak skonfigurować logowanie jednokrotne (SSO) dla konsoli czujnika usługi Defender for IoT przy użyciu identyfikatora Firmy Microsoft Entra. W przypadku logowania jednokrotnego użytkownicy organizacji mogą po prostu zalogować się do konsoli czujnika i nie potrzebują wielu poświadczeń logowania w różnych czujnikach i witrynach.

Korzystanie z identyfikatora Entra firmy Microsoft upraszcza procesy dołączania i odłączania, zmniejsza nakład pracy administracyjnej i zapewnia spójne mechanizmy kontroli dostępu w całej organizacji.

Uwaga

Logowanie za pośrednictwem logowania jednokrotnego jest obecnie dostępne w wersji zapoznawczej. Dodatkowe postanowienia dotyczące wersji zapoznawczej platformy Azure obejmują inne postanowienia prawne dotyczące funkcji platformy Azure, które są w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

Wymagania wstępne

Przed rozpoczęciem:

- Zsynchronizuj lokalną usługę Active Directory z identyfikatorem Entra firmy Microsoft.

- Dodaj reguły zezwalania na ruch wychodzący do zapory, serwera proxy itd. Dostęp do listy wymaganych punktów końcowych można uzyskać na stronie Witryny i czujniki.

- Jeśli nie masz istniejących grup użytkowników identyfikatora entra firmy Microsoft do użycia na potrzeby autoryzacji logowania jednokrotnego, skontaktuj się z menedżerem tożsamości organizacji, aby utworzyć odpowiednie grupy użytkowników.

- Sprawdź, czy masz następujące uprawnienia:

- Użytkownik członkowski w witrynie Microsoft Entra ID.

- uprawnienia Administracja, współautora lub zabezpieczeń Administracja w subskrypcji usługi Defender dla IoT.

- Upewnij się, że każdy użytkownik ma imię, nazwisko i główną nazwę użytkownika.

- W razie potrzeby skonfiguruj uwierzytelnianie wieloskładnikowe (MFA).

Tworzenie identyfikatora aplikacji w identyfikatorze entra firmy Microsoft

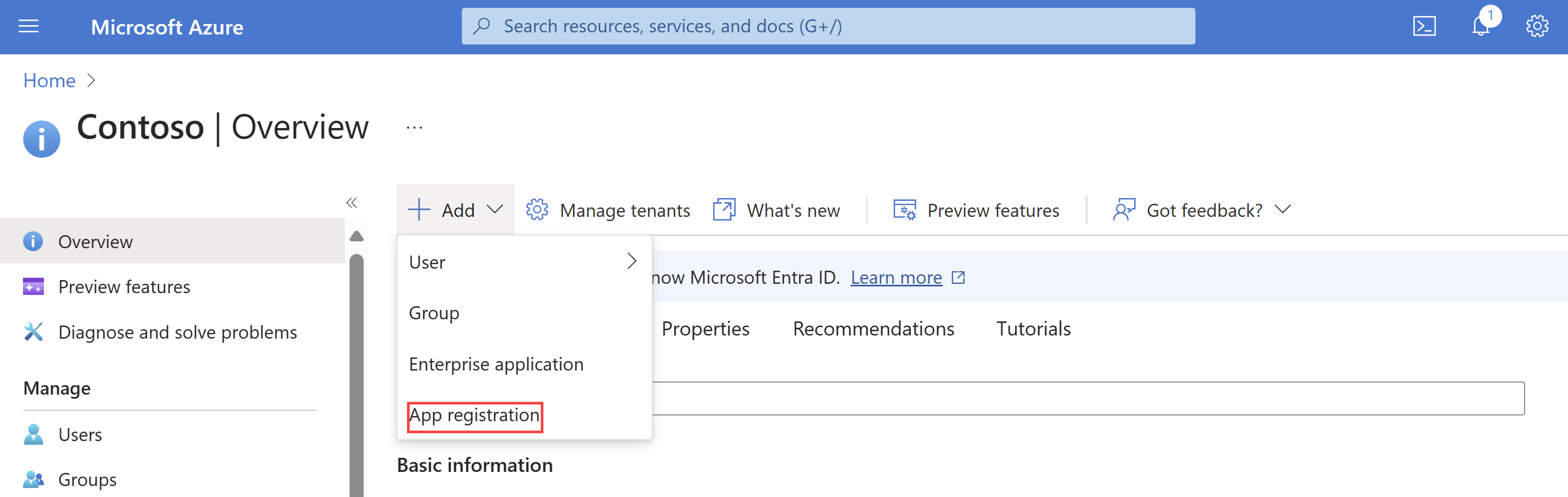

W witrynie Azure Portal otwórz pozycję Microsoft Entra ID.

Wybierz pozycję Dodaj > rejestrację aplikacji.

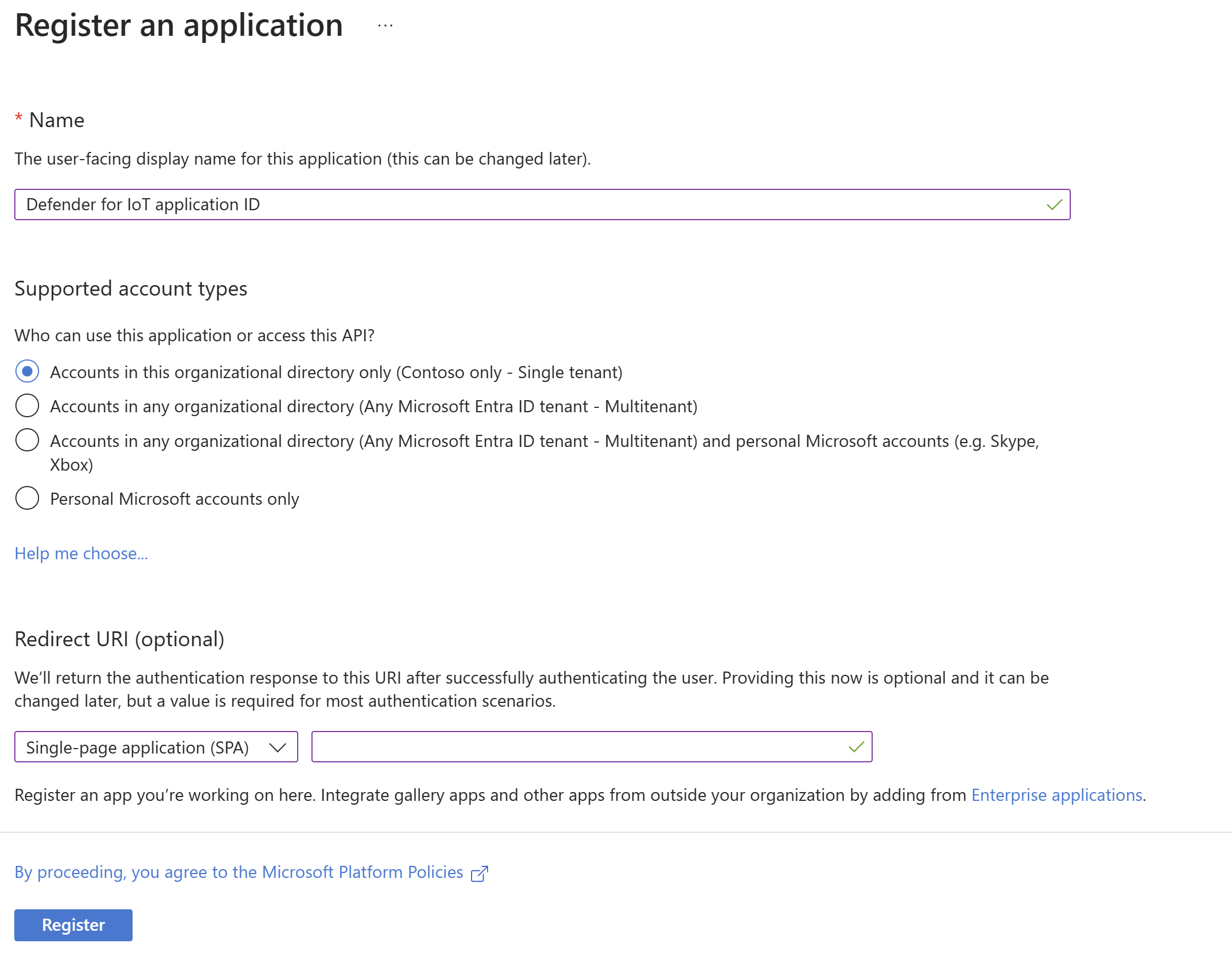

Na stronie Rejestrowanie aplikacji:

- W obszarze Nazwa wpisz nazwę aplikacji.

- W obszarze Obsługiwane typy kont wybierz pozycję Konta tylko w tym katalogu organizacyjnym (tylko firma Microsoft — pojedyncza dzierżawa).

- W obszarze Identyfikator URI przekierowania dodaj adres IP lub nazwę hosta dla pierwszego czujnika, na którym chcesz włączyć logowanie jednokrotne. W następnym kroku możesz dodać identyfikatory URI dla innych czujników. Dodaj identyfikatory URI czujników.

Uwaga

Dodanie identyfikatora URI na tym etapie jest wymagane, aby logowanie jednokrotne działało.

Wybierz pozycję Zarejestruj. Identyfikator entra firmy Microsoft wyświetla nowo zarejestrowaną aplikację.

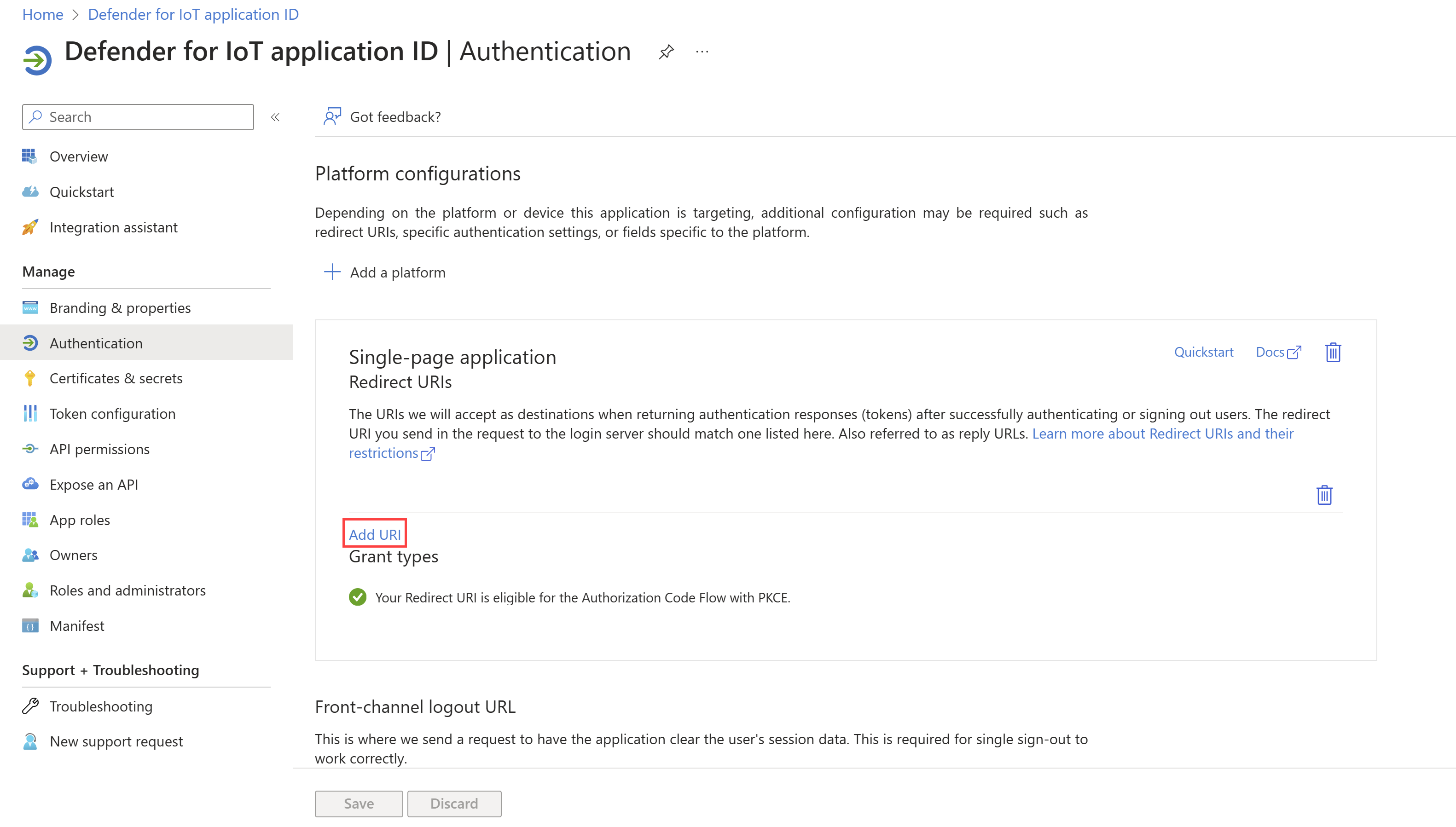

Dodawanie identyfikatorów URI czujnika

W nowej aplikacji wybierz pozycję Uwierzytelnianie.

W obszarze Identyfikatory URI przekierowania identyfikator URI pierwszego czujnika dodany w poprzednim kroku jest wyświetlany w obszarze Identyfikatory URI przekierowania. Aby dodać pozostałe identyfikatory URI:

Wybierz pozycję Dodaj identyfikator URI , aby dodać kolejny wiersz, i wpisz adres IP lub nazwę hosta.

Powtórz ten krok dla pozostałych połączonych czujników.

Gdy identyfikator Entra firmy Microsoft pomyślnie dodaje identyfikatory URI, zostanie wyświetlony komunikat "Identyfikator URI przekierowania kwalifikuje się do przepływu kodu autoryzacji za pomocą PKCE".

Wybierz pozycję Zapisz.

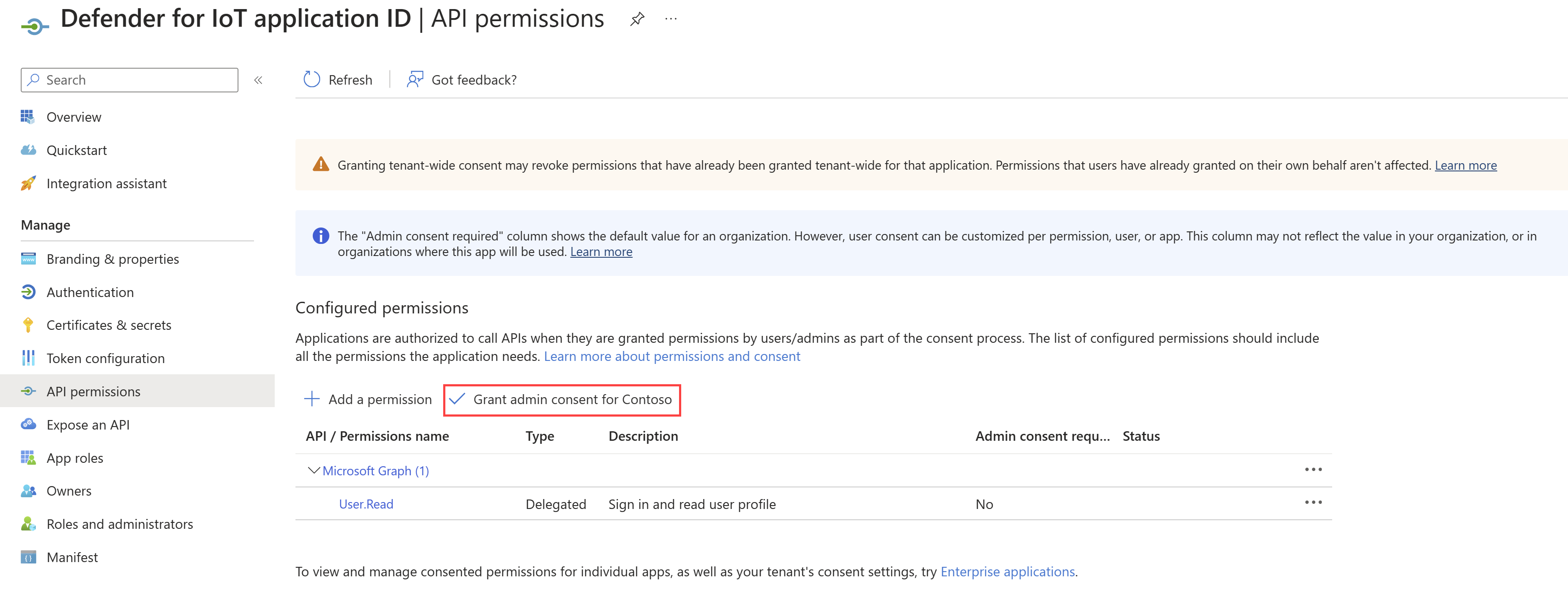

Udzielanie dostępu do aplikacji

W nowej aplikacji wybierz pozycję Uprawnienia interfejsu API.

Obok pozycji Dodaj uprawnienie wybierz pozycję Udziel zgody administratora dla <pozycji Nazwa> katalogu.

Tworzenie konfiguracji logowania jednokrotnego

W usłudze Defender for IoT w witrynie Azure Portal wybierz pozycję Witryny i czujniki Ustawienia czujnika>.

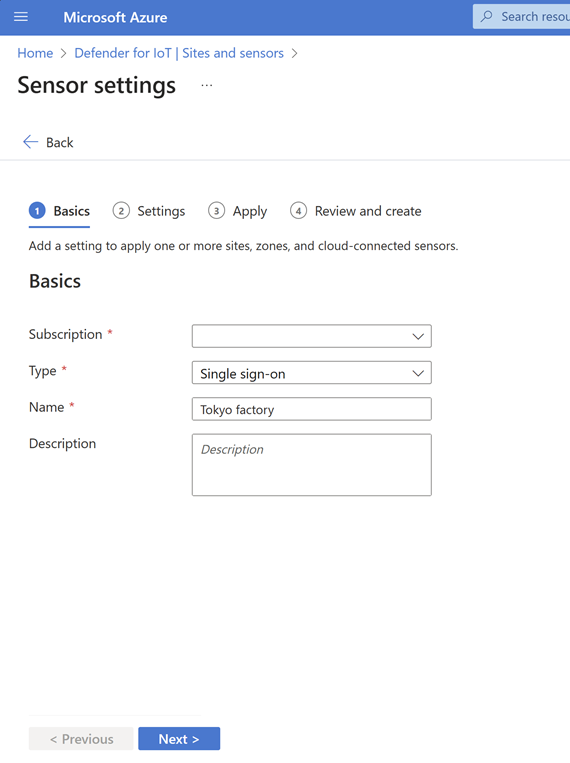

Na stronie Ustawienia czujnika wybierz pozycję + Dodaj. Na karcie Podstawy :

Wybierz subskrypcję.

Obok pozycji Typ wybierz pozycję Logowanie jednokrotne.

Obok pozycji Nazwa wpisz nazwę odpowiedniej witryny, a następnie wybierz pozycję Dalej.

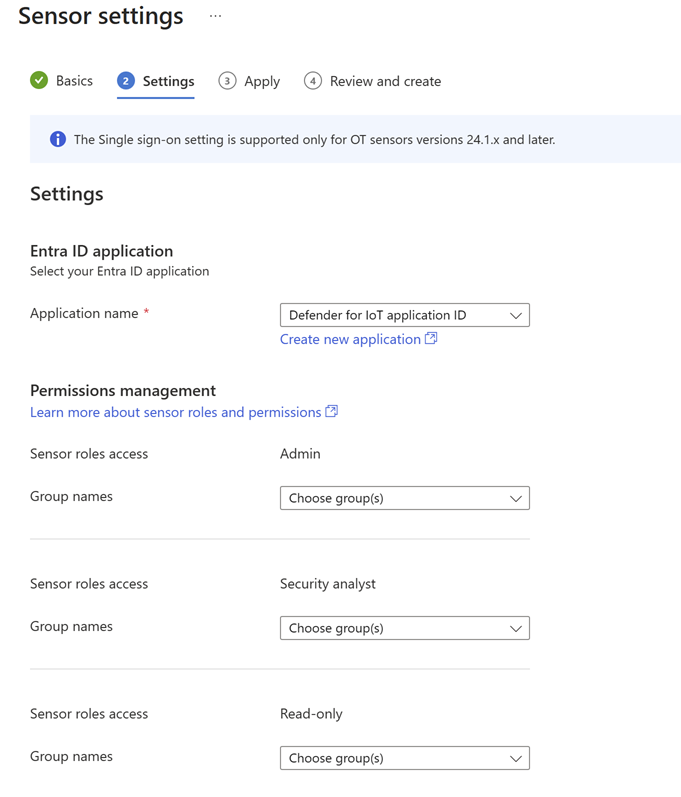

Na karcie Ustawienia:

Obok pozycji Nazwa aplikacji wybierz identyfikator aplikacji utworzonej w identyfikatorze Entra firmy Microsoft.

W obszarze Zarządzanie uprawnieniami przypisz uprawnienia Administracja, Analityk zabezpieczeń i Uprawnienia tylko do odczytu do odpowiednich grup użytkowników. Możesz wybrać wiele grup użytkowników.

Wybierz Dalej.

Uwaga

Upewnij się, że dodano reguły zezwalania na zaporę/serwer proxy dla określonych punktów końcowych. Dostęp do listy wymaganych punktów końcowych można uzyskać na stronie Witryny i czujniki.

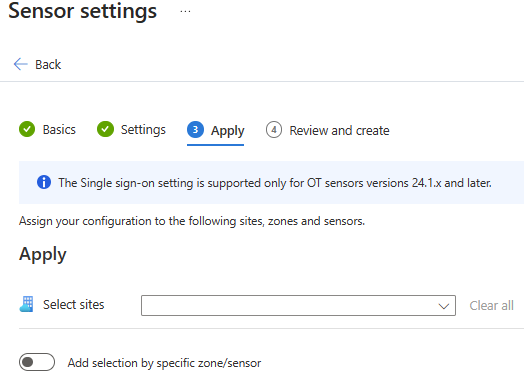

Na karcie Zastosuj wybierz odpowiednie witryny.

Opcjonalnie możesz włączyć opcję Dodaj wybór według określonej strefy/czujnika , aby zastosować ustawienie do określonych stref i czujników.

Wybierz pozycję Dalej, przejrzyj konfigurację i wybierz pozycję Utwórz.

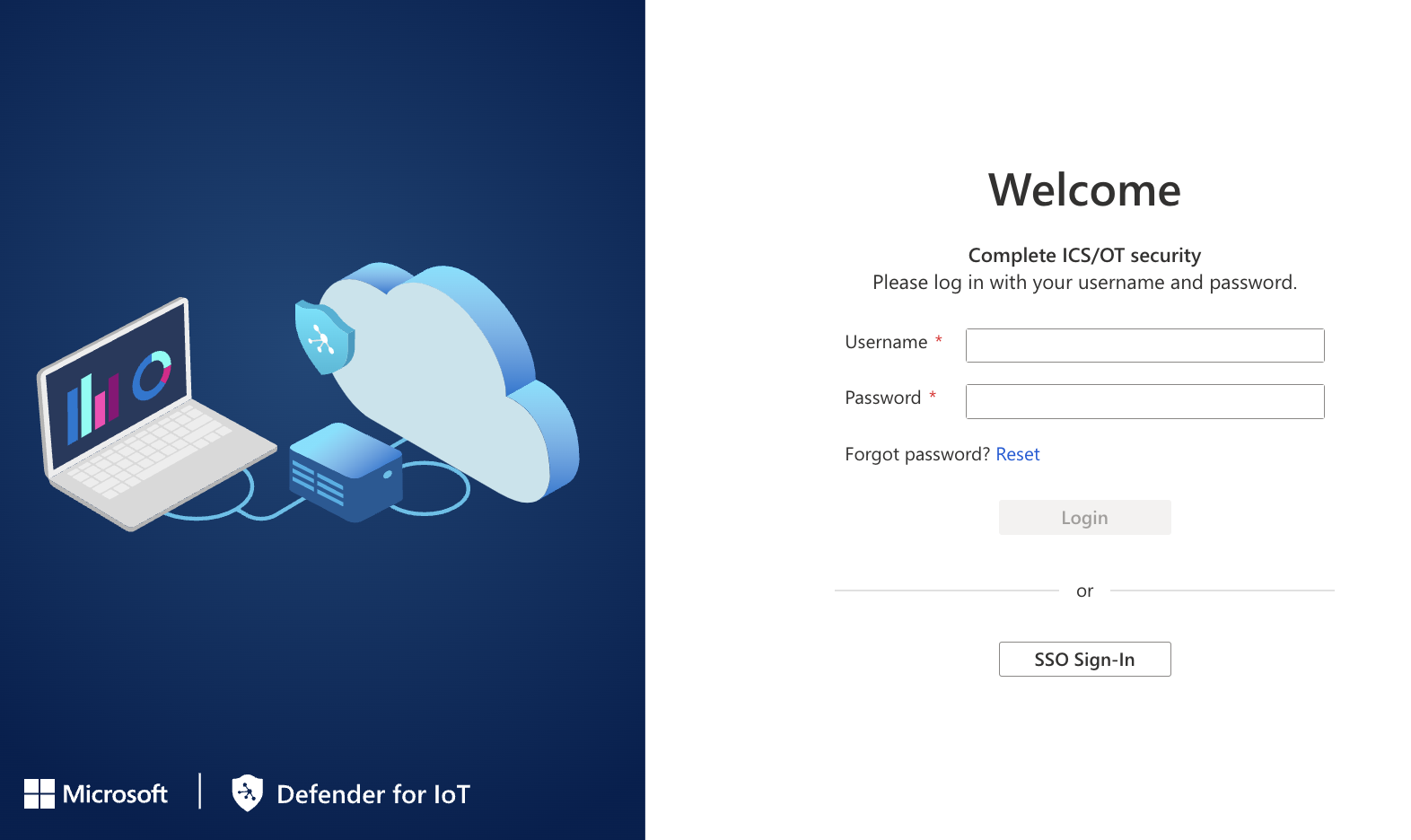

Logowanie przy użyciu logowania jednokrotnego

Aby przetestować logowanie przy użyciu logowania jednokrotnego:

Otwórz usługę Defender dla IoT w witrynie Azure Portal i wybierz pozycję Logowanie jednokrotne.

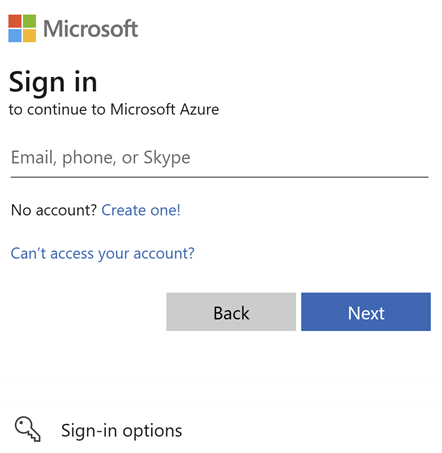

Na potrzeby pierwszego logowania na stronie Logowanie wpisz swoje osobiste poświadczenia (służbowy adres e-mail i hasło).

Zostanie wyświetlona strona Przegląd usługi Defender for IoT.

Następne kroki

Aby uzyskać więcej informacji, zobacz: