Uzyskaj odpowiedzi na często zadawane pytania dotyczące usługi Microsoft Defender dla serwerów.

Cennik

Jakie serwery opłacam w ramach subskrypcji?

Po włączeniu usługi Defender for Servers w ramach subskrypcji są naliczane opłaty za wszystkie maszyny na podstawie ich stanów zasilania.

| Stan | Szczegóły | Rozliczenia |

|---|---|---|

| Maszyny wirtualne platformy Azure | ||

| Uruchamianie | Uruchamianie maszyny wirtualnej. | Nie rozliczono |

| Uruchomiono | Normalny stan roboczy. | Rozliczono |

| Zatrzymywanie | Przejściowy. Przechodzi do stanu Zatrzymano po zakończeniu. | Rozliczono |

| Zatrzymano | Maszyna wirtualna została zamknięta z poziomu systemu operacyjnego gościa lub przy użyciu interfejsów API usługi PowerOff. Sprzęt jest nadal przydzielany, a maszyna pozostaje na hoście. | Rozliczono |

| Cofanie przydziału | Przejściowy. Przechodzi do stanu Cofnięto przydział po zakończeniu. | Nie rozliczono |

| Cofnięto przydział | Maszyna wirtualna została zatrzymana i usunięta z hosta. | Nie rozliczono |

| Maszyny usługi Azure Arc | ||

| Łączenie | Serwery połączone, ale puls nie został jeszcze odebrany. | Nie rozliczono |

| Połączono | Odbieranie zwykłego pulsu z agenta połączonej maszyny. | Rozliczono |

| Offline/Rozłączone | Nie otrzymano pulsu w ciągu 15-30 minut. | Nie rozliczono |

| Wygasłe | W przypadku rozłączenia przez 45 dni stan może ulec zmianie na Wygasłe. | Nie rozliczono |

Jakie są wymagania licencyjne dotyczące Ochrona punktu końcowego w usłudze Microsoft Defender?

Licencje usługi Defender for Endpoint for Servers są dołączone do usługi Defender for Servers.

Czy mogę uzyskać rabat, jeśli mam już licencję Ochrona punktu końcowego w usłudze Microsoft Defender?

Jeśli masz już licencję na Ochrona punktu końcowego w usłudze Microsoft Defender dla serwerów, nie płacisz za częścią licencji usługi Microsoft Defender for Servers (plan 1 lub 2).

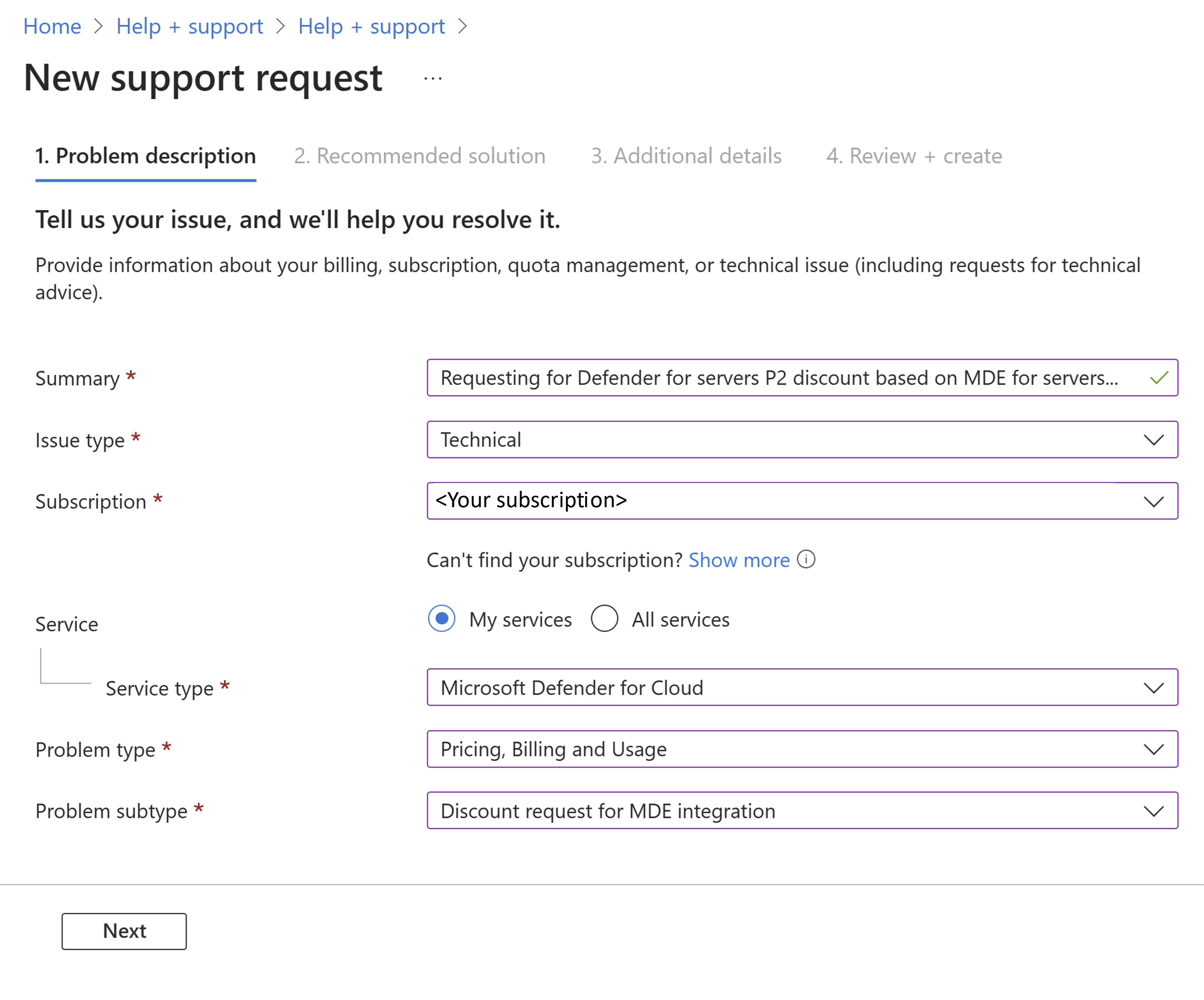

Aby zażądać rabatu, w witrynie Azure Portal wybierz pozycję Pomoc techniczna i rozwiązywanie problemów>i pomoc techniczna. Wybierz pozycję Utwórz wniosek o pomoc techniczną i wypełnij pola.

W obszarze Dodatkowe szczegóły wprowadź szczegóły, identyfikator dzierżawy, liczbę zakupionych licencji usługi Defender for Endpoint, datę wygaśnięcia i wszystkie inne wymagane pola.

Ukończ proces i wybierz pozycję Utwórz.

Rabat zacznie obowiązywać od daty zatwierdzenia. To nie jest retroaktywne.

Jaki jest bezpłatny zasiłek na pozyskiwanie danych?

Gdy usługa Defender for Servers (plan 2) jest włączona, otrzymujesz bezpłatny zasiłek pozyskiwania danych dla określonych typów danych. Dowiedz się więcej

Wdrożenie

Czy mogę włączyć usługę Defender for Servers w podzestawie maszyn w subskrypcji?

Tak, możesz włączyć usługę Defender for Servers dla określonych zasobów w ramach subskrypcji. Dowiedz się więcej o planowaniu zakresu wdrożenia.

W jaki sposób usługa Defender for Servers zbiera dane?

Dowiedz się więcej o metodach zbierania danych w usłudze Defender for Servers.

Gdzie usługa Defender for Servers przechowuje moje dane?

Dowiedz się więcej o rezydencji danych dla Defender dla Chmury.

Czy usługa Defender for Servers potrzebuje obszaru roboczego usługi Log Analytics?

Usługa Defender for Servers (plan 1) nie zależy od usługi Log Analytics. W usłudze Defender for Servers (plan 2) potrzebny jest obszar roboczy usługi Log Analytics, aby skorzystać z korzyści bezpłatnego pozyskiwania danych. Potrzebny jest również obszar roboczy do korzystania z monitorowania integralności plików w planie 2. Jeśli skonfigurujesz obszar roboczy usługi Log Analytics, aby uzyskać bezpłatną korzyść pozyskiwania danych, musisz włączyć usługę Defender for Servers (plan 2 ) bezpośrednio na nim.

Co zrobić, jeśli usługa Defender dla serwerów jest włączona w obszarze roboczym, ale nie w ramach subskrypcji?

Starsza metoda dołączania serwerów do usługi Defender for Servers (plan 2 ) przy użyciu obszaru roboczego, a agent usługi Log Analytics nie jest już obsługiwany ani dostępny w portalu. Aby upewnić się, że maszyny, które są obecnie połączone z obszarem roboczym, pozostają chronione, wykonaj następujące czynności:

- Maszyny lokalne i wielochmurowe: jeśli wcześniej dołączono maszyny lokalne i maszyny AWS/GCP przy użyciu starszej metody, połącz te maszyny z platformą Azure jako serwery z włączoną usługą Azure Arc do subskrypcji z włączoną usługą Defender for Servers (plan 2).

- Wybrane maszyny: jeśli użyto starszej metody do włączenia usługi Defender for Servers Plan 2 na poszczególnych maszynach, zalecamy włączenie usługi Defender for Server Plan 2 w całej subskrypcji. Następnie można wykluczyć określone maszyny przy użyciu konfiguracji na poziomie zasobów.

Integracja usługi Defender for Endpoint

Który plan Ochrona punktu końcowego w usłudze Microsoft Defender jest obsługiwany w usłudze Defender for Servers?

Usługa Defender for Servers (plan 1) i Plan 2 (plan 2) zapewnia możliwości Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2), w tym wykrywanie i reagowanie w punktach końcowych (EDR).

Czy muszę kupić oddzielne rozwiązanie chroniące przed złośliwym oprogramowaniem dla moich maszyn?

L.p. Dzięki integracji usługi Defender for Endpoint z usługą Defender dla serwerów uzyskasz również ochronę przed złośliwym oprogramowaniem na maszynach. Ponadto usługa Defender for Servers Plan 2 zapewnia skanowanie złośliwego oprogramowania bez agenta.

W nowych systemach operacyjnych Windows Server Program antywirusowy Microsoft Defender jest częścią systemu operacyjnego i zostanie włączony w trybie aktywnym. W przypadku maszyn z systemem Windows Server z włączoną ujednoliconą integracją rozwiązania Defender for Endpoint usługa Defender for Servers wdraża program antywirusowy Defender w trybie aktywnym. W systemie Linux usługa Defender for Servers wdraża usługę Defender for Endpoint, w tym składnik ochrony przed złośliwym oprogramowaniem i ustawia składnik w trybie pasywnym.

Jak mogę przełączyć się z narzędzia EDR firmy innej niż Microsoft?

Pełne instrukcje dotyczące przełączania z rozwiązania punktu końcowego innego niż Microsoft są dostępne w dokumentacji Ochrona punktu końcowego w usłudze Microsoft Defender: Omówienie migracji.

Co to jest "MDE. Windows" / "MDE. Rozszerzenie systemu Linux uruchomione na maszynach?

Po włączeniu planu usługi Defender for Servers w ramach subskrypcji natywna integracja usługi Defender for Endpoint w usłudze Defender dla Chmury automatycznie wdraża agenta usługi Defender for Endpoint na obsługiwanych maszynach w ramach subskrypcji zgodnie z potrzebami. Automatyczne dołączanie instaluje rozwiązanie MDE. Windows/MDE. Rozszerzenie systemu Linux.

Jeśli rozszerzenie nie jest wyświetlane, sprawdź, czy maszyna spełnia wymagania wstępne i czy usługa Defender for Servers jest włączona.

Ważne

Jeśli usuniesz rozwiązanie MDE. Windows/MDE. Rozszerzenie systemu Linux nie spowoduje usunięcia Ochrona punktu końcowego w usłudze Microsoft Defender. Dowiedz się więcej o odłączeniu serwerów z systemem Windows z usługi Defender dla punktu końcowego.

Obsługa i skanowanie maszyn

Jakie typy maszyn wirtualnych obsługują usługa Defender for Servers?

Zapoznaj się z maszynami z systemami Windows i Linux obsługiwanymi na potrzeby integracji usługi Defender dla punktu końcowego.

Jak często Defender dla Chmury skanować pod kątem luk w zabezpieczeniach systemu operacyjnego, aktualizacji systemu i ochrony punktu końcowego?

System operacyjny: dane są aktualizowane w ciągu 48 godzin Aktualizacje systemu: dane są aktualizowane w ciągu 24 godzin Ochrona punktu końcowego: dane są aktualizowane w ciągu 8 godzin

Defender dla Chmury zazwyczaj skanuje pod kątem nowych danych co godzinę i odpowiednio odświeża zalecenia dotyczące zabezpieczeń.

W jaki sposób migawki maszyn wirtualnych są zbierane przez bezpieczne skanowanie bez agenta?

Skanowanie bez agenta chroni migawki dysków zgodnie z najwyższymi standardami zabezpieczeń firmy Microsoft. Środki zabezpieczeń obejmują:

- Dane są szyfrowane w spoczynku i podczas przesyłania.

- Migawki są natychmiast usuwane po zakończeniu procesu analizy.

- Migawki pozostają w ich oryginalnym regionie platformy AWS lub platformy Azure. Migawki usługi EC2 nie są kopiowane na platformę Azure.

- Izolacja środowisk na konto/subskrypcję klienta.

- Poza izolowanym środowiskiem skanowania są wysyłane tylko metadane zawierające wyniki skanowania.

- Wszystkie operacje są poddawane inspekcji.

Jaka jest funkcja automatycznego aprowizowania w celu skanowania luk w zabezpieczeniach za pomocą rozwiązania "bring your own license" (BYOL)? Czy można go zastosować w wielu rozwiązaniach?

Usługa Defender for Servers może skanować maszyny, aby sprawdzić, czy ma włączone rozwiązanie EDR. Jeśli tak nie jest, możesz użyć Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender, które są domyślnie zintegrowane z Defender dla Chmury. Alternatywnie Defender dla Chmury może wdrożyć obsługiwany skaner luk w zabezpieczeniach BYOL firmy innej niż Microsoft. Można użyć tylko jednego skanera BYOL. Wiele skanerów innych niż Microsoft nie jest obsługiwanych.

Czy zintegrowany skaner usługi Defender for Vulnerability Management odnajduje luki w zabezpieczeniach sieci?

Nie, odnajduje tylko luki w zabezpieczeniach na samej maszynie.

Dlaczego otrzymuję komunikat "Brak danych skanowania" dla mojej maszyny wirtualnej?

Ten komunikat jest wyświetlany, gdy nie ma danych skanowania maszyny wirtualnej. Skanowanie danych po włączeniu metody zbierania danych trwa około godziny lub mniej. Po początkowym skanowaniu może zostać wyświetlony ten komunikat, ponieważ nie ma dostępnych danych skanowania. Na przykład skanowania nie są wypełniane dla maszyny wirtualnej, która została zatrzymana. Ten komunikat może również pojawić się, jeśli dane skanowania nie zostały ostatnio wypełnione.

Dlaczego maszyna jest wyświetlana jako Brak?

Lista zasobów na karcie Nie dotyczy zawiera kolumnę Przyczyna

| Przyczyna | Szczegóły |

|---|---|

| Brak dostępnych danych skanowania na maszynie | Nie ma żadnych wyników zgodności dla tej maszyny w usłudze Azure Resource Graph. Wszystkie wyniki zgodności są zapisywane w usłudze Azure Resource Graph przez rozszerzenie konfiguracji maszyny platformy Azure. Możesz sprawdzić dane w usłudze Azure Resource Graph przy użyciu [przykładowych zapytań usługi Resource Graph][(/azure/governance/policy/samples/resource-graph-samples?tabs=azure-cli#azure-policy-guest-configuration). |

| Rozszerzenie konfiguracji maszyny platformy Azure nie jest zainstalowane na maszynie | Na maszynie brakuje rozszerzenia, które jest wymaganiem wstępnym do oceny zgodności z punktem odniesienia zabezpieczeń chmury firmy Microsoft. |

| Tożsamość zarządzana systemu nie jest skonfigurowana na maszynie | Tożsamość zarządzana przypisana przez system musi być wdrożona na maszynie. |

| Zalecenie jest wyłączone w zasadach | Definicja zasad oceniania punktu odniesienia systemu operacyjnego jest wyłączona w zakresie obejmującym |