Włączanie integracji z usługą Defender dla punktu końcowego

Microsoft Defender dla Chmury integruje się natywnie z Ochrona punktu końcowego w usłudze Microsoft Defender w celu zapewnienia usługi Defender dla punktu końcowego i Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender możliwości w Defender dla Chmury.

- Po włączeniu planu usługi Defender for Servers w Defender dla Chmury integracja usługi Defender dla punktu końcowego jest domyślnie włączona.

- Integracja automatycznie wdraża agenta usługi Defender for Endpoint na maszynach.

W tym artykule opisano sposób ręcznego włączania integracji z usługą Defender for Endpoint zgodnie z potrzebami.

Wymagania wstępne

| Wymaganie | Szczegóły |

|---|---|

| Obsługa systemu Windows | Sprawdź, czy maszyny z systemem Windows są obsługiwane przez usługę Defender dla punktu końcowego. |

| Obsługa systemu Linux | W przypadku serwerów z systemem Linux musisz mieć zainstalowany język Python. Język Python 3 jest zalecany dla wszystkich dystrybucji, ale jest wymagany dla systemów RHEL 8.x i Ubuntu 20.04 lub nowszych. Automatyczne wdrażanie czujnika usługi Defender for Endpoint na maszynach z systemem Linux może nie działać zgodnie z oczekiwaniami, jeśli maszyny uruchamiają usługi korzystające z fanotify. Ręcznie zainstaluj czujnik usługi Defender for Endpoint na tych maszynach. |

| Maszyny wirtualne platformy Azure | Sprawdź, czy maszyny wirtualne mogą łączyć się z usługą Defender for Endpoint. Jeśli maszyny nie mają bezpośredniego dostępu, ustawienia serwera proxy lub reguły zapory muszą zezwalać na dostęp do adresów URL punktu końcowego usługi Defender for Endpoint. Przejrzyj ustawienia serwera proxy dla maszyn z systemami Windows i Linux . |

| Lokalne maszyny wirtualne | Zalecamy dołączanie maszyn lokalnych jako maszyn wirtualnych z obsługą usługi Azure Arc. Jeśli bezpośrednio dołączysz lokalne maszyny wirtualne, funkcje planu 1 programu Defender Server są dostępne, ale większość funkcji usługi Defender for Servers (plan 2) nie działa. |

| Dzierżawa platformy Azure | Jeśli subskrypcja została przeniesiona między dzierżawami platformy Azure, wymagane są również pewne czynności przygotowawcze. Aby uzyskać szczegółowe informacje, skontaktuj się z pomocą techniczną firmy Microsoft. |

| Windows Server 2016, 2012 R2 | W przeciwieństwie do nowszych wersji systemu Windows Server, które są dostarczane z wstępnie zainstalowanym czujnikiem usługi Defender for Endpoint, Defender dla Chmury instaluje czujnik na maszynach z systemem Windows Server 2016/2012 R2 przy użyciu ujednoliconego rozwiązania defender for Endpoint. Po włączeniu planu usługi Defender for Servers z integracją nie można go wycofać. Nawet jeśli wyłączysz plan, a następnie włączysz go ponownie, integracja zostanie ponownie włączona. |

Włączanie w ramach subskrypcji

Integracja z usługą Defender for Endpoint jest domyślnie włączona po włączeniu planu usługi Defender for Servers. Jeśli wyłączysz integrację usługi Defender for Endpoint z subskrypcją, możesz włączyć ją ponownie ręcznie zgodnie z potrzebami, korzystając z tych instrukcji.

W Defender dla Chmury wybierz pozycję Ustawienia środowiska i wybierz subskrypcję zawierającą maszyny, na których chcesz wdrożyć integrację usługi Defender for Endpoint.

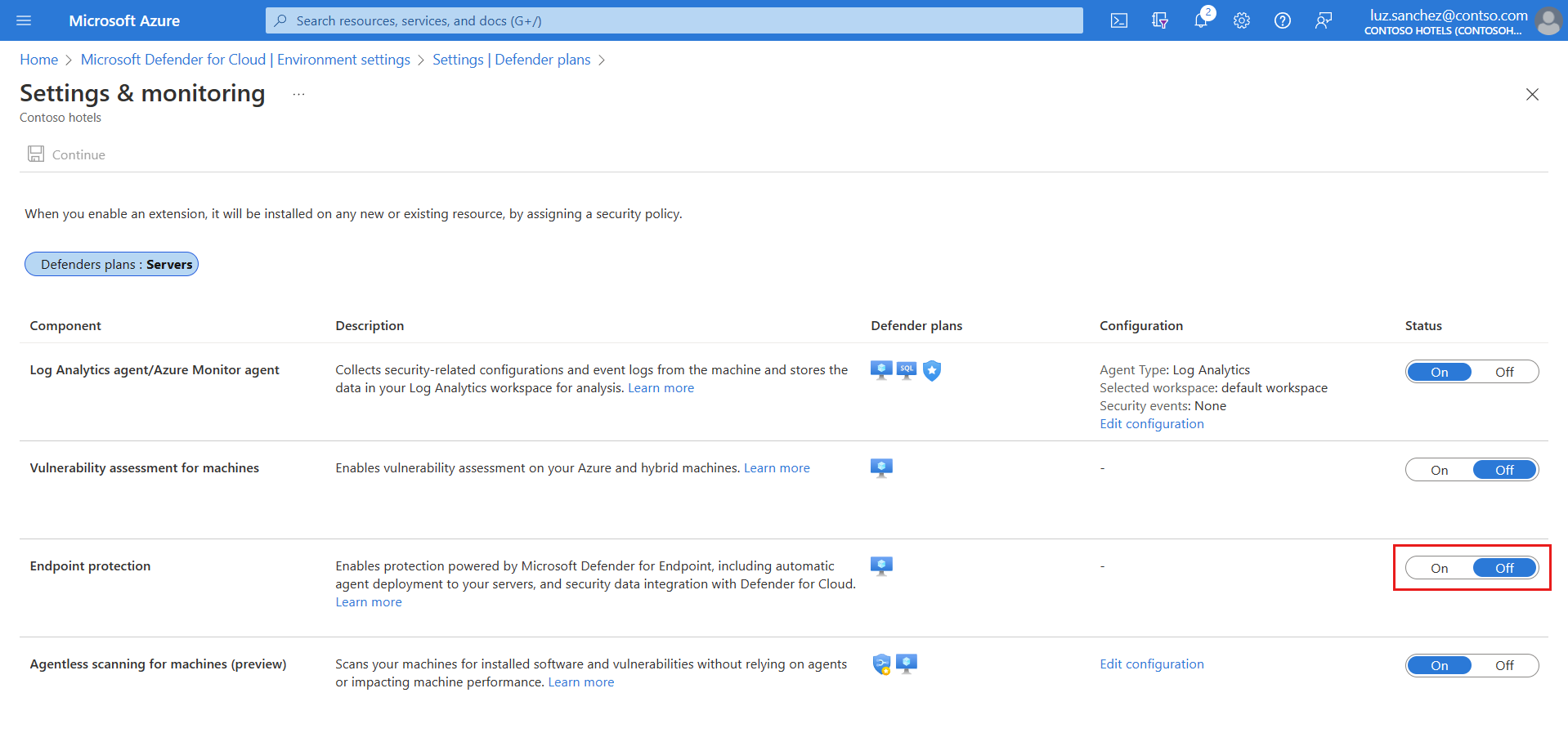

W obszarze Ustawienia i monitorowanie>programu Endpoint Protection przełącz ustawienia kolumny Stan na Włączone.

Wybierz pozycję Kontynuuj i zapisz , aby zapisać ustawienia.

Czujnik usługi Defender for Endpoint jest wdrażany na wszystkich maszynach z systemami Windows i Linux w wybranej subskrypcji.

Dołączanie może potrwać do godziny. Na maszynach z systemem Linux Defender dla Chmury wykrywa wszystkie poprzednie instalacje usługi Defender for Endpoint i konfiguruje je ponownie w celu integracji z Defender dla Chmury.

Weryfikowanie instalacji na maszynach z systemem Linux

Zweryfikuj instalację czujnika usługi Defender for Endpoint na maszynie z systemem Linux w następujący sposób:

Uruchom następujące polecenie powłoki na każdej maszynie:

mdatp health. Jeśli Ochrona punktu końcowego w usłudze Microsoft Defender jest zainstalowana, zobaczysz jego stan kondycji:healthy : truelicensed: truePonadto w witrynie Azure Portal możesz sprawdzić, czy maszyny z systemem Linux mają nowe rozszerzenie platformy Azure o nazwie

MDE.Linux.

Włączanie ujednoliconego rozwiązania defender for Endpoint w systemie Windows Server 2016/2012 R2

Jeśli usługa Defender for Servers jest już włączona, a integracja usługi Defender dla punktu końcowego jest włączona w subskrypcji, możesz ręcznie włączyć integrację ujednoliconego rozwiązania dla maszyn z systemem Windows Server 2016 lub Windows Server 2012 R2 w subskrypcji.

W Defender dla Chmury wybierz pozycję Ustawienia środowiska i wybierz subskrypcję z maszynami z systemem Windows, które mają otrzymać usługę Defender dla punktu końcowego.

W kolumnie Pokrycie monitorowania planu usługi Defender for Servers wybierz pozycję Ustawienia.

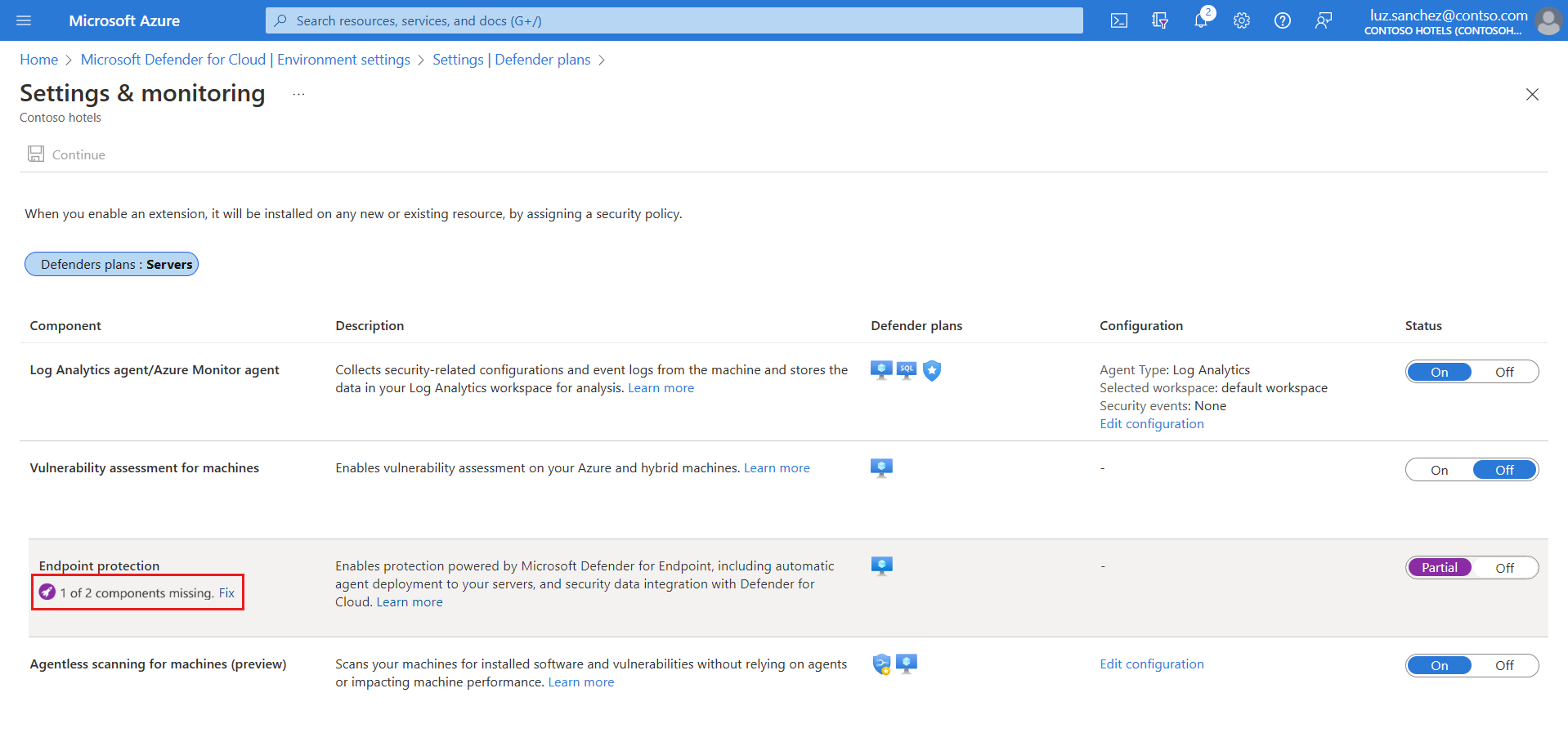

Stan składnika Endpoint Protections jest częściowy, co oznacza, że nie wszystkie części składnika są włączone.

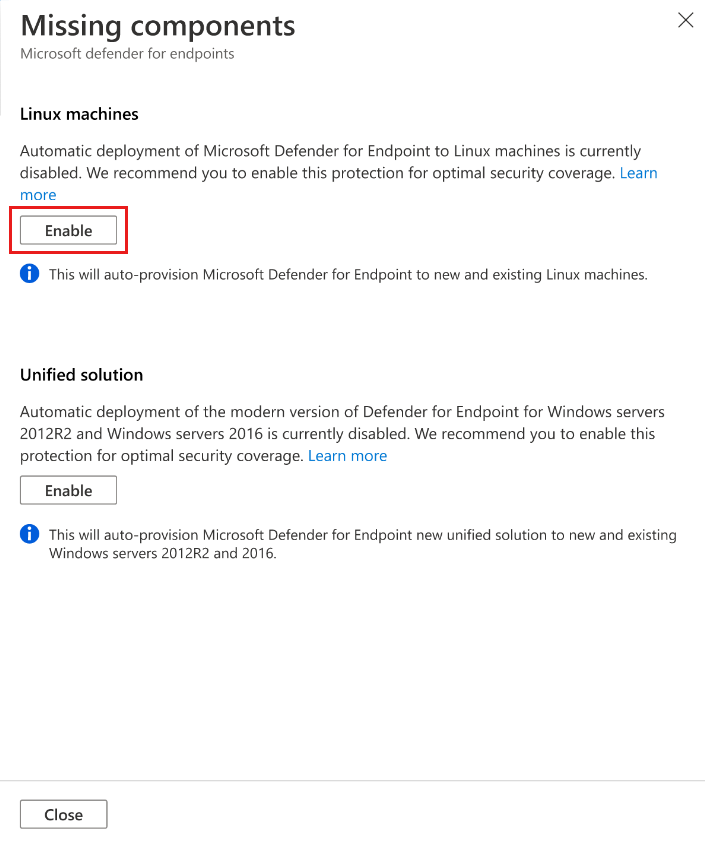

Wybierz pozycję Poprawka , aby wyświetlić składniki, które nie są włączone.

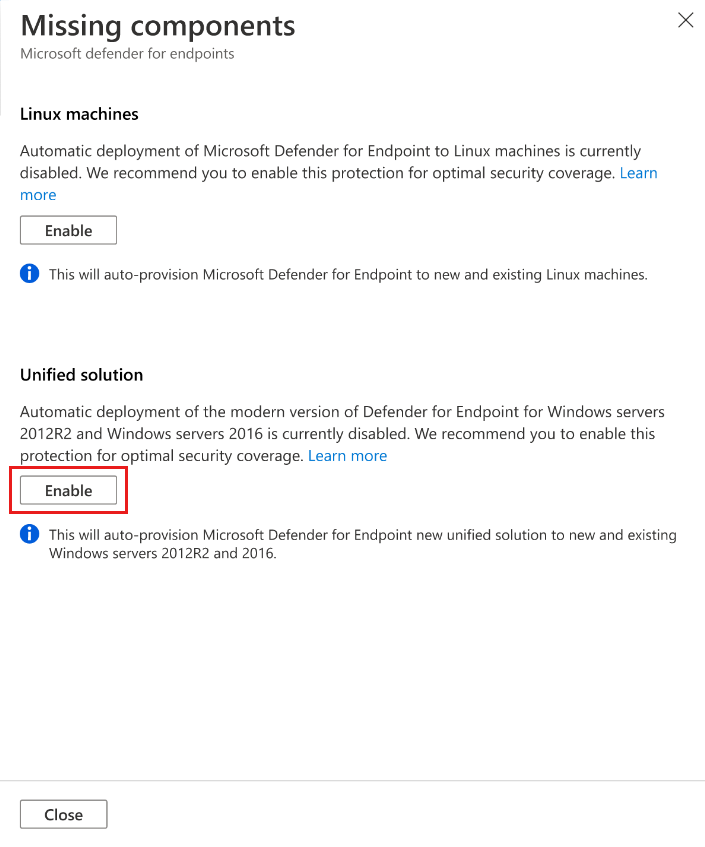

W obszarze Brakujące składniki>Ujednolicone rozwiązanie wybierz pozycję Włącz, aby automatycznie zainstalować agenta usługi Defender for Endpoint na maszynach z systemem Windows Server 2012 R2 i 2016 połączonych z Microsoft Defender dla Chmury.

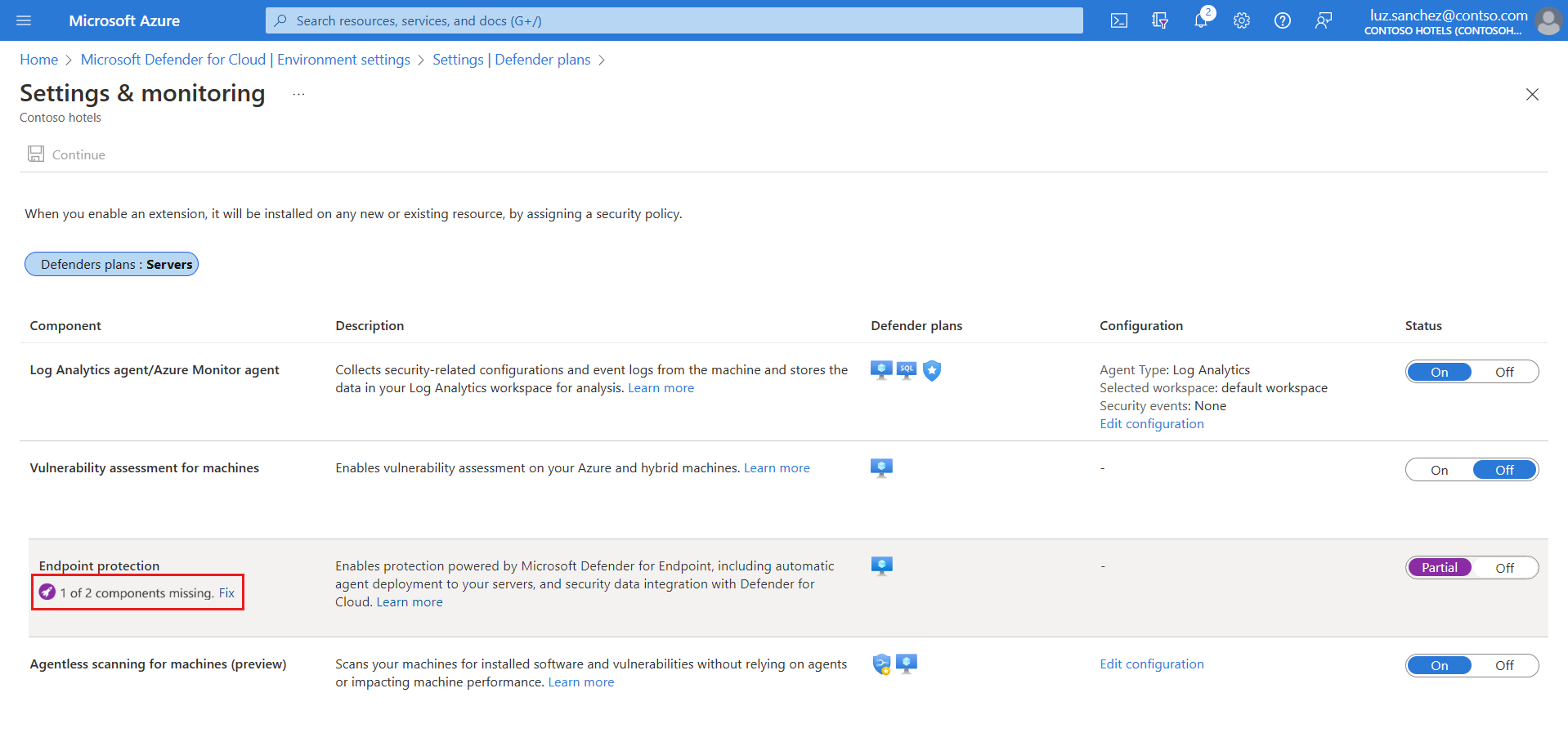

Aby zapisać zmiany, wybierz pozycję Zapisz w górnej części strony. Na stronie Ustawienia i monitorowanie wybierz pozycję Kontynuuj.

Defender dla Chmury dołącza istniejące i nowe maszyny do usługi Defender for Endpoint.

Dołączanie może potrwać do 12 godzin. W przypadku nowych maszyn utworzonych po włączeniu integracji dołączanie trwa do godziny.

Włączanie na maszynach z systemem Linux (włączono planowanie/integrację)

Jeśli usługa Defender for Servers jest już włączona, a integracja usługi Defender for Endpoint jest włączona w subskrypcji, możesz ręcznie włączyć integrację maszyn z systemem Linux w subskrypcji.

W Defender dla Chmury wybierz pozycję Ustawienia środowiska i wybierz subskrypcję z maszynami z systemem Linux, które mają otrzymać usługę Defender for Endpoint.

W kolumnie Pokrycie monitorowania planu usługi Defender for Server wybierz pozycję Ustawienia.

Stan składnika Endpoint Protections jest częściowy, co oznacza, że nie wszystkie części składnika są włączone.

Wybierz pozycję Poprawka , aby wyświetlić składniki, które nie są włączone.

W obszarze Brakujące składniki>maszyn z systemem Linux wybierz pozycję Włącz.

Aby zapisać zmiany, wybierz pozycję Zapisz w górnej części strony. Na stronie Ustawienia i monitorowanie wybierz pozycję Kontynuuj.

- Defender dla Chmury dołącza maszyny z systemem Linux do usługi Defender for Endpoint.

- Defender dla Chmury wykrywa wszystkie poprzednie instalacje usługi Defender for Endpoint na maszynach z systemem Linux i konfiguruje je ponownie w celu integracji z Defender dla Chmury.

- Dołączanie może potrwać do 12 godzin. W przypadku nowych maszyn utworzonych po włączeniu integracji dołączanie trwa do godziny.

Aby sprawdzić instalację czujnika usługi Defender for Endpoint na maszynie z systemem Linux, uruchom następujące polecenie powłoki na każdej maszynie.

mdatp healthJeśli Ochrona punktu końcowego w usłudze Microsoft Defender jest zainstalowana, zobaczysz jego stan kondycji:

healthy : truelicensed: trueW witrynie Azure Portal możesz sprawdzić, czy maszyny z systemem Linux mają nowe rozszerzenie platformy Azure o nazwie

MDE.Linux.

Uwaga

Włączanie integracji usługi Defender for Endpoint na maszynach z systemem Linux to jednorazowa akcja. Jeśli wyłączysz plan i włączysz go ponownie, integracja pozostanie włączona.

Włączanie integracji w systemie Linux w wielu subskrypcjach

W Defender dla Chmury otwórz pulpit nawigacyjny Ochrona obciążeń.

Na pulpicie nawigacyjnym przejrzyj panel szczegółowych informacji, aby zobaczyć, które subskrypcje i zasoby nie mają włączonej usługi Defender for Endpoint dla maszyn z systemem Linux.

- W panelu szczegółowych informacji są wyświetlane informacje o subskrypcjach z włączoną integracją dla maszyn z systemem Windows, ale nie dla maszyn z systemem Linux.

- Subskrypcje, które nie mają maszyn z systemem Linux, nie mają wpływu na zasoby.

W panelu szczegółowych informacji wybierz subskrypcje, w których chcesz włączyć integrację usługi Defender for Endpoint dla maszyn z systemem Linux.

Wybierz pozycję Włącz , aby włączyć ochronę punktu końcowego dla maszyn z systemem Linux. Defender dla Chmury:

- Automatycznie dołącza maszyny z systemem Linux do usługi Defender for Endpoint w wybranych subskrypcjach.

- Wykrywa wszystkie poprzednie instalacje usługi Defender for Endpoint i konfiguruje je ponownie w celu zintegrowania z Defender dla Chmury.

Użyj skoroszytu stanu wdrożenia usługi Defender for Servers. Między innymi w tym skoroszycie można zweryfikować stan instalacji i wdrożenia usługi Defender for Endpoint na maszynie z systemem Linux.

Zarządzanie aktualizacjami automatycznymi dla systemu Linux

W systemie Windows aktualizacje wersji usługi Defender dla punktu końcowego są udostępniane za pośrednictwem ciągłych aktualizacji baza wiedzy. W systemie Linux należy zaktualizować pakiet usługi Defender for Endpoint.

W przypadku korzystania z usługi Defender dla serwerów z

MDE.Linuxrozszerzeniem aktualizacje automatyczne dla Ochrona punktu końcowego w usłudze Microsoft Defender są domyślnie włączone.Jeśli chcesz ręcznie zarządzać aktualizacjami wersji, możesz wyłączyć automatyczne aktualizacje na maszynach. W tym celu dodaj następujący tag dla maszyn dołączonych do

MDE.Linuxrozszerzenia .- Nazwa tagu: "ExcludeMdeAutoUpdate"

- Wartość tagu: "true"

= Ta konfiguracja jest obsługiwana w przypadku maszyn wirtualnych platformy Azure i maszyn usługi Azure Arc, gdzie rozszerzenie inicjuje automatyczną MDE.Linux aktualizację.

Włączanie integracji z programem PowerShell w wielu subskrypcjach

Aby włączyć program Endpoint Protection na maszynach z systemem Linux i maszynach z systemem Windows Server 2016/2012 R2 w wielu subskrypcjach, użyj skryptu programu PowerShell z repozytorium Defender dla Chmury GitHub.

Włączanie integracji na dużą skalę

Integrację usługi Defender for Endpoint można włączyć na dużą skalę za pomocą dostarczonego interfejsu API REST w wersji 2022-05-01. Aby uzyskać szczegółowe informacje, zobacz dokumentację interfejsu API.

Oto przykładowa treść żądania dla żądania PUT w celu włączenia integracji z usługą Defender for Endpoint:

URI: https://management.azure.com/subscriptions/<subscriptionId>/providers/Microsoft.Security/settings/WDATP?api-version=2022-05-01

{

"name": "WDATP",

"type": "Microsoft.Security/settings",

"kind": "DataExportSettings",

"properties": {

"enabled": true

}

}

Śledzenie stanu wdrożenia usługi Defender dla punktu końcowego

Możesz użyć skoroszytu stanu wdrożenia usługi Defender for Endpoint, aby śledzić stan wdrożenia usługi Defender for Endpoint na maszynach wirtualnych platformy Azure i maszynach wirtualnych z obsługą usługi Azure Arc. W skoroszycie interaktywnym przedstawiono przegląd maszyn w danym środowisku z Ochrona punktu końcowego w usłudze Microsoft Defender stan wdrożenia rozszerzenia.

Uzyskiwanie dostępu do portalu usługi Defender

Upewnij się, że masz odpowiednie uprawnienia dostępu do portalu.

Sprawdź, czy masz serwer proxy lub zaporę blokującą ruch anonimowy.

- Czujnik usługi Defender for Endpoint łączy się z kontekstu systemu, więc ruch anonimowy musi być dozwolony.

- Aby zapewnić niezakłócony dostęp do portalu usługi Defender for Endpoint, włącz dostęp do adresów URL usługi na serwerze proxy.

Otwórz portal Usługi Microsoft Defender. Dowiedz się więcej o Ochrona punktu końcowego w usłudze Microsoft Defender w usłudze Microsoft Defender XDR.

Wysyłanie alertu testowego z usługi Defender for Endpoint

Aby wygenerować łagodny alert testowy z poziomu usługi Defender dla punktu końcowego, wybierz kartę odpowiedniego systemu operacyjnego punktu końcowego:

Testowanie w systemie Windows

W przypadku punktów końcowych z systemem Windows:

Utwórz folder "C:\test-MDATP-test".

Użyj pulpitu zdalnego, aby uzyskać dostęp do maszyny.

Otwórz okno wiersza polecenia.

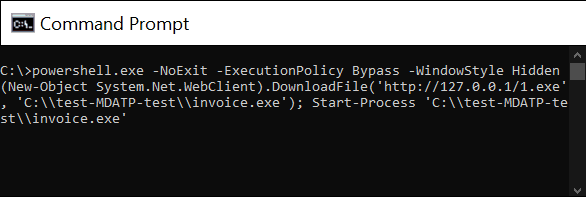

W wierszu polecenia skopiuj i uruchom następujące polecenie. Okno wiersza polecenia zostanie zamknięte automatycznie.

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden (New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe'); Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Jeśli polecenie zakończy się pomyślnie, zostanie wyświetlony nowy alert na pulpicie nawigacyjnym ochrony obciążenia i w portalu Ochrona punktu końcowego w usłudze Microsoft Defender. Ten alert może potrwać kilka minut.

Aby przejrzeć alert w Defender dla Chmury, przejdź do pozycji Alerty>zabezpieczeń Podejrzane wiersz polecenia programu PowerShell.

W oknie badania wybierz link, aby przejść do portalu Ochrona punktu końcowego w usłudze Microsoft Defender.

Napiwek

Alert jest wyzwalany z ważnością informacyjną.

Testowanie w systemie Linux

W przypadku punktów końcowych z systemem Linux:

Pobierz narzędzie alertu testowego z: https://aka.ms/LinuxDIY

Wyodrębnij zawartość pliku zip i wykonaj ten skrypt powłoki:

./mde_linux_edr_diyJeśli polecenie zakończy się pomyślnie, zostanie wyświetlony nowy alert na pulpicie nawigacyjnym ochrony obciążenia i w portalu Ochrona punktu końcowego w usłudze Microsoft Defender. Ten alert może potrwać kilka minut.

Aby przejrzeć alert w Defender dla Chmury, przejdź do pozycji Alerty>zabezpieczeń Wyliczenie plików z danymi poufnymi.

W oknie badania wybierz link, aby przejść do portalu Ochrona punktu końcowego w usłudze Microsoft Defender.

Napiwek

Alert jest wyzwalany z niską ważnością.

Usuwanie usługi Defender dla punktu końcowego z maszyny

Aby usunąć rozwiązanie Defender for Endpoint z maszyn:

- Aby wyłączyć integrację, w obszarze Defender dla Chmury >Ustawienia środowiska wybierz subskrypcję z odpowiednimi maszynami.

- Na stronie Plany usługi Defender wybierz pozycję Ustawienia i monitorowanie.

- W stanie składnika Endpoint Protection wybierz pozycję Wyłączone, aby wyłączyć integrację z Ochrona punktu końcowego w usłudze Microsoft Defender dla subskrypcji.

- Wybierz pozycję Kontynuuj i zapisz , aby zapisać ustawienia.

- Usuń rozwiązanie MDE. Windows/MDE. Rozszerzenie systemu Linux z maszyny.

- Odłącz urządzenie z usługi Ochrona punktu końcowego w usłudze Microsoft Defender.